Изначально дополнительная авторизация, выступающая в качестве пароля, служит для защиты от несанкционированного входа в аккаунт, когда SMSка с кодом авторизации была перехвачена или получен физический доступ к SIM-карте.

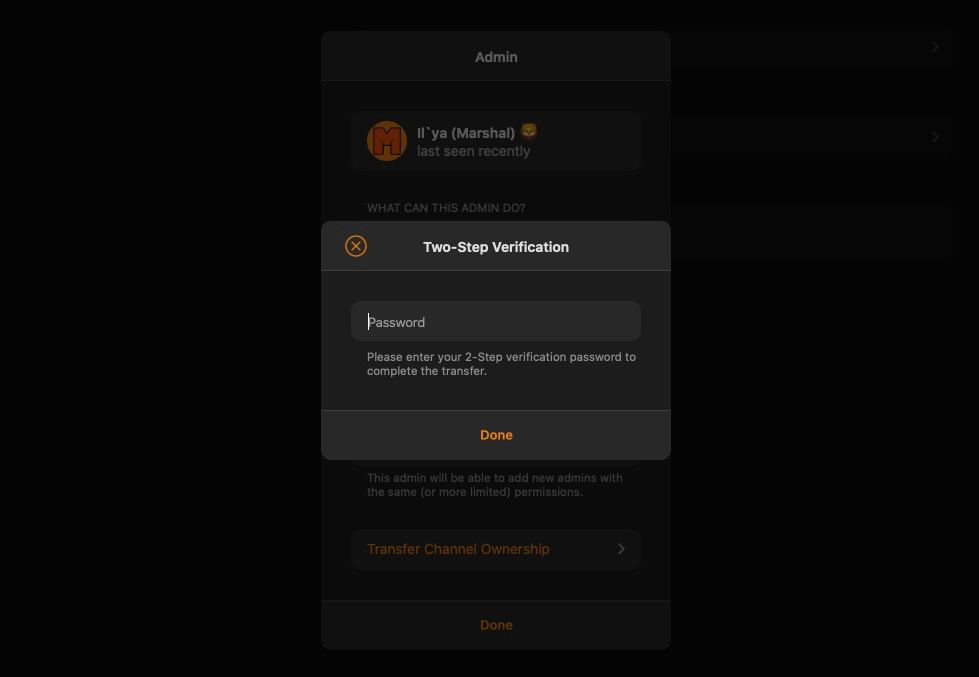

До недавних пор нигде, кроме как при входе в аккаунт, пароль не запрашивался. Дела изменились тогда, когда добавили возможность передачи канала другому аккаунту, а сегодня и передачу ботов. Мало того, что для трансфера необходимо соответствовать критериям, например, иметь включенную 2FA и просидеть с ней 7 дней, не менять пароль и прочее, дык ещё и повторно ввести пароль при переносе статуса владельца канала. И это замечательно!

Каково было моё удивление, когда я решил сменить мобильный номер на своём основном аккаунте. Следите за действиями: зашёл в настройки, нажал на редактирование, тапнул по номеру, подтвердил намерения, ввёл новый номер, ввёл код, который пришёл SMSской на новый номер, всё…

Двухфакторная аутентификация (2FA) VPN с Telegram

Чего-то не хватает… Как-то слишком просто… Ах, да, а где 2FA как при передаче канала? Она же у меня включена! Ладно если бы я ей не пользовался!

И что это получается. Человек, который получил доступ к нашему девайсу, насильно приложив ваш пальчик/воспользовавшись вашим личиком смог полностью отобрать у вас аккаунт, без необходимости знания пароля и доступа к вашему старому номеру.

Теперь никто не может войти в аккаунт. После смены номера человек закрыл все сессии на ваших других девайсах, оставив только тот, что отобрал. Вы не в силах войти в аккаунт, так как вам нужен код с SMS на номер, который вы не знаете. Злоумышленник не в силах войти с другого устройства, так как ему нужен пароль от 2FA, но у него есть доступ к вашему аккаунту! Больше ему и не надо!

Очевидно, было бы просто замечательно добавить при смене номера подтверждение паролем, когда он установлен. Случай не только с насильным отбором телефона, но и сценарий «дал почитать человеку пост» тоже лишит аккаунта всех. Сменит номер и закроет все сессии, в том числе и активную.

В Telegram есть механизмы по удалению аккаунтов, когда сотовый оператор передал номер другому владельцу, а номер оказался зарегистрированным и с 2FA. Столкнулся с этим лично. У меня было 7 дней для отмены всей процедуры. Чтобы её отменить необходимо ввести код из SMS с номера, доступа к которому у меня уже не было. Другим вариантом было сменить номер телефона на другой.

Я просто перенёс всё с того аккаунта на другие ии… его удалили.

Понятно, что просить подтверждение старого номера для смены на новый – плохая идея. Это убивает решения разных проблемных случаев. Активные сессии и 2FA должны быть гарантом, а от привязки телефонов вообще надо куда-то уходить, но пока некуда…

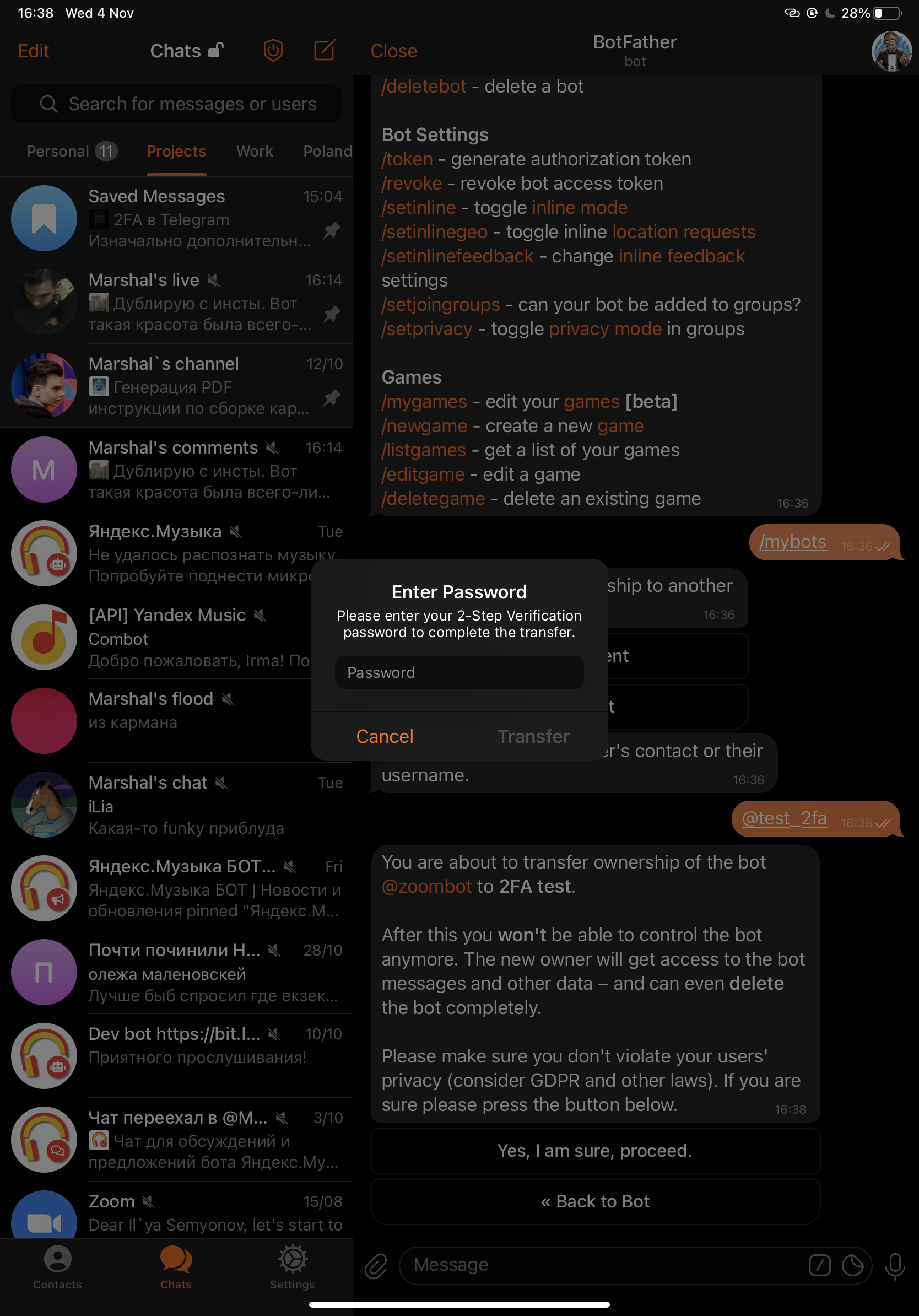

Только что вышло обновление Bot API 5.0! Очень сочно, за это отдельное спасибо, но помимо этого довели до прода возможность передачи прав на ботов между аккаунтами. И даже несмотря на то, что всё управление через BotFather’a (официального бота), оно умудряется запрашивать 2FA! Такой тип inline кнопки не задокументирован. При нажатии всплывает окошко с вводом пароля.

Уроки Telegram #7. Что такое двухэтапная аутентификация? И как ее установить?

Скриншот всплывающего окна в процессе передачи прав

Конечно, что уж тут говорить про возможность удаления аккаунта без 2FA, когда его всё ещё можно удалить с помощью переименования аккаунта в «Saved Messages».

Upd 16.11.2020. Аккаунты не удаляет, а кидает спам блок.

Видео с удалением аккаунт при переименовании

Моя самая маленькая статья, поэтому без привычного «спасибо, что дочитали аж до сюда».

P.S. Не используем Face ID, сканеры отпечатков пальцев. Не храним пароли в голове. Генерируйте случайные, храните в парольных менеджерах. Хоть что-то, хоть как-то.

Идеально не будет никогда.

P.S.S. Спасибо Олегу, за удаление двух аккаунтов для видеоматериала данной статьи.

- Telegram

- 2fa

- удаление аккаунта

- смена номера телефона

- защита паролем

- Информационная безопасность

- Мессенджеры

- Социальные сети и сообщества

Источник: habr.com

2fa что это в телеграмм

Bitcoin (BTC)

Ethereum (ETH)

Cardano (ADA)

Dogecoin (DOGE)

Solana (SOL)

Polygon (MATIC)

Polkadot (DOT)

Litecoin (LTC)

Shiba Inu (SHIB)

Chainlink (LINK)

Cosmos Hub (ATOM)

Monero (XMR)

Ethereum Classic (ETC)

Stellar (XLM)

Bitcoin Cash (BCH)

VeChain (VET)

Algorand (ALGO)

Theta Network (THETA)

Decentraland (MANA)

IOTA (MIOTA)

Enjin Coin (ENJ)

Compound (COMP)

Waves (WAVES)

Komodo (KMD)

OMG Network (OMG)

Наши контакты: [email protected]

Информационный портал «Майнинг Криптовалюты».

Источник: mining-cryptocurrency.ru

Двухфакторная аутентификация: зачем нужна и как настроить

Цифровой, электронный характер криптовалют делает их уязвимыми для разных способов нарушить вашу безопасность. Присущие технические сложности заставили многих лишиться своих накоплений в цифровой валюте, часто из-за отсутствия адекватной защиты или глупости. Поэтому крайне важно принять все необходимые меры для защиты связанных аккаунтов: криптовалютных бирж, кошельков для монет, 2р2-обменников и пр., в идеале даже аккаунт электронной почты, которая используется для регистраций. Если вы не слышали о 2FA, лучше поставить ее после прочтения этой статьи.

Что такое двухфакторная аутентификация или 2FA

2FA — это простой способ повысить безопасность, используя независимый канал аутентификации. После ввода логина и пароля при регистрации, сервис будет требовать подтверждение через 2FA: ввод одноразового пароля, который отправляется на смартфон, чтобы завершить процесс входа в систему. Это значительно повышает безопасность, поскольку для подтверждения действий требуется дополнительный уровень проверки. Также пароль из сервиса 2FA требуется для совершения действий, например, переводов средств или голосований.

Есть два основных способа получения одноразового пароля:

- через sms,

- через специальное приложение.

Таким образом, используя еще один метод подтверждения входа и действий, вы защищаете учетную запись от взлома. Даже если аккаунт будет взломан, или украден файл с хранилищем паролей, или если вы не используете надежный пароль из-за забывчивости, есть шанс сохранить аккаунт.

Что такое двухфакторная аутентификация

Когда вы заходите на сайт, вас спрашивают имя пользователя и пароль. Как только вы правильно введете обе эти части информации, вы попадете в свою учетную запись. Это легко, распространено, и к чему все привыкли. Но, это также небезопасно.

Двухфакторная аутентификация помогает защитить ваш логин вторым кодом, который вам нужно получить, прежде чем вы действительно сможете войти.

Даже если ваш пароль достаточно сложен, он может быть взломан. Это сделать особенно легко, учитывая, что многие люди не удосуживаются использовать действительно сложные пароли для своих учетных записей. Используя некоторые легкодоступные инструменты, преступники могут достаточно быстро подобрать пароль, поэтому лучше быть максимально защищенным.

Приложения для двухфакторной авторизации

Этот метод авторизации может работать в автономном режиме, потому что одноразовый пароль генерируется сразу на смартфоне, без подключения к серверу. Но для первой настройки нужен Интернет на телефоне.

Проверенными являются следующие сервисы:

- Google Authenticator — самый популярный, подходит для всех приложений и сайтов, которые защищают аккаунт таким методом авторизации пользователей.

- Authy — большой конкурент гугла, главная причина выбора этого приложения — поддержка нескольких устройств. Если вы потеряли устройство c Google Authenticator и не делали никаких бэкапов (об этом ниже), то с аккаунтами буддут проблемы, в большинство из них будет вообще не зайти. У Authy функция одинакового токена на нескольких устройствах опциональна, ее можно отключить, если считаете ее рискованной. Также программа доступна с компьютера.

- Самый высокий уровень защиты у токена на отдельном устройстве, обычно USB. Это платные флешки от фирм YubiKey. При использовании с ПК нужно только нажать на одну кнопку, вставив девайс в порт, а с телефона подключается через NFC.

В чем разница между двухэтапной и двухфакторной аутентификацией

Двухфакторная аутентификация может быть двухэтапной, но обратное верно не всегда. Граница между этими понятиями очень тонкая, поэтому их часто и не различают. Например, Twitter в блоге нарекает свою двухэтапную аутентификацию двухфакторной, а Google в справке уравнивает эти способы (впрочем, компания предлагает оба).

Действительно, в сетевых учетных записях (Microsoft, Google, Яндекс и т.п.), соцсетях и мессенджерах реализация 2FA и 2SV очень похожа. Один этап всегда подразумевает ввод пароля или ПИН-кода, который вы знаете

. Разница между способами аутентификации кроется во втором этапе – 2FA возможна только в том случае, если у вас что-то

есть

.

Типичным дополнением к известному вам паролю служит одноразовый код или пароль (OTP). Здесь-то и зарыта собака!

Двухфакторная аутентификация подразумевает создание одноразового пароля непосредственно на устройстве, которым вы обладаете (аппаратный токен или смартфон). Если OTP отправлен в SMS, аутентификация считается двухэтапной.

Казалось бы, SMS приходит на смартфон, который у вас есть. Как вы увидите ниже, это – ложная предпосылка.

Пример двухфакторной аутентификации

Для удаленного доступа к ресурсам моего работодателя необходимо пройти двухфакторную аутентификацию. Первый фактор – пароль учетной записи, который я знаю

. Второй фактор – аппаратный токен для генерации OTP, который у меня

есть

.

Чтобы выполнить вход в систему от моего имени, злоумышленник должен украсть не только пароль, но и выданный мне токен, т.е. физически проникнуть в мою квартиру.

Для доступа к ресурсам клиента я тоже использую 2FA, но в этом случае роль аппаратного токена выполняет смартфон с приложением RSA SecureID.

Пример двухэтапной аутентификации

Когда вы впервые входите на новом устройстве в Telegram, вам приходит на телефон код подтверждения – это первый этап аутентификации. У многих пользователей мессенджера он единственный, но в настройках безопасности приложения можно включить второй этап — пароль, который известен только вам и вводится после кода из SMS.

Заметьте, что создатели Telegram корректно именуют свою аутентификацию двухэтапной.

Проблема одноразовых паролей в SMS

Давайте вернемся к случаю с получением неправомочного доступа к аккаунту Telegram, с которого я начал сегодняшний рассказ.

В процессе взлома оппозиционерам временно отключили сервис SMS. Они видят в этом руку технического отдела МТС, но и без его участия злоумышленники вполне могли перевыпустить SIM-карту или провести атаку MITM. Больше им ничто не мешало войти в Telegram на другом устройстве!

Будь на аккаунте пароль, известный только владельцу, осуществить взлом было бы на порядок сложнее.

Однако такая аутентификация остается двухэтапной, и взлом аккаунта хорошо демонстрирует, что при целевой атаке обладание

смартфоном не играет никакой роли. Вы лишь

знаете

свой пароль и одноразовый код, который приходит в SMS, а это одинаковые факторы.

Снижает ли безопасность регистрация по номеру телефона

В комментариях к предыдущей записи несколько читателей выразили мнение, что типичное для ряда мессенджеров удобство регистрации по номеру телефона ослабляет защиту аккаунта по сравнению с традиционным паролем. Я так не считаю.

В отсутствие 2FA или 2SV аутентификация получается одноэтапной и однофакторной. Поэтому по большому счету нет разницы, выполняете вы вход с помощью известного вам пароля или неизвестного заранее кода, присылаемого в SMS.

Да, злоумышленники могут получить ваш SMS-код, но они могут перехватить и ваш пароль, пусть и каким-то другим способом (клавиатурный шпион, контроль публичной сети Wi-Fi).

Если вы хотите лучше защитить свою учетную запись, опирайтесь на 2FA или 2SV, а не на ложное ощущение превосходства пароля над номером телефона.

Как поставить двухфакторную аутентификацию

Это не так сложно, как может показаться. Возьмем в пример cex.io и Google Authenticator. Инструкция подходит под большинство бирж:

- Авторизуемся в аккаунте,

- Заходим на вкладку «Профиль» (Profile, Account)

- Заходим на вкладку «Безопасность» (Security Settings, Security и подобные названия),

- Выбираем «Подключить 2FA» через приложение (App),

Еще раз повторим, что для лучшей безопасности подтверждение через приложение аутентификатора нужно поставить на все аккаунты, включая почту.

Для некоторых бирж необходимо выбрать тип одноразового пароля для настройки 2FA. Существует два типа:

HOTP — действует в течение неопределенного периода времени,

TOTP — изменяется каждые 30 секунд. Он предпочтительнее, поскольку более безопасен, генерируется приложением Authenticator каждые 30 секунд и требует синхронизации между смартфоном и сервером. Время можно настраивать.

Как работает двухфакторная аутентификация

На самом деле, 2FA работает довольно просто:

- Вы указываете веб-браузеру аккаунт, который хотите использовать.

- Вы вводите своё имя пользователя и пароль.

- Затем вас либо попросят ввести код 2FA (который вы получаете из приложения), либо сгенерировать код 2FA (который отправляется на ваш телефон с помощью SMS).

- После того как вы ввели правильный код 2FA, вам будет разрешено войти в свой аккаунт.

Если у вас нет кода для вашей учетной записи, вам не будет разрешен доступ. Вот почему 2FA является важным дополнительным шагом для обеспечения безопасности. Каждый код имеет «срок годности». Как правило, у Вас есть около 3 минут, чтобы использовать код, прежде чем он перестанет действовать. И как только код был использован, он не может быть использован снова.

Поэтому, даже если у хакера есть ваше имя пользователя и пароль, без возможности получить связанный код 2FA, он не сможет получить доступ к вашей учетной записи.

Вопросы и ответы

Комментарии высветили несколько вопросов, ответы на которые я решил добавить в статью.

Ура, теперь у меня везде 2SV/2FA! Что-то еще нужно сделать?

Представьте, что вы поехали на отдых, где у вас в первый же день украли смартфон. Теперь вы не попадаете ни в один аккаунт, пока не восстановите SIM-карту. Чтобы избежать такого сценария, зайдите в настройки ключевых аккаунтов, найдите там одноразовые или резервные коды для доступа к учетной записи и сохраните их на другом устройстве и/или запишите на бумаге.

У меня есть приложение, которое перестало работать после включения 2SV/2FA. Что делать?

Некоторые приложения несовместимы с двухэтапной аутентификацией в том смысле, что сервис ждет кода на втором этапе, а вводить его некуда. Примером может служить какой-нибудь «десктопный» почтовый клиент.

На этот случай в настройках 2SV вашего аккаунта предусмотрена возможность создавать пароли приложений (app passwords). Нужно создать пароль и ввести его в проблемном приложении вместо вашего пароля учетной записи. У Яндекс (например, в Яндекс.Браузер) достаточно просто ввести одноразовый пароль, сгенерированный приложением Яндекс.Ключ.

По каким параметрам сервис определяет, что устройство доверенное?

У каждого вендора своя реализация. Это может быть комбинацией SSL cookie, IP-адреса, браузера, еще чего-нибудь. Есть порог изменения параметров, по достижении которого нужно авторизоваться снова.

Какие мобильные приложения для генерации OTP лучше всего использовать?

Если вы не пользуетесь 2FA в Яндекс, то подойдет любое приложение (Google, Microsoft, Яндекс.Ключ). Если у вас включена 2FA в Яндекс, имеет смысл консолидировать все сервисы в Яндекс.Ключ. Причина в том, что реализация 2FA у Яндекс отличается от других сервисов, но Яндекс.Ключ поддерживает RFC 6238, что позволяет создавать OTP для прочих сервисов, внедривших эту спецификацию.

Почему в приложении для генерации кодов не получается настроить 2FA для ВКонтакте?

В настройках смартфона нужно установить автоматическое определение даты и часового пояса. Иначе приложение не зарегистрировать — созданный приложением код не принимается с ошибкой «Неверный код подтверждения». Доставка OTP по SMS при этом работает и никак не связана с проблемой.

Источник: qwazer.ru