Как подобрать пароль к аккаунту/странице/сайту

Друзья, всех приветствую!

В этой статье мы поговорим о том, как подбирать пароли к учетным записям, сайтам, страницам, аккаунтам с помощью Burp Suite.

Аутентификация лежит в основе защиты приложения от несанкционированного доступа. Если злоумышленнику удастся нарушить функцию аутентификации приложения, то он сможет завладеть всем приложением.

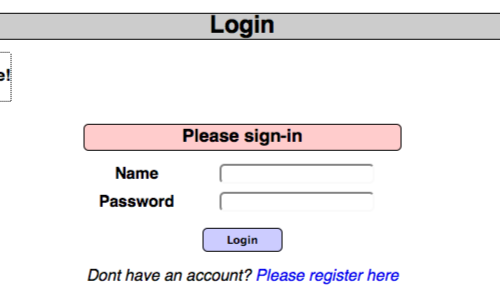

В следующем примере демонстрируется техника обхода аутентификации с использованием имитированной страницы входа в систему из учебного инструмента «Mutillidae». Версия «Mutillidae», которую мы используем, взята из проекта OWASP «Broken Web Application Project». Скачать проект BWAP вы можете здесь .

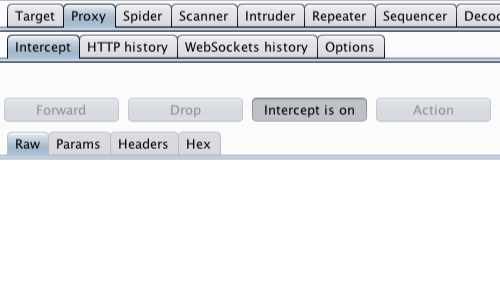

Во-первых, убедитесь, что Burp Suite правильно настроен в вашем браузере . Во вкладке Burp Proxy убедитесь, что «Перехват выключен» («Intercept is off») и посетите страницу входа (login page) в WEB-приложение, которое вы тестируете в вашем браузере.

Вернитесь в Burp Suite. На вкладке Proxy «Intercept» убедитесь, что «Intercept is on».

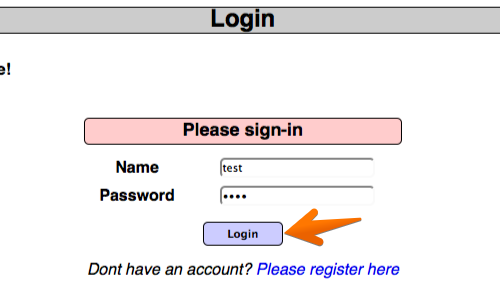

В браузере введите произвольные данные на странице входа и отправьте запрос.

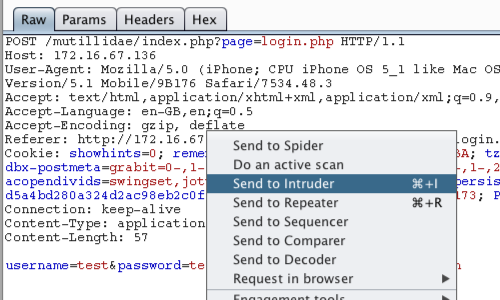

Перехваченный запрос можно просмотреть на вкладке Proxy «Intercept». Щелкните правой кнопкой мыши на запросе, чтобы вызвать контекстное меню. Затем нажмите «Send to Intruder».

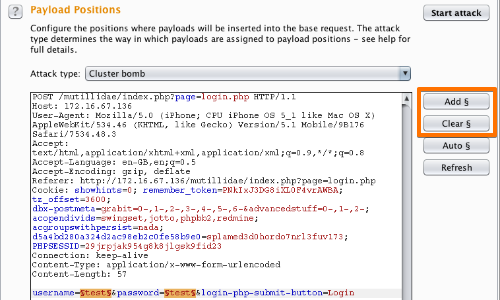

Перейдите на вкладку Intruder «Positions». Очистите предварительно установленные позиции, используя кнопку «Clear» справа от редактора запросов. Добавьте значения параметров «username» и «password» в качестве позиций, выделив их и используя кнопку «Add». Измените атаку на «Cluster bomb», используя выпадающее меню «Attack type».

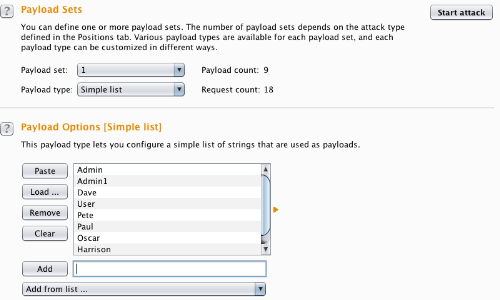

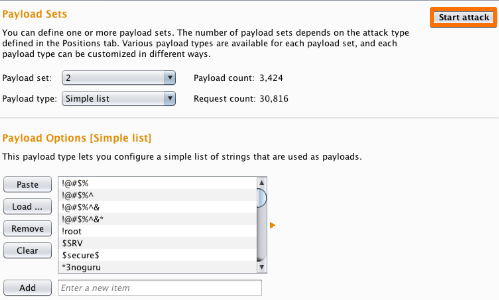

Перейдите на вкладку «Payloads». В настройках «Payload sets» убедитесь, что «Payload set» равен «1», а «Payload type» установлен на «Simple list». В настройках «Payload options» введите несколько возможных имен пользователей. Вы можете сделать это вручную или использовать предварительно установленный список username.

Затем в настройках «Payload Sets» измените значение параметра «Payload» на «2». В настройках «Payload options» введите несколько возможных паролей. Вы можете сделать это так же вручную или использовать предварительно установленный список паролей. Далее нажмите кнопку «Начать атаку».

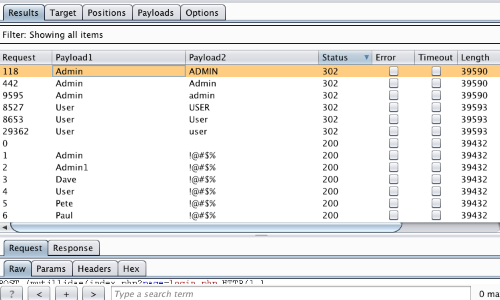

В окне «Intruder attack» вы можете сортировать результаты, используя заголовки столбцов. В данном примере сортировка производится по длине («Content-Length») и по статусу.

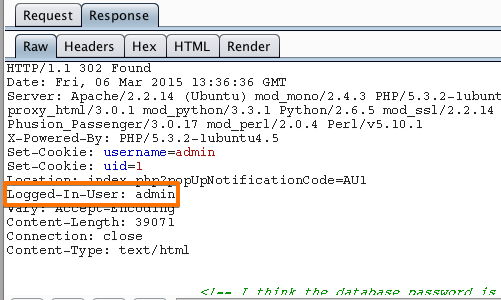

Теперь таблица предоставляет нам некоторые интересные результаты для дальнейшего исследования. Просматривая ответ в окне атаки, мы видим, что запрос 118 вошел в систему под именем «admin».

Чтобы подтвердить успешность «брутфорса», используйте имя пользователя и пароль на странице входа в веб-приложение.

В некоторых случаях перебор на странице входа в систему может привести к тому, что приложение заблокирует учетную запись пользователя. Это может быть связано с политикой блокировки, основанной на определенном количестве неудачных попыток входа в систему и т.д. Хотя такая политика разработана для защиты учетной записи, она может привести к дополнительным уязвимостям. Злоумышленник может заблокировать несколько учетных записей, лишив пользователей доступа к ним. Кроме того, заблокированная учетная запись может вызвать изменения в «поведении» web-приложения, и это поведение должно быть изучено и потенциально использовано.

Всем спасибо за внимание!

Источник: cyberden.pw

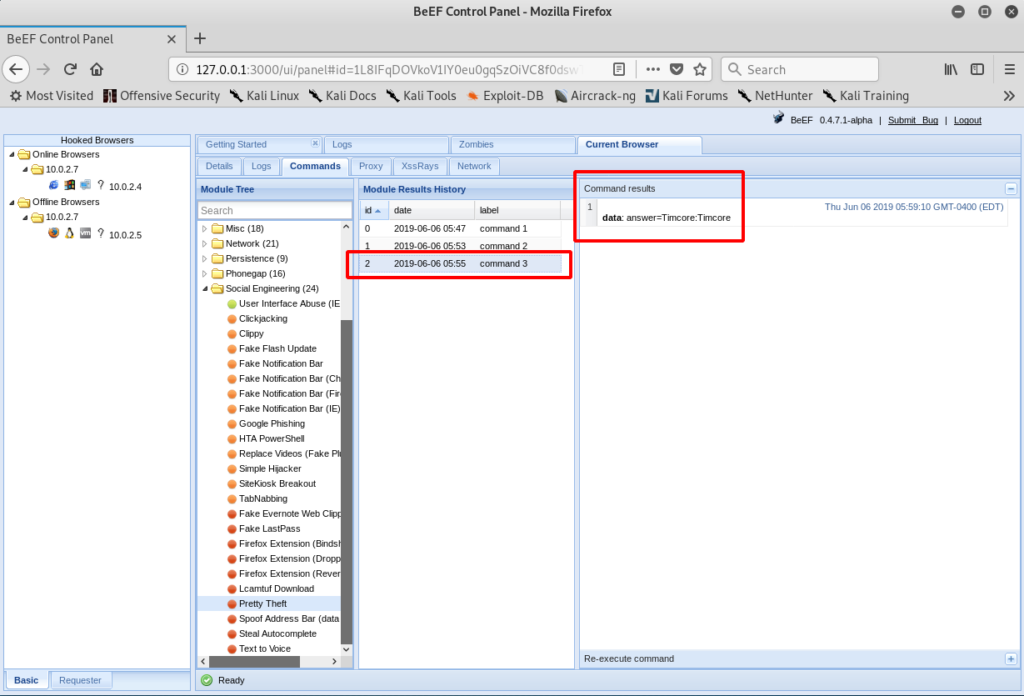

#5 BeEF — Угоняем пароли с помощью фейковой авторизации.

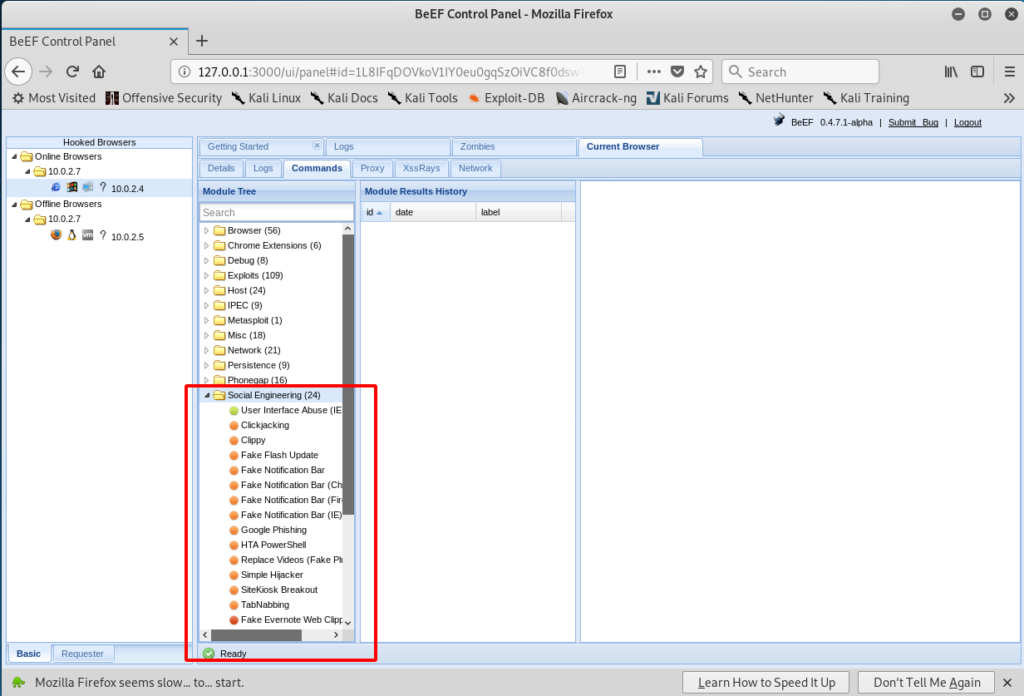

Давайте рассмотрим один интересный параметр, который называется «Social Engineering»:

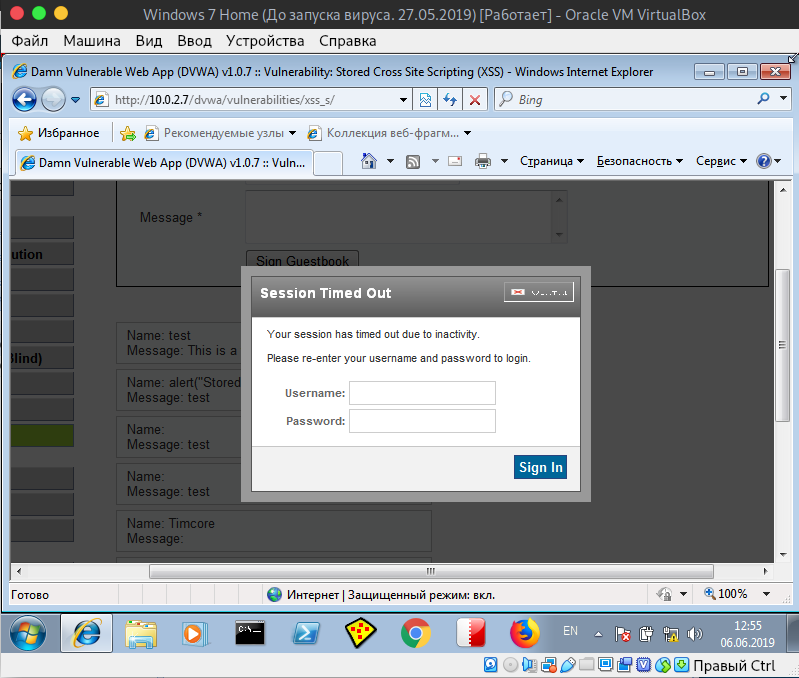

Это работает следующим образом: происходит приглушение экрана, и появляется уведомление о завершении сессии, и последующий вход в аккаунт для аутентификации. Это позволит обойти, к примеру «HTTPS», и всю безопасность, которая используется на страницах аккаунта цели.

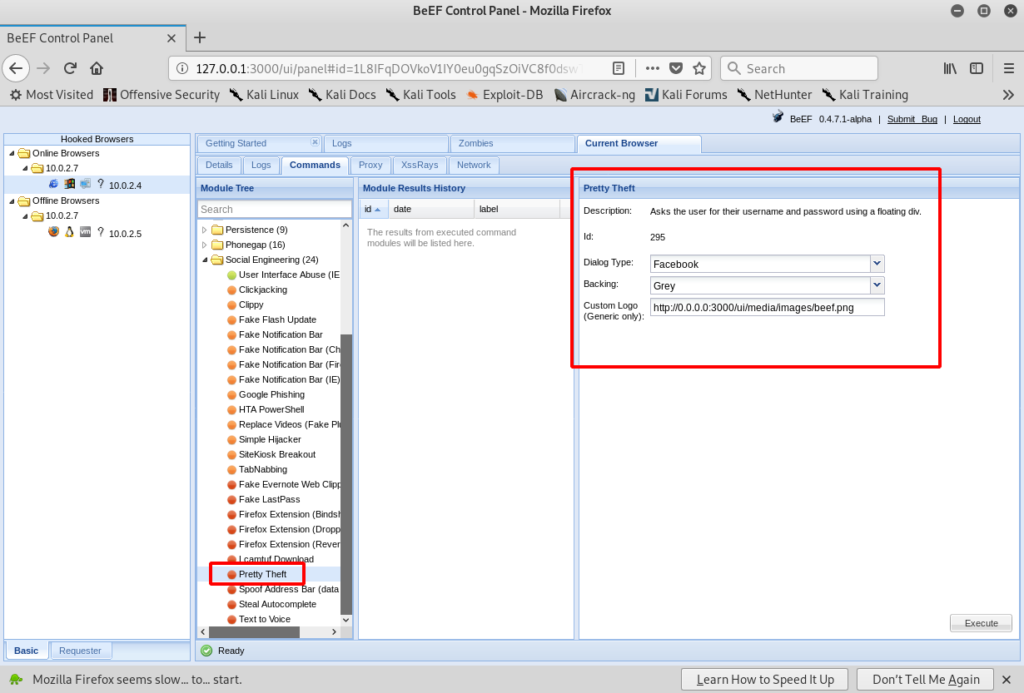

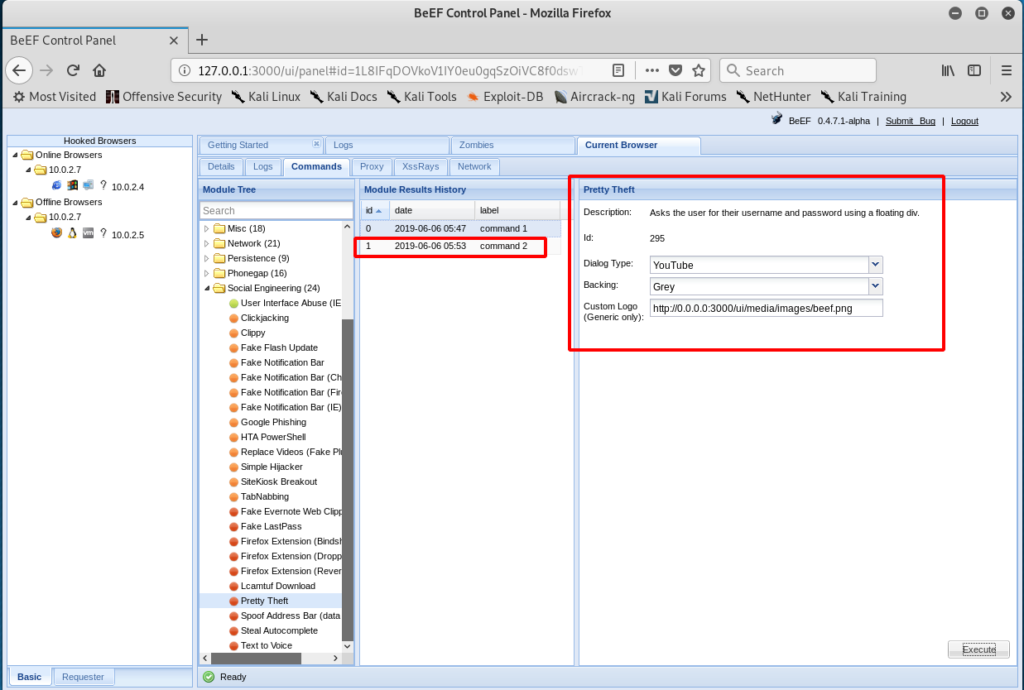

Допустим, нам нужно получить логин и пароль от Facebook, и обойти защиту, которую он использует. В общем, суть в том, что мы создаем фейковую страницу авторизации. Перейдем к демонстрации этого метода. Перейдем на вкладку «Pretty Theft»:

Справа в окне выбираем в «Dialog Type», социальную сеть «Facebook».

Тут можно выбрать цвет фоновой заливки, и Custom Logo.

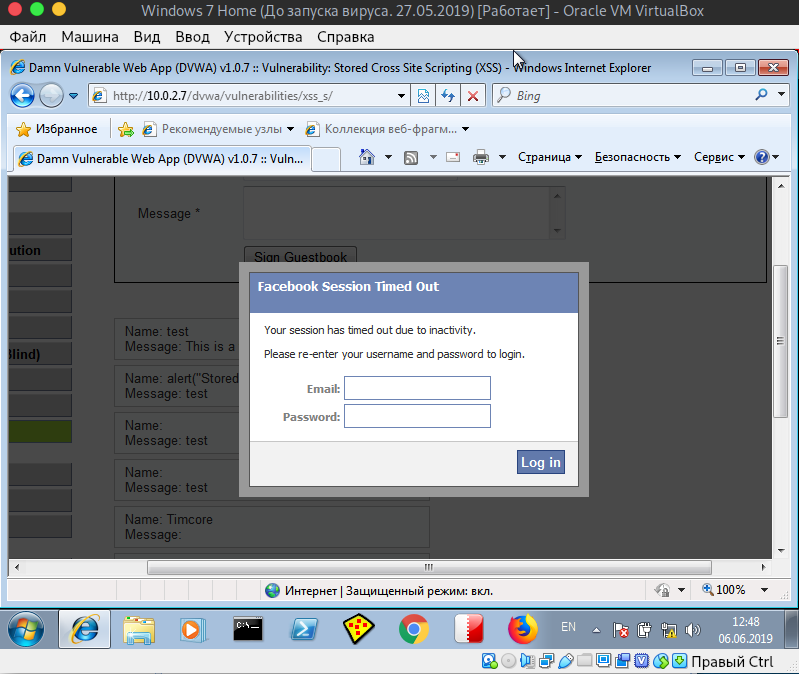

Жмем кнопку «Execute»:

Как видим, нас перебрасывает, на страницу авторизации Facebook.

Я введу произвольные логин и пароль: Timcore, Timcore. Перейдем на нашу машину Windows 7 Home:

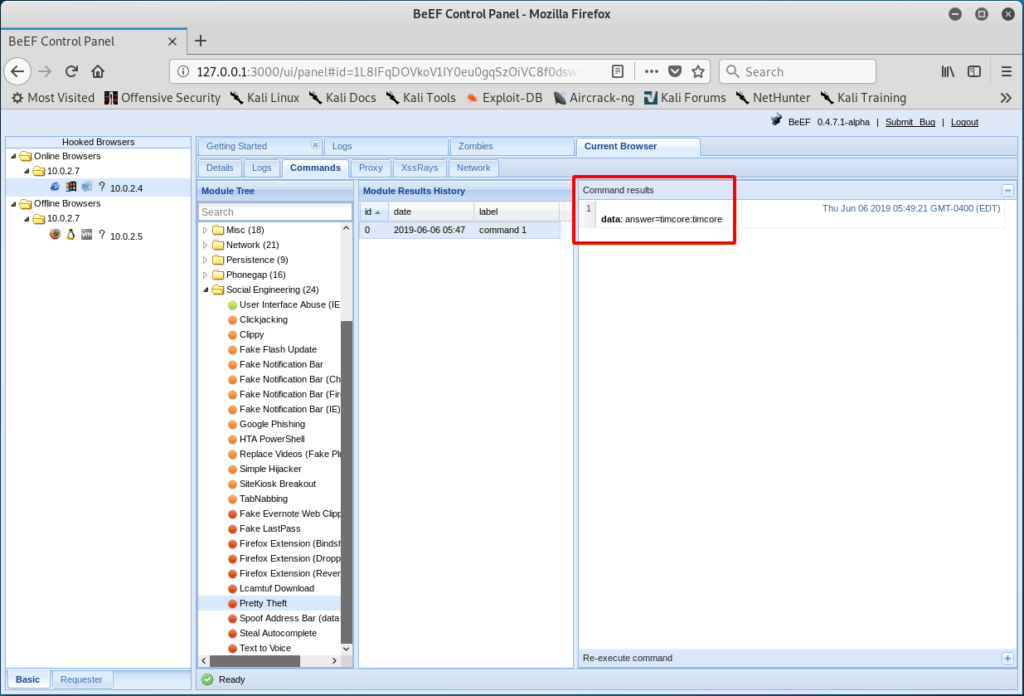

Как видите, логин и пароль, который я ввел, были перехвачены.

Этот метод, на самом деле, можно использовать для угона различных аккаунтов, например, YouTube:

Жмем кнопку «Execute» и переходим на машину на Windows 7 Home:

Логотип, конечно, криво отобразился, но тем не менее, жертва может просто не быть бдительной, и ввести логин и пароль.

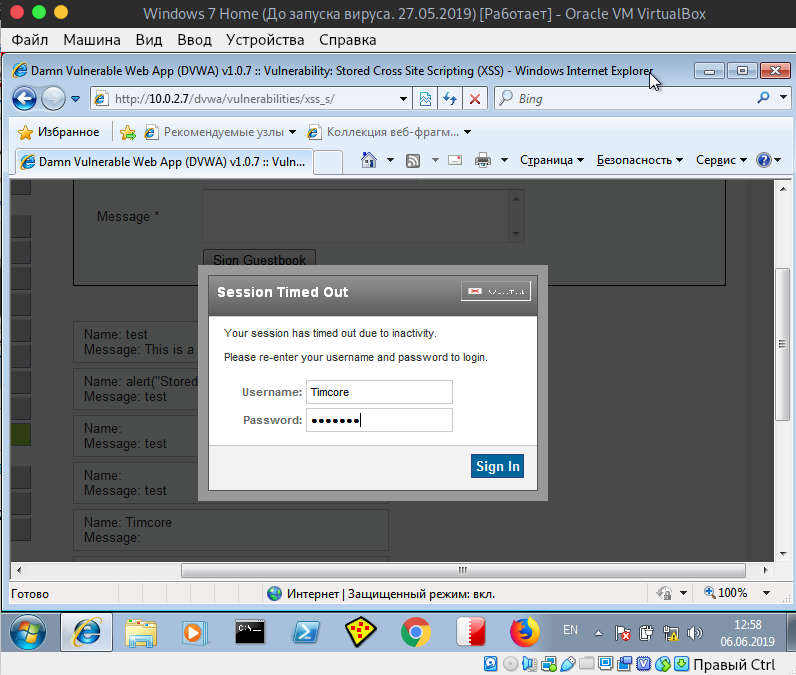

Введем логин и пароль: Timcore, Timcore:

Переходим в машину на Kali Linux, в Beef Framework:

Получаем логин и пароль.

Это достаточно хороший способ получения доступа к аккаунтам, так как мы заставляем его произвести ввод логина и пароля. Таким образом, Вы получите эти данные, без особого труда.

На этом все. Всем хорошего дня!

Источник: timcore.ru

Как установить облачный пароль в Телеграм

Мессенджер Телеграмм весьма глубоко вошел (проник?) в нашу жизнь, поэтому принять дополнительные меры безопасности для того, чтобы с ним ничего не случилось, будет не лишним.

Одной из этих мер будет подключение Облачного пароля.

Сегодня поговорим, что это такое, с чем его едят и надо ли вообще это есть.

Как мы знаем, Телеграмм позволяет установить себя не несколько устройств (телефоны, компьютеры) одновременно. Это действительно удобно, но несет некоторые риски для пользователя.

Чтобы понимать, сколько одновременно устройств (не обязательно активных в данный момент) висит на вашем аккаунте, достаточно заглянуть в «Активные сеансы» в этом мессенджере.

Как это сделать, в том числе, и как завершить эти сеансы с вашего телефона или компьютера, рассказано у нас в отдельной статье. Периодически туда стоит заглядывать, если вам ценен ваш аккаунт.

Для чего нужен облачный пароль

Всякий раз при добавлении нового устройства, на котором будет установлен Телеграмм, вам достаточно ввести, пришедший на активное устройство, код.

И все.

«Ну и где тут риск?» — спросите вы. «Телефон всегда при мне, я его никому не даю, и код буду знать только я.»

В этом и дело, что телефон может быть не в ваших руках всего несколько десятков секунд и этого будет достаточно, чтобы злодей (или кто там еще) в любом своем обличье активировал ваш аккаунт на другом телефоне или компе, и получил возможность читать переписку. Старую и новую…

Хорошо. А как попадает телефон в чужие руки?

Да элементарно — вы вышли на секунду из кабинета на работе, оставив его на столе. Или у вас потребовали его сотрудники правоохранительных органов, чтобы убедиться в чистоте ваших помыслов…

Не может такого быть? Ну тогда вам нечего и волноваться.

Для тех, кто все-таки волнуется Telegram дает возможность усложнить процесс установки на новое устройство вводом дополнительного пароля, который знаете только вы.

И как его установить, этот пароль

Заходим в «Настройки»:

Открываем настройки Telegram

Далее выбираем «Конфиденциальность»:

И далее «Облачный пароль»:

И заходим в меню самого облачного пароля. Как видим, пока он не активирован

Нажимаем «Задать пароль», придумываем и вводим его в поле «Создание пароля».

Нажимаем на стрелочку и повторяем только что введенный пароль еще раз.

Далее придумываем подсказку, чтобы в случае склероза хоть за что-то зацепиться (только не надо писать подсказки типа «Мой день рождения» или что-то подобное):

Выбираем, что нам подскажет пароль, если запамятовали его

Впрочем, ее можно пропустить.

Далее указываем электронную почту, чтобы можно было вам помочь, когда пароль выпадет из вашей памяти через некоторое время.

А можно и не указывать — тут полная демократия.

Если почта добавлена, на нее придет шестизначный код, который надо вбить на следующем шаге:

Вводим код подтверждения из почты

Если вы не промазали пальцем по кнопкам и правильно его ввели, то на этом процесс создания пароля завершен.

Поздравляем!

Далее нас перекидывает к настройкам облачного пароля при нажатии соответствующей кнопки, где можно его отключить, поменять или сменить электронную почту.

В дальнейшем, чтобы просто войти в эти настройки требуется ввести облачный пароль. Что логично.

Что делать если забыл облачный пароль

Если случилась такая беда, но вы указывали электронную почту, то на нее придет шестизначный код, введя который вы сможете придумать новый пароль.

Если же вы не указывали почту, что не рекомендуется, то Телеграм предложит вам на выбор два варианта:

Поднапрячься и вспомнить все-таки пароль или подождать семь дней, чтобы сбросить его:

Если вы не указывали почту или она вам недоступна, то придется ждать не менее семи дней для сброса пароля. Или внезапно вспомнить его, проснувшись утром…

Такой же ответ будет и в случае, если вы не имеете доступ к почте по какой-то причине. Вспомнить или неделю подождать.

До процесса сброса пароля лучше не доводить, чтобы не рисковать своим аккаунтом.

Но после семи дней Телеграмм, убедившись, что вы это вы, вероятно пойдет вам навстречу и сбросит пароль…

Не забывайте, кстати, удалять ненужные файлы в Телеграмм, чтобы все работало быстро и не забивало память телефона лишним мусором.

А если вы не можете найти друг друга в центре шумного города или в дремучем парке, то у этого мессенджера есть такая волшебная функция, как отправить геолокацию своему собеседнику. Рекомендуем.

Источник: trushenk.com