Из этой статьи вы узнаете: те ли чат-боты, за кого себя выдают, как обезопасить себя при общении с ними, и как мы спасали пользователей конструкторов чат-ботов.

С одной стороны, чат-боты — это шаг вперед, упрощение жизни при помощи технологий, но с другой стороны, это поле для маневров злоумышленников. С помощью ботов мошенники получаю необходимую конфиденциальную информацию пользователей.

Как мы спасали пользователей конструкторов чат-ботов

На дворе только начиналась СВО, и мир увидел проявления информационных войн. К нам в агентство BotCreators.ru стали поступать нетипичные запросы по тематике чат-ботов. Требовалось не разработать продукт, а удалить сообщения, которые отправляли чат-боты без ведома клиента из разных мессенджеров. А то и вовсе удалить чат-бота, лишь бы он не спамил.

Конечно, и до этого в сети мелькали новости, что взломали чат-бот какой-то компании, но эти новости были редки. Да и взломом это можно назвать с натяжкой. Механика сводилась к захвату аккаунта, на который был заведен токен чат-бота.

Беларусская авантюра в Никарагуа — вилы в бок США. Беларусь в долговой ловушке Китая ?

Но ситуация в марте 2022 года резко отличалась:

- массовостью инцидентов (только к нам обратилось более 30 владельцев чат-ботов);

- никто аккаунты владельцев чат-ботов не ломал.

Стали собирать воедино все факты и вот что оказалось.

Создатели нескольких зарубежных конструкторов чат-ботов решили без ведома клиентов сделать рассылку по их базе. Только вдумайтесь. Вы доверили сервису свою базу, а он берет и рассылает по ней что хочет (рассылка содержала артефакты информационной войны).

Технически метода для удаления любого сообщения, отправленного чат-ботом в Телеграмме нет. Нужно знать ID-сообщения, а чтобы его получить нужно запросить историю сообщений. А метода по запросу истории сообщений чат-бота тоже нет. Получается какая-то ловушка.

Пораскинув мозгами и включив смекалку, все-таки нашли выход из ситуации и написали несложный скрипт, который удалил все сообщения (помог незадокументированный функционал Телеграмм в части MTProto).

Владельцы чат-ботов остались довольны. Деньги мы за такую услугу не стали брать. Чему может научить эта история?

- Проверять бенифициаров сервисов, которыми пользуетесь и которым доверяете свои данные.

- Оценивать репутационные риски, если сервис окажется не тем, за кого себя выдает.

- Если система критически важная для бизнеса, рассмотреть переход на on-promise решения (хотя и это не панацея). Open Source сообщество дало поводы к разочарованию. Но это совсем другая история.

Какие данные собирают чат-боты?

Про каждую платформу говорить в отдельности не будем — слишком длинный пост получился бы. Обобщенный набор собираемых данных такой:

- ID аккаунта в соц.сети / мессенджере;

- имя, фамилия, никнейм;

- аватарка пользователя;

- номер телефона (по явному запросу);

- гео (по явному запросу).

Сами собранные данные единожды не имеют практического смысла. Как учит теория OSINT, ценность представляют обобщение и пересечение данных. В одном боте вы оставили телефон, в другом приложении адрес доставки, а на третьем сайте почту. И вот уже подготовленному дата-хантеру с набором слитых баз не представляет труда собрать ваш цифровой портрет.

Бот для админов телеграм каналов. Подписчик стоит дешевле, чем обычно!

И что, теперь обходить чат-ботов стороной?

Стоит ли избегать чат-ботов?

За последние пару месяцев наблюдаем бурный рост юзер-ботов. Это телеграмм аккаунты, которые пишут первые с предложением записаться на тот или иной вебинар. Базы, по которым формируются такие рассылки, получаются двумя способами:

- парсингом списка участников каналов / групп;

- сбором Telegram_ID из так называемой паутины ботов с бесплатным контентом (фильмы / книги / курсы).

Многие боты занимаются вытягиванием конфиденциальных данных у пользователей, а потом их сливают. Что из этого извлекают мошенники? Способы использования данных в преступных целях абсолютно разные: от доступа к банковским картам, до шантажа и вымогательства.

Что же теперь, не запускать ботов и обходить их стороной? Конечно, нет. Просто нужно ясно понимать, для каких целей, например, чат-боту нужен ваш номер телефона или почта. И не забывать:

Если вы не заплатили за продукт, скорее всего товаром оказались ваши данные

Несколько рекомендаций при работе с чат-ботами:

- не надо незнакомых ботов добавлять в группы (например для просчета статистики / матерных слов / админства);

- не запускать ботов, которые предлагают бесплатно выполнить функцию поиска фильма / книги (или осознавать риски, что ваш ID будет использован при спам-рассылках);

- создать отдельный аккаунт в мессенджере (благо Телеграм поддерживает мульти-аккаунты) для исследования незнакомых ботов и тогда хаос не выйдет дальше этого аккаунта;

- всегда анализируйте характер запрашиваемой информации. Точно ли она необходима боту для работы с вами?;

- перед передачей данных убедитесь, что это тот самый канал, а не его имитация.

Позаботиться о своей безопасности можете только вы сами. Для этого каждый раз анализируйте, кому и зачем вы отправляете свои данные. Также в самом Телеграме можно настроить конфиденциальность, скрыть номер от всех, запретить прочие действия всем, кроме контактов, использовать секретные чаты и сквозное шифрование. Для особо осторожных имеет смысл завести отдельный номер телефона для ТГ.

Также не рекомендуем вести в чатах приватные беседы и пересылать текстовую, фото и видео информацию, которую можно использовать против вас. Помните, что любые данные, которые однажды попали в сеть, уже не могут быть на 100% защищены и конфиденциальны.

Любая новая технология несет в себе и преимущества и риски. Зрите в корень и будьте всегда начеку.

Источник: www.sostav.ru

Геочаты, вредные боты и стеганография: пополняем знания о Telegram

Что ты знаешь о геочатах в Telegram? А сможешь различить стеганографию в VideoNote (в народе — кругляши)? Разбираем то самое задание NeoQUEST-2020, которое вызвало больше всего вопросов и восклицаний на наш support! Спойлер: да-да, и здесь тоже будет немного крипты 🙂

В легенде NeoQUEST-2020 обнаруживаем ссылку на профиль путешествующего робота в Инстаграм. Ничего необычного, верно? Вот и мы тоже так решили, но решать задание все же надо, поэтому внимательно рассматриваем все картинки в профиле и ищем хоть какие-то подсказки. Немного медитации над красивой картинкой озера Байкал, и к нам приходит осознание, что зацепка находится именно в последнем посте:

Благодаря картинке понимаем, что нужно как-то связать Байкал (Shaman Rock) и Telegram («U can join my. » — ничего не напоминает?). Сначала мы решили не давать участникам прямого намека на геочат (а ведь это именно он!), и многие из них успешно справились с задачей, воспользовавшись эмулятором или мобильным устройством с возможностью смены геопозиции. Шаманим Задаем координаты (53.20074, 107.349426) (можно на глаз) в районе скалы Шаманки и готовимся к самому сложному — ожиданию. Телеграм странно работает с геопозицией и подтягивает соответствующие контакты и чаты в течение часа. За наше старание и терпение нам воздается сполна — искомый чат появляется в разделе Контакты ->Найти людей рядом -> Группы рядом.

Вуаля, мы в деле!

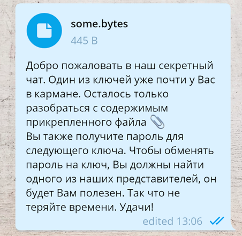

Бот встречает нас задачкой в виде файлика some.bytes с неопознанным содержимым, в котором можем прочитать строки «Decrypt me» и «Apocalypse Spares Nobody».

Первую строчку мы понимаем без всяких проблем, но вот что же означает вторая. Здесь участники поделились на два лагеря: одни писали нам на почту, так как попали в тупик, а другие внимательно вгляделись в словосочетание «Apocalypse Spares Nobody» и разглядели что? Верно! Старый-добрый формат ASN.1 (здесь мы уже писали о том, как его парсить).

Давайте разбираться. Внутри находятся 2 структуры. В одной мы находим набор байтов с пометкой «Decrypt me», из чего предполагаем, что это шифртекст. Во второй структуре видим два числа. Вряд ли это ключ, щедро подаренный участником вместе с шифртекстом, значит, скорее всего. имеем дело с открытым ключом.

Вся собранная информация приводит нас к очевидному выводу — почему бы не попробовать RSA?

Итак, перед нами модуль и открытый показатель, который, к слову, достаточно большой. После судорожного изучения RSA недолгих раздумий приходим к выводу, что закрытый показатель мал, а это значит что? Бинго! Мы определенно можем поиграть в «плохишей» и применить атаку Винера.

Обнаружен троян, использующий API Telegram-ботов для контроля над заражённым ПК

В сети обнаружили троян, использующий ботов в Telegram для контроля компьютеров жертв и кражи их конфиденциальных данных. Вирус был идентифицирован как ToxicEye.

Через API Telegram-ботов злоумышленники контролируют распространение своих вредоносных программ, используя мессенджер Павла Дурова как часть инфраструктуры для получения контроля над устройствами и кражи данных. Аналитиками Check Point Software Technologies было обнаружено около 130 подтвержденных атак с использованием нового типа вредоносного ПО. При этом вирус может представлять опасность, даже если Telegram не используется или не установлен на ПК.

Почему именно Telegram?

Киберпреступники используют Telegram в качестве неотъемлемой части своих атак, благодаря некоторых его преимуществ:

- мессенджер не блокируется антивирусной защитой, так как считается законным сервисом;

- позволяет оставаться анонимным, требуя только номер мобильного телефона для регистрации учетной записи;

- позволяет злоумышленникам легко извлекать данные с ПК жертв или передавать вредоносные файлы на заражённые устройства для доступа к целевым компьютерам из любой точки мира.

Схема распространения

Вредоносное ПО, распространяемое злоумышленниками, представляет собой троян удаленного доступа (RAT), который обеспечивает полный контроль над пораженной системой, связываясь через Telegram с сервером C2, который управляется преступниками. Специалисты по обнаруженным образцам смогли выделить ряд свойств, характерных для вредоносного ПО:

- возможность найти и украсть пароли, информацию о компьютере, историю браузера и файлы cookie;

- возможность удалять и передавать файлы и управлять диспетчером задач ПК;

- возможность раздавать кейлоггеры, записывать аудио и видео через микрофон и камеру ПК;

- возможность шифровать и расшифровывать файлы жертвы с помощью программ-вымогателей.

ToxicEye в основном распространяется через фишинговые электронные письма, содержащие вредоносный файл .exe, который при запуске устанавливает RAT на компьютер ничего не подозревающей жертвы. Атака начинается с создания учетной записи и специального бота Telegram, который позволяет злоумышленникам взаимодействовать через чат, добавлять контакты в группы или отправлять запросы непосредственно в учетную запись бота с настраиваемыми запросами.

Впоследствии злоумышленники используют бота с помощью ToxicEye RAT и распространяют его в виде вредоносного спама через электронную почту. Как только жертва открывает вложение и заражается, ToxicEye автоматически подключается к Telegram, подвергая ПК удаленной атаке через компонент бота, который повторно подключается через мессенджер к серверу управления и контроля для выполнения злоумышленниками серии злонамеренных действий со всеми вытекающими последствиями.

То есть, не важно, является ли зарегистрирован ли пользователь в Telegram или нет, так как данные через API передаются боту, а заражённое устройство подключается к боту. Бот нужен только для передачи данных.

Как защититься от угроз?

Сотрудник исследований и разработок компании Check Point Software Technologies Идан Шараби, к сожалению, не смог дать никаких обнадеживающих рекомендаций:

Мы настоятельно призываем организации и пользователей Telegram знать о вредоносных электронных письмах и быть более осторожными с e-mail, в которых указано их имя пользователя и электронная почта. Учитывая, что Telegram можно использовать для распространения вредоносных файлов или в качестве канала управления и контроля удаленно контролируемых вредоносных программ, мы ожидаем, что в будущем продолжится разработка дополнительных инструментов, использующих эту платформу.

В качестве дополнительной меры защиты специалистами предлагается сканирование на возможное наличие файла rat.exe в папке C:/Users/ToxicEye/ и отслеживание трафика через учетные записи Telegram, особенно если мессенджер не установлен на ПК.

Источник: kod.ru