Пользователи мессенджера Telegram столкнулись с массовыми попытками кражи их аккаунтов. Пользователи получают сообщения от своих контактов под видом того, что им отправили подарок — подписку на Telegram Premium. При переходе по ссылке пользователи переходят на бота, где им необходимо ввести код, который придет от Telegram.

При передаче этого кода боту злоумышленник получает доступ к учетной записи пользователя, после чего от его имени отправляются аналогичные сообщения своим контактам и тут же удаляются у владельца аккаунта, чтобы он ничего не заподозрил.

Что делать, если вы уже перешли по ссылке и отправили код:

Зайти в Настройки → Устройства → Завершить все другие сеансы

Включить двухэтапную аутентификацию

Codeby News

Репортёр Кодебай

главный по опечаткам

crot

Green Team

22.07.2019 15 2

А можно посмотреть в живую на этого бота? Очень интересная штучка

ФИШИНГ 21 ВЕКА — КАК ВАС ВЗЛАМЫВАЮТ МОШЕННИКИ. СХЕМА

greencode

New member

05.03.2023 2 0

А можно посмотреть в живую на этого бота? Очень интересная штучка

это не совсем бот как «сущность» tg. это бот действующий через апи разработчика через аккаунт телеграм. фишка в том, что подлавливают на бота, сколее всего, а сам бот получает на сайте телеграма доступ а API, благодаря введенным в бота данным

Источник: codeby.net

Что делать, если вы перешли по фишинговой ссылке?

Фишинг ссылок или URL-фишинг — это распространенный вид атак социальной инженерии. Согласно исследованию, проведенному экспертами Interisle Consulting Group, количество фишинговых атак в 2022 году увеличилось на 61%, достигнув более 1 миллиона инцидентов по всему миру. Злоумышленники стали изощреннее в своих методах, что усложняет задачу распознавания красных флажков.

Поэтому мы подготовили руководство, которое может помочь, если вы нажали на фишинговую ссылку . Дочитайте до конца, чтобы узнать, как справиться с подобными ошибками и смягчить последствия.

Но прежде давайте быстро разберемся, что такое фишинг и как он работает .

Что такое фишинговая ссылка и как она работает?

URL-фишинг — это социально-инженерная атака, в ходе которой хакеры крадут конфиденциальные данные жертв, такие как финансовые данные, учетные данные для входа в систему, профессиональные документы, медицинские записи, номера социального страхования и т.д., в злонамеренных целях. Это происходит путем рассылки мошеннических электронных писем или сообщений, которые представляются исходящими из законных источников, например, известных компаний, где получателей просят сообщить такие данные.

Как вас могут вычислить по ip с помощью ссылки

Вредоносные субъекты используют почтовые домены надежных организаций для отправки электронных писем и манипулируют жертвами, заставляя их сообщать запрашиваемые данные. Компании могут защитить почтовые домены и, следовательно, свою репутацию, инвестируя в протоколы аутентификации электронной почты, такие как SPF, DKIM и DMARC .

SPF гарантирует, что только доверенные IP-адреса могут отправлять электронные письма, используя ваш домен, а DKIM использует метод подписи для проверки подлинности отправителя. Пользователям следует использовать бесплатный средство проверки записи SPF чтобы убедиться в отсутствии ошибок и правильности записи SPF.

С другой стороны, политика политика DMARC определяет, как почтовый сервер получателя должен относиться к несанкционированным письмам, приходящим из вашего домена. Для этого используется одна из трех политик — «нет», «отклонить» и «карантин».

Как узнать, перешли ли вы по фишинговой ссылке?

Вы можете заметить один или несколько из следующих красных флажков, если вы случайно нажали на фишинговую ссылку .

Электронные письма или сообщения с такими словами, как «как можно скорее», «в ближайшие 10 минут», «будут предприняты юридические меры», «без промедления» и т.д., являются громким сигналом тревоги о том, что это фишинговые ссылки. . Хакеры используют уловки, чтобы подтолкнуть вас к немедленным действиям без тщательного изучения сообщения.

- Необычный запрос на предоставление конфиденциальной информации

Если вы получили запрос на предоставление конфиденциальных данных, таких как OTP, пароли, номера социального страхования, финансовые данные и т.д., есть вероятность, что это фишинговая ссылка. . Также опасайтесь ссылок, направляющих вас на страницы входа в систему.

Не ведитесь на предложения, которые слишком хороши, чтобы быть правдой. В качестве примера можно привести лотерею, в которой вы не участвовали, полностью спонсированную зарубежную поездку, огромную скидку и т.д. Это не что иное, как приманка, чтобы заманить вас перейти по фишинговым ссылкам. .

- Незнакомый отправитель и неожиданные письма

Избегайте отвечать на электронные письма, приходящие от неизвестного и подозрительного отправителя. Также блокируйте отправителей сообщений, которые прислали вам квитанции или обновления заказов, которые вы никогда не делали.

Если в содержании письма или при переходе по фишинговой ссылке вы заметили неверную информацию, это признак мошеннической деятельности. Сюда также относятся ссылки, которые ведут не на те сайты, за которые себя выдают. Это можно проверить, наведя курсор на ссылку или значок с гиперссылкой и не нажимая на него. Вы увидите настоящий URL-адрес в левой нижней части экрана. Переходите только в том случае, если вы уверены, что ссылка безвредна.

Это касается и вложений, которые могут показаться подарками для вашего почтового ящика. Опасайтесь файлов, которые вы никогда не запрашивали, странных имен и необычных типов файлов.

- Грамматические ошибки и непрофессиональная графика

Обращайте внимание на орфографию, грамматику и непрофессиональную графику. Хакеры не нанимают профессиональных людей для выполнения такой работы; эти ошибки часто встречаются в контенте, используемом для фишинговых атак . Поэтому всегда обращайте внимание на неправильные или размытые логотипы, плохое форматирование и нечеткие формулировки.

Что произойдет, если вы нажмете на фишинговую ссылку?

Теперь давайте посмотрим, что может произойти, если вы случайно нажмете на фишинговую ссылку . Но перед этим вы должны знать, что маловероятно, что субъект угрозы сможет получить ваши конфиденциальные данные или внедрить вредоносное программное обеспечение вредоносное ПО если вы просто откроете фишинговое письмо.

Программы, используемые в электронных письмах, обычно требуют от пользователя какого-либо действия (скачать файл, перейти по вредоносной ссылке, ответить), чтобы попытаться осуществить фишинговые атаки . Однако, как было сказано выше, хакеры становятся все более изощренными в наши дни, поэтому всегда полезно не открывать подозрительное письмо.

Что делать, если вы перешли по фишинговой ссылке?

Если вы случайно нажали на фишинговую ссылку , важно знать, что вы можете сделать, чтобы минимизировать ущерб. Сохранение скомпрометированной информации и восстановление после атаки должно быть вашим приоритетом. Вот шаги, которые необходимо предпринять после перехода по фишинговой ссылке:

1. Отключите устройство от Интернета

Отключение от Интернета предотвратит дальнейший ущерб и сдержит распространение вредоносного ПО на другие устройства в той же сети. Это также лишит злоумышленников возможности передать какие-либо данные с вашего устройства или учетных записей. Если их целью стали ваши смартфоны, включите авиарежим. Вы должны отключить Ethernet-подключение в Windows 10, перейдя на панель сетей Wi-Fi и выбрав сеть, которую необходимо отключить.

2. Свяжитесь с вашим банком

Свяжитесь со своим банком и сообщите, чтобы он заблокировал все транзакции до следующего уведомления. Это позволит предотвратить финансовые махинации на ваше имя.

3. Резервное копирование важных файлов

Все важные файлы следует резервировать на внешнем жестком диске, USB-накопителе или в облачном хранилище. Вы можете следовать стратегии резервного копирования 3-2-1, при которой у вас должно быть как минимум три копии ваших данных. Две локальные, но на разных носителях, и одну вне сайта.

Резервное копирование файлов также предотвращает вероятность стать жертвой атаки ransomware, когда хакеры крадут и шифруют данные. Они требуют большой выкуп в обмен на ключ для расшифровки. Нажмите здесь, чтобы узнать, как восстановиться после атаки ransomware.

4. Измените имена пользователей и пароли

Если фишинговая ссылка привела вас на поддельный сайт, где вы ввели свои учетные данные для входа в систему, вы должны немедленно их изменить. Кроме того, используйте менеджер паролей, чтобы упростить процесс смены паролей на разных устройствах. Он также поможет вам создавать более надежные пароли.

5. Сканирование системы на наличие вредоносных программ

После отключения от Интернета запустите антивирусную проверку, чтобы удалить или поместить в карантин все подозрительные файлы. Если у вас нет антивирусной программы, нет необходимости подключаться к Интернету, чтобы загрузить ее. Вы можете загрузить его на любое незатронутое устройство и передать с помощью USB-накопителя.

Если вы не знаете, как работают эти программы, отнесите свое устройство к специалисту. Кроме того, не пользуйтесь бесплатными программами, так как они сами по себе являются лишь приманкой для вредоносных программ.

Действуйте осторожно

Фишинговые ссылки приходят не только по электронной почте. Субъекты угроз могут распространять вредоносные ссылки, созданные для внедрения вредоносных программ или кражи конфиденциальных данных:

- Текстовые сообщения SMS

- Сообщения в мобильных приложениях

- Посты в социальных сетях

- Приглашения календаря Google

Кибератаки переходят на более умные и надежные методы, чтобы не попасться. Однако если вы хорошо осведомлены о кибербезопасности, у вас больше шансов остаться в безопасности.

- О сайте

- Последние сообщения

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Последние сообщения Ахона Рудра (см. все )

- Исправление пермеррора SPF: преодоление ограничения в 10 записей SPF DNS Lookup — 30 мая 2023 г.

- Топ-5 услуг по управлению кибербезопасностью в 2023 году — 29 мая 2023 г.

- Как спланировать плавный переход от DMARC None к DMARC Reject? — 26 мая 2023 г.

Источник: powerdmarc.com

Поддельная веб-версия Telegram на службе у фишеров

Последние два месяца для пользователей Telegram оказались беспокойными. Виной тому массовые фишинговые атаки злоумышленников, цель которых — заполучить контроль над аккаунтами как можно большего числа пользователей мессенджера.

Кликнув по фишинговой ссылке, потенциальная жертва попадала на поддельный сайт, убедительно имитирующий оригинальный Telegram Web. Для просмотра обещанного контента пользователю нужно было авторизоваться на сайте. Предположение, что человек, уже использующий Telegram на своем устройстве, будет заходить в учетную запись в веб-версии, выглядит абсурдно, однако это работало.

Перехватив управление чужим аккаунтом, злоумышленники рассылали от имени жертвы фишинговые сообщения всем пользователям в ее контакт-листе. Сообщения, полученные от знакомых, обычно вызывают больше доверия, поэтому атаки срабатывали достаточно эффективно и количество потенциальных жертв увеличивалось лавинообразно.

Приманки фишеров

В качестве приманки фишеры создали немало веб-ресурсов с различным содержимым.

Пример фишингового сайта

Например, в результате рассылки по контакт-листу потенциальная жертва могла получить ссылку с просьбой проголосовать за взрослого или ребенка, участвующего в конкурсе.

Все эти уловки должны были привести жертву на один из фишинговых сайтов, построенных на веб-клиенте Telegram. Перенаправление сопровождалось передачей уникальных данных, возьмем для примера ссылку https://konkurs-golos[.]ltd/?hash=w85fvyprqn_0. В данном случае konkurs-golos[.]ltd — это адрес фишинговой веб-версии мессенджера, а уникальными данными являются хэш w85fvyprqn и цифра 0.

Веб-клиент для фишингового сайта был взят с GitHub 13 декабря 2022 года. Об этом свидетельствует JavaScript-файл с сервера злоумышленников:

Версия 1.6.2 (272) как раз датирована тринадцатым декабря.

Это полноценная версия Telegram Web с точки зрения как функциональности, так и интерфейса.

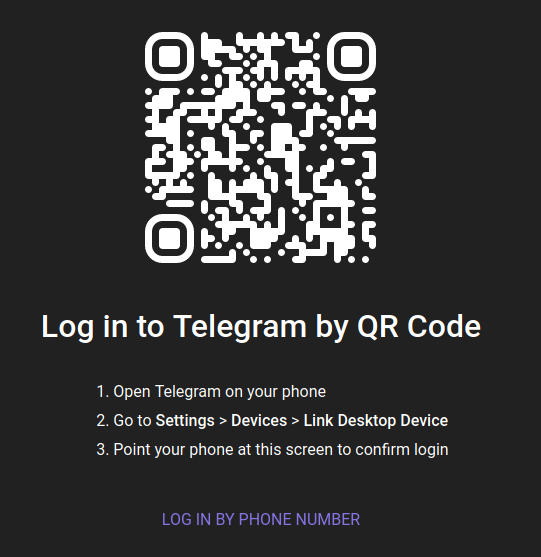

Разумеется, злоумышленники внесли некоторые изменения. Например, авторизация по QR-коду очень похожа на оригинальный web.telegram.org/k с той лишь разницей, что на картинке с кодом отсутствует пиктограмма Telegram.

Оригинальный QR-код Telegram Web

Однако самые существенные изменения коснулись функций, отвечающих за авторизацию, — были изменены код Telegram Web, файлы pageSignIn.ts, pageSignQR.ts, pageAuthCode.ts. Остановимся на них подробнее.

Модификации кода Telegram Web

Попав на фишинговую страницу, жертва видела знакомый интерфейс Telegram Web с QR-кодом или запросом на ввод номера, под которым располагался чекбокс «Оставаться в системе (Keep me signed in)». Вне зависимости от того, поставит ли жертва галочку, поведение фишингового Telegram Web не меняется: при помощи функции toggleStorages зловредный ресурс сформирует и сохранит данные сессии жертвы в локальном хранилище (localStorage), и каждый раз, когда жертва будет заходить на страницу, авторизация будет проходить автоматически.

Безусловное создание локального хранилища необходимо злоумышленникам для того, чтобы получить контроль над учетной записью жертвы. Если пользователь успешно авторизуется на сервере Telegram, злоумышленники получат сессионные ключи и затем смогут авторизоваться в мессенджере с любого устройства и в любой удобный им момент времени до тех пор, пока жертва или службы безопасности Telegram не обнаружат две активные сессии с разных IP-адресов.

Сама кража сессионных ключей происходит оригинальным способом: в тот момент, когда авторизация жертвы успешно состоялась, запускается пятисекундный таймер, по истечении которого сессионные ключи, хранящиеся в локальном хранилище, преобразуются в текст формата JSON и отправляются POST-запросом на поддомен dohphqnvcbxuhrtl.

Пример пересылаемых данных:

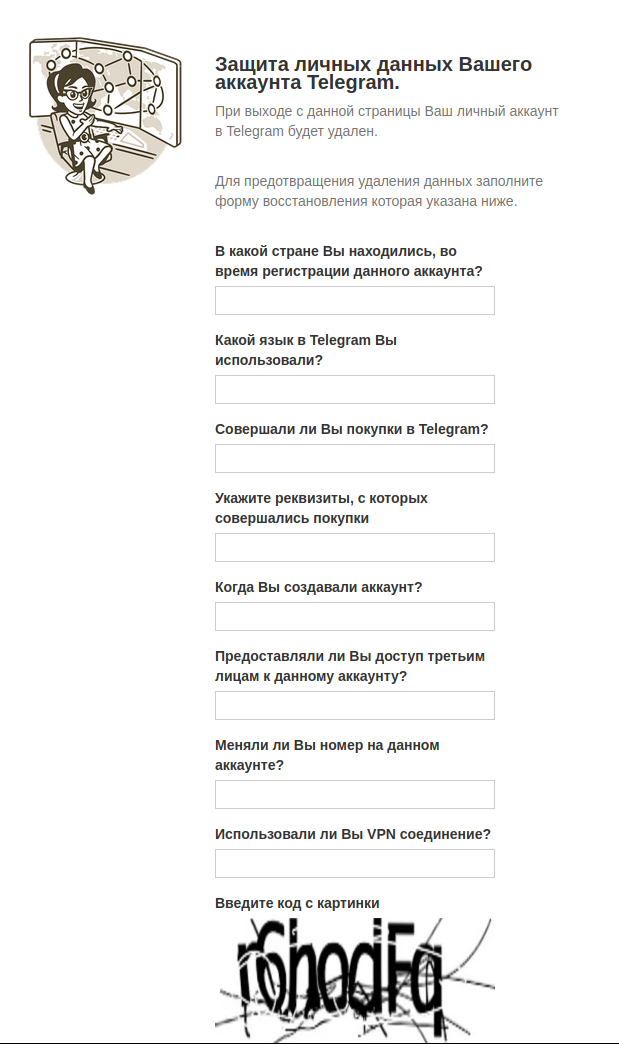

Однако тут есть еще один нюанс. Как показывает код на скриншоте выше, в том случае, если значение константы blocking равняется единице, жертва будет перенаправлена на еще один поддомен — recovery. Страница на этом домене может показаться похожей на страницу восстановления доступа к Telegram, однако есть существенные отличия. CAPTCHA в данном случае — статический рисунок, а одно из полей формы содержит запрос на данные банковской карты.

Значение константы blocking определяется в результате парсинга зловредного URL, о котором мы писали выше (пример: https://konkurs-golos[.]ltd/?hash=w85fvyprqn_0).

Если в конце URL содержится ноль, то перенаправления не происходит. Так фишеры могут регулировать цели, которые они хотят достичь в рамках одной кампании.

Статистика фишинговой кампании

По данным телеметрии «Лаборатории Касперского», пик атак в рамках этой фишинговой компании пришелся на декабрь 2022 года. Атаки были направлены преимущественно на российских пользователей Telegram, однако с этой угрозой столкнулись и пользователи в других странах. Специально созданные страницы встречались в том числе на арабском языке.

| Страна | % атакованных пользователей |

| Россия | 90,04 |

| Узбекистан | 3,08 |

| Беларусь | 3,08 |

| Украина | 0,82 |

| Германия | 0,54 |

| Казахстан | 0,54 |

| Латвия | 0,27 |

| Франция | 0,18 |

| Индонезия | 0,18 |

| Таджикистан | 0,18 |

| Эстония | 0,09 |

| Испания | 0,09 |

| Швеция | 0,09 |

| Гонконг | 0,09 |

| ОАЭ | 0,09 |

| Армения | 0,09 |

| Нидерланды | 0,09 |

| Австралия | 0,09 |

| Финляндия | 0,09 |

| Саудовская Аравия | 0,09 |

| Великобритания | 0,09 |

| Бельгия | 0,09 |

Данные телеметрии за декабрь 2022 г.

На руку фишерам сыграло множество факторов. Во-первых, технически не очень сложно организовать подобные атаки: зарегистрировать домен, скачать последнюю версию Telegram Web, немного модифицировать ее и начать рассылку. Во-вторых, как канал дистрибуции любой мессенджер — отличный вариант, особенно если писать фишинговые сообщения от имени жертвы. Это дает ощутимое преимущество над обычной рассылкой, которую быстро заблокируют службы безопасности мессенджера.

Защититься от этой и подобных атак и сложно, и просто одновременно — в зависимости от бдительности пользователя. Иначе говоря, чтобы не попасться на удочку, не советуем сразу переходить по внезапно полученной ссылке, даже если ее прислал тот, кого вы хорошо знаете. Лучше связаться с отправителем по другому каналу, например позвонить и узнать, действительно ли сообщение пришло от него. Как вариант, можно задать личный вопрос, ответ на который может знать только отправитель. Хорошим дополнением к бдительности будет защитное решение, способное предотвращать переходы на фишинговые сайты, главное, чтобы его база фишинговых ссылок обновлялась оперативно.

Индикаторы компрометации (IoC)

Доменные имена

konkurs-golos[.]ltd

cyberusa[.]tech

cyberusa[.]ltd

vote-2023[.]ltd

vote-telegram[.]com

teleqram[.]net

golos-2023[.]online

Правило Yara

Источник: securelist.ru