Спасибо, вам, о Хабралюди, за небольшую прибавку к карме. Теперь я наконец-то смогу написать про вчерашние события на Одноклассниках с техническими подробностями.

2.06.2008 была произведена массовая спам-рассылка, нацеленная на пользователей «Одноклассников». В сообщениях содержалась ссылка на некий сайт. К сожалению, когда я пришел на работу и начал проблемой заниматься, ссылка уже была мертва. Но юзеры успели по ней перейти и в итоге прислали нам несколько исполняемых файлов.

Скорее всего, по ссылке был како-то из эксплоитов, позволяющий загружать на компьютер жертвы файлы без ведома пользователя и их запускать. Первый попавший на компьютер жертвы файл я не анализировал, мне достался какой-то из этапов его зловредного жизненного пути.

Итак, WinNt32.dll.

Обычная DLL, разве что экспортов нет и сразу бросается в глаза что файл шифрован или сжат. Первым делом из двух забитых констант вычисляется адрес KiFastSystemCall и производится вызов этой функции. В EAX в это время 0x09, что, вроде бы, соответствует NtEnumerateBootEntries:

Вирус заблокировал доступ к одноклассникам

.text:004011A6 mov edx, 67C7AE8Eh

.text:004011AB mov ebx, [edx+18365472h]

.text:004011B1 dec ebx

.text:004011B2 call ebx

Это своеобразная привязка к ОС и защита от отладки: в одной из наших виртуальных машин файл не заработал. В секции .rsrc файл содержит большой массив зашифрованных данных, адрес которых затем передается в VirtualProtect. После этого вызывается функция расшифровки, в результате чего в памяти получается полноценный исполняемый файл. Теперь дело за малым — VirtualAlloc, несколько раз memcpy и в свежевыделенной памяти образ файла, готовый к исполнению. Замечу, что расшифрованный файл не сбрасывается на диск!

Расшифрованный и загруженный на первом этапе файл несет в себе всю полезную нагрузку. Он создает в HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotifyWinNt32 два параметра: ID и Unique (заполняется случайной строкой). После этого по неясному алгоритму (скорее всего случайным образом) формируется GET-запрос. Следующий шаг — загрузка из сети шифрованных данных.

Применяется не InternetReadFile или UrlDownloadToFile, а базовые функции Windows Sockets: connect-send-recv. Запрашиваемый URL всегда разный, равно как и принятые данные, что наводит на мысль о том, что получаемые данные зависят от запрашиваемого URL’а. После расшифровки принятых данных в памяти оказываются 2 PE-файла. Первый из файлов сохраняется на диск и запускается, а вот судьба второго немного интереснее. Троянец запускает процесс svchost, а затем инжектит в него при помощи WriteProcessMemory второй полученный файл и передает управление на его код.

Итого: в спаме распространялась ссылка на страницу, предположительно содержащую вредоносный код, скачивающий и запускающий на компьютере жертвы некий файл. В результате работы этого файла на диске жертвы оказывался файл WinNt32.dll, который получал через сеть два шифрованных файла, один из которых сохранял и запускал, а второй — инжектил в svchost.

Как удалить вирус в контакте одноклассники.Быстро!

Функционал скачанных файлов сейчас анализирую. Ждите новостей!

- вирусы

- информационная безопасность

- reverse engineering

Источник: habr.com

Что за вирус в одноклассниках

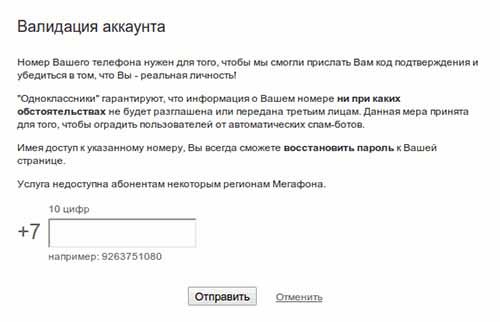

Если при входе на сайты Одноклассники и ВКонтакте вы наблюдаете окошко с таким текстом: «Валидация аккаунта. Номер Вашего телефона нужен для того, чтобы мы смогли прислать Вам код подтверждения и убедиться в том, что Вы — реальная личность! »Одноклассники» (или «ВКонтакте») гарантируют, что информация о Вашем номере ни при каких обстоятельствах не будет разглашена или передана третьим лицам.

Данная мера принята для того, чтобы оградить пользователей от автоматических спам-ботов. Имея доступ к указанному номеру, Вы всегда сможете восстановить пароль к Вашей странице. Услуга недоступна абонентам некоторым регионам Мегафона.» — значит, ваш компьютер подвергся атаке вируса. Постарайтесь не вводить данные своей учетной записи (логин и пароль) и самое главное — не отправляйте никаких sms-сообщений со своего мобильного телефона! Вот как выглядит данное сообщение:

ВКонтакте:

Одноклассники:

(внешний вид и текст подобного сообщения могут отличаться от приведенных примеров)

Однако, имейте в виду, что при работе с социальной сетью ВКонтакте действительно может потребоваться подтвердить, что вы — это вы, для чего необходимо ввести номер мобильного телефона, который вы указывали при регистрации или позже. В ответ на ваш телефон будет отправлено sms-сообщение с кодом подтверждения, который также вводится на сайте, чем и подтверждается ваша личность.

При этом в процессе настоящей валидации никаких смс-ок вам отправлять не нужно. Запомните! Если вам предлагается отправить смс — это значит, что в вашем компьютере поселился вирус. Чтобы проверить, вирус или нет, достаточно зайти на сайт с другого компьютера (или кого-нибудь попросить). Если с другого компьютера авторизация обычная (не требуется дополнительных действий), значит в вашей системе завелась зараза.

Избавляемся от вируса

Чтобы избавиться от данной пакости, необходимо удалить вредоносное приложение и восстановить настройки измененные вирусом: подмененный файл hosts или dns-сервер.

В файл hosts вирусы прописывают перенаправление на свой сайт-клон. Таким образом, когда в адресной строке браузера вы вводите адрес нужного вам сайта, в действительности открывается совершенно другой ресурс, внешне похожий на оригинал, но призванный выманивать деньги из своих жертв. То же касается и случая с dns-сервером — вы просто перенаправляетесь на иной ресурс, хотя адрес сайта в адресной строке введен правильно.

Прежде чем устранять последствия, желательно убедиться с помощью специальных программ , что вирус обезврежен. Впрочем, ради экономии времени (в зависимости от количества информации и мощности компьютера, время проверки может достигать нескольких часов), можете сразу приступить ко второму этапу. Но если указанные действия не приведут к положительному результату, тогда придется выполнить всю инструкцию с самого начала.

Шаг 1. Автоматическая проверка системы на вирусы. Воспользуйтесь одной из бесплатных антивирусных утилит:

CureIt! Обычно, ей не составит труда не только обезвредить сам вирус, но и исправить причиненные им последствия. А именно, с некоторых пор CureIt! способна обнаруживать изменения в файле hosts. Пользуясь программой обязательно выполните «полную проверку» системы, т.к. быстрой проверки для обезвреживания вируса не всегда бывает достаточно. Инструкция здесь.

AVZ4 — лечит систему и имеет функцию очистки файла hosts. Инструкция:

1. Качаем архив, распаковываем и запускаем avz.exe;

2. В окне программы выберите «Локальный диск (С:)», »Выполнять лечение» и нажмите кнопку «Пуск» для начала сканирования.

3. По завершении сканирования зайдите в меню «Файл — Восстановление системы».

4. Отметьте 13-ый пункт (Очистка файла Hosts) и нажмите кнопку «Выполнить отмеченные операции».

5. Подтвердите выполнение операции и закройте программу.

Шаг 2. Выполним действия, которые не производятся антивирусами.

З апустите оснастку настройки системы: Пуск — Выполнить — msconfig — «OK». Перейдите во вкладку «Автозагрузка». Снимите галочки со всех строчек, где в столбце «Команда» упоминаются файлы с расширением: .bat, .cmd или в пути файлов указаны папки: «Documents and settings», «Application Data», «Temp». Нажмите «Применить» и «Ok».

Тем самым вы запретите загрузку файлов, которые могут изменять файл hosts при загрузке системы. Желательно еще перейти в соответствующие папки и удалить эти файлы вручную. Скорее всего они будут скрыты и, чтобы их увидеть, понадобится включить отображение скрытых данных, как указано здесь.

Если вы пропустили первый этап из данной инструкции, тогда проверьте файл hosts, который находится в папке C:WindowsSystem32DriversEtc (в 64-разрядной системе файл здесь — C:WindowsSysWOW64DriversEtc), и в случае необходимости замените его оригиналом. Просто нажмите на ссылку, откроется диалог загрузки файла, укажите папку для сохранения (в зависимости от разрядности системы) и подтвердите замену. Более подробно о восстановлении файла hosts можно прочитать здесь.

Папка etc. В случае с измененным файлом хостс некоторые особо не заморачиваются и просто удаляют всю папку Etc. Как правило, это помогает и серьезных проблем не возникает. И все же, я не рекомендую этого делать. Другие файлы в папке находятся не просто так, и в какой момент их станет не хватать системе — сложно предвидеть.

Дело в том, что некоторые разновидности вируса создают копию файла hosts, а настоящий рабочий файл делают скрытым. Таким образом, войдя в папку с файлом, пользователи видят только копию и, соответственно, редактирование оного не приводит к положительным результатам. Зато удаляя всю папку (с нужным файлом), восстанавливается доступ к сайтам.

Но я еще раз предлагаю обратить внимание на ссылку, по которой можно скачать стандартный файл hosts. Достаточно по ней нажать, указать папку для сохранения (какую — см. выше) и подтвердить замену. Независимо от того, скрытый файл hosts или нет, он заменится правильным. Возможно, для этого понадобятся права администратора.

Теперь проверяем, не прописал ли вирус свой dns-сервер.

Для Windows XP: идем в «Пуск — Настройка — Сетевые подключения», открываем свойства используемого подключения (беспроводное или подключение по локальной сети), открываем «Протокол Интернета TCP/IP».

Для Windows 7: «Пуск — Панель управления — Центр управления сетями и общим доступом — Изменение параметров адаптера», открываем свойства используемого подключения (беспроводное или подключение по локальной сети), выбираем «Протокол Интернета версии 4 (TCP/IPv4)» и жмем «Свойства».

Смотрим, не указан ли вражеский dns-сервер. При необходимости исправляем на нужный или выбираем автоматическое получение (зависит от настроек вашего провайдера/роутера/модема) и жмем «ОК».

После этого запускаем командную строку: «Пуск — Выполнить», вводим: cmd и жмем «OK». В открывшемся черном окошке вводим поочередно две команды:

route -f

ipconfig /flushdns

(каждую команду подтверждаем клавишей «Enter»)

Перезагружаем компьютер. Если валидация не исчезла, вероятнее всего вы пропустили первый этап, ошиблись во втором или ваш случай более экзотический.

Другие угрозы

Validations.exe Если вам предлагают перейти по ссылке, которая заканчивается на validations.exe, ни в коем случае не делайте этого, т.к. эта ссылка для скачивания вируса на ваш компьютер. Правда, на сегодняшний день, антивирусы с легкостью его распознают, но на всякий случай имейте это в виду. Примеры вредоносных ссылок:

vk.com/validations.exe

vkontakte.ru/validations.exe

odnoklassniki.ru/validations.exe

Ваш аккаунт временно заблокирован системой антиспама, в связи с рассылкой спама, или по подозрению в взломе вашего аккаунта третьими лицами. Для авторизации на сайте требуется подтверждение личности. Примеры:

Ваша страница была заблокирована по подозрению на взлом!

Наша система безопасности выявила массовую рассылку спам-сообщений с Вашего аккаунта, и мы были вынуждены временно заблокировать его. Для восстановления доступа к аккаунту Вам необходимо пройти валидацию через мобильный телефон.

Ваша страница была взломана, и с нее рассылался спам. Чтобы это прекратилось, Вам необходимо сменить пароль от страницы.

Подобная процедура действительно возможна в некоторых социальных сетях (например, Мой Мир и ВКонтакте). Выяснить, заблокировали ли вас на настоящем сайте или вы стали жертвой маскирующегося вируса, не трудно. Проще всего — попробовать зайти в аккаунт с другого компьютера (или кого-нибудь попросить). Если все нормально, значит проблема на вашем компьютере.

Для начала убедитесь, что вы находитесь на том сайте, который открывали. Каждая буква должна соответствовать правильному адресу. Если хотя бы одна из них изменена или пропущена, значит вы находитесь на другом ресурсе. Далее, настоящая идентификация при проверке не вынуждает вас отправлять смс-сообщения.

В противном случае, проверяйте файл hosts и сканируйте систему антивирусом, так как с 99% вероятностью можно утверждать, что это вирус. Подробная инструкция выше актуальна и для такого случая тоже.

Источник: commix.ru

Хакеры создали вирус для Android, замаскированный под приложение «Одноклассники» (2 фото)

Неизвестные хакеры создали вирус-вымогатель для Android, замаскировав его под приложение социальной сети «Одноклассники», сообщает компания Zscaler, специализирующаяся на защите интернет-трафика. Скачать вредоносное ПО можно в Google Play и в других онлайн-магазинах приложений.

В течение первых нескольких часов после скачивания вирус имитирует работу «Одноклассников», а затем запрашивает права администратора. назойливые запросы не дают нормально продолжить работу, а удалить вирус не получится. Как только приложению предоставят права администратора, он блокирует смартфон и выдает сообщение следующего характера: «Обслуживание вашего устройства приостановлено, а все ваши личные данные перенесены на наш сервер».

На самом деле вирус является очень примитивным и никакой утечки не происходит. Приложение не способно разблокировать устройство после внесения указанной суммы, и не может проверить, была ли произведена оплата. Скачавшим вирус необходимо перезагрузить гаджет в режиме Safe Mode, отозвать права администратора и удалить вирус с устройства.

Источник: trinixy.ru