Многие современные мессенджеры информируют о сквозном шифровании после того, как пользователь создает новый чат. Такой механизм был разработан для постоянной защиты конфиденциальности и целостности передачи информации.

Что такое сквозное шифрование и где оно используется – расскажу в сегодняшней статье.

Что такое сквозное шифрование

Сквозное шифрование (от англ. End-to-End Encryption, E2EE) – это когда звонки, сообщения, фотографии и все прочие данные внутри чата доступны только двум собеседникам, без возможного попадания в третьи руки. Пока сообщение проходит весь путь от одного пользователя до другого, оно находится в зашифрованном виде, поэтому его никто не может увидеть, кроме собеседника.

Принципы шифрования и криптографии. Расшифруйте послание!

Сквозное шифрование в мессенджере WhatsApp

Если сквозное шифрование не используется, то сообщение может быть отправлено в открытом доступе. Это значит, что оно не шифруется и может быть легко перехвачено хакерами (совсем небезопасный способ передачи данных, который уже давно не используется популярными мессенджерами).

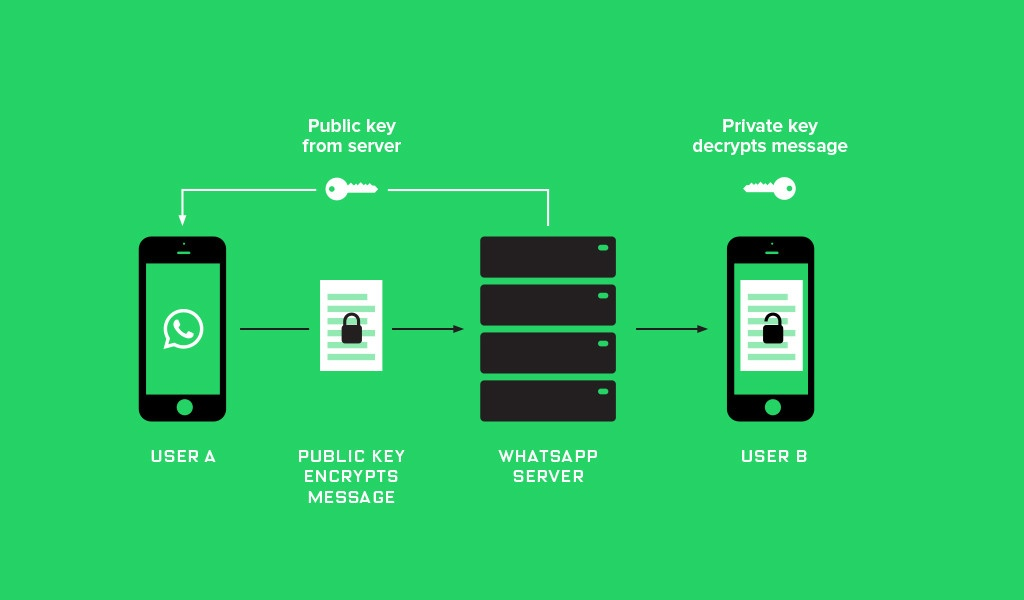

Также существует транспортное шифрование – в такой технологии сообщения шифруются у отправителя, отправляются на сервер, расшифровываются там, затем снова шифруются и только потом отправляются адресанту. Это хорошо защищает данные, однако информация попадает на сервер, а это значит, что владелец сервера может легко посмотреть, что вы отправили.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Принцип работы сквозного шифрования

Принцип работы сквозного шифрования в мессенджере WhatsApp

Когда мы говорим про сквозное шифрование, то речь идет о комбинации таких методов, как симметричное и асимметричное шифрование данных.

Симметричное шифрование подразумевает, что для шифрования и дешифрования используется один и тот же криптографический ключ. Дополнительно к нему применяются алгоритмы, необходимые для защиты, так как самого ключа, как правило, недостаточно. Данные перемешиваются таким образом, чтобы обеспечить максимальную безопасность. Однако ключ все-таки можно подобрать, поэтому специалисты безопасности изменяют такие значения, как длина ключа, сложность и число раундов преобразования.

Ассиметричное шифрование – это когда для защиты данных используется открытый и закрытый ключ. Первый используется для шифрования данных, а второй – для их расшифровки.

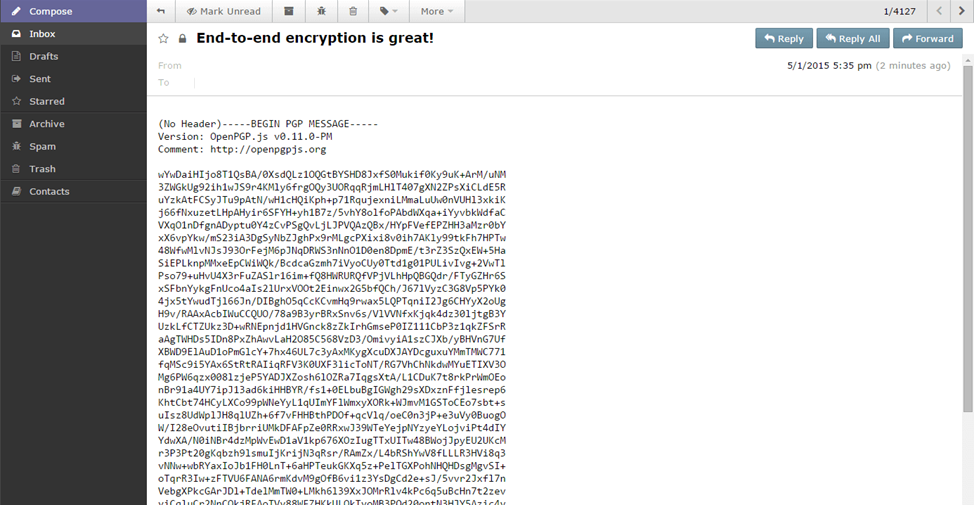

Без закрытого ключа сообщения, защищенные сквозным шифрованием, выглядят следующим образом:

При комбинации таких методов в мессенджерах ключи защищены каналом связи и известны только собеседникам чата. Защищенный канал позволит исключить атаку методом «человека посередине» – это когда злоумышленник тайно перехватывает трафик клиентов в то время, когда они думают, что общаются наедине.

Могут ли правоохранительные органы получить доступ к сообщениям?

Даже если ваш мессенджер использует сквозное шифрование, это совсем не значит, что сообщения навсегда останутся незаметными для третьих лиц. По большей части здесь все зависит от самого мессенджера и страны.

Так, например, в 2016 году ФБР попросило Apple открыть доступ к данным, которые хранились на устройстве одного из преступников. Тогда Тим Кук сказал, что не собирается ничего раскрывать ФБР, так как это развяжет руки правительству.

Если Apple не пошли на уступки правительству, то вот Facebook и WhatsApp не смогли устоять: в 2019 году их обязали передавать зашифрованные сообщения пользователей полиции Великобритании. Естественно, что просто так никто не будет передавать данные, для этого требуются весомые основания.

Однако не все так плохо: в 2019 году Минюст США сказал, что начинает масштабное расследование в отношении технологических гигантов и хочет открыть доступ к переписке всех пользователей, но у него ничего не вышло. Facebook отклонил эту просьбу и не стал отказываться от сквозного шифрования.

В Telegram также дела обстоят довольно хорошо: в 2018 году Павел Дуров, основатель Telegram, сказал, что доступ к данным пользователей может быть получен только в том случае, если на это будет судебное решение по делу о терроризме. В других случаях ни о каком распространении данных речи не идет.

Исходя из вышесказанного, мы можем сделать вывод, что сквозное шифрование не всегда защищает от правительственных сил, но имеет хорошую защиту от злоумышленников.

Все ли мессенджеры одинаково безопасны?

Использование сквозного шифрования не гарантирует, что каждый мессенджер будет одинаково безопасен. Большинство приложений сегодня – это авторизация через номер сотового телефона. Такой подход уже говорит о не совсем безопасной среде, даже если в ней используется сквозное шифрование. Дело в том, что спецслужбы многих стран имеют практически открытый доступ к данным сотовых операторов. А это значит, что они могут получить доступ к вашим СМС, о чем вы даже не узнаете.

От чего не защищает сквозное шифрование

На первый взгляд кажется, что сквозное шифрование защищает практически от всего, но, как мы уже выяснили, это совсем не так. Более того, у сквозного шифрования есть еще и ограничения.

Первое, на что стоит обратить внимание – это то, что хоть и данный метод позволяет скрыть сообщение от посторонних глаз, он не скрывает сам факт отправки сообщения. Если мы отправляем сообщение одному из контактов, об этом будет известно серверу. Он не будет знать, что именно мы отправили, но будет знать, в какое время и кому было послано сообщение.

Второе – это то, что доступ к сообщениям могут получить любые лица, которые завладеют вашим устройством. В таких случаях совсем не важно, какое шифрование было использовано, а важно то, как вы в целом защищаете свое устройство. Здесь поможет только блокировка доступа к мессенджерам с помощью PIN-кода.

Преимущества использования сквозного шифрования

Подведем итоги всего вышесказанного. Итак, сквозное шифрование:

- обеспечивает максимальный уровень защиты для пользователей, которые заботятся о конфиденциальности данных;

- защищает данные от злоумышленников всеми возможными способами;

- встроено в большинство мессенджеров, что позволяет не использовать сторонние сервисы для защиты данных.

В то же время стоит понимать, что сквозное шифрование не гарантирует полной конфиденциальности. Если вы общаетесь на темы, которые запрещены в вашей стране, то привлечете к себе внимание правоохранительных органов. В таких случаях мессенджеру ничего не останется, кроме как открыть доступ к вашим данным.

Источник: timeweb.com

Что за мем с песней «Колёсики, колёсики», который пародирует зашифрованные признания в любви

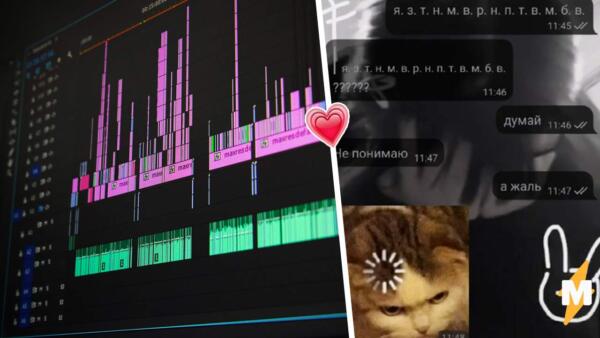

Участники мемного тренда высмеивают зашифрованные с помощью слов треков признания в любви. Авторы видео пишут друзьям аббревиатуру припева песни «Колёсики, колёсики» и обещают, что, разобравшись в послании, собеседники якобы узнают глубокий смысл. Какие хиты стали способом тайно рассказать о своих чувствах и что стоит за набором букв «к.к.и.к.р.д.р.в.л.б.б», разобралась авторка Medialeaks.

Что значит «к.к.и.к.р.д.р.в.л.б.б»?

В октябре 2021 года в тиктоке набрал популярность тренд, в котором пользователи соцсети отправляют друг другу шифр «к.к.и.к.р.д.р.в.л.б.б» и ждут реакции. Чаще всего получатели подобных сообщений понятия не имеют, чего от них хотят друзья, так что не могут догадаться, что именно значит абстрактный на первый взгляд набор букв.

Собеседник тиктокерши с ником kkkkstatys, получив зашифрованное сообщение, не растерялся и ответил девушке таким же, по его мнению, бессмысленным сообщением.

— К.к.и.к.р.д.р.в.л.б.б, — написала авторша ролика.

— Киркрлриалиа, — ответил собеседник.

— К.к.и.к.р.д.р.в.л.б.б.

— Что это значит? Ккикрдрвлбб.

— Ладно, потом узнаешь.

Другая тиктокерша, отправившая непонятное сообщение знакомому, обещала, что зашифровала таким образом глубокий смысл. Однако собеседник быстро смекнул, что девушка участвует в каком-то тренде, и не поверил ей.

— К.к.и.к.р.д.р.в.л.б.б, — пишет пользовательница соцсети.

— Я хз, что за тренд.

— Там очень глубокий смысл.

— М-м-м…

Собеседник авторши видео funfiikii также быстро догадался, что тиктокерша повторяет популярный в соцсети тренд. Судя по его сообщениям, он получает похожие сообщения не впервые, и, похоже, это ему надоело.

— К.к.и.к.р.д.р.в.л.б.б.

— Опять двадцать пять. Полина, ёкарный бабай. Я не хочу в тикток лезть опять.

На самом деле никакого глубоко смысла в шифре нет. Авторы видео таким образом кодируют детскую песню «Колёсики, колёсики» исполнителя «Бибика», которая вышла в 2014 году.

Колёсики, колёсики и красивый руль, а дворники работают, водичка льёт, буль-буль.

Пользователи тиктока, оправляющие в сообщениях аббревиатуру припева, высмеивают таким образом популярный тренд признания в любви через шифровку слов песни.

Что за тренд тайных признаний в любви через слова песен

Летом 2021 года в тиктоке появился тренд, в котором пользовательницы Сети присылали парням, в которых влюблены, странные аббревиатуры. Чаще всего таким образом они признавались, что испытывают чувства к молодым людям, которые не хотят начинать с авторшами роликов отношения.

Таких сокращений появилось очень много: например, тиктокерша _endless_summer_ поделилась сразу двумя. В ролике девушка посочувствовала тем, кто смог понять смысл шифров, однако не объяснила, что они значат.

Мне жаль вас, если вы смогли прочитать «я.л.т.н.м.н.м.б.в», «я.л.т.н.т.л.д».

Ключ к шифру нашёлся в комментариях.

«Я люблю тебя, но мы не можем быть вместе».

«Я тебя люблю, но ты любишь другую».

Вскоре пользовательница тиктока ._hello_kitty_0.0 рассказала про ещё один способ завуалированно намекнуть молодому человеку о своих чувствах. Для шифра девушка использовала песню исполнительницы ANAZED Star Shopping.

— Я.з.т.н.м.в.р.н.п.т.в.м.б.в, — пишет девушка. — Думай.

— Я не понимаю, — отвечает парень.

— А жаль.

Позже тренд стал немного позитивнее — пользователи Сети перестали страдать из-за неразделённой любви и начали писать близким подругам или сёстрам, насколько они важны авторам роликов. Секретные послания тиктокеры кодировали с помощью песни группы Нервы «Счастье», сокращая строчки «Ты не такая, как все, все не такие, как ты, но мы в друг друге нашли все наши мечты». Впрочем, чаще всего девушки не могли разгадать, что написано в сообщении. Например, подруга тиктокерши _kharkina_ посчитала, что аббревиатура «т.н.т.к.в.в.н.т.к.т.н.м.в.д.д.н.в.н.м.» связана с некими мексиканцами.

— Дашкис, т.н.т.к.в.в.н.т.к.т.н.м.в.д.д.н.в.н.м.

— Снова что-то с горячими мексиканцами связано?

Пользователи Сети, отправляющие друзьям аббревиатуру припева песни «Колёсики, колёсики», взяли пример с авторов роликов, которые тайно признавались в любви и страдали из-за разбитого сердца. В новом тренде тиктокеры высмеивают подобные сообщения, уверяя собеседников, что в шифре «к.к.и.к.р.д.р.в.л.б.б» есть глубокий смысл.

Ранее Medialeaks рассказал, как трек «Библиотека» украинской группы «Колос» стал популярным в тиктоке. Пользователям соцсети настолько понравился припев песни, что они запустили мем-тренд о подростках в пубертате.

Кроме оригинальных треков, авторы роликов активно используют мэшапы. Например, ремикс песни американского рэпера Lil Nas X и знаменитых слов Добрыни Никитича из мультфильма «Три богатыря» стал хитом в соцсети.

Источник: medialeaks.ru

Шифрование в Telegram

Обзор вопросов шифрования данных в мессенджере Telegram.

Основная статья о мессенджере: Telegram

2019: Маскировка трафика под протокол HTTPS

12 августа 2019 года стало известно, что благодаря недавним нововведениям трафик Telegram теперь может маскироваться под протокол HTTPS (TLS + HTTP/2.0) – с этой целью в код клиента был добавлен префикс секрета «ee». Также в добавок к base16 (hex) появилась возможность шифровать секрет в адресе прокси-сервера с помощью base64.

На август 2019 года в Telegram используется собственный протокол MTProto, появившийся около года назад – тогда же для него вышел официальный прокси. В MTProto отсутствуют служебные заголовки, позволяющие идентифицировать его. Однако выявить использование протокола, а заодно и самого мессенджера, все-таки можно по длине пакетов. Дело в том, что при установке соединения между клиентом и прокси-сервером происходит обмен пакетами определенной длины, а при работе – пакетами одной и той же длины. Это дало провайдерам возможность выявлять трафик Telegram по длине пакетов, передаваемых по MTProto.

Для решения вышеуказанной проблемы в целях маскировки протокола разработчики мессенджера добавили случайный байт в каждый пакет. Тем не менее, данный шаг влиял на совместимость, из-за чего разработчики добавили в секрет префикс «dd».

Поскольку использование MTProto продолжал выдавать трафик Telegram (благодаря чему его успешно блокируют в Иране и Китае с помощью атак повторного воспроизведения), разработчики решили реализовать в нем возможность маскировки под другие протоколы. В частности, был добавлен дополнительный слой инкапсуляции поверх TCP, и теперь данные словно «заворачиваются» в записи TLS. Также была реализована эмуляция TLS-рукопожатия [1] .

2018

Уязвимость в шифровании данных

По сообщению от 13 декабря 2018 года исследователи из Cisco Talos сообщили об уязвимостях в популярных мессенджерах, использующих шифрование. По словам специалистов, WhatsApp, Telegram и Signal можно взломать с помощью атак по сторонним каналам. Подробнее здесь.

В списке 20 самых защищенных мессенджеров по версии Artezio

Аналитический отдел Artezio (Артезио) (входит в группу компаний ЛАНИТ) 26 ноября 2018 года опубликовал список 20 мессенджеров, способных обеспечить высокий уровень приватности. Рейтинг был составлен по итогам комплексного тестирования программ, при этом качество шифрования данных и надежность средств защиты информации были ключевыми критериями при формировании итоговой экспертной оценки, сообщили TAdviser представители Artezio. Telegram расположился на третьем месте списка. Подробнее здесь.

Telegram хранит переписку в незашифрованном виде

31 октября 2018 года стало известно, что Telegram в версии для десктопов сохраняет всю переписку пользователей на жёстком диске без шифрования.

Как выяснил эксперт по безопасности Натаниэль Сачи (Nathaniel Suchy), Telegram использует базу данных SQLite для хранения сообщений, которую не очень просто прочитать, но которая в целом лишена шифрования. Проанализировав «сырые» данные, предварительно сконвертированные в более простой для просмотра формат, Сачи смог найти имена и телефонные номера, которые можно проассоциировать друг с другом. Даже в этом виде информацию было непросто считать, однако нескольких специально написанных скриптов хватило, чтобы вычленить необходимые данные, сообщили в CNews.

Десктопная версия Telegram предлагает парольную защиту, чтобы предотвратить неавторизованный доступ к приложению. Эта опция не связана с шифрованием, и при должном умении злоумышленник может добраться до чатов пользователей и прочитать их. Как утверждает издание Bleeping Computer, в общую базу направляются все сообщения, вне зависимости от того, используется «секретный» режим переписки или «облачные чаты».

В CNews отметили, что Telegram Desktop не поддерживает секретные чаты как таковые, это функция доступна только в мобильных клиентах. В режиме Secret Chat Telegram исправно шифрует сообщения и файлы вложений при передаче; в этом режиме используется сквозное шифрование, исключающее возможность перехвата и просмотра содержимого переписки третьей стороной. Однако, при обмене данными через облако (то есть, не напрямую), сквозное шифрование не используется; разработчики утверждают, что алгоритм шифрования, защищающий каналы клиент-сервер и сервер-клиент, весьма надёжен, а благодаря тому, что переписка сохраняется в облаке, у пользователя существует возможность просматривать её с любого устройства.

В вопроснике Telegram говорится, что проблема с восстановлением данных в истории чатов на новом устройстве (в случае потери смартфона, например) не имеет элегантных решений в парадигме сквозного шифрования. В то же время надёжное резервное копирование — базовая функция любого мессенджера для массового рынка. Чтобы решить эту проблему, некоторые приложения (WhatsApp и Viber, в частности) допускают дешифруемые резервные копии, что ставит приватность их пользователь под угрозу — даже если они сами не активировали функцию резервного сохранения данных. Другие приложения вообще отказываются от резервных копий.

Далее разработчики указывают, что они выбрали «третий путь», в котором чаты дифференцированы: при использовании «облачных» чатов резервное копирование на клиентской стороне отключается, а при использовании секретного режима пользователи получают полный контроль над данными, хранение которых для них нежелательно (иными словами, резервные копии сохраняются локально).

Проблема в том, как именно они сохраняются: судя по тому, что написал Суиш, метод хранения как минимум части архивов далёк от безопасного.

Павел Дуров, создатель Telegram

Можно, сказать, что если некий злоумышленник получает неавторизованный доступ к компьютеру жертвы, это уже лишает смысла дискуссии о безопасности баз данных Telegram, — как и любых других данных. Существует, однако, ряд вполне жизненных ситуаций, когда архив сообщений в Telegram может утечь на сторону: например, если перед продажей компьютера его данные удалены небезвозвратно, а с возможностью восстановить их. Или же злоумышленник получает удалённый доступ к компьютеру жертвы (например, топ-менеджера) и его в первую очередь интересуют его коммуникации, в том числе содержимое переписки в Telegram. С такой особенностью Telegram мало что может помешать хакеру ознакомиться с этими сообщениями, отметили в CNews.

Олег Галушкин, директор по информационной безопасности компании SEC Consult Services

РКН просил изменить код Telegram для получения ключей шифрования

До начала блокировки Telegram в России ФСБ и Роскомнадзор в течение года пытались убедить руководство компании Telegram изменить архитектуру мессенджера и предоставить ключи для дешифрования переписки пользователей. Как считают в ведомствах, у компании есть для этого техническая возможность. Об этом сообщила в июне 2018 года представитель Роскомнадзора в ходе рассмотрения жалобы представителей Telegram на решение Таганского районного суда по блокировке сервиса в России.

Русскоговорящие хакеры научились воровать переписку из настольной версии Telegram

По сведениям экспертов по безопасности фирмы Talos, обнаруживших проблему, за две недели злоумышленники выпустили сразу две вредоносные программы, атаковавшие Telegram. Первая воровала реквизиты доступа и файлы cookie из браузера, вторая научилась воровать кэш Telegram, содержащий данные переписки, файлы ключей шифрования (а заодно и реквизиты доступа к Steam). Все эти данные вредоносная программа загружает на несколько аккаунтов сервиса pcloud.com — причём в незашифрованном виде [3] .

Злоумышленник — а исследователи с высокой долей вероятности установили его личность — выбрали в качестве мишени именно десктоп-версию Telegram потому, что она не поддерживает функцию Secret Chats (секретные чаты) и имеет довольно слабые настройки по умолчанию. При этом вредонос не атакует никаких уязвимостей, эксплуатируются лишь архитектурные особенности.

Бывший коллега Дурова раскрыл принцип шифрования сообщений в Telegram

Бывший коллега Павла Дурова, Антон Розенберг, рассказал в интервью телеканалу RT о принципах шифрования сообщений, использующихся в популярном мессенджере Telegram [4] .

По словам эксперта, чаты в приложении разделены на облачные и секретные. В случае с секретными чатами расшифровать переписку невозможно, поскольку шифрование сообщений является сквозным, то есть осуществляется только на устройствах отправителя и получателя.

«Telegram не видит содержимое сообщения, только метаданные. Это более надежно, но реализация в Telegram не очень удобна, секретные чаты доступны только с одного устройства, и поэтому ими практически никто не пользуется», — отметил Розенберг.

В свою очередь сообщения в облачных чатах передаются сначала на серверы Telegram, после чего расшифровываются с использованием протокола MTProto. В данном случае переписка может быть расшифрована администрацией мессенджера.

2016

Немецкой полиции удалось взломать аккаунты пользователей Telegram

Сотрудники Федерального ведомства уголовной полиции Германии (BKA) на протяжении последних нескольких лет взламывают аккаунты пользователей в мессенджере Telegram. Об этом сообщило авторитетное издание Motherboard, которое опубликовало интервью с одним из сотрудников ведомства [5] .

Впервые считавшийся полностью защищенным Telegram был атакован силовиками еще в 2015 г. Тогда ради этого было создано специальное программное обеспечение, получившее название Bundestrojaner. Тогда BKA удалось получить доступ к аккаунтам, групповым чатам и медиа-файлам, которые пересылали друг другу с помощью мессенджера 8 членов ультранационалистической группировки, планировавшей поджог общежития для мигрантов.

По словам осведомителя Motherboard, доступ был получен всего через несколько минут после атаки Bundestrojaner. Спустя 12 дней все члены группы были арестованы, вскоре их приговорили к длительным срокам заключения.

Как сообщает издание, ссылаясь на собственные источники, с тех пор практика взломов прижилась: только в 2015 г. BKA получила доступ к 32 аккаунтам в Telegram, еще 12 подобных эпизодов относятся к этому году. Все их владельцы подозревались или подозреваются в серьезных преступлениях: международном терроризме, ультраправом терроризме или шпионаже.

Несмотря на то, что подобная деятельность в определенной степени регламентируется немецким законодательством (закон, дающий право подобного взлома, был принят еще в 2008 г.), журналисты Motherboard предположили, что отдельные методы BKA все же могут считаться противозаконными, также могут иметь место случаи злоупотребления как Bundestrojaner, применение которого было официально одобрено в 2016 г., так и другим созданным на его основе программным обеспечением.

При этом, используемые криминальной полицией Германии программы могут «читать» сообщения только из незашифрованных чатов. Против сквозного шифрования BKA пока ничего придумать не смогла, хотя специальная группа программистов ведет над этим работу.

Создание модифицированных версий Bundestrojaner под конкретные задачи, по словам собеседника Motherboard, даже не требует особой сноровки, речь идет об изменении одной-двух строчек исходного кода. Сами команды запрашивают переотправку кодов аутентификации, маскируясь на удаленных устройствах под оригинальный Telegram.

Протокол шифрования MTProto

Для обеспечения безопасности сообщение мессенджера создан протокол MTProto. Он предполагает использование нескольких протоколов шифрования. При авторизации и аутентификации используются алгоритмы RSA-2048, DH-2048 для шифрования, при передаче сообщений протокола в сеть они шифруются AES с ключом, известным клиенту и серверу. Используются и криптографические хэш-алгоритмы SHA-1 и MD5.

Защита от перехвата пересылаемых сообщений со стороны сервера Telegram обеспечивается в режиме «секретных» чатов (Secret Chats) (доступен с 8 октября 2013 года). В этом режиме выполняется шифрование, при котором только отправитель и получатель имеют общий ключ (end-to-end шифрование), с применением алгоритма AES-256 в режиме IGE (англ. Infinite Garble Extension) для пересылаемых сообщений. Сообщения в секретных чатах не дешифруются сервером, а история переписки сохраняется только на двух устройствах, инициаторах создания чата.

Примечания

- ↑Трафик Telegram теперь может маскироваться под протокол HTTPS

- ↑Telegram хранит переписку в незашифрованном виде. Дуров негодует и оправдывается

- ↑Русскоговорящие хакеры научились воровать переписку из Telegram

- ↑Бывший коллега Дурова раскрыл принцип шифрования сообщений в Telegram

- ↑Немецкой полиции удалось взломать Telegram

Источник: www.tadviser.ru