С конца февраля 2022-го в России ежедневно фиксируются десятки, а иногда и сотни тысяч киберугроз. DDoS-атакам зачастую подвергаются сайты, которые обрабатывают персональные данные клиентов или запрашивают информацию о банковских картах для онлайн-платежей. Например, интернет-магазины, кафе и рестораны, страховые компании, игровые серверы и т.д. «Акулы» рынка уже знают алгоритмы борьбы с DDoS-атаками и без труда обеспечивают стабильную работу своих сайтов. В этой статье мы поможем разобраться в теме представителям малого и среднего бизнеса.

Что такое DDoS-атака

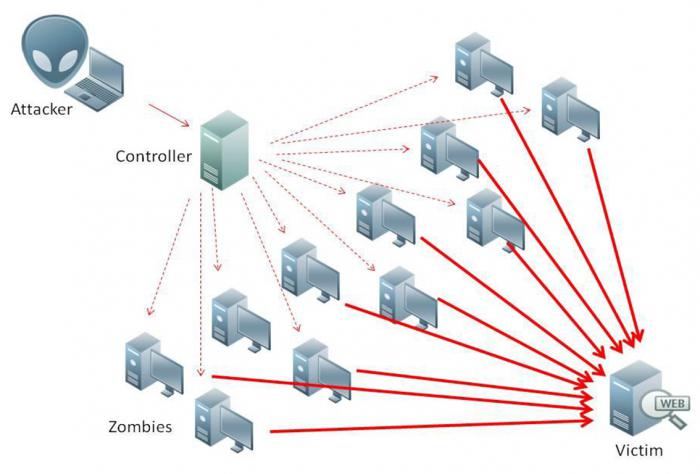

DDoS-атака (Distributed Denial of Service) — это распределенная сетевая атака, цель которой полностью или частично вывести сайт из строя. При DDoS-атаке пользователи теряют доступ к ресурсу, а бизнес, владеющий им, рискует остаться без прибыли и допустить утечку данных клиентов. Как происходит DDoS-атака Хакеры заражают компьютеры и телефоны обычных пользователей вирусом, например, трояном, и создают из них сеть. Она называется ботнетом, а устройства, входящие в нее, — ботами или зомби. Причем владельцы компьютеров и телефонов даже не подозревают, что помогают киберпреступникам: их устройства работают в обычном режиме. Злоумышленники удаленно управляют ботами и вынуждают их атаковать выбранный сайт. Зараженные компьютеры и смартфоны выполняют вредоносные сетевые запросы, в результате чего сервер не выдерживает нагрузки и перестает работать на несколько часов или дней.

КАК Я ЗАКАЗАЛ DDOS-АТАКУ В ДАРКНЕТЕ и ОТКЛЮЧИЛ ВСЕ САЙТЫ! (не делайте этого…)

Разница между DoS и DDoS Главное различие — в технической реализации. При DDoS-атаке киберпреступники используют сеть компьютеров, а при DoS-атаке — только одно устройство. Поэтому и предотвратить такую угрозу гораздо проще. Достаточно отследить, с какого IP-адреса выполняются запросы, и заблокировать его.

Кто и зачем устраивает DDoS-атаки

- Борьба с конкурентами. Чаще всего это касается малого и среднего бизнеса. Например, цветочные магазины могут атаковать друг друга в преддверии праздников — Дня всех влюбленных, 8 Марта или Дня учителя. Цель — остановить работу сайтов конкурентов, привести покупателей в свой интернет-магазин и продать им как можно больше букетов.

- Кража персональных данных. С помощью самой DDoS-атаки получить доступ к платежной информации клиентов, паспортным данным или номерам телефонов нельзя, но она может быть использована как отвлекающий маневр: пока компания разбирается с атакой, злоумышленники используют другие методы, чтобы заполучить персональные данные.

- Вымогательство. В этом случае хакеры атакуют сайт до тех пор, пока не получат деньги от владельца.

- Личная неприязнь или протест. Например, из зависти, желания отомстить или несогласия с политической или активистской деятельностью злоумышленники нередко атакуют сайты региональных СМИ, коммерческих и правительственных организаций и т. д.

- Обучение или развлечение. Молодые хакеры могут атаковать небольшие сайты, чтобы проверить свои силы, набраться опыта или похвастаться перед друзьями и коллегами.

Чем опасна DDoS-атака для бизнеса и клиентов

Если ваш сайт «ддосят», вы рискуете испытать временные трудности в работе: например, остаться без связи с сотрудниками разных отделов. Кроме того, вы можете потерять:

- клиентов и партнеров;

- прибыль;

- репутацию.

Объяснить это просто. При DDoS-атаке клиенты не могут попасть на ваш сайт и обращаются к конкурентам, а компании теряют желание с вами партнериться, опасаясь повторения атаки.

Вдобавок вы остаетесь без денег: тратитесь на восстановление работы и замену оборудования, теряете прибыль. Чтобы понять, например, какой суммы лишился онлайн-магазин, достаточно посмотреть среднюю статистику интернет-заказов за час или сутки, а затем умножить эту цифру на количество часов простоя сайта.

Во время атаки компания также может потерять репутацию как в глазах клиентов, особенно при утечке данных, так и в глазах других компаний, что отразится на цене активов.

Как узнать, что сайт атакуют

Успешно проведенная DDoS-атака приводит к тому, что сайт частично или полностью перестает работать. Но распознать угрозу можно и на начальном этапе. Например, вы заметите:

- лавинообразный поток запросов;

- ошибку 503 (Service Temporarily Unavailable), которая означает, что ваш сервер временно не может обрабатывать запросы;

- ошибки 502 (Bad Gateway) или 504 (Gateway Timeout) — означает, что сайт недоступен;

- однообразные запросы и запросы на несуществующие страницы.

Примеры DDoS-атак

- HTTP-флуд. Это один из наиболее распространенных типов DDoS-атаки, при котором на сайт или приложение посылаются стандартные GET- и POST-запросы или другие. Первые используют для получения объемных данных, вторые — для отправки на сервер бесполезной информации. В итоге результат один: сайт оказывается перегружен и недоступен.

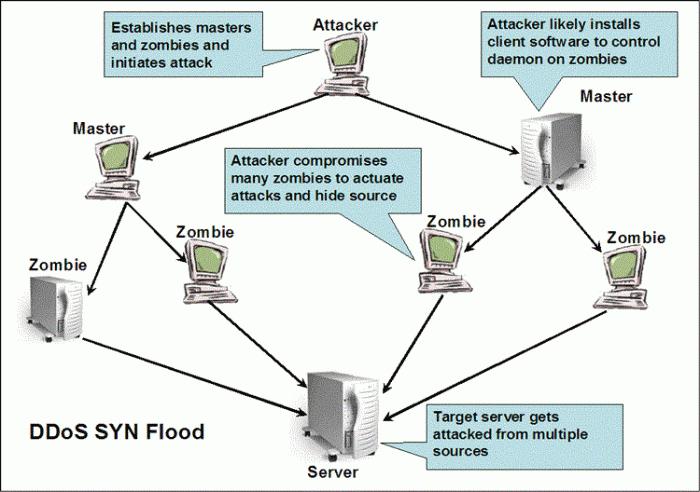

- SYN-флуд. Одна из разновидностей атаки, при которой на сервер с большой скоростью направляются поддельные SYN-запросы, или запросы на подключение. SYN-флуд поражает сервер, нагружая процессор. В результате сервер “падает”.

- ICMP-флуд, или ping-флуд (наводнение запросами). Эта атака перегружает выбранный компьютер служебными запросами, на которые он обязан давать эхо-ответы.

- UDP-флуд. Сетевая атака, при которой хакеры отправляют на выбранный сервер большое число поддельных UDP — это транспортные протоколы для передачи данных в IP-сетях без установки соединения. Сервер пытается проверить пакеты и создать ответные ICMP-сообщения, но в итоге оказывается перегружен.

Распознав киберугрозу, вы сможете подключить защиту сервера от DDoS-атак и обеспечить его стабильную работу. Как именно, расскажем чуть ниже.

На каких уровнях происходят атаки?

Для удобства понимания работу сети Интернет часто описывают с помощью модели OSI (The Open Systems Interconnection Model). В ней семь уровней, которые охватывают все среды коммуникации: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Последний является самым высоким, поскольку обеспечивает полное взаимодействие сети и пользователя и разрешает приложениям получать доступ к сетевым службам.

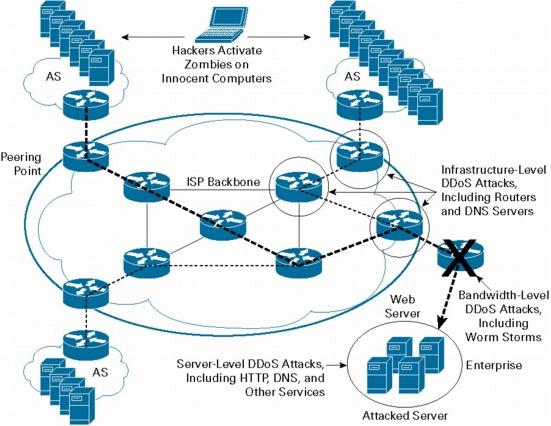

DDoS-атаки возможны на сетевом уровне (L3-L4) и прикладном (L7).

Как предотвратить DDoS-атаку

К сожалению, нет универсальных методов, которые помогут свести к минимуму риски DDoS-атак на ваш сайт. Но есть основные рекомендации, которые помогут сохранять уверенность в безопасности:

- Убедитесь, что у хостинг-провайдера есть фильтрация входящего трафика. От крупных и сложных атак могут обезопасить сторонние компании, специализирующиеся на этом, но важно, чтобы на стороне провайдера тоже была защита. Например, в RU-CENTER все тарифы хостинга включают защиту L3/L4 уровня — входящий трафик анализируется для выявления аномалий и в случае отклонений в течение минуты переключается на L3/L4 фильтрацию, после чего поступает на ваш сайт. Такой постоянный мониторинг позволяет системе блокировать все высокоскоростные атаки сетевого уровня.

- Вовремя обновляйте ПО. Важно контролировать и не пропускать своевременное обновление программного обеспечения и сетевых служб.

- Будьте бдительны. Составьте план действий, чтобы быстро им воспользоваться, если заметите атаку — например, подключить другой сервер, установить ограничение сервера.

- Приобретите услугу «Защита от DDoS-атак» у сторонней компании. Когда атака начнется, профессиональные компании «возьмут на себя» весь трафик и пропустят только проверенных пользователей.

Если атака уже произошла, вам необходимо отделить мусорные запросы от реальных, чтобы проходили только настоящие. Правда, если атака крупная, собственных сил, даже если у вас есть штатные программисты, может оказаться недостаточно. Тогда с защитой помогут профессиональные компании.

Рассмотрим, какие есть возможности устранить атаку своими силами и при помощи специалистов:

Что можно сделать самому при атаке?

- Установить ограничение скорости обработки запросов и очистить логи сервера, чтобы освободить больше места.

- Уведомить всех об атаке: своих программистов, хостинг-провайдера и т. д. Общими силами можно изменить схемы маршрутизации трафика. Например, выделить дополнительные каналы для увеличения пропускной способности сайта.

- Переждать. Чаще всего атаки длятся несколько часов

Что могут сделать специалисты?

- Вернуть сайт к работе, даже если он уже перестал открываться.

- Предоставить сервисы, которые примут этот и следующие киберудары на свою мощную инфраструктуру. Они сами определяют тип атаки и ее мощность, а затем блокируют поддельные запросы и ведут на сайт клиента только реальный трафик.

Какое наказание предусмотрено за DDoS-атаку

DDoS-атака в России расценивается как неправомерный доступ к компьютерной информации (ст. 272 УК РФ) и создание, использование и распространение вредоносных компьютерных программ (ст. 273 УК РФ). Максимальное наказание — до семи лет лишения свободы.

Уголовных дел, связанных с DDoS-атаками, в России немного, поскольку раскрыть подобные преступления тяжело.

Что важно запомнить

- DDoS-атака может лишить вас клиентов, партнеров и прибыли. Поэтому важно заранее подумать о том, какие методы защиты сайта использовать, чтобы обеспечить его стабильную работу.

- Если вас атаковали, важно оценить масштабы и понять, обойдетесь ли вы силами штатных программистов или вам потребуется помощь профессиональных компаний.

- Нежелательно просто игнорировать атаку в надежде, что она скоро закончится.

- Не стоит рассчитывать, что киберпреступников поймают, а причиненный вам ущерб компенсируют. Выйти на след хакеров крайне тяжело.

В выпуске на нашем YouTube‑канале обсуждаем, как противостоять DDoS‑атакам, с Рамилем Хантимировым, CEO и сооснователем компании StormWall. Смотрите и подписывайтесь на канал, чтобы не пропустить новые видео!

Источник: www.nic.ru

DDoS-атака: как сделать? Программа для DDoS-атак

Вероятно, многие современные пользователи компьютеров и Интернета слышали о наличии DDoS-атак, производимых злоумышленниками в отношении каких-либо сайтов или серверов крупных компаний. Давайте посмотрим, что такое DDoS-атака, как сделать ее самому и как защититься от таких действий.

Что такое DDoS-атака?

Для начала, пожалуй, стоит разобраться, что собой представляют такие неправомерные действия. Оговоримся сразу, что при рассмотрении темы «DDoS-атака: как сделать самому» информация будет подана исключительно для ознакомления, а не для практического использования. Все действия такого рода уголовно наказуемы.

Сама же атака, по большому счету, представляет собой отсылку достаточно большого количества запросов на сервер или сайт, которые с превышением лимита обращений блокируют работу веб-ресурса или службы провайдера в виде отключения сервера защитным ПО, межсетевыми экранами или специализированным оборудованием.

Понятно, что DDoS-атака своими руками не может быть создана одним пользователем с одного компьютерного терминала без специальных программ. В конце концов, ну не будет же он сидеть сутками напролет и ежеминутно посылать запросы на атакуемый сайт. Такой номер не пройдет, поскольку защита от DDoS-атак предусмотрена у каждого провайдера, а один пользователь не в состоянии обеспечить такое количество запросов на сервер или сайт, которое бы за короткое время превысило лимит обращений и вызвало срабатывание различных защитных механизмов. Так что для создания собственной атаки придется использовать кое-что другое. Но об этом позже.

Почему возникает угроза?

Если разбираться, что такое DDoS-атака, как сделать ее и послать превышенное количество запросов на сервер, стоит учесть и механизмы, по которым такие действия производятся.

Это могут быть ненадежные межсетевые экраны, не способные справляться с огромным количеством запросов, бреши в системе безопасности провайдера или в самих «операционках», нехватка системных ресурсов для обработки поступающих запросов с дальнейшим зависанием системы или аварийным завершением работы и т. д.

На заре возникновения такого явления в основном DDoS-атака своими руками осуществлялась преимущественно самими программистами, которые создавали и тестировали с ее помощью работоспособность систем защиты. Кстати сказать, в свое время от действий злоумышленников, применявших в качестве оружия компоненты DoS и DDoS, пострадали даже такие IT-гиганты, как Yahoo, Microsoft, eBay, CNN и многие другие. Ключевым моментом в тех ситуациях стали попытки устранения конкурентов в плане ограничения доступа к их интернет-ресурсам.

В общем-то и современные электронные коммерсанты занимаются тем же. Для этого просто скачивается программа для DDoS-атак, ну а дальше, как говорится, дело техники.

Виды DDoS-атак

Теперь несколько слов о классификации атак такого типа. Основным для всех является выведение сервера или сайта из строя. К первому типу можно отнести ошибки, связанные с посылом некорректных инструкций серверу для выполнения, вследствие чего происходит аварийное завершение его работы. Второй вариант – массовая отсылка данных пользователя, приводящая к бесконечной (циклической) проверке с увеличением нагрузки на системные ресурсы.

Третий тип – флуд. Как правило, это задание заранее неправильно сформированных (бессмысленных) запросов серверу или сетевому оборудованию с целью увеличения нагрузки. Четвертый тип – так называемое забивание каналов связи ложными адресами. Еще может использоваться атака, доводящая до того, что в самой компьютерной системе меняется конфигурация, что приводит к ее полной неработоспособности. В общем, перечислять можно долго.

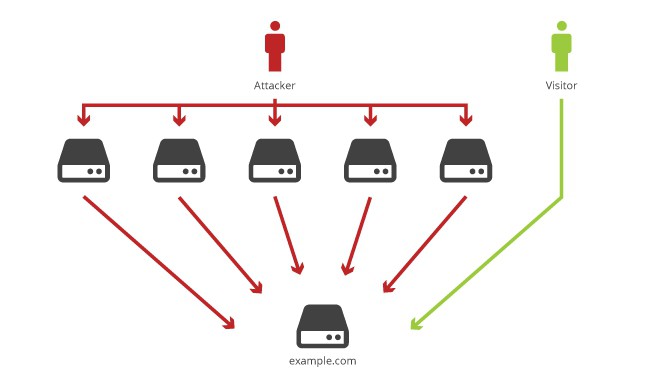

DDoS-атака на сайт

Как правило, такая атака связана с конкретным хостингом и направлена исключительно на один заранее заданный веб-ресурс (в примере на фото ниже условно обозначен как example.com).

При слишком большом количестве обращений к сайту нарушение связи происходит по причине блокирования связи не самим сайтом, а серверной частью провайдерской службы, вернее, даже не самим сервером или системой защиты, а службой поддержки. Иными словами, такие атаки направлены на то, чтобы владелец хостинга получил от провайдера отказ в обслуживании при превышении определенного контрактного лимита трафика.

DDoS-атака на сервер

Что касается серверных атак, то здесь они направлены не на какой-то определенный хостинг, а именно на провайдера, который его предоставляет. И неважно, что из-за этого могут пострадать владельцы сайтов. Главная жертва — именно провайдер.

Приложение для организации DDoS-атак

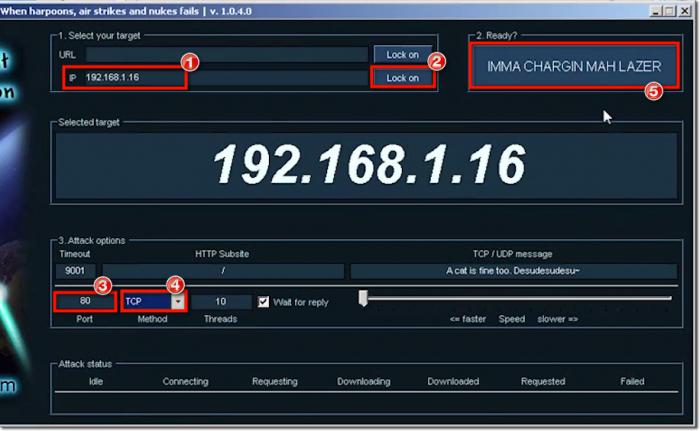

Вот мы подошли к пониманию того, что такое DDoS-атака. Как сделать ее при помощи специализированных утилит, мы сейчас и разберемся. Сразу отметим, что приложения такого типа особо-то засекреченными и не являются. В Интернете они доступны для бесплатного скачивания. Так, например, самая простая и известная программа для DDoS-атак под названием LOIC свободно выложена во Всемирной паутине для загрузки. С ее помощью можно атаковать только сайты и терминалы с заранее известными URL- и IP-адресами.

Как получить в своем распоряжение IP-адрес жертвы, по этическим соображениям мы сейчас рассматривать не будем. Исходим из того, что начальные данные у нас есть.

Для запуска приложения используется исполняемый файл Loic.exe, после чего в двух верхних строках с левой стороны вписываются исходные адреса, а затем нажимаются две кнопки «Lock on» — чуть правее напротив каждой строки. После этого в окне появится адрес нашей жертвы.

Снизу имеются ползунки регулирования скорости передачи запросов для TCP/UDF и HTTP. По умолчанию значение выставлено на «10». Увеличиваем до предела, после чего нажимаем большую кнопку «IMMA CHARGIN MAH LAZER» для начала атаки. Остановить ее можно повторным нажатием на ту же кнопку.

Естественно, одной такой программой, которую часто называют «лазерной пушкой», доставить неприятности какому-то серьезному ресурсу или провайдеру не получится, поскольку защита от DDoS-атак там установлена достаточно мощная. Но вот если группой лиц применить десяток или больше таких пушек одновременно, можно чего-то и добиться.

Защита от DDoS-атак

С другой стороны, каждый, кто пытается предпринять попытку DDoS-атаки, должен понимать, что на «той» стороне тоже не дураки сидят. Они запросто могут вычислить адреса, с которых такая атака производится, а это чревато самыми печальными последствиями.

Что касается рядовых владельцев хостингов, то обычно провайдер сразу же предоставляет пакет услуг с соответствующей защитой. Средств для предотвращения таких действий может быть очень много. Это, скажем, перенаправление атаки на атакующего, перераспределение поступающих запросов на несколько серверов, фильтрация трафика, дублирование систем защиты для предотвращения их ложного срабатывания, наращивание ресурсов и т. д. По большому счету, обычному юзеру беспокоиться не о чем.

Вместо послесловия

Думается, из данной статьи становится понятно, что сделать DDoS-атаку самому при наличии специального ПО и некоторых начальных данных труда не составит. Другое дело – стоит ли этим заниматься, да еще и неопытному пользователю, который решил побаловаться, так, ради спортивного интереса? Каждый должен понимать, что его действия в любом случае вызовут применение ответных мер со стороны атакуемой стороны, причем, как правило, не в пользу юзера, начавшего атаку. А ведь, согласно Уголовным кодексам большинства стран, за такие действия можно попасть, как говорится, в места, не столь отдаленные на пару-тройку лет. Кто этого хочет?

Источник: fb.ru

Implications of The Telegram DDoS Attack

DDOS Attack Security

Distributed Denial of Service (DDoS) attacks can be a significant threat to any organization. Most organizations have become increasingly reliant upon the Internet as part of their customer service and engagement strategy.

An organization’s website has become a one stop shop for the company’s goods and services, provides frequently asked questions for issues that can be resolved without the help of a support agent, and contact information or live chat functionality for those that can’t.

A DDoS attack is designed to make these services inaccessible to legitimate users by overwhelming the system with bogus requests from a variety of attacking machines. With the growth of cloud computing and the Internet of Things (IoT), these attacks have become easier and cheaper to perform as attackers can affordably rent the necessary processing power and network connections or hack into and use poorly secured IoT devices for the purpose.

As a result, implementing a strong DDoS protection solution is an important priority for any organization that can be damaged by a DDoS attack. A recent attack against the Telegram messaging application demonstrated further-reaching implications of a DDoS attack.

While many DDoS attacks are designed to hurt a particular company and its users, the Telegram attack was intended to implement censorship and help to achieve political goals.

The Telegram DDoS Attack

On June 12, 2019, the government of Hong Kong was voting on a controversial legislation. The proposed bill would have set up an extradition relationship with mainland China, allowing suspected criminals to be sent to China for trial.

This bill was unpopular, and groups began organizing protests for that day outside the Hong Kong Legislative Council Complex, where the bill was being voted upon. These protests were organized on Telegram, an encrypted messaging app that allows users to have groups of up to 20,000 members or channels that broadcast messages from the owner to an unlimited number of recipients. Due to the security and privacy of the Telegram app, it’s a common choice for organizing protests.

The day of the protests, Telegram suffered a massive DDoS attack. The malicious traffic loads experienced by the platform exceeded 200 gigabytes per second. As a result, legitimate users of the platform (including the protest organizers and members) would have a difficult time accessing the platform and information about the protest.

The Telegram team announced that the majority of the attack traffic originated from Chinese IP addresses, meaning that it was likely an attempt to stop the protests against the legislation.

This isn’t the first time that Telegram has experienced “state-level” DDoS attacks (200-400 Gbps). When discussing the attack, the Telegram CEO, Pavel Durov, said that massive DDoS attacks commonly coincide with protests in Hong Kong.

A Distributed Denial of Service attack can be a simple yet effective way for an organization or hacker with sufficient resources to deny access to resources that they would prefer to be unavailable to users.

The Evolving DDoS Attack Landscape

Distributed Denial of Service (DDoS) attacks are nothing new. Hackers with access to large botnets have used them in the past to attack organizations or pursue political goals. However, as technology changes and evolves, so does the DDoS threat landscape.

One of the biggest changes in the DDoS threat landscape is the increase in size of DDoS attacks. One indicator of this is the amount of traffic that attackers can throw at their target. In 2016, a record DDoS attack was 665 Gbps; in 2018, it was 1.3 Tbps. As DDoS attacks grow, the need for DDoS protection with massive scrubbing capabilities becomes more and more important.

However, the number of bytes per second sent to a target isn’t even what makes it difficult to protect against. In many cases, massive attacks are performed using amplification. In an amplified DDoS attack, an attacker uses some protocol where the request size is much smaller than that of a response. By sending a spoofed request from the target to the service, the attacker ensures that they can send a small amount of data, but the target is hit with a much larger amount.

However, these attacks commonly must use the same ports for all attack traffic (the one of the service used as an amplifier), making them easier to detect and block. Recent data has shown that attackers are increasingly focusing on attacks with a massive number of smaller packets rather than a small number of larger ones.

This type of DDoS attack is much more difficult to detect and protect against since it allows attackers to use a wide variety of IP addresses and ports. DDoS protection systems that focus on packet size or knowledge of amplification ports as an indicator of an attack may be incapable of detecting and blocking this type of attack traffic.

Protecting Yourself from DDoS

Despite its size, the Telegram Distributed Denial of Service (DDoS) attack is nothing special. Attackers with the resources necessary to launch large-scale DDoS attacks exist and are often willing to rent out their services for extremely low rates (less than $20/hr). As a result, massive DDoS attacks have become a feasible attack vector against any organization.

The threat of DDoS makes deployment of an effective DDoS protection system a vital component of any organization’s cyber defense strategy. With the evolving DDoS threat landscape, it’s also important to choose a provider capable of defending against modern attacks that rely on more than just volume to get the job done.

Источник: hackersonlineclub.com