Новейшие методы безопасности учётных записей включают двухфакторную аутентификацию (2FA). Ее используют везде: как в корпоративных, так и в личных аккаунтах во всем мире. Под ней понимается доставка на устройство специального кода, который нужно ввести после ввода пароля от учётной записи. Но это не все формы 2FA, которые мы обсудим в этой статье.

Двухфакторная аутентификация дает возможность дополнительно защитить аккаунт от взлома. Но даже это не обеспечит 100% гарантии того, что мошенники не найдут способ её обойти. Для этого мы разберемся в способах обхода, чтобы обезопасить свои данные.

Двухфакторная аутентификация (2FA) — это второй уровень аутентификации , который используется в дополнении к классической комбинации имени и пароля пользователя при входе в учётную запись.

Двухфакторная аутентификация может быть в виде абсолютно разных способов подтверждения владения аккаунтом. Выбор зависит от системы или предпочтений пользователя. Бывает так, что для определённого аккаунта необходим самый высокий уровень защиты. В этом случае лучше использовать «многофакторную аутентификацию» (MFA), которая включает в себя несколько факторов проверки.

Способы обхода двухфакторной аутентификации

Например, пароль + физический токен + биометрия. И этот способ защиты учётной записи гораздо надёжнее классической двухфакторной аутентификации.

Типы двухфакторной аутентификации

Некоторые сервисы и приложения позволяют выбирать, какой тип проверки в дополнении к паролю использовать, а некоторые — нет. Дальше мы разберем все методы проверки:

2FA по СМС

Для этого метода аутентификации необходимо, чтобы пользователь указал свой номер телефона при первой настройке профиля . Затем при каждом входе в систему, нужно вводить одноразовый код подтверждения (One-Time Password, OTP), состоящий чаще всего из четырех или шести цифр.

FUCK 2FA! Обходим двухфакторную аутентификацию с помощью Modlishka

Теневые форумы изобилуют предложениями о взломе аккаунтов. В большинстве случаев атаки устраивают при помощи фишинга с подделкой страницы авторизации. Однако такой метод неэффективен, если пользователю приходит SMS с проверочным кодом. Я покажу, как пробить двухфакторную аутентификацию, на примере взлома аккаунта Google редактора «Хакера».

Экскурс в 2FA

Во времена, когда сайты работали по HTTP и о защите толком никто и не думал, перехватить трафик с учетными данными было совсем несложно. Потом трафик стали шифровать, и хакерам пришлось придумывать более изощренные способы подмены и перенаправления маршрутов. Казалось бы, двухфакторная аутентификация окончательно решила проблему, но все дело в деталях ее реализации.

Метод 2FA (Two-Factor authentication) был придуман как дополнительный способ подтверждения владельца аккаунта. Он основан на нескольких способах аутентификации:

- пользователь что-то знает (например, может ответить, какая была девичья фамилия его матери или кличка первого домашнего питомца);

- пользователь обладает уникальными чертами, которые можно оцифровать и сравнить (биометрическая аутентификация);

- пользователь имеет девайс с уникальным идентификатором (например, номер мобильного, флешку с ключевым файлом).

Первый метод еще встречается при восстановлении паролей по контрольным вопросам. Для регулярного использования он не годится, так как ответы не меняются и могут быть легко скомпрометированы. Второй способ чаще применяется для защиты данных на мобильных гаджетах и для авторизации клиентских приложений на серверах.

Как взламывают Двухфакторную Аутентификацию?

Самый популярный метод 2FA — третий. Это SMS с проверочными кодами, генерируемыми по технологии OTP. Код приходит каждый раз разный, поэтому угадать его практически невозможно.

Однако чем сложнее преодолеть защиту техническими методами, тем легче бывает это сделать социальной инженерией. Все настолько уверены в надежности 2FA, что используют ее для самых ответственных операций — от авторизации в Google (а это сразу доступ к почте, диску, контактам и всей хранимой в облаке истории) до систем клиент-банк.

При этом возможность обхода такой системы уже показывал австралийский исследователь Шабхэм Шах (Shubham Shah). Правда, его метод был довольно сложен в практической реализации. В нем использовалась авторизация по звонку, а не SMS, а предварительно нужно было узнать номер телефона жертвы и часть учетных данных. PoC был не особо убедительным, но наметил вектор атаки.

Modlishka

В начале 2019 года польский исследователь Пётр Душиньский (Piotr Duszyński) выложил в открытом доступе реверс-прокси Modlishka. По его словам, этот инструмент может обойти двухфакторную аутентификацию, что мы сейчас и проверим.

Если сравнить его с тем же SEToolkit (он встроен практически во все популярные дистрибутивы для пентеста), то разница вот в чем: SET клонирует и размещает на локальном сервере страницу авторизации. Там все основано на работе скриптов, которые перехватывают вводимые учетные данные жертвы. Можно, конечно, настроить редирект на оригинальный сайт, но трафик от жертвы до твоего сервера будет незашифрованным. По сути, такого рода программы выступают в роли web-серверов с поддельным (фишинговым) сайтом.

Modlishka действует иначе. Генерируется свой сертификат, которым шифруется соединение от жертвы до нашего сервера (чтобы не палиться). Затем эта машина выступает в роли обратного прокси.

Другими словами, весь трафик идет на оригинальный сайт с инстанцией на нашем сервере. У хакера остаются учетные данные, и захватывается авторизованная сессия жертвы. Классическая MITM-атака, которую предваряет фишинг (нужно как-то заставить жертву установить поддельный сертификат и направить ее на фейковый сайт).

![]()

WARNING

Статья написана в образовательных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный изложенными здесь материалами.

Поднимаем стенд

Давай поднимем сервер с Modlishka внутри локальной машины. Я сделаю это на примере Kali Linux, но принципиальной разницы для других дистрибутивов не будет — разве что слегка изменится путь к исходникам Go.

Вначале ставим Go — на этом языке написан реверс-прокси, и без Go он не скомпилируется.

$ apt-get install golang

Следом указываем путь к директории исходников:

$ export GOPATH=’/root/go’

Проверить все можно командой

$ go env

В выводе должен быть указан GOPATH.

Затем клонируем ветку с инструментом.

$ go get -u github.com/drk1wi/Modlishka $ cd /root/go/src/github.com/drk1wi/Modlishka/

$ openssl genrsa -out secret.key 2048 $ openssl req -x509 -new -nodes -key secret.key -sha256 -days 1024 -out cert.pem

Теперь необходимо перенести содержимое ключа и сертификата в файл plugin/autocert.go и заменить значение двух переменных:

- const CA_CERT — значение сертификата (файл pem);

- const CA_CERT_KEY — значение ключа (файл key).

Теперь собираем все это дело:

$ make

Занимает компиляция от трех до десяти минут в зависимости от количества вычислительных ресурсов.

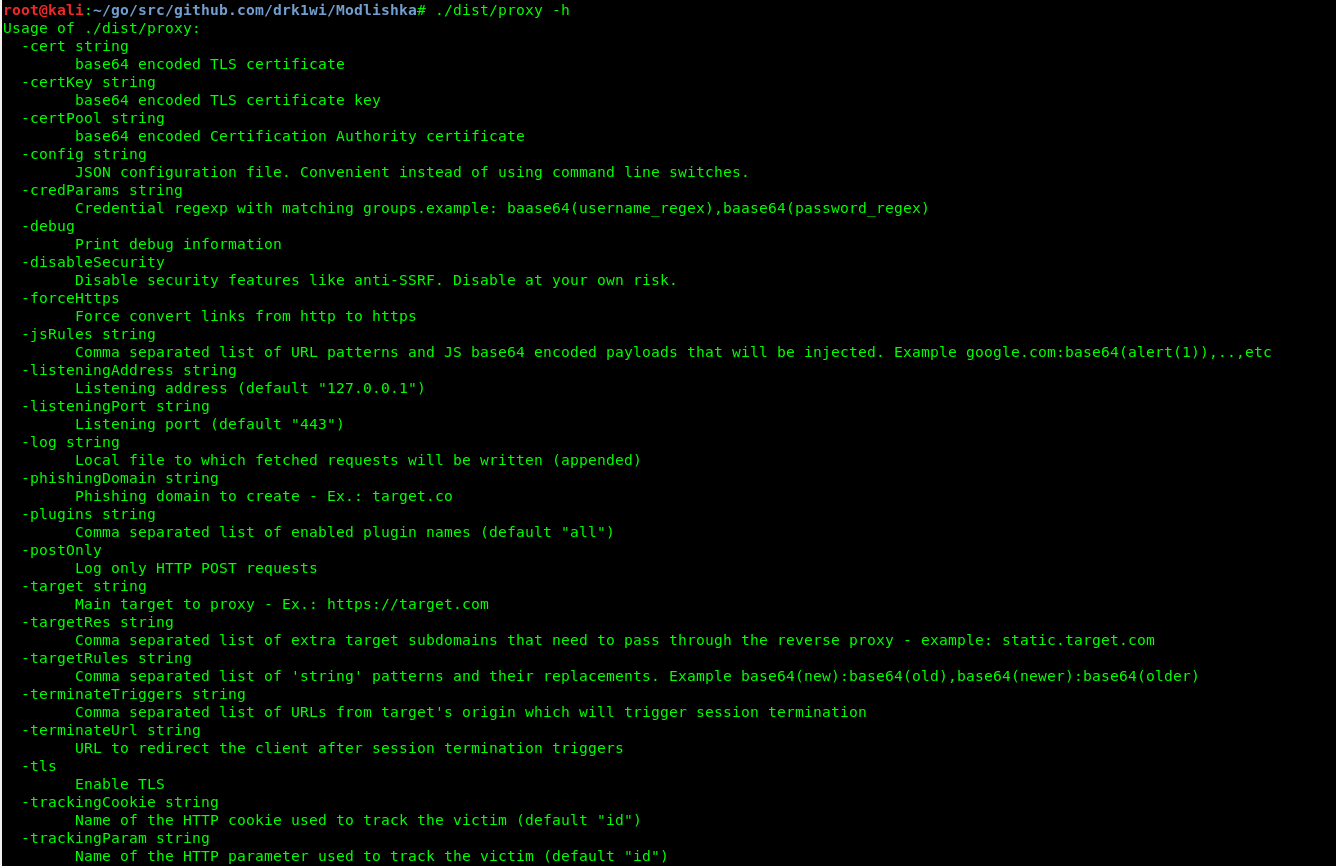

Сам запускаемый файл находится в директории dist/ под названием proxy . Для проверки можно запустить с ключом -h — вывод справки.

$ ./dist/proxy -h

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru

Как хакеры обходят 2FA – двухфакторною аутентификацию?

В настоящее время, двухфакторная аутентификация становится все более востребованной. Всем пользователям настоятельно рекомендуется использовать 2FA, которая часто представляется в качестве оптимального решения для защиты от опасностей, кражи личных данных и их утечки.

Конечно, 2FA намного лучше примитивного логина, но это еще не все. Всем известно, что пароли в корне небезопасны и до тех пор, пока они остаются в тренде, защита учетных записей остается под угрозой. Но 2FA не панацея, она пока что не справляется с нагрузкой всех прорывов – паролей и людей, которые их создают. Этим успешно пользуются злоумышленники и обходят 2FA, чем доказывают, что путь к хорошей безопасности и истинному спокойствию лежит не здесь.

Как хакеры обходят 2FA?

Хакеры могут использовать несколько потоков эксплойтов для целевых учетных записей 2FA на основе паролей. Рассмотрим несколько распространенных техник обхода 2FA в действии:

1. Браузер Necro

Все гениальные решения просты – и это одно из них. Два инструмента – Muraena и NecroBrowser автоматизируют фишинговые атаки, которые могут обойти 2FA. Большинство средств защиты не остановят их по простой причине – эти атаки идут непосредственно к первопричине всех нарушений – пользователям.

Принцип работы такой же, как и у любой фишинговой схемы, за исключением одного момента. Вместо того, чтобы просто создать поддельный сайт, который выглядит как реальный для того, чтобы обманом заставить пользователей ввести свои пароли, новый способ действует еще и как прокси между жертвой и реальным сайтом. Как только пользователь войдет в систему – запрос посылается от его имени в службу. Пользователь, ошибочно считая, что находится на легальной странице входа в систему, передает и пароль, и PIN-код 2FA непосредственно в руки злоумышленника.

Злоумышленник входит в систему, используя оба фактора на реальной странице входа и вуаля – он имеет полный доступ к системе, полностью автоматически и в режиме реального времени.

2. Атака “человек в браузере”

Во-первых, хакер заранее готовится для такой атаки, предварительно заразив устройство пользователя трояном. Обычно это делается с помощью фишинга или социальной инженерии. Как только троян активизируется, злоумышленник получает возможность контролировать все действия пользователя в интернете.

Хакер получает беспрепятственный доступ к истории браузера и его активности, и даже видит, что вводит пользователь, включая пароли. Многие люди слишком доверяют своему браузеру и хранят в нем много личной информации. Не стоит этого делать.

На видео: Обход двухфакторной аутентификации. Новый фишинг

3. Социальная инженерия и фишинг

Умение манипулировать пользователями – это оружие хакеров, выбранное ими по веской причине: оно отлично работает. Социальная инженерия использует человеческую психологию против пользователей, и никакая технология не может эффективно блокировать атаки СИ. Существует множество способов использования социальной инженерии для обхода 2FA, от рассылки SMS до писем на электронную почту. Чаще всего пользователи добровольно передают свои пароли и коды.

После того, как злоумышленники получат доступ к учетной записи, они начинают искать уязвимости, чтобы получить повышенный доступ к защищенным ресурсам пользователя. После чего, они могут манипулировать настройками 2FA. Например, изменить номер телефона, привязанный с учетной записи, чтобы данные теперь отправлялись на устройство злоумышленника.

Хакеры могут нацелиться на аутентификацию 2FA огромным количеством способов:

- Перехватить 2FA ПИН-код “в пути”.

- Перенаправить 2FA на свое устройство.

- Получите PIN-код 2FA непосредственно от пользователя, с помощью спуфинга и социальной инженерии.

- Украсть маркеры сессии после 2FA и войти в аккаунт, не проходя через 2FA вообще.

2FA без пароля

Выход из этой неразберихи прост – отказаться от паролей, также как и от менеджеров паролей и сложных паролей – они практически никогда не работали в прошлом, и точно не будут работать в будущем.

Беспарольная аутентификация – это 100% защита. Это означает, что у нас наконец-то появился метод аутентификации, который не полагается на самое слабое звено в безопасности. Пришло время оставить позади всю парадигму безопасности, которая основывалась только на паролях – технология наконец-то наверстала упущенное.

Беспарольная аутентификация работает так:

- Вместо логина и пароля, пользователи вводят только адрес своей почты. Ваше приложение отправляет на указанный адрес одноразовую ссылку. Когда пользователь кликает по ней, то автоматически входит на сайт или приложение.

- Есть еще один метод, при котором вместо одноразовой ссылки по SMS отправляется одноразовый код, который также можно получить по почте.

- И последний, менее популярный и доступный метод беспарольной аутентификации – использовать Touch ID.

Источник: bezopasnik.info