Для сброса двухфакторной аутентификации в Telegram необходимо зайти в настройки аккаунта и выбрать раздел «Конфиденциальность и безопасность».

Далее нужно выбрать пункт «Подтверждение в два этапа» и ввести код доступа, если он установлен.

Затем следует нажать на кнопку «Отменить» рядом с настройкой «Прикреплённые пароли» и ввести пароль от аккаунта.

Если пароль не установлен, нужно ввести код из двух шагов для подтверждения действия.

После этого двухфакторная аутентификация будет отключена для данного аккаунта в Telegram.

Telegram Password Reset — Telegram login password forget — telegram account hacked — telegram passwo

Как отключить Двухфакторную защиту Телеграм

How to Recover a Deleted Telegram Account — Is it Possible to recover a Telegram Account (2021)

Telegram per two step verification password kaise pata kare bina forget or email ke

ЗАБЫЛ ПАРОЛЬ ОТ ВХОДА В АККАУНТ ЭТО ЖЕЛАТЕЛЬНО ЗНАТЬ ВСЕМ! ПОТЕРЯЛ ПАРОЛЬ НА ТЕЛЕФОНЕ

Как сбросить забытый пароль в Telegram (что делать если забыт облачный пароль от Телеграма)

Как включить двухэтапную аутентификацию в Телеграм?

Как сбросить забытый пароль в Telegram (что делать если забыт облачный пароль от Телеграма)

Как посмотреть пароль Telegram, если забыл — Посмотреть пароль Telegram

Источник: tgme.pro

Telegram двухэтапная авторизация — Telegram. Как защитить Телеграмм от взлома. Что такое Two-Step Verification (Двухэтапная проверка)?

Для тех, кто скептик по своей сути и очень недоверчив, сомневается в надежности системы, существует дополнение к конфиденциальности — два шага проверки или Two Step Verification. Задействуй все ресурсы.

-

Тебе будет интересно узнать, какие еще есть фишки для безопасности:

Что такое Two-Step Verification в Telegram?

Two-Step Verification, что означает — Двухэтапное подтверждение, добавленное командой Павла Дурова для раздела конфиденциальности и безопасности. Эта функция дает возможность установить пароль, который нужно будет вводить при каждой авторизации в программе Telegram с другого устройства. Помимо пароля, вы также получите и СМС.

Без пароля, вы не зайдете в приложение, и не сможете никому написать, с любого устройства. Поэтому, правильнее будет сразу записать где-нибудь свой пароль, а лучше всего, в настройках сделайте возможность его восстановления по запросу, через вашу электронную почту. Также очень удобно создать себе подсказку.

Инструкция активации 2Step Verification

Данная инструкция написана для платформы iPhone, но абсолютно такие же настройки будут и для других систем.

-

Запустите программу Telegram. Сразу же кликните по пункту Settings (Настройки) в нижней части панели управления.

Теперь, все попытки, перехватить или увидеть вашу личную переписку, будут обречены на провал.

Источник: messagu.ru

Настройка двухфакторной аутентификации на сервере CentOS

В статье описывается настройка сервера CentOS для включения двухфакторной аутентификации с Telegram ботом при подключении через ssh терминал.

Как правило, для подключения к терминалу используется приватный ключ, сохраненный на клиенте, без ввода пароля, потому что никто не любит вводить пароли. Такая конфигурация реализует только один фактор проверки подлинности и уязвима настолько, насколько надежно хранится ключ на клиентском устройстве. Кроме того, ключи часто пересылаются по незащищенным каналам связи, лежат в сетевых или облачных папках, что совсем не добавляет защиты.

Использование второго фактора на 99% сокращает риск неправомерного доступа и совершенно не усложняет процесс подключения для пользователей.

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

Принцип работы

- SSHD использует модуль PAM_RADIUS для второго фактора проверки подлинности

- Модуль подключается через RADIUS протокол к сервису Мультифактор

- Мультифактор отправляет через Telegram бота сообщение пользователю с подтверждением доступа

- Пользователь подтверждает в Telegram чате запрос доступа и подключается к терминалу

Перед началом работы

Не закрывайте текущую ssh сессию, пока не убедитесь, что все работает.

Настройка Мультифактора

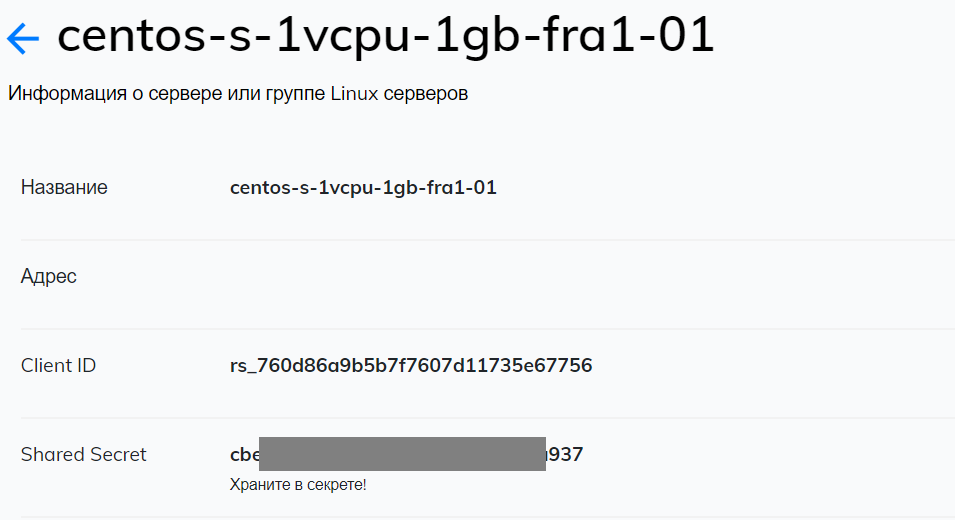

- Зайдите в систему управления Мультифактором, зайдите в раздел «Ресурсы» и создайте новый Linux сервер. После создания вам будут доступны два параметра: Client ID и Shared Secret, они потребуются для последующих шагов.

- В разделе «Группы», зайдите в параметры группы «All users» и уберите флаг «Все ресурсы», чтоб только только пользователи определенной группы могли подключаться к Linux серверам.

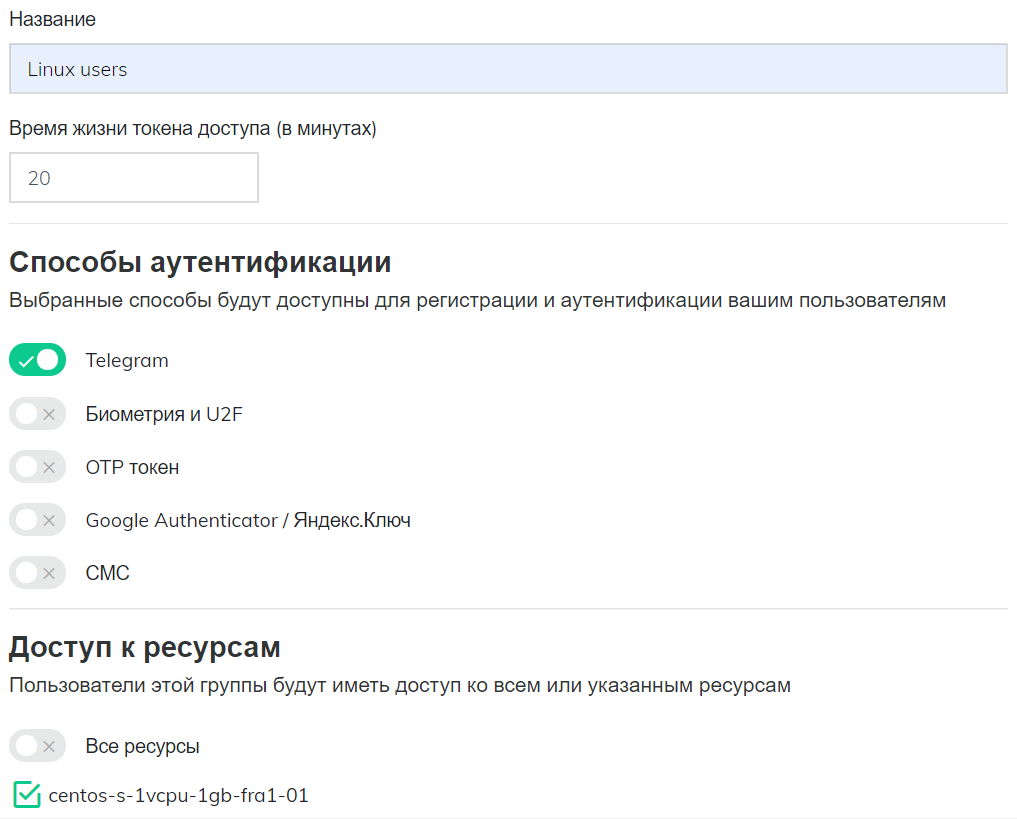

- Создайте новую группу «Linux users», отключите все способы аутентификации кроме Telegram и укажите, что пользователи имеют доступ к созданному ресурсу Linux сервер.

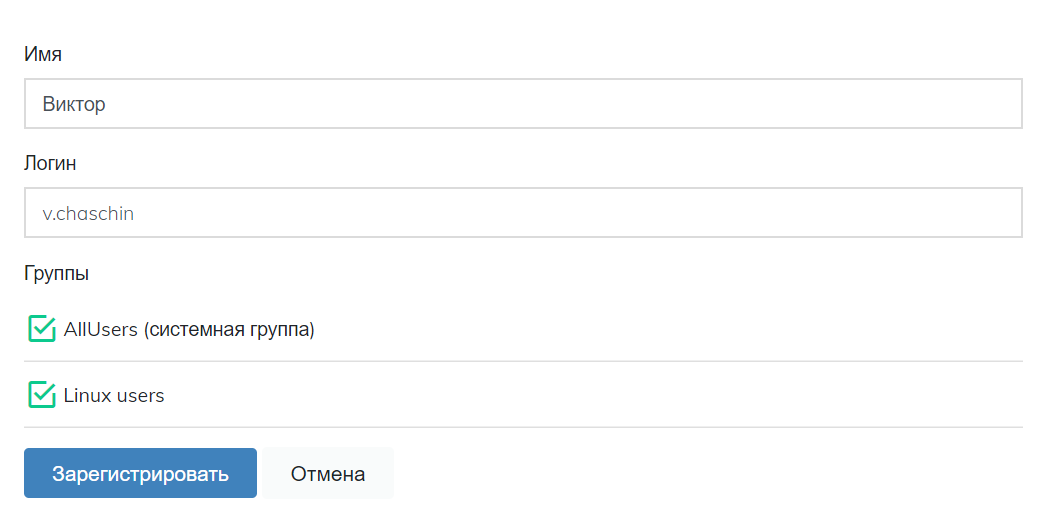

- В разделе «Пользователи» создайте пользователей, которые будут иметь доступ к Linux серверам, добавьте в группу «Linux users». Логин пользователя должен совпадать с логином на Linux сервере.

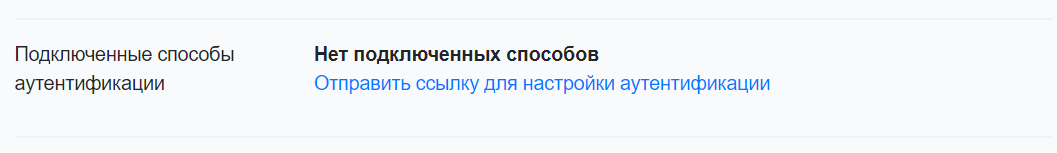

- Отправьте пользователям ссылку на почту для настройки второго фактора аутентификации.

Установка и настройка модуля PAM_RADIUS

$ sudo yum -y install epel-release $ sudo yum -y install pam_radius

Далее создайте файл конфигурации

$ sudo vi /etc/pam_radius_ssh.conf

Впишите в него настройки RADIUS сервера Мультифактора, сохраните и закройте редактор (:x)

radius.multifactor.ru SHARED_SECRET 40

- radius.multifactor.ru: адрес сервера

- SHARED_SECRET: скопируйте из соответствующего параметра настроек Linux ресурса Мультифактор

- 40: таймаут ожидания запроса с запасом

В файле хранится секретный ключ, поэтому установите на него права доступа на чтение только пользователю root

$ sudo chmod 0600 /etc/pam_radius_ssh.conf

Настройка PAM модулей ssh

Откройте для редактирования файл /etc/pam.d/sshd

$ sudo vi /etc/pam.d/sshd

В файле закомментируйте строку auth substack password-auth и добавьте в конец следующую настройку:

auth required pam_radius_auth.so skip_passwd client_id=NAS_Identifier conf=/etc/pam_radius_ssh.conf

- NAS_Identifier: скопируйте из соответствующего параметра настроек Linux ресурса Мультифактор.

Сохраните и закройте файл (:x). В итоге он должен выглядеть подобным образом:

#%PAM-1.0 auth required pam_sepermit.so #auth substack password-auth auth include postlogin # Used with polkit to reauthorize users in remote sessions -auth optional pam_reauthorize.so prepare account required pam_nologin.so account include password-auth password include password-auth # pam_selinux.so close should be the first session rule session required pam_selinux.so close session required pam_loginuid.so # pam_selinux.so open should only be followed by sessions to be executed in the user context session required pam_selinux.so open env_params session required pam_namespace.so session optional pam_keyinit.so force revoke session include password-auth session include postlogin # Used with polkit to reauthorize users in remote sessions -session optional pam_reauthorize.so prepare auth required pam_radius_auth.so skip_passwd client_id=rs_760d86a9b5b7f7607d11735e67757 conf=/etc/pam_radius_ssh.conf

Закомментированная строка отключает проверку пароля, а добавленная подключает второй фактор.

Настройка службы SSHD

Отредактируйте файл /etc/ssh/sshd_config

$ sudo vi /etc/ssh/sshd_config

Источник: multifactor.ru