Если говорить совсем коротко, то если сервис предлагает вам воспользоваться опцией с двухфакторной аутентификацией, но ей не нужно пренебрегать. Лучшего способа предупреждения кражи аккаунта пока не придумали. Неважно, кто вы и что за данные храните в сети, если вы хотите их защитить от кражи, то нужно при любой возможности пользоваться именно двухфакторной аутентификацией. Она работает как на самом бюджетном Android-смартфоне, так и на топовой версии iPhone. Но об этом уже, наверное, все слышали.

Но не все слышали о том, что между различными способами двухфакторной аутентификации есть существенная разница. Это как системы распознавания лица — вроде бы принцип у всех одинаковый, но скорость работы, устойчивость к обману и общая надежность очень разные. При этом, как обычно, самые быстрые и удобные для пользователя схемы являются и самыми ненадежными.

Давайте посмотрим, какие способы двухфакторной аутентификации существуют и какие у них есть за и против.

4. Двухфакторная аутентификация с помощью SMS

Как подключить двухфакторную аутентификацию вконтакте

Получение текстовых сообщений для подтверждения входа в аккаунт — самый распространенный способ. А заодно и худший из возможных.

Принцип прост. Вы сообщаете сервису свой телефонный номер, когда создаете аккаунт. После подтверждения этого номера каждый раз при входе в сервис вы будете получать SMS, которая позволит подтвердить, что вы — это вы. Все предельно просто и удобно, поэтому большинство компаний предлагают именно такой способ защиты пользовательских данных.

Удобство использования и простота системы — это прекрасно, но во всем остальном рассылка SMS не очень надежна. Начнем с того, что пересылку SMS никогда не создавали как систему обеспечения безопасности, а сама эта система стандартизирована и не может быть изменена сервисом. Так что даже такие насквозь зашифрованные сервисы для параноиков, как Signal, пересылают SMS-сообщения в виде открытого текста. Нейтан Колье (Nathan Collier), ведущий аналитик по вредоносному ПО в Malwarebytes, описывает SMS так:

Короткие текстовые сообщения SMS, которые пересылаются и хранятся на серверах в открытом виде, могут быть перехвачены при передаче. Более того, возможна пересылка SMS на неверный номер. А даже если она и приходит к нужному абоненту, то от него сервис не получает информации ни о том, было ли сообщение прочитано, ни даже о том, было ли вообще получено.

Еще большую проблему представляет тот факт, что операторы могут (и такое действительно случалось) быть обмануты в ходе авторизации новой SIM-карты с использованием чужого телефона. Если кто-то захочет получить доступ к вашему банковскому счету или накупить вещей с вашей кредитки в онлайн-магазине, то все, что ему нужно, так это убедить представителя вашего оператора в том, что он — это вы, вы потеряли свой телефон и ваш номер надо переписать на новую SIM карту.

На правах рекламы

Робот-пылесос 360 Botslab P7

Бюджетный робот-пылесос с голосовым управлением, умением строить карты помещения и временем работы до 90 минут, а также влажной уборкой.

Двухфакторная аутентификация в ВК

Субботний кофе №247

Налейте чашку ароматного субботнего кофе и познакомьтесь с новостями недели. Xiaomi представила свой флагман, realme привезли новый смартфон, в Москве открылся шоурум с умными устройствами, а легендарный сериал вернется на экраны…

Тест Changan CS35 Plus. Симпатичный и доступный кроссовер

Сегодня на тесте городской кроссовер Changan CS35 Plus от китайского автопроизводителя, который уже давно присутствует на нашем рынке, но не так активен у нас, как его конкуренты…

Xiaomi Mi TV Q1 75: лучший телевизор Xiaomi

Квантовые точки, поддержка Dolby Vision и HDR10+, яркость 1000 нит, 30 Вт звука и много чего ещё. Самый дорогой и продвинутый телевизор от Xiaomi.

Описанная ситуация справедлива и для аутентификации с помощью электронной почты. Во многих случаях именно email используется как единственный способ восстановления доступа к аккаунту. И тот же банк может использовать систему пересылки электронного письма, когда вы регистрируетесь, например, с нового устройства. Это все попросту небезопасно.

И все об этом знают, но продолжают пользоваться, потому что просто и удобно. Возможно, ситуацию можно улучшить, изменив способ использования электронной почты, но об этом – в следующем пункте.

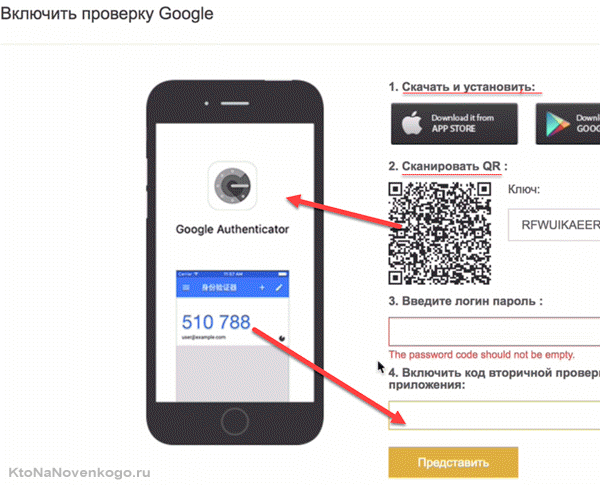

3. Приложения для аутентификации

Приложения для аутентификации, такие как Google Authenticator или Authy, предлагают значительное улучшение безопасности в сравнении с двухфакторной аутентификацией на основе SMS. Они работают на основании временных одноразовых паролей (Time-Based One Time Passwords, или TOTP), которые приложение в вашем телефоне генерирует на основании сложных алгоритмов и без подключения к какой-либо сети. Интернет-страница или сервис используют те же алгоритмы для проверки корректности присланного пароля.

Поскольку система генерации TOTP-паролей работает в офлайн-режиме, она не страдает от тех проблем, которые возможны при перехвате SMS. Однако у нее есть свой набор недостатков. Этичные хакеры неоднократно демонстрировали, что данные, пересылаемые в этой системе, могут быть перехвачены и с ними возможны манипуляции в тот момент, когда вы вводите TOTP-пароль на веб-сайте. Это непросто, но возможно.

Важнее, что эта система уязвима к фишингу. Создать фишинговый сайт, который выглядит и ведет себя как настоящий, не так сложно. При этом даже передаваемые вами данные будут добираться до настоящего сервиса, так что вы сможете им пользоваться — зашифрованные TOTP-пароли придут и к вам и от вас.

Потому что мошеннический сайт будет выполнять все необходимые действия в нужный момент, так что вы никак не сможете заметить разницу. Ведь все нужные подтверждения будут получены. Разумеется, в следующий раз мошенникам не понадобитесь ни вы, ни ваше устройство, чтобы обмануть сервис.

Еще одной проблемой является тот факт, что если вы действительно потеряли свой телефон, то получить проверочные коды будет непросто. Некоторые приложения, такие как Authy, могут работать на нескольких устройствах и имеют главный пароль для настройки, так что вы можете создавать бэкапы, которые позволят моментально восстановить доступ. И большинство компаний обеспечивает вас резервными кодами для восстановления доступа на тот случай, если обычная система полетела к чертям. Но эти сведения также передаются через Интернет, что ослабляет степень защиты при использовании временных паролей, хотя и обеспечивает большее удобство пользователям.

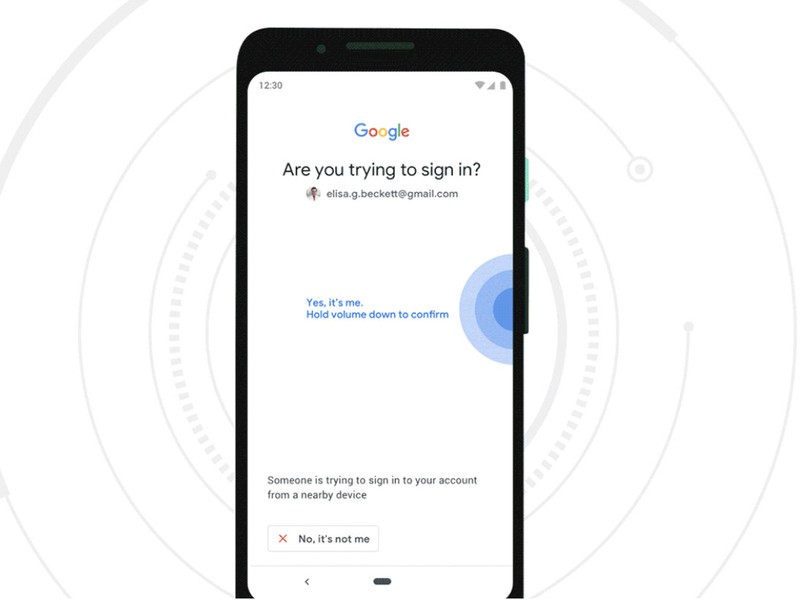

2. Двухфакторная аутентификация на основе push-сообщений

Некоторые сервисы, в первую очередь мы говорим об Apple и Google, отправляют вам быстрое сообщение о том, что кто-то пытается войти в ваш аккаунт на устройстве. Обычно вы получаете информацию о том, что за устройство и где примерно оно находится, а также вам предлагается немедленно согласиться с тем, что это разрешенная операция, или, напротив, заблокировать попытку. Если это вы, то просто тапаете кнопку, и все работает. Это и есть аутентификация на основе push-сообщений.

Двухфакторная аутентификация на базе push-сообщений в паре моментов лучше и SMS-варианта, и варианта на базе временных кодов. Она даже в определенной степени удобнее их, поскольку опирается на стандартную систему уведомлений вашего смартфона, — остается лишь прочитать и тапнуть «да» или «нет». Она даже достаточно устойчива к фишингу и пока демонстрирует высокий уровень защиты от хакерских атак. Но это пока.

На правах рекламы

Неделю использовал смартфон с батареей 10 000 мАч. Какие выводы сделал

Сегодня на тесте UMIDIGI Power 7 Max. Это смартфон с гигантской батареей …

Гид покупателя. Сравниваем Samsung Galaxy A54 5G и Galaxy A53 5G.

Есть ли в Galaxy A54 5G что-то такое, что оправдывает разницу в цене в 10 тысяч рублей? Смотрим на две модели, оцениваем их возможности.

Понедельник #2: мини‑ПК за 14 тысяч с поддержкой двух 4К‑мониторов

А ещё приложение для подкастов с искусственным интеллектом и размышления про презентацию Samsung Galaxy S23 Ultra.

Опыт использования Ninebot‑Segway KickScooter E25a

Насколько комфортно кататься не в черте города, плюсы и минусы, советы потенциальным покупателям электронных самокатов…

В то же время система двухфакторной аутентификации на основе push-сообщений усугубляет некоторые недостатки и SMS, и TOTP-вариантов. Во-первых, вы должны быть онлайн, чтобы получать данные. Так что система попросту не подойдет тем, у кого не смартфон или кто по какой-то причине оказался не в сети.

Во-вторых, вы должны всегда иметь смартфон под рукой — и именно тот, который привязан к аккаунту. Кроме того, никакой индустриального стандарта система не имеет, так что совершенно нормальной ситуацией будет, что push-уведомление от Google будет приходить на ваш смартфон, а только потом вы сможете залогиниться на других сервисах, подтверждая, что вы — это вы. Хотя это будут уже и не сервисы Google.

Если не считать этих двух недостатков, то двухфакторная аутентификация на основе push-сообщений на данный момент и надежна, и удобна. К тому же у Google есть планы по ее дальнейшему развитию в обоих направлениях.

1. Аппаратная двухфакторная аутентификация

Самый надежный способ защитить ваш сетевой аккаунт от взлома — это использовать специальное устройство для подтверждения личности. Специальные ключи в виде флешки — это двухфакторная аутентификация на аппаратной основе. Она самая редкая и наименее удобная в практическом использовании.

Вы настраиваете устройство таким образом, что каждый раз, когда вам необходимо войти в аккаунт с нового устройства или просто по истечении некоторого времени, вам понадобится именно этот девайс. Работает он по принципу, что устройство отправляет на сервер код вызов-ответ, который уникален для каждого сервера и устройства. Сам пароль при этом не передается, поскольку система основана на сравнении хешей. На данный момент такая система считается защищенной и от фишинга, и от взлома. И снова повторим — пока.

Вы можете настроить несколько девайсов в качестве такого ключа так, чтобы при потере одного из них не лишиться доступа к собственному аккаунту, но вам все равно всегда нужен будет такой ключ, чтобы иметь возможность залогиниться. Тут будет уместным сравнение с вашими ключами от машины или квартиры: лучше иметь пару комплектов, не считая аварийного, который стоит доверить другу или соседу, иначе проблем не избежать.

Но есть и отличия. Например, если вы используете аппаратную защиту в двухфакторной аутентификации для аккаунтов Google, компания обяжет вас создать дополнительный аварийный метод ее прохождения иным способом. Это, конечно, хорошо, но делает всю систему уязвимой. Потому что вместо чисто аппаратной защиты вы должны также использовать менее надежную альтернативу, которой могут воспользоваться и злоумышленники.

Кроме того, такая система защиты не является в полной мере бесплатной. Все три первых варианта всегда бесплатны, но специальное устройство-ключ стоит определенных денег. За каждый такой девайс вы можете отдать от 20 до 100 долларов. Не говоря уж о том, что не всякий сервис вообще допускает такой метод или оставляет его использование бесплатным.

К тому же в случае со смартфоном ключ в виде флешки — не самое удобное решение. Можно найти варианты, работающие не через USB, а использующие NFC и Bluetooth, но они менее надежны, и вам все равно нужно будет держать ключ рядом со смартфоном.

Так какой лучше?

Любой способ двухфакторной аутентификации будет надежнее, чем отказ от нее. Даже с помощью SMS вы получите уровень защиты намного более высокий, чем если будете полагаться только на пароли. Программа Google Advanced Protection Program когда-нибудь в будущем, может быть, сделает нашу жизнь намного безопаснее и избавит от тех проблем и ограничений, что мы знаем сейчас, но похоже, что вам всегда нужно будет выбирать между удобством и безопасностью.

Пожалуй, что правильнее всего было бы отказаться от двухфакторной аутентификации на основе SMS-сообщений, поскольку она самая уязвимая и не требует со стороны злоумышленников никаких особенных технических знаний и навыков — достаточно почитать информацию на одном из множества сайтов. Этой уязвимостью активно пользуются, но пока простота использования и инерция сервисов оставляют ее в лидерах по применимости.

Мы все больше погружаемся в мир, где наши цифровые аккаунты значат ничуть не меньше, чем паспорт или другие документы, подтверждающие личность. Так что стоит побеспокоиться об их безопасности и лишний раз уделить немного внимания тем простым способам защиты, которые предоставляются сервисами. Ну или хотя бы знать о том, чем различаются разные способы, чтобы при необходимости понимать, каким лучше воспользоваться.

Источник: mobile-review.com

Чем двухфакторная аутентификация отличается от двухэтапной?

Двухфакторная (2FA) и двухэтапная (2SV) аутентификации — это способы дополнительной защиты аккаунта. Часто между ними ставят знак равенства даже разработчики. Но это неверно.

Что такое двухфакторная аутентификация?

Ключевое слово здесь — фактор. Всего их выделяют четыре:

- знание чего-либо — например, логина, пароля, ключа, кодовой фразы, любой другой секретной информации, которая задаётся при создании профиля;

- обладание чем-либо — например, аппаратным токеном или смартфоном с приложением, генерирующим коды;

- нахождение в конкретном месте — для определения используется, например, IP-адрес пользователя или радио-метка;

- обладание некими биологическими особенностями — например, сканирование отпечатка пальца или радужной оболочки глаза.

Двухфакторная аутентификация — это когда последовательно используются два фактора.

Например, у меня есть аккаунт на Яндексе, в настройках которого включена двухфакторная аутентификация. Чтобы зайти в него на новом устройстве, требуется соблюдение двух факторов:

- Я знаю логин.

- Я обладаю смартфоном с приложением Яндекс.Ключ, которое генерирует коды для авторизации.

Есть и другие приложения для генерирования кодов: Google Authenticator, Microsoft Authenticator, LastPass Authenticator. Но все они решают одну задачу — выступают в качестве второго фактора при авторизации пользователя.

Вместо смартфона с приложением можно использовать аппаратный токен. Он подключается через порт USB, Bluetooth или NFC. Когда вы регистрируетесь на очередном сервисе и включаете двухфакторную аутентификацию, внутри токена генерируется новая пара ключей. Открытый ключ передаётся на сервер, закрытый — хранится на аппаратном токене.

Специалист по информационной безопасности Открытие , Удалённо , По итогам собеседования

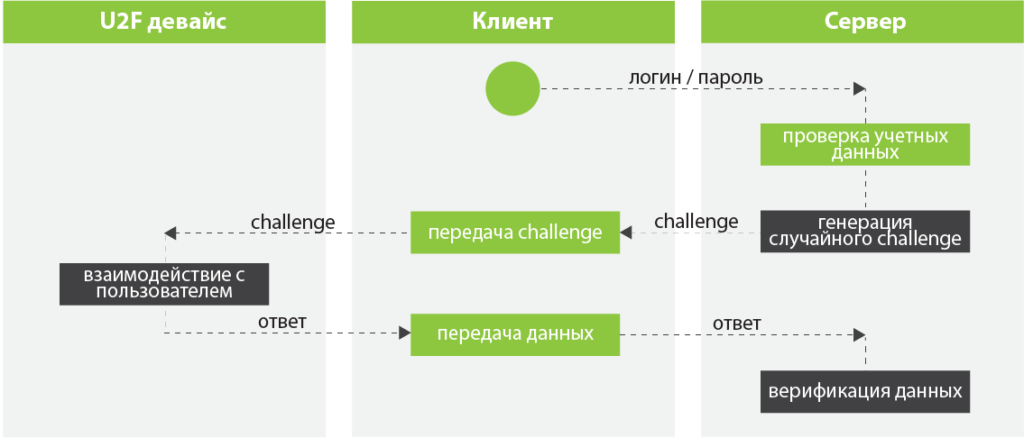

Для двухфакторной аутентификации с помощью токенов используется протокол FIDO U2F. На сайте USB-Dongle Authentication можно посмотреть список сервисов, которые его поддерживают. Среди них, например, мессенджеры WhatsApp, Viber, Slack и Telegram.

Процесс авторизации с помощью аппаратного токена выглядит следующим образом:

- Подключение к устройству аппаратного токена.

- Ввод логина и пароля на сервисе.

- Нажатие на физическую кнопку на токене или другое действие для подтверждения присутствия пользователя за компьютером.

- Сверка открытого и закрытого ключей.

- Успешная авторизация в случае совместимости ключей.

Протокол FIDO U2F поддерживают браузеры Google Chrome, Mozilla Firefox, Microsoft Edge, Opera. На Safari поддержки по умолчанию нет, но её можно добавить с помощью расширения, доступного для скачивания на GitHub.

Схема взаимодействия c U2F-клиентом

Со сканированием отпечатков пальцев, радужной оболочки глаза, определением местоположения похожая ситуация. Чтобы второй фактор работал, нужна поддержка со стороны сервисов и устройств, через который пользователь пытается авторизоваться.

Что такое двухэтапная аутентификация?

С двухэтапной аутентификацией дело обстоит намного проще. Допустим, вы вводите пароль и получаете код подтверждения через SMS. Это два этапа, но один фактор — знание.

Например, двухэтапная аутентификация используется в Telegram. При авторизации на новом устройстве вы получаете код подтверждения в чате (если у вас есть доступ к аккаунту на другом устройстве) или через SMS. Это первый этап. После включения в настройках безопасности двухэтапной аутентификации появится ещё один шаг — ввод пароля, который вы сами придумали. Снова два шага, но один фактор — знание.

Двухфакторную и двухэтапную аутентификации путают, потому что на практике грань очень тонкая

В теме определения типа аутентификации находится место спорам. Например, есть мнение, что подтверждение личности через код в SMS — это фактор владения SIM-картой, на которую приходит сообщение. Поэтому стоит говорить об этой технологии аутентификации как о двухфакторной, пусть и крайне слабой, потому что SIM-карту можно без проблем перевыпустить, а номер телефона — подменить.

Скорее всего, корни этих разногласий уходят во времена, когда отправку кода через SMS действительно считали вторым фактором проверки. Однако эта практика остаётся в прошлом. Американский Национальный институт стандартов и технологий ещё в 2016 году не рекомендовал использовать SMS в 2FA из-за высокого риска взлома. В качестве альтернативы предложены приложения-генераторы кодов и аппаратные токены.

Тем не менее, некоторые сервисы продолжают называть SMS вторым фактором. Например, GitHub предлагает два способа использования двухфакторной аутентификации: генерирование ключа в приложении и отправку кода в сообщении. Обратная ситуация — Google называет все способы дополнительной защиты двухэтапной аутентификацией, хотя среди них есть использование аппаратного токена и генерирование кодов в приложении.

Впрочем, эти разногласия возникают только в спорах людей, интересующихся информационной безопасностью. Разработчикам достаточно помнить, что подтверждение личности через SMS — это слабая защита, и по возможности добавлять поддержку более сильных факторов. Простым же пользователям чётко представлять разницу между двухэтапной и двухфакторной аутентификациями не обязательно.

Прочитали статью? Проверьте себя!

Источник: tproger.ru

Аутентификация — что это такое и почему сейчас повсеместно используется двухфакторная аутентификация

Хочу продолжить тему толкования простыми словами распространенных терминов, которые можно повсеместно встретить в наш компьютерный век.

Сегодня у нас на очереди аутентификация. Что означает это слово? Отличается ли сие понятие от авторизации или идентификации? Какие методы аутентификации существуют, насколько сильно они защищены, почему могут возникать ошибки и почему двухфакторная аутентификация лучше однофакторной?

Интересно? Тогда продолжим, а я постараюсь вас не разочаровать.

Что такое аутентификация?

На самом деле, это та процедура, которая хорошо знакома не только нам (современным жителям), но и нашим далеким предкам (практически испокон веков).

Если говорить кратко, то аутентификация — это процесс проверки подлинности (аутентичность — это значит подлинность). Причем не важно каким способом (их существует как минимум несколько типов). Простейший пример. Вы заходите в свою квартиру открывая замок ключом. И если дверь таки открылась, то значит вы успешно прошли аутентификацию.

Разложим в этом примере все по полочкам:

- Ключ от замка — это ваш идентификатор (вставили и повернули — прошли идентификацию). В компьютерном мире это аналог того, что вы сообщили системе свое имя (ник, никнейм).

- Процесс открывания (совпадения ключа и замка) — это аутентификация. В компьютерном мире — это аналог прохождения этапа проверки подлинности (сверке введенного пароля).

- Открывание двери и вход в квартиру — это уже авторизация (получение доступа). В сети — это вход на сайт, сервис, программу или приложение.

Как вы уже, наверное, поняли — двухфакторной аутентификации в данном примере будет отвечать наличие на двери второго замка (либо наличие собаки в доме, которая уже проведет свою собственную аутентификацию опираясь на биометрические признаки — запах, внешний вид, наличие вкусняшек у вас в кармане).

Еще один пример. Печать на документе (в паспорте, сургучная печать на старинных письмах).

Как видите — все предельно просто. Но сегодня под этим термином чаще всего понимают именно электронную аутентификацию, т.е. процесс входа на сайты, сервисы, в системы, электронные кошельки, программы и даже подключение к домашней WiFi сети. Но по сути, тут мало отличий от приведенного примера.

В электронном варианте у вас так же будет идентификатор (в простейшем случае это логин) и пароль (аналог замка), необходимый для аутентификации (входа в систему, получение доступа к интернету, входа в онлайн-сервис и т.п.).

Как я уже говорил выше, существует несколько типов аутентифаторов:

- Пароль. Знаешь пароль — проходи. Это самый простой и дешевый способ проверки подлинности. Фишка в том, что пароль знают только те, кому надо. Но есть несколько «но». Пароль можно подобрать, либо украсть, либо получить путем социального инжиниринга (развода), поэтому его надежность всегда находится под сомнением.

- Устройство (токены). Простейший пример — это карта или ключ доступа (на манер того, что используется в домофонах). Ну, или банковская карта, дающая доступ к вашим деньгам. Защита тут выше, чем у пароля, но устройство можно украсть и несанкционировано использовать. К тому же, такая проверка подлинности подразумевает под собой расходы.

- Биометрия. Отпечаток пальца, сетчатка глаза, голос, лицо и т.п. Этот способ аутентификации считается наиболее надежным и тут не нужно с собой носить устройство, которое можно потерять или украсть (просто достаточно быть собой).

Правда, точность идентификации тут не стопроцентная, да и системы эти не из дешевых.

Правда, точность идентификации тут не стопроцентная, да и системы эти не из дешевых.

Как видите, нет идеала. Поэтому зачастую для усиления безопасности используют так называемую двухфакторную (двухэтапную) аутентификацию. Давайте рассмотрим на примере.

Двухфакторная (2FA — двухэтапная) аутентификация

Например, во многих кошельках для хранения криптовалюты, и прочих сервисах связанных с доступом к деньгам, двухфакторная аутентификация сводится к следующему:

- Первым этапом проверки подлинности служит обычный вход с помощью логина и пароля (многоразового, т.е. постоянного, не меняющегося на протяжении какого-то времени).

- А вот второй этап обычно сводится к вводу еще и одноразового пароля (при следующем входе он будет уже другой). Эти пароли сообщаются непосредственно в процессе входа в систему и передают пользователю обычно так:

- В СМС-сообщении на ваш мобильный телефон, но иногда эти одноразоваые пароли могут присылать на электронную почту или в ваш телеграм.

- С помощью специально предназначенного для этого приложения, которое устанавливается на мобильный телефон и проходит привязку к данному сервису. Чаще всего для этой цели используют Google Authenticator или Authy (их еще называют 2FA-токены).

Что это дает? Существенное повышение безопасности и снижение риска аутентификации вместо вас мошенников. Дело в том, что перехватить одноразовый пароль намного сложенее, чем узнать пароль многоразовый. К тому же, получить доступ к мобильному телефону (да и просто узнать его номер) намного сложнее, чем покопаться у вас на компьютере или в электронной почте.

Но это лишь один из примеров двухфакторной аутентификации (2FA). Возьмем уже упоминавшиеся выше банковские карты. Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Еще пример из фильмов, когда сначала вводят код доступа, а потом идет проверка сетчатки глаза или отпечатка пальца. По идее, можно сделать и три этапа, и четыре, и пять. Все определяется целесообразностью соблюдения компромисса (что это такое?) между обострившейся паранойей и разумным числом проверок, которые в ряде случаев приходится проходить довольно часто.

В большинстве случаев хватает совмещения двух факторов и при этом не доставляет очень уж больших неудобств при частом использовании.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации. Что в этом случае вам сделать?

- Ну, во-первых, проверить правильность вводимых данных. Часто при вводе пароль закрывается звездочками, что мешает понять причину ошибки.

- Часто используются пароли с символами в разных регистрах (с большими и маленькими буквами), что не все учитывают при наборе.

- Иногда причиной ошибки может быть не совсем очевидная двухфакторная система проверки подлинности. Например, на роутере может быть включена блокировка доступа по MAC-адресу. В этом случае система проверяет не только правильность ввода логина и пароля, но и совпадение Мак-адреса устройства (с которого вы осуществляете вход) со списком разрешенных адресов. В этом случае придется лезть в настройки роутера (через браузер с подключенного по Lan компьютера) и добавлять адрес этого устройства в настройках безопасности беспроводной сети.

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам. По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, когда я потерял свои Яндекс деньги), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Эта статья относится к рубрикам:

Любую защиту мошенники обходят используя доверчивость людей, собственно, все кражи денег со счетов и происходят из-за глупости пользователей. Сколько раз говорится, что сотрудники банков не спрашивают пароли, но нет, какая-нибудь бабулька и пароль от карты назовет и одноразовый пароль подскажет, так что, на двойную аутентификацию надейся, но и сам не плошай.

Ваш комментарий или отзыв

Источник: ktonanovenkogo.ru