Буквально вчера выкатили официальный прокси для Telegram под названием mtproto-proxy, там же есть руководство настройки, но все равно продублирую у себя, может кому пригодится.

Где взять прокси написано ТУТ

Купить дешевый VDS можно у них:

https://alienvds.com/?tarif=533 от 1$ в месяц (После того как зарегистрируетесь, при заказе VDS там будет KVM за 1$)

https://firstbyte.ru/?from=30261 от 55₽ в месяц

А теперь сама заметка:

Нам понадобятся средства для сборки mtproxy из исходников, команда для debian

apt-get install git build-essential libssl-dev zlib1g-dev curl

Если у вас ubuntu 16.04 или в системе OpenSSL версии ниже 1.1.0h, то нужно его установить, или собрать ручками.

Проверить текущую версию openssl можно командой openssl version

Для сборки openssl1.1.0h выполним следующие команды

wget https://www.openssl.org/source/openssl-1.1.0h.tar.gz tar -zxf openssl-1.1.0h.tar.gz cd openssl-1.1.0h ./config make make install ldconfing /usr/local/lib echo ‘/usr/local/lib’ > /etc/ld.so.conf.d/local.conf

Теперь собираем mtproxy

Прокси Телеграм. Все рабочие способы. Быстрая установка MTProto Proxy

Вытащим к себе исходники

git clone https://github.com/TelegramMessenger/MTProxy

cd MTProxy

Если у вас ubuntu 22.04 то надо пропатчить makefile

curl -o make.patch https://clsv.ru/uploads/68/make.patch patch -p1 < make.patch

make

Если все прошло без ошибок, то в каталоге MTProxy/objs/bin/ должен быть бинарник mtproto-proxy, копируем его в /usr/local/bin

cp objs/bin/mtproto-proxy /usr/local/bin

Теперь создадим пользователя, каталог для конфигов и логов(логи почему то у меня не писались, может баг)

adduser —system —no-create-home —disabled-login —group mtproxy mkdir /etc/mtproxy mkdir /var/log/mtproxy chown mtproxy:mtproxy /var/log/mtproxy/

Получим необходимые файлы для функционирования mtproxy

cd /etc/mtproxy

Используйте одну из утилит для получения файлов:

curl -s https://core.telegram.org/getProxySecret -o proxy-secret curl -s https://core.telegram.org/getProxyConfig -o proxy-multi.conf

wget https://core.telegram.org/getProxySecret -O proxy-secret wget https://core.telegram.org/getProxyConfig -O proxy-multi.conf

Сгенерируем 16-ричный secret-key

head -c 16 /dev/urandom | xxd -ps

Создадим сервис systemd

/etc/systemd/system/mtproxy.service:

[Unit] Description=mtproto-proxy After=network.target [Service] Type=simple ExecStart=/usr/local/bin/mtproto-proxy -u mtproxy -p 8888 -6 -H 443 -l /var/log/mtproxy/mtproxy.log -S —aes-pwd /etc/mtproxy/proxy-secret /etc/mtproxy/proxy-multi.conf -M 1 Restart=on-failure [Install] WantedBy=multi-user.target

Расшифровка параметров:

-u mtproxy — процесс запускается от пользователя mtproxy

-p 8888 — локальный порт, можно использовать для получения статистики

-6 — включает ipv6

-H 443 — на каком порту ожидать подключение клиентов, 443 подходит идеально, провайдеры и прочие будут думать что это обычный https траффик

Как включить прокси в Telegram для iOS

-l /var/log/mtproxy/mtproxy.log — лог файл, но как я писал выше, логи почему то не пишутся, может нужно включить verbose или еще чего, разберусь потом

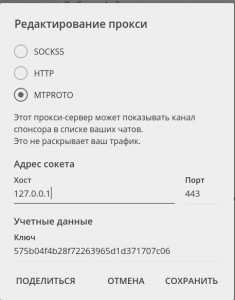

-S — секретный ключ который мы сгенерировали(надеюсь вы поняли что , нужно заменить на сгенерированную строку, например на 575b04f4b28f72263965d1d371707c06)

—aes-pwd /etc/mtproxy/proxy-secret — конфиг с секретом, что там в нем, черт его знает

/etc/mtproxy/proxy-multi.conf — конфиг файл с ip адресами серверов

-M 1 — количество главных процессов, пишут что хватает одного, если у вас там не супер-пупер нагруженный сервер.

UPD: 12.09.2019

В официальном mtproxy запилили fake-tls, все описано здесь

Что бы этим воспользоваться нужно добавить в команду запуск -D и указать домен, пример такой

ExecStart=/usr/local/bin/mtproto-proxy -u mtproxy -p 8888 -6 -H 443 -D www.facebook.com -S —aes-pwd /etc/mtproxy/proxy-secret /etc/mtproxy/proxy-multi.conf -M 1

Но помните у вас отлетит обычное подключение которое с ключом DD и без DD, тоже станет особенный, сгенерировать его можно вот на этом сайте http://seriyps.ru/mtpgen.html в Fake-TLS domain нужно указать тот же домен который вы указали в -D, в нашем случае www.facebook.com

Активируем сервис и пробуем его запустить systemctl enable mtproxy systemctl start mtproxy

Посмотреть состояние можно командой systemctl status mtproxy

Если у вас нет systemd, используйте следующий init.d

/etc/init.d/mtproxy:

#!/bin/sh ### BEGIN INIT INFO # Provides: mtproto-proxy # Required-Start: $remote_fs $syslog # Required-Stop: $remote_fs $syslog # Default-Start: 2 3 4 5 # Default-Stop: # Short-Description: MTProxy service ### END INIT INFO set -e # Must be a valid filename NAME=mtproto-proxy PIDFILE=/var/run/$NAME.pid #This is the command to be run, give the full pathname DAEMON=/usr/local/bin/mtproto-proxy DIR=/etc/mtproxy DAEMON_OPTS=»-u mtproxy -p 8888 -6 -H 443 -l /var/log/mtproxy/mtproxy.log -d -S -P —aes-pwd /etc/mtproxy/proxy-secret /etc/mtproxy/proxy-multi.conf -M 1″ USER=mtproxy export PATH=»${PATH:+$PATH:}/usr/sbin:/sbin» case «$1» in start) echo -n «Starting daemon: «$NAME start-stop-daemon —start —background —pidfile $PIDFILE -d $DIR -m —exec $DAEMON — $DAEMON_OPTS echo «.» ;; stop) echo -n «Stopping daemon: «$NAME start-stop-daemon —stop —signal TERM —quiet —oknodo —pidfile $PIDFILE echo «.» sleep 3 ;; restart) echo -n «Restarting daemon: «$NAME start-stop-daemon —stop —signal TERM —quiet —oknodo —retry 30 —pidfile $PIDFILE start-stop-daemon —start —background —pidfile $PIDFILE -d $DIR -m —exec $DAEMON — $DAEMON_OPTS echo «.» ;; *) echo «Usage: «$1″ stop» exit 1 esac exit 0

Даем права на запуск скрипта chmod +x /etc/init.d/mtproxy

Активируем автозапуск update-rc.d mtproxy defaults

Запускаем службу /etc/init.d/mtproxy start

Теперь настраивайте ваш телеграм клиент.

UPD 24.02.2019

Что бы прокси было сложнее обнаружить, в клиенте есть возможность динамически изменять размер пакета, добавьте в начале ключа две буквы dd

Должно получится так dd575b04f4b28f72263965d1d371707c06

Если примут коммит то в самом прокси mtproto можно будет запретить подключение без dd флагом «-R»

ExecStart=/usr/local/bin/mtproto-proxy -u mtproxy -p 8888 -6 -H 443 -l /var/log/mtproxy/mtproxy.log -S -P —aes-pwd /etc/mtproxy/proxy-secret /etc/mtproxy/proxy-multi.conf -M 1

Безопасного общения друзья 🙂

Написал тут один человек по поводу защиты от примитивных DDos атак, да еще и ссылку кинул, https://javapipe.com/ddos/blog/iptables-ddos-protection/, полистал и решил почему бы и не добавить в статью, в принципе такая защита должна быть на любом публичном сервере, кто его знает, вдруг поможет.

Свод правил из статьи:

### 1: Drop invalid packets ### /sbin/iptables -t mangle -A PREROUTING -m conntrack —ctstate INVALID -j DROP ### 2: Drop TCP packets that are new and are not SYN ### /sbin/iptables -t mangle -A PREROUTING -p tcp ! —syn -m conntrack —ctstate NEW -j DROP ### 3: Drop SYN packets with suspicious MSS value ### /sbin/iptables -t mangle -A PREROUTING -p tcp -m conntrack —ctstate NEW -m tcpmss ! —mss 536:65535 -j DROP ### 4: Block packets with bogus TCP flags ### /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags FIN,SYN,RST,PSH,ACK,URG NONE -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags FIN,SYN FIN,SYN -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags SYN,RST SYN,RST -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags FIN,RST FIN,RST -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags FIN,ACK FIN -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ACK,URG URG -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ACK,FIN FIN -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ACK,PSH PSH -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ALL ALL -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ALL NONE -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ALL FIN,PSH,URG -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ALL SYN,FIN,PSH,URG -j DROP /sbin/iptables -t mangle -A PREROUTING -p tcp —tcp-flags ALL SYN,RST,ACK,FIN,URG -j DROP ### 5: Block spoofed packets ### /sbin/iptables -t mangle -A PREROUTING -s 224.0.0.0/3 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 169.254.0.0/16 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 172.16.0.0/12 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 192.0.2.0/24 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 192.168.0.0/16 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 10.0.0.0/8 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 0.0.0.0/8 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 240.0.0.0/5 -j DROP /sbin/iptables -t mangle -A PREROUTING -s 127.0.0.0/8 ! -i lo -j DROP ### 6: Drop ICMP (you usually don’t need this protocol) ### #/sbin/iptables -t mangle -A PREROUTING -p icmp -j DROP ### 7: Drop fragments in all chains ### /sbin/iptables -t mangle -A PREROUTING -f -j DROP ### 8: Limit connections per source IP ### /sbin/iptables -A INPUT -p tcp -m connlimit —connlimit-above 111 -j REJECT —reject-with tcp-reset ### 9: Limit RST packets ### /sbin/iptables -A INPUT -p tcp —tcp-flags RST RST -m limit —limit 2/s —limit-burst 2 -j ACCEPT /sbin/iptables -A INPUT -p tcp —tcp-flags RST RST -j DROP ### 10: Limit new TCP connections per second per source IP ### /sbin/iptables -A INPUT -p tcp -m conntrack —ctstate NEW -m limit —limit 60/s —limit-burst 20 -j ACCEPT /sbin/iptables -A INPUT -p tcp -m conntrack —ctstate NEW -j DROP ### 11: Use SYNPROXY on all ports (disables connection limiting rule) ### # Hidden — unlock content above in «Mitigating SYN Floods With SYNPROXY» section

Источник: clsv.ru

Как подключить Telegram для iOS к прокси MTProto

В минувшие выходные Apple все-таки пропустила первый за последние пару месяцев апдейт для Telegram, развенчав миф о своих связях с Роскомнадзором. В обновленном приложении для iOS появилась возможность одновременной работы с несколькими прокси-серверами и поддержка фирменного протокола шифрования соединения MTProto.

Протокол MTProto является собственной разработкой Telegram, шифрующей сообщения, отправляемые в рамках мессенджера. Теперь тот же стандарт используется для обеспечения защиты прокси-соединений. Благодаря ему владельцы серверов, требующих для подключения логин и пароль, не смогут следить за действиями пользователей, собирая конфиденциальные данные.

В отличие от SOCKS5, MTProto заменяет логин и пароль общим для всех пользователей конкретного прокси-сервера ключом, гарантируя тем абсолютную анонимность при обходе операторских блокировок. Прежде владельцы прокси-серверов могли собирать информацию об активности подключившихся клиентов, их устройствах и географическом положении.

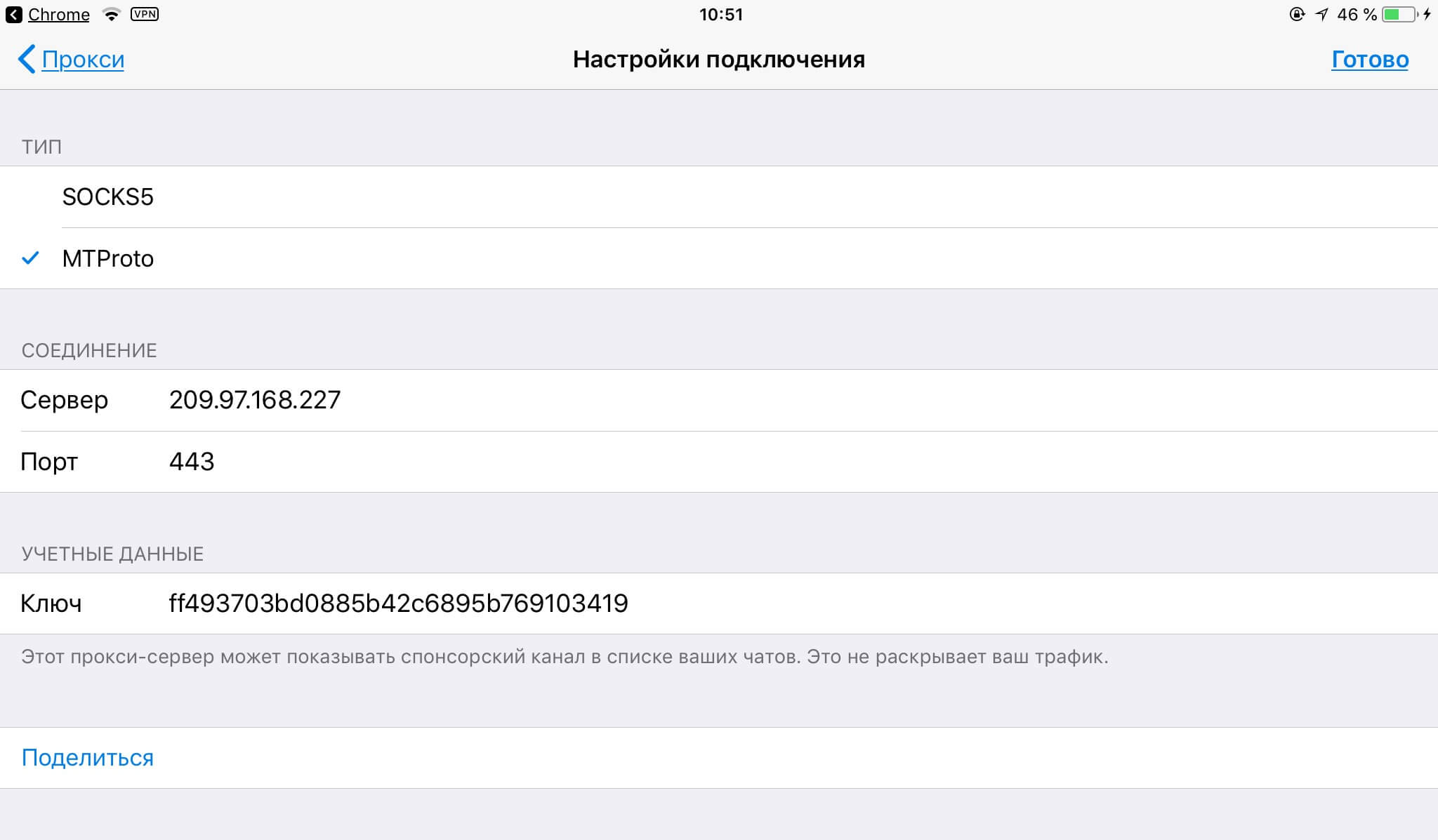

Чтобы подключиться к MTProto-серверу, перейдите по этой ссылке. Бот автоматически применит все необходимые настройки, но поскольку сайт t.me заблокирован в России, у многих пользователей возникает ошибка при переходе по ссылке. Если вы тоже столкнулись с этой проблемой, откройте «Настройки» в приложении Telegram, перейдите в раздел «Прокси» — «Добавить прокси» — MTProto и введите следующие данные

Сервер: 209.97.168.227

Порт: 443

Ключ: ff493703bd0885b42c6895b769103419

Должно получиться так, как на скриншоте ниже.

Кроме того, отныне у пользователей Telegram есть возможность сохранять в память несколько прокси-серверов и следить за их пингом в режиме реального времени. Несмотря на это, мессенджер будет самостоятельно выбирать оптимальное соединение, переключаясь между ними в случае обнаружения более благоприятных условий для обеспечения стабильной работы.

Из прочих нововведений отметим функцию автоматической смены светлой и темной тем оформления при наступлении дня и ночи соответственно, возможность использовать учетную запись Telegram для авторизации на сторонних веб-сайтах, поиск по стикерам и поддержку мультисъемки. Также обновленный Telegram стал более экономно расходовать ресурс аккумулятора.

Обсудить эту и другие новости Apple можно в нашем Telegram-чате.

Название: Telegram Messenger

Издатель/разработчик: Telegram LLC

Цена: Бесплатно

Встроенные покупки: Да

Совместимость: Универсальное приложение

Ссылка: Установить

Источник: appleinsider.ru

Развёртывание своего MTProxy Telegram со статистикой

„Я унаследовал эту неразбериху,

начиная с бессовестных Zello; LinkedIn

и кончая «всеми прочими» на платформе Telegram

в моём мире.А потом икнув,

чиновник торопливо и громко добавил:

но я наведу (здесь в IT) порядок“

(…).

Дуров, справедливо полагает, что это авторитарные государства должны его, шифропанка, бояться, а роскомнадзоры и золотые щиты со своим DPI-фильтрами его не очень-то беспокоят»

(Политическая техника)

Моя техническая политика — проще, я могу тут расписать свои размышления по беспечным блокировкам в рунете, но полагаю, что прогрессивные граждане Modern Russian и юзеры Хабра ощутили на своей шкуре непрофессионализм действующей власти, поэтому ограничусь единственной фразой: наша техническая политика — «Цифровое Сопротивление». «обеспечение родных и близких устойчивым каналом связи».

Развертывание MTProto proxy Telegram

- Технический уровень сложности — «несложно», если, например, следовать данной шпаргалке.

- Уровень надежности — «выше среднего»: docker-образ работает стабильно, перезапускать его не требуется каждый день, как писали разработчики в своей официальной документации Telegram, но какие-то уязвимости контейнер наверняка содержит.

- Уровень сопротивления/тревоги — 10 игиловцев плетут свои заговоры «родня пользуется», бан не прилетал от РКН ни разу за все время (с весны).

- Уровень доверия — «public baby distrust», проблема на стороне клиентов (некоторые друзья подозрительно относятся к моему MtprotoProxy).

- Уровень тестостерона — «выше не стал».

- Финансовые затраты — «0₽».

- Финансовое вознаграждение — «от гражданина Дурова не зависит». Поощрение — возможность навязывание рекламы.

Поднимать наш TelegramProxy будем на «бесплатных/персональных» мощностях Amazon-ec2: t2.micro. Я использовал эту машину.

Окей, развернули свой бесплатный сервер, переходим на официальный сайт dockerhub и скачиваем docker-контейнер.

Не нужно искать какой-то образ, файл, или волшебную кнопку — «их нет», вся магия делается в CLI:

$ docker pull telegrammessenger/proxy #образ скачан.

Но перед «этим» установите docker для CLI:

sudo apt-get install docker.io docker

Далее, в официальной документации MtprotoProxyTelegram нам предлагают сделать примерно следующее, делаем:

$ sudo su docker run -d -p443:443 —name=mtproto-proxy —restart=always -v proxy-config:/data telegrammessenger/proxy:latest #запускаем наш контейнер «mtproto-proxy».

После этой команды в выводе терминала появится HEX-строка, но она нам не интересна.

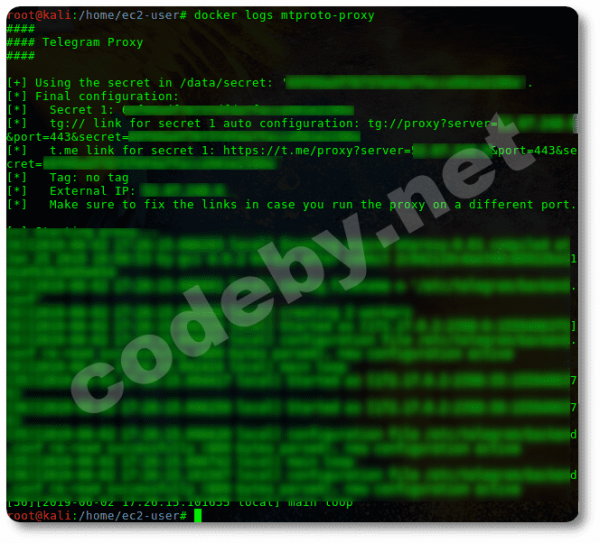

$ docker logs mtproto-proxy

И получаем нужные данные:

В выводе данного лога нам показывают (замазал):

А) наш ip сервера (внешний ip сервера);

Б) и случайный секрет — случайная строка в HEX.

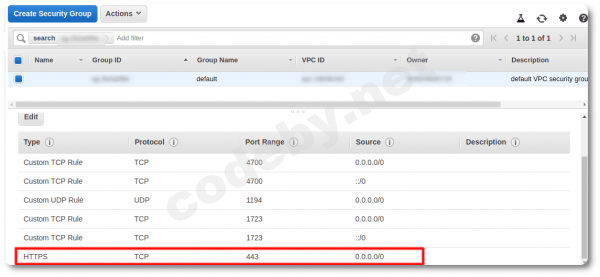

Перед тем, как зарегать наш MtproProxy, нужно настроить главный файрволл над iptables (как бы вы не перенаправляли трафик на данной VPC, он будет непослушный, так как самый главный файрволл в Amazon-EC2 находится в web-интерфейсе и имеет более высокий приоритет над iptables).

Заходим в « консоль Amazon-EC2» в Security Group и открываем входящий 443 порт (логичная маскировка трафика на первое время).

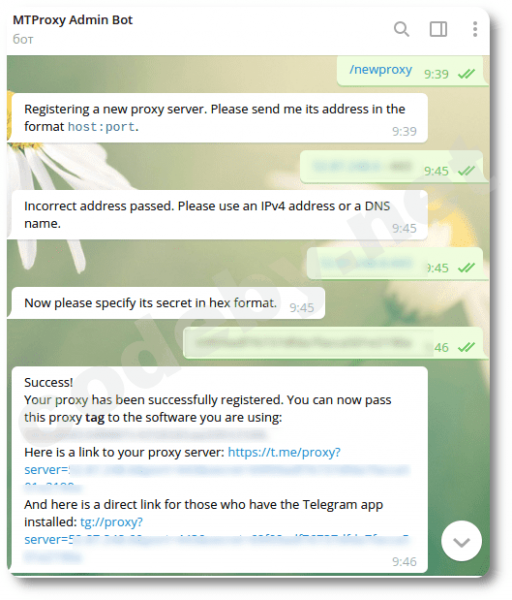

Если накосячите при вводе данных, бот будет сердиться и слать вас на…

Если две строчки заполните без ошибок, то получите одобрение и рабочую ссылку, на ваш действующий MtprotoProxyTelegram, которым вы можете поделиться с кем угодно.

Также через данного бота можно добавить Ваш спонсоркий канал (но не чат), где Вы будете ваши взгляды навязывать пользователям, которые подключились к вашему серверу, а можно не «спамить», и не беспокоить своих будучи-потенциальных клиентов, не показывая канал в закрепленном списке мессенджера.

Еще пару слов о боте, там можно запрашивать статистику, но «тоже бублик». Видимо «статистика» доступна, когда за тобой Махачкала «толпа нахлебников».

Мониторинг

А сколько мы можем подключить юзеров на наш сервер? И вообще, кто/что там? Чего? И сколько?

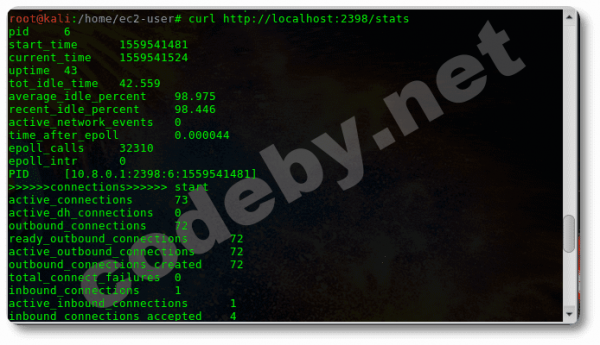

Смотрим, что там по официальной документации… Ага, вот, сделать так:

$ curl http://localhost:2398/stats или вот так $ docker exec mtproto-proxy curl http://localhost:2398/stats # и нам выдадут статистику прямо в CLI.

«Держи карман шире» По предложенным командам мы всегда будем получать подобную ошибку:

«curl: (7) Failed to connect to localhost port 2398: В соединении отказано»

Прокси наш будет работать. Но! Бублик, а не статистику мы получим.

Можно заняться делами для красноглазиков: проверить

$ netstat -an | grep 2398 и.

Сначала я подумал, что это очередной косяк за разработчиками Telegram (и я до сих пор так думаю), потом нашёл временное неплохое решение: полирнуть напильником Docker-Контейнер.

Позже на глаза попалась инфа:

о государственных плясках Роскомнадзора вокруг «статистики».

«Мы заблокировали на своих серверах часть публичных прокси, воспользовавшись базами проекта firehol. Этот проект мониторит списки с публичными прокси и делает базы с ними.

С этого момента (то есть уже почти двое суток) не было заблокировано ни одного IP-адреса нашего российского прокси.

3.

Рассказываем, как сделать почти неуязвимый для Роскомнадзора прокси и делимся скриптом блокировки публичных прокси.

— Обновите docker-контейнер (или демон) MTProto proxy до последней версии: РКН вычисляет старые версии по порту статистики, который биндился на 0.0.0.0 и однозначно себя идентифицировал для всего интернета.

А лучше — откройте нужны порты с помощью iptables, а остальные — закройте (помните, что в случае с docker-контейнером следует использовать правило FORWARD).

— Роскомнадзор давно научился дампить трафик: они видят обращения внутри HTTP- и SOCKS5-прокси, а так же видят старую версию обфускации MTProto proxy.

Когда клиенты некоторых провайдеров, у которых установлены такие дампилки, обращаются к Telegram через такие прокси, то РКН видит такие обращения и сразу блокируют эти прокси. Тоже самое касается MTProto proxy со старой обфускацией.

Решение: раздавайте клиентам, которые подключаются к прокси, secret только с dd в начале (не нужно указывать дополнительные буквы dd в настройках самого mtproto proxy). Это включит версию обфускации, которую не умеют определять дампилки.

И никаких HTTP- и SOCKS5-прокси.

— Подгон, с помощью которого каждый владелец телеграм-прокси, который регулярно банится РКН, может полностью (или почти полностью) прекратить блокировки (а заодно и убедиться в том, что РКН лжёт).

Скрипт, который банит публичные прокси и небольшой мануал к нему».

Наш прокси прозападный, ни каких проблем/блокировок за весенние и прохладные летние деньки я не встретил, на творческую задачку это тоже не тянуло, поэтому потерей темпа не занимался и префикс dd* к ключу не добавлял.

Мануал «получение статистики/мониторинг» по официальной инструкции MtprotoProxyTelegram — нерабочий/устаревший, придется чинить docker-образ.

Контейнер у нас всё еще запущен:

$ docker stop mtproto-proxy #останавливаем наш запущенный docker-контейнер и запускаем новый образ с пропущенным флагом статистики

$ docker run —net=host —name=mtproto-proxy2 -d -p443:443 -v proxy-config:/data -e SECRET=ваш_предыдущий_секрет_hex telegrammessenger/proxy:latest

$ curl http://localhost:2398/stats

curl: (7) Failed to connect to 0.0.0.0 port 2398: В соединении отказано

Статистика всё еще недоступна .

Узнаем идентификатор docker-контейнера:

$ docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

f423c209cfdc telegrammessenger/proxy:latest «/bin/sh -c ‘/bin/ba…» About an hour ago Up About a minute 0.0.0.0:443->443/tcp mtproto-proxy2

Идём со своим уставом внутрь docker-контейнера:

$ sudo docker exec -it f423c209cfdc /bin/bash $ apt-get update $ apt-get install nano $ nano -$ run.sh

И в самой последней строке скрипта «run.sh» добавляем пропущенный флаг:

«—http-stats»

«exec /usr/local/bin/mtproto-proxy -p 2398 -H 443 -M «$WORKERS» -C 60000 —aes-pwd /etc/telegram/hello-explorers-how-are-you-doing -u root $CONFIG —allow-skip-d h —nat-info «$INTERNAL_IP:$IP» $SECRET_CMD $TAG_CMD»

Добавляете «—http-stats», что- то вроде этого должно получиться:

«exec /usr/local/bin/mtproto-proxy -p 2398 —http-stats -H 443 -M «$WORKERS» -C 60000 —aes-pwd /etc/telegram/hello-explorers-how-are-you-doing -u root $CONFIG —allow-skip-d h —nat-info «$INTERNAL_IP:$IP» $SECRET_CMD $TAG_CMD»

Ctrl+o/Ctrl+x/Ctrl+d (сохранить/выход из nano/выход из контейнера).

Перезапускаем наш docker-контейнер:

$ docker restart mtproto-proxy2

Всё, теперь по команде:

$ curl http://localhost:2398/stats #получаем объемную статистику

В статистике много «мусора» (на скрине 1/3 её часть), создаём alias:

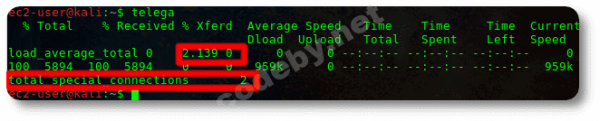

$ echo «alias telega=’curl localhost:2398/stats | grep -e total_special -e load_average_total'» >> .bashrc bash

Получаем то, ради чего полировали docker-контейнер: кол-во подключений и нагрузку:

$ telega

Docker-контейнер работает, статистика крутится.

Затраченные ресурсы

Как бы ты не был крут Стюарт Редман даже ты оставляешь след от го.на на своих трусах. Работающий Docker-образ оставляет немаленький след.

Расписывать преимущества и недостатки docker-образов не имеет смысла, docker-контейнер — это мини-виртуальная машина, потребляющая ресурсы менее, чем «реальная» виртуальная машина, например VirtualBox, но потребляющая.

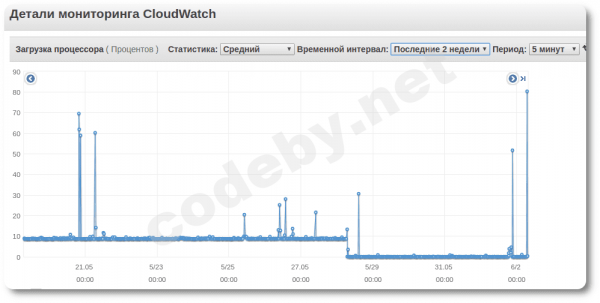

1) Запущен со статистикой docker-образ или без неё, два клиента резвятся или десять — ресурсы утилизируются ~одинаково: 75% от всей производительности CPU t2.micro.

2) Смотрим мониторинг VPC-сервера:

Из графика утилизации ресурсов на VPC видим, что docker-контейнер потребляет постоянно ~7,5% от общей макс. производительности CPU и 28 мая был остановлен мною намеренно/временно (Примечание — на сервере так же крутятся OpenVPN https://prohoster.info/blog/administrirovanie/razvyortyvanie-svoego-mtproxy-telegram-so-statistikoj» target=»_blank»]prohoster.info[/mask_link]