2. После этого,появляется такое окошко,значит вы сделали всё правильно.

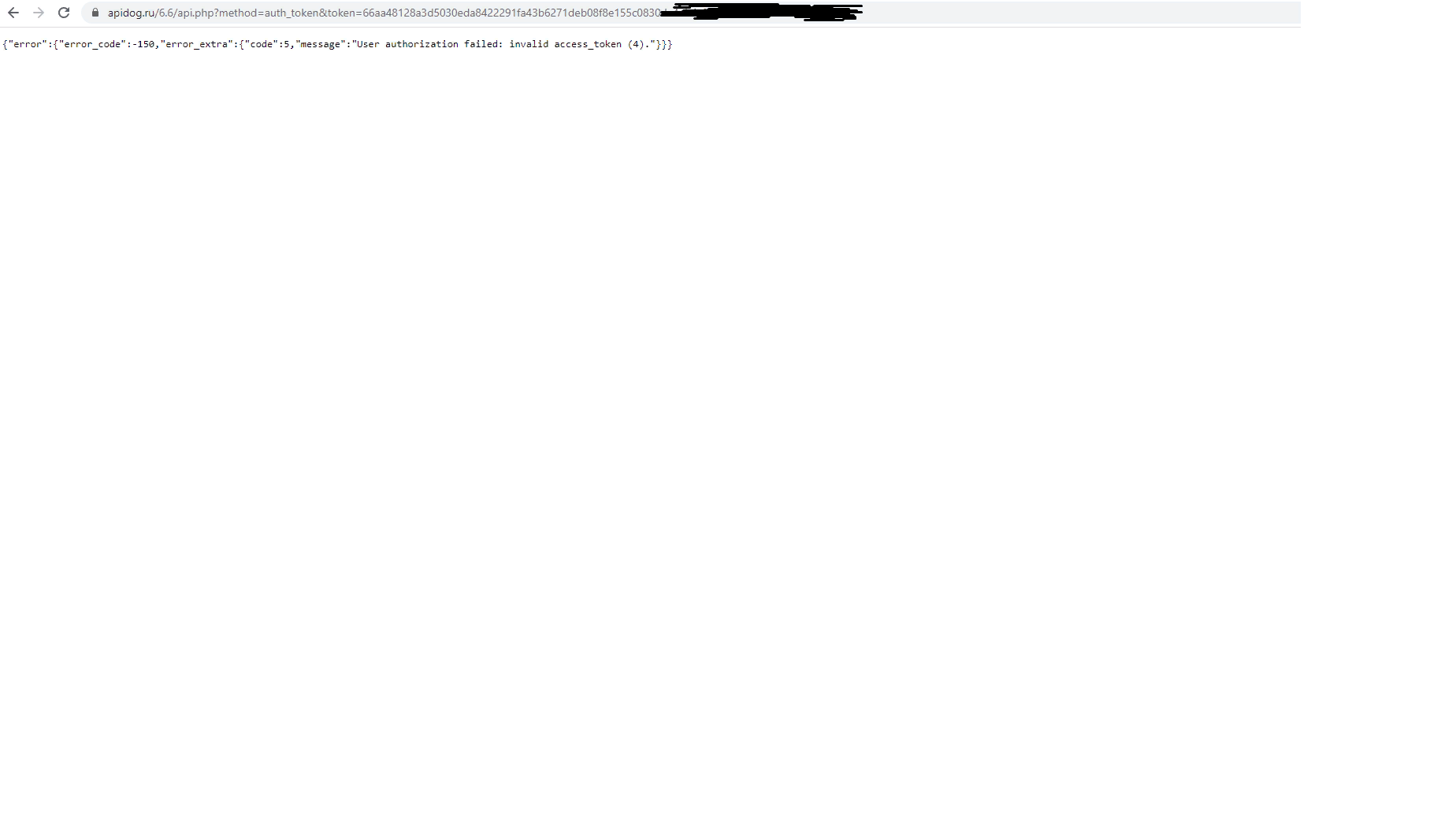

3. Если появляется вот такое окошко: это значит, что токен неверный

Далее,после того как у вас появилось первое окошко возвращаемся на сайт

4. И видим в правом верхнем углу «Вернуться к своим аккаунтам»

И у нас появляется аккаунт,токен которого мы ввели,мы нажимаем «Переключиться» и заходим в сообщения.

Далее,заходим через мобильную версию ВК(мобильную,т.к.у некоторых людей,подключены уведомления,которые им приходят на телефон,мобильная версия это обходит) Входим на аккаунт,по логину и паролю,и в APIdog`e копируем код,который нам присылает Администрация Вконтакте

Подписывайтесь на наш тг канал, чат и также у нас появился канал про криптовалюты

Источник: telegra.ph

Способы обхода двухфакторной аутентификации

Как хакеры обходят 2FA – двухфакторною аутентификацию?

В настоящее время, двухфакторная аутентификация становится все более востребованной. Всем пользователям настоятельно рекомендуется использовать 2FA, которая часто представляется в качестве оптимального решения для защиты от опасностей, кражи личных данных и их утечки.

Конечно, 2FA намного лучше примитивного логина, но это еще не все. Всем известно, что пароли в корне небезопасны и до тех пор, пока они остаются в тренде, защита учетных записей остается под угрозой. Но 2FA не панацея, она пока что не справляется с нагрузкой всех прорывов – паролей и людей, которые их создают. Этим успешно пользуются злоумышленники и обходят 2FA, чем доказывают, что путь к хорошей безопасности и истинному спокойствию лежит не здесь.

Как хакеры обходят 2FA?

Хакеры могут использовать несколько потоков эксплойтов для целевых учетных записей 2FA на основе паролей. Рассмотрим несколько распространенных техник обхода 2FA в действии:

1. Браузер Necro

Все гениальные решения просты – и это одно из них. Два инструмента – Muraena и NecroBrowser автоматизируют фишинговые атаки, которые могут обойти 2FA. Большинство средств защиты не остановят их по простой причине – эти атаки идут непосредственно к первопричине всех нарушений – пользователям.

Принцип работы такой же, как и у любой фишинговой схемы, за исключением одного момента. Вместо того, чтобы просто создать поддельный сайт, который выглядит как реальный для того, чтобы обманом заставить пользователей ввести свои пароли, новый способ действует еще и как прокси между жертвой и реальным сайтом. Как только пользователь войдет в систему – запрос посылается от его имени в службу. Пользователь, ошибочно считая, что находится на легальной странице входа в систему, передает и пароль, и PIN-код 2FA непосредственно в руки злоумышленника.

Злоумышленник входит в систему, используя оба фактора на реальной странице входа и вуаля – он имеет полный доступ к системе, полностью автоматически и в режиме реального времени.

2. Атака “человек в браузере”

Во-первых, хакер заранее готовится для такой атаки, предварительно заразив устройство пользователя трояном. Обычно это делается с помощью фишинга или социальной инженерии. Как только троян активизируется, злоумышленник получает возможность контролировать все действия пользователя в интернете.

Хакер получает беспрепятственный доступ к истории браузера и его активности, и даже видит, что вводит пользователь, включая пароли. Многие люди слишком доверяют своему браузеру и хранят в нем много личной информации. Не стоит этого делать.

На видео: Обход двухфакторной аутентификации. Новый фишинг

3. Социальная инженерия и фишинг

Умение манипулировать пользователями – это оружие хакеров, выбранное ими по веской причине: оно отлично работает. Социальная инженерия использует человеческую психологию против пользователей, и никакая технология не может эффективно блокировать атаки СИ. Существует множество способов использования социальной инженерии для обхода 2FA, от рассылки SMS до писем на электронную почту. Чаще всего пользователи добровольно передают свои пароли и коды.

После того, как злоумышленники получат доступ к учетной записи, они начинают искать уязвимости, чтобы получить повышенный доступ к защищенным ресурсам пользователя. После чего, они могут манипулировать настройками 2FA. Например, изменить номер телефона, привязанный с учетной записи, чтобы данные теперь отправлялись на устройство злоумышленника.

Хакеры могут нацелиться на аутентификацию 2FA огромным количеством способов:

- Перехватить 2FA ПИН-код “в пути”.

- Перенаправить 2FA на свое устройство.

- Получите PIN-код 2FA непосредственно от пользователя, с помощью спуфинга и социальной инженерии.

- Украсть маркеры сессии после 2FA и войти в аккаунт, не проходя через 2FA вообще.

2FA без пароля

Выход из этой неразберихи прост – отказаться от паролей, также как и от менеджеров паролей и сложных паролей – они практически никогда не работали в прошлом, и точно не будут работать в будущем.

Беспарольная аутентификация – это 100% защита. Это означает, что у нас наконец-то появился метод аутентификации, который не полагается на самое слабое звено в безопасности. Пришло время оставить позади всю парадигму безопасности, которая основывалась только на паролях – технология наконец-то наверстала упущенное.

Беспарольная аутентификация работает так:

- Вместо логина и пароля, пользователи вводят только адрес своей почты. Ваше приложение отправляет на указанный адрес одноразовую ссылку. Когда пользователь кликает по ней, то автоматически входит на сайт или приложение.

- Есть еще один метод, при котором вместо одноразовой ссылки по SMS отправляется одноразовый код, который также можно получить по почте.

- И последний, менее популярный и доступный метод беспарольной аутентификации – использовать Touch ID.

Источник: bezopasnik.info

Как взломать двухфакторную аутентификацию

Доброго времени суток, дорогой читатель. Сегодня мы поговорим о такой вещи, как двухфакторная аутентификация. На нашем сайте уже есть разбор, что это такое и зачем она нужна.

Большинство пользователей интернета знают о Даркнете. Многие даже пытались зайти и купить там, что-либо. Те, кто уже прошарен в этой теме знают, что в таких местах легко можно приобрести запрещенные товары или услуги, в том числе и взлом любого аккаунта. Конечно, его можно заказать и в Клирнете, но тут происходит недоверие к людям, предлагающим эти услуги.

Ведь, как так, мы находимся на светлой, незащищённой стороне паутины, они не боятся ответственности? Или это очередная уловка мошенников?

Ну, речь не об этом, мы немного отвлеклись. В большинстве таких случаев Взлом производят при помощи «фишинга».

Что такое фишинг?

-Это вид интернет-мошенничества, в результате которого можно получить доступ к личным данным, таким как пароль и логин. Совершается фишинг путём распространения электронных писем, личных сообщений, якобы от популярного бренда, банка и тд. Вы переходите по ссылке на страницу, обманутые её «чистотой» и вводите свой логин и пароль. После этого владелец вашей странички или электронной почты уже, увы, не вы, а человек немного поумнее и хитрее.

Но спустя время более опытные и закалённые горьким опытом жизни юзеры начали понимать, что бренды и банки такими делами особо и не занимаются, поэтому такой способ утерял свою надежность.

Как пробить двухфакторку

Самый нашумевший и трудоёмкий способ эксперементально выявлен австралийским исследователем Шубхамом Шахом (Shubham Shah). Парню было всего 18 лет, когда он многим открыл глаза на ненадежность 2FA.

В его статье «Как я обошел двухфакторную аутентификацию в Google, Facebook, Yahoo,LinkedIn и многих других» молодой человек подмечает, что при виде аутентификации он думал: «Можно ли произвести взлом такими способами, как»:

- Брутфорс(полный перебор) пина 2FA

- Нахождение в потоке различные векторы использования, которые позволили бы полностью ее обойти

- Попробовать обнаружить изъян в создании штифтов

- Украсть токены сеанса после того, как пройдет 2FA

Все они, по его словам, являются действительными вариантами атак, но навряд ли будут работать, ибо настолько простейшие и уже явно защищены.

После перебора всех этих способов Шубхам понял, что на всех сервисах с 2FA есть слабое место — голосовая почта.

Ибо для получения полного доступа к ящику нужно всего лишь узнать номер жертвы, а затем использовать сервис подделки контактного номера, типа Spoofcard.

Перейдем к последовательности действий(с твоего позволения, в роли хакмастера будешь ты):

- Ты авторизируешься в системе под маской жертвы, ну, как умеем, девочки, используя чужой пароль.

2.Звонишь жертве, как в очень страшном кино, но тут дожидаться пока она возьмёт трубку лучше не стоит. - Не медля ни секунды делаешь подмену отправки кода на звонок по телефону.

- Так как на линии висишь ты, а не робот для распространения кода 2FA, то его немедленно переправляют на голосовую почту.

- Просто прослушиваешь пришедшее сообщение используя номер через тот самый сервис.

Всё, поздравляю, ты, друг мой посвящён в хакеры. Кстати, большинство интернет-компаний до сих пор не закрыли и не поправили этот изъян, аргументируя это тем, что нам, юным гениям нужно изначально розумить пароль пользователя, так что его ЭВМ уже скомпрометирован.

На всякий случай оставляю вам ссылочку, можете почитать полную статью на эту тему https://shubs.io/how-i-bypassed-2-factor-authentication-on-google-yahoo-linkedin-and-many-others/

Вариант под номером два.

Modlishka от Душиньского(Петра)

В начале 2019 поляк Пётр Душиньский выложил в открытый доступ реверс-прокси «Modlishka». С его слов данный инструмент имеет возможность обойти 2FA.

Есть похожий инструмент для взлома, называется SEToolkit (встроен почти во все рейтинговые дистрибутивы для пентеста (программы для оценки безопасности).

Но различия их состоят в том, что SET копирует и помещает на определённом сервере страницу авторизации. Тут всё основано на работе скриптов, что перехватывают вводимые данные жертвы. Несомненно можно настроить перенаправление URL на оригинальный сайт, но так как трафик от твоего компьютера до человека, которого ты хочешь переиграть и уничтожить будет не конфеденциальным, то можешь легко прогореть. Ну, либо основывай свой личный фишинговый сайт.

Дам несколько советов, если всё-таки решишься на эту аферу

- Адрес твоего сайта не должен быть типа «Ykrady_tvoy_str.ru/:)0)», будь наиболее близок к оригиналу сайта учётные данные которого хочешь позаимствовать

- Соблюдай безопасное соединение HTTPS

- Ну и после ввода данных и нажатия кнопки «вход», жертва не должна видеть фото извини меня, кукиша, всё крайне официально и сдержанно.

Также можешь воспользоваться программой eviliginx2. Данная программа автоматизирует многие технические аспекты и выступает как прозрачный прокси для получения токена, с лёгкостью овладевает действительным SSL сертификатом для субдомена (упроститель навигации по различным разделам веб-сайта) ну и сохраняет для тебя введённые данные и перехваченные маркеры. Короче, весьма приветливая программка. Но, спешу тебя расстроить, воспользоваться ей можно только с разрешения стороны, данные которой хочешь получить, говорит сайт hackware.ru Поэтому обидка и печаль.

Так вот.

Modlishka же действует по другому признаку. Тут уже создается свой сертификат, которым шифруется путь от жертвы до твоего сервака, а потом эта махина выступает в роли обратного прокси.

Легче говоря, у тебя-учетные данные и авторизированная сессия жертвы, а у неё-седые волосы.

На сайте xaker.ru ты можешь посмотреть как проверяется вся информация о Modlishke на практике, ссылочку оставлю ниже

https://xakep.ru/2019/05/28/fuck-2fa/

А теперь интересные сведения о вредоносных приложениях с Google Play:

В плей маркете появились интересные приложения, способные передать ваши данные злоумышленникам. В основном, это фальшивки турецких криптобирж на подобии BTCTruk, BTCTruk Beta и BTCTrak Pro Beta (очень оригинально, согласна)

Заключается всё мошенничестно в том, что после установки, они предлагают тебе ввести учетные данные для входа на биржу. После этого действия, как и следовало ожидать, страница на которой ты сидел подменяется фишинговой и отправляет твоё бесценное сокровище суперхакерам из турции. Зачем им твой акк, не ясно, но теперь он их.

Даже после того, как Google запретил сторонним приложениям получать доступ к звонкам и смс, злодеи обучили своё дитя запрашивать доступ к системе уведомлений, откуда оно копировало уникальный код 2ФА и передавало его им.

К слову, если ваш телеграм-канал попытаются взломать, и им это удастся, то советую изначально все любимые диалоги запрятать в секретные, ибо при просочении в ваш акк хакер получает все диалоги и контакты незасекреченных чатов. Также, Паша Дуров рекомендует привязывать аккаунт к «SIM-карте адекватной юрисдикции». С камнем в огород МТС.

О, и советую почитать эту статью, чтобы быть полностью вооружённым и способным взломать почти что угодно, мой юный(или нет) пират

https://habr.com/ru/post/171037/

Ну, думаю, это всё, что я могла вам сообщить. Надеюсь, изложила все аспекты крайне понятно и просто. Спасибо за прочтение и до встречи!

Источник: freedmanclub.com