Хакерский форумы изобилуют предложениями о взломе аккаунтов. В большинстве случаев атаки устраивают при помощи фишинга с подделкой страницы авторизации. Однако такой метод неэффективен, если пользователю приходит SMS с проверочным кодом. Я покажу, как хакеры обходят двухфакторную аутентификацию, на примере взлома аккаунта Google редактора сайта «www.spy-soft.net».

Экскурс в двухфакторную аутентификацию

Раньше, когда сайты работали по HTTP и о защите толком никто и не думал, перехват трафика с учетными данными был совсем простой задачей. Потом трафик стали шифровать, и злоумышленникам пришлось придумывать более изощренные способы подмены и перенаправления маршрутов. Казалось бы, двухфакторная аутентификация окончательно решила проблему, но все дело в деталях ее реализации.

Метод двухфакторной аутентификации (Two-Factor authentication) был придуман как дополнительный способ подтверждения владельца аккаунта. Он основан на нескольких способах аутентификации:

- пользователь что-то знает (например, может ответить, какая была девичья фамилия его матери или кличка первого домашнего питомца);

- пользователь обладает уникальными чертами, которые можно оцифровать и сравнить (биометрическая аутентификация);

- пользователь имеет девайс с уникальным идентификатором (например, номер мобильного, флешку с ключевым файлом).

Первый метод еще встречается при восстановлении паролей по контрольным вопросам. Для регулярного использования он не годится, так как ответы не меняются и могут быть легко скомпрометированы. Второй способ чаще применяется для защиты данных на мобильных гаджетах и для авторизации клиентских приложений на серверах.

iOS 15: Настройка генератора кодов двухфакторной аутентификации на iPhone

Самый популярный метод 2FA — третий. Это SMS с проверочными кодами, генерируемыми по технологии OTP. Код приходит каждый раз разный, поэтому угадать его практически невозможно.

Однако чем сложнее преодолеть защиту техническими методами, тем легче бывает это сделать социальной инженерией. Все настолько уверены в надежности двухфакторной аутентификации, что используют ее для самых ответственных операций — от авторизации в Google (а это сразу доступ к почте, диску, контактам и всей хранимой в облаке истории) до систем клиент-банк.

При этом возможность обхода такой системы уже показывал австралийский исследователь Шабхэм Шах (Shubham Shah). Правда, его метод был довольно сложен в практической реализации. В нем использовалась авторизация по звонку, а не SMS, а предварительно нужно было узнать номер телефона жертвы и часть учетных данных. PoC был не особо убедительным, но наметил вектор атаки.

Взлом двухфакторной аутентификации с помощью Modlishka

В начале 2019 года польский исследователь Пётр Душиньский (Piotr Duszyński) выложил в открытом доступе реверс-прокси Modlishka. По его словам, этот инструмент может обойти двухфакторную аутентификацию, что мы сейчас и проверим.

Если сравнить его с тем же SEToolkit (он встроен практически во все популярные дистрибутивы для пентеста), то разница вот в чем: SET клонирует и размещает на локальном сервере страницу авторизации. Там все основано на работе скриптов, которые перехватывают вводимые учетные данные жертвы. Можно, конечно, настроить редирект на оригинальный сайт, но трафик от жертвы до вашего сервера будет незашифрованным. По сути, такого рода программы выступают в роли web-серверов с поддельным (фишинговым) сайтом.

Как отключить двухфакторную аутентификацию Apple ID!? Можно или нет?

Статья написана в образовательных целях. Цель статьи указать на недостатки двухфакторной аутентификации и указать вам на то, что это не панацея. Ни автор, ни редакция сайта «www.spy-soft.net» не несут ответственности за любой возможный вред, причиненный материалами данной статье.

Modlishka действует иначе. Генерируется свой сертификат, которым шифруется соединение от жертвы до нашего сервера (чтобы не палиться). Затем эта машина выступает в роли обратного прокси.

Другими словами, весь трафик идет на оригинальный сайт с инстанцией на нашем сервере. У хакера остаются учетные данные, и захватывается авторизованная сессия жертвы. Классическая MITM-атака, которую предваряет фишинг (нужно как-то заставить жертву установить поддельный сертификат и направить ее на фейковый сайт).

Стенд для обхода двухфакторной аутентификации

Давайте поднимем сервер с Modlishka внутри локальной машины. Я сделаю это на примере Kali Linux, но принципиальной разницы для других дистрибутивов не будет — разве что слегка изменится путь к исходникам Go.

Вначале ставим Go — на этом языке написан реверс-прокси, и без Go он не скомпилируется.

Источник: spy-soft.net

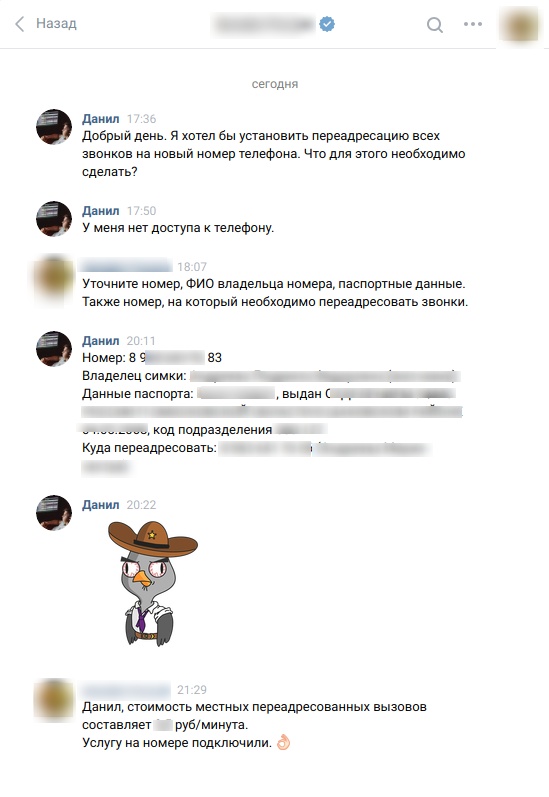

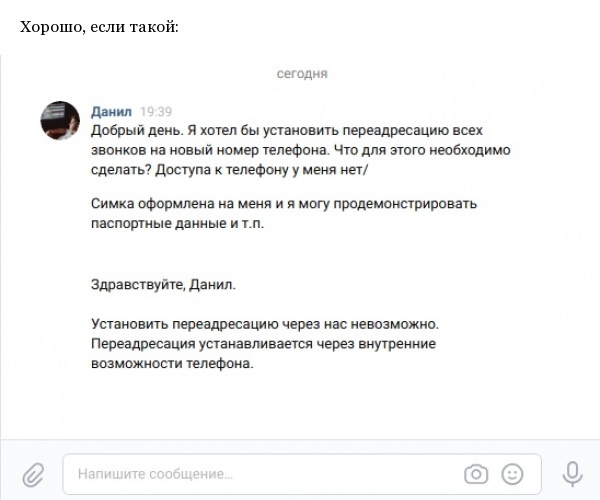

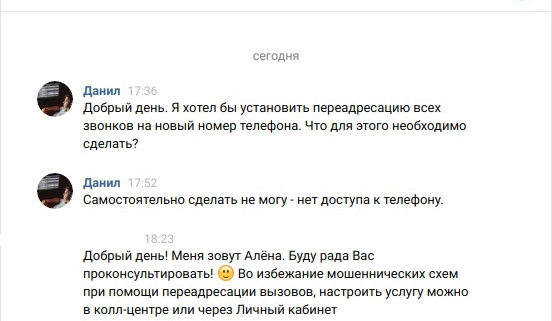

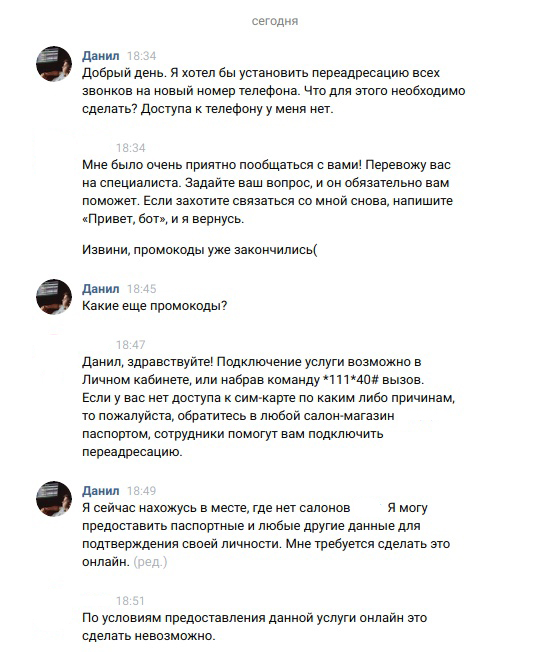

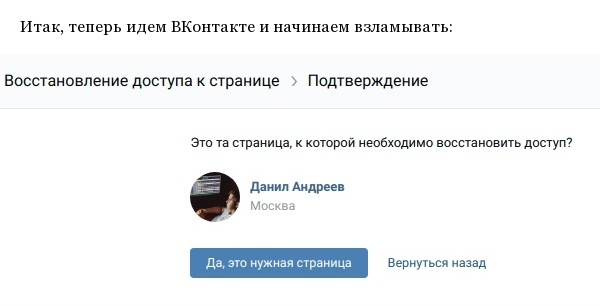

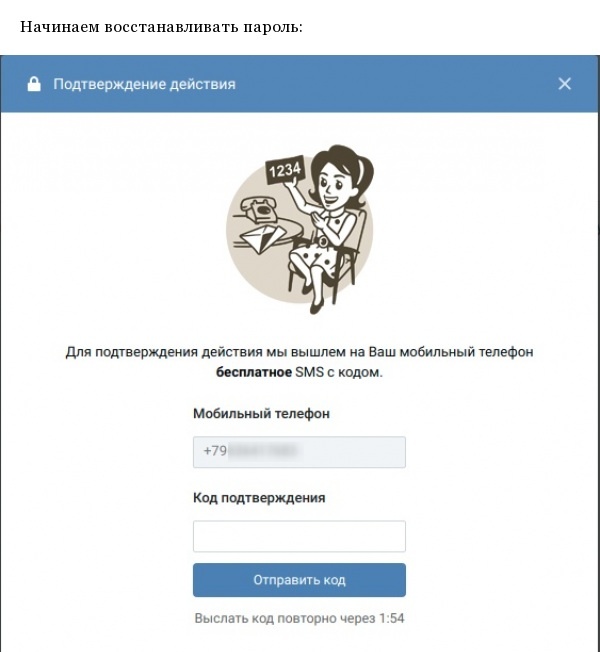

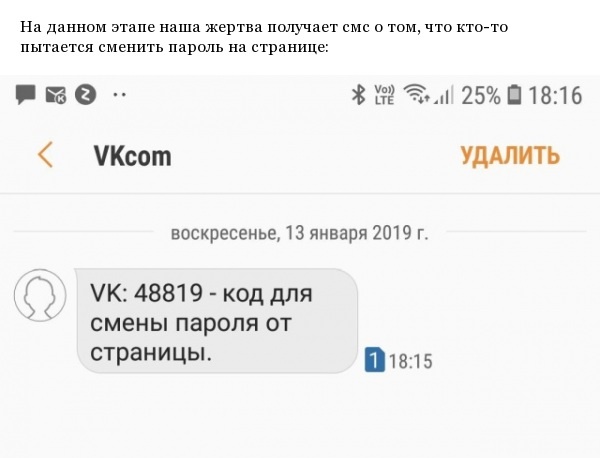

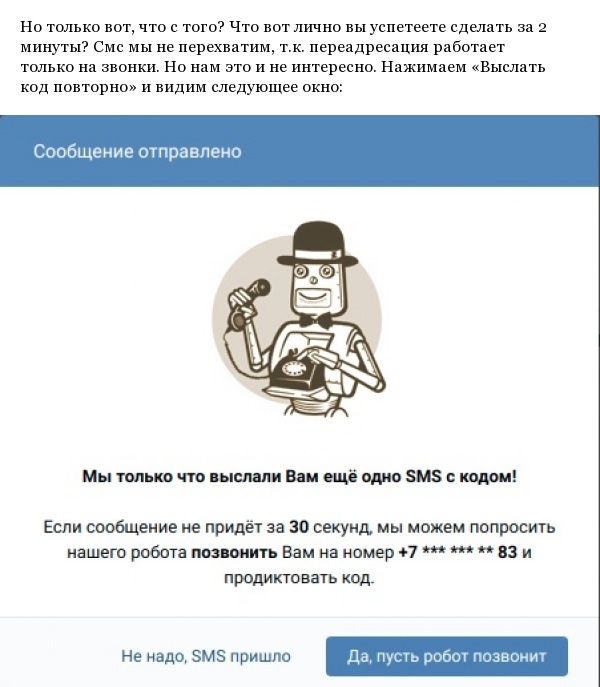

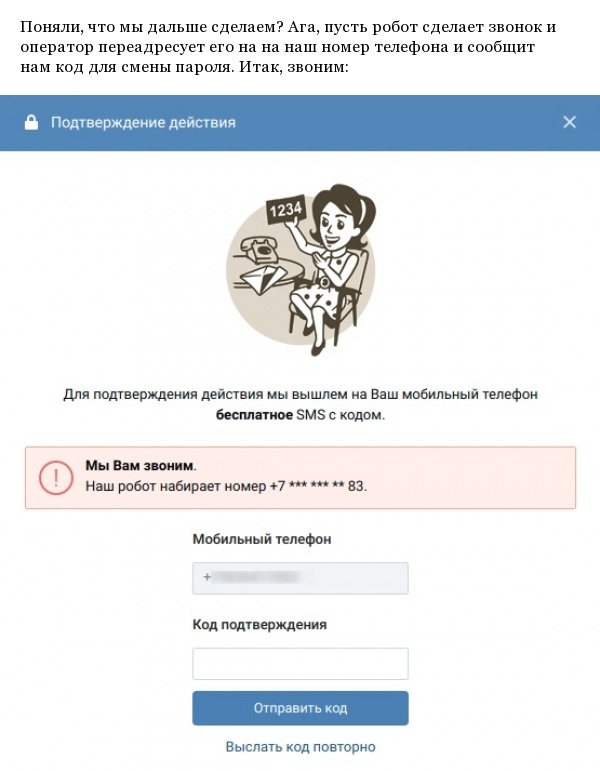

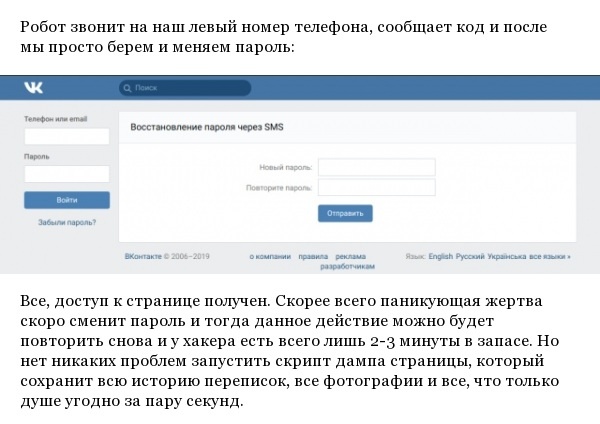

Как мошенники взламывают двухфакторную аутентификацию аккаунтов в «ВКонтакте» (14 скриншотов)

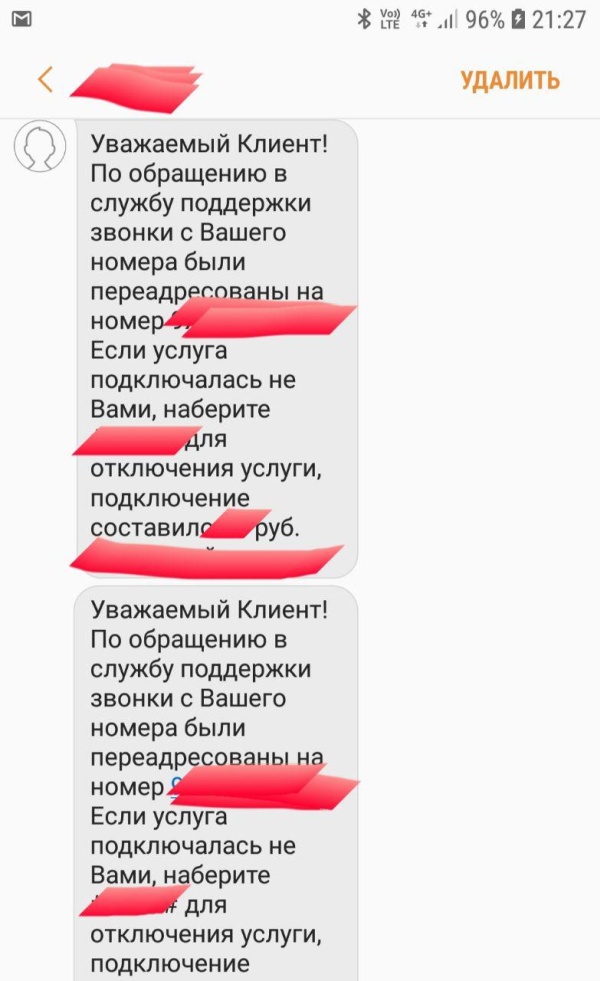

Если вы считаете, что двухфакторная аутентификация — это самый надежный способ защиты вашего аккаунта в социальной сети, то вы ошибаетесь. Автор этого поста решил рассказать о способе взлома чужих аккаунтов в «ВКонтакте», который обходится всего в тысячу рублей и требует примерно 30 минут времени. Единственным условием для подобного взлома является недобросовестный оператор мобильной связи. Читаем подробности далее.

Вся информация, представленная ниже, опубликована исключительно в ознакомительных целях и для того, чтобы вы сами не стали жертвами мошенников.

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь. Мы рекомендуем Вам зарегистрироваться либо зайти на сайт под своим именем.

Источник: jo-jo.ru

Как хакеры могут обойти двухфакторную аутентификацию

Вы можете подумать, что включение двухфакторной аутентификации в вашем аккаунте делает его на 100% безопасным. Двухфакторная аутентификация — один из лучших методов защиты вашей учетной записи. Но вы можете быть удивлены, узнав, что ваша учетная запись может быть взломана, несмотря на включение двухфакторной аутентификации. В этой статье мы расскажем вам, как злоумышленники могут обойти двухфакторную аутентификацию.

Что такое двухфакторная аутентификация (2FA)?

Прежде чем мы начнем, давайте посмотрим, что такое 2FA. Вы знаете, что вам нужно ввести пароль для входа в свою учетную запись. Без правильного пароля вы не сможете войти в систему. 2FA — это процесс добавления дополнительного уровня безопасности к вашей учетной записи. После его включения вы не сможете войти в свою учетную запись, введя только пароль.

Вам необходимо выполнить еще один шаг безопасности. Это означает, что в 2FA веб-сайт проверяет пользователя в два этапа.

Прочтите: Как включить двухэтапную аутентификацию в учетной записи Microsoft.

Как работает 2FA?

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

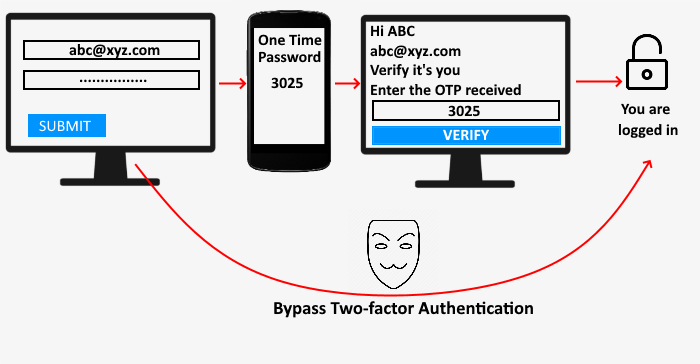

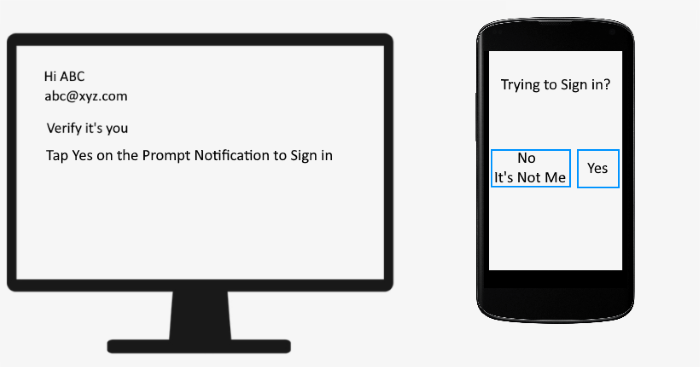

Давайте разберемся с принципом работы двухфакторной аутентификации. 2FA требует, чтобы вы подтвердили себя два раза. Когда вы вводите свое имя пользователя и пароль, вы будете перенаправлены на другую страницу, где вам нужно будет предоставить второе доказательство того, что вы являетесь реальным человеком, пытающимся войти в систему. Веб-сайт может использовать любой из следующих методов проверки:

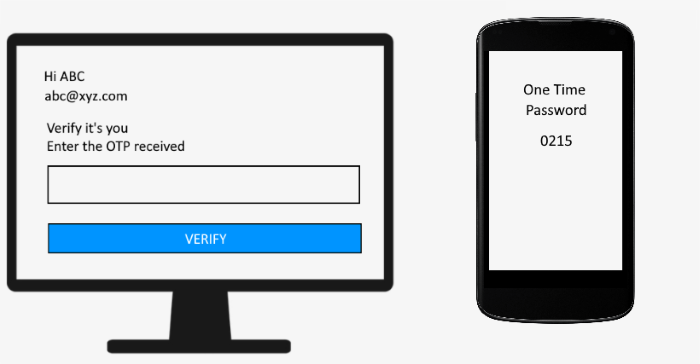

OTP (одноразовый пароль)

После ввода пароля веб-сайт предлагает вам подтвердить себя, введя одноразовый пароль, отправленный на ваш зарегистрированный номер мобильного телефона. После ввода правильного OTP вы можете войти в свою учетную запись.

Оперативное уведомление отображается на вашем смартфоне, если он подключен к Интернету. Вы должны подтвердить себя, нажав кнопку «Да». После этого вы войдете в свою учетную запись на своем ПК.

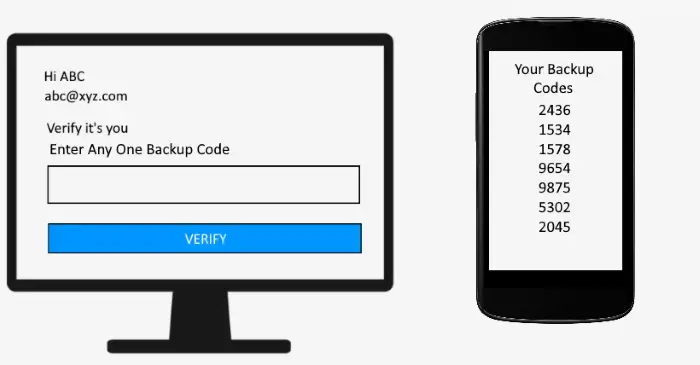

Коды резервного копирования

Резервные коды полезны, когда два вышеуказанных метода проверки не работают. Вы можете войти в свою учетную запись, введя любой из резервных кодов, которые вы загрузили из своей учетной записи.

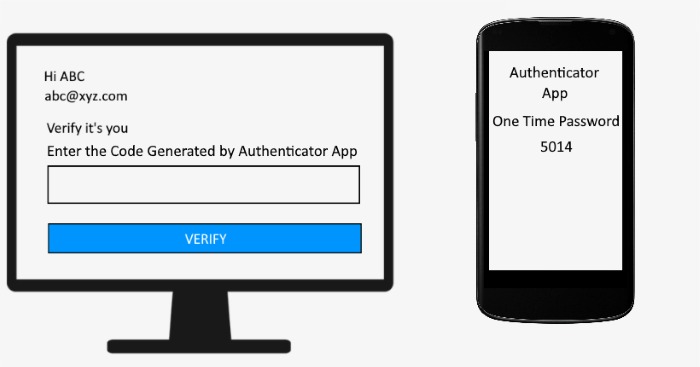

В этом методе вы должны подключить свою учетную запись к приложению аутентификатора. Каждый раз, когда вы хотите войти в свою учетную запись, вы должны ввести код, отображаемый в приложении для аутентификации, установленном на вашем смартфоне.

Есть еще несколько методов проверки, которые может использовать веб-сайт.

Прочтите: Как добавить двухэтапную аутентификацию в свою учетную запись Google.

Как хакеры могут обойти двухфакторную аутентификацию

Несомненно, 2FA делает вашу учетную запись более безопасной. Но есть еще много способов, которыми хакеры могут обойти этот уровень безопасности.

1]Кража файлов cookie или захват сеанса

Кража файлов cookie или захват сеанса — это метод кражи файлов cookie сеанса пользователя. Как только хакеру удастся украсть файл cookie сеанса, он сможет легко обойти двухфакторную аутентификацию.

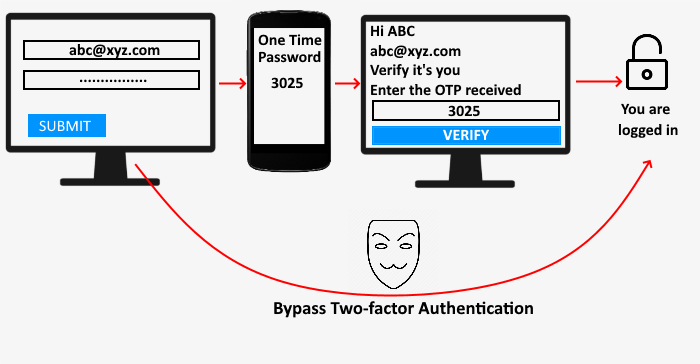

Злоумышленникам известны многие методы перехвата, такие как фиксация сеанса, сниффинг сеанса, межсайтовый скриптинг, атака вредоносного ПО и т. Д. Evilginx входит в число популярных фреймворков, которые хакеры используют для проведения атак типа «человек посередине». В этом методе хакер отправляет пользователю фишинговую ссылку, которая переводит его на страницу входа через прокси. Когда пользователь входит в свою учетную запись с использованием 2FA, Evilginx фиксирует его учетные данные вместе с кодом аутентификации. Поскольку OTP истекает после его использования и также действителен в течение определенного периода времени, нет смысла в захвате кода аутентификации. Но у хакера есть файлы cookie сеанса пользователя, которые он может использовать для входа в свою учетную запись и обхода двухфакторной аутентификации.

2]Генерация повторяющегося кода

Если вы использовали приложение Google Authenticator, вы знаете, что оно генерирует новые коды через определенное время. Google Authenticator и другие приложения для аутентификации работают по определенному алгоритму. Генераторы случайного кода обычно начинают с начального значения для генерации первого числа. Затем алгоритм использует это первое значение для генерации остальных кодовых значений. Если хакер сможет понять этот алгоритм, он может легко создать дубликат кода и войти в учетную запись пользователя.

3]Грубая сила

Грубая сила — это метод генерации всех возможных комбинаций паролей. Время взлома пароля грубой силой зависит от его длины. Чем длиннее пароль, тем больше времени потребуется на его взлом. Обычно коды аутентификации состоят из 4–6 цифр, хакеры могут попытаться перебором обойти двухфакторную аутентификацию. Но сегодня вероятность успеха атак методом грубой силы меньше.

Это связано с тем, что код аутентификации остается действительным только в течение короткого периода времени.

4]Социальная инженерия

Социальная инженерия — это метод, с помощью которого злоумышленник пытается обмануть разум пользователя и вынуждает его ввести свои учетные данные на поддельной странице входа. Независимо от того, знает ли злоумышленник ваше имя пользователя и пароль или нет, он может обойти двухфакторную аутентификацию. Как? Посмотрим:

Рассмотрим первый случай, когда злоумышленник знает ваше имя пользователя и пароль. Он не может войти в вашу учетную запись, потому что вы включили 2FA. Чтобы получить код, он может отправить вам электронное письмо со вредоносной ссылкой, вызывая у вас опасение, что ваша учетная запись может быть взломана, если вы не примете немедленных мер. Когда вы нажимаете на эту ссылку, вы будете перенаправлены на страницу хакера, которая имитирует подлинность исходной веб-страницы. После ввода пароля ваша учетная запись будет взломана.

Теперь давайте рассмотрим другой случай, когда хакер не знает вашего имени пользователя и пароля. Опять же, в этом случае он отправляет вам фишинговую ссылку и крадет ваше имя пользователя и пароль вместе с кодом 2FA.

5]OAuth

Интеграция OAuth предоставляет пользователям возможность войти в свою учетную запись, используя стороннюю учетную запись. Это известное веб-приложение, которое использует токены авторизации для подтверждения личности между пользователями и поставщиками услуг. Вы можете рассматривать OAuth как альтернативный способ входа в свои учетные записи.

Механизм OAuth работает следующим образом:

- Сайт A запрашивает у сайта B (например, Facebook) токен аутентификации.

- Сайт B считает, что запрос создан пользователем, и проверяет учетную запись пользователя.

- Затем сайт B отправляет код обратного вызова и позволяет злоумышленнику войти в систему.

В описанных выше процессах мы увидели, что злоумышленнику не требуется подтверждать себя через 2FA. Но для того, чтобы этот механизм обхода работал, хакер должен иметь имя пользователя и пароль учетной записи пользователя.

Таким образом хакеры могут обойти двухфакторную аутентификацию учетной записи пользователя.

Как предотвратить обход 2FA?

Хакеры действительно могут обойти двухфакторную аутентификацию, но для каждого метода им нужно согласие пользователей, которое они получают, обманывая их. Без обмана пользователей обойти двухфакторную аутентификацию невозможно. Следовательно, вы должны позаботиться о следующих моментах:

- Прежде чем переходить по любой ссылке, проверьте ее подлинность. Вы можете сделать это, проверив адрес электронной почты отправителя.

- Создайте надежный пароль, содержащий комбинацию букв, цифр и специальных символов.

- Используйте только подлинные приложения для аутентификации, такие как аутентификатор Google, аутентификатор Microsoft и т. Д.

- Загрузите и сохраните резервные коды в надежном месте.

- Никогда не доверяйте фишинговым письмам, которые хакеры используют для обмана пользователей.

- Не сообщайте никому коды безопасности.

- Настройте ключ безопасности в своей учетной записи, как альтернативу 2FA.

- Регулярно меняйте свой пароль.

Прочтите: Советы, как держать хакеров подальше от вашего компьютера с Windows.

Двухфакторная аутентификация — это эффективный уровень безопасности, который защищает вашу учетную запись от взлома. Хакеры всегда хотят получить шанс обойти 2FA. Если вы знаете о различных механизмах взлома и регулярно меняете пароль, вы можете лучше защитить свою учетную запись.

.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Источник: okzu.ru