Цель этой статьи – показать какие последствия могут быть при использовании публичных WiFi сетей.

Intercepter

Intercepter – это многофункциональный сетевой инструмент, который позволяет получить данные из трафика (пароли, сообщения в мессенджерах, переписки и т.д.) и реализовать различные MiTM-атаки.

Основной функционал

- Перехват сообщений мессенджеров.

- Перехват кукис файлов и паролей.

- Перехват активности (страницы, файлы, данные).

- Возможность подмены скачивания файлов, добавляя вредоносные файлы. Можно использовать совместно с другими утилитами.

- Подмена сертификатов Https на Http.

Режимы работы

Messengers Mode – позволяет проверять переписку, которая была отправлена в незашифрованном виде. Применялась для перехвата сообщений в таких мессенджерах ICQ, AIM, JABBER сообщений.

Ressurection Mode – восстановления полезных данных из трафика, из протоколов которые передают трафик в открытом виде. Когда жертва просматривает файлы, страницы, данные, можно частично или полностью их перехватывать. Дополнительно можно указать размер файлов, чтобы не загружать программу маленькими частями. Эту информацию можно использовать для анализа.

Уязвимость беспроводных сетей (кража пароля через WiFi) и методы защиты

Password Mode – режим для работы с куки файлами. Таким образом, можно получить доступы к посещаемым файлам жертвы.

Scan mode – основной режим для тестирования. Для начала сканирования необходимо нажать правой кнопкой мыши Smart Scan. После сканирования в окне будут отображаться все участники сети, их операционная система и другие параметры.

Дополнительно в этом режиме можно просканировать порты. Необходимо воспользоваться функцией Scan Ports. Конечно для этого есть и намного функциональные утилиты, но наличие этой функции – важный момент.

Если в сети нас интересует целенаправленная атака, то после сканирования необходимо добавить целевой IP в Nat с помощью команды (Add to Nat). В другом окне можно будет провести другие атаки.

Nat Mode. Основной режим, который позволяет проводить ряд атак по ARP. Это основное окно, которое позволяет проводить целенаправленные атаки.

DHCP mode. Это режим, который позволяет поднять свой DHCP сервер для реализации атак DHCP по середине.

Некоторые виды атак, которые можно проводить

Для подмена сайта у жертвы необходимо перейти в Target, после этого необходимо указать сайт и его подмену. Таким образом можно подменить достаточно много сайтов. Все зависит от того, насколько качественный будет фейк.

Источник: dzen.ru

Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

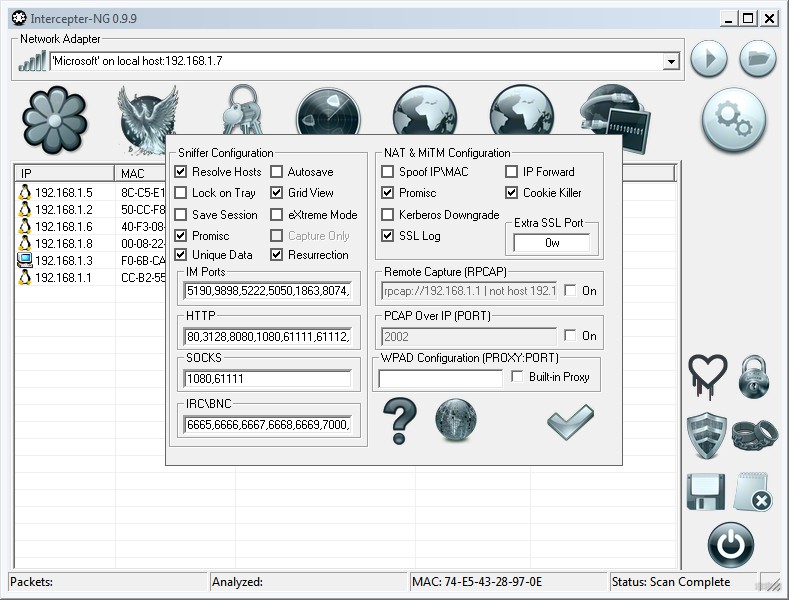

Intercepter-NG

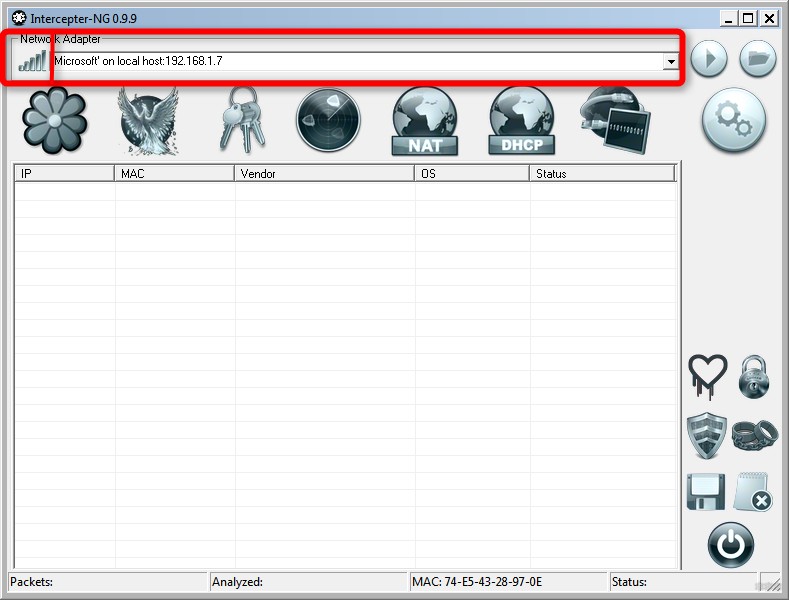

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

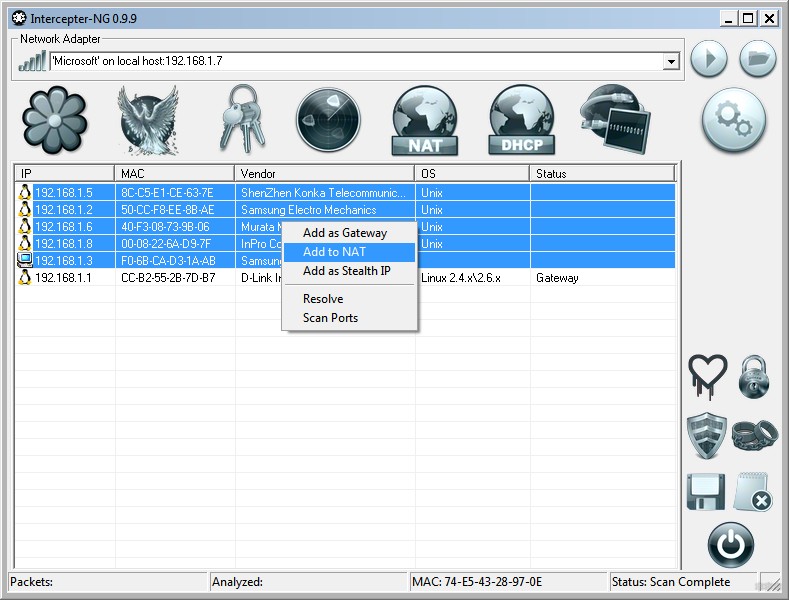

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

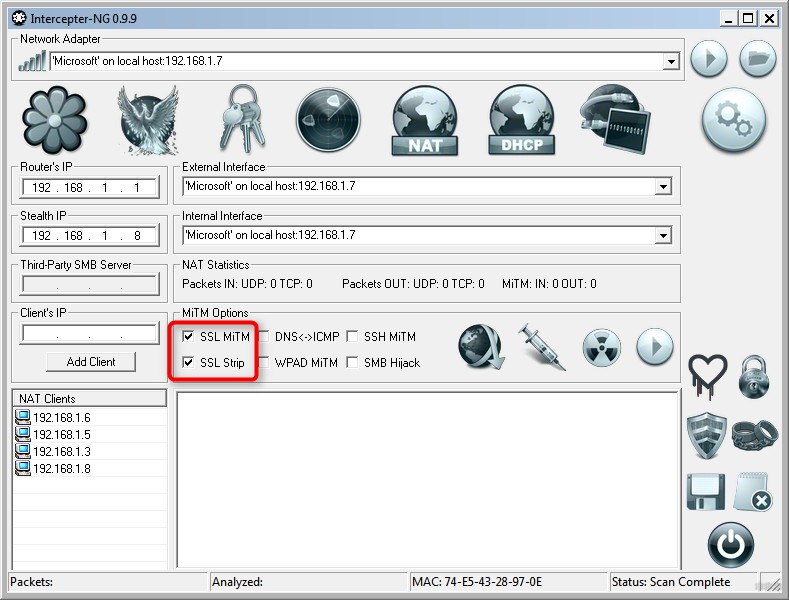

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cainhttps://wifigid.ru/vzlom/perehvat-parolej-cherez-wi-fi» target=»_blank»]wifigid.ru[/mask_link]

Перехват аккаунтов пользователей в Wi-Fi-сетях с Android

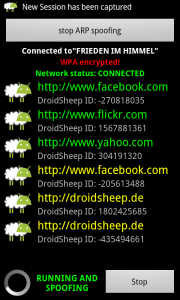

В сети стала появляться информация о сниффере под любой рутованный смартфон или планшет на Андроиде (от 2.1), позволяющий ходить под чужими аккаунтами многих веб-сайтов, в том числе Facebook и Vkontakte в общественных сетях Wi-Fi.

Речь идет о программе DroidSheep.

О механизме ее работы и использовании поговорим подробнее.Итак, что вообще делает программа?

Она перехватывает пакеты, ходящие в Wi-Fi сети, одним нажатием кнопки на Android-устройстве.

А причём тут пароли?

Допустим, некий Иннокентий вошёл в кафе выпить чашку кофе и полазить по фейсбуку. Вы запускаете DroidSheep и через некоторое время начинаете просматривать страницу Facebook Иннокентия. Смотреть его друзей. Читать его сообщения. Писать сообщения. Писать на стене. Удалить друзей.

Удалить аккаунт Иннокентия… Даже не зная его лично.

Как это произошло?

Когда Иннокентий использует Wi-Fi-сеть, его ноутбук или смартфон отправляет все данные, предназначенные для Facebook, по воздуху на беспроводной маршрутизатор кафе. «По воздуху» в нашем случае означает «видимые всеми», Вы можете прочитать все данные, передаваемые Иннокентием. Поскольку некоторые данные шифруются перед отправкой, пароль от Facebook вы прочитать не сможете, но чтобы Иннокентий не вводил свой пароль после каждого клика, Facebook посылает Иннокентию так называемый «идентификатор сессии» после входа в систему, которое Иннокентий посылает сайту при взаимодействии с ним. Как правило, только Иннокентий знает этот идентификатор, так как он получает его в зашифрованном виде. Но когда он использует Wi-Fi в кафе, он распространяет свой идентификатор сессии по wi-fi для всех. Вы принимаете это идентификатор сессии и используете его: facebook не может определить, если и Иннокентий, и Вы используете один идентификатор.

DroidSheep делает этот механизм простым в использовании, нужно просто запустить DroidSheep, нажать «Пуск» и подождать, пока кто-то начнет пользоваться одним из поддерживаемых веб-сайтов. «Прыгнуть» в чужую сессию можно лишь одним кликом по экрану. Вот и все.

Что нужно для запуска DroidSheep?

— Android-устройство версии старше 2.1

— Root-доступ

— DroidSheep (QR-код и ссылка на загрузку в конце статьи)

Какие сайты DroidSheep поддерживает по умолчанию?

— Amazon.com

— Facebook.com

— Flickr.com

— Twitter.com

— Linkedin.com

— Yahoo.com

— Live.com

— Google.com (незашифрованные)Но есть ещё и «общий» режим! Просто включите его, и DroidSheep будет фиксировать все аккаунты в сети! Успешно протестирована с огромным количество уже поддерживаемых аккаунтов и многих других (даже с WordPress и Joomla должны работать!)

Запароленные Wi-Fi сети

Для защищенных WPA/WPA2 Wi-Fi-сетей программа использует DNS-Spoofing атаки.

ARP-Spoofing означает, что она заставляет все устройства в сети думать, что DroidSheep — маршрутизатор, и пропускает все данные через себя. Это может оказать существенное влияние на скорость работы сети, так что пользуйтесь с осторожностью.Итак, как пользоваться?

Перед началом убедитесь, что ваш телефон поддерживает root, без него программа работать не будет!

Установка:

С сайта автора — http://droidsheep.de/?page_id=23

Или по QR-коду —Использование:

Убедитесь, что ваш телефон подключен к WiFi-сети, запустите DroidSheep и нажмите кнопку «Start». Теперь DroidSheep будет прослушивать сеансы. Как только он перехватил маркер сеанса, он покажет его как запись в списке.

По умолчанию, DroidSheep перехватывает аккаунты только тех сервисов, которые знает (Facebook, Yahoo, Google, . ). Если вы хотите, чтобы перехватывались все учетные записи в сети, включите «Общий режим» — просто нажмите кнопку «меню» в телефоне и нажмите «Включить режим Generic».

Примечание: В Generic режиме DroidSheep фиксирует все наборы cookies в сети, но многие из них не относятся к учетной записи, а потому не позволят вам войти в чужой аккаунт, а будут просто отображаться в программе в списке.

Если вы перехватили хождение по нескольким сайтам, вы увидите список как на картинке. Аккаунты, определяемые DroidSheep по умолчаню окрашены в зеленый, перехваченные в общем режиме — в желтый.

В общем режиме появятся и не нужные вам сайты, типа рекламных, их можно добавить в черный список, чтобы не видеть их в программе. Для очистки всего черного списка перейдите в главное меню, нажмите меню и выберите «очистить черный список».

Вот и всё!

Как использовать программу (видео): droidsheep.de/?page_id=14И последнее.

Быстро все подняли руку и сказали: «Я клянусь, что буду пользовать программу только для исследования работы протоколов сети»Источник: habr.com