Сегодня мы поговорим о том, как технически происходит взлом любых паролей.

Итак, пароль не сохраняется в виде обычного текста. Большинство сайтов используют алгоритм хеширования для шифрования и управления паролями.

MD5 hash: 827ccb0eea8a706c4c34a16891f84e7b

Существует огромное количество алгоритмов хеширования, включая sha1, md5, md6, sha256, tiger и так далее.

В качестве примера возьмем Facebook. Для того, чтобы зайти в свой аккаунт на Facebook, нужно ввести свою электронную почту и пароль, после чего «войти». При создании нового аккаунта в Facebook нужно заполнить анкету с вашим именем, адресом электронной почты, датой рождения и полом. Также в этой анкете Facebook попросит вас придумать пароль.

После того, как вы нажали «зарегистрироваться», ваши данные уходят в серверную базу данных Facebook, в которой ваше имя, пол, адрес электронной почты или номер телефона сохраняются в первоначальном виде.

А как же пароль? Как я уже говорил, в базе данных сайта пароль никогда не хранится в виде открытого текста. Ваш пароль представляет собой исходные данные для алгоритма хеширования, на выходе которого мы получаем пароль в зашифрованном виде.

КАК ВЗЛОМАТЬ ВК

Зашифрованный пароль может показаться набором случайных букв и цифр, но это не так. Хеш пароля хранится в базе данных Facebook. Это означает, что введенный вами пароль будет хранится в базе данных не в открытой, а в зашифрованной форме. В базе данных хранится именно хеш пароля.

Итак, предположим, что в Facebook произошла утечка данных и хакеры получили доступ к данным о пользователях, включая имя, возраст, пол, электронную почту и пароль.

Но не смотря на то, что хакеры будут обладать всей этой информацией, они не смогут зайти в аккаунты пользователей, так как полученным ими пароль зашифрован. Если хакер попробует зайти в аккаунт пользователя с помощью хеша пароля, доступ в аккаунт открыт не будет. Для доступа необходима ввести пароль в форме текста. Итак, что будет делать хакер теперь?

Логичнее всего перевести хеш назад в текстовый формат.1 из 2

Но это практически невозможно, так как хеширование является односторонней функцией, а текстовый пароль из хеша получить нельзя. Именно так работают алгоритмы хеширования. Что теперь?

И тут на первое место выходит сложность пароля. Если вы используете простой пароль, например, test123456, хакер сможет без проблем узнать ваш пароль из хеша. Существуют так называемые «Радужные таблицы», в которых содержатся хеши самых популярных паролей и их текстовая форма.

Хакеру останется только запустить поиск пароля по хешу. Если в Радужной таблице есть этот хеш, хакер получит текстовую форму пароля, а пароль будет моментально взломан. Но напомню: в Радужных таблицах содержатся только самые распространенные пароли. Изучите сайт crackstation.net.

Но что если ваш пароль уникален?

В этом случае Радужные таблицы вам не пригодятся. Тут на помощь хакеру приходит метод так называемого брутфорса. Это перебор по словарю и метод полного перебора всех возможных комбинаций.

В методе брутфорса используется, грубо говоря, список слов, который представляет собой текстовый документ с огромным количеством паролей. Хакер пишет код, сравнивающий хеш полученного в результате атаки пароля с хешем каждого пароля в файле. Если хеши совпали, то взлом пароля прошел успешно, а хакер расшифровал пароль.

Эта атака может быть и целенаправленной. То есть хакер может составить собственный список слов для конкретного человека, если хакер что-то знает о владельце аккаунта, а владелец аккаунта, в свою очередь, опирался на эти данные при создании своего пароля.

Успех данного метода зависит напрямую от качества применяемого списка слов.

В методе полного перебора хешируются все возможные комбинации символов, букв и цифр, а затем хакер сравнивает получившиеся хеши с первоначальным хешем. Иными словами, вы берете список всех возможных паролей, хешируете его, и проверяете хеши на соответствие.

На взлом сложного пароля с помощью этого метода может уйти целая вечность. Однако, если у вас достаточно мощный компьютер, с помощью этого метода можно взломать простой пароль достаточно легко.

Специалисты по вопросам безопасности предложили метод Salting (дословно – «соление» или соль), который усложняет процесс взлома пароля хакерами. Согласно этому методу, до начала хеширования в определенных местах незашифрованного пароля вставляется определенный набор символов. В каждой компании свой соль-модификатор, а сам алгоритм не подлежит обнародованию.

Предположим, что Facebook вставляет данный набор символов fhttps://texno.org/kak-hakery-vzlamyvayut-paroli-maksimalno-prosto/» target=»_blank»]texno.org[/mask_link]

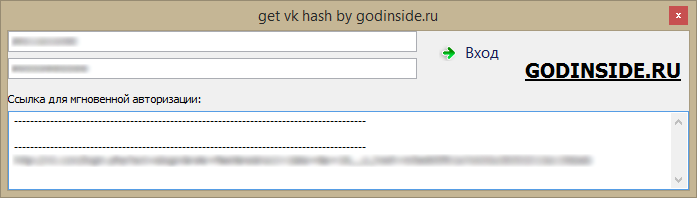

Get VK Hash by Godinside.ru – авторизация во ВКонтакте по прямым ссылкам

Get VK Hash – это программа, генерирующая для аккаунта ВКонтакте прямую хэш-ссылку, по которой можно авторизоваться напрямую, без логина и пароля, даже если логин и пароль от страницы уже изменены.

Для получения подобной хэш-ссылки нужно указать данные от нужного аккаунта ВКонтакте, то есть логин и пароль. После чего полученную ссылку моно будет использовать.

Программа придётся по вкусу тем, кто зарабатывает на аккаунтах ВКонтакте или использует их для злонамеренных целей. Например, взломав чужую страницу и сгенерировав подобную ссылку, можно не беспокоиться, что хозяин изменит пароль, поскольку ссылка на авторизацию через его аккаунт у вас уже есть.

Внимание! Единственным недостатком такой системы выступает функция, доступная в функционале социальной сети ВКонтакте, а именно – завершение всех сеансов. Если жертва догадается, что происходит, и завершит все сеансы авторизаций, то имеющаяся хэш-ссылка потеряет свою актуальность. Это информация пригодится и для самих жертв данной аферы.

Источник: all-for-vkontakte.ru

Перехват паролей с помощью Wireshark

Многие пользователи и не догадываются, что заполняя логин и пароль при регистрации или авторизации на закрытом Интернет-ресурсе и нажимая ENTER, эти данные легко могут перехватить. Очень часто они передаются по сети не в защищенном виде. Поэтому если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Лучшее место для перехвата паролей – ядро сети, где ходит трафик всех пользователей к закрытым ресурсам (например, почта) или перед маршрутизатором для выхода в Интернет, при регистрациях на внешних ресурсах. Настраиваем зеркало и мы готовы почувствовать себя хакером.

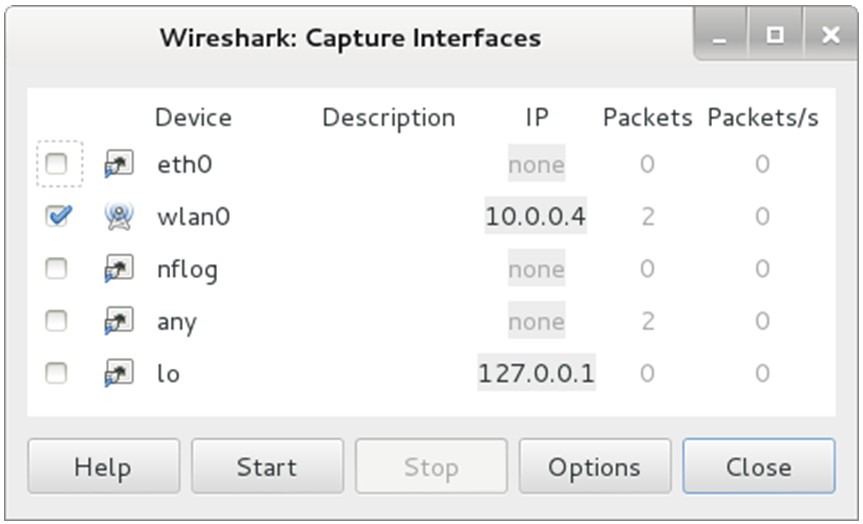

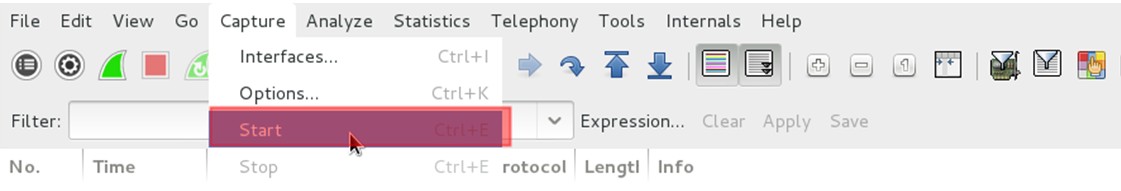

Шаг 1. Устанавливаем и запускаем Wireshark для захвата трафика

Иногда для этого достаточно выбрать только интерфейс, через который мы планируем захват трафика, и нажать кнопку Start. В нашем случае делаем захват по беспроводной сети.

Захват трафика начался.

Шаг 2. Фильтрация захваченного POST трафика

Открываем браузер и пытаемся авторизоваться на каком-либо ресурсе с помощью логина и пароля. По завершению процесса авторизации и открытия сайта мы останавливаем захват трафика в Wireshark. Далее открываем анализатор протоколов и видим большое количество пакетов. Именно на этом этапе большинство ИТ-специалистов сдаются, так как не знают, что делать дальше. Но мы знаем и нас интересуют конкретные пакеты, которые содержат POST данные, которые формируются на нашей локальной машине при заполнении формы на экране и отправляются на удаленные сервер при нажатии кнопки «Вход» или «Авторизация» в браузере.

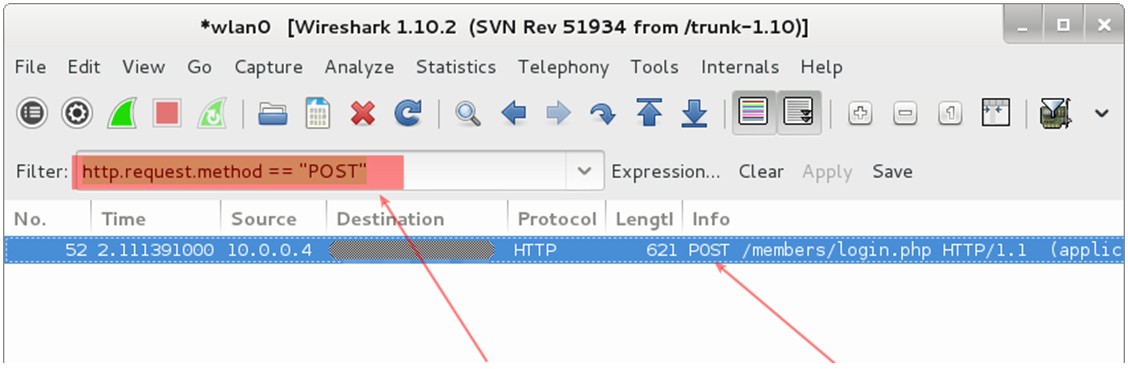

Вводим в окне специальный фильтр для отображения захваченных пакетов: http.request.method == “POST”

И видим вместо тысячи пакетов, всего один с искомыми нами данными.

Шаг 3. Находим логин и пароль пользователя

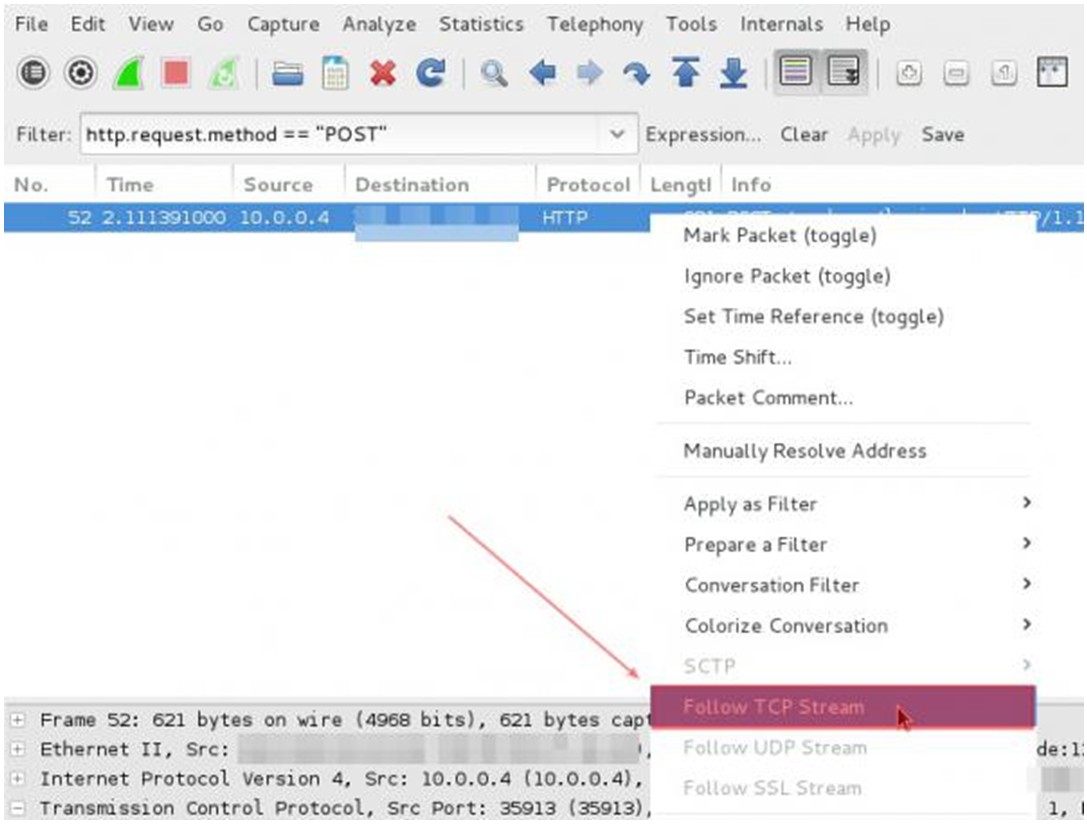

Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam

После этого в новом окне появится текст, который в коде восстанавливает содержимое страницы. Найдем поля «password» и «user», которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа: Mail.ru, Facebook, Вконтакте и т.д., то пароль будет закодирован:

HTTP/1.1 302 Found

Date: Mon, 10 Nov 2014 23:52:21 GMT

Server: Apache/2.2.15 (CentOS)

P3P: CP=»NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM»

Set-Cookie: non=non; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Set-Cookie: password=e4b7c855be6e3d4307b8d6ba4cd4ab91; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Set-Cookie: scifuser=networkguru; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Content-Type: text/html; charset=UTF-8

Таким образом, в нашем случае:

Имя пользователя: networkguru

Шаг 4. Определение типа кодирования для расшифровки пароля

Заходим, например, на сайт http://www.onlinehashcrack.com/hash-identification.php#res и вводим наш пароль в окно для идентификации. Мне выдан был список протоколов кодирования в порядке приоритета:

Шаг 5. Расшифровка пароля пользователя

На данном этапе можем воспользоваться утилитой hashcat:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

На выходе мы получили расшифрованным пароль: simplepassword

Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб-формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения:

- Протокол POP и фильтр выглядит следующим образом: pop.request.command == «USER» || pop.request.command == «PASS»

- Протокол IMAP и фильтр будет: imap.request contains «login»

- Протокол SMTP и потребуется ввод следующего фильтра: smtp.req.command == «AUTH»

и более серьезные утилиты для расшифровки протокола кодирования.

Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала (пример на базе FireFox), и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя (что является незаконным). Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Уточнение. Мы говорим о веб-браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает – на то оно и шифрование, и личное пространство.

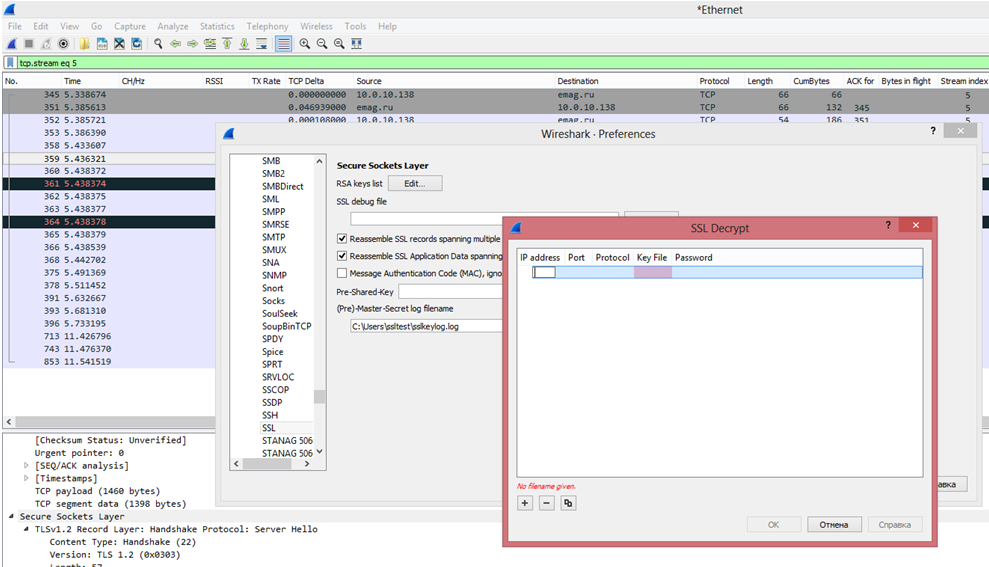

После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

- Идем в меню Edit – Preferences – Protocols – SSL.

- Ставим флаг «Reassemble SSL records spanning multiple TCP segments».

- «RSA keys list» и нажимаем Edit.

- Вводим данные во все поля и прописываем путь в файлу с ключом

WireShark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHE/ECDHE, FS, ECC, сниффер нам не помощник.

Вариант 3. Получить доступ к web-серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей.

БОНУС

ВИДЕО: Wireshark Packet Sniffing Usernames, Passwords, and Web Pages

См. также:

- Как правильно подключится к сети для захвата трафика? Часть 2. Захват на коммутаторе путем настройки зеркала или SPAN

- 5 недостатков Wireshark: в чём бесплатный сниффер проигрывает коммерческим аналогам?

- Как настроить фильтры для захвата трафика в WireShark? Примеры!

Источник: networkguru.ru