не совсем дорубаю. видел архитектуру ДДоС атаки. Участники: 1-атакующий 2-демоны 3-зомби-сеть. Не могу понять каким образом атакуюўий подгребает под себя демонов и как демоны в свою очередь организуют зомби-сеть. реализуется ли это все одной программой? и как в последствии атакуюўий отдает команду о начале атаки? Спасибо за ответ.

10 ноя 2011 в 9:43

Вы бы лучше поинтересовались как от них защититься.. хакеры млин=\

10 ноя 2011 в 13:51

что бы уметь защищаться, нужно знать, как нападают. А иначе построить качественную защиту нельзя.

10 ноя 2011 в 14:21

Абслолютно согласен с KoVadim. изуется атака не в корыстных целях, уверяюю.

11 ноя 2011 в 12:44

2 ответа 2

Сортировка: Сброс на вариант по умолчанию

DDOS. Начиная со второго абзаца — теория. Практика в большинстве случаев заключается в запуске команды ping или аналогичной. Если запущено с нескольких компов — это будет ddos.

- ping -n 65000 пишем в нескольких консолях. Пояснение: в левом нижнем углу клавиатуры есть кнопочка Ctrl. Двигаясь от нее вправо, находим кнопку, внеше отличающуюся от alt, ctrl, fn и пробела. Чаще всего, на ней нарисованы четыре перекрученных квадратика. Если такой кнопки нет, выкидываем клавиатуру и покупаем следующую. Кнопка эта называется WIN. Жмем ее и, не отпуская, R. Win+R. Если ОС — Windows, откроет черный экранчик с серыми буквами. Там набираем то, что указано в самом начале. Повторяем пункт несколько раз не закрывая черный экранчик.

- огребаем сначала от провайдера. Пояснение: провайдер(группа суровых мужиков и, редко, теток, которые весь день занимаются тем, что раздают интернет), обнаружив, что от кого-то идут пинги в диком количестве, сначала поинтересуется адресом данного абонента, потом тихонечко прекратит раздавать ему интернет и будет ждать звонка. На звонок ответит, что надо было читать пользовательское соглашение, в котором русским по белому написано, что данная деятельность незаконна.

- потом от того, кого пинговали, потому что это именно он настучит провайдеру на вас.

- потом от мамы, потому что мама хотела посидеть в инете, а тут такая подстава. Да еще и штраф, небось, будет.

- . // дальнейшая ваша судьба зависит от суровости 2,3,4, а так же от количества пакетов, которые вы успели отправить.

- PROFIT!

Отслеживать

ответ дан 9 ноя 2011 в 13:27

25.8k 1 1 золотой знак 36 36 серебряных знаков 69 69 бронзовых знаков

да-да, в особенности опишите процесс отгребания, думаю вопрос с ддосом отпадет сам собой =)

9 ноя 2011 в 14:17

Готово. ^___^ троллЪлицо

9 ноя 2011 в 14:20

9 ноя 2011 в 14:23

Спасибо, улыбнуло 🙂

ДДОС АТАКА на БЛЕК РАШЕ — ЕГО РУК ДЕЛА!

9 ноя 2011 в 14:40

подозреваю, что «демоны» — это сервера, которые раздают указания «зомби». То есть, зомби (просто зараженные машины) с определенным интервалом подключаются к «демонам» и смотрят, нет ли там «заданий». Если есть — исполняют. А команда отдается очень просто — на сервера демонов выкладывается файл с заданием (а может просто запись в базу, и что угодно).

КАК КРАШНУТЬ ЛЮБУЮ БЕСЕДУ В ВКОНТАКТЕ? НОВЫЙ ЛУЧШИЙ СПОСОБ 2019! By LaSkPLAY

Организуется ли все это одной программой? теоретически можно так сделать, но на практике — не нужно. Зачем, что бы у каждого зомби был пульт управления сетью? Да и лишние мегабайты.

10 ноя 2011 в 13:49

Попробую серьезно ответить)

Для начала читайте все, что найдете, по ботнетам. Создаются они обычно тихими вирями, которые сидят, никого не трогают и раз в N минут шлют запрос на «базу». База может быть одним сервером или несколькими, тогда запросы чередуются.

Когда на базе обнаруживается задание (обычно передаются в виде структуры, напр. «1/2/123.45.67.89:80/4/register.php?save=1» может означать «задача 1 (ддос), метод 2(гет) на IP 123.45.67.89 порт 80, интенсивность 4, адрес долбежки /register.php?save=1 «), бот начинает его выполнять. Соответственно, в нем должны быть обработчики для каждого задания. Как правило, для гет- и пост- атак предварительно на сайте выбираются некэшируемые, тяжелые страницы (новости, логин, юзерские галереи и пр.).

По сути главные сложности — написание вирей (а их такого рода довольно сложно спалить, ибо поведение в «stand by» мало чем от аси отличается) и организация базы. Вторая сложность — скрыть отношение между базой и вами, ну и ботами и вами, но это проще. Особые умельцы закладывают адрес базы как результат псевдослучайного генератора, тогда в случае падения основной базы все боты перекинутся на следующий адрес. Т.о. при накрытии базы не удается идентифицировать создателя, а боты тупо меняют адрес и продолжают работу, тогда остается только громко звать на помощь каспера или человека-паука.

Ну и соответственно вирусы тут вам писать не будут, а вот организовать базу на фрихостинге вполне можно с помощью и сердечной поддержкой анонимайзеров, коих в сети не великое, но таки множество.

Ах да, защита)) Защищаемся от пинга блокировкой IP больше лимита Q запросов на T сек, от гета-поста: lvl1 та же блокировка, lvl2 проверка на кол-во одинаковых запросов (если страничка специфичная, а запросы шкалят — блок, в зависимости от опасности, IP или страницы), lvl3 эвристика всякая, капчи и прочее.

Источник: ru.stackoverflow.com

Ddos атака — подробное руководство. Что такое ddos атаки, как их осуществляют и методы защиты от них

В области информационной безопасности, ddos атаки занимают одно из лидирующих мест, в рейтинге электронных угроз. Но большинство пользователей имеют очень ограниченные знания в данной тематике. Сейчас мы попытается максимально подробно и доступно раскрыть эту тему, чтобы вы могли представлять себе, что означает данный тип электронной угрозы, как она осуществляется, и соответственно, как эффективно с ней бороться. Итак знакомьтесь — DDOS атака.

- Терминология

- Распределенная DDOS атака

- Классификация DDOS атак

- Как провести DDOS атаку своими руками

- Как защититься от DDOS атак

- Заключение

- Наши рекомендации

- Стоит почитать

Терминология

Чтобы разговаривать на одном языке, мы должны ввести термины и их определения.

Dos атака — атака типа «отказ в обслуживании». Отсюда и английская аббревиатура dos — Denial of Service. Один из подтипов — распределенная атака, осуществляющаяся одновременно с нескольких, а как правило, с большого количества хостов. Основную часть обсуждения мы посвятим именно этому варианты, потому что ddos атака несет в себе больше разрушительных последствий, а существенная разница лишь в количестве хостов, используемых для атаки.

Чтобы вам было легче понять . Подобного рода действия направлены на временное прекращение работы какого-либо сервиса. Это может быть отдельный сайт в сети, крупный интернет или сотовый провайдер, а также отдельная служба (прием пластиковых карт). Чтобы атака удалась, и принесла разрушительные действия, выполнять ее нужно с большого количества точек (далее этот момент будет рассмотрен более подробно). Отсюда и «распределенная атака». Но суть остается та же — прервать работу определенной системы.

Для полноты картины, нужно понимать, кто и с какой целью проводит подобные действия.

Атаки типа «отказ в обслуживании», как и прочие компьютерные преступления, караются по закону. Поэтому материал представлен лишь в ознакомительных целях. Их осуществляют it-специалисты, люди, хорошо разбирающиеся в тематиках «компьютеры» и «вычислительные сети», или как уже стало модным говорить — хакеры. В основном, данное мероприятие направленно на получение прибыли, ведь как правило, ddos атаки заказывают недобросовестные конкуренты. Здесь уместно будет привести небольшой пример.

Допустим на рынке услуг небольшого города есть два крупных провайдера интернет. И один из них хочет вытеснить конкурента. Они заказывают в хакеров распределенную dos атаку на сервера конкурента. И второй провайдер из-за перегрузки своей сети не в силах больше предоставлять доступ в интернет своим пользователям. Как итог — потеря клиентов и репутации.

Хакеры получают свое вознаграждение, недобросовестный провайдер — новых клиентов.

Но нередки случаи, когда «ддосят» и просто ради забавы, или оттачивания навыков.

Распределенная Ddos атака

Давайте сразу договоримся — разбирать мы будем именно компьютерные атаки. Поэтому если речь идет о нескольких устройствах, с которых проводится атака, это будут именно компьютеры с противозаконным программным обеспечением.

Тут тоже уместно сделать небольшое отступление . По сути, для того, чтобы прекратить работу какого-либо сервиса или службы, нужно превысить максимально допустимую для него нагрузку. Самый простой пример — доступ к веб-сайту. Так или иначе, он рассчитан на определенную пиковую посещаемость.

Если в определенный момент времени на сайт зайдут в десять раз больше людей, то соответственно сервер не в состоянии будет обработать такой объем информации, и перестанет работать. А подключения в этот момент, будут осуществляться с большого количества компьютеров. Это и будут те самые узлы, о которых шла речь выше.

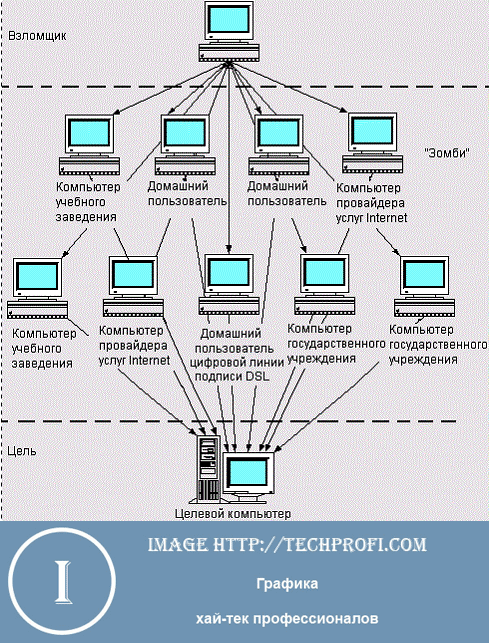

Давайте посмотрим, как это выглядит на схеме ниже:

Как вы видите, хакер получил управления большим числом пользовательских компьютеров, и установил на них свое шпионское программное обеспечение. Именно благодаря ему он теперь может выполнять необходимые действия. В нашем случае — осуществлять ddos-атаку.

Таким образом, если не соблюдать правила безопасности при работе за компьютером, можно подвергнуться вирусному заражению. И возможно ваш компьютер будет использовать в качестве узла, для осуществления злонамеренных действий.

Вам пригодится: мы описывали некоторые аспекты безопасности, в статье настройка маршрутизатора cisco.

А вот каким образом они будут использоваться, зависит от того, какой вариант выбран злоумышленник

Классификация ddos атак

Стоит почитать

Зачем искать информацию на других сайтах, если все собрано у нас?

- Эмулятор андроид для windows

- Восстановление системы Windows

- Загрузочный диск Windows 8

- Настройка ipsec cisco

- Скачать ssh клиент для windows

Источник: techprofi.com

Как мы отразили DDoS-атаку

Любые DDoS-атаки приводят к потере легитимного трафика, если говорить простым языком – к потере посетителей, как следствие клиентам и прибыли. Как правило, от атаки страдают сайты, принимающие электронные платежи, интернет-магазины, вот и мы не стали исключением. В декабре, в самый разгар предпраздничной торговли, впервые интернет-магазин подарков magicmag.net стал жертвой DDoS-атак, что сделало сайт недоступным для покупателей. Хорошо, что обошлось без утечки данных, но ситуация изрядно попортила нам нервы и лишила прибыли в размере несколько сотен тысяч рублей. Поэтому мы решили написать статью, для тех, кто может столкнуться с аналогичной проблемой.

7194 просмотров

Началось с того, 15 декабря на наш сайт посыпались запросы – тысячи ботов(зараженных устройств со всего мира) с различных IP-адресов отправляли запросы на наш сервер. Каждый бот стал выполнять запросы к своему DNS серверу с неподлинным обратным IP-адресом, который указывал на наш сервер.

Иллюстрация распределенной DDOS атаки на сайт

magicmag.net

Наш сервер довольно скоро не выдержал – он перестал отвечать на входящие вопросы и интернет-магазин стал недоступен. Цель – максимально загрузить ресурс интернет-магазина, чтобы на обработку запросов от легитимных пользователей у нас попросту не хватило мощности. Вначале мы подумали, кто это какой-то кривой код забил все свободное пространство и ресурсы и обратились к системным администраторам и программистам, которые почистили кэш, таблицы, освободили место, запустили сервер. Это помогло, но буквально на пару секунд.

Стали разбираться, оказывается место на сервере заполнялось, потому, что к сайту идут тысячи запросов – мы подверглись DDoS-атаке. Разработчики и сисадмины, покопались в логах сервера, на котором находится интернет-магазин, буквально за час-два собрался архив данных о том, когда и главное откуда к нам заходили посетители. Самое интересно, что подавляющее число запросов было с IP-адресов Таиланда и Румынии.

Скриншот статистики обращений к сайту по часам magicmag.net

Общее количество запросов за 5 часов составило 145 млн.

Чтобы отразить атаку – мы пытались банить адреса и подсети, с которых приходили эти запросы, и на какое-то время это помогло. Через время нам пришло в ВК сообщение в секретном чате, в котором сообщалось, что с нами хотят сотрудничать и, если мы заплатим 50 тыс. руб. атаки прекратятся и они укажут нам на наши уязвимости. Это были словно отголоски из девяностых – принудительная оплата «крыши». Новый культурный интернет-рэкет… Не смотря на столь заманчивое предложение, мы вежливо отказались.

Воспользовавшись услугами наших IT-специалистов, мы отбили атаку, о чем не преминули сообщить в чат. Конечно, ранее мы никогда не сталкивались с атаками и не считали нужным как-то «предохраняться». У нас обычный интернет-магазин подарков, а не сайт Пентагона. Поэтому мы на ходу искали способы отбить атаку, так как опыта в этих вопросах у нас не было.

Нам казалось, что мы справились, но это была ошибка – через несколько минут атака возобновилась с новой силой – запросов было в 40 раз больше. Через какое-то время сайт опять «лег».

После этого мы решили для фильтрации запросов подключить сторонний сервис – по рекомендации нашего администратора мы выбрали CloudFlare. Бесплатный пакет мы брать не стали, так как нам нужно было как можно быстрее запустить сайт.

Суть сервиса CloudFlare в том, что он брал трафик нашего интернет-магазина и пропускал его через свои центры, которые фильтровали запросы. Этот сервис использует Навальный для защиты от атак, а также такие известные компании, как Uber, Avito и многие другие.

Атака была нарастающей, изначально сисадмин банил подозрительные запросы вручную. Бан срабатывал согласно протоколу JavaScript Challenge – данный инструмент посредством математических вычислений проверяет, кто пытается зайти на сайт. Сайт во время проверки блокируется на пару секунд, после чего CloudFlare редиректит запросы на интернет-магазин, но только в том случае, если IP-адреса проходят проверку и получают статус безопасных. Мы решили не пользоваться бесплатным пакетом услуг сервиса и оплатили тариф Pro стоимостью 20 евро в месяц c кредитной карты, плюс мы заплатили 5 евро за выделенный IP-адрес.

Схема работы сервиса по защите от распределенной атаки habr.com

Но на этом наше «приключение не закончилось» — несмотря на то, что атака была практически полностью отбита, сайт все равно работал некорректно. Постоянно вылезали какие-то ошибки. CloudFlare конфликтовал с SSL-сертификатом, который мы использовали для безопасной передачи информации по защищенному протоколу. SSL-сертификат не позволяет мошенникам перехватить или заменить личные данные (логины, пароли, данные банковских карт, адреса электронной почты) покупателей, которые они вводят в нашем интернет-магазине.

Кроме того, есть еще одна особенность – когда мы в настройках домена меняли NS адреса, изменения эти вступают в силу не сразу. На то, чтобы изменения вступили в силу, уходило не менее 4 часов.

Мы зашли в раздел «доменные имена», далее в «мои домены» и в разделе «сервера имен» нажали «изменить», после чего прописали новые NS адреса. Но мы не учли тот факт, что эта процедура может длится от 4 до 24 часов. Нас это не устраивало, и мы решили воспользоваться специальными настройками и уменьшить у регистратора время вступления изменений в силу. По умолчанию время стоит 12-24 часа, но вы можете задать любое нужное вам время вручную.

CloudFlare: да или нет

До подключения к CloudFlare мы отражали DDoS-атаки собственными силами, но увы, сервер интернет-магазина упал под напором запросов. Для защиты мы не использовали ничего, мы как могли освобождали пространство, но это не помогало. Поэтому мы приняли решение воспользоваться сервисом узкой направленности чья задача фильтрация трафика. И мы остановили свой выбор на CloudFlare. Но вместе сокращением атаки мы получили ряд проблем:

- При возникновении конфликта CloudFlare с SSL-сертификатом мы не смогли связаться напрямую со службой поддержки. Да, есть форум, на котором можно что-то написать и подождать, когда тебе ответят, но это все время, а время, как известно это деньги. Кроме того, из-за атак и проблем с работой сайта мы рисковали своей репутацией.

- Снижение показателей конверсии из-за ошибок сайта, а также из-за его замедленной «реакции».

- Из-за оплаты посредством кредитной карты сервис автоматически списывал с нее деньги еще несколько месяцев — учтите этот момент и вовремя отмените подписку.

Фильтрация и сервис CloudFlare оказался для нас не подходящим и нерентабельным – да, изначально это был выход, но потом нас это не устроило. В первую очередь из-за отсутствия возможности оперативно решать проблемы и отсутствием технической поддержки. Поэтому мы обратили внимание на российский сервис – Qrator.

Большим плюсом стала круглосуточная телефонная служба поддержки. Менеджеры быстро, грамотно и без ожидания помогли нам настроить фильтрацию трафика буквально в течение получаса.

Qrator: плюсы

✔ Автоматическая смарт-фильтрация трафика – сервис фильтрует зашифрованный трафик без нашего участия.

✔ Быстрое подключение сайта к сервису – стар работы сразу после замены DNS интернет-магазина.

✔ Бесплатный тестовый период – 7 дней, если ваш сайт находится под DDoS – атакой, тогда тестовое время составляет 1 сутки.

✔ Защита в том числе и от атак по IP-адресам, для этого мы закрыли доступ к нашему сайту со всех адресов, кроме указанных Qrator.

✔ Русскоговорящая поддержка по телефону, которая помогает все быстро настроить.

Благодаря Qrator мы отбили атаку и никаких денег мы не платили, когда они поняли, что им не выгодно далее нас атаковать и буквально на следующий день принялись за конкурентов. У них цель заработать на тех, у кого нет должных знаний в области безопасности, поэтому уже много лет кибер-преступники имеют традицию перед новым годом «предлагать помощь» за весьма приличные деньги. Так как мы прошли все круги ада, то конечно же рассказали конкурентам как справится с данной проблемой, у них по нашей схеме ушло на это около пары часов.

Интернет-магазин работает и наш, и конкурентов, кибер-злодеи остались ни с чем.

Qrator куратор помог отбить атаку, но на постоянной основе мы не используем данный сервис в виду отсутствия экономической выгоды — постоянная защита стоит не мало.

Кстати, QRATOR тарифицирует свои услуги по трафику, так что если вы хотите неплохо сэкономить — вам нужно разнести на разные сервера «статику» (фотки, например) и динамику (код) сайта и настроить фильтрацию только на код. Это позволит снизить цену в несколько раз.

Цель данной статьи рассказать вам как в случае DDoS – атаки быстро и с минимальными потеря, используя наш опыт отбиться от атаки, не потерять репутацию, прибыль и не растерять клиентов. Да, наши потери составили несколько сотен тысяч рублей, и вы могли подумать, что выгоднее было заплатить 50 тыс. Мы же придерживаемся мнения, что никогда нельзя платить шантажистам, так как те, кто платит раз, будут платить постоянно.

Источник: vc.ru