По всей видимости, большинство современных пользователей компьютерных систем слышали о таком понятии, как DDoS-атака. Как сделать ее самому, конечно, сейчас рассматриваться не будет (разве что в ознакомительных целях), поскольку такие действия в соответствии с любым законодательством являются противоправными.

Тем не менее, можно будет узнать, что это такое вообще, и как это все работает. Но заметим сразу: не стоит воспринимать ниже поданный материал, как некую инструкци или руководство к действию. Информация приводится исключительно с целью общего понимания проблемы и только для теоретических познаний. Применение некоторых программных продуктов или организация противоправных действий может повлечь за собой уголовную ответственность.

Что такое DDoS-атака на сервер?

Само понятие DDoS-атаки можно трактовать, исходя из расшифровки английского сокращения. Аббревиатура расшифровывается, как Distributed Denial of Service, то есть, грубо говоря, отказ в обслуживании или работоспособности.

DDOS АТАКА НА ТЕЛЕФОН, ИЛИ СМС-ФЛУД

Если разбираться в том, что такое DDoS-атака на сервер, в общем случае это нагрузка на ресурс посредством увеличенного количества пользовательских обращений (запросов) по определенному каналу связи, который, естественно, имеет ограничения по объему трафика, когда сервер просто не в состоянии их обработать. Из-за этого и происходит перегрузка. Фактически у программной и аппаратной части сервера банально не хватает вычислительных ресурсов, чтобы справиться со всем запросами.

Принципы организации атак

ДДоС-атака принципиально строится на нескольких базовых условиях. Самое главное – на первом этапе получить доступ к какому-то пользовательскому компьютеру или даже серверу, внедрив в него вредоносный код в виде программ, которые сегодня принято называть троянами.

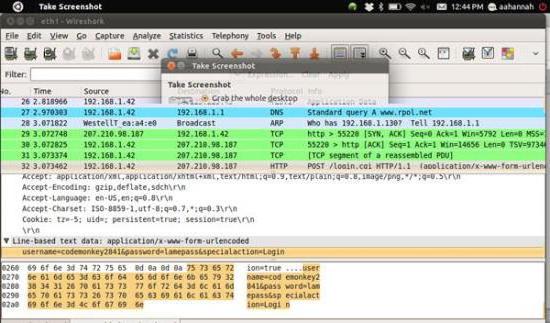

Как устроить DDoS-атаку самому именно на этом этапе? Совершенно просто. Для заражения компьютеров можно использовать так называемые снифферы. Достаточно прислать жертве письмо на электронный адрес с вложением (например, картинкой, содержащей исполняемый код), при открытии которой злоумышленник получает доступ к чужому компьютеру через его IP-адрес.

Теперь несколько слов о том, что подразумевает собой второй этап, который задействует DDoS-атака. Как сделать следующее обращение? Нужно, чтобы на сервер или интернет-ресурс было отправлено максимальное количество обращений. Естественно, с одного терминала сделать это невозможно, поэтому придется задействовать дополнительные компьютеры.

Вывод напрашивается сам собой: необходимо, чтобы внедренный вирус их заразил. Как правило, такие скрипты, готовые версии которых можно найти даже в интернете, являются самокопирующимися и заражают другие терминалы в сетевом окружении при наличии активного подключения или через интернет.

DDoS атака на сайт школы

Виды DDoS-атак

ДДоС-атака в общем смысле называется так только условно. На самом деле существует как минимум четыре ее разновидности (хотя сегодня насчитывают целых 12 модификаций):

- обвал сервера путем отсылки некорректных инструкций, подлежащих выполнению;

- массовая отсылка пользовательских данных, приводящая к циклической проверке;

- флуд – некорректно сформированные запросы;

- нарушение функционирования канала связи путем переполнения ложными адресами.

История появления

Впервые об атаках такого рода заговорили еще в 1996 году, однако тогда особо значения этому никто не придал. Серьезно проблему начали осуждать только в 1999 году, когда были атакованы крупнейшие мировые серверы вроде Amazon, Yahoo, E-Trade, eBay, CNN и др.

Последствия вылились в значительные убытки в связи с нарушением работы этих сервисов, хотя на тот момент это были всего лишь частичные случаи. О широком распространении угрозы речь пока еще не шла.

Самый известный случай DDoS-атаки

Однако, как оказалось впоследствии, только этим дело не ограничилось. Крупнейшая DDoS-атака за всю историю существования компьютерного мира была зафиксирована в 2013 году, когда возник спор между компанией Spamhaus и голландским провайдером Cyberbunker.

Первая организация без объяснения причин включила провайдера в список спамеров, несмотря на то, что его серверами пользовались многие уважаемые (и не очень) организации и службы. К тому же серверы провайдера, как ни странно это выглядит, были расположены в здании бывшего бункера НАТО.

В ответ на такие действия Cyberbunker начал атаку, которую на себя приняла CDN CloudFlare. Первый удар пришелся на 18 марта, на следующий день скорость обращений возросла до 90 Гбит/с, 21-го числа наступило затишье, но 22 марта скорость составила уже 120 Гбит/с. Вывести из строя CloudFlare не удалось, поэтому скорость была увеличена до 300 Гбит/с. На сегодняшний день это является рекордным показателем.

Что представляют собой программы для DDoS-атак?

В плане используемого ныне программного обеспечения наиболее часто используемым приложением считается программа LOIC, которая, правда, позволяет производить атаки только на серверы с уже известными IP- и URL-адресами. Что самое печальное, она выложена в интернете для свободного скачивания.

Но, как уже понятно, данное приложение может использоваться только в паре с программным обеспечением, позволяющим получить доступ к чужому компьютеру. По понятным соображениям, названия и полные инструкции по их применению здесь не приводятся.

Как произвести атаку самостоятельно?

Итак, нужна DDoS-атака. Как сделать ее самостоятельно, сейчас кратко и рассмотрим. Предполагается, что сниффер сработал, и у вас есть доступ к чужому терминалу. При запуске исполняемого файла программы Loic.exe в окне просто вписываются нужные адреса и нажимается кнопка блокировки (Lock On).

После этого в регулировке скорости передачи по протоколам HTTP/UDF/TCP фейдером устанавливается максимальное значение (10 в минимуме по умолчанию), после чего используется кнопка IMMA CHARGIN MAH LAZER для старта атаки.

Как защититься от атак?

Говоря о том, какие можно встретить программы для DDoS-атак, нельзя обойти и средства зашиты. Ведь даже третий закон Ньютона гласит, что любое действие вызывает противодействие.

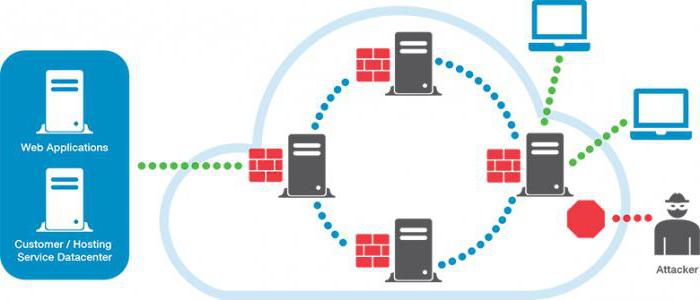

В самом простом случае используются антивирусы и файрволы (так называемые межсетевые экраны), которые могут представлены либо в программном виде, либо в качестве компьютерного «железа». Кроме того, многие провайдеры, обеспечивающие защиту, могут устанавливать перераспределение запросов между нескольким серверами, фильтрацию входящего траффика, установку дублируемых систем защиты и т.д.

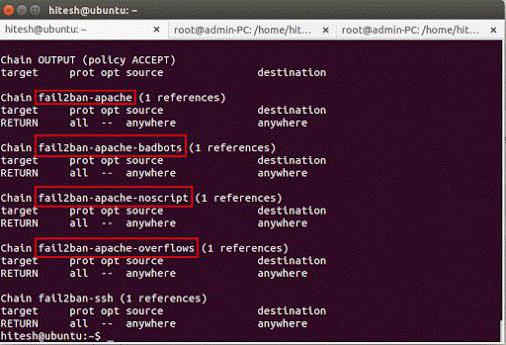

Одним из методов проведения атак является методика DNS Amplification – технология рассылки DNS-серверам рекурсивных обращений с несуществующими обратными адресами. Соответсвенно, в качестве защиты от таких напастей можно смело использовать универсальный пакет fail2ban, который на сегодняшний день позволяет установить достаточно мощный барьер для рассылок подобного рода.

Что нужно знать еще?

По большому счету, при желании доступ к вашему компьютеру может получить даже ребенок. При этом даже какое-то особо сложное специализированное программное обеспечение не потребуется, а в последствии с вашего «зомби»-компьютера и может быть произведена DDoS-атака. Как сделать ее самостоятельно, в общих чертах уже понятно.

Но заниматься подобными вещами, думается, не стоит. Правда, некоторые начинающие пользователи и программисты пытаются производить такие действия, так сказать, из чисто спортивного интереса. Запомните: любой знающий админ вычислит, если не вас, то местонахождение провайдера, элементарно, даже если на каком-то этапе использовался анонимный прокси-сервер в интернете.

Далеко ходить не нужно. Тот же ресурс WhoIs может предоставить достаточно много информации, о которой вы даже не догадываетесь. Ну а дальше, как говорится, дело техники.

Останется только обратиться к провайдеру с соответствующим запросом с указанием внешнего IP, и он (согласно международным нормам) предоставит данные о вашем местонахождении и личных данных. Поэтому, материал, представленный выше, расценивать как побуждение к противоправным действиям не стоит. Это чревато достаточно серьезными последствиями.

Но что касается самих атак, отдельно стоит сказать, что и самому стоит предпринимать некоторые меры по защите системы, ведь вредоносные коды могут содержаться даже в интернет-баннерах, при клике на которых может производиться загрузка трояна на компьютер. И не все антивирусы способны фильтровать такие угрозы. А то, что компьютер может превратиться в такой себе зомбо-ящик, не обсуждается вообще. Пользователь этого может даже не заметить (разве что исходящий траффик будет повышенным). Установка и настройка пакета fail2ban является достаточно сложной, поэтому в качестве самых примитивных средств стоит использовать серьезный антивирус (Eset, Kaspersky), а не бесплатные программные продукты, а также не отключать собственные средства защиты Windows вроде брэндмауэра.

Источник: www.syl.ru

DDoS атака с помощью Torshammer

Мануал

Автор cryptoparty На чтение 5 мин Опубликовано 10.10.2022

Выполнение DDoS-атаки с помощью Torshammer

DoS (Denial of Service), также называемая атакой на отказ в обслуживании, является предшественницей DDoS.

При атаке на отказ в обслуживании отправляется множество легитимных запросов с целью перегрузить ресурсы целевого сервера, в результате чего сервер не может отвечать на запросы.

Атакующие DDoS (распределенный отказ в обслуживании) используют несколько хостов для одновременной атаки на целевой сервер и применяют децентрализованный подход, основанный на отказе в обслуживании.

Это делает целевой сервер неспособным обрабатывать большой объем запросов даже при использовании сетевых защитных технологий.

На основе общей стратегии атаки можно выделить следующие типы распределенного отказа в обслуживании.

- Исчерпание полосы пропускания: Независимо от того, сервер это или сетевое устройство, его пропускная способность имеет установленный максимум. Это известно как “исчерпание пропускной способности”. Перегрузка сети на самом деле происходит, когда установленная пропускная способность израсходована, что делает устройство неспособным отправлять больше сетевых пакетов.

- Исчерпание ресурсов: Для нормального функционирования интернет-сервиса требуется определенное количество ресурсов операционной системы, как программных, так и аппаратных, таких как таблицы соединений, процессор и оперативная память. Если ресурс исчерпан, система не в состоянии управлять дополнительными обычными сетевыми соединениями.

- Исчерпание ресурсов приложения: Чтобы приложение работало правильно, ему обычно необходимо обмениваться информацией с другими системами или ресурсами. Обработка законных запросов также замедляется или полностью прекращается, если приложение было занято обработкой фиктивных запросов от DDoS-атакующих.

В этом руководстве мы покажем вам, как использовать torshammer для проведения DDoS-атаки на целевой сайт.

Данное руководство составлено исключительно в образовательных целях. Автор не несет ответственности за любой ущерб, причиненный в результате использования данного руководства. В случае DDoS-атаки на производственный сайт всегда необходимо получить согласие вовлеченных сторон.

Введение в инструмент Torhammer

Tor’s Hammer – это инструмент пост-дос тестирования на основе Python.

Torhammer использует сеть Tor для анонимизации атаки и избежания обнаружения.

Использование сети Tor для анонимизации атак делает его идеальным инструментом для работы в случае, когда на целевом сайте действуют правила, запрещающие IP-адреса, посылающие большое количество трафика.

При использовании сети Tor для DDOS-атак Torhammer предполагает, что вы просто используете Tor на 127.0.0.1:9050.

Инструмент убивает практически все незащищенные веб-серверы Apache и IIS с помощью одной сущности.

Установка инструмента Torhammer

Поскольку инструмент Torhammer основан на python, он является кроссплатформенным.

Чтобы установить его, мы должны установить Tor в нашей системе для использования с Torhammer.

sudo apt-get install tor

Теперь мы можем использовать Torhammer с Tor.

Следующий шаг – загрузить инструмент из его официального репозитория GitHub.

git clone https://github.com/dotfighter/torshammer.git

После завершения загрузки переходим в только что созданную папку.

cd torshammer

В этой папке находятся три файла, составляющие инструмент Torhammer: socks.py, terminal.py и torshammer.py.

Для запуска DDoS-атаки мы будем использовать файл torshammer.py.

Используя инструмент Torshammer для запуска DDoS-атаки, мы можем указать детали цели и даже выбрать, использовать Tor или нет.

К таким флагам относятся;

- -t – – задает цель

- -r – – задает количество потоков По умолчанию 256

- -p – – устанавливает порт По умолчанию 80

- -T – -tor Включает анонимизацию через tor на 127.0.0.1:9050

- -h – -help Показывает эту справку

Запуск DDoS-атаки на целевой веб-сайт на localhost

У нас уже есть запущенный экземпляр DVWA, на который мы будем осуществлять DDoS-атаку.

Чтобы полностью вывести сайт из строя, мы перейдем в папку Torshammer и выполним следующую команду.

python torshammer.py -t 127.0.0.1 -p 80 -r 50000

Через некоторое время, если вы попытаетесь загрузить веб-страницу DVWA в вашем браузере, она застрянет на загрузке!

Чтобы установить и настроить DVWA см:

- DVWA – Уязвимое веб-приложение

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 1

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 2

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 3

Если вы хотите использовать сеть Tor, при проведении атаки обязательно добавьте функцию -T, которая обеспечивает безопасность, а также предоставляет новую личность в случае, когда целевой сайт запрограммирован на запрет IP-адресов, которые держат соединение открытым в течение определенного времени.

Как показано в приведенном выше руководстве, мы можем запустить DDoS-атаку на цель с нашего компьютера.

Целевой веб-сайт был выведен из строя всего через несколько секунд после запуска инструмента Torshammer.

При DDoS-атаке злоумышленник замедляет нормальную работу целевого веб-сайта, посылая множество случайных пакетов на веб-сервер.

Средства митигации

- Размещение вашего сайта на одном из основных облачных хостингов. Наличие мощной и защищенной архитектуры для вашего сайта, т.е. использование брандмауэров и программного обеспечения для обнаружения DDoS-атак.

Всегда имейте резервную версию вашего сайта. Резервная версия должна быть статичной, чтобы использовать наименьшее количество ресурсов, что повышает ее производительность.

Перед началом DDoS-атаки на цель всегда убедитесь, что вы получили согласие от вовлеченных сторон.

Проведение DDoS-атак на веб-сайты является уголовным преступлением, запрещенным законом во всем мире.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 282)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (814)

- Обход запретов (34)

- Опросы (3)

- Скрипты (113)

- Статьи (348)

- Философия (106)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Как получить доступ к переменным среды в Python 03.05.2023

Переменные окружения являются важнейшим аспектом любой среды программирования. Они хранят параметры конфигурации, системные пути и другие важные данные, на которые полагаются приложения. Как разработчик Python, понимание того, как получить доступ к этим переменным и управлять ими, жизненно важно для создания надежных, адаптируемых и поддерживаемых приложений. В этом подробном руководстве мы рассмотрим все тонкости работы с […]

Amap – это инструмент отображения приложений, который мы можем использовать для чтения баннеров сетевых служб, работающих на удаленных портах. В этой подробной статье мы узнаем, как использовать Amap в Kali Linux для получения баннеров служб, чтобы определить службы, работающие с открытыми портами на целевой системе. Это очень хороший инструмент сбора информации для кибербезопасности. Чтобы использовать […]

Удаленный доступ к Windows – критически важный аспект обеспечения безопасности компьютерных систем и сетей. Инструменты тестирования на проникновение, такие как RATel, необходимы для имитации атак на систему, чтобы обнаружить уязвимости и оценить эффективность принятых мер безопасности. RATel, инструмент с открытым исходным кодом, завоевал популярность среди специалистов по кибербезопасности благодаря своей способности взять под контроль машину […]

Безопасное редактирование конфигурационных файлов от имени конкретного пользователя. Убедитесь, что переменная окружения SUDO_EDITOR, VISUAL или, по крайней мере, EDITOR определена для предпочтительного текстового редактора. export EDITOR=»/usr/bin/vim» export SUDO_EDITOR=»$EDITOR» Редактирование определенного файла от имени root. Редактирование определенного файла в качестве zookeeper. Это гораздо лучше, чем использовать команду sudo, так как она явно раскрывает вашу систему. Все […]

Как вы знаете, знак $ в bash используется для обозначения переменных. Это тоже переменная, но другая. $0 – это одна из специальных переменных, которые есть в bash, и она используется для вывода имени файла скрипта, который в данный момент выполняется. Переменная $0 может быть использована в Linux двумя способами: Использовать $0 для поиска оболочки входа […]

Источник: itsecforu.ru

Как организовать DDoS в благих целях?

Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются.

А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс от потенциальных действий злоумышленников?

Для того чтобы оценить возможные риски и повысить защищенность, имеет смысл самостоятельно провести действия, имитирующие DDoS-атаку, пока ресурс еще не запущен для массового использования.

В этой статье мы расскажем про опыт организации нагрузочного тестирования для DNS- и HTTP-сервисов.

Подготовка

Для того чтобы спровоцировать генерацию огромного количества сетевого трафика на проверяемом ресурсе, нужно задействовать много виртуальных машин, каждая из которых будет посылать максимальное число запросов к сервису. Если вы не располагаете мощным вычислительным центром, то есть смысл временно арендовать виртуальные машины в каком-либо облаке. Эта затея имеет одну особенность: нужно убедиться в том, что облако не сфолзит, приняв вашу активность за действия злоумышленника.

Сравнив политику различных облачных сервисов (кто-то безжалостно банит учетную запись, с которой, предположительно, были выполнены действия, приводящие к отказу ресурса) в отношении проведения нагрузочного тестирования с использованием их функционала, мы решили остановиться на Amazon Web Services (AWS). В их документах указано, что AWS допускает проведение нагрузочного тестирования, но просит согласовать его, отправив письмо на определенный адрес.

Согласование нагрузочного тестирования

Отправляем сообщение, где коротко рассказываем о своих намерениях, и получаем форму, которую должны заполнить:

Customer ID: Customer Name: Email Address: AWS Account ID load test will be performed from: Does the customer have an NDA? Target Data EC2 Resources: Cloudfront Distribution: API Gateway / Lambda ID: ELB Names: Non-AWS Target: Region (please list all regions in scope for testing): Source Data: IP Addresses: Source Account ID: Regions involved: Testing Parameters: How much traffic do you plan to generate by region during testing? What is your expected peak load from source by region? (i.e. xx Gbps) What is your expected peak load at destination? (i.e. xx Gbps) Are you testing traffic outbound from EC2, inbound into EC2, or both?

Are you testing traffic outbound (egress) from EC2, inbound (ingress) into EC2, or both: Egress. What is your expected peak load from source by region? (i.e. xx Gbps) Ingress. What is your expected peak load from source by region? (i.e. xx Gbps) Start Date: End Date: Finite testing details including timeline of testing: Summary of Test: Testing Timelines by phase including rps, pps, and Gbps: Peak bandwidth for each source IP: Tools Used for each phase of test: Types of testing to be performed for each phase of the request: What criteria/metrics will you monitor to ensure the success of this test?

Who is performing the Load Test? (Please provide contact details): Does the tester have an NDA? Testing Security Do you have a way to monitor the data traffic for the duration of the test to verify bandwidth limits do not exceed approved rates? Do you have a way to immediately stop the traffic if we/you discover any issue? 2 Emergency contact names and phone numbers:

Есть несколько нюансов:

- У нас спрашивают, кого будем «дубасить». Имеем ли мы на это право? Говорим, что это наш ресурс (по всей видимости, никто не проверяет, так ли это) и что тестирование полностью согласовано.

- Нам нужно обозначить, сколько трафика создадим в каждом из регионов. В ходе переписки выясняем, что каждый регион имеет свой лимит на количество сетевого трафика. В общей сложности разрешают запросить 645 Гб/c. Считаем, сколько нужно для атаки, и набираем регионы таким образом, чтобы получилось необходимое значение.

- Требуется описать, в какое время будет проводиться атака, как долго будет длиться и как будет расти ее мощность. В свободной форме, но достаточно подробно рассказываем о своих планах. Атака проводится с постепенным увеличением мощности, поэтому расписываем, какие этапы будут у тестирования и какая максимальная мощность предполагается на каждом из них. Дату атаки можно не указывать с точностью до дня, вполне можно обозначить диапазон в две-три недели.

- И в обязательном порядке всеми силами стараемся заверить, что будем вести себя хорошо, внимательно наблюдать за ходом тестирования и остановим его по первому требованию в случае необходимости.

Скорее всего, в ответ на заполненную форму попросят какие-то разъяснения, поэтому переписываемся и отвечаем на вопросы до тех пор, пока не получим разрешение на тестирование.

На все согласование уходит примерно три рабочих дня, если отвечать оперативно.

Подготовка инфраструктуры

После согласований сталкиваемся с необходимостью подготовить инфраструктуру для тестирования. Дело в том, что во время проверки нам нужно будет оперативно:

• запускать тестовую атаку;

• собирать статистику о ходе проведения;

Источник: habr.com