Как взломать VK. СИ+Фишинг

Привет! То, что сегодня опишу в данной статье — уголовно наказуемо.Поэтому я заранее подготовил несколько аккаунтов для получения к ним доступа. Больше всего внимания в этой статье я уделю социальной инженерии, так как практически все способы построены на ней.

Основные способы взлома.

К таким способам относятся:

- Фишинг

- Подбор пароля(Brute force)

- MITM (Man In The Middle)

- Используя малварь

Фишинг — способ основанный на клонировании страницы авторизации какой-либо социальной сети.

Brute Force — подбор пароля с использованием различных баз.

Этот способ не всегда эффективен но последнее время часто используем.

Используя малварь. К примеру кейлоггер. Он записывает все введенное с клавиатуры и отправляет злоумышленнику.

Шаг 1. — Сбор информации.

Всегда перед взломом(не обязательно аккаунта) нужно собрать как можно больше информации. Для начала нужно обратить внимание на страницу пользователя. В качестве примера возьмем социальную сеть Вконтакте. Обратите внимание на посты закрепленные на странице у пользователя, на его статус.

Как создать фишинговый сайт ВКонтакте | Создание фишинг сайта

Также попробуйте разобраться какую музыку любит пользователь, обратите внимание на фотографии пользователя. Из всего этого можно взять много информации. Теперь обратим наш взор на контактную информацию. Советую записывать найденные вами данные. Чаще всего номер либо не указывают, либо пишут не верный.

Город тоже важная деталь.

Теперь перейдем к взаимодействию с пользователем. Вот тут мы отработаем наши навыки в социальной инженерии. Создаем страницу в этой социальной сети(в нашем случае вконтакте). Я создал страницу молодой девушки и добавил на страницу много различных фотографий. Раскрутил страницу для меньшей опасности раскрытия.

И писал первым попадающимся мне на глаза дабы потренировать свою социальную инженерию.

Вот что из этого вышло:

Источник: teletype.in

BlackEye: фишинг паролей к социальным сетям.

Фишинг паролей к социальным сетям с помощью скрипта BlaсkEye в Кали Линукс.

Как известно, доступ к социальным аккаунтам оппонентов всегда является лакомым куском для любого хакера. Причём, используя доступ к социальным профилям с умом можно не столько навредить, сколько извлечь собственную выгоду. И не обязательно материальную. Речь не о том, а вот как проводится простейшая атака на ловлю связки «логин-пароль» к социальным сетям, вы сейчас узнаете.

В статье я покажу один из вариантов утечки пароля и логина к большинству социальных сетей с другими демаскирующими вас данными. Число автоматизированных средств выуживания паролей и логинов доступа становится всё больше. А локальные сети в определённых обстоятельствах можно считать идеальным полем для кражи конфиденциальной информации.

И одним из таких инструментов в арсенал Кали Линукс можно получить BlackEye (Чёрное Око, «синяк под глазом», она же БлэкАй). Некоторые «оригиналы», знакомые с наследием великой русской культуры, быстро перефразировали название скрипта в «шоколадный глаз». Коим утилита, несомненно, для жертвы и является. Смысл происходящего, к сожалению для нас всех, удручающе прост:

- подделка страницы социальной сети на выбор из списка, предлагаемого скриптом (что-то придётся доработать вручную)

- вброс генерируемой ссылки жертве (он/она должны её получить, перейти и зарегистрироваться)

- урожай — срисовываем вводимые им символы и т.д.

Смотреть на Rutube:

Как работать с BlackEye?

Процесс скачиванием, установкой и запуском скрипта не ограничивается. Шаманить злоумышленник может на всём пути следования: от запуска до ожидания результатов и сбора урожая. Начнём с того, что BlackEye изначально планировалась как средство тестирования, то есть пределы локальной сети покидать не должна была. Однако с появлением возможностей туннелирования в обход настроек роутера ситуация изменилась, и теперь с помощью скрипта можно украсть пароль и логин к странице Вконтакте, Яндекс, Instagram, Facebook, TikTok и т.д.

Получаем скрипт в арсенал Кали

По умолчанию BlackEye в дистрибутиве пока не поставляется. Так что придётся качнуть. Однако адреса наборов скриптов компилируются разными людьми, и не все они одинаково работоспособны. Регулярно обновляемые лежат на Github, и тот, с некоторых пор, требует регистрации. В любом случае наиболее работоспособный из скриптов пока лежит в предлагаемом мной хранилище. Запускаем терминал от имени root и сразу даём команду на установку:

git clone https://github.com/The-Burning/blackeye-im.git

переходим в скачанный раздел (если вы скачали по предложенному образцу):

cd blackeye-im

Внимание можно сразу уделить списку ресурсов, главные страницы которых можно подделать. Сразу проверьте наличие папки ngrok, в которой лежат скрипты для соединения локальных ресурсов компьютера с сетью. Если папки нет — придётся сменить источник, откуда BlackEye была скачана и повторять установку заново.

Либо установить папку вручную, скачав её с сайта разработчика. Так как именно здесь и будет создаваться тоннель, через который на компьютер взломщика будет течь информация с вредоносной ссылки. На перечень сайтов можно взглянуть из нескольких мест. В папке sites хранятся страницы ресурсов, которые доступны для изменения хакером. Сюда мы ещё вернёмся:

cd sites ls

Или в начале атаки непосредственно перед выбором страницы. Там есть кое-что и для российского «любителя» потерять пару паролей с логинами. Запускаем скрипт, вернувшись в родительскую папку:

cd blackeye-im

bash blackeye.sh

Во время запуска в папку с BlackEye подгружается файл ngrok (единственная версия, в которой это делается безошибочно самой сборкой) для реализации идеи подключиться в глобальную сеть. Можно установить, как я упоминал уже, ngrok отдельной командой в папку самостоятельно . ОДНАКО работа сервера ngrok подразумевает обязательную регистрацию в одноимённом сервисе, после чего каждому выдаются персональный «автотокен»:

Вы можете зарегистрироваться тут же или использовать готовую учётную запись Google или Github. А пока останавливаем работу (Ctrl + C) скрипта (лучше остановить, а не делать это в другом окне терминала), и в папке с установкой BlackEye и самой ngrok ввести команды регистрации токена:

./ngrok authtoken ХХХХХХХХХХХХХХХХХХ_3fhU31GuWitobU8Wh432C

и повторяем процесс командой:

bash blackeye.sh

Выбираем порядковый номер страницы с подделкой. Я возьму Вконтакте (25). Копирую прилагаемую ссылку в строке Send this link to the Victim: — она и есть приманка для лоха. По ней тот должен щёлкнуть.

Как ему эту ссылку подсунуть — забота пентестера. И вот что происходит, когда жертва по ней переходит:

Пароль с логином водятся в обозначенные поля, жертва перенаправляется на собственную страницу, а окне терминала хакера видны вводимые символы. При этом скрипт срисовывает текущий IP жертвы, логин и вводимый пароль. А теперь представьте, что логином вы в своё время вы к какой-то странице установили номер своего телефона. В общем, вы сдадите сами себя с потрохами. Взгляните. во такое письмо однажды вы можете встретить в почтовом клиенте. Всё вроде бы честно и грамотно:

Вы ничего не заметите. Но злоумышленник увидит всё:

Неудобным моментом является английский интерфейс всех подсовываемых жертве страниц. Что, впрочем, иногда сглаживается услужливыми настройками браузера перевести страницу на русский. Что характерно: BlackEye настроен таким образом, что жертва аккуратно перенаправляется на тот сайт, что и хотела посетить. Всё чин чинарём. Но теперь как минимум одна страница социальной сети вам уже не принадлежит.

А каким браузером пользуетесь вы?

Не все браузеры «одинаково полезны». Только Chrome от Google постоянно бил тревогу при открытии зловредной ссылки, а вот Mozilla, Microsoft Edge и Opera меня, как жертву, ни разу не предупредили о том, что я собираюсь перейти по вредоносной ссылке. Благодаря чему все вводимые мною же символы благополучно мне же на Кали Линукс и «слились». Так что не удивительно если в подобном письме, как показано выше, вас «убедительно попросят» воспользоваться, скажем, браузером Microsoft Edge. Ввиду того, что «некоторые символы в браузере Google Chrome» отображаются некорректно или соединения через этот веб-клиент «нестабильны»:

Выводы или как не попасться.

- Контролируйте действия, связанные с переходам по ссылкам, полученным от кого-либо. Даже типа «знакомых», «коллег», «администраторов с работы», «знакомой продавщицы» из интернет-магазина и т.п. Особенно это касается мобильных устройств;

- Всегда смотрите на составляющие символы в ссылке и адресной строке браузера. Почти всегда это доступно при обычном наведении мыши на ссылку: видимая часть ссылки может быть одной, но содержимое совсем другим;

- Таким способом можно подделывать абсолютно любую страницу . В том числе и те, что содержат кошельки, корзины и вообще имеют хоть какое-то отношение к денежкам.

Источник: kali76.ru

Как сделать фишинговый сайт вконтакте

Zip File, мамкины хацкеры. Соскучились небось по контенту? Я тоже очень соскучился. Судя по статистике, последний ролик про Termux зашёл не хуже взлома WiFi, а значит я буду продолжать фигачить именно в этом направлении. Нынче речь пойдёт о создании годнейших фейковых фишинговых страниц авторизации в стиле контакта, инсты и даже стима прямо с вашего мобильного телефона.

Не нужно никаких рут прав, дополнительных прошивок и прочих танцев с бубном. Только среднестатический ведрофон, внимательность и немножко смекалки вкупе с навыками социальной инженерии, дабы ваш фишинг оказался удачным. В общем, если хотите узнать, как заправдовские злоумышленники разводят наивных хомячков на пароли от контача, фэйса и прочих соц. сеток, что называется на коленке.

Тогда откиньтесь по удобней в своём компутерном кресле, отхлебните побольше мамкиного борща из тарелки и окунитесь на 5 минут в атмосферу просто нереального хацкинга. Погнали.

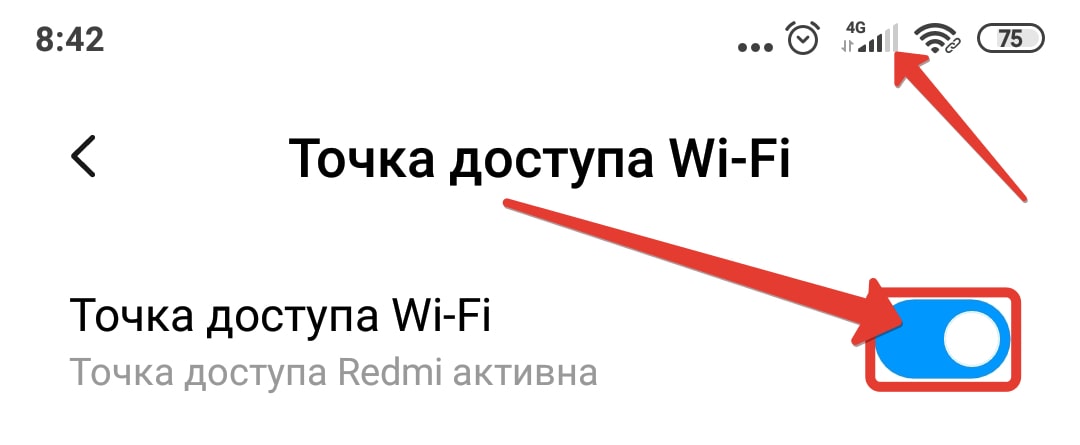

Шаг 1. Первым делом рубим вафлю и включаем 4Г. Затем топаем в настройки и активируем точку доступа. Это позволит нам на дальнейшем этапе не иметь проблем с созданием веб-страницы в ngRok.

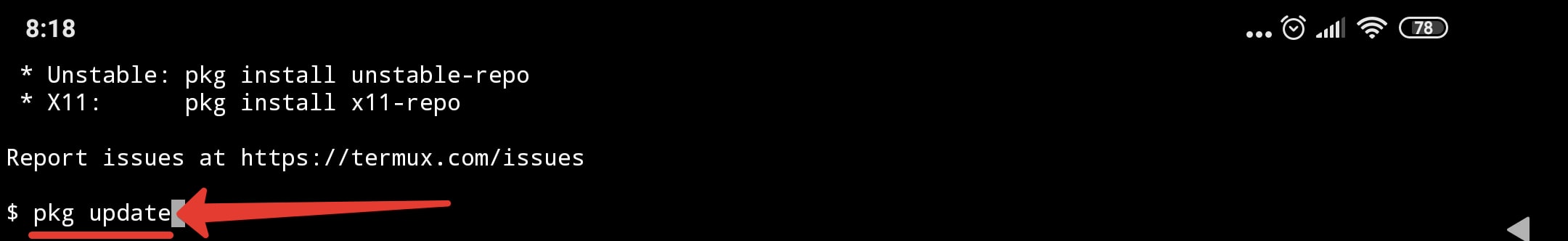

Шаг 2. Далее, как обычно, запускаем Termuxи обновляем список пакетов. Сразу скажу, что всё что я показываю сейчас Термуксе работает и в Kali и в iSH, с некоторыми корректировками. Линукс, он и Африке Линукс. Соответственно принцип работы, что с терминалом в самой ОСи, что через говноэмуль типа термы, плюс-минус аналогичный.

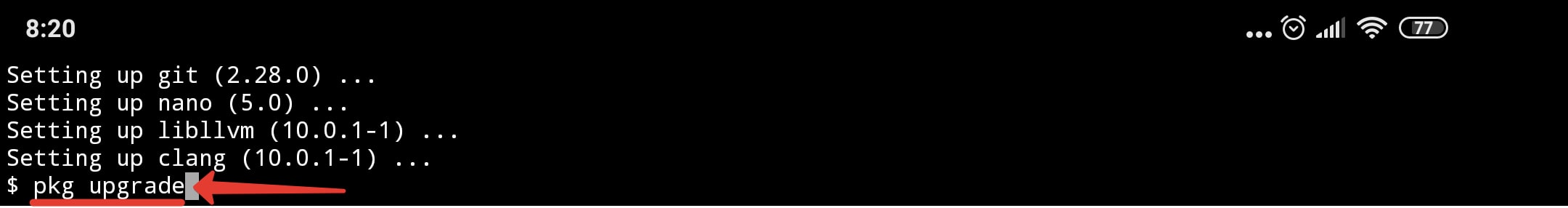

Шаг 3. Ставим наши обновы, если они, есть введя upgrade.

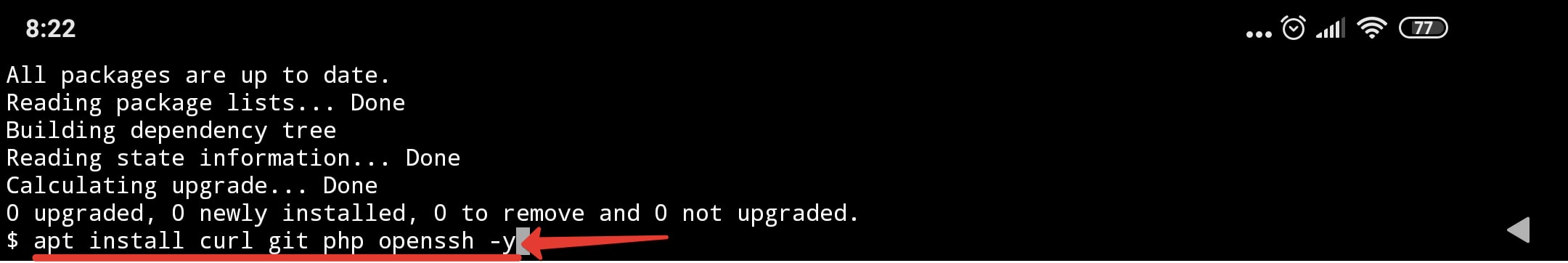

Шаг 4. И дождавшись завершения процесса накатываем пакеты, которые сто пудово должны быть у каждого уважающего себя фишинг-мэна. А именно Curl. Главный инструмент для передачи данных на сервер и обратно. Git – для копирования скрипта с Гитхаба. Ну и само собой PHP и SSH’шем. В конце добавляем ко всей этой истории ключ -y, дабы избежать диалоговых окон, да и в принципе всё.

Заводим шарманку.

Шаг 5. После того, как все допы проинсталлированы, копируем с гитхаба наш скрипт. Пользуясь случаем, хочу передать привет не слишком сообразительным камрадам, которые периодически пишут в комментах, мол ссылка не работает. Ребзи, я показываю принцип работы программ и утилит, а не занимаюсь актуализацией ссылок на гитхабовские скрипты.

Если вы не в состоянии в случае отсутствия актуальной ссылки, тупо найти новую используя встроенный поиск, то задумайтесь над тем, той ли деятельностью вы вообще занимаетесь. Может лучше пока не поздно устроиться в Мак, или пойти торговать арбузами. IT – это явно не ваша сфера, если подобный затуп наступает на совсем уж элементарных вещах.

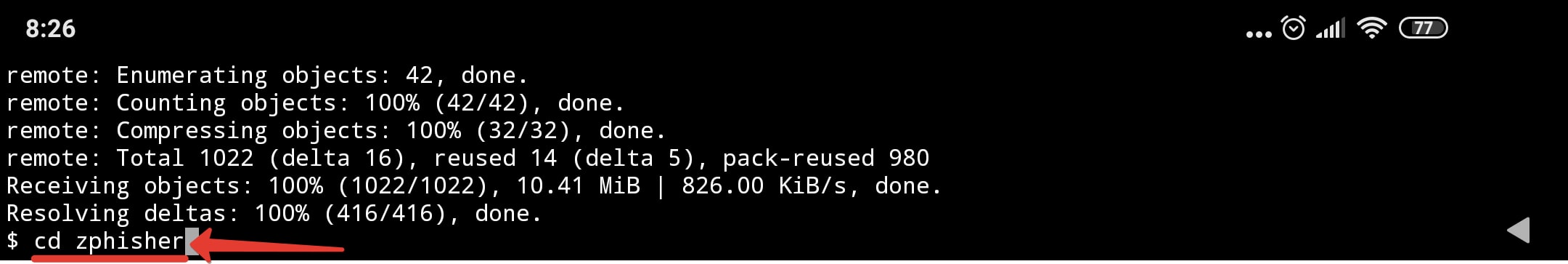

Шаг 6. После того, как zphisher скопировался, заходим в соответствующий катАлог или каталОг. Грамар-наци, обязательно поправьте в комментах.

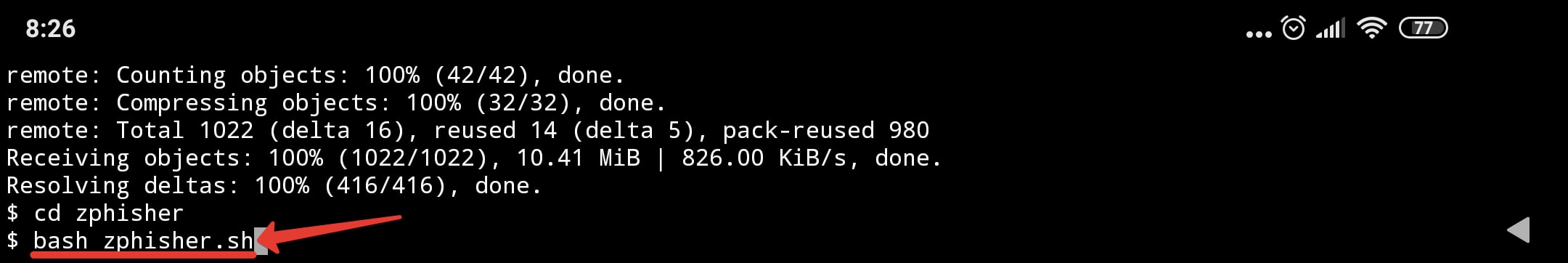

Шаг 7. И запускаем сам скрипт через баш.

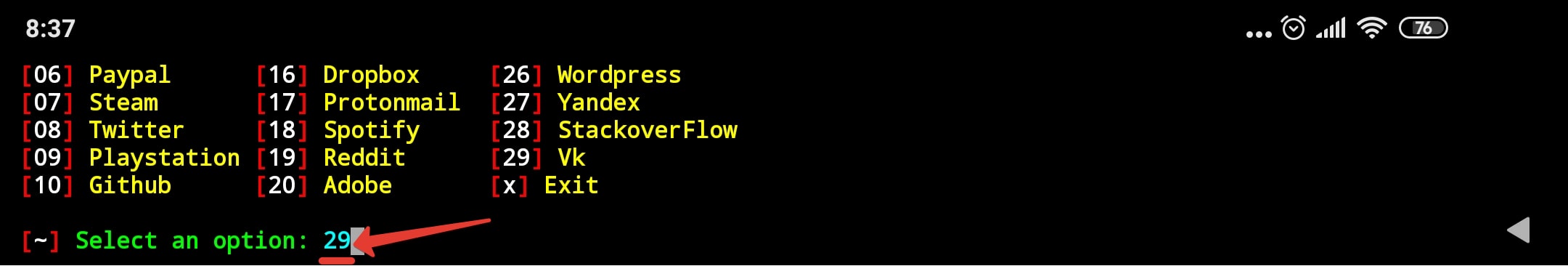

Шаг 8. В появившемся списке выбираем страницу авторизации сервиса, под который будем косить. Пусть будет VK.

Шаг 9. Далее программа предлагает нам 2 варианта. Либо стандартный index, либо страницу голосования. Возьмём классику.

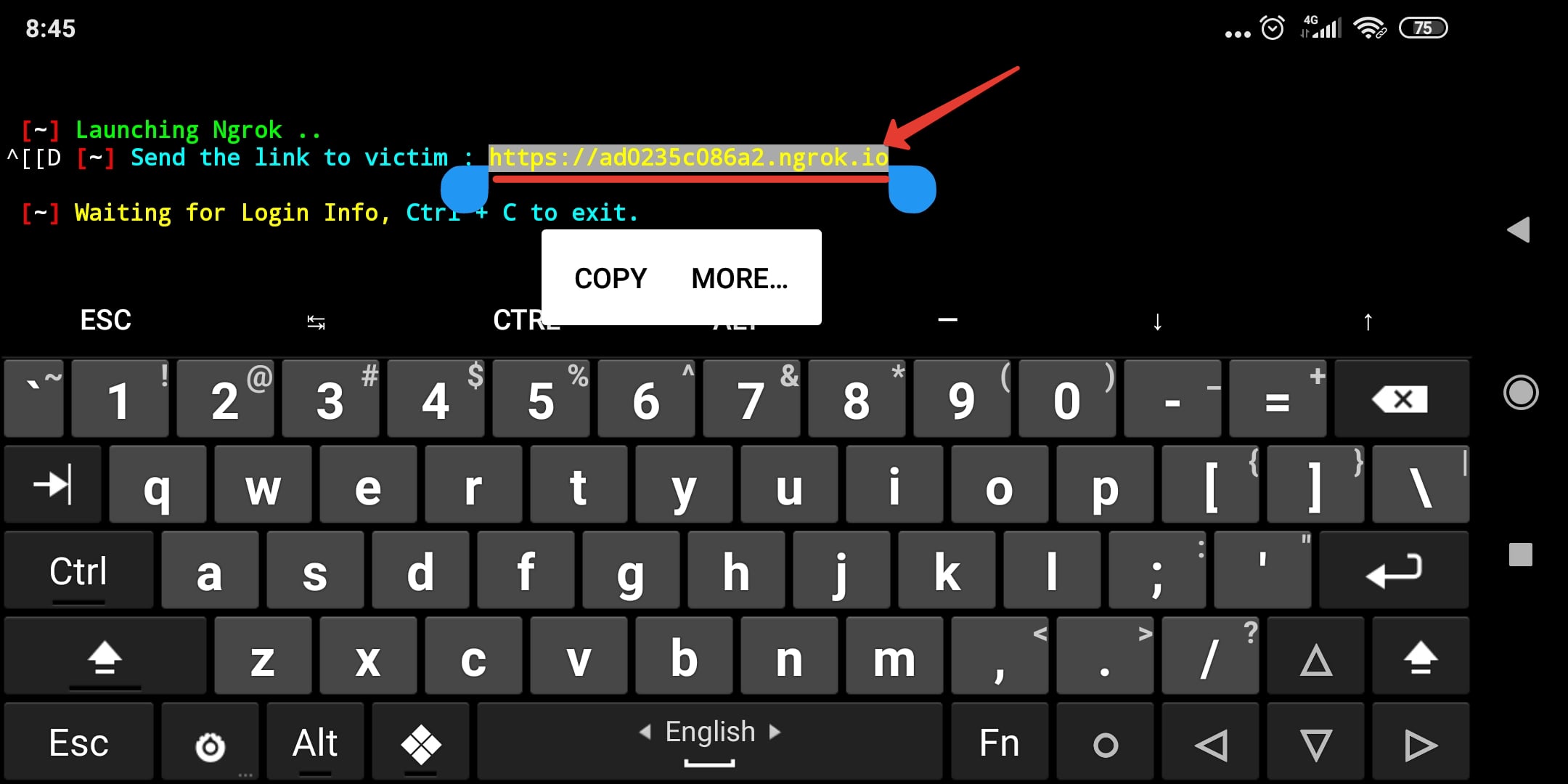

Шаг 10. Порты через Ngrok.

Шаг 11. Всё. Ждём ссылку. И копируем сгенерированный вариант на какой-нибудь сократитель.

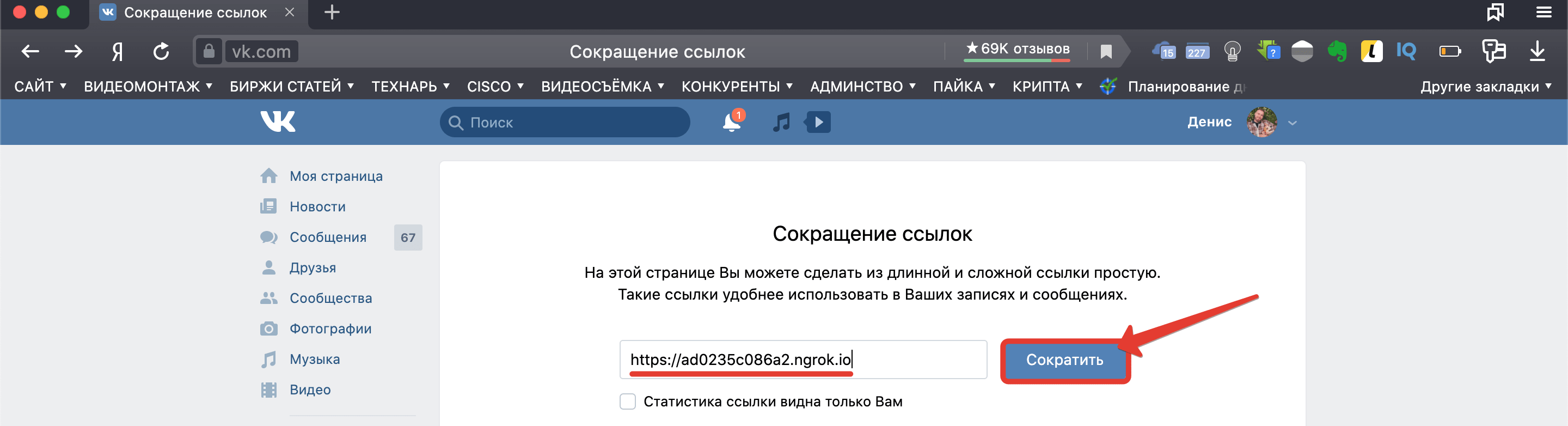

Шаг 12. В принципе, раз уж мы юзаем контакт в качестве фейка, можно воспользоваться тем же VK.CC.

Шаг 13. Проходим по сокращённому линку. Пробуем залогиниться.

Шаг 14. Вуаля. Логин и пасс от аккаунта улетают прямиком на наш ведрофон.

Сервисов и утилит для создания фишинговых страниц существует огромное множество. Это лишь один из примеров того, как всего за пару минут любой школьник со смартфоном в руках, может превратиться в потенциального злоумышленника. К счастью для нас, чтобы защититься от подобной напасти не нужно быть семи пядей во лбу. Вполне достаточно быть просто внимательным и никогда не переходить по ссылкам, присылаемым даже из проверенных источников.

Сегодня, современные технологии позволяют подделывать абсолютно всё. E-mail отправителя, телефон и даже голос звонящего. Хотя это, как правило, и не нужно. Злоумышленник может запросто притвориться вашим другом и даже скинуть в диалог пару мемчиков, прежде чем подтолкнёт вас к голосованию за его якобы хорошего знакомого через контакт.

Причём большую часть из того, что я перечислил, можно сделать абсолютно бесплатно. Для богатых же в Дарке есть даже специальный фишинг-панели. Они значительно упрощают взлом и содержат в себе кучу уже готовых страниц. Поэтому, друзья мои, будьте бдительны и не переходите по ссылкам из внешних источников ни под каким предлогом. Нафиг все эти голосования за псевдо-друзей.

Лучше уж меня поддержите лайком. И вам польза. И мне приятно.

Что ж, братцы, на этом сегодня всё. Надеюсь, что данное видео оказалось для вас полезным и вы узнали для себя что-нибудь новенькое. А если даже и не узнали, то как-минимум отлично провели время. Обязательно пишите свои идеи для следующих роликов и если хотите, чтобы я действительно разобрал какую-то тему в рамках основной рубрики, то напоминаю, что сумма доната за это дело у нас всего 1488 руб.

Как говорится, правильная цена, для правильных пацанов. Ссылка на донэйшен алерт само-собой в описании. Главное не забудьте в приписке указать тему, а то ведь я решу, что вы просто решили по-братски меня поддержать. С вами, как обычно, был Денчик. Удачи, успехов и самое главное, отличного настроения. Берегите себя и свои данные. Не переходите по левым ссылкам.

Помните, никому нельзя доверять. Даже себя. До новых встреч, камрады. Всем пока!

Источник: kurets.ru