Данная статья написана исключительно в ознакомительных целях и автор не несет ответственности за Ваши действия! За взлом соцсетей предусмотрена уголовная ответственность и эту информацию вы должны использовать в оборонительных целях, дабы быть готовым к подобным атакам на Вас!

ВСТУПЛЕНИЕ.

Самым распостраненным способом взлом страниц в социальных сетях является Фишинг.

NEXPHISHER — инструмент для фишинга социальных сетей с интуитивно понятным интерфейсом для LINUX/ TERMUX .

Если на Вашем Android смартфоне еще не установлен TERMUX — читайте мануал по установке и настройке.

УСТАНОВКА И ЗАПУСК.

Для начала обновим терминал.

apt update -y apt upgrade -y

Далее установим GIT

apt install git -y

Теперь клонируем репозитарий.

git clone git://github.com/htr-tech/nexphisher.git

Переходим в папку NEXPHISHER и запускаем установку. Если вы устатнвливаете в LINUX — bash setup . TERMUX — bash tmux_setup

| ФИШИНГ САЙТА ЧТО ЭТО ТАКОЕ? КАК ЗАЧИТИТЬСЯ ОТ МОШЕННИКОВ?! /|

cd nexphisher

bash tmux_setup

bash setup

Для запуска используйте команду:

Источник: dzen.ru

Фишинговая страницу на android

Создайте аккаунт или войдите в него для комментирования

Вы должны быть пользователем, чтобы оставить комментарий

Создать аккаунт

Зарегистрируйтесь для получения аккаунта. Это просто!

Войти

Уже зарегистрированы? Войдите здесь.

Подписчики 0

О НAC

h0st — теневой форум созданный для обмена профильной информацией по работе в разных областях. Один из самых посещаемых тематический ресурсов о заработке в сети интернет. Не забывайте пользоваться услугами Гарант-сервиса, при совершении сделок, чтобы избежать мошенничества.

FAQ

ОТВЕТСТВЕННОСТЬ

Администрация не несет никакой ответственности за публикации на данном форуме. Если Вы считаете, что в темах и сообщениях может содержаться информация, запрещенная к распространению, просим незамедлительно сообщить Администрации.

Источник: g0st.cc

Статья SocialFish фишинговая атака с помощью Ngrok

Приветствую Друзей,Уважаемых Форумчан и Гоcтей форума.

Сегодня мы рассмотрим и поговорим о ещё одном способе метода фишинговой атаки.

Основана она на злоупотреблении сервисом Ngrok.

Как известно,сервис позволяет осуществить проброс локального вашего веб-сервиса.

Скрипт по автоматизации ВК

Задуман он для того,чтобы разработчики смогли поделиться между собой

какими-то работами,посмотреть их,продемонстрировать c любой точки планеты.

А мы,в свою очередь,будем говорить о том ,как можно атаковать,используя

ту лёгкость ,с которой позволяет Ngrok в глобальной сети увидеть вашу фишинговую страницу.

SocialFish — тот инструмент,который входит в число недавних новинок.

Он-то и поможет нам разработать атаку.

Автор обзора и Администрация ресурса предупреждают о запрете использования SocialFish.

Все материалы приведены исключительно для ознакомления и изучения проблем безопасности.

Работает этот инструмент только с LInux

Испытания были успешно проведены на следующих дистрибутивах:

Kali Linux — Rolling Edition

Linux Mint — 18.3 Sylvia

Ubuntu — 16.04.3 LTS

В пакеты с зависимостями входит:

Python 2.7

Wget from Python

PHP

sudo

У меня он ,к слову,запускался и через python,и через python2

Для начала установим инструмент:

$ sudo git clone https://github.com/UndeadSec/SocialFish.git $ cd SocialFish/ $ sudo pip install -r requirements.txt $ sudo chmod +x SocialFish.py $ python SocialFish.py

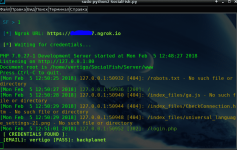

При первом запуске докачивается сам Ngrok,создаются директории Server И www.

Возможно ,некоторым из вас придётся после зайти в директорию Server

для того,чтобы сделать ngrok исполняемым (sudo chmod +x ngrok).

В директории www будут лежать заготовки страниц html,php.

Всё это добро находится в родительской директории SocialFish.

Я не стал изворачиваться,пытаться видоизменить ссылку,разыгрывать сложные комбинации с редиректами.

Запустил атаку с атакующей машины Kali Linux,с проброшенными туннелями tor и находящейся за NAT.

По ссылке я перешёл с машины жертвы Windows.

Конечно здесь ,речи о срабатывании антивирусов маловероятно.

Да,это всё заслуга Ngrok,и обход защитных систем в данном случае основан на выполнении удалённой атаки,

с привлечением стороны доверенного хостинга.

Проверка ссылки даёт вполне вменяемые результаты:

И если вы обратите внимание на фишинговую страницу,то увидите,что соединение по https протоколу.

Всё безопасно,всё здорово,причём обращение идёт по вашей ссылке на вашу фишинговую страницу авторизации.

У меня Firefox с использованием тонких настроек,поэтому вы видите,что он единственный,кто подаёт такой тревожный звоночек:

значком показано,что соединение небезопасно или слабое (зелёный цвет отсутствует).

У многих и в этом месте будет так , будто всё отлично,особенно у тех,кто не читает codeby)).

При попытке жертвы что-то ввести в окна авторизации,нам мгновенно прилетают данные

Инструмент,как я понял,ещё будет дорабатываться.

Не знаю,но почему-то сгенерировать ссылки кроме google и github,не получилось.

С первого раза ,возможно, также не выйдет задуманное.

Может это связано с тем,что на Ngrok некоторые сервисы платные,а доступные имеют ограничения.

Как можем,убедиться,такой способ из метода фишинга работает,у меня на этом всё,будьте пожалуйста внимательными.

Будьте этичными,осторожными,спасибо что вы с нами.Всего вам доброго,до новых встреч и благодарю за просмотр.

Источник: codeby.net