Попробуем для начала разобраться с самим понятием

снифер. Откуда оно взялось и что это такое? Разберемся с терминологией. Слово sniffer (дословно с английского это можно перевести как «нюхатель») в самом общем смысле суть некое прослушивающее устройство, внедренное в сеть для перехвата передаваемых по ней данных.

В некоторой литературе и документации, а также в электронных словарях типа Lingvo, термин sniffer (network sniffer) отождествляется с такими понятиями, как «анализатор сетевого трафика», «анализатор пакетов», «анализатор протоколов», «сетевой анализатор». А в более узком смысле — это ПО, созданное для мониторинга сетевого потока и/или его анализа. Изначально такие программы задумывались в помощь системным администраторам для анализа проблем сети. Но

сниферы, как большинство программного обеспечения для сисадминов, широко распространились и среди хакеров. Ведь такие вещи можно использовать и для перехвата паролей и другой незашифрованной информации, приходящей из сети, и исходящей в Сеть.

Взлом ВК | Как сделать фейк программа | и | Cвой сниффер для кража паролей |

Что мы будем делать

Попробуем разобрать один из способов работы

снифера и напишем такую программу сами. Это будет несложная программа без всяких драйверов, работающая в системе Windows 2000 и выше и требующая прав администратора. Такие ограничения, конечно, не вдохновляют, но все же если писать программу не для корыстных целей, то такие условия достаточно приемлемы. В дальнейшем будет ясно, ЧТО и КАК нас ограничивает. Для перехвата входящего трафика нашему

сниферу не потребуются внешний *.sys и *.dll файлы. Будут использоваться исключительно возможности операционной системы. Условимся сразу, что наш

снифер должен отлавливать приходящие пакеты с самым популярным набором протоколов — таких, как IP, TCP, UDP, ICMP, IGMP, GGP, IPv6, ICMPv6.

Пишем простой снифер

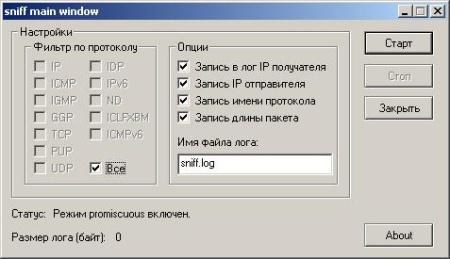

Начнем с того, что нам нужно написать снифер, который можно будет настраивать. Сделаем фильтр по протоколу, т.е. не будем пропускать в лог пакеты, не относящиеся к интересующему нас протоколу. Также реализуем возможности записи в лог IP получателя (наш), IP отправителя, имени протокола и длины пакета. В нашей программе, помимо этого, можно будет задавать имя файла лога. Он будет храниться в той же директории, что и наш

снифер. После всего, что мы сделаем, окно нашей программы будет выглядеть так:

Теперь перейдем к рассмотрению кода. Полный исходник нашей программы и ее рабочий вариант можно скачать по ссылке в конце статьи. Напишем программу на Visual C++ 6.0. Выбор этой среды разработки обоснован тем, что она мне по душе.

Начинаем, естественно, с инициализации сокетов. Пусть это будет WinSock 2.2:

WSADATA wsadata;

WSAStartup(MAKEWORD(2, 2),

Затем создаем сам сокет:

SOCKET s = socket(AF_INET, SOCK_RAW, IPPROTO_IP);

Получаем имя нашего локального хоста и информацию о нем:

КАК УСТАНОВИТЬ СНИФФЕР НА СЕРВЕР? ОТВЕЧАЮ НА ВОПРОС!

CHAR szHostName[16];

gethostname(szHostName, sizeof szHostName);

HOSTENT *phe = gethostbyname(szHostName);

SOCKADDR_IN sa;

ZeroMemory(

sa.sin_family = AF_INET;

sa.sin_addr.s_addr = ((struct in_addr*)phe->h_addr_list[0])->s_addr;

Теперь необходимо привязать локальный адрес к нашему сокету:

И, наконец, самое главное — включение режима promiscuous, о котором мы говорили ранее:

DWORD flag = TRUE;

ioctlsocket(s, SIO_RCVALL,

Здесь мы включаем режим приема всех приходящих из Сети пакетов, указанием в качестве команды сокету SIO_RCVALL. Объявление этой константы находится в заголовочном файле Mstcpip.h. Переменная flag включает и выключает режим (TRUE/FALSE). В документации Microsoft про эту команду сказано следующее:

Enables a socket to receive all IP packets on the network. The socket handle passed to the WSAIoctl function must be of AF_INET address family, SOCK_RAW socket type, and IPPROTO_IP protocol. The socket also must be bound to an explicit local interface, which means that you cannot bind to

INADDR_ANY.

Что в буквальном смысле означает: команда SIO_RCVALL позволяет сокету принимать все IP пакеты из Сети. Дескриптор сокета (в нашем случае это s), переданный в функцию WSAIoctl (мы используем просто ioctlsocket), должен быть из семейства адресов AF_INET (internetwork), тип этого сокета должен быть SOCK_RAW и протокол — IPPROTO_IP. Сокет также должен быть связан с явным локальным интерфейсом, т.е. нельзя его связать просто с INADDR_ANY. Соблюдая эти правила, мы и создаем сокет с дескриптором s. Очень важно понимать, что Raw-сокеты могут принимать множество неожиданных пакетов.

Заметим, что режим promiscuous включается только при активной системной плате или при выходе в Internet. В общем, он возможен, только когда есть какая-либо Сеть, будь то Internet или LAN. Если мы вызовем функцию ioctlsocket с параметром SIO_RCVALL на машине без сети, то получим ошибку.

Теперь попытаемся понять, почему наш снифер требует привилегий администратора. Microsoft пишет по этому поводу следующее:

Setting this ioctl requires Administrator privilege on the local computer. SIO_RCVALL is available in Windows 2000 and later versions of Windows.

Теперь должно быть ясно, что явно требуются привилегии администратора. Также выясняется и то, что команда SIO_RCVALL доступна, начиная с Windows 2000. Если

снифер запустит не администратор, функция bind не даст привязать сокет к локальному адресу. Она возвратит ошибку WSAEACCES (10013 в десятичной системе — не достаточно прав). Причем в MSDN сказано, что можно поднять свои привилегии включением опции сокета SO_EXCLUSIVEADDRUSE:

if (IsDlgButtonChecked(hwndDlg, IDC_CHECK_OPTION_LOG_SENDER_IP) == TRUE) IN_ADDR ia;

ia.s_addr = hdr->iph_src;

CHAR *pszSourceIP = inet_ntoa(ia);

WriteFile(hLogFile, «From: «, 6,

WriteFile(hLogFile, pszSourceIP, lstrlen(pszSourceIP),

WriteFile(hLogFile, «rn», 2,

>

if (IsDlgButtonChecked(hwndDlg, IDC_CHECK_OPTION_WRITE_PROTO_NAME) == TRUE) WriteFile(hLogFile, «Protocol: «, 10,

switch (hdr->iph_protocol) case IPPROTO_IP:

WriteFile(hLogFile, «IPrn», 4,

break;

case IPPROTO_ICMP:

WriteFile(hLogFile, «ICMPrn», 6,

break;

case IPPROTO_IGMP:

WriteFile(hLogFile, «IGMPrn», 6,

break;

case IPPROTO_GGP:

WriteFile(hLogFile, «GGPrn», 5,

break;

case IPPROTO_TCP:

WriteFile(hLogFile, «TCPrn», 5,

break;

case IPPROTO_PUP:

WriteFile(hLogFile, «PUPrn», 5,

break;

case IPPROTO_UDP:

WriteFile(hLogFile, «UDPrn», 5,

break;

case IPPROTO_IDP:

WriteFile(hLogFile, «IDPrn», 5,

break;

case IPPROTO_IPV6:

WriteFile(hLogFile, «IPv6rn», 6,

break;

case IPPROTO_ND:

WriteFile(hLogFile, «NDrn», 4,

break;

case IPPROTO_ICLFXBM:

WriteFile(hLogFile, «ICLFXBMrn», 9,

break;

case IPPROTO_ICMPV6:

WriteFile(hLogFile, «ICMPv6rn», 8,

break;

>

>

if (IsDlgButtonChecked(hwndDlg, IDC_CHECK_OPTION_WRITE_PACKET_LEN) == TRUE) CHAR szTemp[17];

WriteFile(hLogFile, «Packet length: «, 15,

wsprintf(szTemp, «%drn», size);

WriteFile(hLogFile, szTemp, lstrlen(szTemp),

>

SetDlgItemInt(hwndDlg, IDC_EDIT_LOG_SIZE, GetFileSize(hLogFile, NULL), FALSE);

>

>

return TRUE;

//Структура заголовка IP-пакета

typedef struct IPHeader UCHAR iph_verlen; // версия и длина заголовка

UCHAR iph_tos; // тип сервиса

USHORT iph_length; // длина всего пакета

USHORT iph_id; // Идентификация

USHORT iph_offset; // флаги и смещения

UCHAR iph_ttl; // время жизни пакета

UCHAR iph_protocol; // протокол

USHORT iph_xsum; // контрольная сумма

ULONG iph_src; // IP-адрес отправителя

ULONG iph_dest; // IP-адрес назначения

>IPHeader;

Тестирование снифера

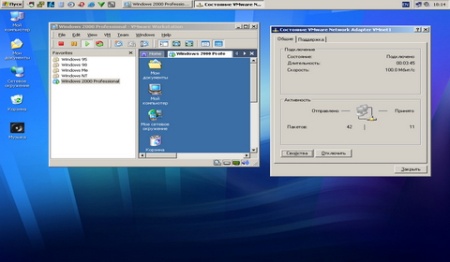

Теперь посмотрим на получившуюся программу в работе. Для тестирования ее работы я решил использовать подключение к интернету, а также виртуальную локальную сеть. Virtual LAN удобно использовать

когда нет реальной LAN, а работу своей программы необходимо протестировать. Виртуальную LAN довольно удобно настраивать с помощью VMware Workstation (у меня версия 5.5.0). Смоделируем локальную сеть путем установки на виртуальную машину системы Windows 2000 Pro. На хост-машине пусть будет Windows XP SP2. После настройки LAN менеджером виртуальных сетей в VMware, получаем локальную сеть из 2-х компьютеров.

Перед тестированием нужно обязательно не забыть выключить Firewall, т.к. он блокирует входящие пакеты. Убедиться в этом можно, пропинговав машины в обе стороны.

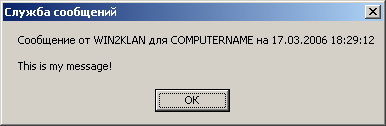

Меня всегда интересовало, как выглядит сообщение при его отправке по локальной сети командой net send. Но нельзя забывать о том, что эта команда работает лишь при включенной службе Messenger. Попробуем послать с виртуальной машины (Windows 2000) сообщение на хост машину (Windows XP SP2) «This is my message!».

. и посмотрим в созданные нашим снифером логи:

Среди прочего мусора, мы видим, что сообщение прибыло в 3-ем пакете. А в 4-ом оно, видимо, завершилось.

Теперь попробуем вариант с Internet’ом. Зайдем на сайт www.google.ru и проверим почтовый ящик, находящийся на pop.mail.ru:

Из данного лога видно все HTML-содержимое главной страницы www.google.ru + содержимое *.gif файлов. Также мы видим ответы smtp- и pop3-сервера.

Мы рассмотрели один из самых простых способов создания программ перехвата входящего трафика. Полученные в результате прочтения данной статьи знания можно использовать в различных целях, будь то тестирование своих сетевых программ, наблюдение за кем-либо или просто ради интереса. Теперь мы точно знаем, что Microsoft предоставляет возможности для создания программ данного типа, хотя и с урезанными привилегиями. Но в большинстве случаев этого бывает достаточно для достижения поставленных целей.

Источник: xakep.ru

Начинающему QA: полезные функции снифферов на примере Charles Proxy

Снифферы — это инструменты, позволяющие перехватывать, анализировать и модернизировать все запросы, которые через них проходят. Они полезны, когда из потока нужно извлечь какие-либо сведения или создать нужный ответ сервера. Так можно проводить модульное тестирование продукта, в котором есть и бэк, и фронт, и разные команды со своей версионностью.

В этой статье я расскажу об основных функциях снифферов, которые могут быть полезны QA. Попробую не вдаваться в теорию, а сфокусироваться на практике. Наиболее популярными представителями анализаторов трафика сейчас являются WhireShark, Fiddler и Charles Proxy. Об удобстве интерфейсов и функционале каждого из них можно рассуждать долго, учитывая все плюсы и минусы.

Но здесь я отдал предпочтение Charles, поскольку сам им активно пользуюсь. Буду рассказывать на его примере.

Что собой представляет Charles Proxy

Charles Web Debugging Proxy — это инструмент мониторинга HTTP и HTTPS трафика. Он выступает в роли прокси-сервера (промежуточного звена) между тестируемым приложением и сервером на бэкенде, позволяя не только видеть, но также перехватывать и редактировать запросы.

Главное преимущество Charles Proxy и снифферов в целом — возможность просмотра трафика, в том числе с мобильных устройств, что значительно облегчает работу тестировщика клиент-серверных мобильных приложений.

Первичная настройка

При тестировании мобильного приложения

Charles Proxy необходимо запустить на компьютере, который находится в той же локальной подсети, что и мобильное устройство с тестируемым приложением.

Как правило, соединение настраивается по Wi-Fi. В настройках Wi-Fi мобильного устройства в качестве proxy-сервера надо указать IP-адрес компьютера и стандартный порт инструмента 8888 (пароль остается пустым).

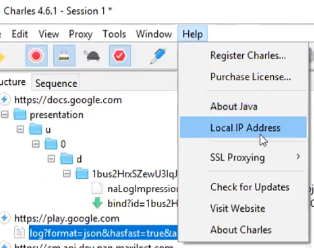

IP-адрес компьютера можно узнать через командную строку (ipconfig) или в самом Charles Proxy (Help -> Local IP Address).

Этот же адрес есть в инструкции по подключению, доступной в Help -> SSL Proxying -> Install Charles Root Certificate on mobile device remote browser.

После сохранения настроек Charles Proxy сможет читать HTTP-трафик мобильного устройства. Но чтобы смотреть расшифрованный трафик HTTPS, нужны дополнительные манипуляции — требуется установить SSL-сертификат Charles Proxy в браузере на мобильном устройстве.

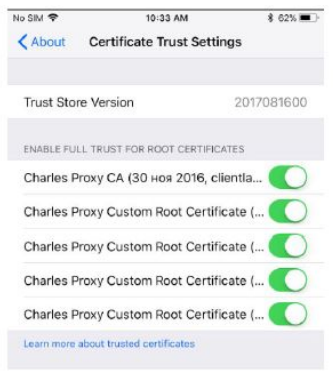

Скачать сертификат можно по адресу: chls.pro/ssl (адрес, по которому скачивается сертификат, также можно найти в инструкции Help -> SSL Proxying -> Install Charles Root Certificate on mobile device remote browser). Далее в iOS его необходимо сделать доверенным (в Настройки -> Основные -> Профили).

В Android установленные сертификаты верифицируются в Settings -> Trusted Credentials на вкладке User.

Главное отличие в настройках для этой ОС в том, что с Android 6.0 и выше в Androidmanifest надо добавить специальную конфигурацию, позволяющую просматривать защищенный трафик. На продакшене эта конфигурация убирается из соображений безопасности.

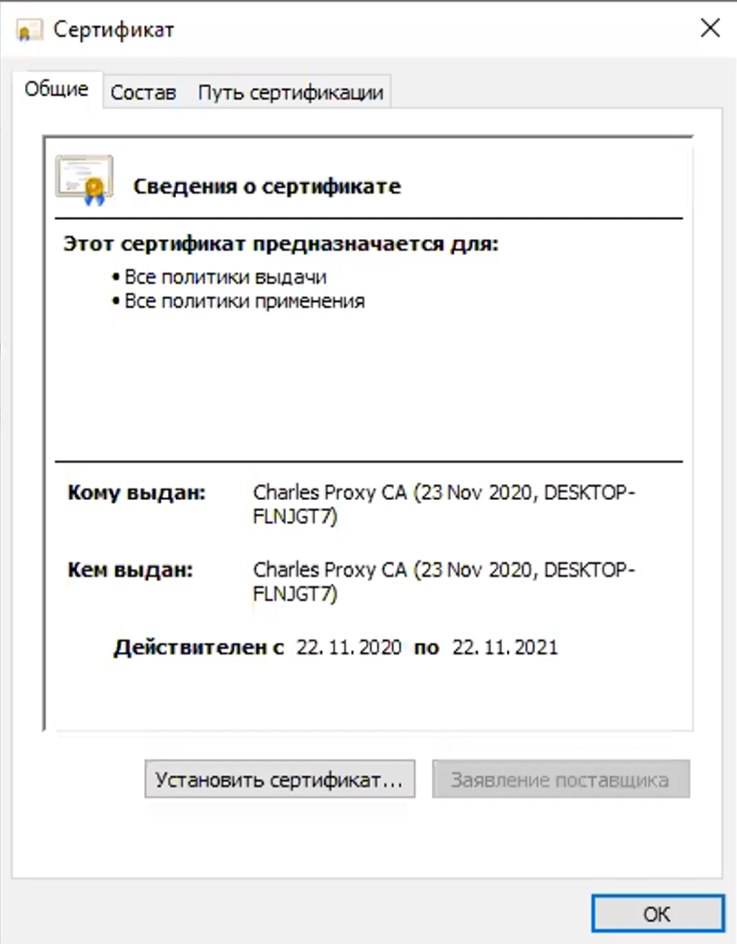

При тестировании приложения на ПК

В этом случае дополнительные сертификаты нужно установить на сам ПК. Для скачивания и установки нужна ссылка из Help -> SSL Proxying -> Install Charles Root Certificate.

Сертификат устанавливается в доверенные корневые центры.

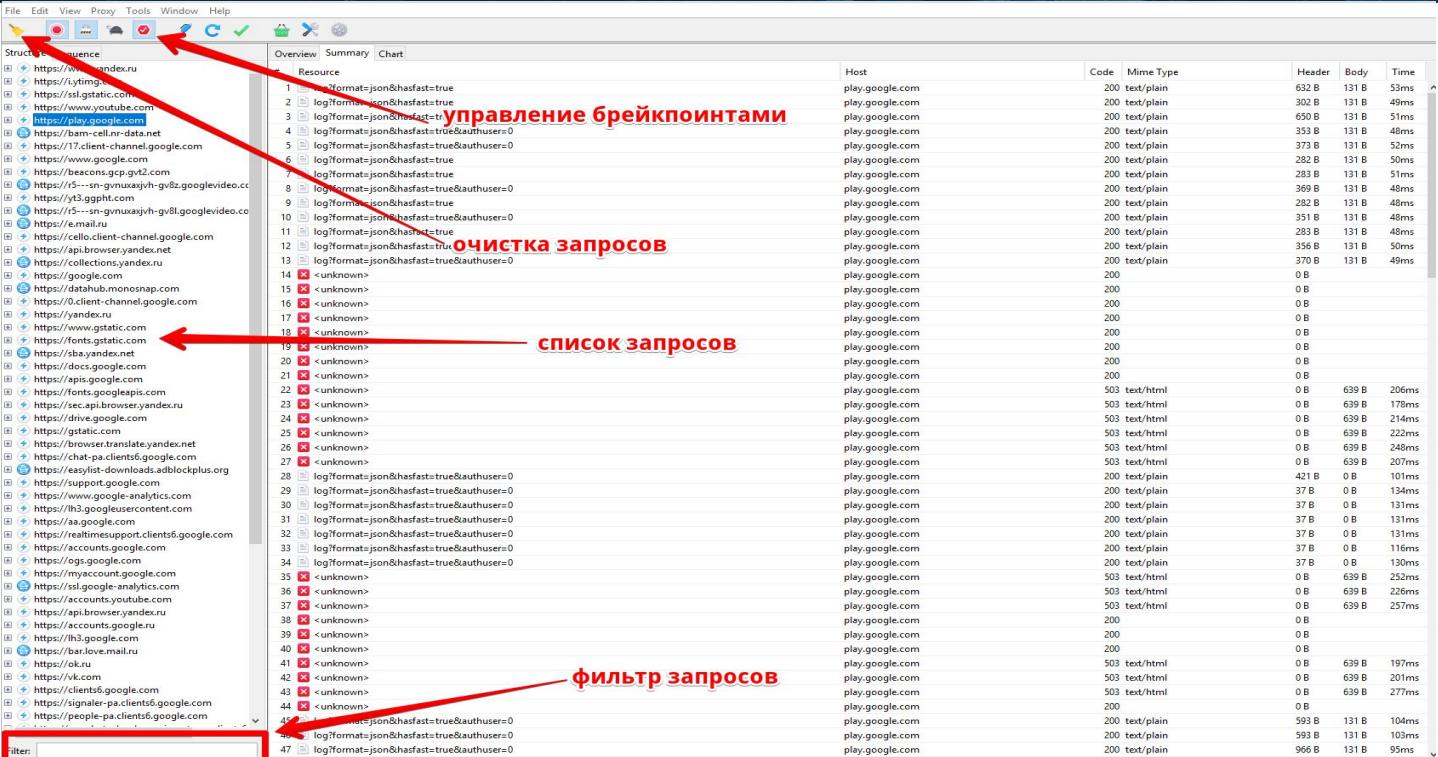

Два слова об интерфейсе

Интерфейс Charles Proxy прост. Слева — список перехваченных запросов, справа — детали.

В списке запросов есть две основные вкладки — Structure и Sequence.

В первом случае запросы рассортированы по хостам-папкам. Наведя на любой из них, можно получить всю информацию о количестве запросов к этому корневому хосту, доле удачных, таймингах, размерах и т.п. Фактически, здесь представлена вся та же информация, которую можно получить из панели разработчика в браузере. Выбрав конкретный URL, можно увидеть код ответа, версии протоколов, контент и т.п. Тело запроса, заголовки, cookie (если есть) можно посмотреть в разных форматах — даже в HEX.

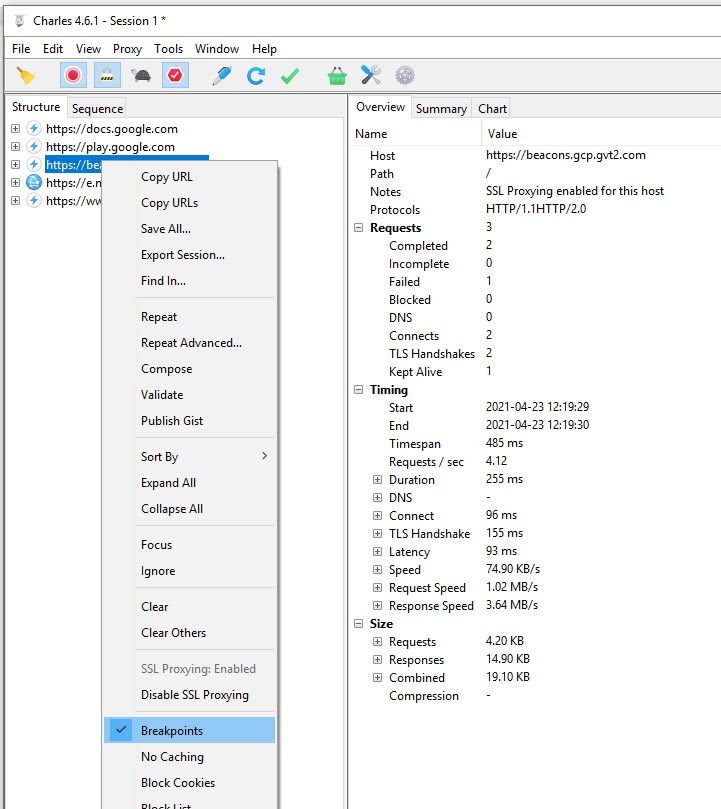

С помощью контекстного меню запроса можно настраивать блокировки, повторять и изменять запросы. На этом мы еще остановимся.

На вкладке Sequence запросы выведены по времени в виде настраиваемой таблицы. Видно, когда начался запрос, сколько он длился, его размер, статус и т.п. Наведя на конкретную строку, мы получим ту же информацию о теле, заголовках и т.п.

Если запросов на экране слишком много, с помощью панели инструментов их можно очистить или вообще остановить перехват. Там же есть возможность включить и выключить троттлинг (подробнее об этих функциях расскажу позже). Базовая настройка каждой из функций осуществляется через меню, а кнопки панели управления выступают своего рода тумблерами On / Off.

Фильтрация

В Charles Proxy очень много вариантов фильтрации запросов.

Начнем с вкладки Structure. Самое примитивное — скопировать хост и вставить в поле Filter. Так мы увидим только запросы с этого хоста. Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в Other Hosts.

Если при этом перейти на закладку Sequence и отметить настройку Focused, то в списке окажется информация только о тех запросах, которые были выбраны на вкладке Structure.

На вкладке Sequence есть аналогичный фильтр.

Charles Proxy умеет работать с регулярными выражениями. Для этого на вкладке Sequence выбираем Settings и отмечаем пункт Filter uses regex. И вписываем в поле поиска элементарную регулярку.

Например, вот так

можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идет точка.

Там же можно включить Autoscroll списка запросов или указать максимальное количество строк.

В Charles Proxy можно фильтровать не только отображение, но и запись запросов. Для этого надо зайти в Proxy -> Record settings и задать условия на одной из вкладок — Include или Exclude — так мы включаем или выключаем запись запросов данного хоста.

Похожего результата можно добиться, используя блок-листы. Включить хост в блок лист можно из контекстного меню (команда Block list) или через добавление в Tools -> Block list, где следует отметить Enable Block list.

Блокируемый запрос можно прервать двумя способами (подходящий надо выбрать в настройках):

- сбросить соединение;

- вернуть ошибку 403.

От выбранного способа блокировки зависит, какой ответ мы получим.

Можно провести эксперимент. Включим наш тестовый стенд в Block list, выбрав простой сброс соединения. С помощью контекстного меню запроса повторим его (команда Repeat) и получим такой ответ:

Статус запроса — Failed, а в описании ошибки указано, что Connection dropped.

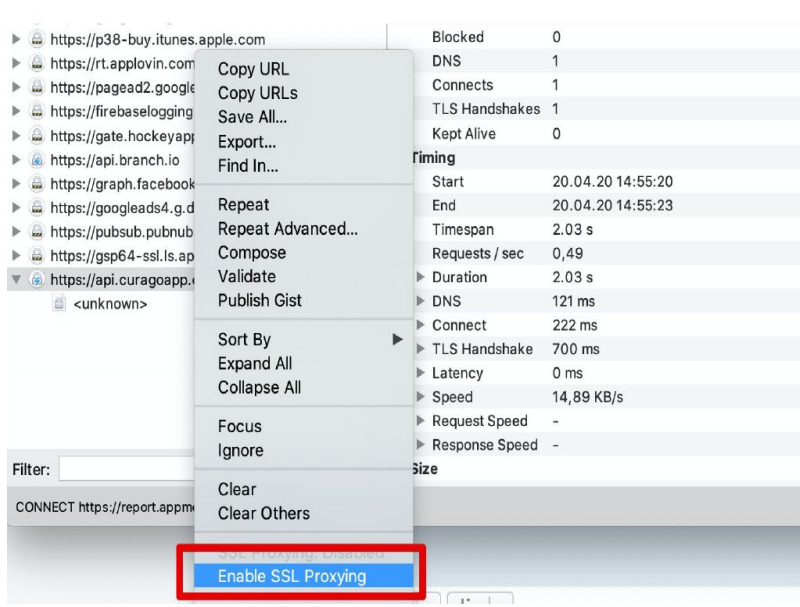

Просмотр SSL-трафика

Если ранее мы успешно установили SSL-сертификат, для просмотра зашифрованного трафика остается только включить SSL proxying для нужного хоста в самом Charles Proxy. Это можно сделать через контекстное меню конкретного хоста.

Чтобы не включать каждый хост, можно зайти в Proxy -> SSL Proxying settings и на первой вкладке SSL Proxying включить Enable SSL Proxying.

Аналогично настройке фильтров на вкладках Include и Exclude можно добавить или исключить конкретные хосты. Если списки на этих вкладках не заполнять, по умолчанию мы будем читать трафик со всех хостов.

Брейкпоинты

Наверное, одна из самых популярных функций Charles Proxy — это настройка точек остановки, которые позволяют перехватывать запросы.

Установить Breakpoint можно из контекстного меню запроса. После этого все аналогичные запросы будут перехвачены. Их можно будет просматривать и редактировать.

Чтобы проверить, как это работает можно использовать повтор запроса (Repeat из того же контекстного меню). Запрос перехватывается, его можно редактировать.

В принципе, изменить можно все — от header до авторизационного токена. Когда редактирование будет закончено, можно выбрать Execute и в Charles Proxy появится повторный запрос, который и отправится на сервер, а потом вернется с ответом. В этот момент можно будет посмотреть и отредактировать ответ, который получит приложение — появится поле Edit response.

Редактируя запрос, можно ввести заведомо некорректные данные и посмотреть, как ответит сервер. Также можно отредактировать ответ (внеся некорректные данные) и использовать его для тестирования фронта. Можно оставить корректные данные, но изменить код — посмотреть, как фронт воспринимает информацию, переданную через API.

Map remote

Еще одна популярная функция Charles Proxy — подмена ответа сервера. Так мы можем ответ одного хоста подменить на ответ другого. Настраивается это через Tools -> Map Remote.

Обратите внимание, в левом нижнем углу есть кнопки Import и Export. Они позволяют обмениваться настройками — переносить их с одного рабочего места на другое.

Например, мы можем подменить контура. Я буду посылать запрос на dev-контур, но ответ хочу получить с тестового стенда. Для этого создаем новый пункт в списке Map Remote Settings. Map From — куда изначально был запрос; Map to — откуда берем ответ.

Эта функция может быть полезна, если мы поймали ошибку на продакшене, например при загрузке таблицы, а информации в dev-контуре для полноценного тестирования не хватает. Вместо того, чтобы перезаполнять информацию в каждом контуре, мы можем скопировать ответ сервера в нужный контур и посмотреть, как он ведет себя после исправления ошибки.

Map Local

Главное отличие Map Local от предыдущей функции в том, что замена осуществляется не на ответ другого сервера, а на содержимое локального файла. Настройки выглядят точно также, но вместо второго сервера мы указываем локальный путь к файлу с ответом.

Rewrite

Функция Rewrite может быть полезна, если вам нужно переписать данные, которые отправляются в Charles Proxy. В отличие от простого редактирования Rewrite позволяет задать правила изменения и работать в автоматическом режиме. Можно изменять и добавлять заголовки, искать и заменять текст в теле запроса или ответа. Можно даже менять статус ответа.

Rewrite удобно использовать, когда нужен готовый ответ, но мы не хотим каждый раз ставить брейкпоинт и вписывать его в ручную. Редактируя таким образом ответ, фактически, мы ставим заглушку — можем имитировать работу сторонних партнеров. Честно говоря, в Postman-е эта функция реализована более интуитивно. Но раз мы говорим про Charles, не будем отходить от его примера.

Настроить это можно через Rewrite settings, доступные в контекстном меню. Единственный недостаток инструмента в том, что каждое правило замены прописывается отдельно.

Помимо изменения запросов и ответов мы можем запретить кэширование или cookie (функции No caching и Block cookies). Эти опции повторяют аналогичные инструменты панели разработчика в браузере. В обоих случаях настраивается список хостов, для которых действует настройка. Если же список пуст, то кэширование и cookie отключаются на всех перехваченных хостах.

Throttling

Charles Proxy помогает тестировать сервис на плохой связи, искусственно ограничив через настройки пропускную способность канала. Эта функция полезнее всего для тестирования десктопных приложений, поскольку на мобильных устройствах качеством связи можно управлять через панель разработчика.

Настраивается функция через Proxy ->Throttling settings.

Ограничения можно включить либо для хостов из списка, либо для всех перехваченных запросов. Из коробки есть несколько пресетов, но все параметры связи можно корректировать вручную. Мне по большей части хватает базовых настроек.

Repeat Advanced

Хотя полноценное нагрузочное тестирование лучше проводить в специальных инструментах, Charles Proxy имеет одну базовую настройку, которая помогает закрыть минимальные потребности. Функция Repeat Advanced (доступная через контекстное меню перехваченного запроса) позволяет нужное количество раз повторить тот же запрос. После настройки откроется отдельная сессия, где будут видны детали каждого из запросов.

Конечно, список функций Charles Proxy этим не ограничивается. Есть еще много полезного — от перенаправления доменного имени на другой IP-адрес, до автоматического сохранения полученных ответов.

Отмечу, что Charles Proxy платный. Можно использовать триальную версию. Но раз в 5-7 минут поверх него будет отображаться всплывающее окно с версией, а раз в 30 минут он будет выключаться, при этом сессии не сохраняются. Решайте сами, помешает ли это вашей работе.

В целом Charles Proxy — это хороший инструмент. Не сказал бы, что он сильно отличается от того же Fiddler-а, но на мой взгляд он больше заточен под MacOS, поскольку пришел на эту платформу раньше. Хотя сейчас уже нельзя сказать, что какой-то сниффер принципиально лучше или хуже. Все они решают примерно одни и те же задачи сходным образом.

Автор статьи: Артем Холевко, Максилект.

Текст подготовлен по материалам внутреннего семинара Максилект.

P.S. Мы публикуем наши статьи на нескольких площадках Рунета. Подписывайтесь на наши страницы в VK, FB, Instagram или Telegram-канал, чтобы узнавать обо всех наших публикациях и других новостях компании Maxilect.

- снифферы

- charlesproxy

- charles proxy

Источник: habr.com

Онлайн сниффер: osniffbot

Телеграм бот бесплатный онлайн сниффер. Отправляй и получай данные.

Бот онлайн Сниффер. Полная альтернатива веб версии онлайн Сниффера. Бесплатный онлайн сниффер. Отправляй и получай данные.

Поставьте пожалуйста оценку:

Голосов: 17 чел. Рейтинг: 2.9 из 5 .

Опрос: Как часто Вы пользуетесь телеграмом? (Кол-во голосов: 9930)

Каждый день

Через день

Раз в неделю

Раз в месяц

Очень редко

Чтобы проголосовать, кликните на нужный вариант ответа. Результаты

Оставить комментарий:

Последние комментарии

Скам, канал мошенника .

Мошенники, под видом сделки, украли канал.

Опрос: Любимая категория ботов телеграм (Кол-во голосов: 2267)

Развлечения

Фото и видео

Финансы, криптовалюта

Образование

Чтобы проголосовать, кликните на нужный вариант ответа. Результаты

Самые популярные боты

Телеграм бот для раздевания девушек. Просто пришли ему фотографию любой одетой девушки и он сразу снимет с нее белье 359879

Телеграм бот для раздевания девушек. Просто пришли ему фотографию любой одетой девушки и он сразу снимет с нее белье 359879 Бот для отложенного постинга в телеграмм канал 120010

Бот для отложенного постинга в телеграмм канал 120010 Телеграм бот раздевает любую девушку по фотографии и увидеть все её прелести 104626

Телеграм бот раздевает любую девушку по фотографии и увидеть все её прелести 104626 Telegram бот — текст в речь. Переводит текстовые сообщения в голос робота 90468

Telegram бот — текст в речь. Переводит текстовые сообщения в голос робота 90468 Этот бот решит все ваши тесты и выдаст ответы на такие платформы, как якласс мэш рэш цдз скайсмарт за считанные секунды! Всего лишь нужно прислать ему ссылку на тест. 87907

Этот бот решит все ваши тесты и выдаст ответы на такие платформы, как якласс мэш рэш цдз скайсмарт за считанные секунды! Всего лишь нужно прислать ему ссылку на тест. 87907 Телеграмм бот — Боря пранкер. Лучший бот для телефонного розыгрыша друзей 70002

Телеграмм бот — Боря пранкер. Лучший бот для телефонного розыгрыша друзей 70002 Телеграм бот для анонимного просмотра страниц в Инстаграм 65998

Телеграм бот для анонимного просмотра страниц в Инстаграм 65998 Телеграм бот для скачивания видео без водяного знака и аудио с ТикТок 64733

Телеграм бот для скачивания видео без водяного знака и аудио с ТикТок 64733 Телеграмм бот для подмены номера 62732

Телеграмм бот для подмены номера 62732 Телеграмм бот Максим для озвучки текста 59114

Телеграмм бот Максим для озвучки текста 59114

Теги / Добавить бота / Обратная связь

Источник: tlgbot.ru