ittech

Автор Михаил Граблевский На чтение 4 мин Просмотров 795 Опубликовано 21.10.2014

Контроль интернет-трафика с помощью программы Wireshark позволит Вам узнать все о сетевых подключениях Вашего компьютера. Эта программа просто швейцарский нож для анализа сетевого трафика. Хотите ли Вы проанализировать P2P трафик или только хотите увидеть к каким сайтам хочет получить доступ компьютер с определенным IP, Whireshark поможет Вам в этом. Скачать программу можно по ссылке.

Идентификация пирингового трафика

Столбец протокола Wireshark выводит на экран тип протокола каждого пакета. Если Вы смотрите на полученные Wireshark данные, в этом столбце Вы увидите BitTorrent или другой пиринговый трафик, скрывающийся в этом пакете.

How to Find IP Address in Wireshark

Вы можете увидеть какие протоколы используются в Вашей сети, перейдя в инструмент «Protocol Hierarchy», расположенный в меню Wireshark — «Statistics«.

Это окно Wireshark показывает процент использования сети по протоколам. На примере мы можем увидеть, что около 5% пакетов в сети — пакеты протокола BitTorrent. Это не так много, как могло бы показаться, но не стоит забывать, что BitTorrent так же использует протокол UDP. Почти 25 процентов от всех UDP пакетов классифицировано Wireshark, как пакеты данных UDP трафика BitTorrent.

Вы можете видеть только пакеты BitTorrent, для этого нужно кликнуть правой кнопкой мышки на протоколе и принять соответствующий фильтр. Вы можете сделать то же самое с любыми другими типами P2P трафика: Gnutella, eDonkey, или Soulseek.

Используя опцию «Принять фильтр», принимается фильтр «bittorent». Вы можете пропустить меню, выпадающее по нажатию правой кнопки мышки, набрав название фильтра прямо в поле «Filter Box».

Из отфильтрованного трафика мы можем увидеть, что локальный адрес 192.168.1.64 использует BitTorrent.

Чтобы посмотреть на все IP адреса в локальной сети использующие BitTorrent, можно выделить «Endpoints» в меню статистики Wireshark.

Щелкните на вкладке Ipv4 и поставьте флажок «Limit to display filter«. Вы увидите в списке Whireshark и локальные и удаленные IP адреса, использующие BitTirrent трафик. Локальные адреса в таком случае будут сверху списка.

Если Вы захотите узнать все типы протоколов поддерживаемые программой Wireshark, то зайдите в «Enabled Protocols» в меню «Analyze«.

Для начала поиска интересующего Вас протокола Вы можете начать набирать протокол в поле поиска в окне «Enabled Protocols«.

Контроль доступа к веб сайтам в Wireshark

Теперь, когда мы знаем, как отсортировать данные по протоколам в программе Wireshark, мы можем набрать «http» в поле Filter для отображения только HTTP трафика. С отмеченной галочкой опцией «Enable network name resolution” мы сможем увидеть имена сайтов, к которым производится доступ в сети.

Еще раз мы можем использовать опцию «Endpoints» в меню «Statistics«.

Щелкните к вкладке IPv4 и снова поставьте флажок “Limit to display filter” . Вы должны также быть уверенными, что флажок “Name resolution” включен, в противном случае Вы будете видеть только IP-адреса.

Теперь Вы увидите веб сайты к которым получен доступ. Рекламные сети и сторонние веб-сайты, которые размещают сценарии, используемые на других веб-сайтах, также появятся в списке.

Если нас интересует только специфичный IP-адрес и мы хотим увидеть на какие сайты заходит именно этот IP нам так же нужно настроить фильтры. Для этого используется конечный фильтр http and ip.addr == [IP address], который позволит увидеть HTTP трафик с определенного IP-адреса.

Откройте диалог «Endpoints» в программе Wireshark снова и Вы увидите список веб сайтов посещаемых с определенного IP.

Надеюсь эта небольшая инструкция по программе Wireshark поможет вам, хотя все вышеперечисленное — только царапанье по поверхности возможностей программы Wireshark. Вы можете строить гораздо более продвинутые фильтры, или использовать инструмент Firewall ACL Rules для блокировки отфильтрованного трафика.

Источник: pcask.ru

Как отследить IP-адреса с помощью Wireshark

Мануал

Автор cryptoparty На чтение 5 мин Опубликовано 19.01.2022

Введение в отслеживание IP-адреса с помощью Wireshark

Бывают случаи, когда нам необходимо отследить IP-адрес до его происхождения (страна, город, номер AS и т.д.).

Особенно, когда мы проводим сетевой анализ форензики, целью которого является обнаружение шаблонов атак и идентификация злоумышленников.

С помощью IP-геолокации мы можем определить географическое местоположение IP-адреса.

В Интернете существует множество бесплатных, а также коммерческих сервисов, которые предоставляют своим клиентам API (Application Programing Interface).

Когда вы задаете в googlе вопрос “Какой у меня IP-адрес?”, он, скорее всего, приведет вас на сайт, использующий такой API.

Я полагаю, вы спросите: “Откуда API получает геолокацию IP-адреса?”.

Ответ прост – из одного или нескольких RIR (Regional Internet Registry).

RIR – это некоммерческая организация, которая распределяет IPv4, IPv6 и ASN (номера автономных систем).

В мире существует 5 RIR, которые управляют IP-адресами для различных регионов.

Организация под названием IANA (Internet Assigned Numbers Authority) фактически контролирует распределение IP-адресов и номеров автономных систем и делегирует обязанности по управлению IP-адресами 5 RIR.

Ниже показано, какой RIR отвечает за тот или иной регион.

- AFRINIC (Latin America and Caribbean Network Information Centre) обслуживает Африку.

- ARIN (American Registry for Internet Numbers) обслуживает Антарктику, Канаду, часть Карибского бассейна и США.

- APNIC (Asia-Pacific Network Information Centre) обслуживает Восточную Азию, Океанию, Южную Азию и Юго-Восточную Азию.

- LACNIC (Latin America and Caribbean Network Information Centre) обслуживает большую часть Карибского бассейна и всю Латинскую Америку.

- RIPE (NCCThe Réseaux IP Européens Network Coordination Centre) обслуживает Европу, Центральную Азию, Россию и Западную Азию.

MaxMind – одна из платформ, предоставляющих как коммерческие, так и бесплатные услуги, которые поддерживает Wireshark.

Шаг-1: Создайте учетную запись

Поскольку MaxMind требует регистрации для загрузки баз данных, нам необходимо создать учетную запись.

Перейдите по ссылке ниже для регистрации.

После создания учетной записи перейдите по ссылке ниже для загрузки баз данных.

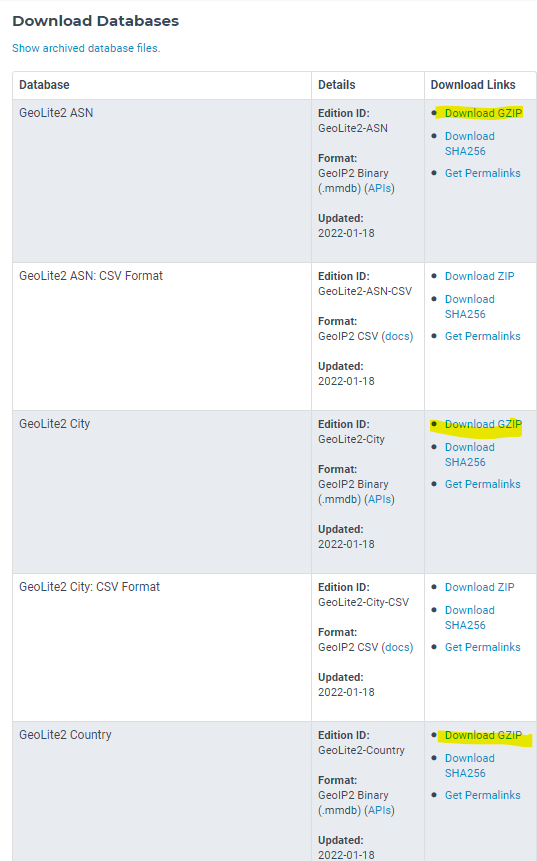

После открытия ссылки (они часто обновляют ссылку), у нас будет возможность загрузить геолокационные данные в различных формах (.csv, mmdb и т.д.).

Шаг-2: Скачайте ZIP-файлы MaxMind в формате mmdb

Поскольку Wireshark поддерживает только формат mmdb, мы будем скачивать ZIP-файлы, содержащие файлы mmdb.

Эти базы данных можно использовать с Python, C#, Node, PHP и Ruby.

MaxMind рекомендует использовать официальные клиентские библиотеки для запросов к своим базам данных.

С помощью нескольких строк кода вы можете получить геолокацию и в своем приложении.

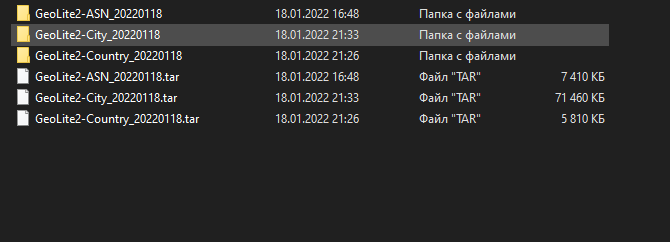

Создайте каталог и загрузите туда сжатые (расширение tar) файлы.

Wireshark не может использовать сжатые файлы.

Таким образом, нам нужно разархивировать их в тот же каталог.

В итоге в директории они должны выглядеть как показано ниже.

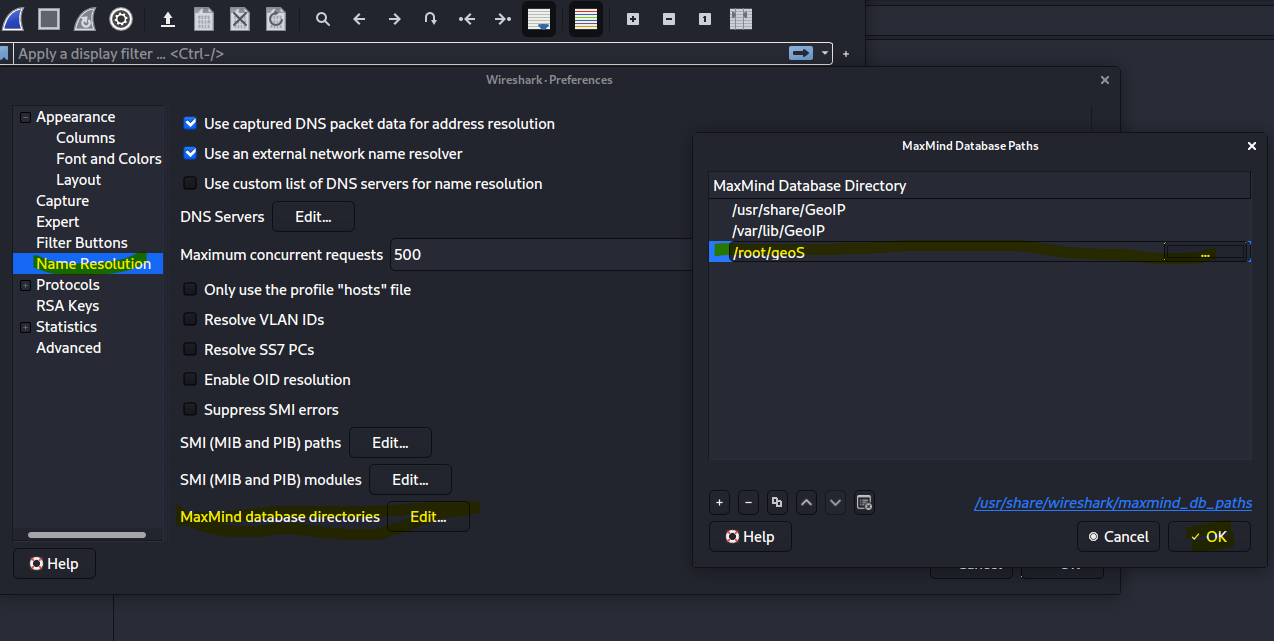

Добавление пути к базам данных MaxMind в Wireshark

Шаг-1: Доступ к настройкам Wireshark

Откройте Wireshark и перейдите в меню Edit → Preferences.

Шаг-2: Загрузите базу данных MaxMind в Wiresark

Появляется окно настроек.

В левой части окна мы нажимаем на “name resolution”

. Затем справа, в нижней части окна, есть кнопка редактирования, которая позволяет нам добавить базы данных MaxMind.

Нажмите на нее, появится небольшое окно. Выберите каталог, в котором хранятся ваши файлы.

Не забудьте, что расширение файлов должно быть “.mmdb”.

Wireshark будет автоматически загружать все файлы, заканчивающиеся этим расширением.

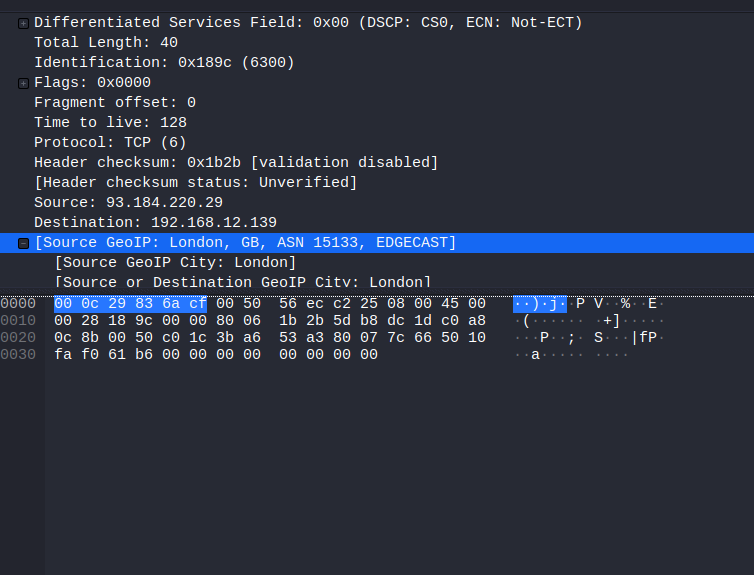

Поиск геолокации IP-адреса

После установки пути Wireshark не будет сразу показывать информацию о геолокации.

Поэтому необходимо перезапустить Wireshark, после чего он повторно просканирует pcap-файл и покажет информацию о геолокации в IP-заголовках.

Для лучшего понимания:

- Откройте Wireshark и посетите сайт example.com.

- Как только вы увидите пакеты сайта, остановите захват.

- Выберите любой пакет и разверните его IP-заголовок. Вы должны увидеть некоторую информацию о геолокации в IP-адресе источника или назначения.

- Если IP-адресом источника или назначения пакета является ваш локальный IP-адрес, вы не увидите никакой информации о геолокации в IP-заголовке, поскольку ваш IP-адрес находится в частной области видимости.

Настройка фильтров в Wireshark (по IP, порту, протоколу, MAC и т.д.)

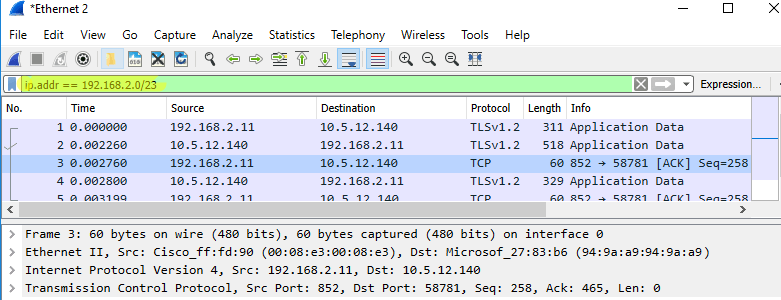

Wireshark это популярная программа для анализа сетевого трафика, которая может использоваться при диагностике сетевых подключений и выявления активности различных программ и протоколов. Для удобства фильтрации всего трафика, проходящего через сетевую карту вы можете использовать фильтры Wireshark. У начинающих администраторов применение фильтров в Wireshark вызывает ряд вопросов. В этой статье мы собрали основные примеры фильтров Wireshark (по IP адресу, протоколу, порту, MAC адресу), которые будут полезны для быстрого старта.

Есть два типа фильтров: фильтры отображения и фильтры захвата. В этой статье мы рассматриваем только фильтры отображения, позволяющие быстро найти целевой трафик.

Фильтры задаются в верхней части окна Wireshark в поле Apply a display filter.

Фильтр Wireshark представляет собой строку, в которой можно указывать различные условия фильтрации. Вы можете использовать следующие операторы для проверки условий:

| Оператор | Значение |

| == | равно |

| != | не равно (кроме) |

| > | больше |

| меньше | |

| >= | больше или равно |

| меньше или равно | |

| contains | содержит (точное соответствие) |

| matches | совпадает (регулярное выражение) |

Для объединения нескольких условий (правил) используют специальные операторы:

| Текстовый оператор | Символьный оператор | Значение |

| and | Логическое И | |

| or | || | Логическое ИЛИ |

| xor | ^^ | Исключающее ИЛИ |

| not | ! | Логическое НЕ |

| in | В (поиск в массиве) | |

| […] | Подпоследовательность |

Вы можете использовать фильтры в зависимости от направления трафика:

- фильтр с .src показывает только трафик от указанного значения

- фильтр с .dst показывает трафик к указанному значению

- фильтр с .addr используется для фильтрация трафик в обоих направлениях

Приведенный список содержит часть самых популярных фильтров

Ниже приведены часто используемые фильтры Wireshark:

Фильтры по IP-адресу:

ip.addr == 192.168.10.0/24

!(ip.addr == 192.168.10.1)

ip.src == 192.168.22.11 ip.dst == 192.168.14.15

ip.addr => 172.16.1.14 ip.addr

Фильтры по DNS-имени:

tcp contains «vmblog.ru»

http.host == «report.vmblog.ru» (поиск точного значения в заголовках http)

http.host contains «vmblog.ru» (поиск содержимого в заголовках http)

http.host (все запросы с полем host в заголовке http)

Фильтры по портам TCP или UDP:

tcp.port == 443

tcp.dstport == 80

udp.srcport == 53

tcp.dstport>=8000 tcp.dstport

Фильтры для протокола DHCP:

Фильтры по MAC адресу:

eth.src == 01:2b:2a:a2:aa:22

eth.dst == 01:2b:2a:a2:aa:22

Фильтры по содержимому:

http.content_type contains «jpeg»

http.content_type contains «image»

http.content_type contains «xml»

http.request.uri contains «rar»

Фильтры для ICMP:

icmp.type==0 (ответы на ping)

icmp.type==3 (ошибки недоступности)

Фильтры заголовков HTTP:

http.content_type == «text/plain» (по значению поля content type)

http.response.code == 404 (по коду ответа)

http.response.code != 200 (по коду ответа)

http.server == «nginx» (по значению поля server)

Фильтры для анализа SIP-трафика:

udp.srcport >= 10000 udp.srcport

udp.port == 5060 || tcp.port == 5060

Источник: vmblog.ru