Существует множество платформ социальных сетей, которые используются для взаимодействия друг с другом как в социальном, так и в профессиональном плане. Одним из таких приложений является Discord, простой в использовании и удобный способ общения с другими пользователями по интернет-протоколу. Это работает так же, как Skype, еще один популярный инструмент для общения, доступный пользователям по всему миру.

После входа в Discord пользователю может быть просто необходимо определить IP-адрес пользователя. Это может быть связано с различными причинами; одна из самых распространенных задач — точно знать, откуда идет болтовня или пользователь. Еще потребность в IP-адресах пользователей возникает, если человек хочет заблокировать пользователя из чатов. Это делается путем получения IP-адреса и блокировки участника-нарушителя.

Подробно обсуждаются четыре самых популярных и удобных способа получения чьего-либо IP-адреса из приложения Discord.

Discord IP Resolver: как получить чей-то IP-адрес от Discord

1. С Discord IP Grabber

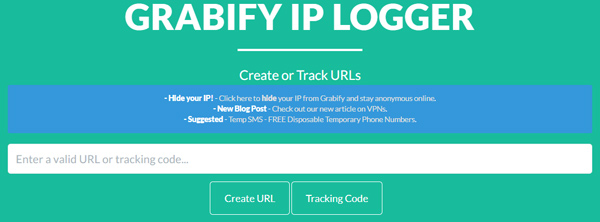

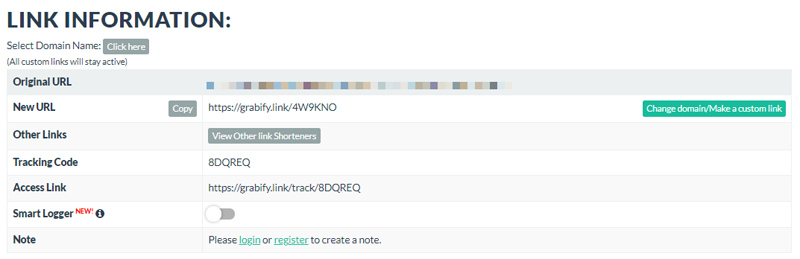

Один из самых простых способов захвата IP-адреса пользователя — Захватить. Здесь цель соблазняется щелкнуть URL-адрес, который указывает на другой веб-сайт, который фиксирует IP-адрес соединения. Шаги, которые необходимо выполнить, подробно описаны ниже.

Does Wireshark Work With Discord In 2022?

- Пользователь должен войти в свою учетную запись либо с веб-сайта, либо из приложения Discord. Цель должна быть в сети, когда будет использоваться IP-граббер.

- Между пользователем и целью завязывается дружеская беседа. Тон обсуждения должен быть дружелюбным, чтобы адресат без колебаний переходил по любой ссылке, отправленной в его мессенджер.

- Когда цель полностью поглощена текущим разговором, ссылка отправляется пользователю. Это может быть видео, картинка или даже мем. При нажатии на отправленную ссылку цель попадает на веб-страницу, которая отслеживает IP-адрес.

- Код отслеживания встроен в ссылку, которая отправляется ничего не подозревающей цели с помощью приложения Grabify.

- Можно настроить и скрыть фактический URL-адрес, чтобы цель не заподозрила ничего необычного при нажатии на отправленный URL-адрес, как показано выше.

- После того, как цель нажала на замаскированную ссылку, URL-адрес вставляется в значок результатов, и раскрывается, как получить чей-то IP-адрес из Discord.

- Конечный результат не только выдает IP-адрес, но также местоположение и тип устройства, используемого целевым пользователем.

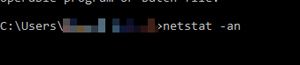

2. Использование командной строки

Третий метод, который можно использовать для захвата IP-адреса цели, заключается в использовании командной строки используемой операционной системы, которой может быть Windows. Выполнив запрос, можно отобразить Discord ID для IP всех участников диалогового окна на экране. Эти многочисленные адреса исключаются один за другим, чтобы получить адрес целевого пользователя.

Анализатор сети Wireshark | Практика по курсу «Компьютерные сети»

- Закройте все запущенные приложения на компьютере, используя только веб-браузер.

- В открывшемся веб-браузере откройте учетную запись Discord и войдите в систему. Убедитесь, что цель также находится в сети, и начните разговор с пользователем. Это устанавливает соединение между целевым компьютером и вашим. Держите разговор достаточно интересным, чтобы цель можно было отслеживать с разных IP-адресов, которые выдает командная строка.

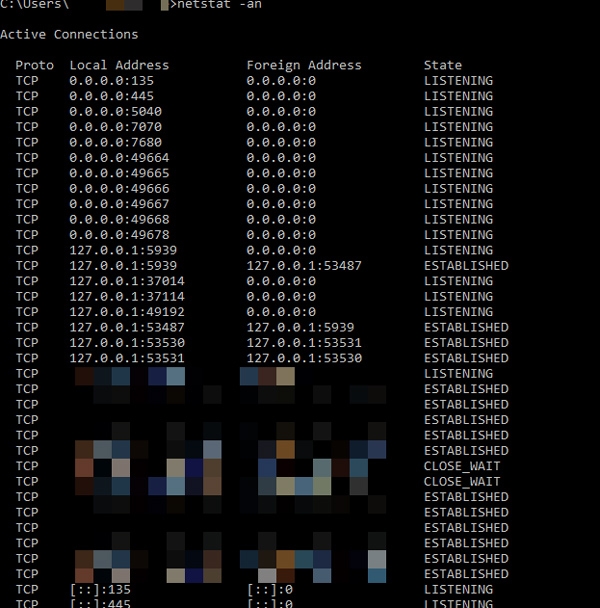

- С помощью кнопки меню введите CMD, чтобы отобразить командную строку.

- Введите команду «netstat -an» и нажмите Enter. Система сгенерирует длинную серию кодов в виде TCP-скриптов.

- IP-адрес установленных соединений берется и вставляется в инструменты захвата IP-адресов, чтобы раскрыть полную информацию о пользователе.

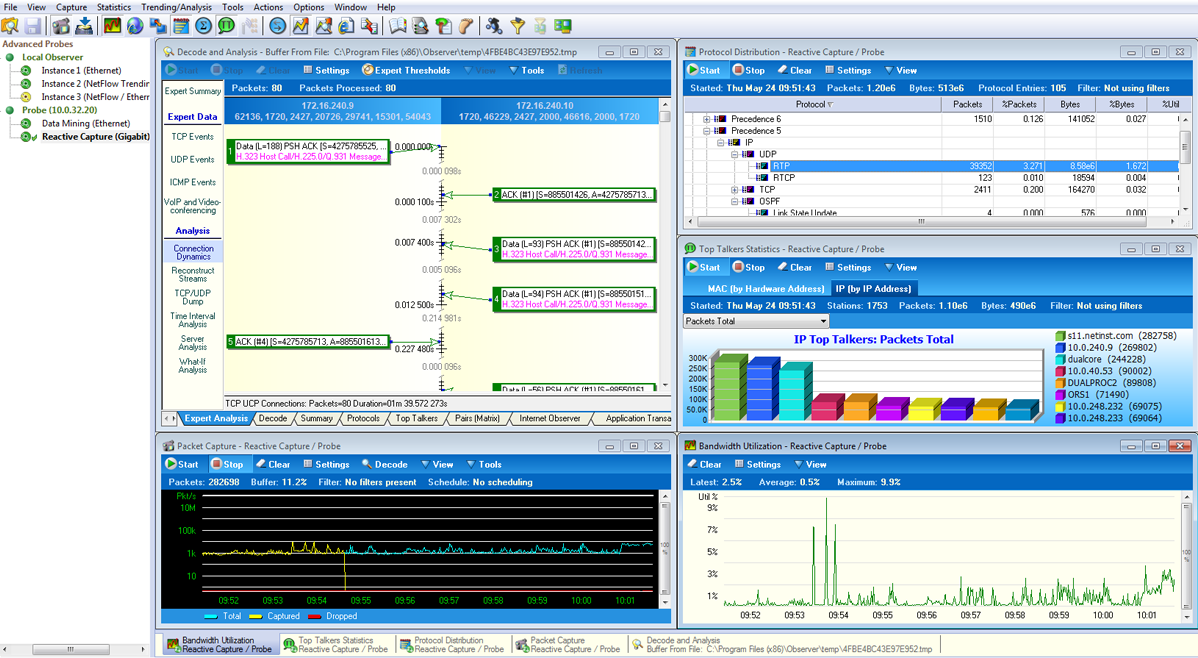

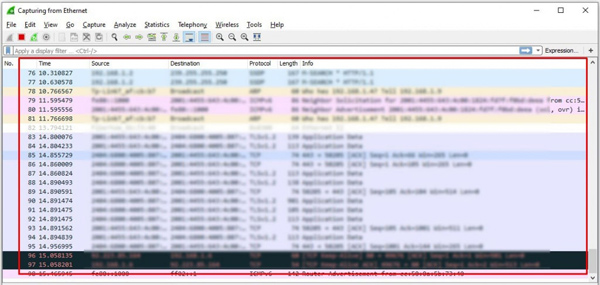

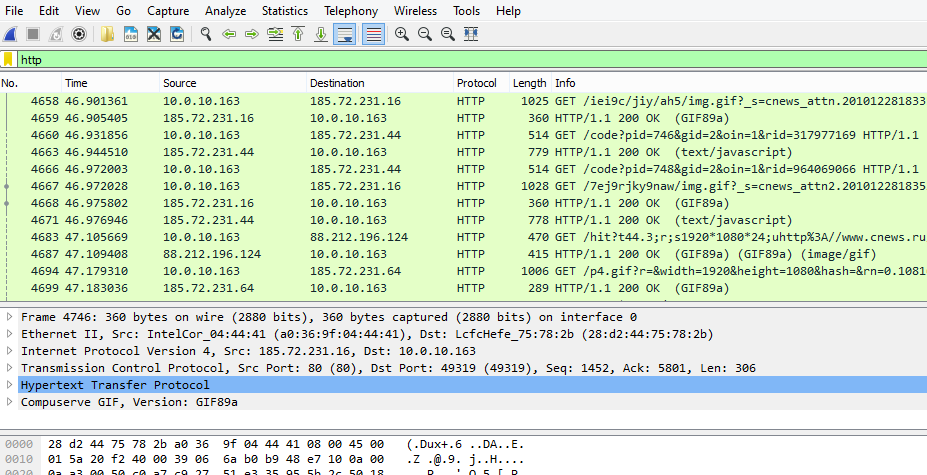

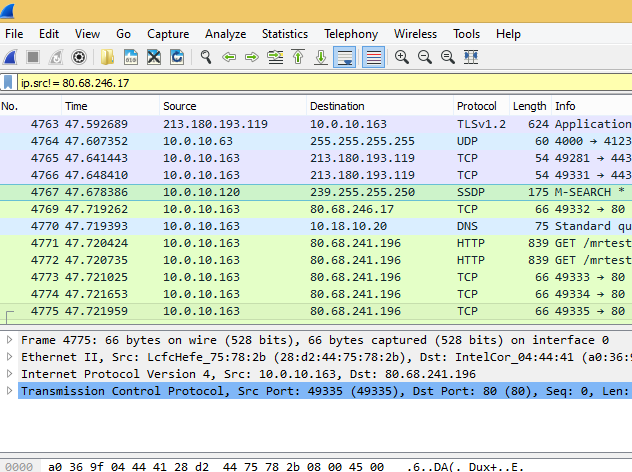

3. Использование Wireshark

Wireshark используется для анализа протоколов на подключенных веб-сайтах к браузеру. Это также можно использовать с Discord, чтобы в большинстве случаев раскрывать IP-адреса целевого пользователя.

- Google Wireshark, чтобы загрузить и установить его на компьютер.

- В Wireshark создается учетная запись, и пользователь входит в систему.

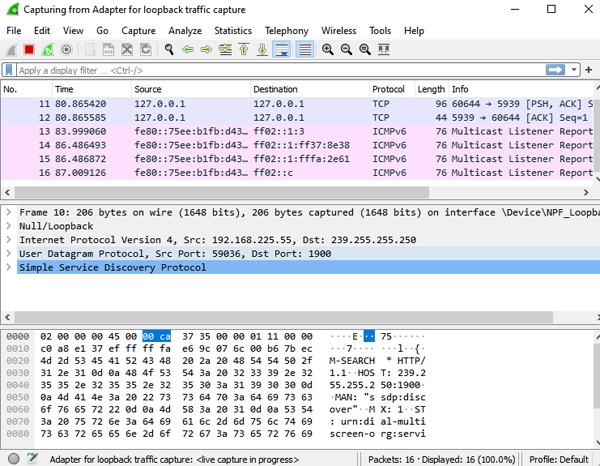

- На следующем этапе пользователю будет предложено определить сетевое устройство, которое он использует для подключения к Интернету. Его можно выбрать из выпадающих меню следующим образом.

- Как только выбранная сеть будет загружена в приложение Wireshark, на экране отобразится диапазон IP-адресов. Можно применить фильтр для отсеивания лишних, набрав UDP в строке поиска.

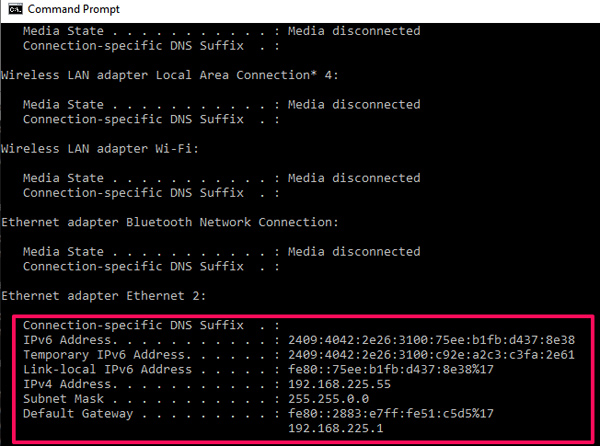

- Командная строка открывается на вашем устройстве, и полученные IP-адреса фильтруются, чтобы предоставить только IP-адрес целевого пользователя. Это делается с помощью команды ipconfig.

- Теперь начните разговор с целевым пользователем в Discord. Лучше всего сделать видеозвонок, так как это позволит передавать поток данных между системами хоста и получателя.

- Теперь, используя Wireshark, как описано, IP-адрес субъекта захватывается пользователем.

Вывод

Вполне возможно, что некоторые нежелательные пользователи могут использовать систему Discord, чтобы создавать проблемы или доставлять неудобства другим пользователям системы обмена сообщениями. Идентифицируя IP-адрес, можно не допустить их к разговору, заблокировав их.

Иногда возникает необходимость узнать больше о целевом пользователе, но в то же время сохранять конфиденциальность в отношении него. IP-трекер позволяет пользователю сделать это без особых хлопот.

Источник: tcto.ru

Руководство и шпаргалка по Wireshark

Даже поверхностное знание программы Wireshark и её фильтров на порядок сэкономит время при устранении проблем сетевого или прикладного уровня. Wireshark полезен для многих задач в работе сетевого инженера, специалиста по безопасности или системного администратора. Вот несколько примеров использования:

Устранение неполадок сетевого подключения

- Визуальное отображение потери пакетов

- Анализ ретрансляции TCP

- График по пакетам с большой задержкой ответа

Исследование сессий прикладного уровня (даже при шифровании с помощью SSL/TLS, см. ниже)

- Полный просмотр HTTP-сессий, включая все заголовки и данные для запросов и ответов

- Просмотр сеансов Telnet, просмотр паролей, введённых команд и ответов

- Просмотр трафика SMTP и POP3, чтение писем

Устранение неполадок DHCP с данными на уровне пакетов

- Изучение трансляций широковещательного DHCP

- Второй шаг обмена DHCP (DHCP Offer) с адресом и параметрами

- Клиентский запрос по предложенному адресу

- Ack от сервера, подтверждающего запрос

Извлечение файлов из сессий HTTP

- Экспорт объектов из HTTP, таких как JavaScript, изображения или даже исполняемые файлы

Извлечение файлов из сессий SMB

- Аналогично опции экспорта HTTP, но извлечение файлов, передаваемых по SMB, протоколу общего доступа к файлам в Windows

Обнаружение и проверка вредоносных программ

- Обнаружение аномального поведения, которое может указывать на вредоносное ПО

- Поиск необычных доменов или конечных IP

- Графики ввода-вывода для обнаружения постоянных соединений (маячков) с управляющими серверами

- Отфильтровка «нормальных» данных и выявление необычных

- Извлечение больших DNS-ответов и прочих аномалий, которые могут указывать на вредоносное ПО

Проверка сканирования портов и других типов сканирования на уязвимости

- Понимание, какой сетевой трафик поступает от сканеров

- Анализ процедур по проверке уязвимостей, чтобы различать ложноположительные и ложноотрицательные срабатывания

Установка Wireshark

Wireshark работает на различных операционных системах и его несложно установить. Упомянем только Ubuntu Linux, Centos и Windows.

Установка на Ubuntu или Debian

#apt-get update #apt-get install wireshark tshark

Установка на Fedora или CentOS

#yum install wireshark-gnome

Установка на Windows

На странице загрузки лежит исполняемый файл для установки.

Довольно просто ставится и драйвер захвата пакетов, с помощью которого сетевая карта переходит в «неразборчивый» режим (promiscuous mode позволяет принимать все пакеты независимо от того, кому они адресованы).

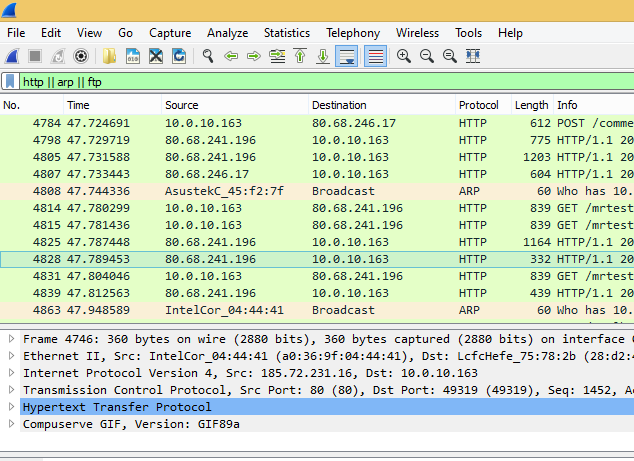

Начало работы с фильтрами

С первым перехватом вы увидите в интерфейсе Wireshark стандартный шаблон и подробности о пакете.

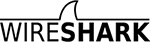

Как только захватили сессию HTTP, остановите запись и поиграйте с основными фильтрами и настройками Analyze | Follow | HTTP Stream.

Названия фильтров говорят сами за себя. Просто вводите соответствующие выражения в строку фильтра (или в командную строку, если используете tshark). Основное преимущество фильтров — в удалении шума (трафик, который нам не интерестен). Можно фильтровать трафик по MAC-адресу, IP-адресу, подсети или протоколу. Самый простой фильтр — ввести http , так что будет отображаться только трафик HTTP (порт tcp 80).

Примеры фильтров по IP-адресам

ip.addr == 192.168.0.5 !(ip.addr == 192.168.0.0/24)

Примеры фильтров по протоколу

tcp udp tcp.port == 80 || udp.port == 80 http not arp and not (udp.port == 53)

Попробуйте сделать комбинацию фильтров, которая показывает весь исходящий трафик, кроме HTTP и HTTPS, который направляется за пределы локальной сети. Это хороший способ обнаружить программное обеспечение (даже вредоносное), которое взаимодействует с интернетом по необычным протоколам.

Следуйте за потоком

Как только вы захватили несколько HTTP-пакетов, можно применить на одном из них пункт меню Analyze | Follow | HTTP Stream. Он покажет целиком сессию HTTP. В этом новом окне вы увидите HTTP-запрос от браузера и HTTP-ответ от сервера.

Резолвинг DNS в Wireshark

По умолчанию Wireshark не резолвит сетевые адреса в консоли. Это можно изменить в настройках.

Edit | Preferences | Name Resolution | Enable Network Name Resolution

Как и в случае tcpdump , процедура резолвинга замедлит отображение пакетов. Также важно понимать, что при оперативном захвате пакетов DNS-запросы с вашего хоста станут дополнительным трафиком, который могут перехватить.

Tshark для командной строки

Если вы ещё не баловались с tshark , взгляните на наше руководство с примерами фильтров. Эту программу часто игнорируют, хотя она отлично подходит для захвата сессий на удалённой системе. В отличие от tcpdump , она позволяет на лету захватывать и просматривать сессии прикладного уровня: декодеры протоколов Wireshark также доступны для tshark.

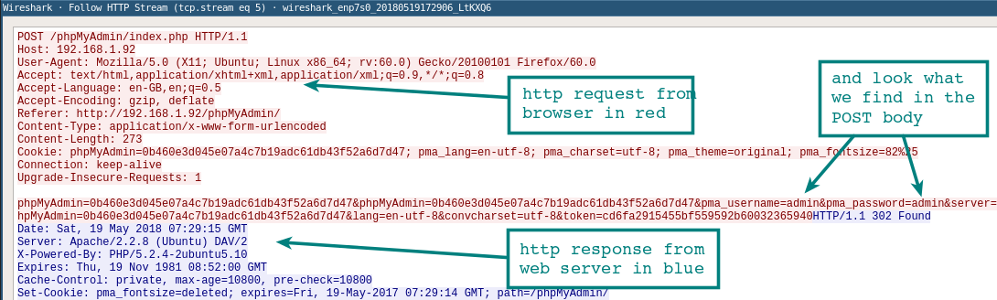

Составление правил для файрвола

Вот быстрый способ создания правил из командной строки, чтобы не искать в интернете конкретный синтаксис. Выберите подходящее правило — и перейдите в Tools | Firewall ACL Rules. Поддерживаются различные файрволы, такие как Cisco IOS, ipfilter , ipfw , iptables , pf и даже файрвол Windows через netsh .

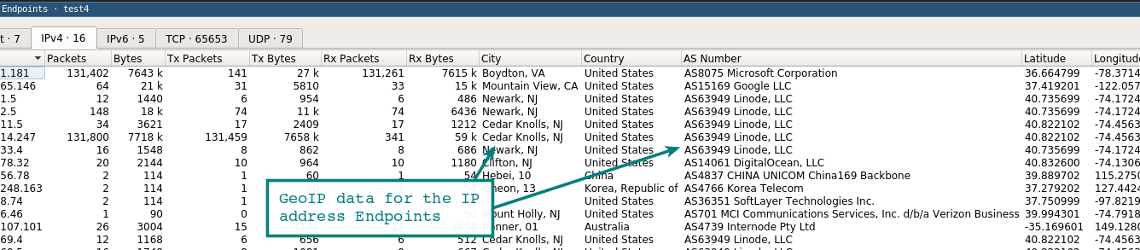

Работа с географической базой GeoIP

Если Wireshark скомпилирован с поддержкой GeoIP и у вас есть бесплатные базы Maxmind, то программа может определять местоположение компьютеров по их IP-адресам. Проверьте в About | Wireshark, что программа скомпилирована с той версией, какая у вас в наличии. Если GeoIP присутствует в списке, то проверьте наличие на диске баз GeoLite City, Country и ASNum. Укажите расположение баз в меню Edit | Preferences | Name Resolution.

Проверьте систему на дампе трафика, выбрав опцию Statistics | Endpoints | IPv4. В колонках справа должна появиться информация о местоположении и ASN для IP-адреса.

Другая функция GeoIP — фильтрация трафика по местоположению с помощью фильтра ip.geoip . Например, так можно исключить трафик из конкретной ASN. Нижеуказанная команда исключает пакеты от сетевого блока ASN 63949 (Linode).

ip and not ip.geoip.asnum == 63949

Конечно, тот же фильтр можно применить к отдельным городам и странам. Удалите шум и оставьте только действительно интересный трафик.

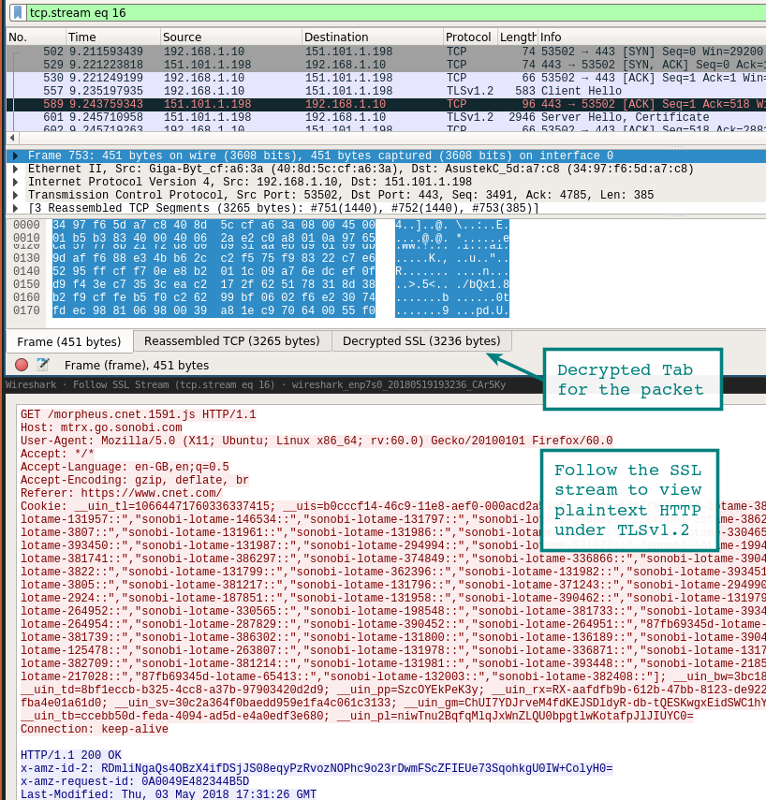

Расшифровка сессий SSL/TLS

Один из способов расшифровки сессий SSL/TLS — использовать закрытый ключ с сервера, к которому подключен клиент.

Конечно, у вас не всегда есть доступ к приватному ключу. Но есть другой вариант простого просмотра трафика SSL/TLS на локальной системе. Если Firefox или Chrome загружаются с помощью специальной переменной среды, то симметричные ключи отдельных сеансов SSL/TLS записаны в файл, который Wireshark может прочитать. С помощью этих ключей Wireshark покажет полностью расшифрованную сессию!

1. Настройка переменной среды

export SSLKEYLOGFILE=~/sslkeylogfile.log

На вкладке System Properties | Advanced нажмите кнопку Environment Variables и добавьте имя переменной (SSLKEYLOGFILE), а в качестве значения — путь к файлу.

2. Настройка Wireshark

Из выпадающего меню выберите Edit | Preferences | Protocols | SSL | (Pre)-Master-Secret Log Filename — Browse, указав файл, который вы указали в переменную среды.

Начинайте захват трафика в локальной системе.

3. Перезапуск Firefox или Chrome

После перехода на сайт HTTPS лог-файл начнёт увеличиваться в размере, поскольку записывает симметричные ключи сессии.

Взгляните на ранее запущенную сессию Wireshark. Вы должны увидеть что-то похожее на скриншот внизу с расшифрованными сессиями. Расшифрованные пакеты — на вкладке в нижней панели.

Другой способ просмотра сеанса — через выпадающее меню Analysis | Follow | Stream | SSL. Если сеанс успешно расшифрован, вы увидите опцию для SSL.

Разумеется, будьте осторожны при записи этих ключей и пакетов. Если посторонний получит доступ к лог-файлу, то легко найдёт там ваши пароли и куки аутентификации.

Ещё один вариант выхода на базовый HTTP-трафика — использовать инструмент Burp Suite с загруженным сертификатом CA в браузере. В этом случае прокси расшифровывает соединение на стороне клиента, а затем устанавливает новый сеанс SSL/TLS на сервере. Есть много способов проведения такой MiTM-атаки на себя, это два самых простых.

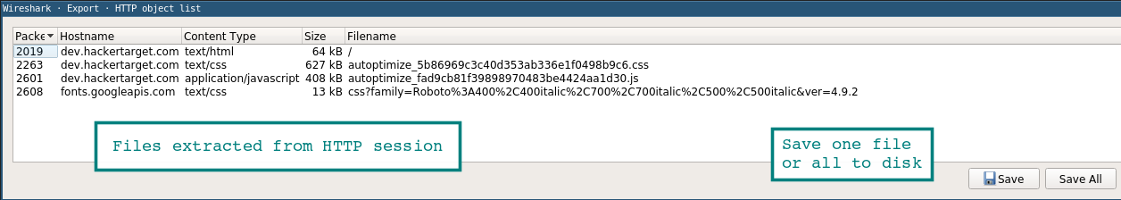

Извлечение файлов из пакетов с помощью функции экспорта (HTTP или SMB)

Файлы легко извлекаются через меню экспорта.

File | Export Objects | HTTP

Все найденные файлы отобразятся в новом окне. Отсюда же можно сохранить отдельные файлы или сразу все. Аналогичный метод применяется для извлечения файлов из сессий SMB. Как мы уже упоминали, это протокол Microsoft Server Message Block, который используется для общего доступа к файлам под Windows.

Строка состояния

Строка состояния в правой части окна позволяет быстро перейти в нужное место сетевого дампа, щёлкнув по цветовому индикатору. Например, красным цветом в строке состояния помечены пакеты с ошибками.

Образец PCAP

Когда только начинаете работу с Wireshark, хочется посмотреть на какие-нибудь интересные дампы с пакетами. Их можно найти на странице Wireshark Samples. Примеров с разными протоколами там хватит вам на несколько месяцев анализа, есть даже образцы трафика червей и эксплоитов.

Настройка окружения

Внешний вид консоли по умолчанию всячески настраивается. Можно добавлять или удалять столбцы, добавляя даже такие простые вещи как столбец времени UTC, что сразу повышает информативность логов, если анализировать историю пакетов.

Столбцы настраиваются в меню Edit | Preferences | Appearance | Columns. Там же изменяется общий шаблон, шрифт и цвета.

На видео — полезные советы по настройке окружения, в том числе выявление неполадок по порядковым номерам последовательности TCP.

capinfos

В комплекте с Wireshark поставляется удобный инструмент командной строки capinfos . Эта утилита генерирует статистику пакетного дампа, с временем начала/окончания записи и другими подробностями. С опцией -T она выдаёт текст с табуляцией — он подходит для импорта в электронные таблицы или анализа в консоли.

Заключение

Эта статья изначально была опубликована в 2011 году, затем серьёзно обновилась. Если у вас есть какие-либо комментарии, улучшения или советы для шпаргалки, пишите мне. Wireshark — один из тех незаменимых инструментов, который многие используют, но мало кто владеет в совершенстве. Тут можно углубляться всё дальше и дальше.

- Информационная безопасность

- Системное администрирование

- Сетевые технологии

- Софт

Источник: habr.com

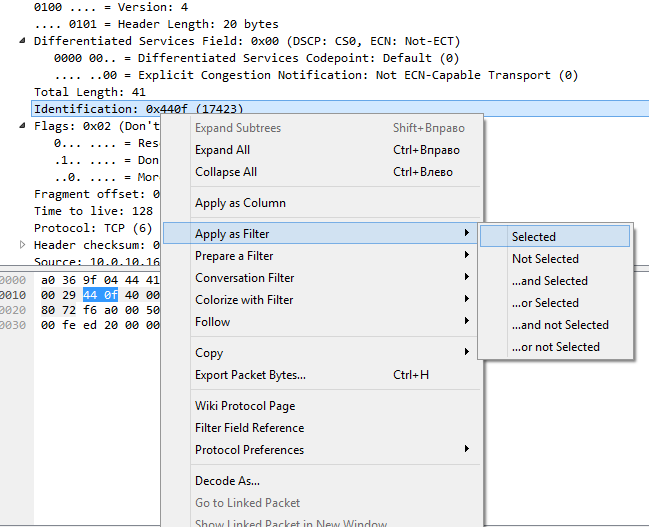

Wireshark фильтр по IP, по порту, по протоколу, по MAC

Любой анализатор протоколов должен иметь возможность не только захватить трафик, но и помочь эффективно его проанализировать. Основное отличие коммерческого анализатора протоколов от бесплатного – наличие встроенной экспертной системы, которая позволит быстро разобрать буфер по сервисам или типам ошибок. Что позволит существенно ускорить время локализации проблемы и работать с уже отсортированной и предварительно оцененной для вас информацией. Тут можно обратить внимание на решения от VIAVI Solutions под названием Observer или на ClearSight Analyzer от компании Netscout.

В случае если не выделяют бюджет, а проблемы есть, то остается запастись терпением и кофе и установить себе Wireshark. В сетях передачи данный на скоростях 1 Гбит/сек и выше буфер захвата трафика заполняется мгновенно и на выходе получается достаточно большой массив данных. Этот массив данных, понимая взаимодействие между различными устройствами в сети можно отфильтровать по разным параметрам. Для этого Wireshark имеет несколько возможностей:

- Цветовая кодировка ошибочных пакетов — можно настроить под себя. Пакеты, которые несут в себе ошибку, будут выделены в буфере специальным цветом.

- Фильтр через строку фильтрации. Вы имеете большой опыт в работе с Wireshark и протоколами и можете ввести фильтр самостоятельно. Большой выбор фильтров можно найти здесь.

- Выделение любой области в пакете, правый клик мыши и «Применить как фильтр». Метод для начинающих: очень удобно, так как не надо ломать голову.

Какие основные фильтры существуют для отображения трафика?

Wireshark фильтр по протоколу

Достаточно в строке фильтра ввести название протокола и нажать ввод. На экране останутся пакеты, которые относятся к искомому протоколу. Таким образом, фильтр выглядит:

Если буфер захвата необходимо отфильтровать по нескольким протоколам, то необходимо перечислить все желаемые протоколы и разделить их знаком ||. Например:

arp || http || icmp

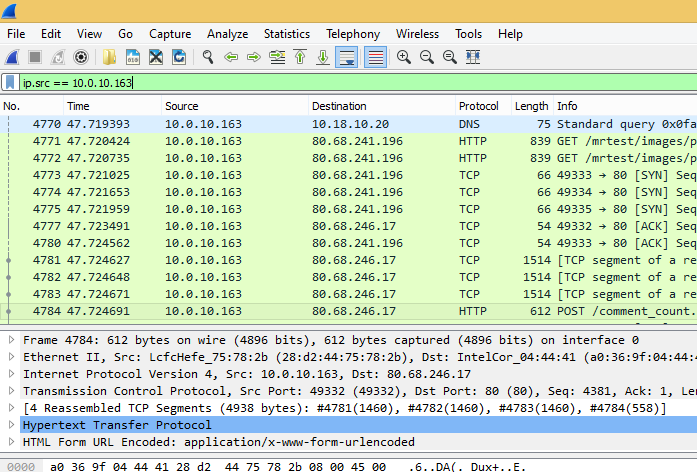

Wireshark фильтр по IP адресу и фильтр по MAC

В зависимости от направления трафика фильтр будет немного отличаться. Например, мы хотим отфильтровать по IP адресу отправителя 50.116.24.50:

По получателю фильтр будет выглядеть ip.dst == x.x.x.x, а если хотим увидеть пакеты в независимости от направления трафика, то достаточно ввести:

В случае если нам необходимо исключить какой то адрес из поля отбора, то необходимо добавить != . Пример:

Если мы анализируем трафик внутри локальной сети и знаем MAC адрес пользователя, то можно указать в качестве фильтра Wireshark его MAC адрес, например:

Wireshark фильтр по номеру порта

При анализе трафика мы можем настроить фильтр по номеру порта, по которому осуществляет передачу трафика тот или иной протокол. Номера всех зарегистрированных портов можно узнать здесь. Пример:

Так же как и с адресами IP и MAС мы можем отдельно фильтровать по портам получения или отправления tcp.srcport и tcp.dstport. Кроме указания номеров портов Wireshark дает отличную возможность отфильтровать буфер по флагам в TCP протоколе. Например, если мы хотим увидеть TCP пакеты с флагом SYN (установление соединения между устройствами), то вводим в строке поиска:

Популярные фильтры

В таблице ниже приведены наиболее популярные фильтры для отображения содержимого буфера захвата:

Источник: networkguru.ru