Фирма JFrog, занимающаяся безопасностью DevOps, обнаружила 17 новых вредоносных пакетов в репозитории npm (диспетчер пакетов Node.js), которые намеренно стремятся атаковать и украсть токены Discord пользователя.

Шахар Менаше, старший директор по исследованиям безопасности JFrog, и Андрей Полковниченко объяснили, что захват токена Discord фактически дает злоумышленнику полный контроль над учетной записью пользователя.

«Этот тип атаки имеет серьезные последствия при правильном выполнении, и в этом случае общедоступные хакерские инструменты сделали такую атаку достаточно простой, чтобы ее мог выполнить даже начинающий», — сказал Менаше. — «Мы рекомендуем организациям соблюдать меры предосторожности и контролировать использование npm для курирования программного обеспечения, чтобы снизить риск внедрения вредоносного кода в свои приложения».

Как доставать токены с аккаунта дискорд

Исследователи объяснили, что полезная нагрузка пакетов различна — от инфостилеров до бэкдоров полного удаленного доступа. Они добавили, что для пакетов используются разные тактики заражения, включая путаницу в зависимостях и троянские функции.

Пакеты были удалены из репозитория npm, и в JFrog заявили, что это произошло «прежде, чем они смогли набрать большое количество загрузок».

Компания отметила рост числа вредоносных программ, нацеленных на кражу токенов Discord, в связи с тем, что платформа в настоящее время насчитывает более 350 млн зарегистрированных пользователей.

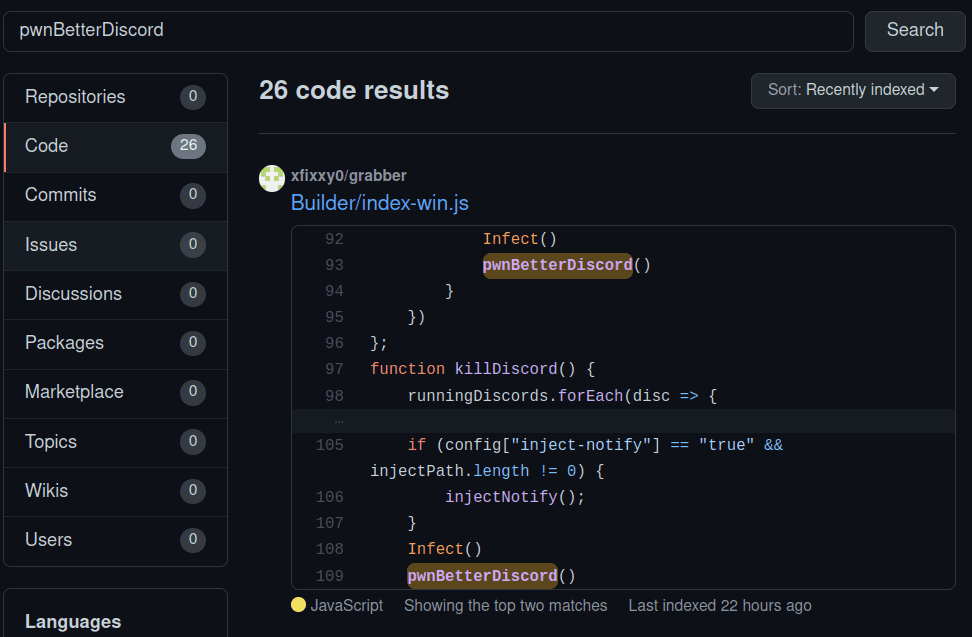

«Из-за популярности этой полезной нагрузки для атаки существует довольно много средств захвата токенов Discord, размещенных с инструкциями по сборке на GitHub. Злоумышленник может использовать один из этих шаблонов и разработать собственное вредоносное ПО без обширных навыков программирования — это означает, что любой начинающий хакер может сделать это с легкостью за считанные минуты», — пояснили исследователи.

В JFrog обнаружили «шквал вредоносного программного обеспечения, размещенного и доставленного через репозитории с открытым исходным кодом», добавив, что общедоступные репозитории, такие как PyPI и npm, стали удобным инструментом для распространения вредоносных программ.

«Сервер репозитория является надежным ресурсом, и взаимодействие с ним не вызывает подозрений у какого-либо антивируса или брандмауэра. Кроме того, простота установки с помощью инструментов автоматизации, таких как клиент npm, обеспечивает зрелый вектор атаки», — говорят они.

Джон Бамбенек, главный специалист по поиску угроз в Netenrich, подтвердил, что эксперты в течение некоторого времени видели попытки вставить вредоносный код или настроить вредоносные библиотеки в PyPI и npm.

I Have Your Token!

«Автоматизация — это следующий логический шаг для злоумышленников по увеличению числа жертв», — сказал Бамбенек. — «Вредоносный код обычно хранится недолго, но если масштабировать атаку, то, скорее всего, получится добиться большого числа жертв в быстром темпе».

Ранее «Лаборатория Касперского» рассмотрела несколько сценариев кибератак, связанных с чат-сервисом Discord. Эксперты описали схему распространения вредоносных файлов, которые может свободно скачать любой обладатель ссылки. Другой сценарий демонстрирует эксплуатацию системы ботов в Discord. При этом неважно, установлен у пользователя клиент Discord или нет. В этом сценарии вредоносная программа использует чат-сервис для коммуникации.

- Информационная безопасность

- Node.JS

- GitHub

- DevOps

- Социальные сети и сообщества

Источник: habr.com

Вымогатель AXLocker не только шифрует файлы, но и крадет токены Discord

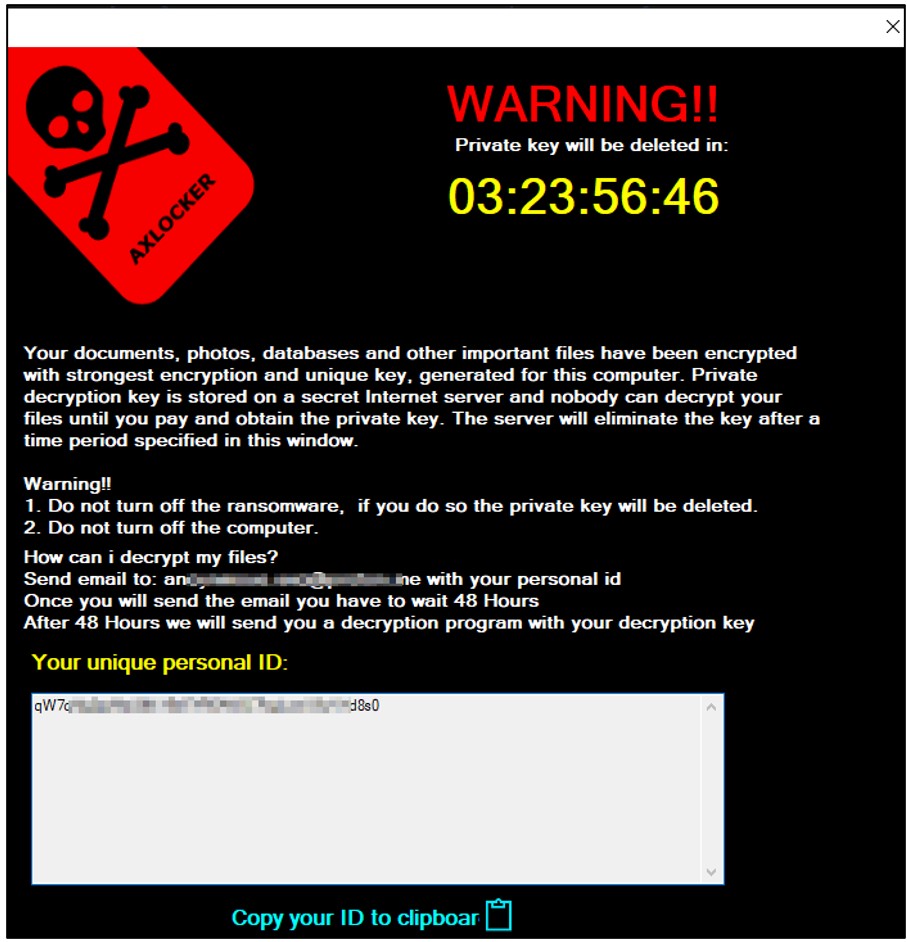

В прошлом месяце исследователи из Cyble обнаружили три новых шифровальщика для Windows, активно продвигаемых на хакерских форумах. Наиболее интересным оказался AXLocker: он умеет воровать токены аутентификации Discord, позволяя захватить аккаунт жертвы и использовать его для проведения других вредоносных атак.

Анализ показал, что как шифровальщик AXLocker мало примечателен. При запуске 32-битный NET-бинарник пытается скрыть свой файл, изменяя его свойства, а затем приступает к поиску и преобразованию данных на диске C:, оперируя списком расширений и папок-исключений.

Шифрование осуществляется с использованием алгоритма AES, никаких расширений к итоговым файлам не добавляется. По завершении процесса вредонос отправляет на C2-сервер ID жертвы, системные данные и украденные токены Discord.

Для поиска токенов AXLocker сканирует следующие папки:

- DiscordLocal Storageleveldb,

- discordcanaryLocal Storageleveldb,

- discordptbleveldb,

- Opera SoftwareOpera StableLocal Storageleveldb,

- GoogleChromeUser Data\DefaultLocal Storageleveldb,

- BraveSoftwareBrave-BrowserUser DataDefaultLocal Storageleveldb,

- YandexYandexBrowserUser DataDefaultLocal Storageleveldb.

Извлечение токенов из локальных хранилищ осуществляется с помощью регулярных выражений (regex). На финальной стадии жертве отображается всплывающее окно с сообщением о случившемся и призывом связаться с авторами атаки в течение 48 часов. Сумма выкупа заранее не оговорена.

Атаки AXLocker, по всей видимости, проводятся массово. Жертвам рекомендуется незамедлительно сменить пароль к Discord, чтобы аннулировать украденный токен.

Вымогатель Octocrypt написан на Go и доступен в виде билдера 64-битных бинарников, который предоставляется в пользование как услуга (бизнес-модель RaaS, Ransomware-as-a-Service). Данные жертв шифруются по AES-256 в режиме CTR, к обработанным файлам добавляется расширение .octo; выкуп взимается в монеро.

Третий шифровальщик, Alice, тоже рекламируется как RaaS-сервис с возможностью кастомизации шифратора, декриптора и записки с требованием выкупа. К зашифрованным файлам добавляется расширение .alice.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru

Вредоносные пакеты NPM опять воруют токены Discord

Рекомендуем почитать:

Xakep #288. Неправильные эльфы

- Содержание выпуска

- Подписка на «Хакер» -60%

Специалисты «Лаборатории Касперского» обнаружили кампанию LofyLife, в рамках которой распространяются вредоносные npm-пакеты для кражи токенов Discord и данных банковских карт.

Отчет исследователей гласит, что все вредоносные пакеты содержали сильно обфусцированный вредоносный код на Python и JavaScript.

Python-малварь представляла собой модифицированную версию доступного в сети трояна Volt Stealer. Он предназначен для кражи токенов Discord с зараженных устройств и сбора IP-адресов жертв с последующей отправкой по HTTP-протоколу. JavaScript-вредонос, который получил имя Lofy Stealer, заражает файлы клиента Discord, чтобы отслеживать действия жертвы. В частности, он отслеживает вход пользователя в систему, смену адреса электронной почты или пароля, включение/выключение многофакторной аутентификации и добавление новых методов оплаты со всеми данными банковской карты. Собранная информация тоже отправляется на удаленную машину, адрес которой жестко прописан в коде.

Данные отправлялись на адреса, размещенные на Replit:

• life.polarlabs.repl[.]co

• Sock.polarlabs.repl[.]co

• idk.polarlabs.repl[.]co

Атакующие внедрили четыре зараженных Volt Stealer и Lofy Stealer пакета в репозиторий NPM: npm small-sm, pern- valids, lifeculer и proc-title. Все вредоносные пакеты были предназначены для обычных задач, например, форматирование заголовков.

«Разработчики в значительной степени полагаются на репозитории с открытым исходным кодом — они используют их для ускорения и повышения эффективности в процессе создания IT-решений. Однако, кампании, подобные LofyLife, показывают, что даже авторитетным репозиториям нельзя доверять по умолчанию — весь код, который IT-специалисты внедряют в свои продукты, попадает под их собственную ответственность», — комментирует Леонид Безвершенко, эксперт по кибербезопасности «Лаборатории Касперского».

Источник: xakep.ru