взлом переписки вк

Разверни! моя телега — t.me/kharchevnikov Как прочитать чужую переписку? Таким вопросом хотя бы один раз в жизни .

Как взломать ВК на сообщения!

wyświetleń 91K 5 lat temu

Если что вот вк Ксюшы Стеблиной k.steblinka.

Как взломать страницу в Вк Легкий способ

wyświetleń 454K 4 lat temu

Записано с помощью Rec HD для Android.

ВЗЛОМ ВК, ИНСТАГРАМ, ПОЧТЫ ЗА 5000 РУБЛЕЙ! — Фейк или реальность?

wyświetleń 346K Rok temu

Разворот, оп! телега с доп.материалами — t.me/kharchevnikov Анализируя стоимость услуги «взлома» в интернете, .

КАК ВЗЛОМАТЬ ВК В 2021? КАК ВЗЛОМАТЬ ИНСТАГРАМ В 2021? МЕТОДЫ И СХЕМЫ ВЗЛОМА VK и INSTAGRAM!

wyświetleń 457K Rok temu

Как взломать любого пользователя в ВК? Как взломать любой аккаунт в инстаграме? Ответы на все вышеуказанные .

КАК ПРОЧИТАТЬ ЧУЖИЕ СООБЩЕНИЯ ВКОНТАКТЕ?! | ЧИТАЛКА БОТ ВКОНТАКТЕ! — ПРОВЕРКА НА ЧЕСТНОСТЬ #174

wyświetleń 826K 3 lat temu

ТОП #1 МАГАЗИН АККАУНТОВ : denuvogame.ru/ МОЯ ГРУППА : igorfox_group МОЯ ИНСТА .

ВЗЛОМ ВК! КАК ПОЛУЧИТЬ ДОСТУП К ЛЮБОЙ СТРАНИЦЕ? (НЕДОХАКЕРЫ)

wyświetleń 1,5M 2 lat temu

☆ Код автора для epic store (fortnite) — prostak777 ☆ Ссылка, чтобы включить уведомления: .

Как ВЗЛОМАТЬ страницу ВК в 2022 году | Как ВЗЛОМАТЬ ВК на ТЕЛЕФОНЕ | РЕАЛЬНЫЙ СПОСОБ Взломать VK

wyświetleń 979K 2 lat temu

Как прочитать чужие сообщения ВКонтакте

(ЧИТАЕМ ОПИСАНИЕ В САМОМ НИЗУ) В этом видео будет о том, как взломать человека в ВКонтакте. Как взломать .

Взлом переписки вк — PageHack

wyświetleń 142 7 lat temu

Программа для чтения чужих сообщений «ВКонтакте» PageHack представляет собой утилиту с большим количеством .

ЗАШЛИ НА ТВОЮ СТРАНИЦУ ВКОНТАКТЕ

wyświetleń 114K 4 miesięcy temu

Как прочитать чужую переписку ВКонтакте? Как зайти на чужую страницу ВКонтакте без пароля? Как происходит взлом .

КАК ВЗЛОМАТЬ ВК В 2021? Методы Взлома Сайтов. СХЕМА.

wyświetleń 994K 2 lat temu

ДОСМОТРИТЕ ДО КОНЦА! В ЭТОМ ВЫПУСКЕ Я РАССКАЖУ О 8 МЕТОДАХ ВЗЛОМА САЙТОВ ХАКЕРАМИ. телега-канал: .

Как прочитать чужую переписку в ВКонтакте. Без взлома.mp4

wyświetleń 80K 5 lat temu

Как прочитать чужую переписку в ВКонтакте. Без взлома.mp4 Ссылка: vk-messages.ru Группа ВКонтакте: .

Взлом ВК в 2022 году: Этап №2 — «Собственно взлом»

wyświetleń 10K 3 miesięcy temu

VK — одна из самых популярных социальных сетей в мире, и на то есть веские причины. Это отличный способ оставаться .

Программа для взлома переписки вк — PageHack

wyświetleń 360 7 lat temu

Программа для чтения чужих сообщений «ВКонтакте» PageHack представляет собой утилиту с большим количеством .

КАК ПОДДЕЛАТЬ ПЕРЕПИСКУ VK . ВЗЛОМ VK .

wyświetleń 260 2 lat temu

В данном видео я показываю как подделать сообщение в vk в 2020г .

как Хакеры ЧИТАЮТ Ваши ПЕРЕПИСКИ в VK | Уязвимость Вконтакте 2021

wyświetleń 22K Rok temu

тэги: как взломать аккаунт вконтакте, как взломать вк, как взломать страницу вк, взлом вк, как ломать аккаунт вконтакте, как .

Источник: plclip.com

КАК ПРОЧИТАТЬ ЧУЖУЮ ПЕРЕПИСКУ В VK 2018

Что такое «Сглыпа» и почему его обожают. Бот для «ВКонтакте» мастерски генерирует абсурд в чатах

Сайт «ВКонтакте» не предусматривает, так сказать, официальных способов взлома аккаунтов, но вам наверняка приходилось сталкиваться в сети с десятками, а то и сотней программ, предлагающих сломать интересующую страничку или же прочитать чужую переписку. Большинство из них — «шпионские программы». Особенность программ-шпионов заключается в том, что проникая в компьютер, они с легкостью получают доступ к личным данным, включая переписку в социальных сетях.

ВНИМАНИЕ! Если перед загрузкой программы для взлома чужого аккаунта ВК вас просят отключить антивирус, скорее всего эта программа шпионская. Последствия могут быть разными: от проникновения на ПК различных вирусов до списания с вашего телефона определенной суммы денег.

Наше дело предупредить, но решение принимать только вам. Будьте готовы к тому, что использование незаконных способов проникновения на чужую территорию может стоить дорого, причем в прямом смысле этого слова.

Что такое «Сглыпа» и почему его обожают. Бот для «ВКонтакте» мастерски генерирует абсурд в чатах

Бот для бесед «Сглыпа» стал лучшим другом для многих пользователей «ВКонтакте». Люди приглашают его в беседы, там программа учится, впитывая каждое слово, и начинает генерировать собственные сообщения, мемы и демотиваторы. Абсурдными посланиями «Сглыпа» веселит своих собеседников и пробивает себе путь в тренды твиттера.

Если вашей беседе с друзьями во «ВКонтакте» не хватает огонька, то бот «Сглыпа» сможет привнести в разговоры немного разнообразия. Бот способен впитывать как губка все ваши сообщения и на их основе генерировать собственные, а с помощью специальных кодов он умеет создавать мемы, демотиваторы, комиксы и отправлять стикеры. Судя по всему, «Сглыпа» был создан ещё в феврале 2021 года, скорее всего, Владом Попугаевым, однако массовая популярность пришла к нему только летом-осенью 2021-го.

«Сглыпа» — аватар бота во «ВКонтакте»

Сделать «Сглыпу» участником вашей беседы несложно. Для начала стоит подписаться на группу бота, тогда в нижней панели, если вы делаете это с мобильного приложения, появится функция «Добавить в беседу». На ПК же вы увидите кнопку «Дать доступ ко всей переписке». Затем вы должны сделать «Сглыпу» участником вашего чата и дать ему полный доступ к переписке. Также, чтобы избежать неполадок, стоит делать бота администратором беседы.

Как добавить «Сглыпу» в чат

Когда все необходимые действия сделаны, наступает пора общения. По мере пополнения беседы сообщениями бот будет прилежно учиться, увеличивать свой словарный запас, и со временем его месседжи станут более осмысленными. Чтобы узнать, на что способен «Сглыпа», достаточно отправить в чат сообщение S h, тогда бот пришлёт вам полный список кодов, с помощью которых можно им управлять.

Некоторые коды для «Сглыпы»

Редактор Medialeaks решила добавить «Сглыпу» в чат с друзьями и на собственном примере убедилась, что бот не только работает, но и обладает неплохим чувством юмора и может сделать мем. Для этого нужно всего лишь отправить ему комбинацию букв s g m. Изображения от «Сглыпы» получаются немного абсурдными и странными, но от этого не менее забавными.

Мем от «Сглыпы»

Также удачно у бота получается создавать демотиваторы, для этого необходимо прислать ему s g d и любое фото.

Демотиватор от «Сглыпы»

Также «Сглыпа» может создавать опросы. Например, в одном из экспериментов Medialeaks бот показал, что такое неудачный флирт и как не надо подкатывать к девушке.

Опрос от «Сглыпы»

пользуется почти 150 тысяч человек, судя по количеству его подписчиков, и многие из них делятся смешными сообщениями от «Сглыпы» в твиттере, показывая другим пользователям соцсетей, на какие опусы способен бот.

У кого-то «Сглыпа» настолько преисполнился познанием, что начал троллить своих собеседников, припомнив модное мемное слово «бебра», о котором писал Medialeaks.

GreatPust

Он меня реально троллит.

А мемы и демотиваторы от «Сглыпы» — это отдельный вид искусства. Изображения бота не всегда понятны простым смертным, но гений и не должен ничего разъяснять — только удивлять и поражать в самое сердце. А судя по реакции в твиттере, у него это получается весьма неплохо.

Snowy_Dalek

Сглыпа сгенерировал демотиватор, и это мы.

Школьникам, мучающимся над домашним заданием по алгебре и геометрии, тоже досталось от ироничного бота.

trtori15

Сглыпа сгенерировал в чате класса мем… Сглып, это не смешно. это геометрия, тут плачут…

Не только бот «Сглыпа» может рассмешить пользователей Сети опросами. Павел Дуров запостил ироничный опрос в телеграме во время крупного сбоя в фейсбуке и инстаграме и попал в мемы.

Программа PageHack

PageHack – программа, предоставляющая возможность своим пользователям получить доступ к скрытой информации владельца другого аккаунта.

С помощью PageHack можно посмотреть:

- чужую переписку;

- скрытые фотографии, видеозаписи;

- скрытые комментарии;

- скрытых друзей.

ВАЖНО! Для использования программы PageHack необходимо, чтобы интересующий вас человек был в списке друзей. В противном случае прочитать его переписку будет невозможно.

Как пользоваться программой PageHack

Если вы взвесили все «за» и «против» и все-таки решили рискнуть, следуйте подробной инструкции, приведенной ниже:

- Первым делом нужно скачать программу. При установке антивирус вам необходимо будет отключить. Повторимся: это небезопасно, но выбор за вами.

- Скопируйте ID пользователя, вскрыть страницу которого вы хотите. ID можно найти в адресной строке, если зайти на страничку соответствующего пользователя.

- Вставьте номер ID в специально окно программы.

- Нажмите кнопку «Смотреть»

Рекомендуем: Как упомянуть человека в беседе ВК

Готово! После недолгих манипуляций вы можете беспрепятственно читать чужую беседу.

Регистрация в сервисе

Прежде чем приступить к созданию вашего первого робота для ВК – нужно зарегистрироваться.

- Регистрируемся, используя для этого действующую почту.

- Подключаем свой профиль VK и выбираем сообщество, в котором будет использоваться бот.

- На этом этапе следует предоставить сервису все необходимые разрешения.

- Начинать лучше всего с базового стандартного шаблона, так как он предназначен для новичков.

- Подключите нужное сообщество. В этом списке будут только те группы, которые были выбраны на втором этапе.

По умолчанию после привязки сообщества бот сразу будет отвечать на сообщения пользователей. Поэтому нужно слегка подкорректировать настройки, чтобы бот отключался, если в диалог вступает администратор.

- Слева почти в самом низу расположена кнопка «Управление ботом». Нажимаем.

- В открывшимся окошке задаем нужные параметры, ставим галочки, где это нужно и незабываем сохранить изменения.

Условно админ панель сервиса разделена на две колонки. Правая колонка отвечает за различные реакции.

На изображении выше показаны пункты, при помощи которых можно настроить своего будущего робота, отвечающего на те или иные действия пользователей. Для наглядного примера все цепочки реакций в этой статье будут «заточены» по воронке продаж.

Реакция на подписку

Новый подписчик – новая возможность. Не упускайте шанс продемонстрировать свой товар, предоставить скидку или просто поблагодарить за подписку.

- Переходим в пункт под названием «Реакция на подписку». При необходимости изменяем текст сообщения, которое он получит.

- Не забудь поприветствовать своего потенциального клиента или покупателя.

Теперь, когда кто-то подпишется на сообщество бот мгновенно в автоматическом режиме отправит сообщение.

Игра-викторина с ботом

Хотите как-то развлечь свое сообщество? – вы можете создать интерактивную игру, в которой подписчикам нужно отвечать на различные вопросы. По итогу можно награждать всех тех, кто ответил на все вопросы правильно какими-то бонусами, скидками и так далее.

Для реализации виктории придется немного попотеть, ибо придется создать целую цепочку, состоящую из вопросов-ответов. Самое главное не запутаться.

- Необходимо перейти в раздел «Сценарии» и создать новую команду, а также вписать вопрос.

- Ниже поставьте галочку напротив «Перейти на другую команду если» и выберите предварительно созданный сценарий (верный ответ).

- В предварительно созданном сценарии должен содержаться правильный ответ на предыдущий вопрос, а также следующий вопрос.

Вот что из всего этого вышло:

Такие цепочки можно составлять до бесконечности. Так что пробуйте, тестируйте.

Источник: zink66.ru

Как подделать переписку в социальных сетях

Здравствуйте друзья! Сегодня я вам покажу как подделать переписку вконтакте и в других социальных сетях. Уверен, что большинство и не знает как это сделать и верит поддельным скринам, которые получают от плохих друзей и других ‘добрых’ ребят. Данным легким способом можно подделать не только переписку, но и другие данные страницы выводимые интернет-браузером.

Где вы можете встретится с подобным уловками. Метод подделки скрина используют люди, которые пытаются преувеличить свои доходы или какую-нибудь иную статистику. К примеру, скрины доходов сайта. Поэтому узнав как это делается вы будете лучше осведомленные и подготовлены к возможному разводу.

Описанный ниже метод не нарушает законов. Данным способом вы не изменяете код сайта, а только то, что видите сами в вашем браузере. А вот ложь, шантаж и прочие серые дела, вполне наказуемы, и вам за это могут навалять вполне-таки серьезных люлей

Как подделать переписку вконтакте?

Для подделки переписки вам не потребуются мозг хакера и навыки работы в программе Фотошоп. Также вам не потребуется установка дополнительных программ. Все что вам нужно это любой интернет браузер и интернет соединение. Изменять сообщения и другие данные будем с помощью просмотра и изменения исходного кода страницы.

В моем случае подделка переписки будет происходить в социальной сети вконтакте, с помощью браузера Opera. Вы же можете проделать тоже самое в одноклассниках, фейсбуке, майл.ру, твиттере и т.д.

Подделка переписки

Как вы видите на первом скрине, первое сообщение «Прив» было отправленно в 15:45

Теперь отмечаем текст который необходимо изменить и правым щелчком мышки вызываем контекстное меню. В контекстном меню выбираем опцию Проинспектировать элемент .

В нижней части окна появляется меню разработчика и подчеркивается строка которую необходимо изменить. На слове Прив нажимаем правым щелчком мышки и выбираем опцию Edit text . После того, как вы вели новые данные, нажимаем на Enter .

Теперь закрываем окно веб-разработки.

Все, теперь наша переписка вконтакте выглядит так. Как вы видите первое сообщение изменилось. И если вы обратите внимание, изменилось и время отправки сообщения. Изменил я это таким-же способом, как и сообщение «Прив».

Теперь необходимо сделать снимок экрана (скрин). Снимок экрана можно сделать нажав на клавишу Prt Scr . И, скопировав в буфер обмена изображение, вставить в любой редактор фотографий. Также вы можете использовать специальную программу для снятия скриншотов.

Как накрутить сообщения вконтакте?

Еще, таким методом вы можете накрутить количество сообщений и другую информацию меню вконтакте.

Вот пример того что было:

А вот что стало:

Теперь вы знаете, что подделка переписки — это легко, и то, что скринам экрана верить нельзя.

В данной статье я не затрагивал моральную сторону, поэтому обманывать или нет, решать вам.

Если вам необходимо узнать IP-адрес вашего собеседника, я могу посоветовать прочитать статью Как узнать чужой IP адрес вконтакте.

На этом все. Теперь вы знаете как подделать переписку ВКонтакте и любую другу информацию на сайтах.

Источник: spy-soft.net

Уязвимость ВКонтакте: отправляем сообщение с кодом восстановления страницы на чужой номер

Обычным весенним днем, занимаясь «подготовкой» к ЕГЭ по информатике, наткнулся на статью об уязвимости Facebook, позволявшей взломать все аккаунты в социальной сети, за которую выплатили 15000$. Суть уязвимости заключалась в переборе кодов восстановления на тестовом домене компании. Я подумал, а чем собственно ВКонтакте хуже? И решил попробовать провернуть подобный трюк у них. Зная, что веб-версия уже достаточно хорошо исследована, жертвой должен был стать Android клиент, а что из этого вышло можно прочитать под катом.

Смотрим трафик

Первым делом я захотел узнать, какую информацию приложение передает в сеть во время процесса восстановления страницы. Помощником в этом деле выступил Fiddler, я настроил его и Android устройство, как написано в официальной документации. Таким образом в Fiddler становятся доступны все HTTP/HTTPS запросы c устройства.

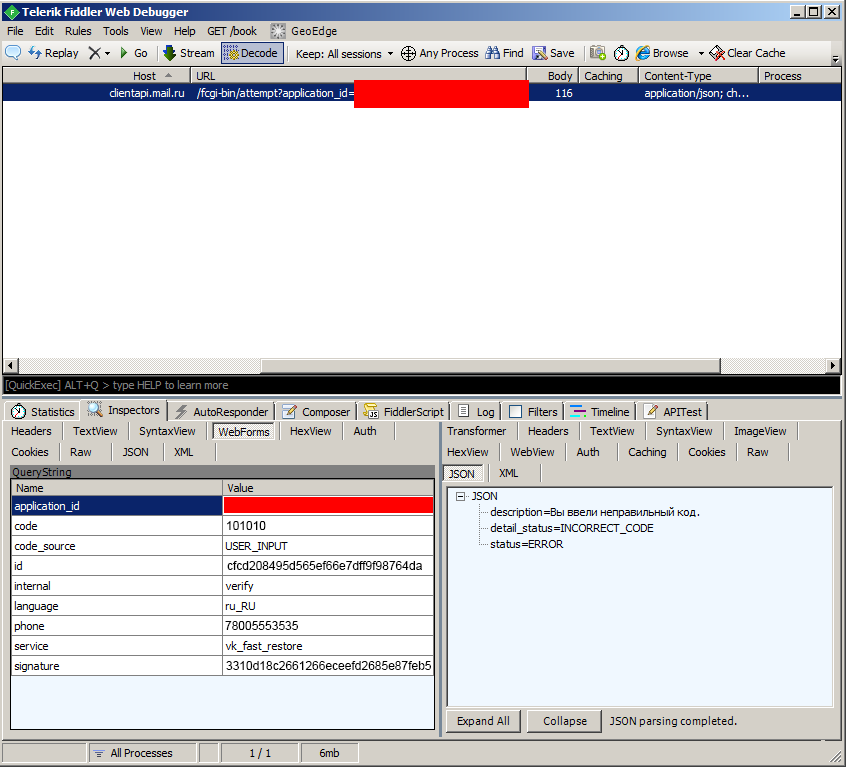

Теперь, в приложении, смело выходим из аккаунта ВКонтакте и нажимаем на кнопку «Забыли пароль?». После ввода номера телефона приложение отправляет 2 HTTPS запроса. Особую ценность представляет второй, потому что именно он отвечает за отправку SMS с кодом восстановления.

Особое внимание стоит обратить на некоторые параметры запроса:

phone — номер на который отправляется SMS

session_id — рандомно генерирующаяся сессия операции восстановления

Попытка отправить запрос изменив его не увенчалась успехом. Мешает параметр «signature», который выступает в роли «подписи», как она генерируется разберемся немного позже.

Для последующего анализа, в приложении, введём случайный код восстановления и продолжим наблюдать за сетевой активностью. Видим следующий запрос, он проверяет правильность введенного кода. Так как код был случайным — проверка не пройдена.

Честно говоря на этом моменте мне хотелось начать перебирать коды восстановления, меняя значение параметра «code». К сожалению, и этот запрос защищен от изменения с помощью «signature». Придётся разобраться, как генерируется эта подпись.

Реверс инжиниринг: декомпиляция

Для первоначального анализа можно попробовать декомпилировать приложение ВКонтакте. Так можно получить некоторые части исходного кода на Java.

Как это сделать

1. Загрузить и распаковать dex2jar и jd-gui

2. Открыть apk приложения, как обычный архив, и «перетащить» .dex файлы на d2j-dex2jar.bat

Открываем в jd-gui все полученные .jar файлы. И не долго думая, делаем поиск по строке «signature».

Библиотека libverify за авторством Mail.Ru явно выпадает из общего списка найденного. Смотрим и не ошибаемся, формируемая строка очень похожа на url из предыдущих запросов.

localObject3 = String.format(Locale.US, «%s%s?%s, new Object[] < d(), e(), localObject3, URLEncoder.encode(ru.mail.libverify.utils.m.b(f() + (String)localObject4 + ru.mail.libverify.utils.m.c(a.b())), «UTF-8») >);

Эта библиотека сделана в лучших традициях security through obscurity, весь код надежно обфусцирован. Поэтому, через jd-gui мне удалось узнать только то, что за «signature» прячется MD5-хэш от неизвестной строки.

Реверс инжиниринг: дизассемблирование

Мне требовалось узнать, что за строка поступает в функцию ru.mail.libverify.utils.m.b(). Самый простой способ сделать это — немного изменить код приложения. Ну что ж попробуем. Для начала используем apktool, с командой:

apktool.jar d vk.apk -r (ключ -r для игнорирования ресурсов)

Теперь, в папках с smali-кодом находим файл в котором происходит генерация MD5. В моем случае путь был такой: smali_classes3rumaillibverifyutilsm.smali. Переходим к нужному методу:

. .method public static b(Ljava/lang/String;)Ljava/lang/String; .locals 8 .param p0 # Ljava/lang/String; .annotation build Landroid/support/annotation/NonNull; .end annotation .end param :try_start_0 const-string/jumbo v0, «UTF-8» invoke-virtual , Ljava/lang/String;->getBytes(Ljava/lang/String;)[B :try_end_0 .catch Ljava/io/UnsupportedEncodingException; :catch_2 move-result-object v0 :try_start_1 const-string/jumbo v1, «MD5» invoke-static , Ljava/security/MessageDigest;->getInstance(Ljava/lang/String;)Ljava/security/MessageDigest; move-result-object v1 invoke-virtual , Ljava/security/MessageDigest;->reset()V invoke-virtual , Ljava/security/MessageDigest;->update([B)V invoke-virtual , Ljava/security/MessageDigest;->digest()[B move-result-object v0 .

Строка, которую требовалось узнать передавалась в функцию в первом параметр-регистре (p0). Поэтому, чтобы получить ее, следует куда-нибудь вывести параметр, например, в Logcat. Добавляем в код несколько строк:

. .method public static b(Ljava/lang/String;)Ljava/lang/String; .locals 8 .param p0 # Ljava/lang/String; .annotation build Landroid/support/annotation/NonNull; .end annotation .end param # PATCH # String v0 = «vk-research»; const-string/jumbo v0, «vk-research» # Log.d(v0, p0), где p0 параметр метода invoke-static , Landroid/util/Log;->d(Ljava/lang/String;Ljava/lang/String;)I :try_start_0 const-string/jumbo v0, «UTF-8» .

После сохранения изменений собираем приложение с помощью apktool:

apktool.jar b vk -o newvk.apk

Теперь нужно подписать apk, я использовалAPK Signer.

После этого, предварительно удалив оригинальное приложение, можно установить и запустить наш измененный клиент ВКонтакте. Для получения logcat с устройства воспользуемся Android Debug Bridge. Подключаем Android-устройство по USB и последовательно выполняем команды:

adb devices adb logcat

Как только присоединились к устройству и получили возможность смотреть логи, снова нажимаем на «Забыли пароль?» и вводим номер телефона. В окне adb появляется запись:

Становится понятно, что хэшируемая строка состоит из последовательно склеенных: части url, параметров запроса и еще одной строки-хэша (506e786f377863526a7558536c644968). И теперь, зная алгоритм генерации «signature» можем начать отправлять свои «подписанные» запросы.

Исследование

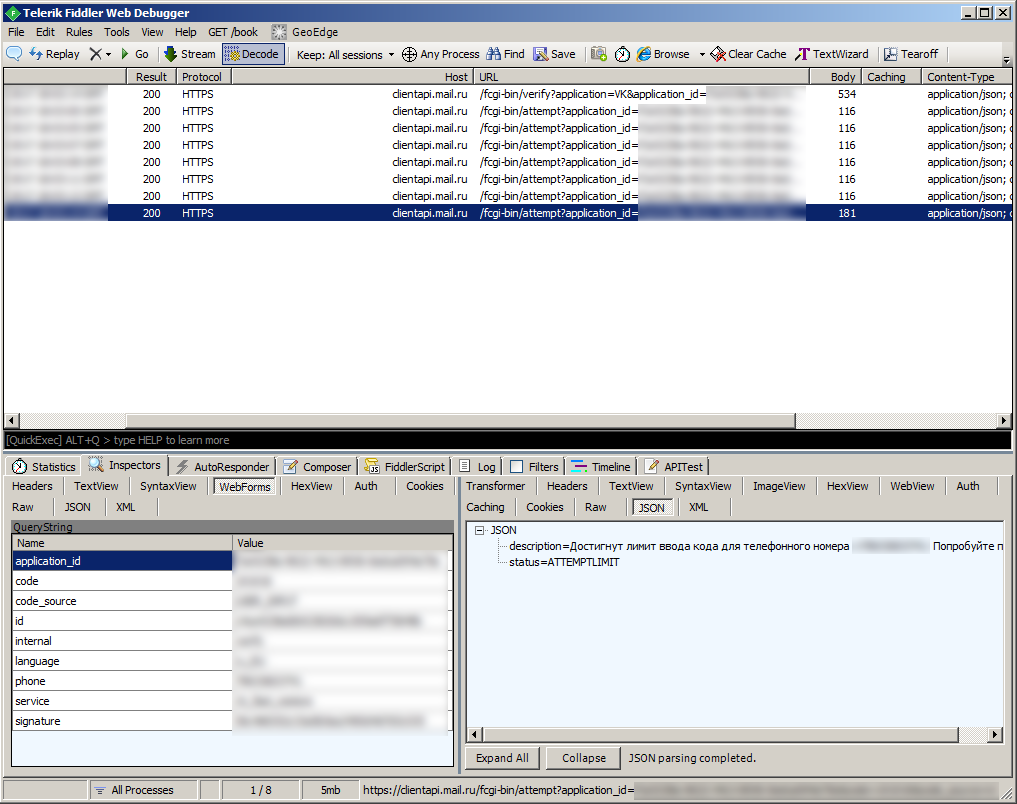

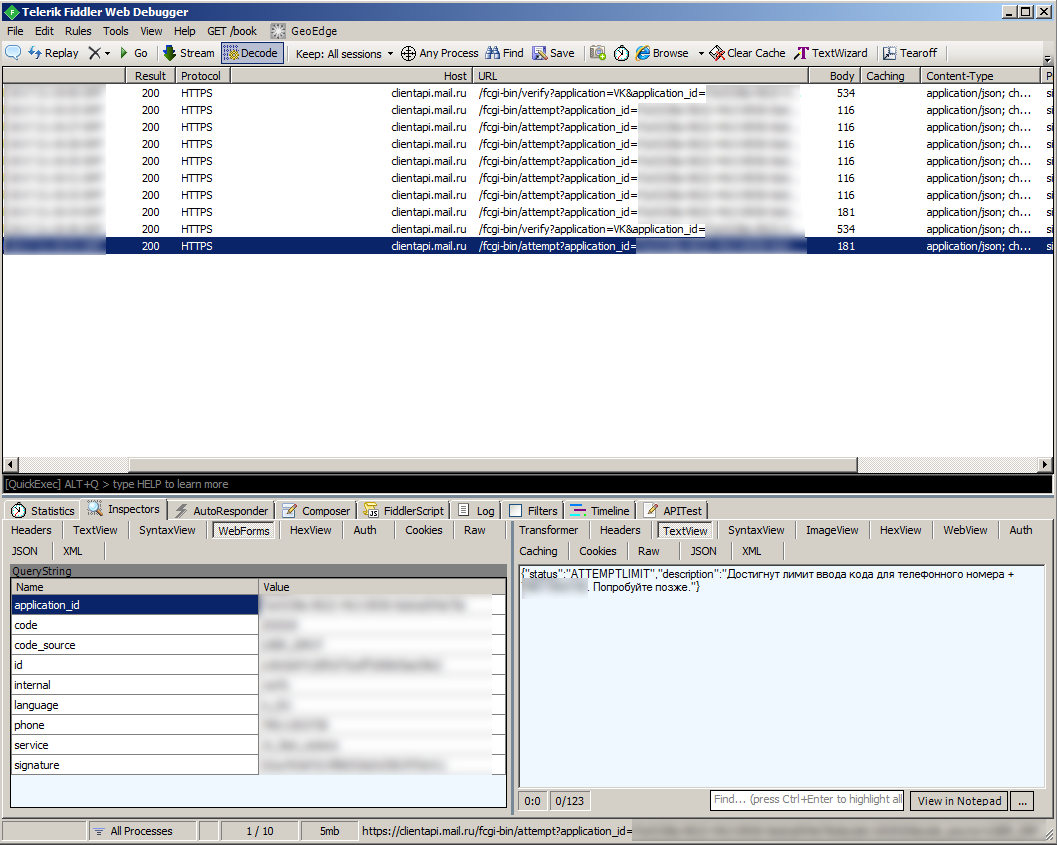

Для исследования я написал простую программу на C#, которая отправляла запрос на отправку SMS и делала попытки ввода кода. Воспользовавшись ей, я вводил случайные коды восстановления. Но ожидаемо уперся в лимит попыток:

Пытался повторно отправить смс, в надежде, что после этого пропадет лимит. К моему сожалению, сообщение приходило, но вводить код я все так же не мог:

Решил отправлять запросы с разными session_id, приходили смс с другими кодами восстановления, но я все еще упирался в лимит, теперь уже не в «ATTEMPTLIMIT», а в «RATELIMIT».

Про bruteforce

Наблюдая за приходящими SMS я заметил некоторую общую особенность кодов. Код восстановления состоял из 4 цифр (на момент написание статьи увеличили да 6) и одинаковые цифры не находились рядом. То есть всего ~6500 возможных вариантов кодов. Я подумал, что вполне возможно за 5 попыток угадать код, так например делали в Facebook. Но потом все же отложил эту затею.

Я пытался обойти лимиты всеми возможными способами. Менял IP-адреса, параметры запроса, номера телефонов, но сделать больше 5 попыток ввода кода у меня не получалось.

И тут, почти случайно, я решил отправить код восстановления на два разных номера, но используя один и тот же session_id. Моему удивлению не было придела, когда я увидел одинаковую SMS на обоих телефонах. Вот как это работало:

Из-за прокси нужна дополнительная проверка.

Таким образом получалась атака:

- Отправляем запрос на отправку SMS абоненту A с session_id C, ему приходит код 1234

- Отправляем запрос на отправку SMS абоненту B с session_id C, ему приходит код 1234

- Теперь, если абонент A знает номер телефона абонента B, он может восстановить его страницу. Восстанавливать можно было только ту страницу, на номер которой пришла последняя SMS с сходным session_id.

Вывод

Сразу после обнаружения уязвимости я написал репорт на HackerOne. Уже через 17 часов уязвимость была устранена. Спустя несколько дней мне выплатили 2000$. Данная уязвимость позволяла взломать большинство аккаунтов в социальной сети, в безопасности были только аккаунты с двухфакторной авторизацией (у них нельзя делать восстановление по номеру телефона). Репорт.

P.S. ЕГЭ по информатике сдал на 97 баллов. К сожалению, остальные предметы не так успешно.

UPD: Библиотека libverify так же использовалась в ICQ, следовательно уязвимость существовала и там. В программе bug-bounty ICQ мне была сделана доплата в размере 1000$.Репорт.

- Информационная безопасность

- Реверс-инжиниринг

Источник: habr.com