В базовой конфигурации роутера Mikrotik по умолчанию присутствуют стандартные правила для брандмауэра. Рядовому пользователю зачастую хватает этих правил для работы в интернете. В этом случае никаких дополнительных настроек не надо. Но если вы решите изменить правила или добавить новые, читайте нашу статью.

Базовые правила Firewall

Для начала перечислим стандартные правила, которые есть в роутере по умолчанию. Вы можете экспортировать правила Firewall в Mikrotik с помощью команды:

>> ip firewall export file=rules

Итак, базовые правила:

/ip firewall filter add action=accept chain=input comment=»defconf: accept established,related,untracked» connection-state=established,related,untracked

add action=drop chain=input comment=»defconf: drop invalid» connection-state=invalid

add action=accept chain=input comment=»defconf: accept ICMP» protocol=icmp

add action=drop chain=input comment=»defconf: drop all not coming from LAN» in-interface-list=!LAN

Запретить сайт в Mikrotik

add action=accept chain=forward comment=»defconf: accept in ipsec policy» ipsec-policy=in,ipsec

add action=accept chain=forward comment=»defconf: accept out ipsec policy» ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment=»defconf: fasttrack» connection-state=established,related

add action=accept chain=forward comment=»defconf: accept established,related, untracked» connection-state=established,related,untracked

add action=drop chain=forward comment=»defconf: drop invalid» connection-state=invalid

add action=drop chain=forward comment=»defconf: drop all from WAN not DSTNATed» connection-nat-state=!dstnat connection-state=new in-interface-list=WAN /ip firewall nat

add action=masquerade chain=srcnat comment=»defconf: masquerade» ipsec-policy=out,none out-interface-list=WAN

Что делают эти команды? Отключают входящие и транзитные соединения не из локальной сети, разрешают протокол icmp, ipsec, разрешают установленные соединения.

Базовая настройка безопасности

Межсетевой экран даёт возможность регулировать доступ к шлюзу и ресурсам, расположенным за ним. Прежде, чем переходить к настройкам, определитесь, действительно ли это нужно и для чего вы это делаете.

Станьте нашим партнёром и получайте доход

до 40% от каждого клиентаСтать партнёром

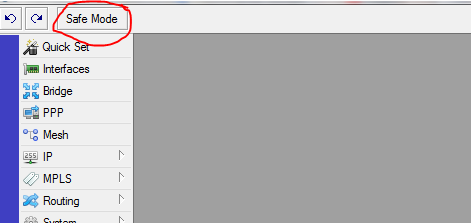

Safe Mode

Данную опцию у Mikrotik можно использовать, чтобы дистанционно и при этом безопасно настроить Firewall. Чтобы сделать это, нажмите соответствующую кнопку.

После выполнения настроек, вручную отключите опцию нажатием той же кнопки. Если вы завершите работу в этом режиме некорректно, настройки не сохранятся. Имейте это в виду, если прервётся соединение – настройки придётся выполнять заново.

How to Block Youtube and facebook From mikrotik

Как располагать правила в Firewall

Передаваемые по сети пакеты двигаются по цепочке правил в направлении сверху вниз. Если текущий пакет подпадает под какое-либо правило, он останавливается на этом этапе и не будет двигаться дальше. По этой причине в первую очередь стоит прописывать правила, которые касаются как можно большего объёма трафика. Это позволит снизить нагрузку на устройство.

Например, одним из первых правил можно разрешить пакеты уже установленных или связанных соединений, ранее разрешённых другим правилом. Заново прогонять такие данные через все правила не требуется.

Цепочки правил в Mikrotik:

1. Input – пакеты, которые были отправлены на роутер.

2. Forward –пакеты, которые проходят через маршрутизатор.

3. Output — пакеты, посланные с маршрутизатора.

Готовые правила для настройки

Для начала есть смысл отбросить все недействительные (Invalid) пакеты. Это полностью мусорные данные, которые только создают лишнюю нагрузку.

add action=drop chain=input comment=»drop invalid» connection-state=invalid

Теперь делаем разрешение для icmp трафика, это позволит пинговать роутер

add action=accept chain=input comment=»accept ICMP» protocol=icmp

Если, наоборот, требуется этот трафик заблокировать, в action=accept впишите drop.

Последним правилом в цепи input будет блокировка все запросов, которые поступают не из локальной сети.

add action=drop chain=input comment=»drop all not from lan» in-interface=!bridge1-lan

Теперь перейдём к настройке для цепочки Forward.

add action=accept chain=forward comment=»accept established,related» connection-state=established,related add action=drop chain=forward comment=»drop invalid» connection-state=invalid

Следующим шагом запретим пакеты, поступающие из внешней сети через интерфейс ether1-wan.

add action=drop chain=forward comment=»drop all from WAN to LAN» connection-nat-state=!dstnat connection-state=new in-interface=ether1-wan

Если вы настраиваете Mikrotik с нуля, то у вас не будет выхода во внешнюю сеть. Чтобы его получить, следует настроить NAT.

Настройка NAT

Перейдите в раздел IP и далее в Firewall. Там находится нужная нам вкладка NAT. Добавьте следующее правило:

/ip firewall nat

add action=src-nat chain=srcnat out-interface=ether1-wan to-addresses=[Ввести IP адрес]

Это для случая, если IP постоянный. Если он динамический, тогда используем masquerade:

add action=masquerade chain=srcnat out-interface=ether1-wan

Проброс портов

Чтобы сделать проброс порта rdp через Mikrotik:

add action=dst-nat chain=dstnat dst-port=[Номер порта] in-interface=ether1-wan protocol=tcp to-addresses=[IP адрес] to-ports=[Номер порта]

Не стоит делать доступ к rdp открытым для всей внешней сети. По возможности настройте ограничение доступа по ip. Если этого нельзя сделать, используйте доступ по vpn.

Чтобы отключить файрвол, нужно просто убрать все правила, присутствующие в списке. Это будет означать, что файрвол пропустит все пакеты.

В статье описаны более общие правила. Вы можете добавлять свои, используя ту же логику.

Источник: www.cloud4y.ru

Как закрыть доступ к ютубу на роутере

В этой статье — мы подробно рассмотрим эту тему для роутеров популярных марок ⇐ а также выясним, как запретить показ рекламы на Ютубе на роутере.

Как же сделать такой запрет ? — легко

Закрыть доступ к каким-либо сайтам в Интернете можно несколькими способами. • Блокировка на роутере удобна тем, что позволяет с одного ПК или мобильного гаджета настроить доступ сразу для всех или выборочных устройств, подключаемых к роутеру. Для каждого можно настроить индивидуальные правила доступа к сайтам.

→ Как заблокировать Youtube на роутере . В зависимости от марки устройства процесс имеет свои особенности. Однако на всех моделях такая блокировка выполняется через настройки роутера. На устройствах TP-Link она выполняется так: ↓↓↓

- Чтобы изменить конфигурации роутера, введите в браузере 192.168.1.1 и нажмите Enter.

- Появится форма авторизации . ПО умолчанию логин и пароль — admin. Если вы изменили их, введите актуальные.

- После успешной авторизации вы попадете в консоль настроек. Слева находится список разделов. Перейдите в Parental Control .

- Активируйте функцию Родительского контроля : поставьте переключатель Enable в строке Parental Control.

- Выберите родительское устройство или компьютер . С него вы будете управлять доступом к веб-сайтам, и на него не будут распространяться запреты, установленные для других. Чтобы сделать родительским компьютер, с которого вы вошли в настройки, нажмите на Copy To Above. Чтобы назначить другой, впишите его MAC-адрес в строке MAC Address of Parental PC. Сохраните настройки нажатием на Save

Как создавать правила? — Инструкция

После выполнения описанных действий вы можете создавать и менять правила посещения сайтов.

• Нажмите кнопку Add New ↓

Откроется страница, на которой нужно настроить следующие параметры: ↓↓↓

- MAC Address of Child PC: укажите здесь MAC-адреса ПК или устройства, на которое должно распространяться данное правило. Если хотите применить его ко всем устройствам, оставьте это поле пустым. В списке All MAC Address In Current LAN вы можете выбрать нужный адрес из числа подключенных к маршрутизатору устройств.

- Allowed Domain Name: раздел позволяет указать до 8 URL. Причем вместо полного адреса достаточно ввести только одно слово, например, youtube. Тогда роутер будет блокировать все ссылки, в которых это слово содержится

- Website Description: поле для описания сайта. Оно должно быть на английском языке

- Effective Time: задайте расписание действия данного правила. По умолчанию здесь стоит Anytime – то есть в любое время. Для каждого правила можно создать отдельное расписание. Сделать это можно, перейдя на вкладку Access Control, пункт Schedule. Нажмите Add New и добавьте новое расписание. Обязательно укажите описание в поле Schedule Description. Оно будет именем создаваемого расписания. Имя появится в списке Effective Time.

- Status: Вариант Disabled разрешает посещение всех ресурсов, кроме указанных, то есть к указанным доступ будет закрыт. Выбор варианта Enabled открывает доступ только к сайтам, прописанным в Allowed Domain Name, а ко всем остальным запрещает. Опция действует на устройства, указанные в списке MAC-адресов.

P.S — После выполнения настроек нажмите Save.

Вот так просто можно выполнить блокировку Youtube на роутере TP-Link.

Роутеры «Zyxel»

Немного по-другому выглядит эта процедура на роутерах этой марки. Отличие состоит в том, что настройка доступа выполняется с помощью частично бесплатного сервиса SkyDNS, встроенного в их прошивку.

Он позволяет задавать правила доступа к сайтам, однако, в ограниченном режиме .

Так, отсутствует возможность задавать индивидуальные настройки для разных устройств. Для этого придется купить платный тариф.

• Чтобы заблокировать Youtube на роутере Zyxel, выполните следующие действия: ↓↓↓

- Зайдите в настройки устройства, перейдя в браузере по адресу 192.168.1.1.

- Перейдите на вкладку Безопасность-SkyDNS.

- Для входа в SkyDNS нужно ввести свой логин и пароль. Если вы не зарегистрированы в сервисе, кликните по ссылке в окне авторизации и зарегистрируйтесь.

- После входа в личном кабинете откройте вкладку Фильтр. Здесь можно выбрать категории сайтов, которые вы хотите заблокировать, или задать конкретные URL. Если вы, к примеру, захотите заблокировать все социальные сети, просто выберите соответствующую категорию.

- Закрыть доступ к конкретному сайту можно на вкладке Домены. В разделе Черный список введите нужный URL, в нашем случае http://youtube.com. Нажмите кнопку Добавить.

Роутеры «Asus»

• Теперь рассмотрим, как заблокировать Youtube на роутере Asus: ↓↓↓

- В браузере перейдите по адресу 192.168.1.1.

- Слева выберите раздел Брандмауэр.

- Откройте вкладку Фильтр URL-адресов. В строке “Включить фильтр URL-адресов” выберите “Включено”.

- Блокировка ресурсов осуществляется с помощью списка ключевых слов. Если вы введете там “youtube”, роутер будет блокировать все ссылки, содержащие это слово. Добавить ключевые слова можно нажатием на кнопку с плюсиком.

- Нажмите кнопку Применить.

Две категории сайтов заблокировать не удастся. Это страницы, сжатые по технологии HTTP-сжатия, и страницы https.

Итог

Используя приведенные способы, вы можете запретить Youtube, а также заблокировать приложение Ютуб на роутере.

Как отключить показ рекламы в приложении Youtube на телевизоре?

Если ваш маршрутизатор поддерживает технологию «DD-WRT» , вы можете запретить показ рекламы в приложении Ютуб на «Smart TV» .

Для этого следуйте плану: ↓↓↓

- В консоли настроек роутера перейдите на вкладку Сервисы, затем в раздел Services.

- Внизу в группе «DNSMasq» установите переключатели DNSmasq и Local DNS в положение Enable.

- Вставьте этот код в поле Commands (вкладка Administration, раздел Commands):

if test -s /tmp/hosts0

then

rm /tmp/hosts0

fi

wget -O -http://winhelp2002.mvps.org/hosts.txt

grep addn-hosts /tmp/dnsmasq.conf || echo «addn-hosts=/tmp/hosts0» >>/tmp/dnsmasq.conf

killall dnsmasq

dnsmasq —conf-file=/tmp/dnsmasq.conf

- Сохраняем все нажатием «Save Fire-wall» .

Вот так на роутере выполняют блокировку рекламы Youtube.

Вывод

Базовая настройка Firewall на Микротик

В сегодняшней статье уделим внимание базовой настройке Firewall на Mikrotik, Address List и блокировке соцсетей. Т.к. RouterOS основан на ядре linux, то нам предоставлен практически весь функционал сетевого ядра, да к тому же еще и в графике. Настройка будет продемонстрирована с помощью Winbox.

Firewall – инструмент, благодаря которому мы можем ограничить нежелательный трафик. Под «нежелательный» я имею ввиду тот, который нам не нужен в первую очередь с точки зрения администрирования, а уже потом от зловредный. Для начала нужно рассказать про 3 стандартные цепочки:

- Input – трафик входящий в роутер, т.е. тот, что адресован непосредственно для него. Пример: роутер имеет несколько адресов, согласно схеме сети ниже. Если мы отправим ping запрос на любой из этих них, то ответит нам именно он.

- Output – трафик исходящий от роутера или же создаваемый им. Отвечая на те самый ping запросы.

- Forward – транзитный трафик, тот, что не предназначен для устройства.

Самое главное, есть трафик, который направляется устройству и который устройство пересылает. Существует возможность создавать собственные цепочки правил с отличными именами.

Порядок правил. Следите за ним. В списке у каждого есть свой номер. Соответственно, то правило, что имеет число меньше т.е. стоит выше и будет приоритетным, если, конечно, оно подпадает под условия самого правила.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

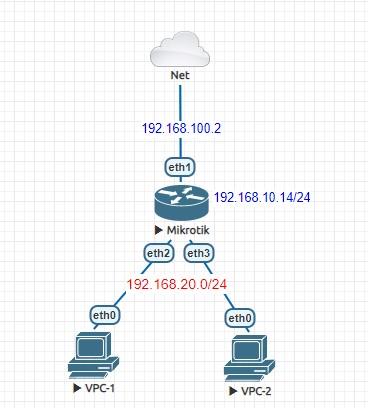

Схема сети

Наша схема, будет до безобразия проста, но на основе нее будет продемонстрирована защита от атаки внутри сети провайдера и запрета соцсетей.

Итого имеем следующую конфигурацию:

- 168.10.14/24 – адрес роутера в сети провайдера;

- 168.100.2 – провайдер предоставляет доступ в интернет через L2TP, это адрес в туннеле;

- 168.20.1/24 – адрес в локальной сети с DHCP сервером для VPC-1 и VPC-1;

- RouterOS 6.46.

Базовая настройка Firewall

Смотря на схему, следует понять, какой тип трафика нужен в данной сети. Т.к. она простая, то достаточно разрешить входящий трафика управления (Winbox, SSH, WWW) и DNS с локальной сети, т.к. нам не нужно чтобы роутер резолвил имена для товарищей из интернет и не только.

Рекомендую менять стандартные порты управления и отключать не используемые службы, есть большая вероятность, что начнут брутфорсить ваш девайс. Это можно сделать в IP – Services.

Настройка цепочки input. Не стреляем себе в ногу и жмем на Safe Mode прежде, чем что-либо делать!

Из примера выше мы изменили стандартные порты для SSH, Winbox и WWW. Все они работают по TCP. Создадим соответствующие правила в фильтре. IP – Firewall – Filter.

Интерпретируем правило: если есть новое соединение с любого адреса на роутер по протоколу TCP на порт 2222 или 58291 — разрешить. Обязательно комментируем правило в списке правил.Почему именно новое соединение? Ответ узнаем дальше.

Далее разрешим input на 80 порт с ЛВС.

Если новое соединение с 192.168.20.0/24 по TCP на 80 порт – разрешить.Далее нужно разрешить DNS. Он может работать как по TCP, так и по UDP, наш случай это UDP, т.к. запросы на разрешение имен идут именно по UDP.

Обратите внимание, что мы разрешаем весь трафик по UDP:53 с 192.168.20.0/24, это связанно с тем, что данный протокол не поддерживает установку соединения и подтверждение получения каждого пакета, поэтому ставить Connection State – New бессмысленно.Создаем следующее правило.

Любое связанное и установившееся входящее соединение разрешить. Дело все в том, что Mikrotik понимает все входящие, исходящие и транзитные соединения. Т.к. мы хотим оптимизировать нагрузку на устройство, то создаем данное правило, иначе ранее созданные правила будут работать только на новые соединения, но не на устоявшиеся или связанные. В итоге первый пакет прилетит, а остальные нет.

Это справедливо только для TCP. Собственно, это и ответ на предыдущий вопрос.Следующим правилом мы запретим абсолютно весь input, будьте осторожны и следите за Safe Mode.

Попробуем подключиться к устройству по нестандартным портам Winbox не отпуская Safe Mode.

На скриншоте видно, что сработал счетчик самого верхнего правила. Далее можно отпускать безопасный режим и закрывать старую сессию Winbox. Почему сработало правило только на 1 пакет? При подключении по TCP:58291 роутер понял, что это новое соединение, т.к. ничего не помешало подключению (подошел логин пароль, нет запрещающих правил и др.) соединение превратилось в устоявшееся.

![]()

Настроим правила пересылки. Если у вас нет особенных требования для этого, то будет достаточно двух правил. Разрешим новые, устоявшиеся и зависимые соединения.

Внимание. Будьте осторожны с ним, т.к. на практике могут возникнуть нюансы, если у вас не стандартный setup.

Давайте взглянем на список созданных правил.

Читая комментарии, можно примерно понять, что настроено. Используйте их, если конечно не хотите усложнять жизнь себе и другим.

Защита локальной сети от атак из сети провайдера

Все бы хорошо, есть одно, но. Прописав маршрут в нашу сеть из серой сети провайдера, наш девайс начнет пересылку трафика. Конечно, устройства не смогут отправить обратно ответы, но принимать данные будут. Создадим соответствующее правило.

Поместим его выше разрешающего правила пересылки.

Блокировка соц сетей на Mikrotik с помощью Address List и Firewall

RouterOS есть функционал Address List. Он может содержать подсеть, конкретный адрес или доменное имя. Ниже я покажу как заблокировать vk.com. Есть условие, заблокировать доступ с 192.168.20.254 и 192.168.20.253. Открываем IP – Firewall – Address List.

Создадим новые листы.Первый лист, будет содержать ip, с которых запрещено ходить на vk.com.

Вторым, vk.com. Задаем доменные имена.

После создания, роутер отрезолвит имя на тех серверах, что указаны в DNS и добавит в адрес лист. Далее простым правилом цепочки forward запрещаем пересылку из одного листа в другой. Чтобы пользователь не ждал долго, а получал отбойник что соединение разорвано укажем некоторые уточнения. Если новый транзитный TCP.

И пересылка происходит из одного листа в другой.

То говорим, что соединение было сброшено.

Не забываем поместить его выше разрешающего правила пересылки.

Теперь вы можете добавлять адреса и имена в листы, правило фаервола автоматически будет применять к ним действия. Самое главное в блокировке по доменному имени, чтобы DNS сервером для клиентов в вашей сети был Mikrotik. Если вы зададите DNS вручную на машине, допустим 8.8.8.8, то vk.com может изменить один из адресов и правило не сработает. Так же смотрите на TTL в кэше, его следует изменить на меньшее.

Может возникнуть вопрос, а не грузят ли ЦП эти ваши Address List? Ответ – Нет! Они работают аппаратно на специальных чипах (асиках), и тысячи листов с тысячами IP не будут грузить ЦП и устройство в целом.На этом все, желаю удачи!

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Источник: mikrotiklab.ru