Пароли – это наиболее распространенный способ для подтверждения того, что мы – это действительно те люди, которые говорят от нашего имени на разных веб-сайтах, в соцсетях, в электронной почте и даже на самом компьютере. Пароли также дают нам возможность доступа к мобильным телефонам, банковским приложениям, рабочим компьютерам и конфиденциальным файлам. Для многих онлайн-систем пароль – это единственная вещь, которая удерживает хакера от кражи наших персональных данных. Наша сегодняшняя статья о том, как кибер-преступники могут взламывать пароли и что можно сделать по защите паролей.

Почему хакерам так легко взламывать

Хотя может показаться, что создание пароля не такое уж и сложное дело, все же даже такие крупные и мощные компании как eBay, LinkedIn, а недавно и Facebook все же пострадали от этой проблемы, т.к. у многих их пользователей были скомпрометированы пароли. По словам Стива Лангана, руководителя специализированного страховщика Hiscox, в 2016 году ущерб глобальной экономике от кибер-преступлений составил более $450 миллиардов долларов США, было украдено свыше 2 миллиардов записей. Почему хакерам так легко подключаться к аккаунтам и получать безопасные пароли?

Как включить / отключить двойную защиту в Одноклассниках с телефона?

Во-первых, что самое главное, мы часто используем один и тот же пароль в разных местах. Свыше 60 % населения используют одинаковый пароль на различных сайтах. А т.к. для 39 % вообще трудно управлять своими паролями, то мы становимся невероятно открытыми для хакеров, особенно когда мы годами и даже десятилетиями не меняем свои пароли.

Люди также очень предсказуемы. Мы склонны использовать пароли, которые имеют то или иное отношение к нашей жизни, потому что их легко запомнить. Благодаря нашей способности визуальной памяти , нам проще запоминать изображения и информацию, с которой мы уже знакомы и которая имеет для нас определенное значение. Вот почему мы часто создаем простые для запоминания и весьма предсказуемые пароли, связанные, например, с членами нашей семьи, нашими животными или днями рождения.

Средний пользователь имеет порядка 26 защищенных паролем аккаунтов, но для всех этих аккаунтов он имеет всего только пять различных паролей. Это делает нас более уязвимыми для взлома, особенно для атак типа «brute force». Свыше 85% американцев держат все свои пароли в голове, а ведь это практически невозможно запомнить 26 разных паролей. Имея множество разных паролей, следует установить программу, которая будет управлять паролями. Впрочем, такую программу использует всего 12% американцев.

Стандартное правило – менять пароли каждые 90 дней. Однако в последние годы этот метод был признан Лорри Кранор (Руководитель по технологиям в FTC и профессор компьютерных наук в Карнеги Меллон) неэффективным. Она обнаружила , что когда люди вынуждены менять свои пароли на регулярной основе, они применяют для этого меньше умственных усилий. Вот еще один способ, как хакеры могут воспользоваться отсутствием у людей усилий и желаний изменить или разнообразить свои пароли.

Как защитить свою страницу в одноклассниках от взлома

Сколько требуется хакерам времени, чтобы определить ваш пароль

Если ваш пароль очень простой, как слово “password” или “abcdefg”, то хакеру потребуется примерно 0,29 миллисекунд, чтобы его подобрать (по данным BetterBuys ). Удивлены? А вот пароль типа 123456789 может быть подобран 431 раз за то время, пока вы моргаете. Даже более сложные пароли взламываются достаточно быстро. И если раньше на подбор какого-нибудь пароля у хакеров уходило до 3 лет, то теперь они могут это сделать за пару месяцев.

Хакеры сперва проверяют самые простые и распространенные пароли, а затем уже переходят к паролям с наименьшим числом символов. В то время как пароль с семью символами может быть взломан за 0,29 миллисекунд, то на взлом пароля из 12 символов может потребоваться до двух столетий. Чем длиннее пароли, тем больше времени требуется хакерам для получения правильной комбинации.

Как кибер-преступники взламывают пароли

И все же, как хакеры делают свою грязную работу? Во-первых, важно понимать, что это их работа. Большинство современных и успешных хакеров ежедневно занимаются этим, вкладывая все свои знания и усилия. Вот наиболее распространенные способы, как хакеры могут получить доступ к вашему аккаунту с помощью ваших регистрационных данных:

- Атаки кейлоггером

- Атаки brute force

- Атаки по словарю

- Фишинговые атаки

Кейлоггер – это тип технологии наблюдения, которая используется для записи и отслеживания каждого нажатия клавиш на клавиатуре требуемого устройства. Кибер-преступники используют кейлоггеры как шпионский инструмент для кражи персональной информации, регистрационных данных и критически важных корпоративных сведений.

Как защитить себя:

Используйте файервол, чтобы предотвратить передачу информации кейлоггером третьему лицу. Вы также можете установить менеджер паролей, который будет автоматически заполнять поля с паролями (вставляя требуемый ваш пароль), а потому кейлоггеры не смогут отслеживать нажатия клавиш и получать ваши регистрационные данные. Также убедитесь, что вы регулярно обновляете установленное ПО, т.к. кейлоггеры могут воспользоваться уязвимостями в ПО, чтобы встроить себя в вашу систему.

Атаки Brute Force

Игры в одноклассниках, секреты, настройки

Портал про одноклассники.ру, все игры, секреты, настройки

Защититесь от взлома оноклассников

Многие люди задаются вопросом, как оградить свою страничку на Одноклассниках от взлома. При переходе по различным ссылкам и при вводе своего логина и пароля, пользователь сети просто лишается своего аккаунта.

Иногда случается такое, что какой-нибудь из друзей отправляет вам сообщение, где пишет о том, чтобы вы перешли по определенной ссылке и оставили свой голос за него и что это абсолютно бесплатно. В большинстве случаев это обман, где вам придется отправить сообщение, якобы бесплатное, или повторно ввести логин и пароль на сайте, который внешне очень похож на Одноклассники. Все это конечно обман. Вирус рассылает такой спам с профиля человека, которого взломали.

Итак, вернемся к основной теме, как защитить себя от взлома профиля на Одноклассниках:

1. При регистрации необходимо всегда использовать не простой пароль, который будет состоять из букв и цифр. Лучше всего использовать в пароле не только маленькие, но и большие буквы и лучше всего, чтобы пароль содержал минимум 12 различных знаков. Чтобы случайно не забыть пароль, вы можете его сохранить в текстовом файле на компьютере или записать в блокнот.

2. Обязательно необходимо всегда проверять адрес сайта, куда собираетесь зайти. Следует запомнить, что настоящие ссылки на сайт Одноклассники только такие – http://www.odnoklassniki.ua/ и http://www.odnoklassniki.ru/. Других ссылок на этот сайт нет. Если по какой-либо причине вы все же зашли на другой сайт, просто закройте его. Ни в коем случае не вводите на нем свой пароль и логин, иначе потеряете их раз и навсегда.

3. В том случае, когда кто-нибудь из ваших друзей или человек, которого вы не знаете, вдруг присылал вам ссылку, необходимо очень хорошо подумать, нужно ли по ней переходить. Перейдя по этой ссылке, вы можете занести различные вирусы на свой компьютер.

4. Всегда нужно не забывать обновлять свой антивирус и проверять компьютер на наличие программ, которые несут вред компьютеру, хотя бы один раз в неделю.

Все эти советы помогут вам обеспечить безопасность своему профилю в социальной сети одноклассники.ру от взлома другими лицами.

Источник: odinsecret.ru

Как защитить своих пользователей

100 миллиардов долларов США – огромная сумма, не правда ли? Именно во столько оценивают мировой рынок интернет-рекламы в 2012 году. Не надо далеко ходить, чтобы понять, кто получит большую часть этих денег. Конечно же, это такие компании, как Google, Facebook, Yahoo! и т.д. Но примерно 20% от этой суммы получат спамеры.

Эти огромные деньги привлекают очень хорошо организованный бизнес и талантливых людей.

До появления Facebook, Одноклассников, ВКонтакте и других социальных сетей почта была самым популярным способом распространения спама. Но сейчас социальные сети предлагают огромный спектр инструментов для распространения назойливой рекламы в обход официальных каналов. Я не буду вдаваться в подробности о каждом из них, это не является темой данного поста, я просто перечислю те, с которыми мы сталкиваемся в Одноклассниках.

Первый и, пожалуй, самый главный – это спам через личные сообщения. Нет ничего проще, чем отправить сообщение в социальной сети, не правда ли?

Второй – через комментарии к различным объектам (фотографии, видео и т.д.).

Третий – приглашения в спамерские группы, либо создание соответствующих новостей и тем в обычных группах.

Четвертый – спам на фотографиях, т.е. когда рекламное сообщение пишут на фотографии и затем загружают её на сайт.

Пятая разновидность у нас условно называется «Эроклассницы». Устанавливают аккаунту фотографию привлекательной особы в полуобнаженном виде, ставят соответствующий статус либо добавляют фотографии с мусорной рекламой, и начинают ходить в гости.

Учитывая массовость социальных сетей, неудивительно, что главной ценностью для спамеров являются уже не адреса электронной почты, а активированные аккаунты с правом посылать сообщения, размещать фотографии и устанавливать статусы. Как же спамеру получить столько аккаунтов? Ведь автоматические регистрации во всех основных социальных сетях не работают, так как для активации аккаунта требуется номер телефона. Ответ на этот вопрос прост – использовать аккаунты обычных людей. Но как получить к ним доступ?

К сожалению, многие из проблем, связанные с незаконным использованием аккаунтов, не могут быть решены на стороне разработчиков сервиса, так как причиной их возникновения является низкий уровень подготовки пользователей. Многие просто-напросто не знают, что небезопасно ставить простые пароли, что не стоит качать и устанавливать программное обеспечение неизвестных производителей, что не надо жать галочку «запомнить пароль», заходя на сайт с публично доступных компьютеров.

Единственное, что может сделать разработчик – это принудительно заставлять использовать сложные пароли и давать рекомендации по безопасности, повышая уровень подготовки пользователей. Но все эти проблемы – только верхушка айсберга, и никогда не приведут к массовым кражамаккаунтов. Существуют проблемы, куда более опасные для пользователей — например, низкий уровень квалификации программиста, который разрабатывал сервис, либо недостаточно хорошо поставленный процесс тестирования. Как раз о таких проблемах и пойдет речь в данном посте.

Некоторое время назад мы всерьез озаботились проблемами веб безопасности, стандартизировав внутренние процессы разработки и тестирования функционала с учетом требований по защите клиентских данных, нам удалось сильно сократить число уязвимостей на портале. Дальше в посте мне хочется поделиться с вами некоторыми проблемами с которыми мы столкнулись, и рассказать о том как мы их решали.

Cross-site scripting

Одна из часто встречающихся уязвимостей, позволяющая внедрить свой собственный код в тело документа.

- можно украсть cookies или другие пользовательские данные;

- можно изменять внешний вид и поведение сайта;

- можно выполнять действия от имени пользователя (открывать окна, посылать сообщения и т.д.).

К сожалению, эта беда не обошла наш ресурс: был найден целый ряд уязвимостей этого типа, но все они уже закрыты. Такие ошибки возникают при небрежном отношении к выводу данных, предоставленных пользователем.

Пример 1:

Данные, введенные пользователем: name = “Вася /> Пупкин”;

Как осуществляется вывод данных: $

Когда мы выводим пользовательский контент непосредственно в тело DOM-документа, мы легко можем попасть в ситуацию, при которой браузер воспримет HTML-код в выводимой строке как код, а не как строку.

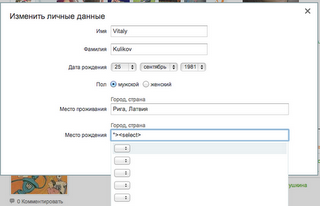

На рисунке видно, что подпись к фотографии изображается в виде HTML-объекта селект (я заменил тег скрипт на селект для наглядности). Жертвами этого бага могли стать все, кто открыл фотографию, специально подписанную взломщиком.

Способ борьбы:

Внимательно относиться к пользовательским данным, везде при выводе в тело документа эскейпить опасные символы. Подменять >» ‘ на > »

Пример 2:

Данные, введенные пользователем: name=”Вася Пупкин ‘>/ ”;

Как осуществляется вывод данных:

Эффект будет такой же, как и в первом примере, способы защиты – те же.

Пример 3:

Данные, введенные пользователем: name=”Madonna’); doSomeKillingAndStealing(‘ ”;

Как осуществляется вывод данных: Search

Проблема была в музыкальных статусах: при клике на название артиста можно было подставить свой собственный код.

Способ борьбы:

Как и в двух примерах до этого, надо эскейпить опасные символы, но для JavaScript они немного другие. Необходимо при выводе подменять / ‘ » на \ / ‘ «

Главное правило – никогда не доверять пользовательским данным.

Cookies являются key/value хранилищем в браузере, которое применяется для хранения пользовательских данных между сессиями и идентификатора сессии. По умолчанию доступ к cookies имеет JavaScript, что при наличии приведенных выше уязвимостей делает их достаточно опасным местом для хранения данных. Но прежде чем рассказать, как защитить cookies, я хочу обратить внимание на то, как они устанавливаются.

Итак, cookies могут устанавливаться как для конкретного домена, для всех поддоменов, так и вообще для всех доменов. Практически всегда нужно устанавливать cookies для конкретного домена. Но иногда бывают случаи, когда необходимо иметь возможность использования данных из cookies при переходе между доменами.

Так, например, на Одноклассниках при переходе между основным сайтом и мобильной версией нет необходимости вводить пароль еще раз. Это сделано при помощи установки сессионной cookie на домен «.odnoklassniki.ru». Но за это удобство можно дорого заплатить. Если вдруг появится уязвимый поддомен у odnoklassniki.ru, то можно будет получить доступ к cookie основного портала через этот домен.

Лучшим способом защитить cookies будет выставление им атрибута HttpOnly. Этот атрибут запрещает доступ к cookies через JavaScript. Такая защита будет работать в 99% случаев, кроме тех, когда взломщик может послать XMLHttpRequest и получить ответ, выставляющий cookies. Тогда, используя метод getAllResponseHeaders, можно получить к ним доступ.

Но продолжим разговор про пользовательские данные. Данные могут быть не только текстовые, но и в виде файлов. Если ваш сервис позволяет закачивать к себе файлы, то будьте крайне осторожны: необходимо чётко определить те форматы файлов, которые вы позволяете загружать на свои серверы, и при возврате этих файлов выставлять им корректные заголовки. Дальше я расскажу, почему.

- Object

- Iframe

- Embed

- Img

- CSS background

Первые 3 способа при подключении будут исполнять содержащийся в файле JavaScript. Сам факт нахождения такого файла на сервере влечет за собой определенную опасность. Ведь злоумышленник личным сообщением может отправить прямую ссылку на файл, открыв который, пользователь исполнит скрипт, находящийся внутри файла.

SVG – не единственный потенциально опасный формат. Любой Flash- или HTML-документ, загружаемый пользователем, должны складываться на отдельный домен, с которого нет доступа к cookies вашего портала.

Content and character set sniffing

- всегда возвращать файлы с таким Content-Type, который он на самом деле имеет

- не использовать text/plain и application/octet-stream, т.к. для этих форматов браузеры всегда смотрят что внутри

- выставить заголовок X-Content-Options: nosniff. Этот заголовок запрещает браузерам заглядывать в контент.

Clickjacking

С этой проблемой мы столкнулись около полугода назад, однако неизвестно, насколько она на самом деле стара. Мы узнали о ней из публикации на одном популярном блоге. Смысл атаки на Одноклассников заключался в том, что наш сайт встраивали в iframe на страничке с очень похожим на оригинал доменом. Фрейм растягивали во весь экран.

Тогда пользователь, зайдя на вредоносный сайт и будучи авторизированным на нашем сайте, видел свой профиль и пребывал в полной уверенности, что находится на Одноклассниках. В этот момент ему показывали либо окно с просьбой ввести личные данные (логин и пароль), либо платежку для перевода денег. На многих очень популярных сайтах в интернете эта уязвимость есть и по сей день. На Одноклассниках мы её закрыли сразу же, как только о ней узнали.

- заголовок, запрещающий открытие сайта во фрейме (X-FRAME-OPTIONS=DENY)

- JavaScript-код

Пример JavaScript, который используется на Одноклассниках:

try < top.location.toString(); if(top != self) < throw new Error(»); >> catch(e)

В нашем случае мы не можем использовать заголовок из-за некоторых архитектурных особенностей портала, поэтому защищаемся при помощи JavaScript.

Cross-site request forgery

Это одна из самых простых уязвимостей. Она позволяет выполнять действия от имени пользователя, например, посылать сообщения, ставить оценки к фотографиям и т.д. Конечно, на Одноклассниках подобных проблем нет, но на некоторых других известных ресурсах они наблюдаются. В целях безопасности этих ресурсов я не буду озвучивать их названия.

Поясню суть этой проблемы на примере: допустим, у вас есть очень популярный форум, и вы хотите знать, кто именно ходит к вам на сайт. Вы можете зарегистрировать аккаунт на Одноклассниках и встроить ссылку на свой профиль в невидимом iframe. Тогда при заходе на ваш форум все авторизированные на Одноклассниках пользователи автоматически зайдут к вам в гости, т.е. выполнят действие похода в гости, сами того не осознавая.

На этом я, пожалуй, закончу свой немаленький пост. Если кого-то заинтересовала эта тема, вот вам парочка неплохих источников информации:

Книга — «The Tangled Web» by Michal Zalewski

www.owasp.org

Команда Одноклассников

- Блог компании VK

- Блог компании Одноклассники

Источник: habr.com