Python package that implements Telegram Web authentication algorithm.

Навигация

Ссылки проекта

Статистика

Метаданные

Лицензия: MIT License (MIT)

Метки Telegram, Telegram Bot

Требует: Python >=3.8,

Сопровождающие

Классификаторы

Описание проекта

telegram-webapp-auth

Documentation

Examples

Using with FastAPI

Let’s create some useful stuff according OAuth2 tutorial.

Finally, we can use it as usual.

Подробности проекта

Ссылки проекта

Статистика

Метаданные

Лицензия: MIT License (MIT)

Метки Telegram, Telegram Bot

Требует: Python >=3.8,

Сопровождающие

Классификаторы

История выпусков Уведомления о выпусках | Лента RSS

Эта версия

Загрузка файлов

Загрузите файл для вашей платформы. Если вы не уверены, какой выбрать, узнайте больше об установке пакетов.

Source Distribution

Uploaded 11 мар. 2023 г. source

Запуска аккаунтов tdata с помощью Telegram Portable/Launching tdata accounts with Telegram Portable

Built Distribution

Uploaded 11 мар. 2023 г. py3

Хеши для telegram_webapp_auth-1.0.1.tar.gz

| 0f29724c9f7631cf946d59b49a9769258747ead89f69ab1d0efdb5cc8dd71ed9 | Копировать |

| 524af273c3c200f9ad044aaa0cd74c3e | Копировать |

| e10b153ae1e03fb577f9219ffcd6bec5227e402ad0d243fc0fcb1cca7666fa86 | Копировать |

Хеши для telegram_webapp_auth-1.0.1-py3-none-any.whl

| 0c91f21cf955484cc8db9d1f5d75ff5bdebffcb41dbcdfb3fd83430859329b53 | Копировать |

| 0e6f2e56fb19556802c72b5260066ae2 | Копировать |

| cab07380c7d074ca661bf875457d870589608b4ff3c6a7cb86a5639972388b21 | Копировать |

Помощь

О PyPI

Внесение вклада в PyPI

Использование PyPI

Разработано и поддерживается сообществом Python’а для сообщества Python’а.

Пожертвуйте сегодня!

PyPI», «Python Package Index» и логотипы блоков являются зарегистрированными товарными знаками Python Software Foundation.

Источник: pypi.org

Настройка двухфакторной аутентификации на сервере CentOS

В статье описывается настройка сервера CentOS для включения двухфакторной аутентификации с Telegram ботом при подключении через ssh терминал.

Как правило, для подключения к терминалу используется приватный ключ, сохраненный на клиенте, без ввода пароля, потому что никто не любит вводить пароли. Такая конфигурация реализует только один фактор проверки подлинности и уязвима настолько, насколько надежно хранится ключ на клиентском устройстве. Кроме того, ключи часто пересылаются по незащищенным каналам связи, лежат в сетевых или облачных папках, что совсем не добавляет защиты.

Как открыть/запустить телеграм аккаунты в формате tdata

Использование второго фактора на 99% сокращает риск неправомерного доступа и совершенно не усложняет процесс подключения для пользователей.

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

Принцип работы

- SSHD использует модуль PAM_RADIUS для второго фактора проверки подлинности

- Модуль подключается через RADIUS протокол к сервису Мультифактор

- Мультифактор отправляет через Telegram бота сообщение пользователю с подтверждением доступа

- Пользователь подтверждает в Telegram чате запрос доступа и подключается к терминалу

Перед началом работы

Не закрывайте текущую ssh сессию, пока не убедитесь, что все работает.

Настройка Мультифактора

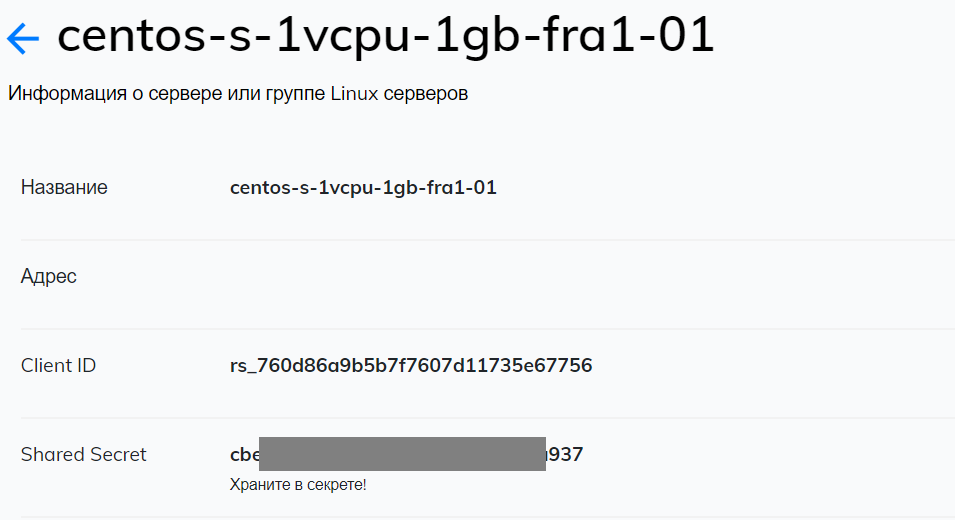

- Зайдите в систему управления Мультифактором, зайдите в раздел «Ресурсы» и создайте новый Linux сервер. После создания вам будут доступны два параметра: Client ID и Shared Secret, они потребуются для последующих шагов.

- В разделе «Группы», зайдите в параметры группы «All users» и уберите флаг «Все ресурсы», чтоб только только пользователи определенной группы могли подключаться к Linux серверам.

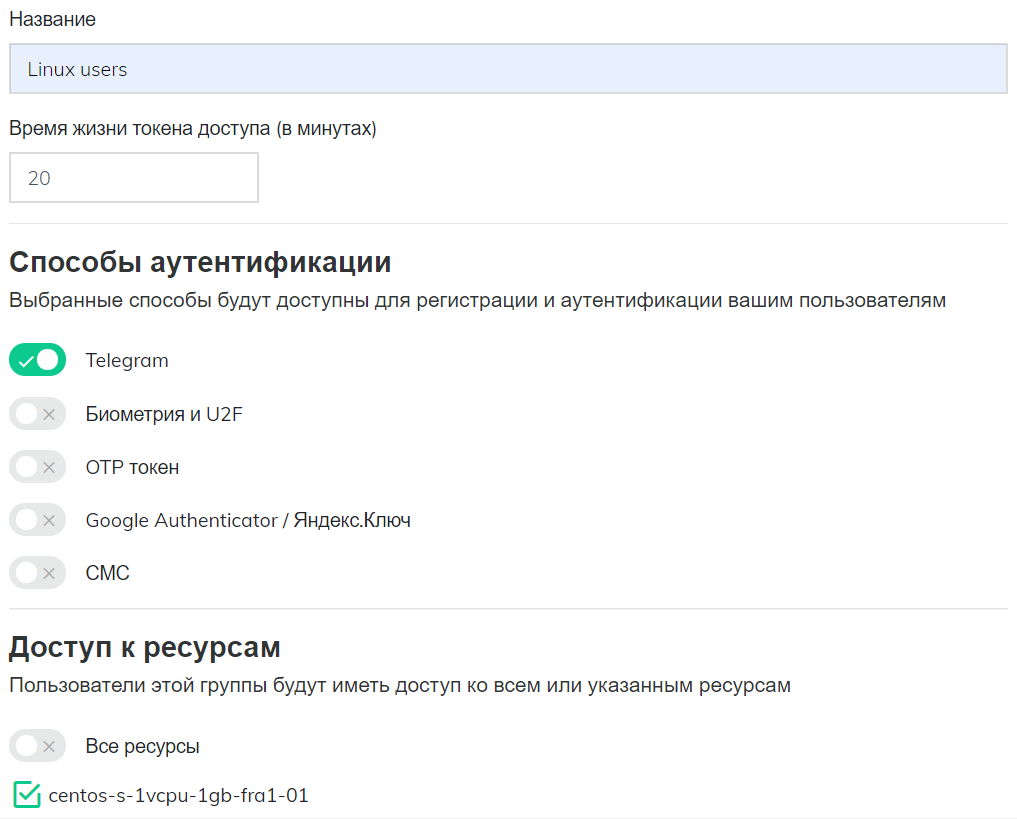

- Создайте новую группу «Linux users», отключите все способы аутентификации кроме Telegram и укажите, что пользователи имеют доступ к созданному ресурсу Linux сервер.

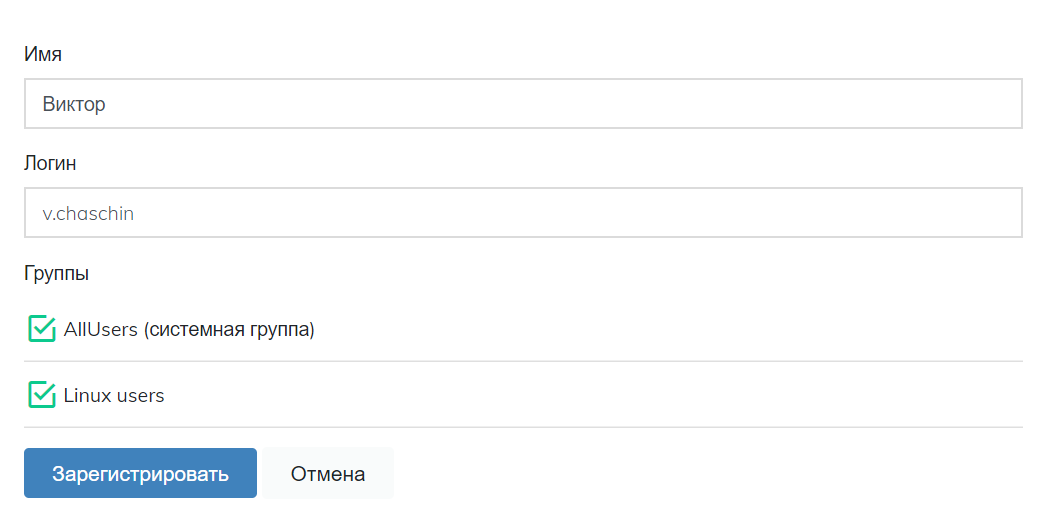

- В разделе «Пользователи» создайте пользователей, которые будут иметь доступ к Linux серверам, добавьте в группу «Linux users». Логин пользователя должен совпадать с логином на Linux сервере.

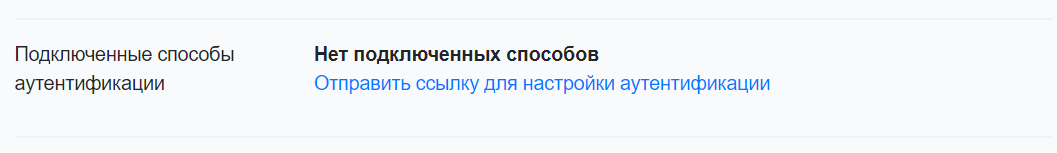

- Отправьте пользователям ссылку на почту для настройки второго фактора аутентификации.

Установка и настройка модуля PAM_RADIUS

$ sudo yum -y install epel-release $ sudo yum -y install pam_radius

Далее создайте файл конфигурации

$ sudo vi /etc/pam_radius_ssh.conf

Впишите в него настройки RADIUS сервера Мультифактора, сохраните и закройте редактор (:x)

radius.multifactor.ru SHARED_SECRET 40

- radius.multifactor.ru: адрес сервера

- SHARED_SECRET: скопируйте из соответствующего параметра настроек Linux ресурса Мультифактор

- 40: таймаут ожидания запроса с запасом

В файле хранится секретный ключ, поэтому установите на него права доступа на чтение только пользователю root

$ sudo chmod 0600 /etc/pam_radius_ssh.conf

Настройка PAM модулей ssh

Откройте для редактирования файл /etc/pam.d/sshd

$ sudo vi /etc/pam.d/sshd

В файле закомментируйте строку auth substack password-auth и добавьте в конец следующую настройку:

auth required pam_radius_auth.so skip_passwd client_id=NAS_Identifier conf=/etc/pam_radius_ssh.conf

- NAS_Identifier: скопируйте из соответствующего параметра настроек Linux ресурса Мультифактор.

Сохраните и закройте файл (:x). В итоге он должен выглядеть подобным образом:

#%PAM-1.0 auth required pam_sepermit.so #auth substack password-auth auth include postlogin # Used with polkit to reauthorize users in remote sessions -auth optional pam_reauthorize.so prepare account required pam_nologin.so account include password-auth password include password-auth # pam_selinux.so close should be the first session rule session required pam_selinux.so close session required pam_loginuid.so # pam_selinux.so open should only be followed by sessions to be executed in the user context session required pam_selinux.so open env_params session required pam_namespace.so session optional pam_keyinit.so force revoke session include password-auth session include postlogin # Used with polkit to reauthorize users in remote sessions -session optional pam_reauthorize.so prepare auth required pam_radius_auth.so skip_passwd client_id=rs_760d86a9b5b7f7607d11735e67757 conf=/etc/pam_radius_ssh.conf

Закомментированная строка отключает проверку пароля, а добавленная подключает второй фактор.

Настройка службы SSHD

Отредактируйте файл /etc/ssh/sshd_config

$ sudo vi /etc/ssh/sshd_config

Источник: multifactor.ru

Авторизация в Telegram с помощью электронной почты

В сентябре 2022 в Telegram появилась возможность получать код авторизации не в виде СМС или звонка, а на ящик электронной почты. В последнее время мы получаем от пользователей всё больше сообщений о принудительном переводе на такой способ авторизации.

Вот что было известно об этой функции в середине февраля 2023 года:

А 17 апреля 2023 года пользователи обнаружили, что в приложении Telegram для Android появилась возможность сбросить почту, указанную ранее для получения одноразовых кодов авторизации. 22 марта мы писали о подготовке платформы к предоставлению такой возможности.

Напомним: при наличии активных сеансов (когда вход в аккаунт уже выполнен на другом устройстве) одноразовый код авторизации будет по умолчанию отправлен не на номер телефона и не на почту/Google/AppleID, а в активный сеанс.

Источник: tginfo.me