Приложение Virtual Private Network – обязательное приложение для ваших ПК и смартфонов. Но обеспечивает ли это приложение безопасность и конфиденциальность, которые оно рекламирует и обещает? Являются ли пользователи VPN анонимными в цифровой форме? Могут ли мой интернет-провайдер и правительственная служба контролировать мои действия в Интернете? Чтобы ответить на эти вопросы, мы собрали определенные факты и информацию, которые ответят на животрепещущий вопрос: «Можно ли отслеживать с помощью VPN?»

Все зависит от качества и услуг, предоставляемых вашим VPN. Различные поставщики услуг виртуальной частной сети предлагают различные функции, которые могут быть похожими. В этом блоге делается попытка осветить, что такое VPN и на что он способен. Помните, вы всегда должны выбирать платный VPN-сервис, потому что бесплатные, как известно, собирают и продают данные маркетологам и злоумышленникам.

Итак, давайте начнем наше путешествие по VPN и рассмотрим следующие темы.

1. Что может скрыть VPN?

Как ФСБ следит за людьми в России | Взлом Telegram, камеры, паспорта

Когда вы используете службу VPN, ваш исходный IP-адрес, предоставленный вашим интернет-провайдером, маскируется другим IP-адресом, который никуда не ведет. В дополнение к этому данные, которые поступают на ваш компьютер и отправляются с него, зашифрованы. Наконец, служба VPN также скрывает ваше местоположение, если вы выбираете сервер, отличный от вашей нынешней страны.

Таким образом, VPN скрывает ваш IP-адрес, ваши данные и ваше местоположение. Но это не значит, что вас нельзя отследить. Ваш интернет-провайдер и ваше правительство могут обнаружить вашу службу VPN и могут не получить очень четкую картину ваших действий в Интернете. Но у них есть честная идея. Основное преимущество использования VPN заключается в том, что, поскольку все данные, которые поступают на ваш компьютер и исходят с него, зашифрованы, ни один злоумышленник не сможет отслеживать ваш онлайн-серфинг.

2. Могу ли я быть отслежен, если я использую VPN?

Трудно отследить VPN-сервис, который предоставляет услуги шифрования, но за них приходится платить. Если вы используете бесплатный VPN-сервис, не ожидайте никакой безопасности или конфиденциальности. Возможно, вы сможете обойти некоторые географические ограничения, но это все.

Однако, если вы используете достойный VPN-сервис премиум-класса, вас будет очень невозможно отслеживать, потому что ваш трафик будет зашифрован и перенаправлен через широкую сеть удаленных серверов. В результате, даже если кто-то видит выделенный вам IP-адрес, он не ваш. Из-за взлома DNS некоторые VPN могут непреднамеренно раскрыть ваш настоящий IP-адрес.

Если вы пользуетесь бесплатным VPN-сервисом, вас тоже могут отслеживать. Если вы не платите за VPN, скорее всего, провайдер будет регистрировать ваши действия и продавать эту конфиденциальную информацию третьим лицам.

ФСБ и МВД научились отслеживать мессенджеры Telegram, Signal и WhatsApp

3. Как можно отследить VPN?

Ваш IP-адрес не будет использоваться для идентификации вас с помощью лучших VPN. Однако есть несколько методов обнаружения VPN-трафика:

IP-адреса VPN-серверов легко отличить; Фактически, существуют базы данных, предназначенные для обнаружения VPN, которые пытаются определить, принадлежит ли IP конкретному провайдеру. Когда вы используете VPN для доступа к веб-сайту, веб-сайт может определить, что вы его используете, посмотрев на ваш IP-адрес. Это, однако, не означает, что веб-сайт будет знать, кто скрывается за IP-адресом, – только то, что они используют VPN.

Для установления соединения некоторые протоколы VPN используют определенные номера портов. OpenVPN (UDP) обычно использует порт 1194, но OpenVPN (TCP) обычно использует порт 443. В результате номер порта может показать тип используемого вами VPN-соединения.

Глубокая проверка пакетов

DPI – это метод проверки структуры каждого проходящего пакета данных. В нем есть много полезных приложений, таких как блокировка спама или вредоносных программ. Однако его также можно использовать для идентификации трафика VPN. Это то, что правительство Китая использует для блокировки VPN.

4. Может ли правительство отслеживать вас, если вы используете VPN?

Как указывалось ранее, правительства могут определять, используете ли вы услугу VPN. Так называемый Великий брандмауэр Китая, например, распознает и блокирует VPN-трафик с помощью DPI и другими способами. К счастью, запутанные серверы NordVPN обходят некоторые из этих мер обнаружения VPN, что делает их идеальными для подключения из цензурированного местоположения. Они маскируют ваше VPN-соединение, делая его похожим на обычный интернет-трафик.

Можно ли отслеживать трафик, зашифрованный с помощью VPN? Это зависит от VPN. Даже если правительство обратится к провайдеру VPN, служба не сможет отправлять ваши журналы активности, потому что у них их нет, для начала, если у VPN есть политика отсутствия журналов.

Некоторые провайдеры VPN соглашаются предоставить правительству бэкдоры, позволяющие агентствам отслеживать активность пользователей. Например, VPN, одобренные правительством Китая, могут работать в стране. Однако, учитывая склонность Китая к цензуре всех интернет-взаимодействий, «легальный» VPN в стране наверняка будет включать в себя бэкдоры.

5. Может ли Google отслеживать пользователей VPN?

Все зависит от того, как вы действуете. Если вы используете свою учетную запись Google для доступа в Интернет, она может отслеживать ваши действия в Интернете. Поскольку VPN изменяет ваше виртуальное местоположение, может казаться, что вы просматриваете веб-сайты из другой страны, однако Google по-прежнему сможет вас идентифицировать.

Предположим, вы вошли в свою учетную запись при подключении к VPN-серверу. Вы заходите на YouTube и смотрите видео с милыми щенками. Вы все еще можете увидеть милых собак в своих предложениях при следующем посещении веб-сайта без использования VPN.

Google также может отслеживать вас в Интернете другими способами. Например, файлы cookie и отпечатки пальцев браузера могут использоваться для отслеживания ваших действий с вашей учетной записью. С другой стороны, использование браузеров, ориентированных на конфиденциальность, и блокировщиков файлов cookie может помочь вам избежать отслеживания.

6. Могут ли работодатели отслеживать деятельность сотрудников?

Это во многом зависит от используемой вами VPN. Коммерческие VPN служат иным целям, чем бизнес-сети. Ваша компания, несомненно, может наблюдать за вами, если вы подключены к предоставленной ими бизнес-сети VPN. Большинство корпоративных VPN отслеживают активность своих пользователей и не обеспечивают полную анонимность от своих работодателей.

Но представим, что вы используете платный VPN. Обнаружение VPN возможно, если ваша компания отслеживает действия сотрудников в Интернете. Чтобы наблюдать за тем, что вы делаете в Интернете, им потребуется установить программное обеспечение для мониторинга на ваше рабочее оборудование. Например, служба VPN не сможет скрыть от работодателя то, что вы вводите на своем устройстве, если ваша организация установила кейлоггеры прямо на ваш компьютер.

7. Как узнать, использует ли кто-то VPN?

Легко определить, использует ли кто-то VPN, если вы знаете, что искать. При использовании VPN весь пользовательский трафик направляется через единственный IP-адрес VPN-сервера.

Без VPN данные будут маршрутизироваться через множество IP-адресов, в зависимости от того, к каким веб-сайтам обращается пользователь. Их IP-адрес, назначенный VPN, будет отличаться от их настоящего IP-адреса, который вы можете сравнить с известными IP-адресами VPN.

Однако вы можете скрыть этот факт, используя функцию обфусцированных серверов, которая скрывает метаданные VPN, чтобы никто не узнал, что вы их используете.

8. Как я могу остаться незамеченным?

В сети сложно оставаться полностью анонимным. Тем не менее, есть способы уменьшить ваш цифровой след:

- Будьте осторожны с тем, что размещаете в Интернете. Для шпионов информация, которую вы раскрываете о себе, может быть золотой жилой;

- Используйте более частные поисковые системы вместо Google;

- Используйте браузеры, ориентированные на конфиденциальность;

- Используйте VPN.

В целом, если кто-то одержим тем, чтобы следить за вами по всему Интернету, вам нужно быть очень осторожным и дотошным, чтобы оставаться анонимным. Вы по-прежнему можете защитить свои данные от интернет-провайдеров, мошенников и государственного шпионажа, если тщательно выберете VPN-сервис.

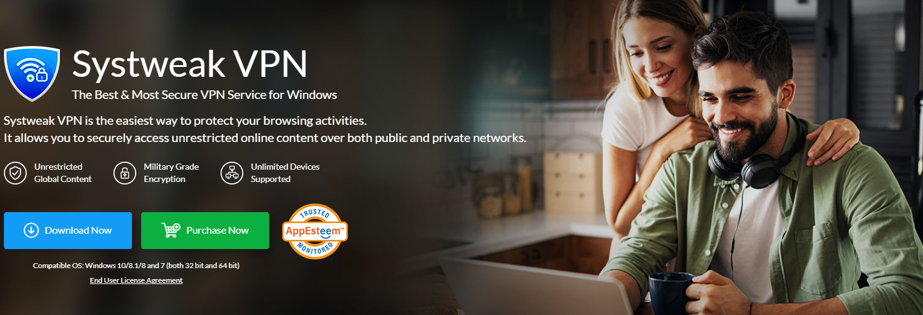

Бонус: Systweak VPN – лучший способ оставаться в безопасности в Интернете

Systweak VPN – это потрясающая служба виртуальной частной сети, которая помогает пользователям маскировать свою личность в Интернете и обеспечивать безопасность и анонимность их онлайн-серфинга. Доступно множество сервисов VPN, но мы настоятельно рекомендуем использовать Systweak VPN из-за его эксклюзивных функций, перечисленных ниже:

Нет ограничений по региону

Приложение виртуальной частной сети, такое как Systweak VPN, снимает все ограничения на основе региона IP, налагаемые потоковыми сервисами, такими как Netflix.

Обеспечивает безопасность и конфиденциальность

Поскольку ни один хакер не может отследить ваш исходный IP-адрес или местоположение, приложение VPN обеспечивает конфиденциальность и защиту. Кроме того, на вашем ноутбуке нет вирусов, вредоносных программ и других типов трекеров.

Безопасный обмен файлами

Если вы передаете данные через общедоступную сеть Wi-Fi, вы можете быть уверены, что они будут зашифрованы и недоступны для хакеров.

Доступен удаленный доступ

Вы можете быстро настроить удаленный доступ с ноутбука в руке к офисному или домашнему компьютеру, если вы активировали VPN в любой сети, включая общедоступный Wi-Fi. Эта виртуальная частная сеть будет вашей и будет недоступна для хакеров.

Повысьте свой игровой опыт

Systweak VPN позволяет геймерам подключаться к играм из многих зон, уменьшая при этом задержку и пинг. Он также защищает ваши игровые учетные данные и другую личную информацию.

Последнее слово: можно ли отслеживать с помощью VPN?

Служба виртуальной частной сети – это полезное приложение, фактические возможности которого иногда могут быть преувеличены. Тем не менее, он по-прежнему полезен своими реальными возможностями. Заблуждения о VPN были в значительной степени прояснены в статье выше. Однако, если по-прежнему есть сомнения в отношении VPN, которые требуют разъяснения, вы можете написать строку в разделе комментариев ниже, и мы свяжемся с вами как можно скорее.

Источник: toxl.ru

Почему Youtube обвиняют в незаконном слежении за детьми

МОСКВА, 18 августа, ФедералПресс. По данным аналитической компании Adalytics, популярный видеохостинг Youtube занимался незаконной слежкой за несовершеннолетними пользователями. Размещенная таргетированная реклама в детских роликах нарушает американский закон о конфиденциальности несовершеннолетних в интернете, и сервис не имеет право собирать данные о пользователях, не достигших 13 лет.

По данным Adalytics, рекламные ссылки появлялись в видео с пометкой «для детей». При переходе по ней активировались cookie-файлы, которые отвечают за показ таргетированной рекламы и запускают механизм слежки за владельцем гаджета. Доступ к персональным данным получали Google, Microsoft и Meta*.

Так, в роликах популярного детского канала с аудиторией 113 млн человек была включена интеграция с крупным канадским банком BMO. И в своем исследовании аналитики обнаружили более 300 подобных случаев.

ИТ-гигант, конечно, отрицает все предъявленные обвинения. Согласно позиции Google, cookie-файлы используются для борьбы с мошенниками и в служебных целях, для организации работы сервиса. При этом в Google также сообщили, что было полезно размещать рекламу, предназначенную для родителей, в детских видеороликах, так как взрослые могли стать клиентами компаний.

Отметим, это далеко не первое обвинение американского ИТ-гиганта. В 2019 году по договоренности с Федеральной торговой комиссией США Google согласился выплатить штраф в размере 170 млн долларов по обвинению в незаконном сборе данных детей на сервисе YouTube.

*Признана экстремистской и запрещена на территории РФ

Фото: ФедералПресс / Ольга Юшкова

Подписывайтесь на ФедералПресс в Дзен.Новости , а также следите за самыми интересными новостями в канале Дзен . Все самое важное и оперативное — в telegram-канале « ФедералПресс ».

Источник: fedpress.ru

Тысячи обманутых ютуберов. Как хакеры годами похищали cookie и угоняли YouTube-каналы

Многие ютуберы стали жертвами хорошо скоординированных фишинговых атак, где главной целью преступников был угон чужих YouTube-каналов и финансовая выгода. Происходило это два года назад, но в Google предали инцидент огласке только сейчас. Давай пройдемся по изложенным в отчете компании фактам и разберемся, что именно происходило.

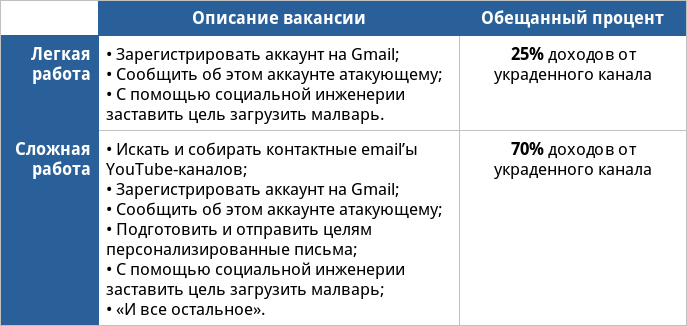

Специалисты Google Threat Analysis Group (TAG) рассказали, что два года назад множество ютуберов стали жертвами хорошо скоординированных фишинговых атак, где главной целью преступников был угон чужих YouTube-каналов и финансовая выгода. Отчет компании гласит, что за этими атаками стояло несколько лиц, которых организаторы схемы нанимали через объявления о вакансиях на русскоязычных хак‑форумах.

Исследователи Google TAG пишут, что им удалось отследить форумы, где хак‑группа, стоящая за атаками, вербовала партнеров для проведения фишинговых атак и атак с использованием социальной инженерии. Согласно серии таких рекламных объявлений, партнерам группировки предлагалось получить 25% или 75% от доходов с украденного аккаунта, в зависимости от уровня их участия и сложности фишинга. Аккаунты обычно выставлялись на продажу по цене от 20 до 10 000 долларов США.

Отчет Google

Эксперты обратили внимание на происходящее еще в 2019 году, когда на форумах поддержки Google стали появляться массовые жалобы на взлом аккаунтов YouTube: 1, 2, 3, 4, 5. Причем от взломов страдали даже те аккаунты, владельцы которых пользовались двухфакторной аутентификацией.

Как сообщается теперь, злоумышленники активно использовали в своих атаках фишинговые письма, а также социальную инженерию — специальные страницы фейкового ПО и учетные записи в социальных сетях. Целью хакеров было заражение машин ютуберов малварью для кражи информации, которая выбиралась в зависимости от предпочтений каждого отдельного злоумышленника. Исследователи говорят, что в этих атаках были задействованы такие вредоносные программы, как RedLine, Vidar, Predator The Thief, Nexus stealer, Azorult, Raccoon, Grand Stealer, Vikro Stealer, Masad и Kantal, а также опенсорсные решения (AdamantiumThief) и малварь, чей исходный код ранее утек в сеть (Sorano).

Когда тот или иной вредонос проникал на машину жертвы, он использовался для кражи учетных данных и файлов cookie браузера, что в итоге позволяло злоумышленникам захватывать учетные записи, проводя атаки типа pass-the-cookie.

«Хотя этот метод атак известен уже несколько десятилетий, его возрождение в качестве главной угрозы безопасности могло быть связано с более широким внедрением многофакторной аутентификации, затрудняющей подобные злоупотребления, а также со смещением внимания злоумышленников к использованию социальной инженерии.

Большая часть наблюдаемых нами вредоносных программ была способна похищать как пароли пользователей, так и файлы cookie. В некоторых образцах [малвари] использовалось несколько методов борьбы с песочницами, включая раздувание файлов и зашифрованные архивы», — пишут аналитики TAG.

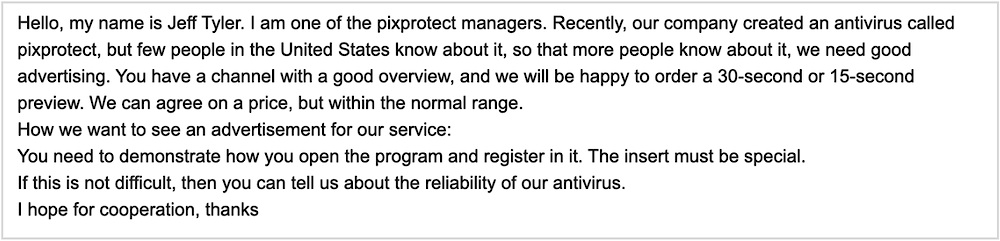

Как правило, загрузить малварь ютуберов вынуждали в несколько этапов, начиная общение с предложения о сотрудничестве или коллаборации. К примеру, мошенники связывались с жертвами и просили их установить и протестировать различные приложения, а затем опубликовать на них отзыв или обзор. Приложения, обычно используемые в этих схемах, включали антивирусное ПО, клиенты VPN, музыкальные плееры, фоторедакторы, оптимизаторы ПК или онлайн‑игры. Внутри таких приложений, конечно, скрывалась малварь.

В отчете отмечается, что Google активно обнаруживал и блокировал фишинговые ссылки хакеров, отправляемые через Gmail, поэтому злоумышленники приглашали жертв продолжить общение в приложениях для обмена сообщениями, таких как WhatsApp, Telegram или Discord.

После того как цель соглашалась на сделку, ей давали ссылку на страницу с малварью, замаскированную под URL-адрес для загрузки ПО. Ссылка отправлялась в письме, в формате PDF на Google Drive, а в некоторых случаях использовались документы Google Docs, содержащие фишинговые ссылки.

«Некоторые из таких веб‑сайтов выдавали себя за сайты с законным программным обеспечением, включая Luminar, Cisco VPN, игры в Steam, а некоторые были созданы с использованием онлайн‑шаблонов», — отмечают аналитики TAG.

Во время расследования эксперты Google выявили порядка 1011 доменов, связанных с этими атаками, и примерно 15 000 учетных записей, которые хакеры специально создали для данной кампании. Такие аккаунты использовались для отправки фишинговых писем, содержащих вредоносные ссылки.

«В сотрудничестве с YouTube, Gmail, Trust иногда автор Сцены.

Источник: xakep.ru