Мы опустим ряд технических моментов, донося суть технологии простым и понятным для рядовых пользователей языком. Постоянные пользователи сервиса знают, как порой было неудобно использовать дублирующий email , часто забывая отправлять на него очередное письмо.

Мы получали письма с просьбой пересмотреть алгоритм получения счетов и коммерческих в пользу прямого подключения к почте. По прошествии пары недель плодотворной работы программиста и специалиста по безопасности алгоритм авторизации внедрен и теперь является основным способом подключения клиентов к сервису. Что такое OAuth?

Если говорить сухим техническим языком, то это протокол авторизации, позволяющий выдать одному сервису (в данном случае Invola) права на доступ к ресурсам пользователя на другом сервисе (доступ к почте). У пользователя больше оснований доверять приложению, поскольку пользователь может быть уверен, что несанкционированный доступ к его личным данным невозможен. Не владея логином и паролем пользователя, приложение сможет выполнять только те действия с данными, которые разрешил пользователь , и никакие другие.

ЧТО ТАКОЕ OAUTH 2.0?

Click.ru возвращает 7,5% от расходов в Telegram Ads и снижает комиссию на пополнение до 10%

- Верните 7,5% от расходов.

На карту, электронными деньгами или реинвестируйте в рекламу. - Самая низкая комиссия на рынке.

Мы снизили комиссию на основные тематики до 10% (ранее 15%). - Ускоренная модерация.

То, что раньше занимало дни, теперь займёт всего несколько часов. - Первое пополнение от 3000 евро.

Это гораздо выгоднее, чем работать напрямую с платформой.

Реклама. ООО «Клик.ру». ИНН 7743771327.

Говоря проще, можно сказать так: сервис Invola подключается к вашей почте для получения счетов и коммерческих предложений, при этом не требуя логин и пароль, а запрашивая право на доступ. Если вы подтверждаете – приложение получает доступ до тех пор, пока он не будет отозван самим пользователем, либо пока приложение вообще существует и активно.

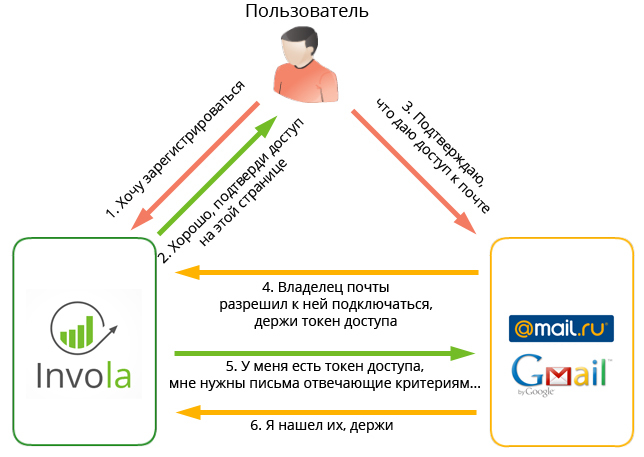

Кратко принцип работы OAuth авторизации в связке с Invola показан на картинке ниже.

В коммуникации между Invola и почтовым сервером используется токен доступа access token (шаг 4-5), который автоматически устаревает через час и обновляется по необходимости (автоматически, без участия пользователя, программным обеспечением Invola).

Теперь поговорим о безопасности, и почему авторизация по OAuth предпочтительнее, чем по логину-паролю .

Когда вы предоставляете любому сервису логин и пароль для доступа к аккаунту (mail.ru, gmail.com), вы фактически предоставляете пароль от всей учетной записи (таким образом можно получить доступ, например, к диску, фотоальбомам и другим личным данным).

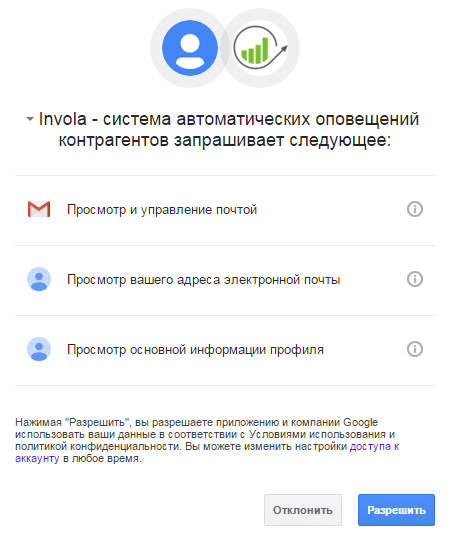

Предоставляя доступ через OAuth вы сами выбираете, к каким ресурсам аккаунта

вы даете доступ . То есть, пользователь сам контролирует к каким ресурсам он готов дать доступ. Рассмотрим пример запрашиваемых прав при подключении к Invola:

Как работает OAuth 2 — введение (просто и понятно)

» Просмотр и управление почтой » — для автоматического получения счетов и КП, » просмотр адреса » – для получения e-mail ящика, » просмотр профиля » – для получения имени пользователя (требуется на этапе регистрации).

К сожалению, не все почтовые сервера (включая корпоративные) поддерживают авторизацию по технологии OAuth , в частности популярный сервис Яндекс.Почта. Если у вас почта находится на яндексе, подключиться к нашему сервису в данный момент можно только используя логин-пароль.

Немного о безопасности .

Мы очень хорошо понимаем, насколько критичным для бизнеса является утечка конфиденциальных данных или несанкционированный доступ к данным о клиентах, финансовых операциях, личной переписке.

Безопасность данных – один из главных приоритетов нашей работы .

Токены доступа, равно как и пароли для доступа к почте, хранятся на защищенном выделенном сервере баз данных с использованием криптографической схемы на основе динамических ключей.

В итоге стоить отметить, что наши сотрудники не имеют доступ к почтовым серверам и переписке наших пользователей ни при каких условиях.

Все коммуникации между пользователем и сервисом, а также между сервисом и почтовым сервером осуществляются по защищенному каналу SSL , иными словами все передаваемые данные в обе стороны шифруются стойким криптографическим алгоритмом.

Если у вас есть бизнес, вы отправляете много счетов и коммерческих предложений своим клиентам, то вы просто обязаны попробовать нашу систему. Invola отправляет автоматические оповещения , если по счету небыло ответа, а также отслеживает реакцию ваших покупателей на счета (дорого, долгий срок поставки и др.). В результате вы получаете прирост к доле оплаченных счетов , а также имеете возможность собирать статистику эффективности работы ваших менеджеров, частым причинам отказов.

Зарегистрируйтесь сейчас , настройте за 5 минут и работайте бесплатно в течение месяца.

Источник: www.cossa.ru

Как работает OAuth 2.0 и OpenID Connect

OAuth 2.0 — протокол авторизации, позволяющий выдать одному сервису (приложению) права на доступ к ресурсам пользователя на другом сервисе. Протокол избавляет от необходимости доверять приложению логин и пароль, а также позволяет выдавать ограниченный набор прав, а не все сразу.

15 мая 2021 · 7 минуты на чтение

В этой статье рассмотрим историю возникновения и схему работы. Разберемся в чем отличие OAuth 2.0 от OpenID Connect и что такое SSO.

Спонсор поста

История возникновения OAuth

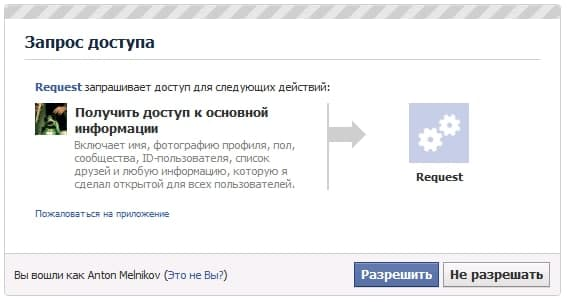

Авторизацией через социальные сети никого уже не удивишь. Нажимаешь кнопку соц сети, вжух и ты авторизовался на новом сайте. Сайт получил твоё ФИО, фотку и прочие данные. Но так было не всегда.

В «каменном веке» интернета все было проще. Вы просто давали свой логин и пароль от одного сервиса другому, чтобы тот вошел в вашу учетную запись и получил любую необходимую ему информацию.

На заре становления Facebook просил у пользователей логин и пароль от Gmail аккаунта, чтобы отправить контактам приглашение. Такой подход имеет большую проблему: логин и пароль дают полный доступ к сервису. Поэтому был разработан стандарт OAuth.

С помощью этого стандарта вы позволяете приложению считать данные или использовать функции другого приложения от вашего имени, не сообщая ему свой пароль. Класс!

OAuth 1.0 не используется. Забудьте о нем. Используйте OAuth 2.0

Главным недостатком OAuth 1.0 была слишком большая сложность данной версии.

Начнем разбор OAuth 2.0 с ролей. Всего есть 4 роли:

- Владелец ресурса.

- Клиент.

- Сервер ресурсов.

- Авторизационный сервер.

Далее мы рассмотрим каждую из ролей.

Владелец ресурса

Ресурсом являются данные, например ФИО, фотография, ваши сообщения в соц сетях, и прочее. Владелец ресурса это пользователь. При межсерверном общении владельцем ресурса может быть один из серверов.

Сервер ресурсов

На сервере ресурсов лежат ваши данные. В случае с примером выше ваши контакты Gmail это ресурс, а лежат они на серверах Gmail.

Клиент

Клиент это сервис, которому требуется доступ к вашим ресурсам. Например, Facebook требуется доступ к контактам Gmail.

Авторизационный сервер

В данном примере он принадлежит Google, так как он хранит ваши данные.

Стандарт не запрещает вам объединить Сервер ресурсов и Авторизационный сервер

Базовая схема протокола

OAuth 2.0 основан на использовании базовых веб-технологий: HTTP-запросах, редиректах и т. п. Поэтому использование OAuth возможно на любой платформе с доступом к интернету и браузеру: на сайтах, в мобильных и desktop-приложениях, плагинах для браузеров.

Вернемся к нашему примеру про Facebook и Gmail. На анимации ниже, я постарался схематично изобразить, как реализовать этот пример правильно с помощью Oauth2. Стоит учитывать, что у Google есть свой сервер авторизации, который отвечает за авторизацию на любом сервисе Google. Поэтому Gmail только хранит ресурсы, но не отвечает за авторизацию.

Весь смысл в том, что Клиент должен получить каким-то образом от авторизационного сервера access_token . Способов этих четыре, о них мы поговорим дальше. Используя этот access_token Клиент может использовать его в запросах к Серверу ресурсов, чтобы получать какие-то данные.

Помимо access_token Авторизационный сервер может выдавать также refresh_token . Это токен, который позволяет запросить новый access_token без участия Владельца ресурсов. Время жизни у такого токена намного больше access_token и его потеря гораздо серьезнее.

Вернемся к базовой схеме. Авторизационный сервер должен знать про каждого клиента, который делает к нему запрос. То есть, каждый клиент должен быть зарегистрирован. Зарегистрировав клиента мы получаем client_id и client_secret и обязаны передавать, как минимум client_id в каждом запросе.

Не все клиенты могут гарантировать сохранность client_secret , поэтому он есть не у всех. Например, SPA без бэкенда, теоретически достать оттуда можно что угодно.

Существует возможность регистрировать клиентов динамически: RFC 7591 и RFC 7592.

Рандомный блок

Способы получения Access Token

Всего есть 4 способа:

- По авторизационному коду (Authorization Code Grand). Самый сложный и самый надежный способ.

- Неявно (Implicit)

- По логину и паролю пользователя (Resource Owner Password Credential). Только для безопасных клиентов, заслуживающих полного доверия.

- По данным клиента (Client Credentials). Получаем токен по client_id и client_secret .

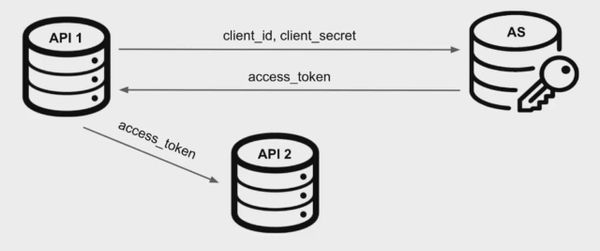

Client Credentials

Начнем разбор с самой простой схемы. Этот способ придуман для межсерверного взаимодействия. У нас есть два сервера API1 и API2, и им надо как-то общаться.

- API 1 идет в авторизационный сервер передает туда client_id и client_secret .

curl —request POST —url ‘https://YOUR_DOMAIN/oauth/token’ —header ‘content-type: application/x-www-form-urlencoded’ —data grant_type=client_credentials —data client_id=YOUR_CLIENT_ID —data client_secret=YOUR_CLIENT_SECRET —data audience=YOUR_API_IDENTIFIER

2. Взамен API 1 получает access_token , с помощью которого может обратиться к API 2.

3. API 1 обращается к API 2.

curl —request GET —url https://api2.com/api —header ‘authorization: Bearer ACCESS_TOKEN’ —header ‘content-type: application/json’

4. API 2 получает запрос с access_token и обращается к авторизационному серверу для проверки действительности переданного токена (RFC 7662).

Resource Owner Password Credential

Эта схема не рекомендуется к использованию! В стандарте так и написано, если вы никакие другие схемы не можете сделать, то используйте эту.

- Владелец ресурсов передает свой логин и пароль Клиенту.

- Клиент отправляет Авторизационному серверу логин и пароль клиента, а так же свой client_id и client_secret .

curl -d «grant_type=password» -d «client_id=3MVG9QDx8IKCsXTFM0o9aE3KfEwsZLvRt» -d «client_secret=4826278391389087694» -d «username=ryan%40ryguy.com» -d «password=_userspassword__userssecuritytoken_» https://as.com/oauth2/token

3. Если предоставленные пользователем учетные данные успешно аутентифицированы, сервер авторизации вернет ответ application/json , содержащий access_token :

Authorization Code Grand

Этот способ рекомендуемый. Используйте его, и только если это невозможно, посмотрите на другие способы. Исключением является межсерверное общение.

Является одним из наиболее распространённых типов разрешения, поскольку он хорошо подходит для серверных приложений, где исходный код приложения и секрет клиента не доступны посторонним.

В случае OIDC также имеется стандартный способ, с помощью которого Клиент может запросить дополнительную информацию о пользователе от Сервера авторизации, например, адрес электронной почты, используя access_token .

Заключение

Подведем итог. OAuth 2.0 это простой протокол авторизации, основанный на HTTP, что дает возможность применять его практически на любой платформе. Он имеет хорошую документацию, и большинство крупных площадок его поддерживают. Так что если вы решили использовать этот протокол в своем проекте — это хороший выбор.

Источник: struchkov.dev

Oauth vk com что это такое и зачем нужно

Тут мы вставляем ссылку, по которой будем получать token и UserId.

client_id — ваш id приложения. Необходимо поменять , но можете и моим воспользоваться.

redirect_uri — url, на который мы перейдем после авторизации. Именно в этой ссылке передается Token и UserId.

scope — Права, которые предоставит нам token. Полный список можете посмотреть [ Ссылки могут видеть только зарегистрированные пользователи. ]

response_type — тип ответа, который мы хотим получить.

display — Как у нас будет отображаться страница авторизации.

v= — Версия API VK.

revoke — указывает, обязательно ли нужна авторизация, или её можно пропустить.

Теперь перейдем к Form2.

Укажем переменные, которые будут доступны всем функциям.

public static string token; public static string id;

Создадим обработчик событий для WebBrowser.

string url = webBrowser1.Url.ToString(); //перевод ссылки в переменную string l = url.Split(‘#’)[1]; // if (l[0] == ‘a’) // < //Тут происходит парсинг ссылки, после чего нужные нам переменные token = l.Split(‘ //записываются в 2 файла. Файлы лежат рядом с исполняемым файлом // StreamWriter SW = new StreamWriter(new FileStream(«User_ID.txt», FileMode.Create, FileAccess.Write)); SW.Write(id); SW.Close(); StreamWriter SW2 = new StreamWriter(new FileStream(«Token.txt», FileMode.Create, FileAccess.Write)); SW2.Write(token); SW2.Close(); if (token != «») < this.Hide(); MessageBox.Show(«Авторизация удалась»); //Небольшая проверка, смогли мы авторизоваться или нет. >>

Все! На этом весь процесс авторизации заканчивается. Теперь мы можем использовать VK API в полной мере.

ЧАСТЬ 4. ПРИВЕТ, VKNET.

На [ Ссылки могут видеть только зарегистрированные пользователи. ] есть множество методов, а так же примеров запросов. Мы будем использовать users.Get и messages.send.

На первую форму накинем 2 кнопки и 1 label.

[ Ссылки могут видеть только зарегистрированные пользователи. ]

Создадим для 2-х кнопок обработку события.

Многие из методов уже устарели, а мы ведь не хотим становиться динозаврами? Поэтому мы будем сразу приучаться писать в ногу со временем.(Жаль, что глаза можно об этот код сломать).

Напишем в кнопку с отправкой сообщения вот такой код.

StreamReader UserIdGet = new StreamReader(File.Open(«User_ID.txt», FileMode.Open)); UserId = Convert.ToInt64(UserIdGet.ReadLine()); UserIdGet.Close(); StreamReader TokenGet = new StreamReader(File.Open(«Token.txt», FileMode.Open)); Token = TokenGet.ReadLine(); TokenGet.Close(); var vk = new VkApi(); vk.Authorize(Token, UserId, 0); string text = «Привет, aloha, belisimo»; var col = vk.Messages.Send(new MessagesSendParams < UserId = UserId, Message = «Привет, aloha, belissimo», >); //https://vknet.github.io/vk/messages/send/

Единственное, что мы еще не разбирали, это последняя строка в функции. Именно для этого нам и нужен VKNET. Чтобы обходилось все более-менее просто и без лишних костылей.

UserId — Id пользователя, которому мы отсылаем сообщение.

Message — Текст сообщения.

Вроде бы, это все, что я хотел рассказать об этой теме.

Исходники программы — [ Ссылки могут видеть только зарегистрированные пользователи. ].

Единственное что, данный метод съедает достаточно памяти. Её нужно очищать, а об этом уже вам придется позаботиться самим.

________________

Всё новое — это хорошо забытое старое

Последний раз редактировалось kingSizeShoe; 13.01.2017 в 02:32 . Причина: Подредактировал цвета у глав

|

|

Источник: zhyk.org