У многих современных мессенджеров есть шифрование в режиме end-to-end. Это значит, что сообщения шифруются на одном устройстве и через сервер отправляются другому человеку, который может их расшифровать. Кроме отправителя и получателя прочитать такое сообщение никто не может, потому что они используют стойкое симметричное шифрование. Проще говоря, сообщение шифруется неким ключом и расшифровывается таким же ключом.

У этого способа есть один минус — нужно как-то заранее обменяться общим ключом. Для решения этой проблемы используют асимметричное шифрование. Оно позволяет выработать общий ключ и передать его в зашифрованном виде каждой стороне даже в условиях прослушивания канала передачи.

Вот это и разберём.

Слегка упрощённо. В статье мы опустили протоколы аутентификации и проверки подписей и отпечатков открытых ключей. Ещё здесь нет постоянной смены общего ключа и его генерации по запросу. Если вы занимаетесь криптографией, можете не читать — ничего нового вы для себя не узнаете.

Телеграм. Депутатов СПРОСИЛИ что такое КЛЮЧИ ШИФРОВАНИЯ?

Протокол Диффи-Хеллмана (математика)

Главная задача мессенджера при первом обращении — получить общий секретный ключ. Это можно сделать с помощью протокола Диффи — Хеллмана.

Принцип работы этого протокола Уитфилд Диффи и Мартин Хеллман опубликовали в 1976 году, и с тех пор он лежит в основе всех подобных алгоритмов получения общего секретного ключа.

Сейчас покажем этот алгоритм с помощью математики, а потом приведём аналогию с цветом.

Допустим, Алла хочет тайно переписываться с Борисом, но они могут пользоваться только незащищённым каналом связи. Это значит, что всё, что они отправляют, может перехватить злоумышленник и попытаться расшифровать. В таких условиях они не могут просто послать друг другу секретный ключ, потому что его сразу узнает тот, кто за ними следит.

В этом случае Алла говорит Борису: придумай себе большое простое число и никому его не говори, а я придумаю пока своё. Какие числа выберут Алла и Борис — никто не знает, потому что они их не пересылают друг другу, а просто договариваются о выборе. Это будет для каждого свой секретный ключ, который они используют для асимметричного шифрования, a — для Аллы и b — для Бориса.

Когда оба выбрали себе по ключу, Алла говорит: Борис, вот два простых числа, P и G, работать будем с ними. В этот момент тот, кто прослушивает канал, может получить себе эти числа, но это ему ничего не даст. Почему не даст — увидите дальше.

Когда Борис получил эти числа, Алла говорит Борису:

- Возведи G в степень своего секретного числа b

- Найди остаток от деления этого результата по модулю P

- То, что получилось, пересылай мне.

Если записать это языком математики, то у Бориса получается такое:

G b mod P = B ← вот это число B Борис и отправляет Алле.

Алла одновременно с Борисом делает то же самое со своим секретным числом и отправляет результат Борису:

G a mod P = A ← вот это число A Алла отправляет Борису.

Telegram слил ключи шифрования ФСБ?

Деление по модулю

Остаток от деления по модулю означает следующее: мы делим одно число на другое с остатком. Целую часть выкидываем, а остаток — это то, что нам нужно. Обозначается такое деление словом mod.

Например, 12 mod 5 = 2, потому что 12 = 2×5 + 2

13 mod 4 = 1, потому что 13 = 4×3 + 1

10 mod 2 = 0, потому что 10 = 2×5 + 0

В криптографии деление по модулю применяется часто, потому что зная два исходных числа найти остаток очень легко, а вычислить первое число, зная второе и остаток — невозможно.

Если X mod 5 = 1, то X может быть равен 6, 11, 16, 21 и так далее — остаток от деления каждого из этих чисел по модулю 5 равен одному. Поэтому пересылать остаток от деления по модулю можно, а первое число — нет.

Когда Алла и Борис получили друг от друга их остатки от деления по модулю, они применяют ту же самую операцию к этому остатку. Даже если кто-то перехватит эти остатки от деления, он не восстановит по ним секретные ключи Аллы и Бориса.

В итоге оба собеседника получают одно общее число, которое можно использовать как общий ключ для симметричного шифрования. Как у них получается одинаковое число — следите за математической магией:

- Алла берёт результат Бориса B и делает так: B a mod P = K.

- Но B a mod P = G ba mod P → запомним это.

- Борис берёт результат Аллы А и делает так: A b mod P = K.

- Но A b mod P = G ab mod P → запомним и это.

- От перестановки множителей результат не меняется, а в обоих случаях мы возводим G в степень ab, поэтому у Аллы и Бориса получается в итоге одно и то же число. Это и есть их общий ключ для симметричного шифрования, которым они теперь могут пользоваться.

Штука в том, что без секретных ключей Аллы и Бориса кто-то другой не сможет вычислить этот ключ, даже если перехватит все сообщения с промежуточными результатами. А всё потому, что никто из них свои секретные ключи никуда не передавал.

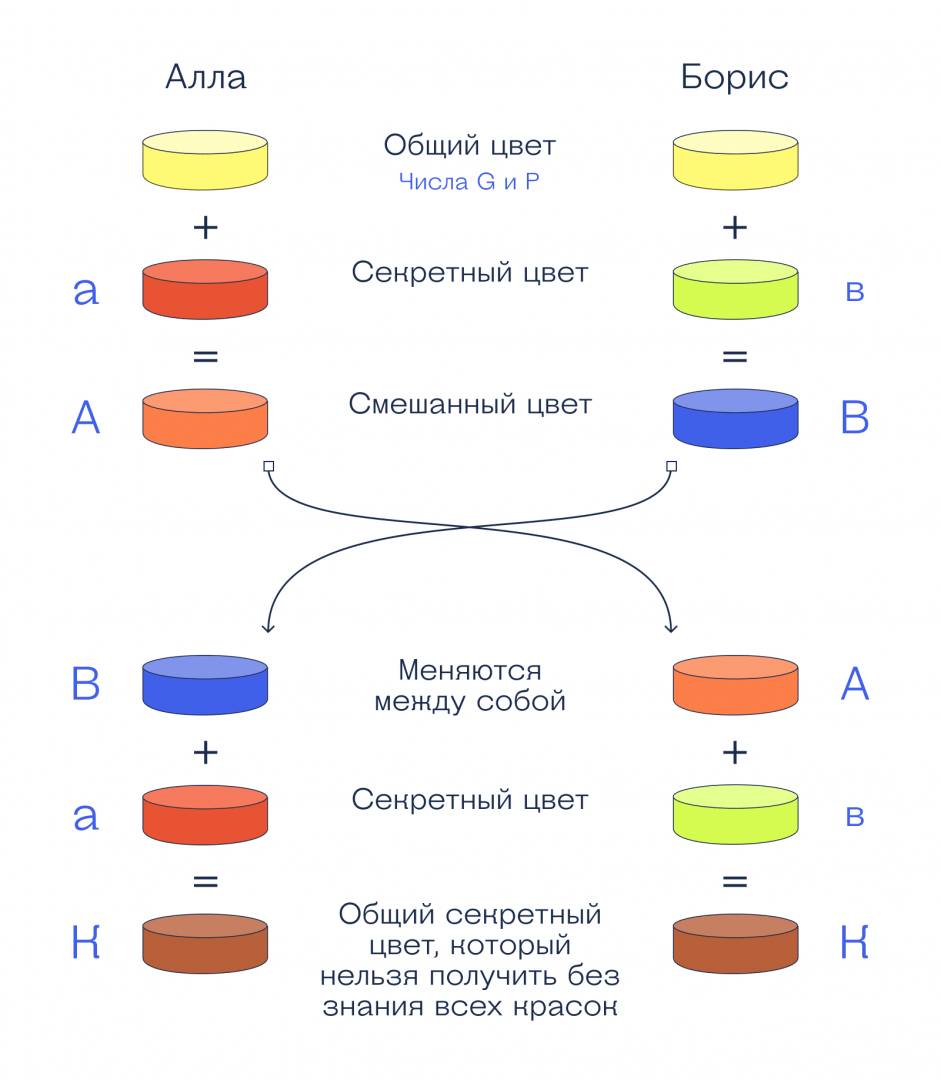

Пример с цветами

Если математика показалась слишком сложной, вот пример с красками. Предположим, что мы можем легко перемешивать краски между собой, но при этом по готовой краске нельзя точно определить, какие именно оттенки использовались при смешивании. Тогда вся схема шифрования будет выглядеть так:

Этот алгоритм гарантирует защиту от взлома и тайну переписки?

Нет, сам алгоритм нужен только для создания пары ключей. Если кто-то посередине будет всё подслушивать, он может перехватить все промежуточные результаты и подменить их своими. В итоге Алла и Борис установят промежуточную секретную связь через злоумышленника, который будет читать всю их переписку, а Алла и Борис ничего не заметят.

И что делают, чтобы такого не было?

Используют алгоритмы аутентификации и проверки цифровой подписи. Как это работает — отдельная сложная история. Если коротко: есть специальные алгоритмы, которые позволяют проверить, действительно ли этот ключ отправила Алла, а не кто-то другой вместо неё.

Так переписка в мессенджерах безопасна или нет?

Зависит от настроек сервера. Если сервер действует честно и просто переправляет сообщения, то, скорее всего, да. Если же сервер вклинивается и становится промежуточным звеном, как в примере выше, то кто угодно на сервере может читать вашу переписку.

Проще относиться к любой переписке как к публичной, а не полагаться на алгоритмы. Хотите что-то держать в секрете — говорите это лично или не говорите совсем.

А как же Телеграм?

В Телеграме полное end-to-end-шифрование реализовано только в секретных чатах и при звонках. Вся остальная переписка тоже защищена, но не настолько сильно. Но всегда есть вероятность, что даже серверы Телеграма тайно вклиниваются в переписку и читают сообщения. Хотите полной приватности — стройте хижину в тайге.

Источник: thecode.media

Telegram показал, как WhatsApp нас обманывает

Вы знаете, в чём заключается ключевое отличие Telegram от WhatsApp? Как ни странно, в шифровании сообщений по умолчанию. WhatsApp всегда кичился тем, что шифрует всё, что пользователи пишут друг другу, по протоколу end-to-end, тогда как у Telegram это отдельная функция, которая включается только в специальном чате. То есть по дефолту используется менее надёжный способ защиты.

Звучит, прямо скажем, странно, учитывая, что именно Telegram называют самым безопасным мессенджером. В чём же дело?

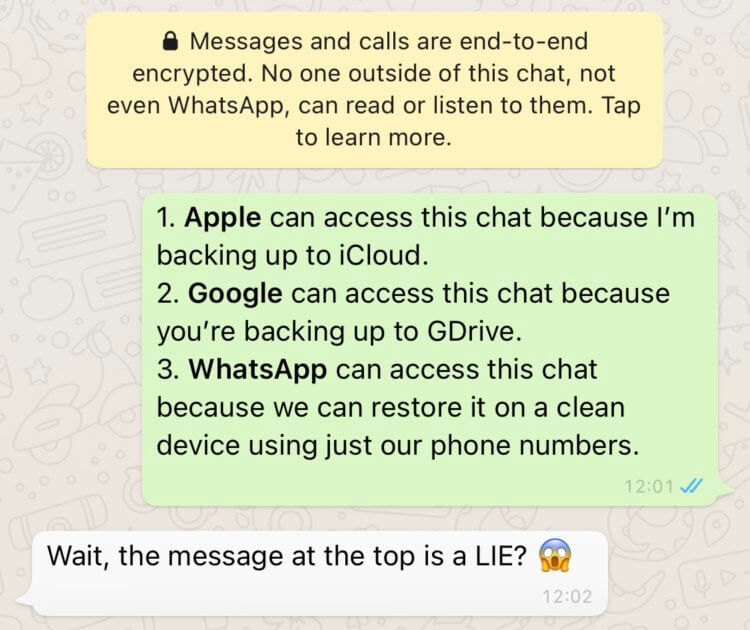

Оказывается, WhatsApp нам всё время врал

Буквально на днях SMM-щики WhatsApp, которые ведут официальный аккаунт мессенджера в Твиттере, решили подколоть Telegram и опубликовали недвусмысленный твит, где говорилось, что пользователи Telegram даже не в курсе, что по умолчанию их сообщения не шифруются, а значит, их может прочитать кто угодно.

Шифрование сообщений в WhatsApp

В жёлтой рамке говорится, что все сообщения в WhatsApp защищены сквозным шифрованием, но это не совсем так

Само собой, в Telegram не могли не отреагировать на это и таки отреагировали. Однако ответочка, которая прилетела WhatsApp, просто разнесла конкурирующий мессенджер в пух и прах, так что с официального аккаунта WhatsApp больше ничего не ответили, очевидно, поняв, что противопоставлять тут больше нечего.

Как пользоваться WhatsApp, если не принял новые правила

У Telegram нашлось как минимум три доказательства того, что сообщения в WhatsApp на самом деле не так хорошо защищены, как нас пытаются убедить:

- Apple может иметь доступ к чатам, потому что резервные копии WhatsApp для iOS сохраняются в iCloud;

- Google может иметь доступ к чатам, потому что резервные копии WhatsApp для Android сохраняются в Google Drive;

- Сам WhatsApp может иметь доступ к чатам, потому что мы можем восстановить их на чистом устройством, просто введя номер телефона.

Резервные копии WhatsApp

Telegram безопаснее, потому что хранит сообщения в облаке. Да, они не зашифрованы по протоколу end-to-end, но это по крайней мере честно

Безусловно, третий пункт не совсем верен, потому что WhatsApp не позволяет восстанавливать чаты целиком на чистом устройстве. На старом это ещё может сработать, потому что в его памяти сохраняются метаданные, которые и верифицируют устройство, подгружая ранее сохранённые чаты. Однако по первым двум пунктам претензий нет.

Как ни странно, но iCloud и Google Drive не защищены сквозным шифрованием. Соответственно, все данные, которые хранятся там, могут быть прочитаны. Нет, они зашифрованы, но по более слабому протоколу, при котором ключи дешифровки хранятся у самих компаний. В результате при желании кто-то из их сотрудников может ими воспользоваться, расшифровать наши резервные копии и прочитать нашу переписку.

Почему Apple и Google не перейдут на сквозное шифрование? А потому, что тогда у пользователей не было бы возможности восстанавливать доступ к аккаунтам, если бы они вдруг забыли пароль. Сейчас такая возможность есть, потому что ключи шифрования есть у Apple и Google, которые при необходимости задействуют их и присылают вам сброшенный пароль.

При сквозном шифровании ни у Apple, ни у Google не будет ключей дешифровки. Так что, если вы вдруг забудете пароль от своего аккаунта в iCloud или Google Drive, восстановить его будет невозможно, потому что полномочия на управление защитной комбинацией есть только у вас, и именно ваш пароль является своего рода ключом дешифровки. В общем, замкнутый круг. А WhatsApp, как всегда, опростоволосился.

Теги

- Безопасность Android

- Приложения для Андроид

Наши соцсети

Новости, статьи и анонсы публикаций

Источник: androidinsider.ru

Принципы шифрования Telegram: почему мессенджер считают безопасным

Мессенджеры плотно вошли в нашу жизнь и активно используются в процессе жизнедеятельности. Связь между людьми, работа, развлечения, новости — это та не малая часть, быстрый доступ к которой предоставляют мессенджеры. Но можем ли мы быть уверены, что наши данные в сохранности, что наша переписка не станет достоянием общественности? Давайте разбираться.

Безопасность Telegram — это бренд

Telegram занимает 3-е место в мире по безопасности для использования.

Для обеспечения безопасности пользователей все данные шифруются определёнными алгоритмами.

Шифрование — это изменение информации с помощью определённого ключа подсказки, который известен получателям информации, но не известен третьим лицам.

В Telegram для этого существует протокол MTProto, который включает в себя сразу несколько алгоритмов шифрования. При авторизации, когда вы входите в свой логин и сервер вас узнает, используется алгоритм RSA. Для сообщений используется другой алгоритм, а именно DH. При помощи данных алгоритмов создаются ключи шифрования и данные шифруются.

Алгоритм RSA

Криптографический алгоритм основывающийся на вычислительной сложности задачи факторизации больших целых чисел. В процессе шифрования создаются два ключа: открытый и закрытый.

Открытый ключ необходим для того, чтобы зашифровать сообщение, закрытый — чтобы расшифровать.

- выбирается 2 числа, допустим p=3 и q=7;

- вычисляется их модуль (n) 3*7=21;

- далее вычисляется функция Эйлера (f) (3-1)*(7-1)=12;

- выбираем число (е), которое отвечает условиям: простое, меньше чем f, взаимно простое с f. У нас подходит 3 числа 5, 7 и 11, возьмём 5;

- теперь у нас есть числа которые и являются открытым ключом, которые мы можем отослать для шифровки.

Создаём закрытый ключ:

- нужно вычислить число d обратное по модулю f, то есть остаток от деления о модулю f произведения d*e равняется 1. (d*5)%12=1. Подходит несколько чисел, возьмём 17. В итоге получаем секретный ключ помощью которого будем расшифровывать информацию.

Имея ключи — шифруем. Возводим сообщение (число, которое мы хотим передать) в степень е по модулю n, результат и будет зашифрованным числом. Это число и отправляется как зашифрованное сообщение.

Расшифровка — получаем зашифрованное число и возвожу его в степень d по модулю n. Результат совпадёт с зашифрованным ключом.

Чтобы шифровать буквы, каждой букве причисляется просто порядковый номер в алфавите.

Основной уязвимостью данного алгоритма является то, что по длинным сообщениям можно подобрать шифр без использования алгоритмов, потому что каждая буква шифруется по одному и тому же принципу. Собственно по этому данный алгоритм и применяется при авторизации, где объем символов не велик.

Протокол Диффи-Хеллмана — ДН

Протокол Диффи-Хеллмана — протокол позволяет получить общий секретный ключ, который и будет использоваться для шифрования.

Работает он таким образом:

- 2 сторонам известны 2 числа p и q, которые не являются секретными;

- генерируются ещё 2 числа: a — с одной стороны и b — с другой (эти числа секретные и не передаются друг другу);

- обе стороны вычисляют остаток от деления по имеющимся у них данным по формуле:

A=p a mod q и B=p b mod q

Числа А и В пересылаются между сторонами и производятся преобразования вида:

A b mod q иB a mod

У обеих сторон получается число q p ab modp, которое и является ключом для шифрования. Таким образом обе стороны получают ключ, при этом не передавая данные для расшифровки.

Хоть данный метод передачи и считается довольно безопасным, он имеет огромную уязвимость, связанную с каналом связи. Таким образом, если кто-то захочет прочесть сообщение, у него ничего не выйдет, однако, если перехватить сигнал и стать центральной ячейкой между 2 отправителями, по известной схеме можно просто дешифровать полученную информацию и зашифровав наново отправить дальше, получая полный доступ.

Типы чатов в Telegram

Рассмотрев методы шифрования всё не кажется таким уж безопасным, но это не совсем так. Telegram имеет небольшое разделение типов своих чатов: секретные и обычные. И именно в этом и кроется хитрость.

Обычный чат

Работает по принципу человек-сервер-человек, это значит, что данные шифруются, отправляются одним человеком на сервер, там сохраняются и пересылаются дальше. Однако в таком случае сервер может выступать (и скорее всего выступает) перехватчиком сообщений, о котором мы говорили в уязвимостях.

Секретный чат

Работает по такому же принципу, за исключением того, что данные попадают не на сервер, не в облачные хранилища, а хранятся только на устройствах отправителя и получателя, исключая таким образом вмешательство третьей стороны. Именно по этому на все требования властей предоставить ключи шифрования, этого сделать физически не возможно.

Казалось бы, зачем нужен тогда обычный чат, но есть нюанс. Доступ к сообщениям из обычного чата вы можете получить в любое время, на любом устройстве, если пройдёте на нем авторизацию, потому что данные подтянутся с сервера и вы сможете восстановить переписку. С секретным чатом так не выйдет: переписка хранится в физическом виде на устройстве и удаление информации с устройства удалит её безвозвратно. Так же уязвимость устройства может являться уязвимостью чата, так как доступ к смартфону или компьютеру даёт доступ ко всем его файлам, в том числе чатам.

Другие способы защиты мессенджера

Однако не только шифрованием Telegram защищает своих пользователей. К сожалению протокол MTProto выдает в общем объеме трафика именно трафик мессенджера. Так многие спец службы определяли в какое время и кто обменивается сообщениями и могли взламывать незащищённые чаты.

Недавно стало известно, что трафик Telegram маскируется под протокол HTTPS, что значительно усложняет выделять его из общего трафика, тем самым затрудняя доступ к информации. К сожалению, по длине пакетов всё же можно выявить трафик Telegram, но разработчики работают над этой проблемой, добавляя случайные байты в пакеты данных и изменяя префиксы.

Источник: freedmanclub.com