Поскольку Интернет становится основным средством общения и социального взаимодействия, сквозное шифрование становится еще более важным аспектом защиты пользователей от злоумышленников и сохранения их онлайн-взаимодействия в тайне.

Что такое сквозное шифрование?

Шифрование дает пользователям возможность защитить себя от различных угроз и сохранить свою информацию конфиденциальной и доступной только для людей, с которыми они хотят поделиться ею.

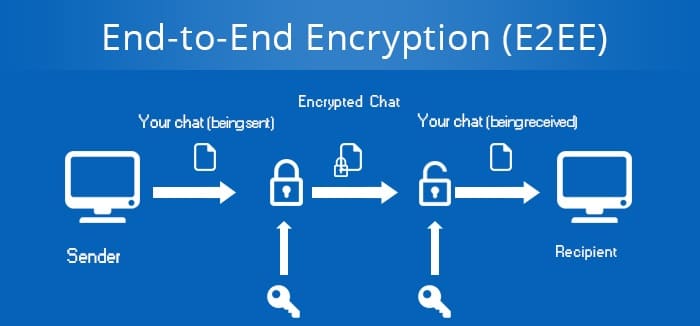

Сквозное шифрование (end-to-end encryption — E2EE) — способ передачи данных, в котором только пользователи, участвующие в общении, имеют доступ к сообщениям. Таким образом, использование сквозного шифрования не позволяет получить доступ к криптографическим ключам со стороны третьих лиц (Википедия)

Шифрование — это процесс изменения информации с целью сокрытия её от неавторизованных лиц и, в тоже время, позволяющий эту информацию считать тем, кому она предназначена. Шифрование создаётся алгоритмом, который может быть расшифрован только кем-то, у кого есть ключ расшифровки.

Асимметричное шифрование | Криптография

Шифрование данных или текста не обязательно требует современного компьютера. Алгоритм с набором правил и вычислений может как шифровать, так и расшифровывать данные даже без компьютера. Примером такого применения алгоритмов шифрования может служить машина Enigma, которая использовалась Германией во время Второй мировой войны.

Так что же такое сквозное шифрование? E2EE — это когда данные шифруются на протяжении всего процесса отправки на другое устройство. Такой метод шифрования не позволяет кому-либо, кроме отправителя и получателя сообщения, получить доступ к незашифрованной информации. И достигается такая секретность с помощью открытых и закрытых ключей шифрования, которые математически связаны друг с другом.

Открытый ключ используется для подключения двух пользователей и может свободно использоваться, в то время как закрытые ключи каждого пользователя хранятся только на их устройствах. Поскольку закрытые ключи контролируются только взаимодействующими пользователями, никто, кроме этих пользователей, не может получить доступ к зашифрованным сообщениям, которые отправляются. Даже если хакер перехватит сообщения, у него не будет возможности расшифровать сообщения без закрытых ключей.

Почему важно использовать сквозное шифрование?

E2EE важен, потому что он дает людям больше контроля над своими данными, повышает конфиденциальность и помогает предотвратить нежелательные утечки или шпионаж за личными сообщениями.

Источник: dzen.ru

Что такое «ключи шифрования»

Уже почти две недели идёт война между РосКомНадзором (на самом деле — ФСБ) и П. Дуровым за некие «ключи шифрования». ФСБ-шникам очень хочется эти самые ключи иметь, а П. Дуров говорит, что ИХ ТАМ НЕТ. Ну, вы помните автора этого бессмертного выражения:-) Кто же прав?

Основы Шифрования за 5 минут — Asymmetric Cryptography — #ityoutubersru

Государство, в лице начальника РосКомНадзора — Александра Александровича Жарова объявило войну до победного конца. Крушит всё подряд и уже заблокировало 19 миллионов IP адресов. Пострадавшие от этой ковровой бомбардировки пользователи собираются подавать в суд и уже написали заявления в МВД.

Им не нравиться терять деньги из-за хулиганского поведения чиновников. (https://meduza.io/news/2018/04. ) Самое интересное заключается в том, что 90% населения России и 100% депутатов ГД РФ не знают — что такое ключи шифрования. Депутаты голосовали за закон, абсолютно не понимая, за что они голосуют: https://www.yapfiles.ru/show/1.

Ну что тут можно сказать ?! Вот я и решил попробовать объяснить популярно, что из себя представляют эти самые «ключи шифрования». Сразу скажу, что алгоритмы криптозащиты — довольно сложный и объёмистый раздел математики.

Кто хочет разобраться самостоятельно, могу порекомендовать эти книжки: 1) А. Саломаа «Кpиптогpафия с откpытым ключом» Москва ”Миp” 1995 2) ГОСТ 28147-89 3) Баричев С. «Криптография без секретов» Ну и много других книг есть на эту тему. Любопытно, что ГОСТ до сих пор грифован как ДСП. А начальные его версии имели гриф «Совершенно секретно».

Это несмотря на то, что автор алгоритма опубликовал его в открытой печати ещё в 1995 году в издательстве MIT Press. Более того, он даже опубликовал исходный код программы, реализующей этот алгоритм. Но, как всегда, «заставь дурака Богу молиться. «. Возвращаясь к нашим баранам, то есть — ключам.

Что это такое и чем симметричные ключи отличаются от несимметричных ? Сразу предупреждаю — дальнейшее изложение будет ОЧЕНЬ упрощённым. Что такое — шифрование? Интуитивно, мы понимаем, что вот есть текст, потом мы его ЗАшифровали и появилась абракадабра. Причём (это очень важно!) в процессе шифрования мы использовали некий ключ шифрования.

Неважно, что это в реальном мире. Эту самую абракадабру засунули в канал связи. Опять же, совершенно неважно, что это в реальном мире. Потом мы взяли ключ на другом конце, с его помощью РАСшифровали абракадабру и получили исходный текст сообщения. Здесь важно то, что мы на приёмном конце использовали ключ для дешифрования.

Так вот, если ключ для РАСшифровки — это тот же ключ, что для ЗАшифровки, только «воткнутый» другим концом, то этот метод шифрования называется «симметричным». Я попытаюсь проиллюстрировать это «на пальцах». Предположим, я хочу передать по каналу связи всего один символ. Ну, для простоты, пусть этот символ отображается на 7-и сегментном индикаторе. Я думаю, все знакомы с этой штукой: 1.

Семисегментный индикатор.

Очень часто они используются в электронных часах и другой технике. С их помощью можно даже буквы пытаться отображать: 2. Символы на семисегментном индикаторе

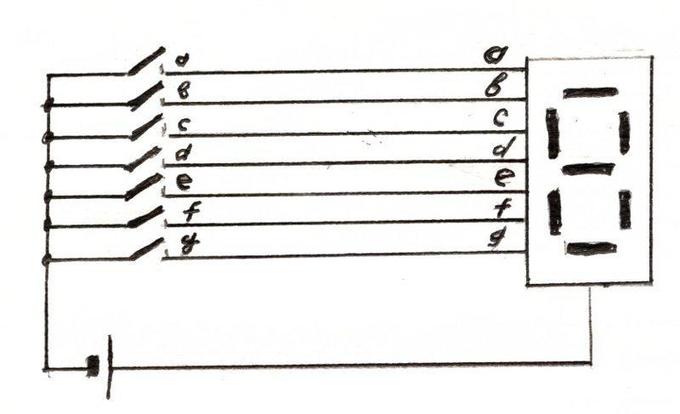

Дальше у меня пойдут разные элктрические схемы. Так как никаких KiCad-ов и прочих чудес буржуинской конструкторской мысли у меня нет, то рисовал я эти схемки шариковой ручкой на кухонном столе в старой тетрадке. Прошу меня извинить за качество картинок! Если я хочу передать всего один символ куда-то далеко, без всякого шифрования, то можно воспользоваться такой схемой: 4. Передача кода символа без шифрования.

На передающей стороне, там где переключатели a. g, можно выбрать те сегменты, которые которые я желаю зажечь. По проводам потечёт ток, сегменты загорятся и мой получатель увидит именно тот символ, который я набрал. Информация передана. Плохо то, что если кто-то где-то подключится к моим проводам (каналу связи), то он тоже увидит именно тот символ, который я передаю. Шифрования нет.

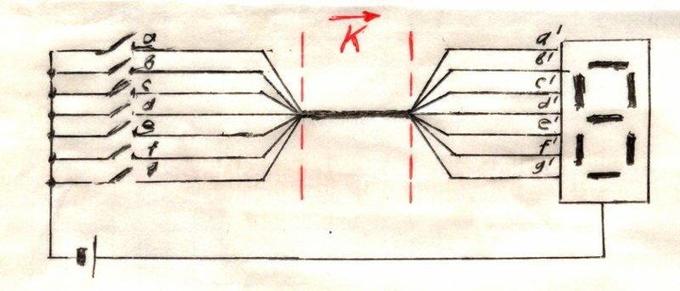

Попробуем зашифровать передаваемый символ. Для этого возьмёт отрезок кабеля, по которому мы передаём информацию и ПЕРЕПУТАЕМ отдельные проводники в нём, как попало. Получится вот что: 5. Зашифрованная передача

Сейчас, если я буду набирать на выключателях какой-то символ, то та индикаторе я увижу какую-то белиберду. Мы ЗАшифровали информацию! Кусок кабеля с перепутанными проводами я назову КЛЮЧОМ шифрования К. Перепутанные концы ключа я обозначил теми же буквами, но со штрихами, что бы было понятно, что это НЕ исходные сигналы.

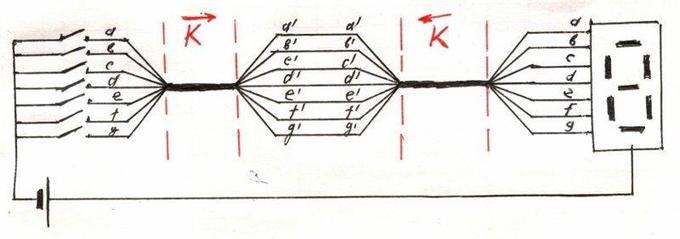

Если кто-то подключится к моему каналу связи, то он ничего не поймёт! Здорово! Есть, правда, «маленькая» закавыка — получатель моего сообщения тоже ничего не поймёт. Надо РАСшифровать сообщение. Как это сделать — достаточно понятно: надо взять этот же самый ключ и «воткнуть» его в обратном направлении. Вот так: 6.

Передача с шифрованием и расшифровка принятого сообщения.

Что я сделал? На «дальнем» конце канала связи я, вместо индикатора, присоединил ключ шифрования К, но включил его в обратном направлении. Задача решена: сообщение по каналу передавалось в зашифрованном виде, а на приёмной стороне — успешно расшифровано. И при передаче и при при приёме используется ОДИН ключ, только включаемый в противоположных направлениях.

Это очень важно — ключ ОДИН! Такая схема шифрования называется «шифрование с симметричным ключом». Эта схема в самых разных вариантах использовалась человечеством на протяжении тысяч лет. В первой половине ХХ века она достигла своей вершины. Выше подыматься было некуда по двум принципиально неустранимым причинам: 1.

Перед установлением связи надо было передать ключ шифрования приёмнику каким-то способом, выходящим за стандартный протокол. Привезти в тайном кармане, передать голубиной почтой, через объявление в газете и т.д. Это было очень рискованно. А если противник перехватит ключ? Он получит возможность читать ВСЕ последующие сообщения. 2.

Понятно, что в целях безопасности, надо как можно чаще менять ключи шифрования. Однако, если противник уже перехватил старый ключ, то передача нового ключа по вскрытому каналу не приведёт ни к чему хорошему. Эти недостатки шифрования с симметричным ключом неустранимы в принципе.

Здесь уместно вспомнить, что стало с немецким флотом, после того, как англичане успели вскрыть ключ «Энигмы» до того, как немцы сменили его в очередной раз. ВСЕ последующие сообщения немецкого флота легко читались английской разведкой. «Волчья стая» адмирала Канариса очень быстро превратилась в стаю побитых щенков.

Остро встала необходимость разработки принципиально новых криптографических алгоритмов, лишённых этих двух недостатков. Раздел математики под названием «криптография» становился секретным оружием. И в СССР и США исследования в этой области засекретили и даже были приняты специальные законы об ответственности за передачу.

Два «Голиафа» (американский и советский) пытались побороть друг друга и тут появился Давид, который отправил в нокаут и того и другого. Давида звали Филипп Циммерман. Он программист (даже не математик) и по образованию, и по профессии. Долгое время работал на правительство США в разных исследованиях по криптографии. Создавал программные инструменты для криптозащиты и взлома.

И чем больше он знакомился с методами работы спецслужб, тем меньше это всё ему нравилось. В конце концов он пришёл к борьбе за права человека вообще и тайне переписки в частности. Он и разработал алгоритм и программу шифрования, которая нынче называется во всём мире «Pretty Good Privacy» (Очень хорошая защита приватности).

И эта программа произвела революцию в технологии криптозащиты. В 1991 году Циммерман написал программу Pretty Good Privacy (PGP) — первую широкодоступную программу, которая использовала шифрование с открытым ключом (программист опубликовал её в Интернете для свободного доступа).

Вскоре она стала доступна за границей — по утверждению Циммермана, он не принимал никакого участия в её распространении за пределы США. Несмотря на недостаток финансирования, отсутствие какого-либо оплачиваемого персонала, рекламной компании и т. д., PGP стало наиболее широко используемым в мире программным обеспечением для шифрования электронной почты.

Как и любое другое правительство, правительство США и в те времена пыталось запустить свои шаловливые ручки в личные дела граждан. И ему (правительству) очень не понравилось, что в руках у граждан оказался инструмент, с которым не могло справится даже АНБ. Три года против Циммермана велось судебное расследование. Его обвиняли в том, что он передал алгоритм в другие страны.

Хотя, на самом деле, он ничего не ПЕРЕДАВАЛ. Он просто сделал программу под GPL лицензией и любой человек в мире мог эту программу использовать, мог посмотреть её код и поразбираться с её алгоритмом — проверить, что в программе нет никаких «закладок».

В правительстве США уровень идиотизма хотя и высок, но всё-таки пониже, чем в РФ, поэтому «передать ключи шифорования» они от Циммермана не требовали, понимали, что это — полный бред. Ну так в чём же идея PGP? Попытаюсь, опять-таки, на самом примитивном уровне. Предупреждаю, что в реальности, за моими картинками стоит достаточно зубодробительная математика.

Итак, давайте будем долго-долго запутывать наш кабель, что бы его хватило на ДВА ключа: 7. Несимметричные ключи.

Источник: cont.ws

Что такое сквозное шифрование, типы шифрования информации

Когда вы общаетесь со своим другом или близким вам человеком в сети, сообщения, которые вы вводите, проходят длинный путь и на нем может многое случиться. Сквозное шифрование – это один из способов защиты ваших данных.

Что такое шифрование?

Шифрование – это такая кодировка сообщения при которой его может расшифровать только адресат. Шифровальное программное обеспечение превращает ваше сообщение в неразборчивую последовательность символов. Даже если кто-то получит ваше сообщение, он не сможет получить доступ к зашифрованным данным, если у него не будет ключа. Шифрование военного уровня практически невозможно взломать, поскольку оно использует 256-битные ключи, которые генерируют 2 256 возможных комбинаций. Пока еще нет такого суперкомпьютера, который мог бы взломать такой ключ даже за несколько лет.

Типы шифрования

Симметричное шифрование – это когда отправитель и получатель используют один и тот же закрытый ключ шифрования для декодирования и кодирования зашифрованного сообщения. Главный недостаток заключается в том, что ключ должен быть разделен между сторонами. Если не будет создан безопасный туннель, перехватчик сможет вырвать ключ и расшифровать сообщение.

Асимметричное шифрование – использует более продвинутый и безопасный метод для защиты данных. В этом случае, два ключа шифруют ваше сообщение – открытый и закрытый ключ. Открытый ключ является одинаковым как для отправителя, так и для получателя, в то время как закрытый ключ является уникальным для каждой из сторон. Это означает, что оба участника не знают секретного ключа друг друга.

В этом случае только человек с закрытым и открытым ключами может получить доступ к сообщению. Если сообщение попадает в чужие руки при передаче, перехватчик не сможет получить к нему доступ, даже если у него есть открытый ключ. Расшифровать его может только человек, который обладает уникальным секретным ключом.

Хотя этот тип шифрования более совершенен, чем симметричное шифрование, оно все равно оставляет обе конечные точки незащищенными. Если злоумышленники взломают любое из участвующих устройств и украдут оба ключа, они смогут получить доступ к вашим данным.

Рекомендуем к прочтению – dlp система (это специальное программное обеспечение, предназначенное для защиты данных).

Что такое сквозное шифрование?

Сквозное шифрование (E2EE) шифрует ваше сообщение на протяжении всего его пути между двумя конечными точками. Оно остается зашифрованным во время транспортировки через промежуточные серверы, и ни поставщик услуг, ни ваш провайдер, ни любая третья сторона не может получить к нему доступ.

Без E2EE ваше сообщение шифруется, как только доходит до центрального сервера, который расшифровывает его. Таким образом, объект, управляющий этими серверами (например, провайдер услуг интернет), может видеть ваши сообщения. Однако, если вы используете VPN, этот тип соединения намного безопаснее, поскольку VPN служба шифрует ваш трафик и изменяет ваш IP. Тогда вы сможете безопасно и конфиденциально пройти через все промежуточные точки.

Как реализовать сквозное шифрование?

Вы можете реализовать шифрование E2EE самостоятельно, но это довольно сложная процедура. В противном случае просто убедитесь, что программное обеспечение или служба, которую вы используете, имеет эту функцию и включите ее для более безопасной связи. Это особенно важно, если вы обрабатываете конфиденциальную информацию, такую как банковские данные или личные данные.

E2EE играет значительную роль в безопасных приложениях для обмена мгновенными сообщениями. Существует множество приложений для безопасного обмена сообщениями с E2EE, но они не очень распространены. Кроме того, в некоторых системах, таких как Telegram или FB messenger, он не включен по умолчанию, поэтому вам нужно включить его самостоятельно.

E2EE также необходим для защиты вашей электронной почты.

- E2EE не защищает конечные точки, поэтому тот, кто взломает любую из них, может получить открытый или закрытый ключ или просто захватить данные через ваше приложение;

- Некоторые системы обмена сообщениями могут не шифровать свои резервные данные. Например, WhatsApp предлагает E2EE, но не шифрует резервные сообщения, которые он хранит на серверах Google Drive. Это означает, что Google может получить доступ к журналу резервного копирования. Всегда убеждайтесь, что приложение реализует E2EE по всем направлениям;

- Бэкдор атака является скрытым обходом шифрования. Это может быть сделано с помощью троянов, вредоносных программ или вредоносного кода. Таким образом, хакеры могут перехватить ваше устройство и получить доступ к личным данным.

Несмотря на эти потенциальные уязвимости, E2EE по-прежнему является одним из самых надежных инструментов для обеспечения конфиденциальности и безопасности. По возможности рекомендуется использовать приложения с E2EE.

Тем не менее, вы все равно не должны забывать о распространенной практике защиты в интернете, таких как предотвращение подозрительных вложений, электронной почты, скачивания, постоянное обновление антивирусного и антивирусного ПО с помощью надежного VPN сервиса. Хотя VPN не использует технологию E2EE, но он обеспечивает безопасность через защищенные серверы и зашифрованный трафик.

Рекомендуем к прочтению – стандарт шифрования pgp.

Вам будет полезно узнать – алгоритм шифрования DSA.

Источник: bezopasnik.info