Главная цель киберпреступников — получение персональных данных пользователей, с помощью которых можно обогатиться. Это может быть доступ к банковским счетам или почтовым ящикам, на которых хранятся пароли. С помощью фишинговых ссылок на ненастоящие сайты, практически идентичные реальным ресурсам, злоумышленники легко заставляют пользователя самостоятельно ввести свою пару логин/пароль. Сегодня отличить фишинговый ресурс от настоящего человеку практически нереально, поэтому в дело вступает искусственный интеллект. Исследователь ИИ в Avast Томаш Трнк собрал способы защиты от фишинга и рассказал, как работают алгоритмы на основе компьютерного зрения, определяющие подставные сайты.

Читайте «Хайтек» в

Фишинг — хорошо известный метод социальной инженерии, имеющий много различных форм: телефонные звонки, смишинг (фишинг по SMS — «Хайтек»), фишинговые электронные письма и сайты. С его помощью киберпреступники обманом выманивают конфиденциальные данные, например, реквизиты кредитной карты, логины и пароли.

Как читать чужие переписки?

Фишинговые ссылки, ведущие на вредоносные сайты, часто содержатся в письмах, которые, на первый взгляд, отправлены из надежных источников. Их пересылают в сообщениях социальных сетей и приложений вроде Facebook и WhatsApp. Они даже могут встречаться в поисковых строках, вводя пользователей в заблуждение. И бывает достаточно сложно определить, является ли сайт фишинговым.

Многие из таких ресурсов практически идентичны копируемым сайтам. Фишинговые электронные письма обычно менее результативны, так как современные технологии распознают их как спам. Однако некоторые из них все же оказываются в папке «Входящие». Причина популярности фишинга понятна — киберпреступники могут атаковать сразу большое количество людей. Чтобы противостоять массовым атакам пользователей, специалисты Avast используют технологию искусственного интеллекта (ИИ).

Распознавание фишинга с помощью ИИ

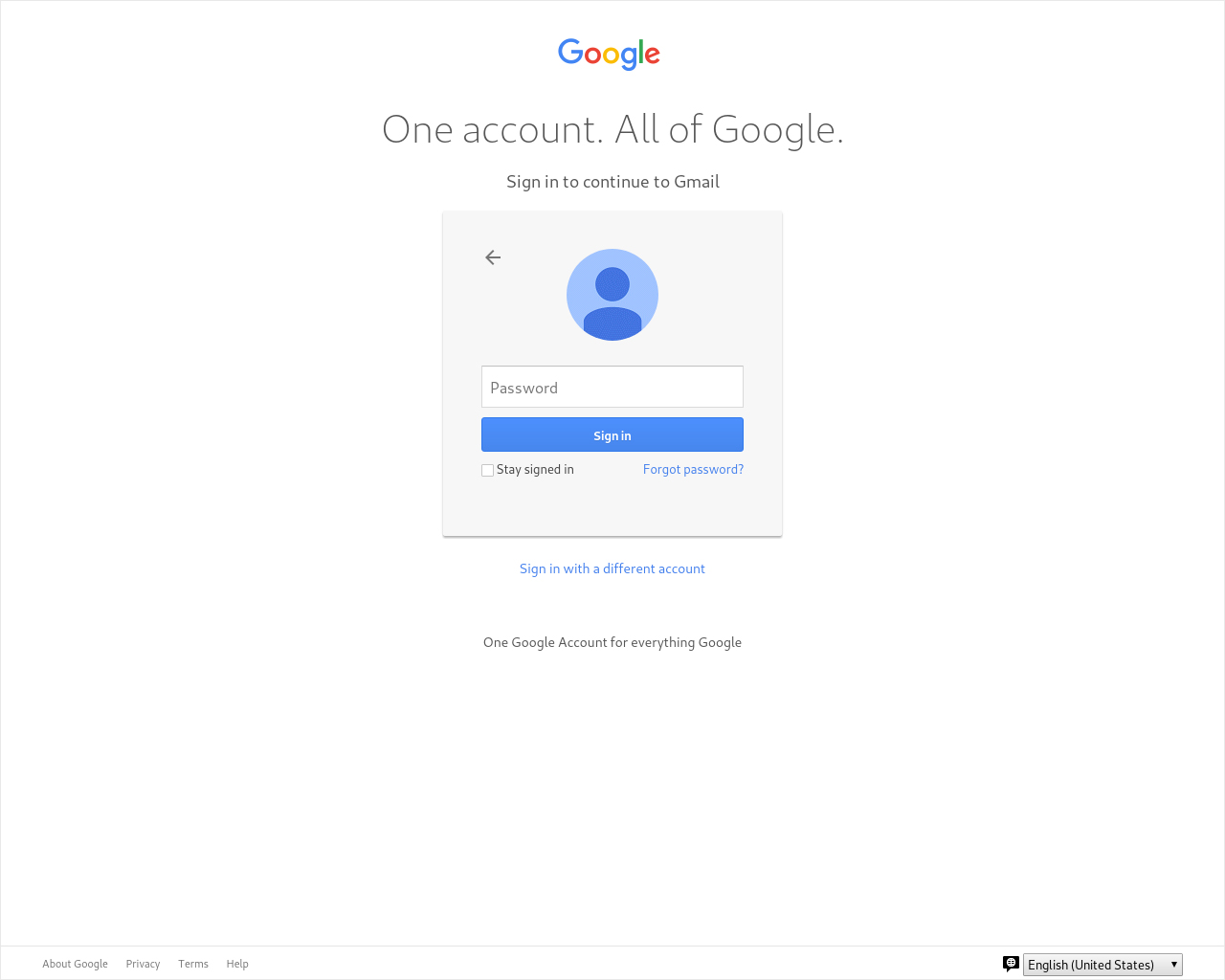

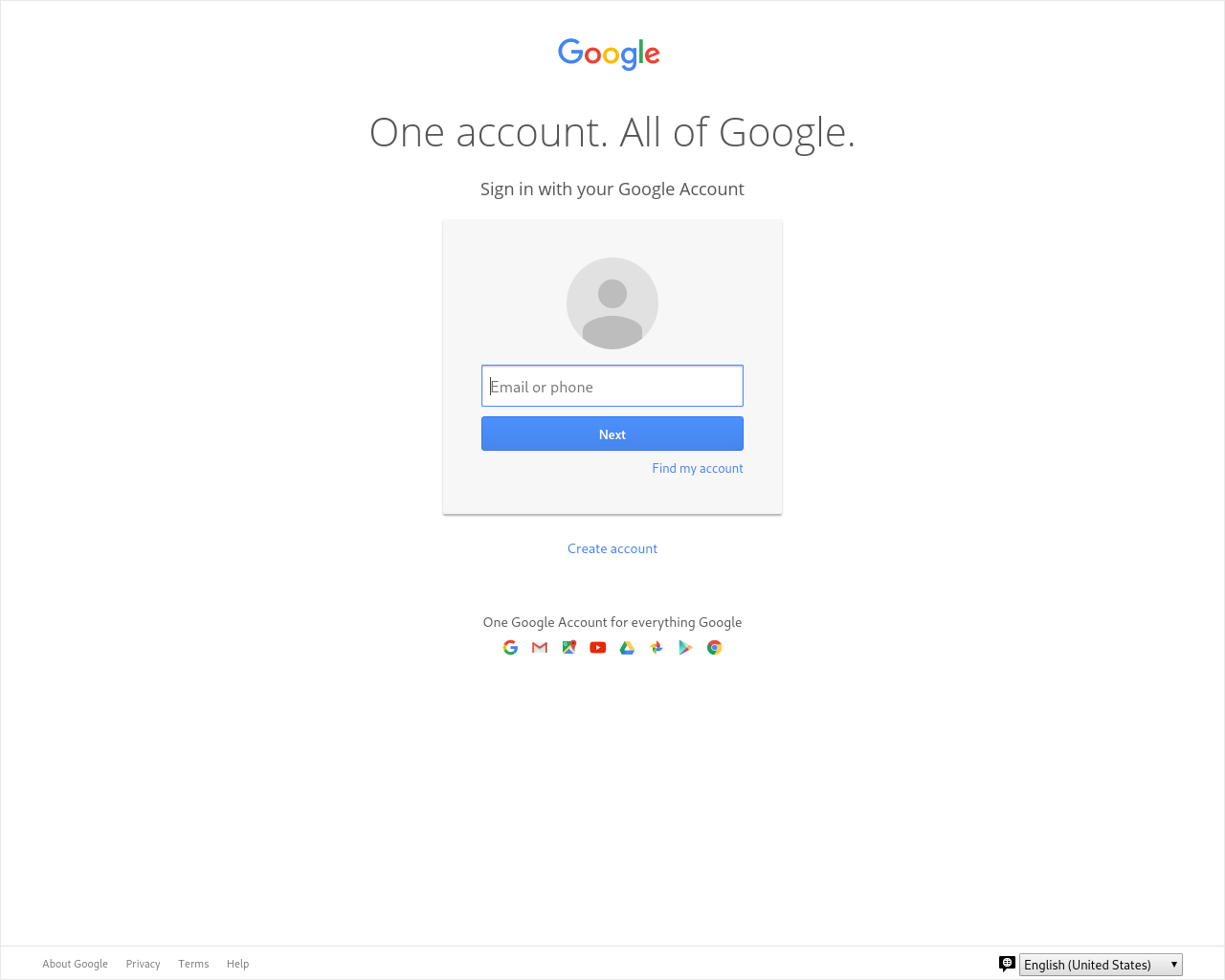

Для обмана людей злоумышленники создают сайты, которые весьма похожи на настоящие и надежные ресурсы. Визуального сходства зачастую оказывается достаточно, чтобы ввести в заблуждение доверчивых пользователей — они с легкостью оставляют свои учетные и другие конфиденциальные данные.

В теории киберпреступники могут использовать на фишинговых страницах те же изображения, что и на оригинальных ресурсах. Однако владельцы оригинальных сайтов способны увидеть на своих серверах ссылки на картинки, поставленные мошенниками. Кроме того, для создания точной копии сайта требуются время и усилия.

В этом случае киберпреступникам пришлось бы воспроизводить дизайн на фишинговом ресурсе, обращая внимания на каждый пиксель. В итоге они подходят к задаче творчески и создают страницы, которые очень похожи на оригинальные, но при этом имеют незначительные отличия, малозаметные для среднестатистического пользователя.

У Avast имеется сеть, состоящая из сотен миллионов датчиков, которые снабжают ИИ данными. Avast проводит сканирование каждого сайта, на который пользователи заходят, и тщательно изучает популярность соответствующих доменов.

При оценке того, следует ли загружать страницу, учитываются и другие факторы, например, сертификат веб-сайта, возраст домена и наличие подозрительных токенов в URL. Срок жизни фишингового сайта обычно крайне невелик, и поисковые системы не успевают его индексировать. Это отражается на рейтинге домена.

Его популярность и история также могут быть первыми признаками того, является ли страница безопасной или вредоносной. Проверив эту информацию и сравнив ее с визуальными характеристиками, система делает вывод о том, можно ли доверять сайту.

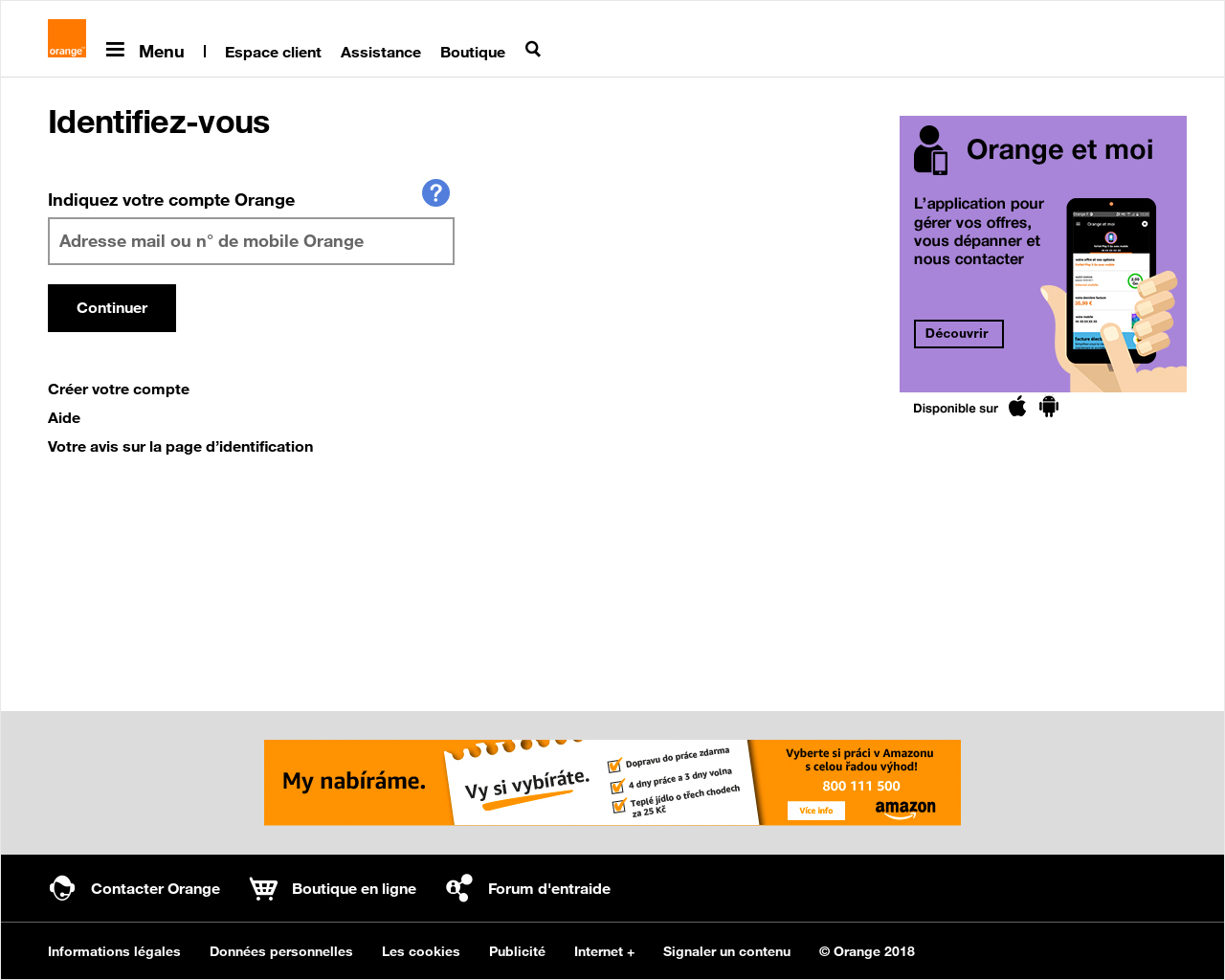

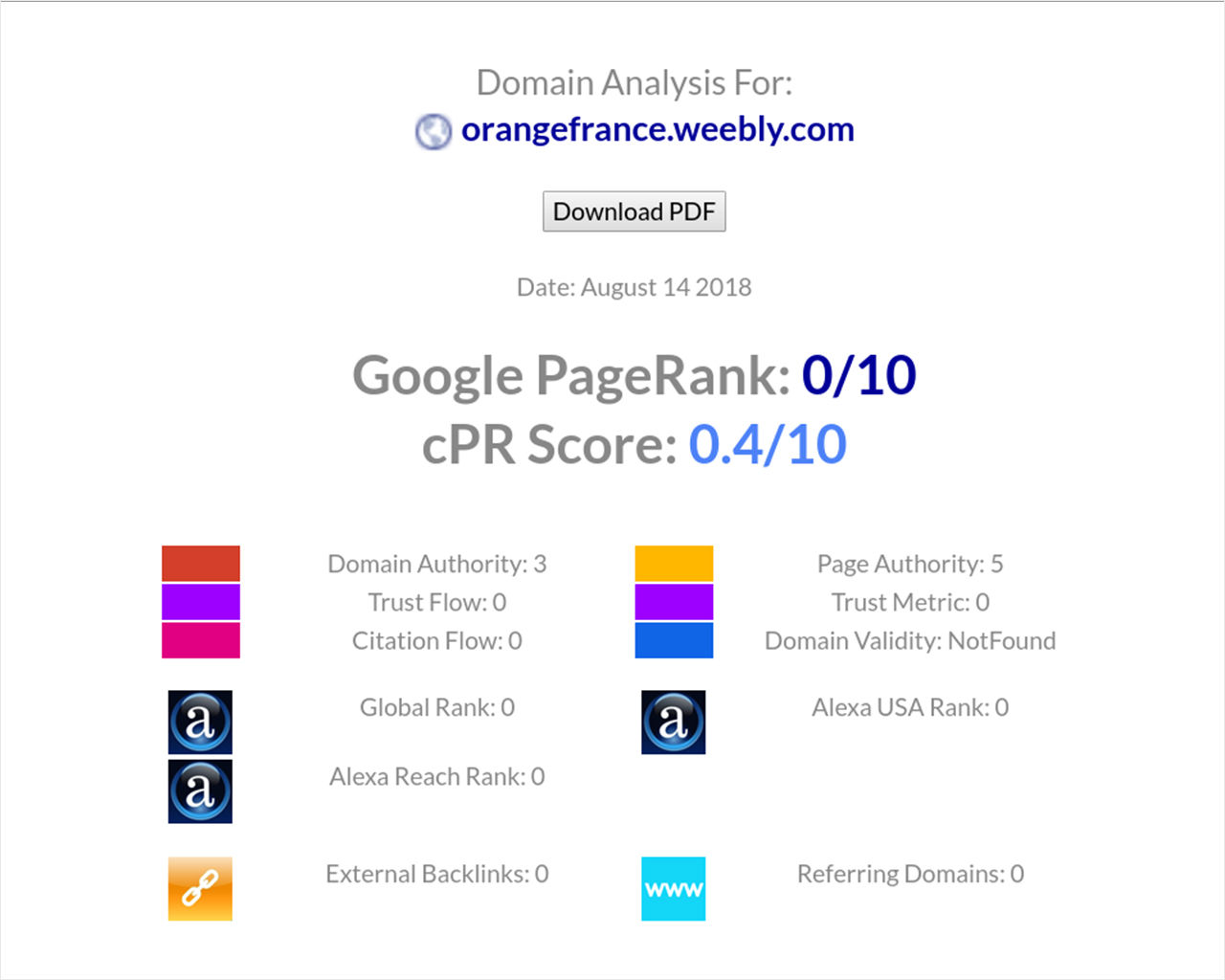

В сравнении видно, что эти страницы выглядят совершенно по-разному: вредоносная версия использует устаревший дизайн сайта Orange, а у оригинального сайта он более современный и безопасный, так как пароль запрашивается у пользователя на втором шаге, а не на одной странице одновременно с логином. Очевидно, что домен фишингового сайта имеет очень низкий уровень популярности.

В сравнении видно, что эти страницы выглядят совершенно по-разному: вредоносная версия использует устаревший дизайн сайта Orange, а у оригинального сайта он более современный и безопасный, так как пароль запрашивается у пользователя на втором шаге, а не на одной странице одновременно с логином. Очевидно, что домен фишингового сайта имеет очень низкий уровень популярности.

В то же время рейтинг настоящей страницы Orange.fr — 7/10. Хотя дизайн фишингового ресурса очень напоминает прежнюю версию сайта Orange.fr, он не размещен ни на Orange.fr, ни на другом популярном домене. Эта информация, свидетельствующая о потенциальной опасности фальшивого сайта, запускает протокол более тщательного его изучения.

Следующий этап — проверка дизайна. На первый взгляд, попиксельного сравнения фальшивого сайта с настоящим вполне достаточно. Это не так. Применяется другой подход с использованием хэшей изображений. В рамках данного метода исходное изображение сжимается до меньших размеров с сохранением необходимой детализации.

Следующий этап — проверка дизайна. На первый взгляд, попиксельного сравнения фальшивого сайта с настоящим вполне достаточно. Это не так. Применяется другой подход с использованием хэшей изображений. В рамках данного метода исходное изображение сжимается до меньших размеров с сохранением необходимой детализации.

В результате получается битовый вектор фиксированного размера с простой метрикой. Благодаря этому подходу ИИ сравнивает однотипные изображения с учетом заданного статистического отклонения. Однако эта технология оказалась менее надежной и устойчивой к ошибкам, чем ожидалось. Куда более эффективным методом оказалось использование компьютерного зрения.

С его помощью ИИ получает информацию об изображениях посредством подробного рассмотрения конкретных пикселей и их окружения. Для этого используются дескрипторы — числовые описания относительных изменений фрагмента вокруг пикселя. Этот процесс позволяет точнее оценить вариативность оттенков серого, в том числе, обнаружить наличие градиента и определить его интенсивность.

Пиксели, выбранные алгоритмом, так называемые точки интереса, можно проверить по обновляемой базе данных дескрипторов после их получения. Однако одного факта наличия в изображении пикселей, похожих на пиксели другого, недостаточно, чтобы сделать вывод о соответствии рисунка тому, который имеется в базе.

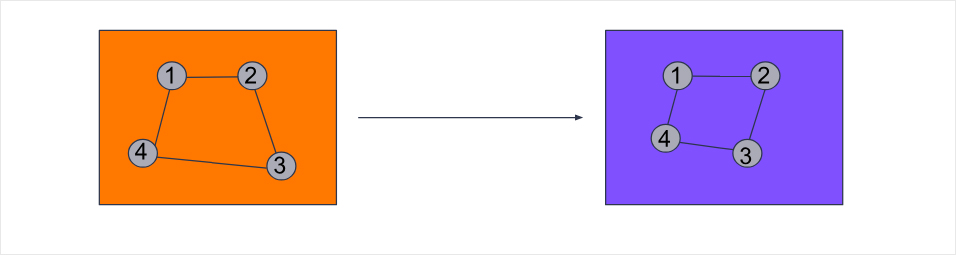

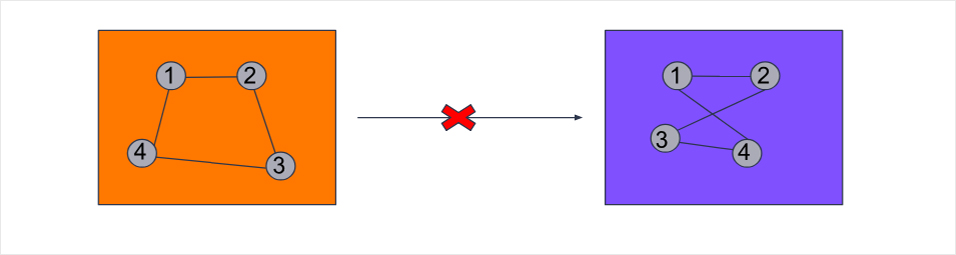

По этой причине для сравнения пространственных отношений между отдельными пикселями изображения используется метод «пространственная верификация».

Пространственная верификация является источником обоснованных данных, но для исключения возможных ложноположительных результатов добавляются дополнительные этапы, в том числе, проверка по хэшам изображений.

Пространственная верификация является источником обоснованных данных, но для исключения возможных ложноположительных результатов добавляются дополнительные этапы, в том числе, проверка по хэшам изображений.

Анализ точек интереса на картинке, содержащей текст, сопряжен с проблемами. В таких изображениях по умолчанию имеется большое число градиентов, так как буквы и текстовые элементы создают множество краев. Даже небольшой участок рисунка с буквами содержит множество точек интереса, что часто приводит к ложным срабатываниям. Пространственная верификация здесь бессильна.

Чтобы решить эту проблему, разработано программное обеспечение, способное анализировать фрагменты изображения на наличие текста. В этих случаях ИИ не будет использовать в процессе сравнения картинок точки с таких участков. Вся процедура проверки выполняется полностью в автоматическом режиме. В 99% случаев она помогает распознать фишинговый сайт менее, чем за десять секунд, и доступ подключенных пользователей Avast к нему будет заблокирован.

Обнаруженные фишинговые сайты

Современные фишинговые сайты — отличные обманщики. Киберпреступники прилагают большие усилия для того, чтобы они выглядели, как настоящие. На представленных ниже примерах видно, насколько фишинговый сайт может быть похож на оригинал.

С годами фишинговые сайты значительно усовершенствовались, и выглядят очень убедительно. Некоторые из них даже используют протокол HTTPS, и «зеленый замок» в строке браузера дает пользователям ложное ощущение безопасности.

С годами фишинговые сайты значительно усовершенствовались, и выглядят очень убедительно. Некоторые из них даже используют протокол HTTPS, и «зеленый замок» в строке браузера дает пользователям ложное ощущение безопасности.

Маленькие недоработки фишинговой страницы становятся очевидны только при ее сравнении с оригинальным, надежным ресурсом. Сами по себе они не привлекают внимания. Попытайтесь сейчас вспомнить, как выглядит страница входа в сервис, которым вы часто пользуетесь. Вы вряд ли сможете представить дизайн во всех подробностях — и именно на это рассчитывают мошенники, создающие фальшивые сайты.

Маленькие недоработки фишинговой страницы становятся очевидны только при ее сравнении с оригинальным, надежным ресурсом. Сами по себе они не привлекают внимания. Попытайтесь сейчас вспомнить, как выглядит страница входа в сервис, которым вы часто пользуетесь. Вы вряд ли сможете представить дизайн во всех подробностях — и именно на это рассчитывают мошенники, создающие фальшивые сайты.

Как распространяется угроза?

Ссылки на фишинговые сайты чаще всего рассылаются в фишинговых электронных письмах, однако их можно встретить и в платных рекламных объявлениях, которые отображаются в результатах поиска. Чаще всего злоумышленники создают фейковые письма от известных компаний, которым пользователи доверяют: банки, авиакомпании, социальные сети. Еще один вектор атаки — технология под названием «кликбейт». Киберпреступники обычно используют этот прием в социальных сетях: пользователи видят заманчивый заголовок вроде «Получи бесплатный телефон» или «бренд N с невероятной скидкой» и нажимают на вредоносную ссылку.

Кроме того, хакеры могут взламывать или создавать фейковые аккаунты популярных людей и размещать вредоносные ссылки в их профилях и постах.

Что происходит после того, как жертва клюнула на приманку?

Цель фишинга, как и практически любой другой кибератаки, — получение финансовой выгоды. Получив через фишинговый сайт реквизиты пользователя для входа, киберпреступник может использовать их различными способами, в зависимости от типа страницы-приманки.

Если это вредоносная копия сайта финансового учреждения — банка или компании вроде PayPal, хакер получит прямой доступ к деньгам обманутого человека. Полученные обманным путем логин и пароль для входа на сайт транспортной компании, например, UPS или FedEx, конечно, не принесут немедленной прибыли.

Вместо этого злоумышленник может попытаться использовать реквизиты для получения доступа к другим учетным записям с более ценной информацией — в том числе, попробовать взломать электронную почту жертвы. Общеизвестно, что люди часто устанавливают один и тот же пароль для входа в различные сервисы.

Еще один способ дохода для киберпреступников — продажа украденных персональных данных в даркнете. Это так называемый механизм «безадресной атаки». В интернете имеется множество устаревших сайтов на WordPress. Их можно взломать за небольшую стоимость и использовать для проведения фишинговых кампаний. Цена развертывания инструментов фишинга в среднем составляет $26.

Как защитить себя

- В первую очередь, установите антивирус на все ваши устройства — ПК, Mac, смартфоны и планшеты. Антивирусное ПО — это страховочная сетка, защищающая пользователей сети.

- Не переходите по ссылкам в подозрительных электронных письмах и не скачивайте приложенные к ним файлы. Не отвечайте на такое письмо, даже если, на первый взгляд, оно пришло от человека или организации, которым вы доверяете. Вместо этого свяжитесь с адресатом по другому каналу связи, чтобы подтвердить, что сообщение действительно поступило из этого источника.

- Старайтесь самостоятельно вводить адрес сайта в браузере во всех случаях — это защитит вас от случайного перехода на версию, созданную мошенниками.

- «Зеленый замок» протокола HTTPS не является гарантией безопасности. Этот значок всего лишь указывает на то, что соединение защищено шифрованием. Сайт, на котором вы находитесь, при этом может быть фальшивым. Киберпреступники внедряют шифрование на фишинговых сайтах, чтобы обмануть пользователей, поэтому особенно важно проверять и перепроверять подлинность ресурса, которым вы пользуетесь.

В 2018 году специалисты Avast расследовали рассылки вредоносных писем со взломанных аккаунтов в MailChimp, случаи секс-фишинга и мошеннические кампании, связанные с внедрением регламента GDPR. В будущем, по прогнозам экспертов, объем фишинговых атак вырастет. Появятся новые способы маскировки действий злоумышленников, направленных на похищение конфиденциальных данных пользователей.

Источник: hightech.fm

Как определить фишинговый сайт

Фишинг — вид интернет-мошенничества, когда злоумышленники пытаются получить конфиденциальную информацию пользователей, например, логин, пароль, данные банковской карты.

70 091 просмотров

С марта 2016 года по март 2017 года компания Google и Калифорнийский университет в Беркли изучали способы обмана в интернете. И выяснилось, что за год 12,4 млн пользователей стали жертвами фишинговых атак. «Лаборатория Касперского» сообщает о том, что более 15,9% уникальных пользователей сталкивались с проблемой фишинга в 2017 году.

В Университете имени Фридриха-Александра в Эрлангене и Нюрнберге выяснили, что 78% опрошенных пользователей знают об опасности перехода по ссылкам от неизвестных отправителей. Но 56% получателей электронной почты и около 40% пользователей Facebook всё равно переходят по ссылкам. У российских пользователей ситуация не лучше. По данным Службы кибербезопасности Сбербанка, 48% людей, получивших письма из незнакомых источников, переходили на фишинговые ресурсы и вводили логины, пароли или данные банковских карт.

Как мошенники заманивают пользователей на фишинговые сайты?

Для того чтобы заманить на поддельный сайт, мошенники используют социальные сети, SMS или электронную почту.

Вам могут написать с неизвестного аккаунта или со взломанного профиля знакомого с просьбой перейти по ссылке. Как правило, просят побыстрее кликнуть на ссылку, чтобы узнать нечто необычное или ценное.

Злоумышленники заманивают жертву с помощью упоминания в записи сообщества. Например, мошенники фальсифицируют группу известной радиостанции, и сообщают в публикации от имени группы, что вы выиграли ценный приз и должны прямо сейчас перейти на сайт для получения дальнейших инструкций.

Кстати, если вам предлагают оплатить пересылку или страховку за выигрыш или подарок, то это тоже признак мошенничества.

Если вы когда-либо размещали или разместите объявление на популярных интернет-площадках, таких как Avito, злоумышленники могут включить ваш номер в SMS-рассылку. В этом случае вам придут SMS с предложением обмена и ссылкой на страницу якобы товара. Ссылка будет вести на фишинговый сайт, а может, и на зараженную вирусом страницу.

Как и в случае с социальными сетями, мошенники могут прикинуться знакомыми и предложить перейти по ссылке, чтобы увидеть информацию якобы о вас.

Способов заманить пользователей на фишинговый сайт с помощью электронной почты у мошенников просто множество. Ведь письма поддерживают HTML-вёрстку и адрес фишингового сайта можно замаскировать под знакомый пользователям домен.

Письма подделываются под сообщения о якобы взломе почты, банковского счёта, страницы в социальных сетях; уведомления от органов власти, благотворительных организаций и судебных инстанций; информацию о возможном возврате НДС при зарубежных покупках и необходимости оплатить налоги или штрафы. Все письма будут содержать ссылки для перехода на фишинговый сайт.

Ссылка может быть выполнена и в виде QR-кода. Например, вам предложат полезную программу для возврата налогов или снижения штрафов.

Какие сайты подделывают мошенники?

Фишинг направлен на кражу персональных данных пользователей под предлогом оплаты или регистрации в качестве клиента. Так подделывают сайты:

- авиакомпаний;

- банковских и микрофинансовых организаций;

- платежных систем;

- страницы авторизации и оплаты интернет-магазинов.

С 1 января по 1 сентября 2017 года Центр мониторинга и реагирования на компьютерные атаки в финансовой сфере ЦБ РФ заблокировал 84 ресурса, которые маскировались под P2P-сервисы денежных переводов. Владельцы сайтов могли узнать данные платежных карт пользователей: имя владельца, номер, срок действия, код подлинности карты (CVV2). А также заблокировали сайты 45 «страховых компаний», 44 лжебанка, около 20 «авиакомпаний» и «мирофинансовых организаций». Служба кибербезопасности Сбербанка отчиталась о блокировке 600 доменов, которые использовались для фишинга.

Как распознать фишинговый сайт?

Создатели фишинговых сайтов стараются отвлечь пользователя от изучения страницы и поиска признаков подделки. Мошенники отслеживают хайповые темы или просто играют на человеческой жадности и желании халявы, предлагая выиграть iPhone X, автомобиль или большой денежный приз. Дополнительно злоумышленники устанавливают таймер, чтобы пользователи поторопились с вводом персональных данных.

Мошенники могут сыграть и на чувстве страха. Например, предложить проверить, не числится ли банковская карта в реестре украденных хакерами данных. Для этого предложат ввести номера карты, срока действий, имени и фамилии владельца и CVC2/CVV2.

В этот момент важно сосредоточиться и проверить сайт на признаки фишинга.

Неправильное доменное имя

Как правило, мошенники регистрируют похожие домены. Например, вместо «online.sberbank.ru» можно увидеть «onllinesberbank.ru» или «online.sbrbank.ru». Также сайт может располагаться на поддомене, например, «sberbank.site.ru».

Отсутствие SSL сертификата

Популярные сайты используют шифрование SSL для передачи данных пользователей. При использовании этой технологии адреса сайта начинается на «https://». А вот если сайт банка или авиакомпании начинается на «http://», это повод усомниться в оригинальности страницы. К сожалению, мошеннику не составит труда получить действительный SSL сертификат для поддельного сайта — сейчас его можно получить за 20 минут бесплатно при помощи специальных сервисов.

Грамматические, орфографические и дизайнерские ошибки

Довольно часто распознать мошенников можно по наличию грамматических и орфографических ошибок в тексте страниц. Крупные компании имеют в штате или на аутсорсинге профессиональных дизайнеров, копирайтеров, редакторов и корректоров, которые строго следят за соблюдением правил оформления сайта. Насторожить должны неправильные названия организации, обилие опечаток и ошибок, поехавшая вёрстка, неправильное использование цветов в дизайне, наличие посторонних элементов дизайна.

Различие структур страниц с оригинальным сайтом и подозрительные платежные формы

Посмотрите на наличие ссылок на странице. Если при клике на них вы переходите на страницу с ошибкой или на страницы, которые не похожи оригинальный ресурс, значит, вы попали на фишинговый сайт. Просто закройте вкладку и не вводите персональные данные в платежную форму.

Признаком фишинговой формы может стать тот факт, что она размещена на фоне устаревшего дизайна сайта.

Если сайт вызвал у вас подозрение, игнорируйте и его платежную форму.

Отсутствие пользовательских соглашений и странные контакты

Проверьте сайт на наличие пользовательского соглашения, условий оплаты и доставки, если они предусмотрены. Интересует не только их наличие, но и сам текст соглашений, в котором не должно быть указаний сторонних компанией, не имеющих отношения к сайту.

Еще один способ — проверить страничку «контакты», чтобы убедиться, что физический адрес не ведёт на несуществующее или подозрительное строение. Например, авиакомпания не может находиться в промышленной зоне, а банковский офис в заброшенном бараке на окраине города.

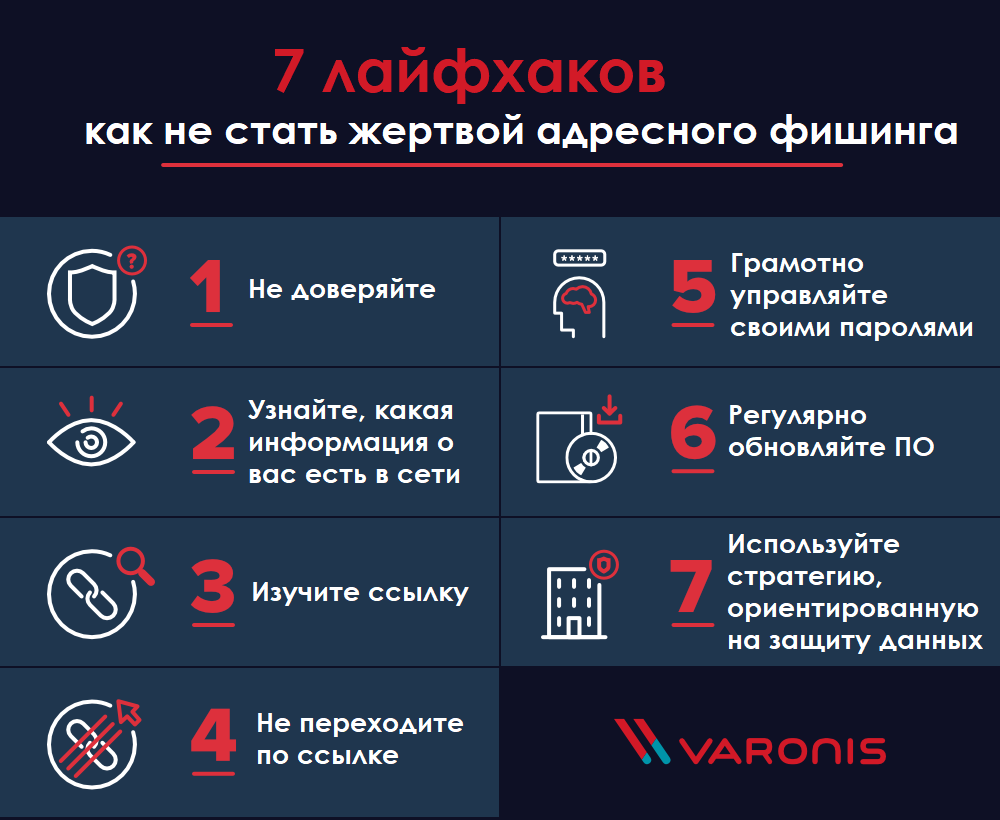

Как противостоять фишингу?

Соблюдайте элементарные правила интернет-гигиены:

- не переходите по ссылкам от незнакомцев;

- не переходите по коротким ссылкам вида bit.ly или goo.gl, даже если они приходят от друзей;

- в платёжных и почтовых системах, банковских кабинетах настройте многофакторную систему авторизации;

- сохраняйте в избранное адреса сайтов, которые вы часто используете для платежей;

- установите на компьютер антивирус;

- используйте инструмент «Безопасные платежи» от Kaspersky Internet Security;

- используйте бразуеры Chrome, Safari, Firefox, которые уже имеют антифишинговую защиту.

Кстати, если вы получили ссылку вида bit.ly/FHjk77, то её можно расшифровать с помощью сервиса UnTinyURL. Просто скопируйте ссылку в поле на странице и нажмите кнопку Reveal.

Как проверить подозрительные сайты?

Если вы всё же перешли на сайт и подозреваете, что ресурс похож на фишинговый, то есть несколько способов это проверить.

Дата создания и регистрация на частное лицо

С помощью сервисов Whois, например, на сайтах RU-Center или 2IP.ru можно скопирать данные из адресной строки и узнать дату регистрации домена и данные владельца. Если дата регистрации свежая, то это повод задуматься о действиях мошенников. Крупные компании не регистрируют домены на частные лица, а используют данные юридического лица.

Сервис Alexa.com показывает из каких стран приходят посетители на сайт. Для этого формируем ссылку вида «https://www.alexa.com/siteinfo/[адрес_сайта_без_http]» и вставляем в браузер. Аналогично можно узнать дополнительную информацию о сайте с помощью сервиса Similarweb.

Спросите у Google

Компания Google разработала инструмент для проверки сайтов. Достаточно ввести в форму адрес сайта и вы получите информацию о безопасности ресурса.

Что делать, если вы всё же отправили пароли или данные карточки?

Если вы всё же попались на удочку мошенников, но вовремя это поняли, то есть способ сохранения данных.

Во-первых, поменяйте пароли, которые вы успели указать. Сделать это нужно как можно скорее. Если вы используете одинаковые пароли на разных сайтах, то придётся их тоже заменить.

Во-вторых, свяжитесь со службой безопасности банка, если вы отправили платёжные данные. Вам подскажут дальнейшие действия. Как правило, банки просто заблокируют на время платежи.

Что делать, если вы столкнулись с фишинговым сайтом?

Предположим, что вы всё-таки попали на фишинговый сайт, но сумели вовремя распознать его. Тогда вы можете помочь компаниям и поисковым системам заблокировать ресурс.

Свяжитесь с администраторами оригинального сайта

Передать информацию о фишинговом сайте можно и нужно владельцам оригинального ресурса. Для этого на оригинальном сайте находим раздел контакты и пишем электронную почту или заполняем форму обратной связи с указанием данных о фишинговом сайте. Электронные адреса оригинальных компаний, обычно начинаются со слов support или info.

Свяжитесь со службами поддержки платежных провайдеров

Малый и средний интернет-бизнес прибегает к услугам платежных провайдеров — компаний, которые организуют прием платежей онлайн. Если вы заподозрили, что форма оплаты поддельная, вы можете подтвердить ее оригинальность через службу поддержки платежного провайдера, название которого указано в платежной форме сайта.

Например, на официальных страницах платежных провайдеров указаны электронные адреса служб клиентской поддержки, с помощью которых можно удостовериться в оригинальности или сообщить о фальсификации платежной формы.

Сообщите поисковой системе

У Google и «Яндекс» уже есть специальные формы, через которые вы можете пожаловаться на фишинговые ресурсы. Потратьте минуту времени и вы поможете защитить других пользователей от мошенников.

В Whois-информации, которую мы можем получить от RU-Center или 2IP.ru указывается и хостинг домена. Можно написать письмо администраторам хостинга с упоминанием фишингового сайта для его блокировки.

Источник: vc.ru

Полное руководство по фишинговым атакам

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Тема

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и т. д. Обычно официальные письма приходят с частных доменов; - проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- обезличенные поля «От» и «Кому» могут быть признаком фишинга;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах своей службе информационной безопасности.

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

- фишинг

- уэйлинг

- адресный фишинг

- признаки фишинга

- клон-фишинг

- мошенничество поддельный сайт

- Блог компании Varonis Systems

- Спам и антиспам

- Информационная безопасность

Источник: habr.com