Как взломать Телеграм аккаунт другого человека? Этим вопросом задаются многие, несмотря на то что Telegram считается одним из самых защищенных и безопасным мессенджеров в мире. При этом тысячи Телеграм аккаунтов ежедневно подвергаются взломам с помощью фишинговых атак, которые в 99% случаев направлены в сторону владельца аккаунта, на его невнимательность и безграмотность в сфере информационной безопасности.

Так же вы узнаете какие можно использовать инструменты для таких действий и где их можно приобрести для ознакомительных целей — ведь взлом Телеграм аккаунт преследуется по закону. Моя задача показать вам как это устроено в интернете, а контент создан в информативных целях.

Что такое Фишинг?

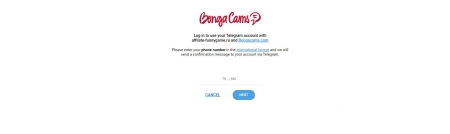

Фишинг — это способ взлома аккаунтов, путем внедрения жертве фейкового сайта с формой авторизации, в которой пользователь вводит свои персональные данные, чаще всего это: логин, пароль, email, номер телефона, секретный вопрос, данные банковских карт. После ввода и попытки авторизации, злоумышленник получает всё что было введено в полях, а жертва перенаправляется на оригинальный сайт, думает что не верно авторизовался и ничего не подозревает.

Авторизация при отправке API запросов (401 статус, token, authorization заголовок)

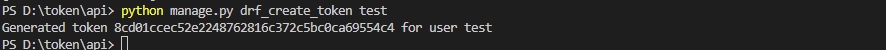

Как правило единственное чем отличает фишинг сайт от официального, это измененное доменное имя, которое имеет в себе лишний или замененный символ, другую доменную зону. Часто встречаются случаи, когда сайт не является копией, но в него интегрирована сама форма ворующая введенную информацию от пользователя.

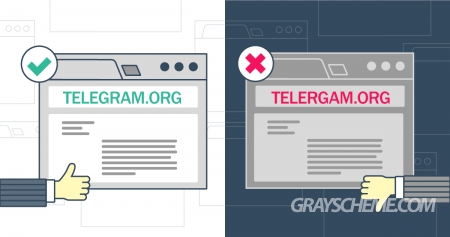

Под предлогом пройти авторизации на сайте, ресурс предоставляет возможность авторизации через мессенджеры или социальные сети, в таком случает сам домен сайт может быть абсолютно любым, а интегрированная форма на первый взгляд не несет в себе какой либо угрозы хищения паролей.

Возможно ли взломать аккаунт Телеграм?

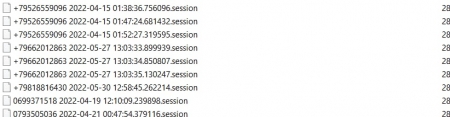

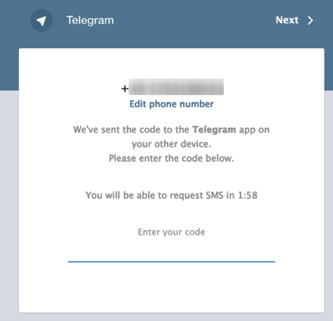

Взлом чужого Телеграм аккаунта путем фишинговой атаки, производится аналогичным методом, описанным выше. Единственная разница в том что сам Telegram не имеет паролей, а вход в свой аккаунт происходит путем кода авторизации, который присылается на номер телефона владельца и работает всего 1 раз. Как же в таком случае можно взломать Телеграм? Всё просто! Дело в том, что мессенджер имеет API которое помогает программистам в реализации различных технических задумок. И с помощью данного API возможно сгенерировать файл session — в котором сохраняются все данные авторизации, заполучив этот файл, хакер с легкостью может управлять аккаунтом.

Что бы сгенерировать файл сессии чужого Телеграм аккаунта, нужно получить от жертвы всего 3 вещи: номер телефона, код авторизации и пароль двойной аунтификации если такой установлен. Тут всё так же происходит через форму авторизации, после введения данных, на сервере автоматически создается Session файл, который открывает полный доступ к украденному аккаунту.

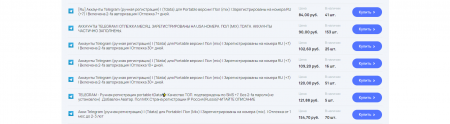

В ознакомительных целях, в нашем магазине, вы сможете купить скрипт фишинг телеграм панели в разделе со скриптами по цене от 950 рублей до 2500 рублей — ценник варьируется от функционала который предоставлен в различных версиях скриптов. В том же магазине, в разделе «Схемы заработка» вы найдете статью по добыче Телеграм аккаунтов, в которой описаны 5 способов привлечения трафика на свой фишинг сайт.

Напоминаем что любой способ получения чужих персональных данных, карается по закону! Только вы ответсвенны за ваши действия, наша задача представить вам информацию для ознакомления.

Зачем взламывают Telegram аккаунты?

Существует две основные причины для чего взламывают Телеграм аккаунты. Первая это для продажи, ведь за последние несколько лет цена за 1 аккаунт выросла в 4 раза, так же сервисы смс активаций которые раньше предоставляли номера для регистрации, увеличили цены за свои услуги. Если раньше цена за 1 аккаунт составляла 12-15 рублей, то сейчас средняя цена на рынке начинается от 30 до 60 рублей, за аккаунт с отлежкой в 7-30 дней, что провоцирует дефицит на рынке и дополнительный рост цены.

Сам Телеграм дополнительно усложнил работу с большим количеством аккаунтов в автоматическом режиме. Теперь при спаме и инвайтинге, аккаунты блокируются в два раза быстрее из-за чего купленные аккаунты требуется дополнительно прогревать, об этом мы уже говорили в данном видео:

А взломанные аккаунты могут существовать уже годами, что увеличивает их эффективность при интенсивной работе с различными скриптами, следовательно и цена на таки гораздо выше, от 60 до 150 рублей, а в некоторых магазинах можно найти прайс в 300 рублей всего за 1 аккаунт.

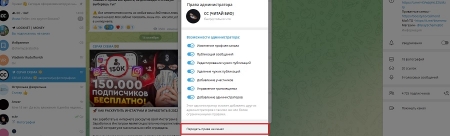

Вторая причина, это взлом телеграм аккаунтов, для перехвата раскрученных групп и каналов, которые могут насчитывать десятки тысяч подписчиков и стоить достаточно дорого, об этом мы поговорим чуть ниже.

Как взломать Телеграм канал?

Как взломать группу, бота или канал в Телеграм? Вопрос которым задаются многие, но адекватного ответа в сети как правило нет. Дело в том что, отдельный взлом какого либо ресурса в Telegram невозможен, а единственным способом получить доступ к чужому Телеграм каналу — это получения доступа к самому аккаунту, после чего уже злоумышленник передает права владения каналом на свой аккаунт.

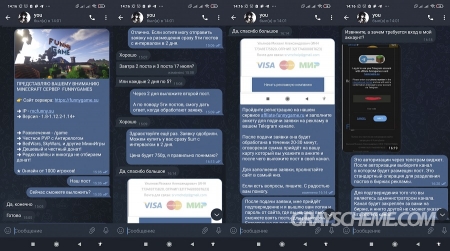

Существует много сценариев такого взлома. Самый распространенный из них, когда хакер пишет администратору каналу за покупкой рекламы, представляясь большой компанией и предлагает завышенный бюджет за рекламный пост. Владелец канала на эмоциях может сделать необдуманные действия, к примеру пройти авторизацию на рекламной бирже, где будет осуществляться сделка, которая обеспечит обеим сторонам гарантию что условия будут выполнены. Как вы уже поняли, сама биржа рекламы Телеграм будет являться подставной и перехватит доступ к аккаунту.

Дополнительная сложность данного способа взлома Телеграм канала, это то что нужно знать пароль двух этапной аунтификации, который нужно обязательно ввести при передаче канала другому владельцу и тут как всегда всё так же просто. Скрипт просто дополнительно записывает веденный 2fa пароль, в отдельный текстовый файл. Теперь злоумышленнику всего нужно подождать сутки, для передачи канала (это правила телеграмма для пользователей которые вошли в аккаунт недавно) и воспользоваться украденными данными для завершения начатого.

Если на аккаунте ранее не стоял дополнительный пароль защиты, в таком случае, всё становится сложнее, так как украсть канал будет возможность только через 14 дней после его создания и это преимущество для администратора, который может вовремя заметить не ладное и закрыть все лишние сессии.

Как уберечь себя взлома в Телеграм?

Существует несколько основных правил, придерживаясь которых, вы сможете обезопасить себя от по потери аккаунта. Конечно они не дадут 100% гарантии, но как минимум помогут предотвратить большинство попыток взлома вашего аккаунта:

- Установить пароль двойной аунтификации

- Не вводить нигде данные от аккаунта

- Не регистрировать аккаунты на виртуальные номера

- Периодически проверять новые сеансы

Установка дополнительного пароля безопасности, часто помогает. Ведь большинство существующих фишинг сайтов, не всегда его сохраняют отдельно. Хотя если при фишинге из вашего аккаунта создали session файл, в таком случае хаккер сможет использовать и продавать ваш аккаунт, что может привести к блокировке.

Что бы данного не произошло, не используйте странные формы авторизаций. Существует лишь один, официальный виджет для входа с помощью Телеграм, где нужно ввести только номер от аккаунта и дальше подтвердить вход в боте.

Так же, если вы хотите создавать канал или любой другой ресурс, рекомендуется купить для него отдельную симкарту и привязать ее к паспорту, что бы сим-карту не могли восстановить без вашего присутствия, из этого вытекает правило исходя из которого не рекомендуется регистрировать аккаунты на виртуальные номера, ведь вероятность потери аккаунта практически 100% в долгом промежутке времени, а данный аккаунт по прежнему будет принадлежать владельцу номера, который дал его вам в аренду.

Если вы заметили подозрительную активность, рекомендую хотя бы раз в две недели, просматривать наличие новых сеансов, если таких заметили, просто завершите их и смените пароль двух этапной авторизации.

Конечно существуют и другие методы взлома, такие как: восстановление сим-карт, вредоносное ПО. От которого нужно применять другие меры профилактики. Несмотря на то что такие методы угона аккаунтов встречаются реже, они не менее опасны. Держите свои персональные данные при себе и соблюдайте все основные правила информационной безопасности.

Источник: grayscheme.com

Взлом Telegram с двухфакторной авторизацией

Есть мнение, что Telegram-переписка абсолютно надежна: не взламывается, не может быть прочитана правоохранительными органами, а владелец Telegram-аккаунта не может быть идентифицирован. Однако недавно у пользователей в активных сессиях Telegram массово стали появляться значки вторых устройств. Это значит, что аккаунты взломаны.

Большинство популярных мессенджеров поддерживают возможность подключения нескольких устройств к одному аккаунту для удобства общения. К примеру, вы можете использовать Telegram одновременно на компьютере и на телефоне. При этом секретные чаты (зеленые с замочком) будут отображаться только на одном устройстве, а другие (группы, каналы и обычные чаты) синхронизируются зеркально на обеих устройствах.

Так вот в последнее время участились случаи появления вторых устройств, т.е. “зеркал”, в активных сессиях Telegram, которых сами пользователи не добавляли. В основном – у крупных бизнесменов, политиков и медиа-активных людей.

Кому могут понадобиться такие взломы? Дело в том, что среди адвокатов бытует заблуждение, что переписка в мессенджерах, включая Telegram, не может быть приобщена к уголовному делу, так как сложно доказать, кто именно переписывался с того или иного аккаунта в определенный момент. На самом же деле, доказать это сложно, но при правильном подходе — возможно: негласные следственные действия, осмотр, компьютерно-техническая экспертиза. Точно так же со взломом: если силовикам не удается расшифровать переписку, это не значит, что в некоторых случаях они не захотят и не смогут ее получить.

1. Перехват смс спецслужбами различными способами.

2. Вход в аккаунт на новом устройстве или веб-версии Telegram.

3. Сброс двухфакторной аутентификации через привязанную почту.

Источник: blog.ukrnames.com

Как реализовать аутентификацию через токен в Django Rest Framework

Django Rest Framework (drf) поддерживает простую аутентификацию с помощью токена. Такой тип аутентификации чаще всего используется для доступа к API. В этой статье будет показано как использовать такой тип аутентификации в вашем API.

Навигация по посту

- Где используется токен-аутентификация

- Различия обычной токен аутентификации от JWT и OAuth

- Создание токена

- Отправка запросов с токеном

Где используется токен-аутентификация

HTTP является ‘stateless’ протоколом (не хранящий состояния). Это значит, что, каждый запрос для сервера будет новым, хоть вы уже обращались к нему десяток раз. Из-за этого, в заголовке каждого запроса, содержится множество информации, в том числе данные аутентификации.

Аутентификация может работать по разному. Ниже часть популярных реализаций, которые поддерживает Django Rest Framework:

- BasicAuthentication

- TokenAuthentication

- SessionAuthentication

- RemoteUserAuthentication

Преимущество TokenAuthentication и SessionAuthentication над BasicAuthentication в том, что вы передаете пару логин и пароль единожды, а затем можете использовать уникальные идентификаторы. В случае сессий идентификаторы помещаются в заголовок Cookies, а у токенов — сгенерированная строка, например «eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9», в заголовке Authorization.

Аутентификация на основе сессий может создать сложности в некоторых случаях, например:

- Вам нужно использовать одну сессию в нескольких доменах. Во многих случаях это будет невозможно сделать;

- Если у вас несколько клиентов в т.ч. настольные и мобильные приложения. Сессии могут хранить не только данные сессии, но и об приложении. Они могут быть не нужны и с ними будет сложнее работать;

- Токены являются лучшим способом защиты от CSRF атак.

Сам фреймворк drf может одновременно работать с несколькими типами аутентификации. Т.е. использовать сессию для браузера и токен для мобильного приложения.

Различия обычной токен аутентификации от JWT и OAuth

Со словами токен аутентификации так же часто появляются понятия JWT (JSON Web Token) и OAuth 2. Это может создать путаницу. Различие можно понять, если представить строку »eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9″ как токен. Роль этого токена в разных случаях:

- Обычная токен аутентификация — это значение в базе данных, которое связано с пользователем и проверяется в каждом запросе;

- В случае JWT — это закодированные и подписанные данные, которые можно раскодировать и получить JSON строку идентифицирующую пользователя и срок работы токена. Преимущество в том, что запрос к базе данных не делается;

- OAuth 2 — является протоколом авторизации, а не аутентификации. Он определяет какие права будут у другого приложения для доступа к ресурсам пользователя. Отдельно определяется сам токен, который может быть, например, JWT.

Эти возможности реализуются через сторонние библиотеки. JWT, например, можно создать через Dj-Rest-Auth (раннее Django-rest-auth), а OAuth через djangorestframework-oauth.

Создание тестового приложения

Создадим простое приложение, на котором будет показан пример использования аутентификации с токеном. Установим необходимые пакеты:

pip install django djangorestframework

Создадим проект и приложение внутри него:

django-admin startproject api cd api python manage.py startapp app

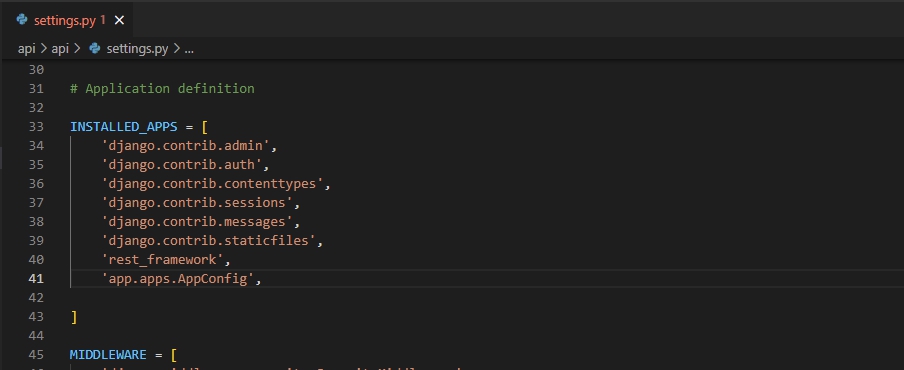

В файле настроек проекта добавим установленный фреймворк ‘djangorestframework’ и созданное приложение ‘app’ в INSTALLED_APPS:

# api/setting.py INSTALLED_APPS = [ . # Установленные пакеты ‘rest_framework’, # Созданное приложение ‘app.apps.AppConfig’, ]

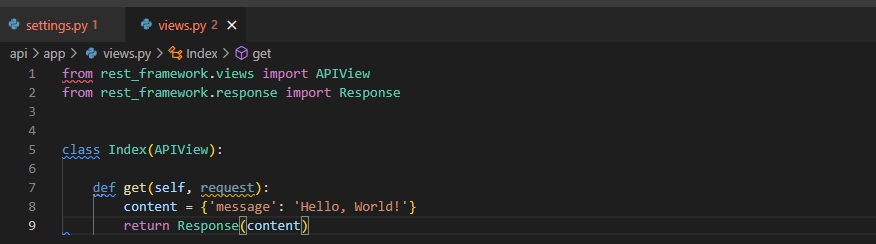

Создадим вьюшку, которая будет возвращать какое-то сообщение:

# app/views.py from rest_framework.views import APIView from rest_framework.response import Response class Index(APIView): def get(self, request): content = return Response(content)

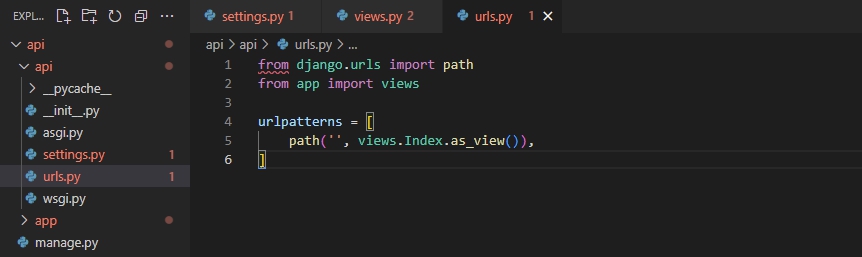

Свяжем этот класс с URL:

# api/urls.py from django.urls import path from app import views urlpatterns = [ path(», views.Index.as_view()), ]

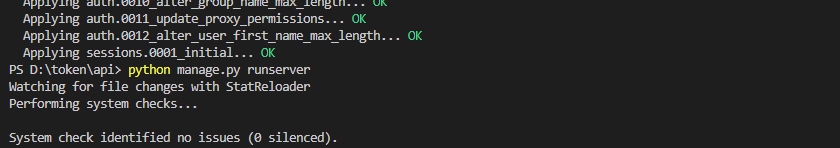

Выполним миграцию и запустим сервер:

python manage.py migrate python manage.py runserver

В Django Rest Framework предусмотрены заранее готовые разрешения, которые мы можем использовать. Их достаточно много. Мы будем использовать только «IsAuthenticated» проверяющий, что пользователь прошел аутентификацию предоставив верные данные:

from rest_framework.views import APIView from rest_framework.response import Response from rest_framework.permissions import IsAuthenticated class Index(APIView): permission_classes = (IsAuthenticated,) def get(self, request): content = return Response(content)

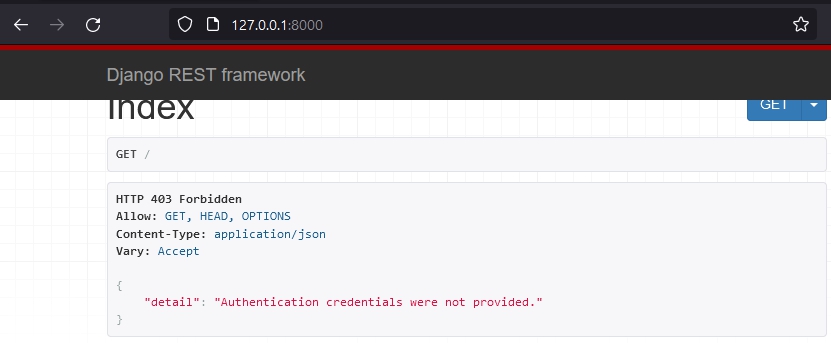

Теперь, при открытии страницы, будет появляться сообщение »Authentication credentials were not provided.» и 403 ошибку так как мы не аутентифицированы. Так же может быть 401 ошибка, если у вас будет возвращаться заголовок с «WWW-Authenticate» (может зависеть от установленных классов аутентификации).

Настройка аутентификации

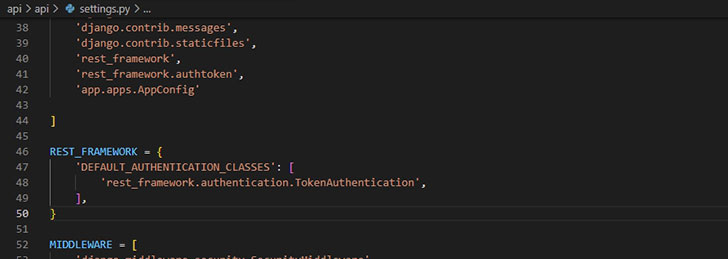

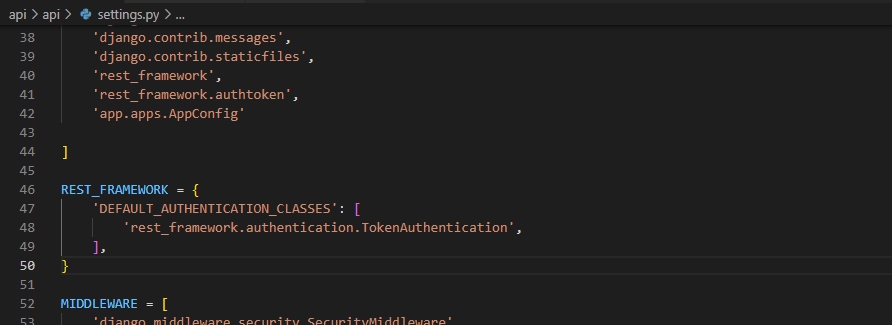

Токен-аутентификация работает через отдельное приложение, которое нужно подключить в «INSTALLED_APPS». Это приложение устанавливается вместе с django rest framework:

# api/settings.py INSTALLED_APPS = [ . # Установленные пакеты ‘rest_framework’, ‘rest_framework.authtoken’, # Созданное приложение ‘app.apps.AppConfig’ ]

После добавления приложения нужно обновить настройку указывающие, что drf будет принимать токены для аутентификации. Это делается через следующий код:

# api/settings.py REST_FRAMEWORK =

Подобная настройка говорит, что если будет требоваться аутентификация для drf приложений, она будет работать только через токен. Вы можете добавить и другие классы. Например с ‘rest_framework.authentication.SessionAuthentication’ вы сможете использовать ваши drf приложения через браузер.

После этого повторно выполнить миграцию:

python manage.py migrate

Предыдущий пример указывал тип аутентификации который будет использоваться по умолчанию, но вы так же можете указать его отдельно. Для вьюшек есть атрибут, а для функций декоратор:

. from rest_framework.authentication import SessionAuthentication class Index(APIView): permission_classes = (IsAuthenticated,) authentication_classes = (SessionAuthentication,) .

Создание токена

Токен выдается какому-то пользователю. Если у вас нет пользователя, то можете его создать:

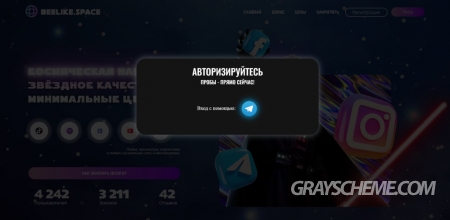

Один из способов отправки токена — это ‘manage.py’. В примере ниже мы выдадим токен пользователю ‘test’:

python manage.py drf_create_token test

Кроме получения токена через ‘manage.py’ это можно сделать по url. Для этого есть отдельная вьюшка ‘obtain_auth_token’, которую нужно указать в ‘urls.py’:

# api/urls.py from django.urls import path from app import views from rest_framework.authtoken.views import obtain_auth_token urlpatterns = [ path(», views.Index.as_view()), path(‘token/’, obtain_auth_token), ]

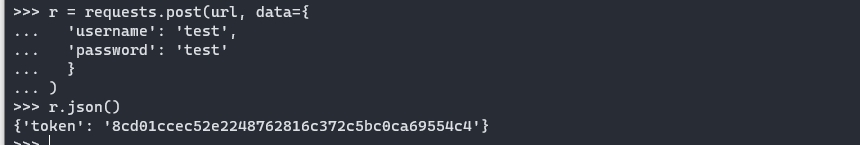

После этого мы можем обращаться по url ‘http://127.0.0.1/token’ для получения токена. Пример с requests:

import requests url = ‘http://127.0.0.1:8000/token/’ r = requests.post(url, data= < ‘username’: ‘test’, ‘password’: ‘test’ >)

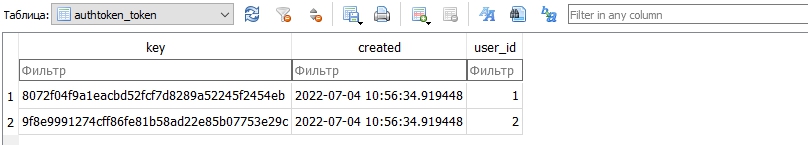

Процесс получения токена достаточно простой. В случае вьюшки ‘obtain_auth_token’ — это наследование с APIView, использование сериализатора, со сверкой логина и пароля, и модели ‘Token’, которая генерирует и сохраняет токен. Сама таблица с токеном выглядит так:

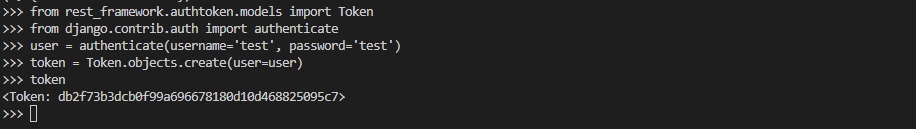

Пример создания токена через shell и модель.

Отправка запросов с токеном

Что бы передать токен его нужно поместить в заголовок ‘Authorization’. Пример через requests:

import requests url = ‘http://127.0.0.1:8000/’ r = requests.get(url, headers= < ‘Authorization’: ‘Token 8072f04f9a1eacbd52fcf7d8289a52245f2454eb’ >)

Или в Powershell и Curl:

Источник: fixmypc.ru