Двухфакторная аутентификация пользователя — это методика идентификации пользователя для входа в сервис, при которой требуется при помощи двух разных способов подтвердить, что это именно владелец аккаунта.

Введение

Даже самые сложные пароли могут быть взломаны, или пользователи могут их просто забыть. Для того чтобы обеспечить сохранность данных в социальных сетях, почте и различных других сервисах, следует применять двухфакторную идентификацию, то есть, 2FA.

2FA, или двухфакторной аутентификацией, является такой метод идентификации пользователя при входе в сервис, при котором необходимо при помощи двух разных способов подтвердить, что это именно владелец аккаунта. В отдельных сервисах, таких как, к примеру, «ВКонтакте», данная процедура именуется «подтверждением входа».

Использование этой функции способно существенно повысить уровень безопасности. Злоумышленнику, которому по различным причинам могут потребоваться данные пользователя, будет значительно сложнее получить доступ одновременно к паролю пользователя, а также к его телефону, электронной почте или иному способу аутентификации. В случае использования лишь только пароля, аккаунт может остаться уязвимым. Пароли могут легко появиться в Сети, и далеко не всегда в этом виноват сам пользователь.

Подключаем двухфакторную аутентификацию ВКонтакте/ Дополнительная защита аккаунта

Двухфакторная аутентификация пользователя

Практически все приложения и сервисы могут предложить пользователям на выбор следующие варианты двойной аутентификации:

- Ввод кода, который пользователь должен получить в SMS или email, после того, как он уже была проверена верность логина и пароля. Это наиболее широко используемый и простой метод, но он обладает и своими недостатками, к примеру, SMS с паролем может быть перехвачена через уязвимости в протоколе, через который она отправляется.

- Ввод кода, который генерируется в отдельном приложении-аутентификаторе. Данный метод считается более надежным, к тому же он является доступным пользователю, даже в случае отсутствия у него мобильной связи. Для того чтобы его можно было использовать, требуется вначале установить одно из необходимых приложений, таких как, Google Authenticator, Twilio Authy, Duo Mobile, «Яндекс.Ключ», а затем сделать выбор в меню используемого сервиса (к примеру, Facebook) вариант двойной аутентификации через приложение. На мониторе должен появиться QR-код, который следует отсканировать через данное приложение, после чего им сразу можно воспользоваться.

- Некоторые сервисы, такие как, к примеру, Facebook и «ВКонтакте», также могут генерировать для пользователей определенное число резервных кодов, которые они могут использовать в случае, если у них будет отсутствовать мобильная связь или они потеряли телефон. Но для этого необходимо заранее сохранить данные коды в надежном месте. Существует еще ряд способов подтверждения входа, используемых достаточно редко:

- Физический ключ безопасности, который является устройством в виде USB-флэшки. Подобные ключи могут использоваться для входа в социальные сети, но настолько серьезный подход имеет смысл для сохранения очень важных данных.

- Подтверждение личности при помощи биометрии. Данный метод пока широко не применяется.

«Двухфакторная аутентификация пользователя»

Готовые курсовые работы и рефераты

Решение учебных вопросов в 2 клика

Помощь в написании учебной работы

Как подключить двухфакторную аутентификацию с помощью Google Authenticator?

Для того чтобы двухфакторная аутентификация смогла гарантировать абсолютную безопасность, в идеальном случае необходимо, чтобы второй фактор для входа приходил пользователю на другое устройство. То есть, не на то устройство, с которого реализуется вход в учетную запись. Риски возникают, когда используется одно и то же устройство и для входа в учетную запись, и для получения одноразового пароля.

Если злоумышленник сможет заразить данное устройство некоторыми видами троянцев, то одноразовый пароль больше не будет защищенным. Но в сравнении с вариантом, когда пользователи совсем не используют двухфакторную аутентификацию, даже версия с одним устройством считается гораздо лучшим вариантом.

При потере пользователем своего устройства, как правило, сервисы всегда могут предложить некие альтернативные способы аутентификации. Однако часто пользователи в подобных случаях вынуждены обращаться в службу поддержки.

Двухфакторную аутентификацию рекомендуется включать в следующих случаях:

- в социальной сети «ВКонтакте»,

- в социальной сети Facebook,

- в личном кабинете системы Google,

- в личном кабинете системы «Яндекс»,

- в кроссплатформенной системе мгновенного обмена сообщениями (мессенджере) Telegram,

- в социальной сети Instagram.

Для того чтобы подключить двухфакторную аутентификацию на сайте социальной сети «ВКонтакте», пользователю следует выполнить следующие действия:

- Зайти в «Настройки».

- Во вкладке «Безопасность» выбрать пункт «Подтверждение входа»

- Выбрать «Подключить».

А затем необходимо будет задать свой пароль, ввести последние цифры номера, с которого на телефон пользователя должен поступить звонок, и функция подтверждения входа будет подключена. Если будет необходимость, то может быть выбрана аутентификация при помощи приложения для генерации кодов, а также может быть выполнена распечатка или запись резервных кодов.

Для того чтобы подключить двухфакторную аутентификацию в мобильном приложении ВК, пользователю следует выполнить следующие действия:

- Зайти в «Настройки» (в приложении они находятся в меню в нижней части экрана).

- Выбрать «Управление аккаунтом VK Connect».

- Выбрать пункт «Безопасность и вход».

- Выбрать «Подтверждение входа».

Затем, аналогично полной версии, следует выбрать способ подтверждения входа и восстановления доступа.

Для того чтобы подключить двухфакторную аутентификацию на сайте Facebook, пользователь должен выполнить следующие действия:

- В меню (около значка уведомлений) следует выбрать «Настройки и конфиденциальность».

- Далее выбрать «Быстрые настройки конфиденциальности».

- В меню «Безопасность аккаунта» следует выбрать «Использовать двухфакторную аутентификацию».

Источник: spravochnick.ru

Как подключить двухфакторную аутентификацию?

Двухфакторная аутентификация — способ усилить защиту доступа к данным. В дополнение к привычному паролю вам нужно сделать что-то ещё. Это затруднит жизнь злоумышленнику, который пытается «взломать» чужой аккаунт.

Представьте сейф. С помощью специального диска с цифрами вы выбираете правильный код доступа. Но ещё нужно использовать ключ. Код доступа («что я знаю») и ключ («что я имею») — два разных фактора.

Если второй фактор — это еще один пароль, то говорят «двухэтапная аутентификация».

Самые распространенные виды второго фактора:

- SMS-код. Система просит ввести одноразовый код, который отправляет на ваш номер мобильного телефона. Возможно, самый распространенный вариант двухфакторной аутентификации.

- Коды из мобильного приложения. Такое приложение периодически генерирует одноразовые коды. Подключение к интернету или SIM-карта не нужны. Важно, чтобы и на компьютере, и на смартфоне было одно и то же (правильное) время. Этот способ мы обычно советуем по умолчанию.

- Резервные коды. Вы заранее генерируете одноразовые коды и храните их в надёжном месте. Очень выручает, если двухфакторная аутентификация включена одним из двух способов выше, но вы не можете воспользоваться смартфоном (потеряли, разбили и т.д.).

- Файл-ключ. При включении двухфакторной аутентификации вы указываете какой-нибудь файл на диске (любой). Вам понадобится «предъявлять» этот файл для доступа к своему ресурсу вместе с паролем. Если потеряете файл (или измените его) — потеряете доступ. Такая защита используется, в частности, менеджером паролей KeePassXC и программой для шифрования файлов и дисков VeraCrypt .

- Аппаратный токен. Устройство типа флешки. По смыслу это ближе всего к ключу, которым вы отпираете дверь своей квартиры.

Подумайте о том, чтобы включить двухфакторную аутентификацию хотя бы для самых важных своих аккаунтов, если вы ещё не сделали это.

По возможности лучше избегать SMS. Во-первых, сама технология разрабатывалась в те давние годы, когда про безопасность особенно не думали. При определённых условиях SMS-сообщения можно перехватить. Во-вторых, известны случаи, когда операторы мобильной связи «с подачи» злоумышленников перевыпускали SIM-карты, не извещая текущих владельцев.

Давайте посмотрим, как включить двухфакторную аутентификацию в аккаунте Google. Наша задача — использовать в качестве основного способа двухфакторной аутентификации коды из мобильного приложения, а для подстраховки — резервные коды.

Включение двухфакторной аутентификации в аккаунте Google

1. Откройте на компьютере браузер и войдите в свой аккаунт Google (если ещё не вошли).

2. Нажмите круглую цветную кнопку с первой буквой своего имени или аватаркой (если загружали аватарку) в правом верхнем углу экрана. Появится небольшое меню. Нажмите кнопку «Управление аккаунтом Google».

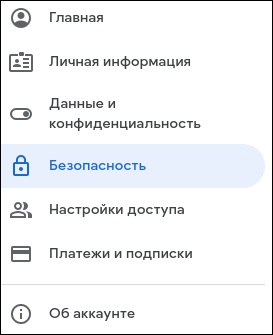

3. Вы на странице настроек аккаунта Google. В левом столбце выберите пункт «Безопасность».

4. Прокрутите чуть вниз до раздела «Вход в аккаунт Google».

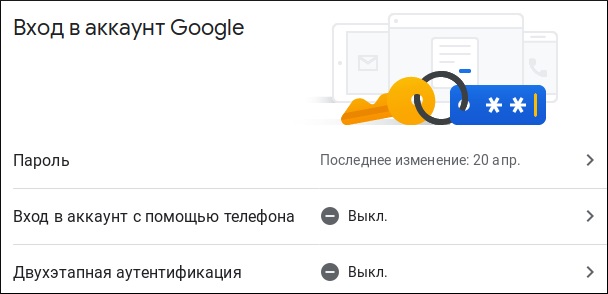

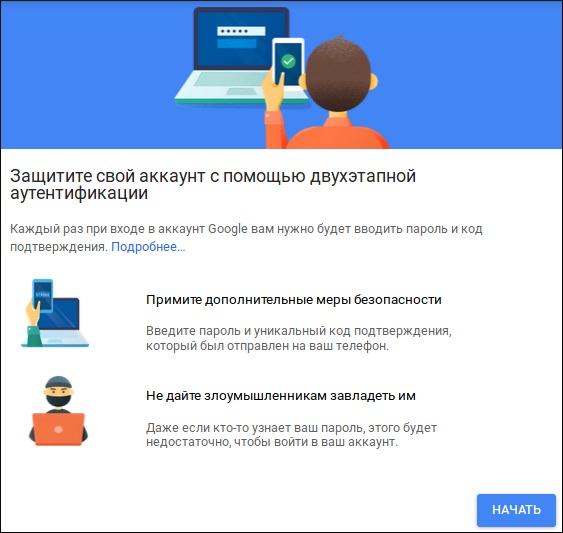

5. Нажмите «Двухэтапная аутентификация». Откроется приветственное окно с базовой информацией о том, что нам предстоит сделать.

6. Нажмите синюю кнопку «Начать». Придётся еще раз ввести свой пароль к аккаунту Google. Это нормально. Когда дело касается настроек, Google время от времени просит ввести пароль. Введите пароль и войдите в аккаунт.

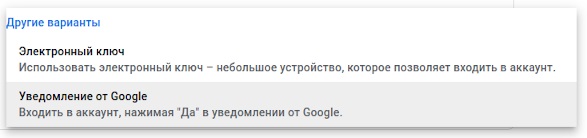

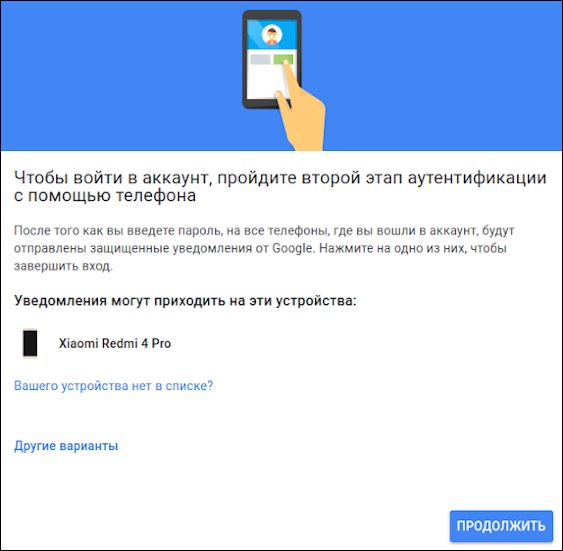

Сначала Google предлагает три способа подключить двухфакторную аутентификацию (нажмите ссылку «Другие варианты»):

- через SMS (мы говорили, что это не самый надёжный способ);

- через «Уведомление от Google» (специфический метод Google; на смартфоне тоже должен быть выполнен вход в аккаунт Google);

- с помощью физического токена.

Увы, мобильное приложение по умолчанию Google почему-то не предлагает. Что ж, включим двухфакторную аутентификацию с помощью уведомления от Google.

7. Убедитесь, что ваше устройство в списке (то есть, на нём действительно выполнен вход в аккаунт Google).

Нажмите синюю кнопку «Продолжить».

8. «Почти готово!» — радостно сообщает Google и предлагает указать резервный способ. Причём подсовывает нам SMS. Но вы нажмите на ссылку «ИСПОЛЬЗОВАТЬ ДРУГОЙ СПОСОБ».

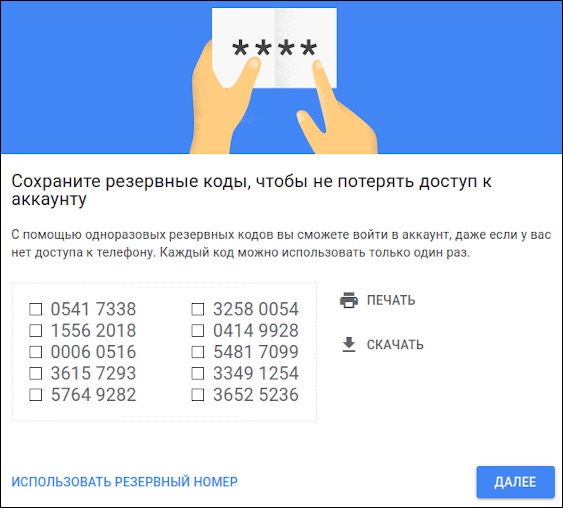

9. Google сразу создаст для вас десять резервных кодов. Запишите их куда-нибудь и храните в надёжном месте.

Нажмите синюю кнопку «Далее». Выплывет ещё одно маленькое предупреждающее окошко. Выберите «Я получил коды».

10. Google всё ещё сомневается, нужно ли включать двухфакторную аутентификацию. Нажмите синюю кнопку «Включить».

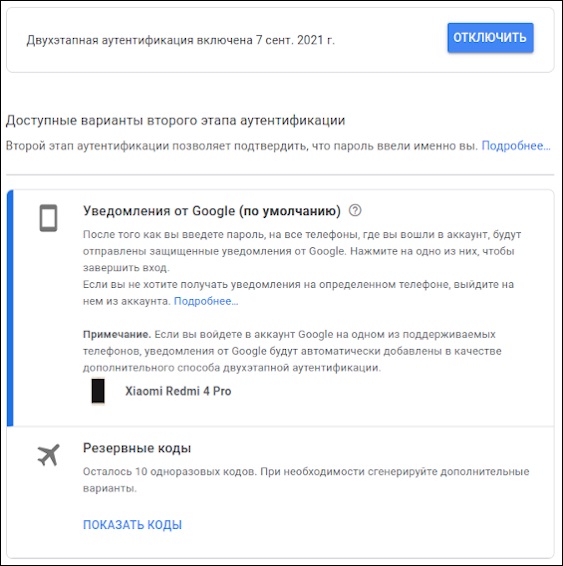

Теперь в настройках аккаунта Google вы можете видеть, что двухфакторная аутентификация (которую строгий Google упорно называет двухэтапной) включена.

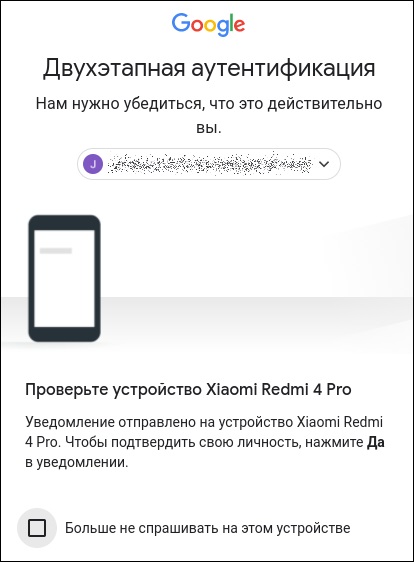

Теперь при попытке входа в аккаунт Google на компьютере у вас сначала спросят пароль, а потом попросят подтвердить вход на мобильном устройстве.

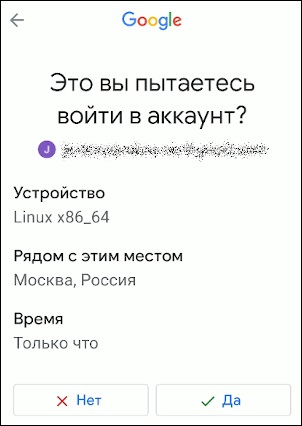

На телефоне появится запрос:

Нажмите «Да», и Google откроет доступ к вашему аккаунту на компьютере.

Установка приложения для генерирования кодов

Всё уже включено, зачем приложение?

Строго говоря, если двухфакторная аутентификация нужна вам только для аккаунта Google, то да, всё включено и можно больше ничего не делать. Но приложение — более универсальный вариант, и мы хотим его показать вам в этом материале. Ведь у нас много аккаунтов, где стоило бы включить двухфакторную аутентификацию. «Уведомления от Google» для них работать не будут. А коды из приложения — будут.

Возможно, самое известное приложение для генерации годов — Google Authenticator. Но вообще таких приложений много и для Android, и для iOS. Вот некоторые примеры приложений с открытым кодом:

- для Android: andOTP , Aegis Authenticator ;

- для iOS: Authenticator , Tofu Authenticator .

Для иллюстраций в этом материале мы будем использовать andOTP для Android. (Если вы выбрали другое приложение, действуйте по аналогии).

Скачайте и установите приложение andOTP на ваш Android-смартфон.

Установка приложения для генерирования кодов

Пусть вас не смущает, что Goolge ведёт себя так, будто никакого иного приложения для генерирования кодов, кроме Google Authenticator, не существует. Все прекрасно работает и с аналогом.

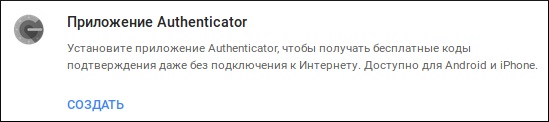

1. Зайдите в настройки аккаунта Google, пункт «Безопасность», прокрутите немного ниже и найдите поле «Приложение Authenticator».

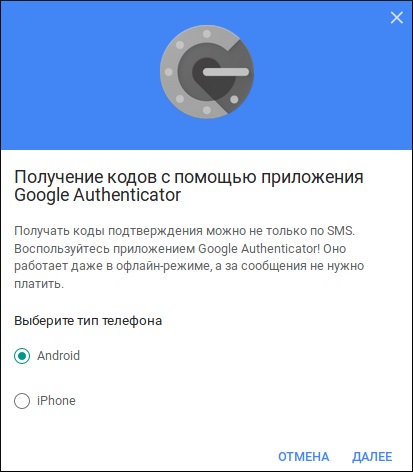

2. Выбор операционной системы.

Выберите «Android» и нажмите «Далее».

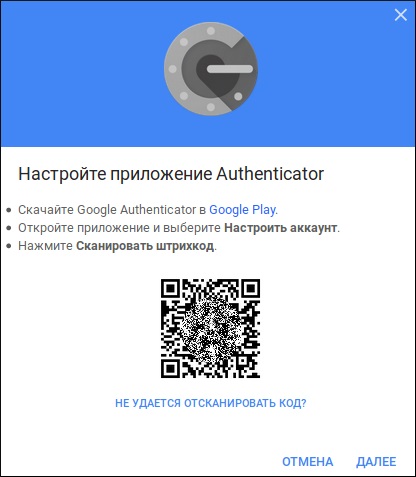

3. Вы увидите окно с QR-кодом. Сканируя такой код с помощью мобильного устройства, можно получить необходимые данные сразу, не вводя их вручную.

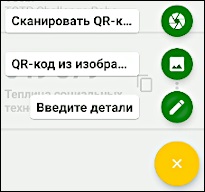

4. Запустите на смартфоне приложение andOTP. Если это первый запуск andOTP, программа может сама предложить сканировать код. Если это не произошло, нажмите кнопку (+) в правом нижнем углу.

В выпадающем меню выберите первый пункт «Сканировать QR-код».

5. Откроется утилита сканирования. Наведите камеру смартфона на QR-код на экране вашего компьютера. QR-код будет автоматически отсканирован, а запись о вашем аккаунте Google появится в andOTP. Код (шесть цифр) будет сгенерирован немедленно. Обратите внимание: сгенерированный код действует очень небольшое время.

О ходе времени можно судить по рыжей полоске под названием программы andOTP.

Когда время истекает, цифры кода (обычно серые) становятся красными. Значит, лучше чуть-чуть подождать, чтобы andOTP сгенерировал новый код.

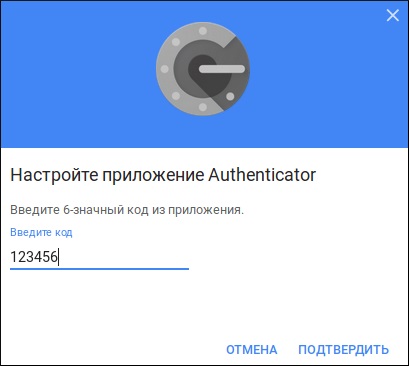

6. Ура, QR-код успешно сканирован, andOTP исправно выдаёт коды на смартфоне. Возвращаемся на компьютер, нажимаем «Далее». Google предложит ввести код из andOTP, сделайте это.

Нажмите «Подтвердить». Если всё в порядке, Google покажет окошко с бодрой надписью «Готово!». Нажмите «Готово».

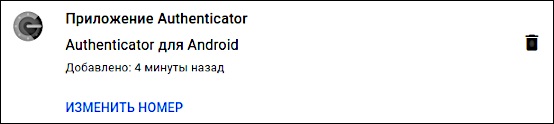

К списку вторых факторов добавится «Приложение Authenticator».

Настройка двухфакторной аутентификации завершена. Теперь вы сможете входить в аккаунт Google с помощью одного из трёх способов: подтверждения Google, одноразового кода из приложения andOTP или резервного кода. По умолчанию это простое подтверждение на смартфоне. Переключиться на другой способ можно, если в ответ на запрос второго фактора нажать ссылку «Другой способ».

Галочку в поле «Запомнить на этом компьютере» есть смысл ставить только на устройстве, которому вы доверяете, где исключён несанкционированный доступ. Двухфакторная аутентификация на этом компьютере будет отключена на 30 дней.

Если же вам нужно включить двухфакторную аутентификацию для другого сервиса, например, для Facebook, повторите шаги этого раздела для настроек Facebook и andOTP. Когда вы сделаете это, вы увидите, что andOTP генерирует коды и для Google, и для Facebook.

Напоследок — о проблеме, которая иногда возникает у пользователей в связи с двухфакторной (двухэтапной) аутентификацией. Вы вводите на компьютере код из andOTP (или аналогичного приложения), а сервис на компьютере сообщает об ошибке. Если вы ввели код верно, проблема, скорее всего, в разных настройках времени на компьютере и на смартфоне. Это бывает, особенно при смене часовых поясов и ручном изменении системного времени. Просто установите одинаковое время на обоих устройствах.

Не нашли ответ на свой вопрос? Напишите нам

В материале используются ссылки на публикации соцсетей Instagram и Facebook, а также упоминаются их названия. Эти веб-ресурсы принадлежат компании Meta Platforms Inc. — она признана в России экстремистской организацией и запрещена.

Источник: nuzhnapomosh.ru

Двухфакторная аутентификация и возможные способы её обойти

Подробно рассматриваем достоинства и недостатки самого популярного способа защиты учётных записей в Интернете.

Передовые методы обеспечения безопасности учётных записей включают двухфакторную аутентификацию (2FA). Она используется повсеместно как для корпоративных, так и для личных аккаунтов пользователей по всему миру.

В классическом понимании этот способ аутентификации подразумевает доставку на телефон или электронную почту специального кода, который необходимо ввести уже после ввода пароля от учётной записи. Однако существуют и другие формы 2FA, которые мы обсудим в этой статье. Двухфакторная аутентификация обеспечивает дополнительный уровень защиты аккаунта от киберпреступников, но при большом желании злоумышленники всё равно найдут способ её обойти. Именно понимание того, каким образом хакеры обычно обходят 2FA, позволит не попасться на их возможные уловки и обезопасить свою учётную запись.

Что такое двухфакторная аутентификация?

2FA — это второй уровень аутентификации, который используется в дополнении к классической комбинации имени и пароля пользователя при входе в учётную запись. Двухфакторная аутентификация может быть настроена на абсолютно разные способы подтверждения владения аккаунтом. Всё зависит от конкретных потребностей самой системы или пользовательских предпочтений.

Иногда для определённого аккаунта необходим наивысший уровень защиты. Тогда на помощь приходит так называемая «многофакторная аутентификация» (MFA), включающая несколько факторов проверки. Например, пароль + физический токен + биометрия. Такой способ защиты учётной записи гораздо надёжнее классической двухфакторной аутентификации.

Какие типы двухфакторной аутентификации существуют?

Некоторые сервисы и приложения позволяют выбирать, какой тип проверки в дополнении к паролю использовать, а некоторые — нет. Рассмотрим же все возможные варианты 2FA.

2FA по СМС

Этот метод аутентификации требует, чтобы пользователь указал свой номер телефона при первой настройке профиля. Затем при каждом входе в систему (или первом для нового устройства), пользователь должен будет вводить одноразовый код подтверждения (One-Time Password, OTP), состоящий чаще всего из шести цифр. Такой код приходит в виде текстового сообщения на телефон. Поскольку у большинства людей есть мобильные телефоны с поддержкой SMS, а дополнительных приложений устанавливать не требуется, этот метод проверки является сейчас, вероятно, самым популярным. Проблемы с 2FA по СМС возникают только при потере сигнала сети или при наличии проблем с работоспособностью телефона.

2FA через голосовой вызов

Этот метод аутентификации подразумевает дозвон на телефон пользователя. При входе в какое-либо мобильное приложение самого факта звонка, как правило, уже достаточно для авторизации, и приложение автоматически подтверждает вход. Но в некоторых сервисах 2FA через телефонный звонок настроен таким образом, что на входящий вызов нужно обязательно ответить, прослушать шестизначный код, озвученный роботом, и затем указать его в форме.

2FA по электронной почте

2FA по электронной почте работает так же, как 2FA по СМС, но одноразовый код подтверждения приходит уже в виде электронного письма на почту пользователя. Одним из вариантов аутентификации по электронной почте является не ввод кода, а переход по уникальной ссылке, который и предоставляет доступ к учётной записи.

2FA по электронной почте требует обязательного подключения к Интернету для получения письма, хотя в современных реалиях можно и не считать это за недостаток. Однако, что точно не является достоинством данного метода, так это частое определение подобных писем как спама. Соответственно, на процесс авторизации из-за поиска письма может уходить больше времени. К тому же, злоумышленникам элементарно взломать учётную запись с аутентификацией по электронной почте, если у них уже есть доступ к этой самой почте. Когда как аутентификация по СМС вынуждает злоумышленника находиться физически рядом с жертвой; украсть его телефон, чтобы подсмотреть код или прибегнуть к сложной атаке методом SIM-jacking.

2FA через TOTP-приложения для аутентификации

Алгоритм временных одноразовых паролей (Time-based One-time Password Algorithm, TOTP) — это форма проверки, которая требует от пользователя установки на смартфон специального приложения, такого как Microsoft Authenticator, Google Authenticator, Яндекс Ключ и т.п. Когда пользователь заходит в определённый онлайн-сервис с нового или неизвестного устройства, ему предлагается открыть приложение для проверки подлинности на своём мобильном телефоне.

Приложение генерирует временный одноразовый код, длиной от шести до восьми цифр, который обновляется каждые 30 секунд. После ввода этого кода в соответствующую форму, пользователь получает доступ к аккаунту. Одним из преимуществ приложений-аутентификаторов является то, что их легко внедрить и использовать.

Пользователь сразу получает пароль для подтверждения, и ему не нужно ждать письма или СМС. Этот способ также надёжнее, чем 2FA по СМС, потому что код нельзя подсмотреть на экране блокировки или связанном по Bluetooth фитнес-браслете. Смартфон необходимо как минимум разблокировать, а может даже и ввести отдельный пароль для доступа к TOTP-приложению. Если пользователь не настроил один PIN-код на все случаи жизни, то и взломать его при использовании TOTP-аутентификатора будет крайне непросто.