1. Intro.

Что такое фишинг. Фишинг (англ. phishing, от password — пароль и fishing — рыбная ловля, выуживание) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам, паролям, данным кредитных карт и тп.

Зачем это нужно. Если не учитывать прямую финансовую выгоду из кражи кред.карт и слива с них денег, то есть еще много целей, на которые можно потратить сфишенные данные. например, кража логинов:паролей почтовых ящиков — минимальное, что мы можем с них получить — пустить под спампродать спамерам. Если нам нужно что-то посерьезнее, можно написать бота, который будет чекать краженные мыла на предмет писем от нужных нам сайтов, например соц.сетей(vkontakte.ru/odnoklassniki.ru/etc) и вытаскивать логины:пассы, тогда мы уже получаем не только мыла под спам, Но еще и акки под спамслив голосоветц.

3. Переходим к действиям.

Что нам потребуется:

Немного терпения.

Капелька мозга.

Текстовый редактор.

Хостинг для Сайта в 2022 году ✅ как создать фишинговый сайт

Анонимный мейлер с поддержкой отправки писем в html.

Чем будем фишить?

— Фишить мы будем скамами ака фейками. — Поддельными страницами, идентичными оригенальным, но все введенные данные будут записываться в нашу бд и юзацо нами)

Какие фейки мы будем использовать?

— т.к. йа буду показывтаь фсе на примере mail.ru, то с-но и фейки будут «под них», создавать будем 2 типа фейков:

Фейк страници авторизации.

Фейк внутри письма, как описывалось в п.2.

И так, преступим, открываем текстовый редактор, рекомендую «Notepad 2», теперь переходим по адресу http://win.mail.ru/cgi-bin/auth , жмем «посмотреть исходный код страници» — зависит от браузера, йа буду показывать на примере оперы. Жмем ctrl+f, вводим в поле поиска »

Теперь спускаемся чуть ниже, и находим 3 строки:

1. 3. 1.Login

2.Domain

3.Password

Сохраняем все как файл html.

Теперь откроем сохраненный файл. непохоже, верно? Все из-за того, что пути к картинкамскриптам и тд — относительные, то есть обращение идет к локальному файлу, а нам нужно чтоб обращение было к удаленному файлу. Меняем все пути типа src=/img/img.jpg на

src=»http://mail.ru/img/img.jpg» . это немного нудно, но зато у нас все будет в одном html-файле, если же вам лень, сохраняем страницу как файл с рисункамиетц, и получаем наш файл.html и папку, с таким же именем, в которой хранятся все нужные файлы.

ТеперЬ, когда у нас есть готовый html-файл, идентичный оригенальному, можно приступить к обрабоке вводимых данных.

Пишем в наш открытый текстовый редактор слудующий код:

Сохраняем этот файл как login.php .

Теперь закинем наш html-файл и файл login.php в одну дирикторию, там же создадим тектовый файл log.txt.

Теперь поставим все на хостинг, с поддержкой php и выставим на файл log.txt права 777.

Теперь зайдем по адресу нашего хтмл-файла и попробуем ввести какую-нить отсебятину, Например логин: adsf пароль: fdsa

2022 Рыбалка ВК ФИШИНГ в 2 шага Приколы и рабочие файлы. Инженерия не спим)) Хакерство.Читинг

Жмем вход. Теперь открываем наш файл log.txt и видим там записанные данные вида введенный логин:выбранный домен:пароль.

Убедились что все работает, теперь вродибы можно слать, но мало ли наше письмо попадет такому же вишеру, и он захочет получить собранные нами акаунты на халяву? — теперь нам нужно подумать немного о защите. Для начал, добавим в нашу папку с фейком пустой файл index.html, теперь доступ к дириктории из браузера закрыт.

Имя log.txt слишком простенькое, и многие наверное именно с него и начнут проверять имя файла бд. поэтому назовем файл как-нибудь типа «adfiaewgnldshga213.txt» и отредактируем следующую строку:

$file = «log.txt»;

$file = «adfiaewgnldshga213.txt»;

Сохраним, теперь наш лог имеет сложное название и путь до лога сложновато определить.

А вот теперь можно составлять текст для рассылки, и подсовывать наш линк на фейк. но есть и здесь загвоздка, как заставить юзверя перейти по линку типа ma1l-ru.com — сложновато, поэтому мы будем отправлять письмо в формате html и напишем примерно следующее:

Здравствуйте. бла. бла. бла. перейдите по ссылке Hard-Porno by mail.ru. бла. бла. бла.

Теперь, человек не видит нашей ссылке, а видит только Hard-Porno by mail.ru и думает, что кликнув по ссылке он попадет на свежезалитую парнуху от админов mail.ru но на самом деле он летит на наш фейковый сайт.

Вроде все хорошо, но каг же быть с юзверями, которые умнее картофеля? Здесь мы рассмотрим второй пример, более правдоподобный.

Все остается так же, только наш html-файл нам больше не нужен, заливаем на хост все оставшееся — php-файл, лог и тд.

Теперь снова открываем наш текстовый редактор и пишем следующий код:

Теперь нам остается только отредактировать параметр action и вписать полный путь, пример action=»http://example.ru/login.php»

Открываем наш мейлер, копируем туда весь код, пишем «от кого» и «кому» тему моно выбрать типа «вам пришло скрытое письмо» и отправляем. теперь ждем пасса, запустите файл у себя в браузере, и вы поймете, что 2ой вариат фейка выглядит убедительнее.

Разумеется, вы можете видоизменять фейки, добавлять в них различные фичи, менять тексты и тп, тк это просто шаблон.

4. ФАК.

Ака часто задаваемые вопросы.

в. Я залил все на хост, решил проверить, но логина и пароля нету, что делать?

о. Скорее фсего ты забыл выставить прова на файл базы данных, проверь чтобы права были 777(0777).

в. Что за код мы вводили в login.php, почему он так работает?

о. Изучай php и тебе все будет понятно.

в. Йа отправил письмо, но почему-то он пришло в изначальном виде и хтмл теги не работают, почему?

о. Скорее всего твой мейлер не поддерживает отправки письм в html.

в. Где мне взять такой мейлер?

о. Скачать. Поиск рулед.

в. Ура, все получилось, все работает, но почему-то мне не пришли логи и пароль жертвы, почему?

о. Возможно «жертва» не такой идиот чтоб повестись на фейк, жди, если не будет результатов, пробуй другие способы.

в. А как мне сделать фейк, например, яндекса?!

о. Точно так же, как и описано в п.3. Параметры везде одинаковы, разве что можно убрать из login.php строку $dom = $_POST[‘Domain’];

в. А правдо, что если в письмо можно втавить хтмл теги, то йа смогу это использовать для ксс и айфреймов?

о. Нет. Теги типа iframe, , etc фильтруются и блокируются системой. Разве что это не почта каких-нить идиотов. На mail.ru не прокатит.

5. End.

Теперь, когда вы знаете как устроить фишенг-атаку, вам следует узнать, что все это противозаконно и уголовнонаказуемо, так что статья написана в позновательных целях и любые противоправные действия — приключение на ВАШУ попу(=

special for Webcriminal =)

Источник: webcriminal.ru

Создаем фишинговый сайт с нуля

Для того, чтобы подложить жертве этот сайт мы можем воспользоваться приложением вроде Ettercap или LanGhost для совершения атаки посредника. Благодаря этому, мы получим возможность перехватывать и анализировать его трафик и даже отправлять собственный трафик в его компьютер. Другими словами, из-за того, что он подключился к нашей точке доступа, мы получили полный контроль над всеми входящим и исходящим данными. Если он действительно загружает детское порно, мы это увидим.

Кроме этого, мы сможем перехватывать электронные письма и пароли к другим приложениям и сетям. При желании, мы даже можем внедрить в его систему meterpreter или другое приложение для прослушки, если хотим получить больше информации.

Ettercap

Ettercap – open source утилита для анализа безопасности компьютерных сетей. Основное предназначение которой – MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”). Имеет возможность sniffing of live connections, фильтрация контента на лету, а так же много других интересных возможностей. Поддерживает как активные, так и пассивные вскрытия протоколов и включает большое количество функций для анализа сети и узла.

Более подробную информацию, можно найти на официальном сайте Ettercap.

Установка/Настройка Ettercap

Скачать и установить Ettercap можно из исходников – здесь. В качестве альтернативы можно воспользоваться следующей командой:

apt-get install ettercap-gtk ettercap-common

Прежде чем приступать к выполнению, выполним небольшую настройку. Открываем файл /etc/etter.conf:

nano /etc/etter.conf

Находим в нем вот эти строки и раскомментируем их:

# if you use iptables: redir_command_on = «iptables -t nat -A PREROUTING -i %iface -p tcp —dport %port -j REDIRECT —to-port %rport» redir_command_off = «iptables -t nat -D PREROUTING -i %iface -p tcp —dport %port -j REDIRECT —to-port %rport»

После того, как все перечисленные выше операции сделаны, запускаем Ettercap. Однако у некоторых, в том числе и у меня, Ettercap работать не будет. Будут появляться ошибки вида “SEND L3 ERROR“. Чтобы такие ошибки не появлялись, воспользуйтесь следующей командой:

# echo «1» > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward

Теперь все должно работать нормально и ошибки не должны выскакивать.

Перехват паролей

Для начала посмотрите на архитектуру сети (см. рисунок ниже), которая будет использоваться. Это нужно для того, чтобы вы хорошо понимали, что и от куда берется:

Запускаем Ettercap:

# ettercap -G

Перед нами появится окно приложения, как показано ниже

Щелкаем по кнопке Sniff -> Unified sniffing. После этого выбираем интерфейс, который используется. У меня это eth0:

В верхнем меню нажимаем кнопки Hosts – Scan for hosts

Теперь опять щелкаем Hosts – Hosts list. Появится окно, как показано на рисунке ниже:

Здесь нам нужно выбрать цели, т.е. выбрать машину, которая будет выступать в качестве “жертвы” и шлюз. Как видно из архитектуры сети, которую используем, в качестве “жертвы” выступает машина с IP-адресом = 192.168.1.3. Ну а в качестве шлюза IP-адрес = 192.168.1.1. Поэтому выбираем 192.168.1.3 и нажимаем кнопку Add to Target 1. Теперь щелкаем 192.168.1.1 и нажимаем кнопку Add to Target 2.

Далее щелкаем Mitm – ARP poisoning. После этого выбираем Sniff remote connections:

Нажимаем ОК. Осталось только запустить. Для этого нажимаем на кнопку Start – Start sniffing.

Sniffing запущен. Осталось подождать, когда пользователь будет вводить свои данные, например от почтового аккаунта:

Как только он ввел свои логин/пароль и успешно вошел на свой почтовый ящик, злоумышленник также успешно перехватил его логин и пароль:

HTTP : 94.100.184.17:443 -> USER: my_testing_akk PASS: my_secret_password INFO: http://mail.ru/

Источник: forumteam.live

Фишинг и фишинговый сайт – что это

Фишингом, что в переводе с английского означает «ловля», называют незаконную деятельности в сети, направленную на выявление личных данных. Это может приводить к потере контроля над банковскими счетами, аккаунтами в социальных сетях и прочее.

Киберпреступник создает интерфейс, визуально схожий с ресурсом, который запрашивает идентификационные данные (например, логин и пароль) для входа в систему.

Чтобы стимулировать потенциальную жертву, мошенник использует привлекательный текст рекламного характера, прилагаемый к ссылке. Он может обещать денежное вознаграждение первым посетителям или сообщать им, что они уже что-то выиграли, а для получения приза необходимо перейти по ссылке и подтвердить свою личность. Такой подход направлен на то, что окрыленный радостью человек поспешно выполнит все требования и эта стратегия, к сожалению, нередко оправдывает ожидания преступников. Одной из причин такого хода развития событий называют низкую осведомленность пользователей интернета о подобных махинациях.

Что такое фишинговый сайт

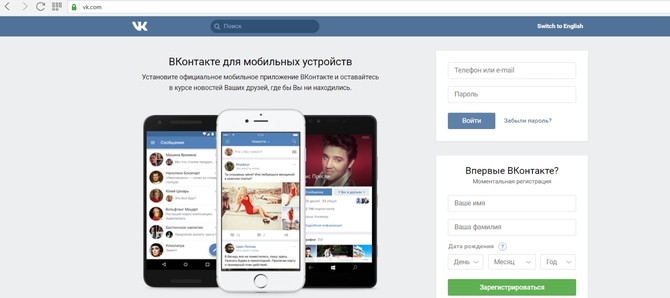

Отличительным признаком недоброжелательного ресурса послужит его путь в адресной строке, несоответствующий тому сайту, который был запрошен пользователем. Например, так выглядит главная страница Vk:

Если данная страница отображается по другому адресу, скорее всего, это фишинговый сайт, владелец которого надеется на ввод персональных данных, которые впоследствии будут отправлены ему.

В такой ситуации стоит покинуть страницу или ввести ложные данные – получив неверные логин и пароль, мошенник не сможет зайти на страницу пользователя и получить доступ к личным сообщениям и другим конфиденциальным данным.

Фишинговый сайт выдают некоторые особенности:

- субдоменыURL-адреса сайта интерпретируются справа (где находится корневой домен) налево. К примеру, для vk.com главным доменом служит com, внутри которого находится vk. Адрес vk.com.forum.me скорее всего окажется ссылкой на фишинговый сайт;

- веб-страница, которая отправляет персональные данные на сервер, должна иметь протоколhttps, вместо http. Данная технология шифрует передаваемые данные, поэтому даже в случае их перехвата злоумышленником, он получит набор ни о чем не говорящих ему символов. В базу данных сайта также заносится закодированная информация, чтобы никто не мог получить к ним доступ кроме владельца, которому предоставляется ключ для дешифровки;

Распространенные проблемы Android 6 и способы их решения

После получения подобного уведомления стоит как можно скорее покинуть небезопасный ресурс.

Внимательность, а также вышеописанные факторы помогут избежать посещения нежелательных сайтов и предотвратят хищение личных данных.

Как создать фишинговый сайт

Для создания поддельного ресурса необходимо максимально точно скопировать его интерфейс, для чего могут понадобиться такие инструменты как HTML/CSS и в большинстве случаев JavaScript. Использование данных языков поможет воссоздать внешний вид, например, главной страницы Вконтакте.

После этого нужно создать серверную часть, которая будет перенаправлять введенные пользователем логин и пароль в базу данных, находящуюся под контролем мошенника. После этого он сможет войти в аккаунт Вконтакте своей жертвы и получить доступ к личной информации.

Важным фактором является регистрация доменного имени, которое будет максимально похоже на адрес подлинного ресурса. Тогда гораздо более вероятно, что пользователь передаст конфиденциальные данные до того, как обнаружит попытку их хищения.

Источник: composs.ru