Подсказки по Fortnite: играй на легке

Автор FortniteGames На чтение 6 мин

Двухфакторная аутентификация в Фортнайте — это дополнительная мера безопасности, которая помогает защитить аккаунты пользователей от взлома и нежелательных подключений. Из-за популярности игры в комьюнити все чаще попадаются мошенники. Они стараются получить деньги за счет чужих внутриигровых ценностей и взламывают ради этого аккаунты.

Что такое двухфакторная аутентификация

Двухфакторная аутентификация предполагает дополнительное подтверждение входа в аккаунт с помощью кода. Последний может прийти на электронный ящик или на аутентификатор.

Как включить двухфакторную аутентификацию на iPhone, Mac и других устройствах с Apple ID

В результате пользователю нужно не только знать пароль, но еще и быть владельцем привязанного e-mail или устройства, на котором установлено приложение.

Это не исключает вероятность взлома, но сильно уменьшает ее.

Варианты подключения

Существует 2 варианта подключения двойной идентификации: через приложение или через электронную почту. Первый способ безопаснее, но менее удобен; второй — не требует дополнительных манипуляций для проверки кода подтверждения, достаточно лишь зайти на e-mail. Однако злоумышленники могут получить доступ не только к вашему паролю от аккаунта Fortnite, но и к электронной почте.

Чтобы включить двукратную аутентификацию, зайдите на сайт Epic Games и войдите в свой аккаунт. Выберите вкладку «Пароль и безопасность». Переместите ползунок вниз. Вы увидите пункт «Двухфакторная аутентификация». Далее система предложит вам выбрать, куда будут приходить коды подтверждения.

Приложение

Если вы хотите подключить мобильный аутентификатор, вам нужно будет скачать на смартфон одно из следующих приложений:

- Google Authenticator;

- Microsoft Authenticator;

- LastPass Authenticator;

- Authy.

Найти программы можно в любом официальном магазине приложений. Для Android это Google Play Market, а для пользователей ОС iOS — AppStore. Не скачивайте другие программы и не пользуйтесь неофициальными источниками: это может привести к заражению вирусами, ворующими личные данные пользователей.

На сайте нажмите на кнопку «Включить аутентификатор». Откроется новое окно с инструкцией по подключению опции. Вы увидите QR-код, который нужно отсканировать. Откройте загруженное приложение, нажмите на пункт «Добавить». Направьте камеру на код. Приложение отсканирует его. В результате вы получите строку с цифрами. Введите их в нижней части окна в поле «Код безопасности».

Иногда пользователи получают ошибку о введении неверного кода. Это может быть связано с неправильными временем и датой на смартфоне или планшете. Для устранения ошибки следует включить в настройках автоматическую синхронизацию с сетью.

Электронная почта

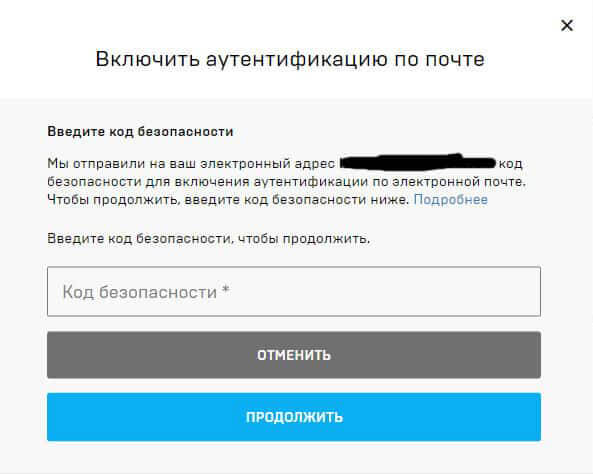

Для подключения к e-mail достаточно нажать на кнопку «Включить аутентификацию по почте». На тот адрес, который привязан к вашему аккаунту, будет отправлено письмо с кодом безопасности. Зайдите на электронную почту и найдите его.

Если в списке входящих писем его нет, проверьте папку «Спам»: оно может случайно оказаться там. В случае привязки сразу нескольких электронных адресов к 1 основной почте попробуйте зайти на нужный аккаунт отдельно. При использовании дополнительных e-mail письма на неосновной ящик могут приходить с задержкой. После введения кода безопасности аутентификация будет подключена.

Вход в Fortnite с двухфакторной аутентификацией

Если вы решили подключить двухфакторную аутентификацию, вам придется часто вводить коды безопасности для получения доступа к аккаунту. Это нужно будет делать на любой платформе: компьютере, Xbox, PS4 и т. д.

Система запрашивает ввод кода в следующих случаях:

- вы впервые активировали двойную аутентификацию;

- вы решили зайти в аккаунт или игру с нового устройства;

- с момента вашего последнего визита прошло более месяца;

- вы удалили файлы cookies в браузере.

Стандартная процедура входа после включения аутентификации будет отличаться лишь необходимостью ввода кода безопасности. Он будет приходить на почту или в приложение. Никому не сообщайте свои личные данные, включая e-mail, номер телефона, коды и т. д. Даже техподдержка никогда не запрашивает подобную информацию.

Отключение двухфакторной аутентификации в Fortnite

Восстановление данных от аккаунта Fortnite

Подключить двойную аутентификацию можно только в том случае, если вы помните свой пароль и электронную почту, на которую регистрировались. При утрате пароля зайдите на сайт Epic Games и нажмите на кнопку «Войти». Ниже формы будет строка «Забыли пароль?», выберите ее. Введите тот адрес электронного ящика, на который вы регистрировались, при необходимости пройдите капчу и нажмите на кнопку «Отправить письмо». На почте вы найдете информацию для смены логина или пароля, вам останется лишь ввести новые данные.

Если вы утратили доступ к электронному ящику, вам придется обратиться в техническую поддержку Epic Games. Для этого перейдите на сайт и выберите пункт «Учетная запись». Нажмите на кнопку «Свяжитесь с нами». Появится окно с выпадающим меню. В последнем выберите пункт «Учетные записи». Это будет вашей причиной обращения.

В форме ниже максимально детально разъясните возникшую проблему и отправьте запрос.

Иногда игроки помнят пароль, но забывают, к какой почте был привязан аккаунт. Можно попробовать сделать поиск по письмам, если сохранен доступ к ящикам. В случае отсутствия результатов восстановить доступ будет проблематично. Вы можете обратиться в техническую поддержку, но из соображений безопасности специалисты редко удовлетворяют подобные запросы.

Мошенничество в Fortnite

Fortnite является рекордсменом в игровой индустрии: 2018 г. принес разработчикам почти 2,5 млрд долларов. Это максимальный показатель за все время существования компьютерных игр. В «Фортнайте» монетизировано все: вы можете купить специальные скины, улучшения для оружия, валюту и т. д. Ценность представляет даже сам аккаунт с копией игры. Из-за этого Fortnite стал лакомым куском для мошенников. Они взламывают аккаунты, ищут редкие скины и вещи, продают их и переводят деньги на свой счет.

В 2018 г. BBC удалось взять интервью у подростка из Словении. За 7 месяцев он заработал 20 тыс. долларов, взламывая чужие аккаунты. Сам подросток описал этот процесс как рыбалку: либо вы находите учетную запись, полную внутриигровой валюты и ценных трофеев, либо обнаруживаете пустышку. Некоторые редкие вещи оцениваются игроками в сотни долларов.

Подключение Fortnite 2FA для бесплатной добычи

Разработчики знают, что Фортнайт стал пристанищем для мошенников, поэтому стараются повысить уровень безопасности путем поощрений. Они предлагают внутриигровую награду за подключение двойной аутентификации. В режиме королевской битвы пользователи получают эмоцию-танец Boogiedown, а в «Сражении с бурей» — 50 слотов арсенала, 10 ячеек для рюкзака и предмет «Лама с заначкой тролля».

- Fortnite Mobile поддерживаемые устройства

- Сменить ник в Фортнайт

- Поддержка Эпик Геймс Фортнайт

- Вести код в Фортнайт

- Онлайн Фортнайт сейчас статистика

- Поддержка автора Фортнайт

- Как играть с ботами в Фортнайт

- Скин Ронина Фортнайт

- Код на Айконика

- Как стать Про в Фортнайт

Источник: fortnitegames.ru

FUCK 2FA! Обходим двухфакторную аутентификацию с помощью Modlishka

Теневые форумы изобилуют предложениями о взломе аккаунтов. В большинстве случаев атаки устраивают при помощи фишинга с подделкой страницы авторизации. Однако такой метод неэффективен, если пользователю приходит SMS с проверочным кодом. Я покажу, как пробить двухфакторную аутентификацию, на примере взлома аккаунта Google редактора «Хакера».

Экскурс в 2FA

Во времена, когда сайты работали по HTTP и о защите толком никто и не думал, перехватить трафик с учетными данными было совсем несложно. Потом трафик стали шифровать, и хакерам пришлось придумывать более изощренные способы подмены и перенаправления маршрутов. Казалось бы, двухфакторная аутентификация окончательно решила проблему, но все дело в деталях ее реализации.

Метод 2FA (Two-Factor authentication) был придуман как дополнительный способ подтверждения владельца аккаунта. Он основан на нескольких способах аутентификации:

- пользователь что-то знает (например, может ответить, какая была девичья фамилия его матери или кличка первого домашнего питомца);

- пользователь обладает уникальными чертами, которые можно оцифровать и сравнить (биометрическая аутентификация);

- пользователь имеет девайс с уникальным идентификатором (например, номер мобильного, флешку с ключевым файлом).

Первый метод еще встречается при восстановлении паролей по контрольным вопросам. Для регулярного использования он не годится, так как ответы не меняются и могут быть легко скомпрометированы. Второй способ чаще применяется для защиты данных на мобильных гаджетах и для авторизации клиентских приложений на серверах.

Самый популярный метод 2FA — третий. Это SMS с проверочными кодами, генерируемыми по технологии OTP. Код приходит каждый раз разный, поэтому угадать его практически невозможно.

Однако чем сложнее преодолеть защиту техническими методами, тем легче бывает это сделать социальной инженерией. Все настолько уверены в надежности 2FA, что используют ее для самых ответственных операций — от авторизации в Google (а это сразу доступ к почте, диску, контактам и всей хранимой в облаке истории) до систем клиент-банк.

При этом возможность обхода такой системы уже показывал австралийский исследователь Шабхэм Шах (Shubham Shah). Правда, его метод был довольно сложен в практической реализации. В нем использовалась авторизация по звонку, а не SMS, а предварительно нужно было узнать номер телефона жертвы и часть учетных данных. PoC был не особо убедительным, но наметил вектор атаки.

Modlishka

В начале 2019 года польский исследователь Пётр Душиньский (Piotr Duszyński) выложил в открытом доступе реверс-прокси Modlishka. По его словам, этот инструмент может обойти двухфакторную аутентификацию, что мы сейчас и проверим.

Если сравнить его с тем же SEToolkit (он встроен практически во все популярные дистрибутивы для пентеста), то разница вот в чем: SET клонирует и размещает на локальном сервере страницу авторизации. Там все основано на работе скриптов, которые перехватывают вводимые учетные данные жертвы. Можно, конечно, настроить редирект на оригинальный сайт, но трафик от жертвы до твоего сервера будет незашифрованным. По сути, такого рода программы выступают в роли web-серверов с поддельным (фишинговым) сайтом.

Modlishka действует иначе. Генерируется свой сертификат, которым шифруется соединение от жертвы до нашего сервера (чтобы не палиться). Затем эта машина выступает в роли обратного прокси.

Другими словами, весь трафик идет на оригинальный сайт с инстанцией на нашем сервере. У хакера остаются учетные данные, и захватывается авторизованная сессия жертвы. Классическая MITM-атака, которую предваряет фишинг (нужно как-то заставить жертву установить поддельный сертификат и направить ее на фейковый сайт).

![]()

WARNING

Статья написана в образовательных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный изложенными здесь материалами.

Поднимаем стенд

Давай поднимем сервер с Modlishka внутри локальной машины. Я сделаю это на примере Kali Linux, но принципиальной разницы для других дистрибутивов не будет — разве что слегка изменится путь к исходникам Go.

Вначале ставим Go — на этом языке написан реверс-прокси, и без Go он не скомпилируется.

$ apt-get install golang

Следом указываем путь к директории исходников:

$ export GOPATH=’/root/go’

Проверить все можно командой

$ go env

В выводе должен быть указан GOPATH.

Затем клонируем ветку с инструментом.

$ go get -u github.com/drk1wi/Modlishka $ cd /root/go/src/github.com/drk1wi/Modlishka/

$ openssl genrsa -out secret.key 2048 $ openssl req -x509 -new -nodes -key secret.key -sha256 -days 1024 -out cert.pem

Теперь необходимо перенести содержимое ключа и сертификата в файл plugin/autocert.go и заменить значение двух переменных:

- const CA_CERT — значение сертификата (файл pem);

- const CA_CERT_KEY — значение ключа (файл key).

Теперь собираем все это дело:

$ make

Занимает компиляция от трех до десяти минут в зависимости от количества вычислительных ресурсов.

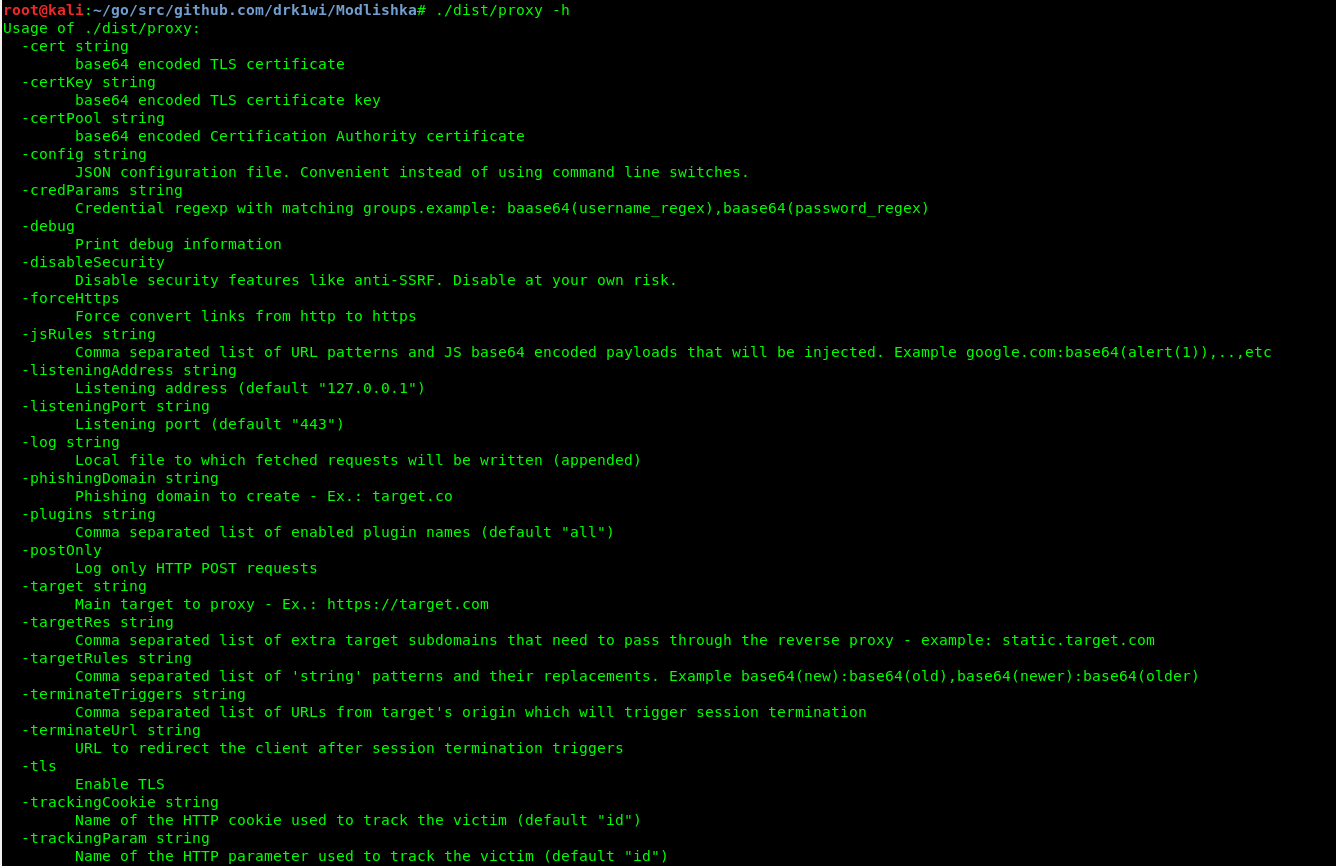

Сам запускаемый файл находится в директории dist/ под названием proxy . Для проверки можно запустить с ключом -h — вывод справки.

$ ./dist/proxy -h

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru