Это он, деанон! Пробиваем пользователей Telegram по открытым источникам

Если в интернете кто‑то не прав, у тебя есть ровно два варианта. Первый — понять и забить, второй — найти обидчика и аккуратно начистить ему интерфейс. Но для начала этого самого обидчика нужно как минимум вычислить и по возможности деанонимизировать. О том, как это сделать в «Телеграме», мы расскажем в сегодняшней статье.

Несмотря на то что «Телеграм» считается безопасным и защищенным мессенджером, при желании в его недрах и глубинах можно отыскать большой объем информации о пользователях. А если подключить к поиску методы OSINT, то есть разведки по открытым источникам, сведений можно собрать еще больше. На помощь нам придут специально обученные телеграм‑боты, поисковые системы и, конечно же, русская народная смекалка.

warning

Сбор информации о частной жизни граждан без их согласия незаконен, помни об этом. В этой статье рассказывается о поиске в открытых источниках данных, которые люди оставляют в публичном доступе сами. Но в любом случае нужно соблюдать требования законодательства и уважать право граждан на сохранение их приватности. Поэтому информация в статье предоставлена исключительно в ознакомительных целях. Авторы и редакция не несут ответственности за любой возможный вред, причиненный использованием материалов этой публикации.

Любой поиск нужно с чего‑то начинать. Пользователь «Телеграма» может, если захочет, сменить ник, имя и прочие данные своего аккаунта. Кроме одного: ID, или индивидуального идентификатора, который присваивается учетке при регистрации и впоследствии остается неизменным. Поэтому именно его всегда используют в тех случаях, когда нужно указать на аккаунт максимально точно, он же однозначно идентифицирует юзера в базах данных. Вот этот ID интересующего нас персонажа и следует вычислить в первую очередь.

Идентификатор и основные данные

www

Если ты хочешь узнать способы сбора имен участников чатов в «Телеграме», обязательно прочитай статью «Парсим телегу. Как собирать имена участников чатов в Telegram».

Теперь можно попытаться отыскать полезную информацию, связанную с полученным нами ID. Начать можно с высокотехнологичной процедуры, известной в узких хакерских кругах под названием «гуглеж». Действительно, в индексе поисковых систем вполне могут встретиться данные из каких‑нибудь утечек или публичных баз — для этого в качестве запроса следует указать ID юзера «Телеграма» в кавычках. Если в «Гугле» и «Яндексе» не нашлось ничего полезного, к нашим услугам имеются многочисленные боты, большинство которых, правда, предоставляет информацию на платной основе:

Все эти боты ищут информацию в утекших базах данных, которыми щедро делятся с анонимусами всевозможные интернет‑магазины, службы доставки и криворукие админы популярных пабликов. Выяснив имя пользователя, его номер телефона или email, можно повторить поиск с этими данными и получить дополнительные сведения, например известные пароли, учетки в социальных сетях, дату рождения, другие ники этого пользователя.

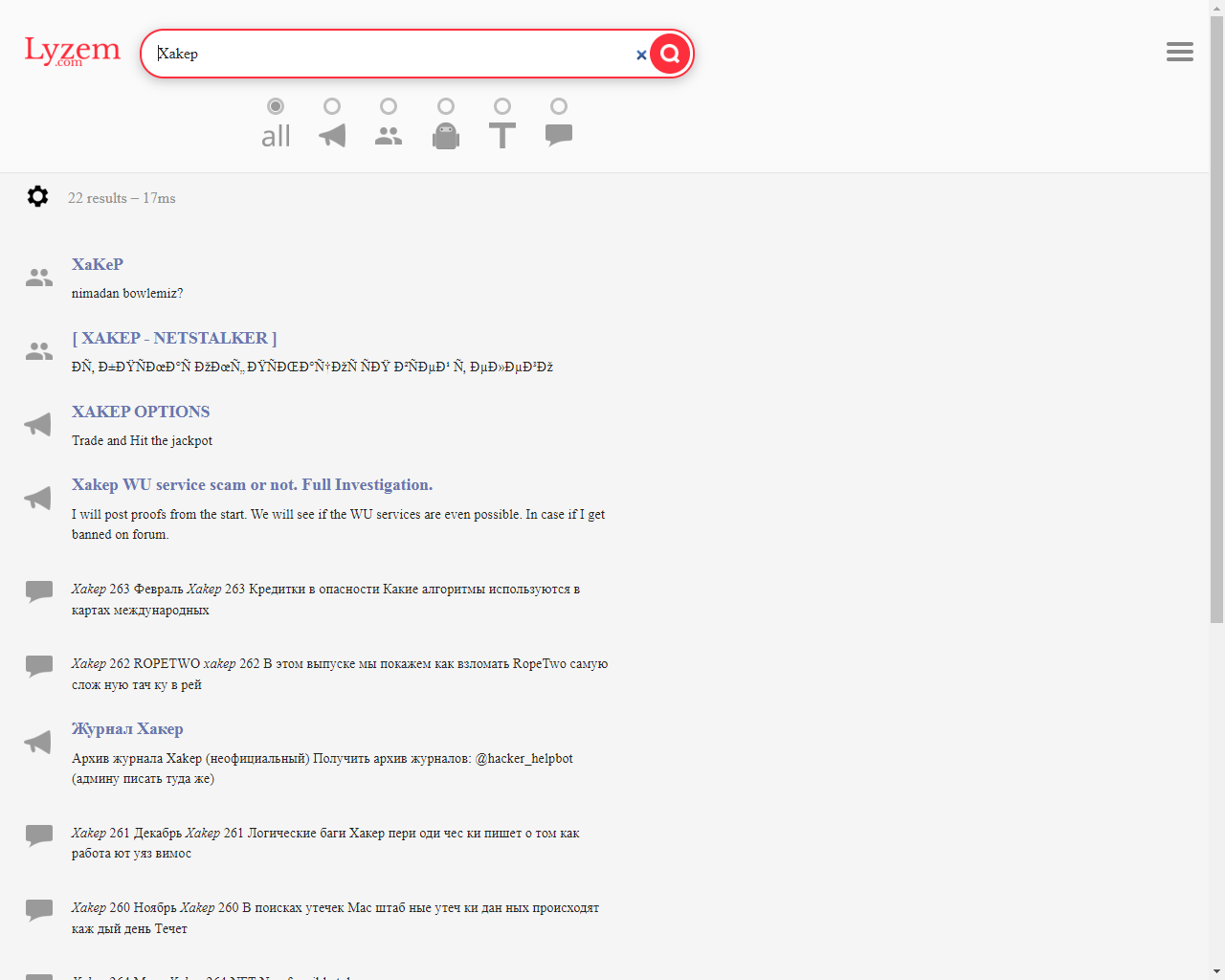

На следующем этапе можно попытаться найти что‑нибудь интересное с использованием специализированных поисковых систем вроде lyzem.com — это поисковик по открытым чатам, каналам, ботам Telegram и сайту telegra.ph.

Результаты поиска, прямо скажем, получаются не слишком релевантными, но что‑то интересное с помощью этого сервиса найти можно. А вот еще три использующих технологии Google поисковика по «Телеграму», которые тоже могут оказаться небесполезны:

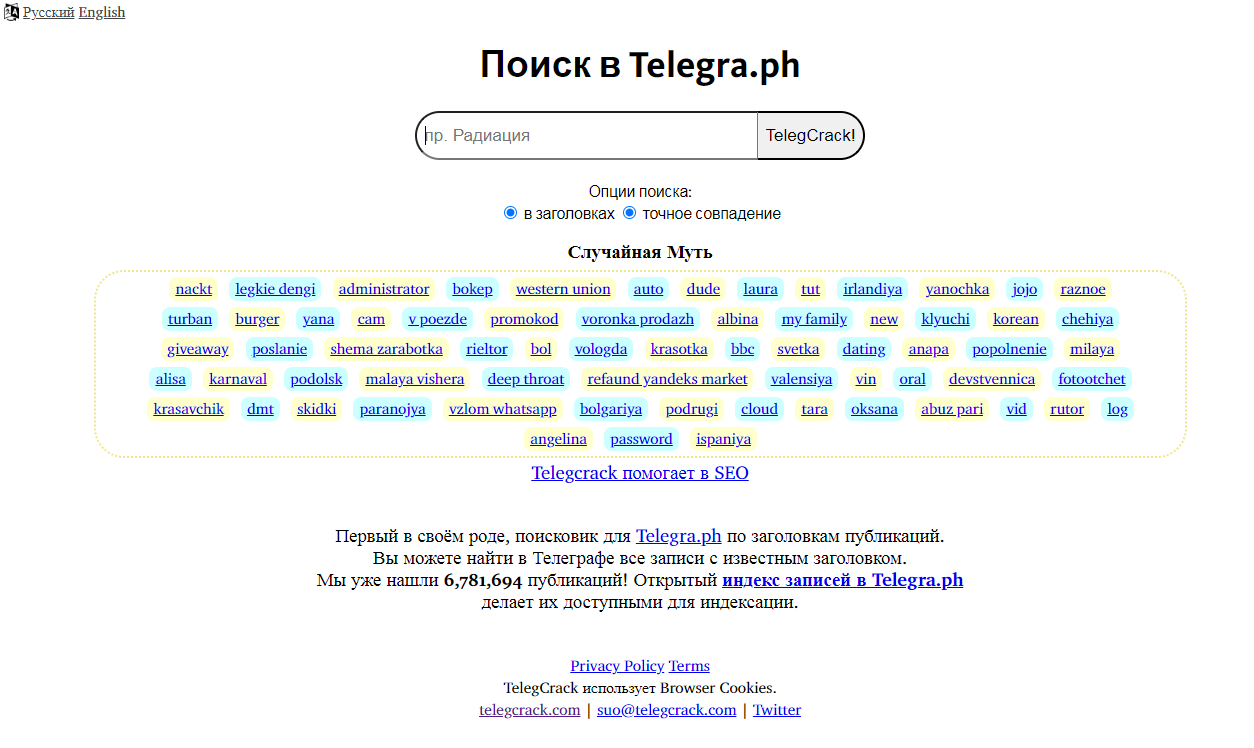

Ну и не следует забывать о поисковике telegcrack.com, который ищет по заголовкам публикаций на сайте Telegra.ph. Этот инструмент больше полезен для сеошников, чем для исследователей вроде нас, но пренебрегать им все‑таки не стоит.

Поиск по нику

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru

Внимание, Telegram «ломают» при помощи СМС!

Мошенники все время придумывают что-то новое. Это один из главных принципов их успеха. Хотя даже новые схемы обмана на поверку являются всего лишь вариациями уже известных мошеннических схем. Нечто подобное можно сказать и новой атаке, которой уже подверглись пользователи популярного в России мессенджера Telegram.

Ставка делается на человеческую доверчивость – краеугольный камень обмана. Людям неожиданно сообщают о попытке взлома и они готовы выполнить все, чтобы не допустить этого!

Атака начинается с получения СМС-сообщения. В нем мошенники, соблюдая лаконичность и стиль, сообщают от имени администрации мессенджера о зафиксированном запросе на экспорт данных. Это прямо указывает на то, что кто-то посторонний получил доступ к учетной записи. Начинается паника. В сообщении есть и ссылка, которая позволит отменить экспорт.

Пользователю предлагается пройти по ней. За ней скрывается фальшивый сайт, во всех деталях имитирующий дизайн сайта Telegram. Немного поплутав по страничке, пользователь обнаруживает кнопку «Остановить экспорт». После ее нажатия мошенники получают в свое распоряжение учетные данные пользователя и могут использовать их по своему усмотрению.

Чтобы не стать жертвой мошенников, нужно быть более внимательным и не доверять содержанию СМС безоговорочно. Напротив, нужно не поддаваться панике, а попробовать поставить под сомнение утверждения мошенников и обстоятельно проверить их.

Добавьте «Нескучные технологии» в избранные источники

Источник: itcrumbs.ru