Для корректной работы телефонии MANGO OFFICE не рекомендуем использовать VPN сервисы. Если работа Вашей компании не может обойтись без подключения к VPN , то следует поставить свободный доступ ко всем ip адресам в настройках личного кабинета.

Как настроить свободный доступ

- разрешить входящие соединения и исходящий трафик для прохождения голоса по протоколу UDP и TCP для подсети:

- разрешить входящие соединения и исходящий трафик для сервера AutoProvision по протоколу UDP и TCP для адреса:

Для корректной работы с сайтом mango-office.ru разрешите доступ к 178.248.236.69.

Рекомендуем отключать SIP ALG на сетевом оборудовании. В некоторых случаях SIP ALG нарушает процесс регистрации SIP устройств.

Контакт-центр системы ограничения доступа

Контакт-центр клиент нуждается в доступе к следующим Web-ресурсам по протоколу HTTPS (порт TCP 443 протокол TCP):

https://issa.mangotele.com (178.248.235.69 и 81.88.85.71)

How to set proxy in Telegram iPhone or iOS app | Add proxy

https://issa.mangotele.com/upload/manual/ — файлы помощи

https://updates.mangotele.com/_apps/mpt/ (81.88.82.79) — файлы обновления

https://api.mangotele.com (178.248.232.70 и 81.88.85.72) — все Web-сервисы работающие по протоколу авторизации OAuth

https://jur.mangotele.com (81.88.85.73) — справочник организаций

https://auth.mango-office.ru (81.88.85.79) — сервер аутентификации

81.88.85.80 — сервер адресной книги

81.88.85.85 — сервер аватаров

81.88.85.88

В случае добавления новый адресов, рекомендуем открыть сети:

81.88.85.64/26 — сервера цов и веб-сервисы

81.88.82.64/27 — обновления и файлы

81.88.82.213 — сервер работы чатов

Обмен данным с cc.mangotele.com осуществляется по протоколу SSL.

Для успешной работы Контакт-центр необходимо открыть:

81.88.85.94 (порты с 5600 по 5607 включительно)

81.88.85.95 (порты с 5600 по 5607 включительно)

81.88.85.96 (порты с 5600 по 5607 включительно)

81.88.85.97 (порты с 5600 по 5607 включительно)

81.88.85.98 (порты с 5600 по 5607 включительно)

81.88.85.99 (порты с 5600 по 5607 включительно)

Для работы софтфона в Контакт-центре нужен доступ к mangosip.ru аналогичный тому, что нужен для нормальной работы SIP оборудования (софтфон Контакт-центра использует тот же SIP-сервер).

Pазрешить входящие соединения и исходящий трафик по протоколу UDP и TCP для прохождения сигнальных SIP сообщений для адресов: 81.88.86.0/24

*порт 5060 и порт 60000

Pазрешить входящие соединения и исходящий трафик по протоколу UDP и TCP для STUN-сервер mangosip.ru для адреса: 81.88.86.0/24

*порт 3478

Pазрешить входящие соединения и исходящий трафик для прохождения голоса по протоколу UDP для адресов: 81.88.86.0/24

*порты с 1024 по 65535.

Видеоконференцсвязь

Должны быть открыты следующие подсети для работы ВКС:

81.88.86.0/24, порты динамические: 1024-65535

81.88.80.0/24, порты динамические: 1024-65535

81.88.85.67, 81.88.82.36, порты динамические: 1024-65535

185.200.140.5:4307, 185.200.140.6:4307.

«external_ip»: «185.200.140.6», «host»: «trueconf02.mango-office.ru»

«external_ip»: «185.200.140.5», «host»: «trueconf01.mango-office.ru»

Гибридное облако

- 81.88.82.83:3300

- 81.88.82.84:3300

- 81.88.82.85

- 81.88.82.86

- https://registry-vbpx.mango-office.ru ( 81.88.82.82:443) — инсталляция и обновление Mediaproxy

- https://integrationapi.mango-office.ru ( 81.88.85.109:443)

- mangosip.ru — протокол SIP на порт 5060, протокол TLS на порт 5061

Источник: www.mango-office.ru

Закрытые порты! Что делать, если серверов лобби не видно / не подключается?

Закрытые порты – это распространённая проблема, особенно для компьютерных игр. Бывает так, что любимая игра не работает из-за невозможности подключиться, например, к серверу. Или ваше лобби (хост/сервер) в игре никто не может найти. Тогда люди начинают заниматься поисками причины этого недоразумения там, где их нет. Часто проблема заключается не в интернет-соединении и даже не в несовместимости с программным обеспечением.

Как правило, проблема заключается в закрытых каналах для передачи данных, но, чтобы решить эту проблему, необходимо открыть порты. И начать, пожалуй, следует с IP-адреса ПК, поскольку он вам ещё пригодится, когда дело дойдёт до настройки портов в роутере.

Что значит «открыть порт», почему они вообще могут быть закрыты?

Канал передачи данных из внешней сети до вашего компьютера может быть заблокирован по трем причинам:

1) Брандмауэр / Антивирус

Может банально заблокировать приложению доступ в интернет по всем портам. Или в режиме сверхбезопасности по умолчанию блокировать любые данные из сети.

2) Маршрутизатор / Роутер

Дополнительный передатчик усложняет маршрут до компьютера, порой делая его сложным для игры / приложения.

Данные из внешней сети по определенному порту могут дойти до роутера, а тот может не понять, на какое именно устройство (по какому внутреннему IP) их дальше отправить.

3) Вирус / Кривая сборка Windows

Это спонтанные ошибки, наглухо заблокированные адреса, недостаток прав, некорректная работа встроенных в ОС сетевых служб и все такое.

Как бороться с каждой из трех возможных причин, читайте далее в статье, пользуясь пошаговыми инструкциями.

Где и как можно узнать свой IP-адрес?

Если роутер новый, а вы с ним ничего не делали, как его настроили, тогда IP-адрес можно посмотреть на устройстве (на дне или сзади), где заодно будет указан пароль вместе с логином для входа в настройки роутера.

Как узнать IP-адрес на Windows 10?

В случае с Win 10 нужно сделать следующее:

- Нажимаете ЛКМ по значку трея «Параметры сети и Интернет»;

Существует и другой способ узнать IP-адрес на «десятке». Для этого нужно воспользоваться инструментом под названием «PowerShell»:

- Нажимаете на значок «Пуск» и в меню находите «Windows PowerShell». Либо просто вбейте «cmd» в поиск и нажмите «Enter» для запуска старой доброй командной строки.

Несмотря на тот факт, что операционную систему Windows 7 больше не поддерживают, она всё ещё популярна среди уверенных пользователей PC. Поэтому инструкция определённо поможет, если вы тот самый консервативный человек:

- В трее отыщите (если вы не убрали панель) иконку своего интернет-подключения, после чего перейдите к центру управления подключениями;

Прелесть вышеописанного способа очевидна – не нужно ничего уметь. Достаточно знать, как кликать мышкой. Однако существует и другой способ, благодаря которому IP-адрес можно узнать быстрее, но он не подойдёт для рядовых пользователей ПК:

- Необходимо запустить окошко с меню «Выполнить» с помощью «горячих» клавиш «Win+R» прописать команду «npca.cpl»;

- Снова открывайте командную строку с помощью сочетания клавиш «Win+R», где на этот раз прописываете команду «cmd»;

Как проверить статус своих портов?

Перед тем как начнёте разбираться с портами, рекомендуем для начала ознакомиться с их статусом, иначе не узнаёте, какой порт – работает, а какой – нет. И, соответственно, не сможете включить или настроить их.

Проще всего проверить порты с помощью какого-нибудь онлайн-сервиса, где это делается в два клика, например, https://2ip.ru/check-port/ или https://2ip.ua/ua/services/ip-service/port-check, но можно воспользоваться и консолью, если нет желания куда-то переходить.

- Выбираете «Пуск» находите «Программы» далее выбираете «Стандартные» нажимаете на «Командную строку». Или в поисковой строке просто введите «cmd», чтобы запустилась командная строка;

Как открыть порт через «Брандмауэр Windows»?

Брандмауэр защищает компьютер не только от вирусов, но и ещё от шпионских вредоносных программ, которые запросто могут попасть к вам через интернет-соединение. Кроме того, встроенный защитник умеет отслеживать не только исполняемые процессы, но и трафик, именно поэтому с его помощью можно в некоторых случаях разблокировать определённые порты для конкретных задач.

И обычно при первом запуске приложения/программы «Брандмауэр Windows» спрашивает можно ли запустить тот или иной процесс, где нужно выбрать вариант «Разрешить доступ», благодаря чему он не блокирует приложение, но если по каким-то причинам пропустили этот момент, придётся прибегнуть к нижеописанному способу:

- Откройте «Панель управления» перейдите в раздел «Система и безопасность» (на Win 10 сразу «Брандмауэр») найдите и перейдите в «Брандмауэр Windows» «Дополнительные параметры»;

По итогу вы создадите новое правило, которое открывает порт для выбранной игры. Кроме того, описанный выше способ стандартный, то есть он абсолютно идентичный для всех версий ОС Windows, начиная с Win 7 и заканчивая последней на данный момент Win 10.

Важно: дополнительный брандмауэр / сетевой экран / фаерволл может быть встроен в антивирус (ESET Node Smart Security Family / Kaspersky и т.д.). В таком случае следует зайти в его настройки и проверить, не блокирует ли данная навороченная защита конкретное приложение или порт.

Как открыть порт в настройках роутера?

Большинство современных игр и роутеров поддерживают опцию Universal Plug and Play (UPnP), которая создана для избавления от всех проблем с портами. Так что для автоматического «пробрасывания» портов обычно достаточно просто включить ее, поставив галочку в настройках маршрутизатора.

Если включение UPnP не помогает, значит нужно связать IP компьютера в локальной сети и нужные порты вручную. Этот процесс не занимает больше десяти минут, при этом часто помогает решить проблему закрытых портов. Рекомендуем воспользоваться нашими инструкциями:

Примечание: настройка производилась на оборудовании ASUS RT-N12 C1 с микропрограммой 3.0.0.4.260 (черный интерфейс).

- Подключаемся к своему роутеру через браузер (вводим в адресной строке 192.168.1.1), вводим логин и пароль (обычно это admin / admin). Узнать об этом можно на обратной стороне роутера или в инструкции к нему.

- В левом меню выбираем «Интернет» (или WAN) «Переадресация портов» (или Virtual Server/Port Forwarding)

- Включаем данную опцию, поставив галочку напротив «Включить переадресацию портов: Да».

- Выбираем из готовых шаблонов заданные порты или вписываем свои:

- Имя службы можно быть любое.

- Диапазон портов можно ввести как один порт (например, 80), так и диапазон (27000:27099).

- Локальный IP.

- Конечный порт Так же, как и в «Диапазон», нужно вводить в зависимости от того, что сначала ввели один или диапазон

- Протокол TCP/UDP/BOTH/OTHER выбрать один (обычно выбирают TCP/UDP порты).

Примечание: настройка производится на роутере D-link DIR 615 с белым интерфейсом новейшей микропрограммы 2.5.20.

- Подключаемся к своему роутеру через браузер (вводим в адресную строку 192.168.0.1. или в некоторых случаях 192.168.1.1) с логином и паролем (admin / admin). Узнать данные для входа, если они другие, можно на обратной стороне роутера или в инструкции к нему.

- В левом меню выбираем «Межсетевой экран»«Виртуальные серверы».

- Выбираем из готовых шаблонов , или вписываем свои (выбрав пункт «Costom»):

- Имя службы можно быть любое

- Протокол выбираем нужный протокол.

- Внешний порт (начальный).

- Внутренний порт (начальный).

- Внутренний IP.

Примечание: настройка производится на роутере TP-LINK TL-WR940N / TL-WR941ND с микропрограммой 3.13.31.

- Подключаемся к своему роутеру через браузер (вводим в адресную строку 192.168.0.1 или 192.168.1.1) с логином и паролем (admin / admin по дефолту). Узнать другие данные для входа в админку роутера можно на обратной стороне роутера или в инструкции к нему.

- В левом меню выбираем «Переадресация» (Forwarding) «Виртуальные серверы» (Virtual Server).

- После открытия раздела «Виртуальные серверы» перед вами должна появиться страница со списком открытых портов. Для того чтобы открыть нужный вам порт, здесь нужно нажать на кнопку «Добавить новый» и заполнить форму:

- Порт сервиса внешний порт. Здесь нужно ввести порт (или диапазон портов через знак дефиз, например, 10100-10200)

- Внутренний порт внутренний порт, который будет использоваться программами на вашем компьютере.

- IP адрес.

- Протокол.

- Состояние (Status) статус порта.

Примечание: настройка в примере производилась на роутере ZyXEL Keenetic с микропрограммой 2.0.

- Подключаемся к своему роутеру через браузер (вводим путь 192.168.0.1 или 192.168.1.1) с логином и паролем (по стандарту это admin / admin или admin / 1234). Узнать данные для входа ,если они отличаются, можно на обратной стороне роутера или в инструкции к нему.

- В левом меню выбираем «Безопасность» (в виде щита) «Трансляция сетевых адресов (NAT)».

- После открытия раздела «Трансляция сетевых адресов (NAT)» нажимаем на кнопку «Добавить» и добавляем по шаблону:

- Интерфейс выбираем необходимый интерфейс.

- Внимание! Необходимо правильно указать значение поля Интерфейс. В зависимости от того, использует ли ваш провайдер авторизацию (PPPoE, L2TP или PPTP), значение этого поля может быть различным. Если авторизация у провайдера не используется, следует всегда выбирать интерфейс Broadband connection (ISP). Если провайдер использует PPPoE для доступа в Интернет, то следует выбирать соответствующий интерфейс PPPoE.

Если вам предоставляется одновременный доступ в локальную сеть провайдера и Интернет (Link Duo), для проброса порта из локальной сети нужно выбирать интерфейс Broadband connection (ISP), а для проброса порта из Интернета интерфейс туннеля (PPPoE, PPTP или L2TP). - Протокол можно указать протокол из списка предустановленных, который будет использован при пробросе порта (в нашем примере используется TCP/21 Передача файлов FTP). При выборе в поле Протокол значения TCP или UDP вы можете в полях

- Порты TCP/UDP указать номер порта или диапазон портов.

- Перенаправить на адрес указываем локальный IP адрес компьютера.

Что делать, если ничего не помогло?

В таком случае проблема лежит либо на вашей стороне, либо на стороне «любимого» интернет-провайдера. Как определить? Если проблема на вашей стороне, тогда это может быть связано:

- В первую очередь с вирусами и антивирусами, потому что действия обоих могут запросто ограничивать работу бедного маршрутизатора;

Если в очередной раз ничего не помогло, тогда совершенно точно закрытые порты связаны либо с тарифом интернет-провайдера, либо со злыми вирусами:

- В первом случае проблема в том, что часто поставщики устанавливают дешёвые маршрутизаторы, а их недостаток заключается в том, что они блокируют входы, создают трудности при подключении, «режут» скорость и многое другое. Поэтому желательно купить собственный роутер и грамотно «перебросить порты» в его настройках, используя вышеупомянутые инструкции для конкретных фирм;

Источник: coop-land.ru

Wi-CAT LLC

Wireless Comprehensive Advanced Technology. Build your network now.

Фильтруем трафик по MAC/IP/портам. Нюансы Firewall.

Опубликовано 20/06/2018 автором wi-cat

В предыдущей статье был рассмотрен проброс портов и всё, что с ним связано. Теперь остановимся на фильтрации трафика (раздел Сетевой Экран / Firewall web-интерфейса) — как транзитного, так и обращенного к локальным сервисам маршрутизатора.

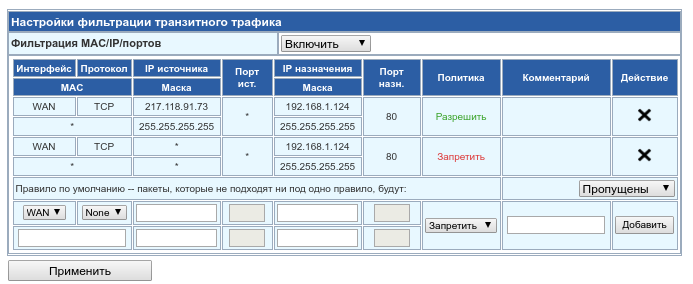

1. Настройки фильтрации транзитного трафика

Данный блок позволяет создать набор правил, регламентирующих (как запрещающих, так и разрешающих) прохождение трафика через маршрутизатор из глобальной сети в сторону клиентов и наоборот. Фильтрация может осуществляться по MAC адресам устройств, подключенных к роутеру, IP адресам устройств и внешних ресурсов, а также портам.

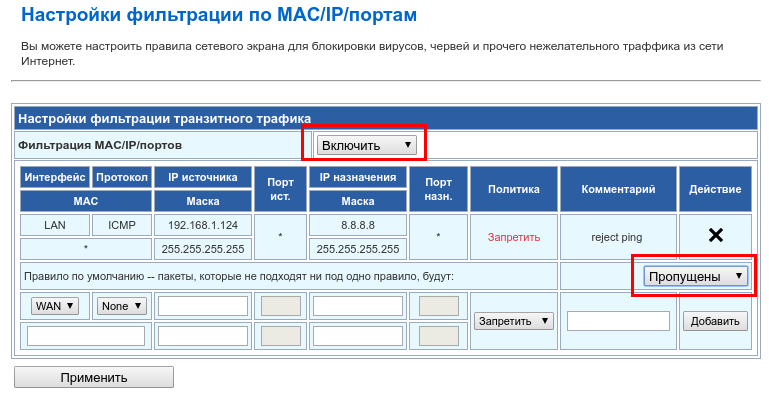

Чтобы начать работать с фильтрами, необходимо:

- Включить фильтрацию (по умолчанию опция отключена).

- Определиться, что будет происходить со всеми соединениями, не попадающими под правила. Варианта два: либо они пропускаются , либо блокируются. Грубо говоря, понять, какая задача стоит: разрешить доступ лишь к определенным ресурсам и определенному кругу лиц, а всё остальное — запретить; или напротив — в общем случае разрешать любые соединения всем пользователям, за определенными исключениями, оформленными в правила.

Включение фильтрации транзитного трафика на роутере

Далее, чтобы создать правило, необходимо, как и в случае с пробросом портов, внести ряд данных.

- Интерфейс, на который поступил трафик, обрабатываемый правилом. Если цель — фильтровать соединения, инициированные пользователями локальной сети, необходимо указать LAN, в случае соединений извне — WAN либо VPN в зависимости от типа подключения роутера к операторской сети.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- Если фильтрация осуществляется по MAC адресу источника соединения, то необходимо его указать.

- Также доступен вариант фильтрации по IP адресу источника соединения (как единственному, так и подсети).

- Порт, с которого производится соединение. Для ICMP протокола это поле недоступно.

- IP адрес назначения, т.е IP адрес, к которому устанавливается соединение. Это может быть как один адрес, так и подсеть.

- Порт назначения, на который производится соединение. Для ICMP протокола это поле недоступно.

- Политика, т.е определение того, что будет происходить с соединениями, попадающими под правило. Варианта два: правило может быть либо запрещающим, либо разрешающим.

- Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем было создано.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

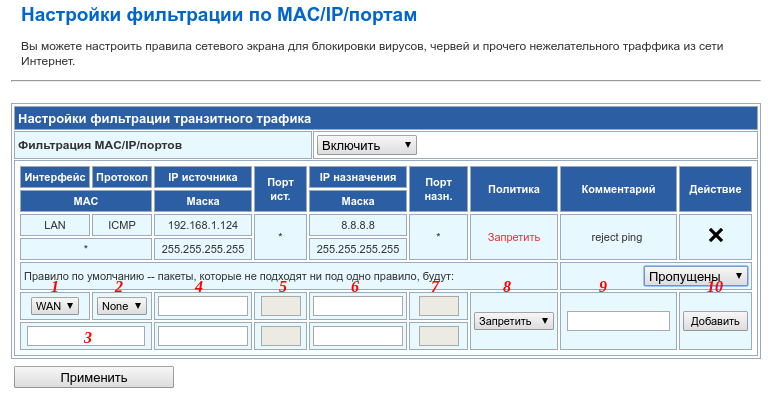

Настройка фильтрации трафика (firewall) на роутере

Важно: не обязательно заполнять все доступные поля. В этом случае, проверка соответствия не заполненному критерию просто не будет производиться.

Например, правило, рассмотренное на скриншоте, вида:

Интерфейс = LAN;

Протокол = ICMP;

MAC не указан;

IP источника (src) = 192.168.1.124, Маска не указана;

Порт ист. (src) / Порт назн. (dst) недоступны;

IP назначения (dst) = 8.8.8.8, Маска не указана;

Политика = Запретить;

приводит к тому, что мы теряем возможность пинговать адрес 8.8.8.8 (google dns) с устройства в локальной сети, расположенного по адресу 192.168.1.124 . К такому же результату приведет правило, в котором не будет указан IP источника, но будет указан MAC адрес этого устройства.

— Правила для LAN

Правила, созданные для интерфейса LAN, подразумевают, что в качестве источника выступает устройство, находящееся в локальной сети (т.е, инспектируемый трафик пришел на LAN интерфейс). Т.о, в качестве src (исходящего) IP будут выступать локальные IP адреса устройств , а src (исх) портами будут являться порты, с которых улетает пакет в сторону интерфейса LAN с локальных устройств.

Если необходимо ограничить доступ к определенным web-ресурсам пользователю или группе пользователей, то в IP источника (src) необходимо указать IP адрес пользователя, либо, если речь о группе, — маску, которая будет в себе содержать диапазон адресов пользователей, которых мы ограничиваем. В IP назначения (dst) необходимо будет указать адреса запрещаемого ресурса, также можно указать порты, соответствующие сервисам, которые стоит цель ограничить (например, стандартные 80, 8080 – http и 443 — https) — в случае, если заблокировать необходимо лишь часть сервисов, но не адрес целиком.

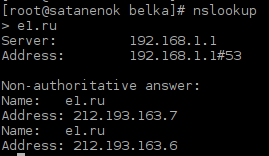

Важно: необходимо помнить, что одному доменному имени может соответствовать несколько IP адресов, а также — ограничиваемый сервис может быть доступен через не стандартные порты. Для определения IP адресов, соответствующих доменному имени, можно воспользоваться утилитой nslookup:

Аналогичным образом можно ограничить работу любых несанкционированных служб, если известны их IP адреса назначения, или же диапазоны портов (как тех, с которых происходят обращения со стороны локальных пользователей, так и тех, на которые пользователь обращается), характерные для работы этих служб / приложений.

Если же стоит задача ограничить свободу пользователя до определенного набора разрешеных ресурсов и сервисов, то необходимо выбрать значение «Блокированы» для параметра «пакеты, которые не подходят ни под одно правило, будут:» (т.е, политика по умолчанию – запрещающая). В IP и портах назначения (dst) указываются данные (адреса/подсети и порты) тех ресурсов, которые должны быть доступны. Что касается IP адресов источников (src), то их можно не указывать вообще (тогда правило распространится на всех пользователей, работающих в локальной сети маршрутизатора), либо указать конкретный IP адрес, на который действует разрешающее правило (в этом случае, на всех, для кого не создано такое правило, по умолчанию будет действовать запрещающая политика на любую активность). Либо же — указать подсеть, если правило создается для группы пользователей (по аналогии с указанием одного адреса, на всех, кто не попал в подсеть, будет действовать общая запрещающая политика).

Важно: если необходимо создать идентичные правила для нескольких IP адресов, то можно ограничиться одним правилом, если все адреса находятся в одной подсети. Например, указанный адрес 192.168.1.1 и маска 255.255.255.240 будут означать, что правило распространяется на адреса из диапазона 192.168.1.1-192.168.1.14. Если же невозможно объединить адреса, для которых распространяется правило, в подсеть, необходимо создавать несколько дублирующих правил для каждого IP-адреса.

— Правила для WAN / VPN

Правила, созданные для WAN или VPN интерфейса, регулируют политику относительно входящего трафика в сторону маршрутизатора из внешней сети.

Например, создавая запрещающее правило для интерфейса WAN, в котором выбран протокол TCP, указан исходящий адрес 217.118.91.73 и порт 433, мы подразумеваем, что все соединения в сторону маршрутизатора, устанавливаемые со стороны 217.118.91.73:433, будут отброшены (в том случае, если мы точно знаем, с какого порта будет устанавливаться соединение).

Аналогично, если необходимо запретить входящие соединения на конкретный адрес / к конкретной службе в локальной сети, правило будет содержать адрес и порт назначения, которые нам необходимо «закрыть» снаружи.

Запрещающее правило фильтрации транзитного трафика

Данное правило будет означать, что вне зависимости от исходящего адреса в глобальной сети, соединения, назначением которых является 80 порт устройства, проживающего по адресу 192.168.1.124, будут отброшены. В предыдущей статье мы настраивали проброс портов с WAN / 8888 на 192.168.1.124:80, таким образом отбрасываться будут соединения , устанавливаемые на 8888 порт глобального адреса маршрутизатора.

Важно: если добавленные правила противоречат друг другу , то применено будет первое, под которое попадет трафик. Порядок прохождения правил при фильтрации соответствует порядку следования этих правил в web интерфейсе.

Пример: мы хотим ограничить доступ к web интерфейсу устройства с адресом в локальной сети 192.168.1.124 (пример выше) для всех внешних соединений, кроме одного доверенного IP адреса источника. В этом случае, мы создаем два правила:

Создание двух противоречащих друг другу правил Firewall

первое из них разрешает доступ к web интерфейсу 192.168.1.124 с внешнего IP адреса 217.118.91.73, второе — запрещает все без исключения соединения извне. Таким образом, если мы с адреса 217.118.91.73 обратимся на http://my_ip:8888 (в предыдущей статье мы настроили проброс портов следующим образом: при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт), то на соединение распространится первое в списке правило (разрешающее) , и соединение будет установлено. Если же поменять правила местами, т.е , первым в списке сделать правило, запрещающее все соединения к 80 порту 192.168.1.124, то соединение с 217.118.91.73 будет отклонено , попросту не дойдя до разрешающего правила, под которое попадает.

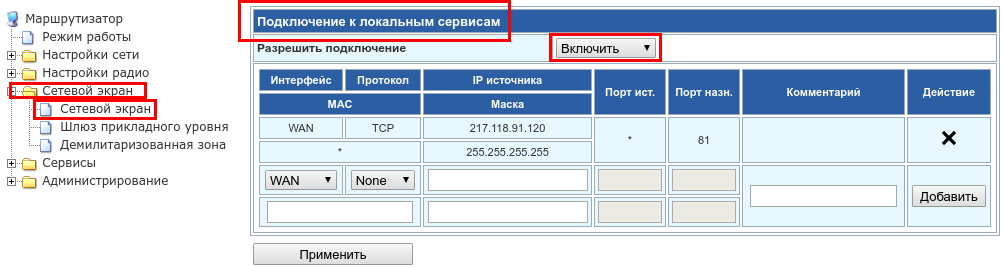

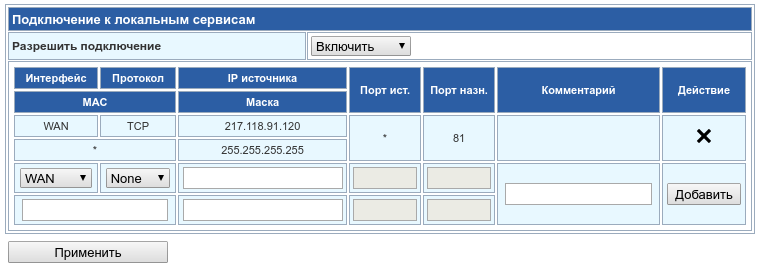

2. Подключение к локальным сервисам

Для лимитирования доступа к локальным сервисам самого маршрутизатора (не транзитного трафика!) выделен блок настроек «Подключение к локальным сервисам». По умолчанию сервис выключен. Для включения необходимо перейти в Сетевой экран → Сетевой экран → Подключение к локальным сервисам → Разрешить подключение → Включить.

Включение фильтрации трафика, обращенного к локальным сервисам маршрутизатора

Как следует из названия, данный блок настроек позволяет создавать разрешающие правила определенным хостам для доступа с указанного интерфейса к службам, запущенным на самом маршрутизаторе, при общей запрещающей политике для этого интерфейса.

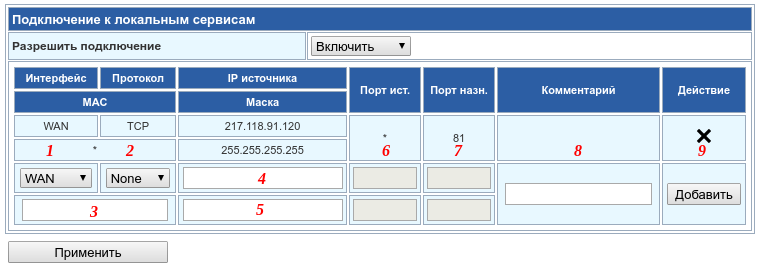

По аналогии с правилами для транзитного трафика необходимо указать данные:

- Интерфейс, со стороны которого устанавливается соединение, которое необходимо разрешить. WAN, VPN или LAN.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- MAC адрес источника соединения.

- IP адрес, с которого устанавливается соединение.

- Подсеть, с которой устанавливается соединение.

- Порт, с которого производится соединение (src / ист). Для ICMP протокола это поле недоступно.

- Порт, на который устанавливается соединение (dst / назн). Для ICMP протокола это поле недоступно.

- Комментарий в свободнонй форме.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Настройка правил подключения к локальным сервисам

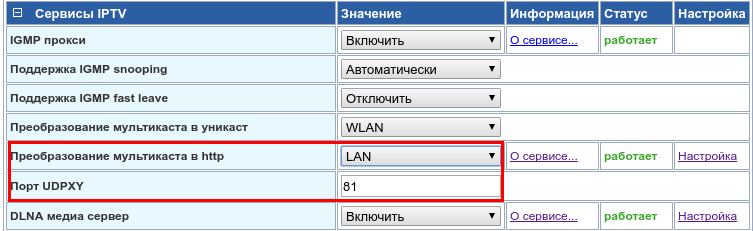

Пример:

На маршрутизаторе запущен UDP Proxy (udpxy) на 81 порту. С целью обеспечения безопасности, соединение разрешено только со стороны LAN.

Включение UDPXY на роутере

При этом, стоит задача обеспечения работы iptv посредством нашего proxy для конкретного клиенского устройства, находящегося в глобальной сети. Здесь нам поможет создание правила доступа к локальным сервисам.

Правило, регулирующее доступ к локальному сервису маршрутизатора udpxy

Созданное правило означает, что соединения, устанавливаемые с WAN с IP адреса 217.118.91.120 на 81 порт маршрутизатора не будут отклоняться, несмотря на то, что в общем случае, политика доступа к udpxy на 81 порт доступны только для LAN интерфейса. Т.е, клиент находящийся на указанном IP-адресе сможет в порядке исключения пользоваться сервисом.

Важно: данный блок в частности призван управлять разрешениями доступа для сервисов, установленных из Entware, т.к по умолчанию все они имеют политику drop без каких-либо разрешающих правил и исключений. Следовательно, для сервисов из entware всегда необходимо создавать правила доступа, в противном случае доступ по умолчанию будет закрыт.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник: wi-cat.ru