Рекомендуем почитать:

Xakep #292. Flipper Zero

- Содержание выпуска

- Подписка на «Хакер» -60%

Компания ESET сообщает, что в Google Play Store и Samsung Galaxy Store проникли зараженные троянами клоны приложений Signal и Telegram. Фальшивки содержали шпионское ПО BadBazaar и распространялись китайской хак-группой GREF.

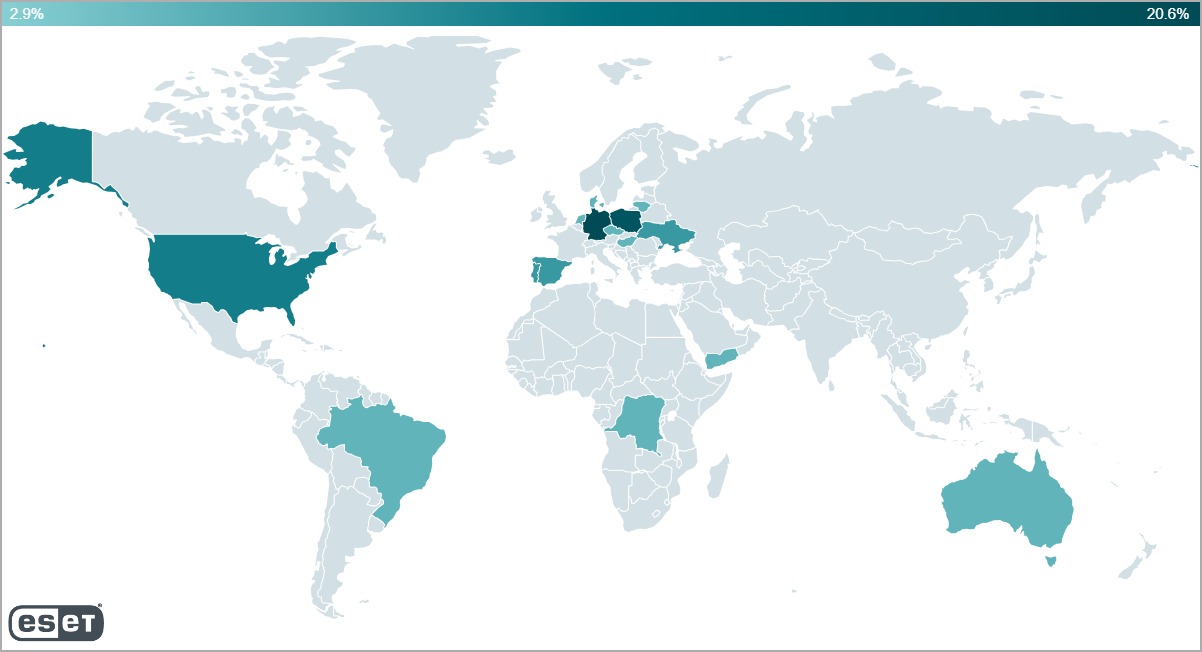

Ранее малварь BadBazaar использовалась в атаках на этнические меньшинства в Китае, но теперь ее целями стали пользователи из Польши, Нидерландов, Украины, Испании, Португалии, Германии, Гонконга и США.

Эксперт ESET Лукас Стефанко (Lukáš Štefanko), обнаруживший вредоносные приложения, рассказывает, что BadBazaar способен отслеживать точное местоположение зараженного устройства, похищать журналов вызовов и SMS, записывать телефонные звонки, делать фото с помощью камеры устройства, а также воровать списки контактов, файлы и базы данных.

как же убрать язык в вашем тг? ️

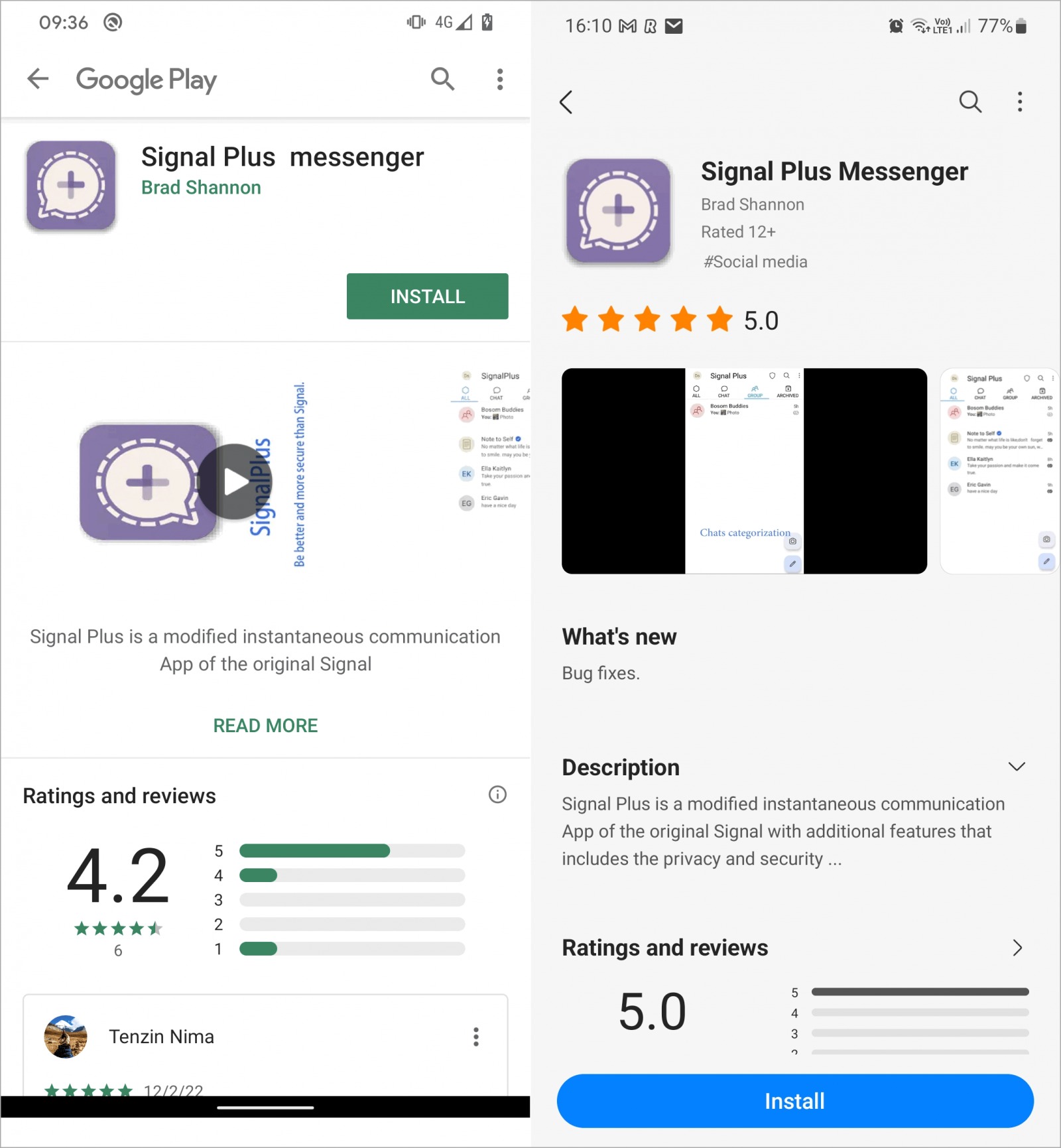

Приложения, которые GREF использовала в своей кампании, носили имена Signal Plus Messenger и FlyGram. Оба представляли собой модифицированные версии популярных мессенджеров с открытым исходным кодом — Signal и Telegram.

Кроме того, злоумышленники создали специальные сайты signalplus[.]org и flygram[.]org, чтобы придать своим приложениям видимость легитимности. Пользователям предлагалось загрузить фальшивки из магазина приложений или непосредственно с самого сайта.

FlyGram был нацелен на кражу конфиденциальных данных, включая списки контактов, журналы вызовов, учетные записи Google и данные Wi-Fi. Также вредонос предлагал пользователям функцию резервного копирования, которая отправляла коммуникационные данные Telegram прямиком на сервер хакеров. Анализ показал, что как минимум 13 953 пользователя FlyGram включили опасную функцию резервного копирования, тогда как общее число жертв шпионского приложения неизвестно.

Signal Plus Messenger собирал аналогичную информацию, но был ориентирован на извлечение специфических для Signal данных, таких как сообщения жертвы и PIN-код, защищающий аккаунт от несанкционированного доступа.

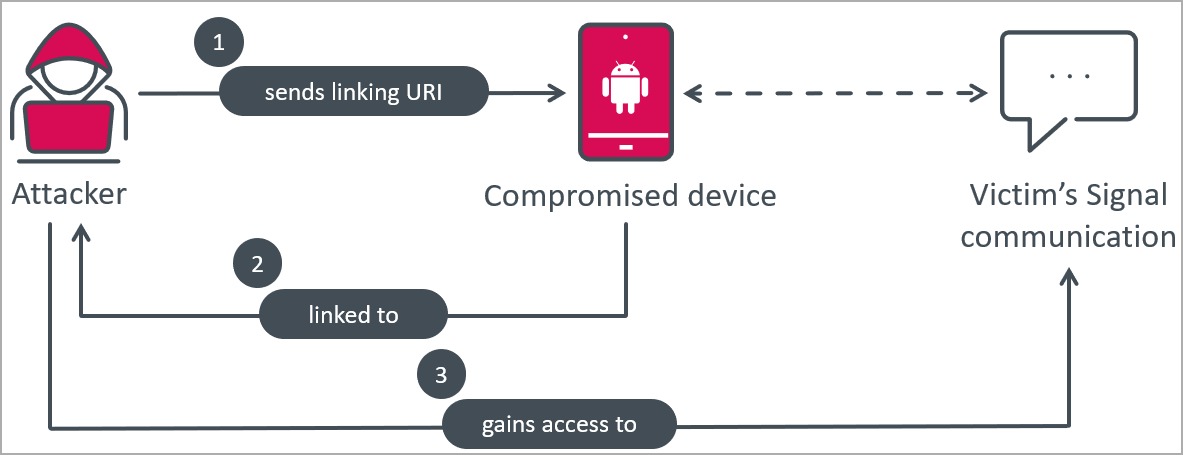

Также в поддельном приложении присутствовала функция, позволявшая злоумышленнику связать учетную запись Signal жертвы с со своим устройством, чтобы видеть будущие сообщения в чатах.

Дело в том, что в Signal есть функция, основанная на использовании QR-кодов, которая позволяет привязать к одному аккаунту несколько устройств и иметь возможность просматривать сообщения на любом из них. Вредоносный Signal Plus Messenger злоупотреблял этой возможностью, обходя процесс привязки посредством QR-кода, и автоматически привязывал сторонние устройства к учетным записям жертв.

«Вредоносная шпионская программа BadBazaar обходит обычный процесс сканирования QR-кода и нажатия кнопки пользователем, получая необходимый URI со своего CLink device», — объясняют в ESET. — Это позволяет вредоносной программе тайно связать смартфон жертвы с устройством злоумышленника и следить за общением в Signal без ведома пострадавшего».

При этом исследователи отмечают, что такой метод шпионажа использовался в Signal и ранее, так как это практически единственный способ узнать содержимое сообщений Signal. Демонстрацию такой атаки можно увидеть в ролике ниже.

FlyGram был загружен в магазин Google Play в июле 2020 года и удален 6 января 2021 года, в общей сложности успев набрать более 5000 установок.

Signal Plus Messenger был загружен в магазин Google Play и магазин Samsung Galaxy в июле 2022 года, и специалисты Google удалили малварь только 23 мая 2023 года.

К сожалению, на момент выхода отчета экспертов оба приложения по-прежнему оставались доступны в Samsung Galaxy Store.

Источник: xakep.ru

Шпионские версии мессенджеров в Google Play

Исследователи обнаружили в Google Play несколько зараженных версий популярных мессенджеров Telegram и Signal со шпионским ПО внутри.

Kaspersky Team

Для популярных мессенджеров, таких как Telegram, Signal, WhatsApp, существует немалое количество альтернативных клиентов. Часто такие модифицированные приложения — их еще называют «модами» — предоставляют своим пользователям дополнительные функции и возможности, отсутствующие в официальных клиентах.

И если в WhatsApp неодобрительно относятся к модам, время от времени пытаются запретить их использование и изгоняют из официальных магазинов приложений, то в Telegram, наоборот, не только никогда не воевали с альтернативными клиентами, но даже рады их созданию, так что модов для «телеги» развелось очень много. Но безопасны ли они?

Увы, несколько недавних исследований показывают, что пользоваться модами мессенджеров стоит с большой осторожностью. И, хотя для большинства пользователей приложение, прошедшее проверку и размещенное в Google Play, по умолчанию воспринимается как легальное и безопасное, мы уже не раз писали, что это, увы, не так: вместе с аппом из Google Play можно получить и троян (кстати, его скачали более 100 млн раз!), и бэкдор, и подписчик, и много другой дряни.

Свежая история: зараженный Telegram на китайском в Google Play

Начнем с самой свежей истории. Наши эксперты обнаружили в Google Play несколько зараженных приложений, притворявшихся версиями Telegram на уйгурском, упрощенном китайском и традиционном китайском языках. Описания приложений выполнены на соответствующих языках и дополнены картинками, очень похожими на те, что размещены на странице официального приложения Telegram в Google Play.

А чтобы побудить пользователей скачивать именно эти моды вместо официального приложения, разработчик уверял, что они будут работать быстрее других клиентов за счет распределенной сети центров обработки данных, расположенных по всему миру.

Размещенные в Google Play версии Telegram на упрощенном китайском, традиционном китайском и уйгурском со шпионским ПО внутри

На первый взгляд эти приложения — полноценные клоны Telegram с интерфейсом, переведенным на указанные выше языки. Все выглядит и работает практически так же, как и в «настоящем» мессенджере.