Облачная платформа Mail.ru Cloud Solutions 27 июля 2021 года сообщила о том, что обновила ценовую политику для сервиса Content Delivery Network (CDN). Видеохостинги, онлайн-кинотеатры, интернет-магазины и другие компании, для которых важна скорость отображения контента на веб-ресурсах, смогут сократить затраты на CDN на 37%.

Ранее заказчики могли выбрать один из пакетов в зависимости от объема необходимого предоплаченного трафика, а превышения оплачивали по более высокой цене. В июле 2021 года платформа Mail.ru Cloud Solutions представила единую цену за 1 Гб трафика для любого бизнеса – 1,49 руб. с учетом НДС.

Клиенты Mail.ru Cloud Solutions уже позитивно оценили тарифную политику сервиса.

CDN позволяет бизнесу ускорить загрузку пользователями контента с веб-ресурсов. Посетители веб-страниц получают возможность смотреть видео и слушать аудиофайлы, скачивать игры и программное обеспечение без задержек благодаря географически распределенной сетевой инфраструктуре. С 2020 года сервис Mail.ru Cloud Solutions использует для этого сеть «Мегафон», состоящую из 16 узлов и 450 кэширующих серверов, поэтому контент заказчиков доступен из любой точки земного шара с минимальной задержкой 20 мс.

Что такое CDN и как это работает

Источник: www.tadviser.ru

ВКонтакте

ВКонтакте — крупнейшее суперприложение, социальная сеть и контентная платформа в России, а также один из самых высоконагруженных проектов рунета.

Уязвимости

Описание программы

Принимаемые языки:

- Английский

- Русский

Правила вознаграждения:

Суммы вознаграждения указаны в описании только для справки. Применимость вознаграждения и его размер могут зависеть от серьезности проблемы, новизны, вероятности использования, окружения и/или других факторов. Решение о вознаграждении принимается командой безопасности VK для каждого сообщения индивидуально.

Типы уязвимостей, подлежащие вознаграждению, указаны в таблице «Размер вознаграждения» в конце правил программы BugBounty.

Оплата уязвимостей, не перечисленных в таблице «Размер вознаграждения» присуждается на усмотрение владельца программы.

При тестировании RCE,SQLi,LFI,LFR,SSTI разрешено использовать только МИНИМАЛЬНО возможный POC для доказательства (sleep, чтение /etc/passwd, curl), если вы хотите протестировать возможность повышения прав на сервере — создайте, пожалуйста, отчет и пропишите что желаете повысить права.

Область действия Bug Bounty:

Мобильные приложения:

VK App Android, VK Me Android, VK Admin Android, VK Messenger (Android и iOS), VK App iOS, VK Me iOS, VK Admin iOS.

Официальные сообщества приложений:

- ВКонтакте для iPhone: https://vk.com/iphone_app

- ВКонтакте для Android: https://vk.com/android_app

- VK Admin: https://vk.com/vkadmin

- VK Messenger: https://vk.com/desktop_app

Домены:

vk.com, m.vk.com, api.vk.com, login.vk.com, oauth.vk.com, *.vk.me, *.vk.cc, *.vk.link, id.vk.com

Как удалить Search — вредоносный поисковик (вирус) в браузере

Content:

*.vkontakte.(ru|com), *.vk-cdn.net, *.userapi.com,

*.vkuser.net, *.vkuseraudio.(com|net),

*.vkuservideo.(com|net), *.vkuserlive.(com|net)

Важно:

По вопросам, не относящимся к данной программе, стоит обращаться в нашу службу Поддержки.

Публичные уязвимости 0-day/1-day могут считаться дубликатами в течении нескольких недель после публикации информации об уязвимости если уязвимость известна нашей команде из открытых источников и мы работаем над ее устранением или исправлением.

Отчет, поданный действующим или бывшим сотрудником (до года с момента увольнения) группы компаний VK, принимается без оплаты.

Ограничения области действия Bug Bounty:

Мы не принимаем уязвимости на следующих доменах:

Приложения и сервисы, проксирующиеся с доменом *.delivery-club.ru не рассматриваются.

Мы не принимаем и не рассматриваем отчеты с:

- Отчеты сканеров уязвимостей и других автоматизированных инструментов;

- Раскрытие информации, не являющейся конфиденциальной, например, версия продукта;

- Раскрытие публичной информации о пользователе, например, nickname;

- Отчеты, основанные на версии продукта/протокола без демонстрации реального наличия уязвимости;

- Отчеты об отсутствующем механизме защиты / лучшей текущей практике (например, отсутствие CSRF маркера, защита от framing/clickjacking) без демонстрации реального влияния на безопасность пользователя или системы;

- Сообщения об опубликованных и неопубликованных политиках SPF и DMARC;

- Выход из системы CSRF;

- Уязвимости партнерских продуктов или сервисов, если пользователи / учетные записи Mail.Ru или VK.com не затронуты напрямую;

- Отсутствующий SSL или другой BCP для продуктов, выходящих за рамки основной сферы применения;

- Безопасность рутированных, jailbreaked или иным образом модифицированных устройств и приложений;

- Возможность обратного инжиниринга приложения или отсутствие бинарной защиты;

- Open redirection принимаются только в том случае, если определено влияние на безопасность, например возможность кражи авторизационного токена;

- Ввод обычного текста, звука, изображения, видео в ответ сервера вне пользовательского интерфейса (например, в данных JSON или сообщении об ошибке), если это не приводит к подмене пользовательского интерфейса, изменению поведения пользовательского интерфейса или другим негативным последствиям;

- Site scripting, reflected download и подобные атаки с сомнительным воздействием;

- Отчеты, связанные с CSP, для доменов без CSP и доменных политик с небезопасными eval и/или небезопасными inline;

- Гомографические атаки IDN;

- XSPA (сканирование IP/портов во внешние сети);

- Инъекция формул Excel CSV;

- Скриптинг в документах PDF;

- Атаки, требующие полного доступа к локальной учетной записи или профилю браузера;

- Атаки со сценариями, где уязвимость в стороннем сайте или приложении требуется как необходимое условие и не демонстрируется;

- Теоретические атаки без доказательства возможности использования;

- Уязвимости отказа в обслуживании (DoS);

- Возможность отправки большого количества сообщений;

- Возможность отправки спама или файла вредоносного ПО;

- Раскрытие информации через внешние ссылки, не контролируемые Mail.Ru или VK.com (например, поисковые dork’и к приватным защищенным областям robots.txt);

- Раскрытие неиспользуемых или должным образом ограниченных ключей JS API (например, ключ API для внешнего картографического сервиса);

- Возможность выполнить действие, недоступное через пользовательский интерфейс, без выявленных рисков безопасности.

Мы рассматриваемые отчеты как информационные, если:

- Разглашается информация о взломанных учетных записях внешних пользователей для сервисов Mail.Ru или VK.com;

- Уязвимость выявлена в сервисе, самостоятельно размещенном пользователем (сеть хостинга Mail.RuVK CS, хостинг ресурсов игровых команд, хостинг студенческих или лабораторных работ для образовательных проектов и т.д.).

Правила вознаграждения:

Суммы вознаграждения указаны в описании только для справки. Применимость вознаграждения и его размер могут зависеть от серьезности проблемы, новизны, вероятности использования, окружения и/или других факторов. Решение о вознаграждении принимается командой безопасности VK для каждого сообщения индивидуально.

Типы уязвимостей, подлежащие вознаграждению, указаны в таблице «Размер вознаграждения» в конце правил программы BugBounty.

Оплата уязвимостей, не перечисленных в таблице «Размер вознаграждения» присуждается на усмотрение владельца программы.

Размер вознаграждения:

| Remote Code Execution (RCE), server-side | 3 600 000 ₽ | 2 000 000 ₽ | 1 200 000 ₽ |

| Remote Code Execution (RCE), mobile app | 300 000 ₽ | 300 000 ₽ | 300 000 ₽ |

| SQL Injection (SQLi) | 1 500 000 ₽ | 1 200 000 ₽ | 900 000 ₽ |

| Privacy Bypass | 0 ₽ — 3 000 000 ₽ | 0 ₽ — 2 000 000 ₽ | 0 ₽ — 1 000 000 ₽ |

| Local/Remote File Inclusion (LFI, RFI) | 600 000 ₽ | 600 000 ₽ | 600 000 ₽ |

| XML External Entity (XXE) | 600 000 ₽ | 600 000 ₽ | 600 000 ₽ |

| Server-Side Request Forgery (SSRF) | 600 000 ₽ | 600 000 ₽ | 600 000 ₽ |

| Server-Side Request Forgery (SSRF), blind | 180 000 ₽ | 180 000 ₽ | 180 000 ₽ |

| Insecure Direct Object Reference (IDOR) | 0₽ — 60 000 ₽ | 0₽ — 60 000 ₽ | 0₽ — 60 000 ₽ |

| Cross-Site Scripting (XSS) | 60 000 ₽ | 60 000 ₽ | 60 000 ₽ |

| Open Redirect | 18 000 ₽ | 18 000 ₽ | 18 000 ₽ |

*VK ID — сервис единой авторизации для всех проектов экосистемы VK.

**Vkcom — крупнейшая социальная сеть и контентная платформа в России.

Уязвимости в приложениях для Android также могут участвовать в программе Google Play Bug Bounty.

Источник: bugbounty.standoff365.com

VK — история одного взлома

Привет! Видел запись про XXE с помощью RSS, которая позволяла читать файлы в vk? Так вот, буквально на следующий день появилась более интересная возможность читать произвольные файлы, да не абы-где, а на проектах внутренней инфраструктуры компании. Теперь обо всём по порядку.

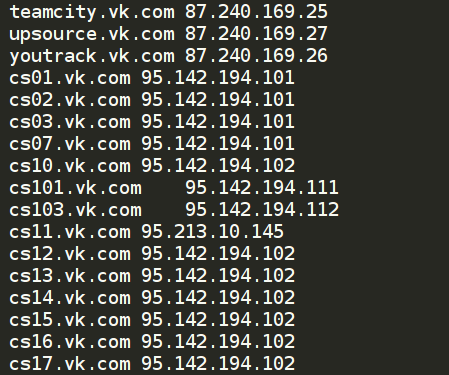

Началось все с того, что после брута поддоменов, нашлись интересные экземпляры…

Поддомены TeamCity, Upsource, YouTrack — это одноименные системы непрерывной интеграции, рецензирования кода и баг-трекер от компании JetBrains.

При попытке зайти на youtrack.vk.com — браузер ругался на невалидный сертификат, так как он принадлежит youtrack.vk-cdn.net. CDN так CDN — идем туда.

В целом, с найденными системами я ничего не смог сделать, подбор паролей не давал результатов, найденная XSS в YouTrack была трудноэксплуатируема (для старых IE).

Пришло время изучать API

Для YouTrack нашлась отличная документация для REST API. Тыкая в нее палкой, нашёл только enumeration-баги. Например, перебирая различные варианты обращения к проектам и изучая аномалии ответов от сервера, можно узнать какую-нибудь информацию, например имена проектов. Затем, обращаясь к номерам, можно перебрать количество тикетов.

https://youtrack.vk-cdn.net/rest/issue/ololo/execute?comment=bo0om — вернет 404

https://youtrack.vk-cdn.net/rest/issue/API-252/execute?comment=bo0om — попросит ввести логин/пароль

https://youtrack.vk-cdn.net/rest/issue/API-1337/execute?comment=bo0om — вернет 404 (такого номера тикета нет)

Но и на этом далеко не уедешь!

Но вот интересный метод Import Users! С помощью PUT запроса можно передать XML:

В качестве ответа от сервера будет сообщение, что эта функция работает только для администратора веб-приложения

Ко мне на сервер приходит запрос:

GET /xxe-test HTTP/1.1

HOST: xxe.bo0om.ru

USER_AGENT: Java/1.8.0_45

ACCEPT: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2

CONNECTION: keep-alive

Всё становится интереснее

Источник: bo0om.ru